Docker 2375端口漏洞问题修复

Docker 2375端口漏洞问题修复

参考:

两种方式:

- 防火墙限制访问(上层网关防火墙 / 操作系统防火墙 iptables|firewall)

- 设置SSL证书验证

1. 防火墙限制访问

1.1 网关安全组|防火墙

在路由层面限制主机的2375端口不可访问

1.2 系统防火墙

1.2.1 iptables方式

因docker的网络是通过iptables实现的,并且在安装docker时已禁用了firewall,故通过iptables作为防火墙去限制

因docker默认设置的iptables默认策略为全部允许,故增加特定的端口限制规则

如果想设置白名单则需要先设置一条白名单规则,再现在端口规则。iptables为按顺序执行

因iptables在会话中添加的规则重启后会重置,需要将规则保存下来,可以使用iptables-service的iptables-save进行持久化。

因服务器环境比较负责,故考虑另一种方式:在系统启动后执行脚本添加规则

1.2.1.1 创建服务,开机自动添加规则

-

创建shell脚本

-

创建服务

1.2.2 firewall

2. SSL证书

2.1 使用openssh制作证书秘钥

-

再服务器中新建目录

-

创建跟证书RSA秘钥

备注:此处需要两次输入密码,请务必记住该密码,在后面步骤会用到

-

创建CA证书

备注:该步骤以上一步生成的密钥创建证书,也就是自签证书,也可从第三方CA机构签发

-

创建服务器私钥

-

创建服务端签名请求证书文件

备注:其中的IP地址为自己服务器IP地址

-

创建extfile.cnf的配置文件

备注:其中IP地址改为自己服务器IP地址

-

创建签名生效的服务端证书文件

-

创建客户端私钥

-

创建客户端签名请求证书文件

-

extfile.cnf文件中增加配置

-

创建签名生效的客户端证书文件

-

删除无用文件

-

为证书文件授权

2.2 配置Docker支持TLS连接

-

编辑docker.service配置文件

找到ExecStart=开头的一行代码,将其替换为如下内容

备注:此处设置docker远程端口为2375,可根据需要修改

-

刷新配置,重启Docker

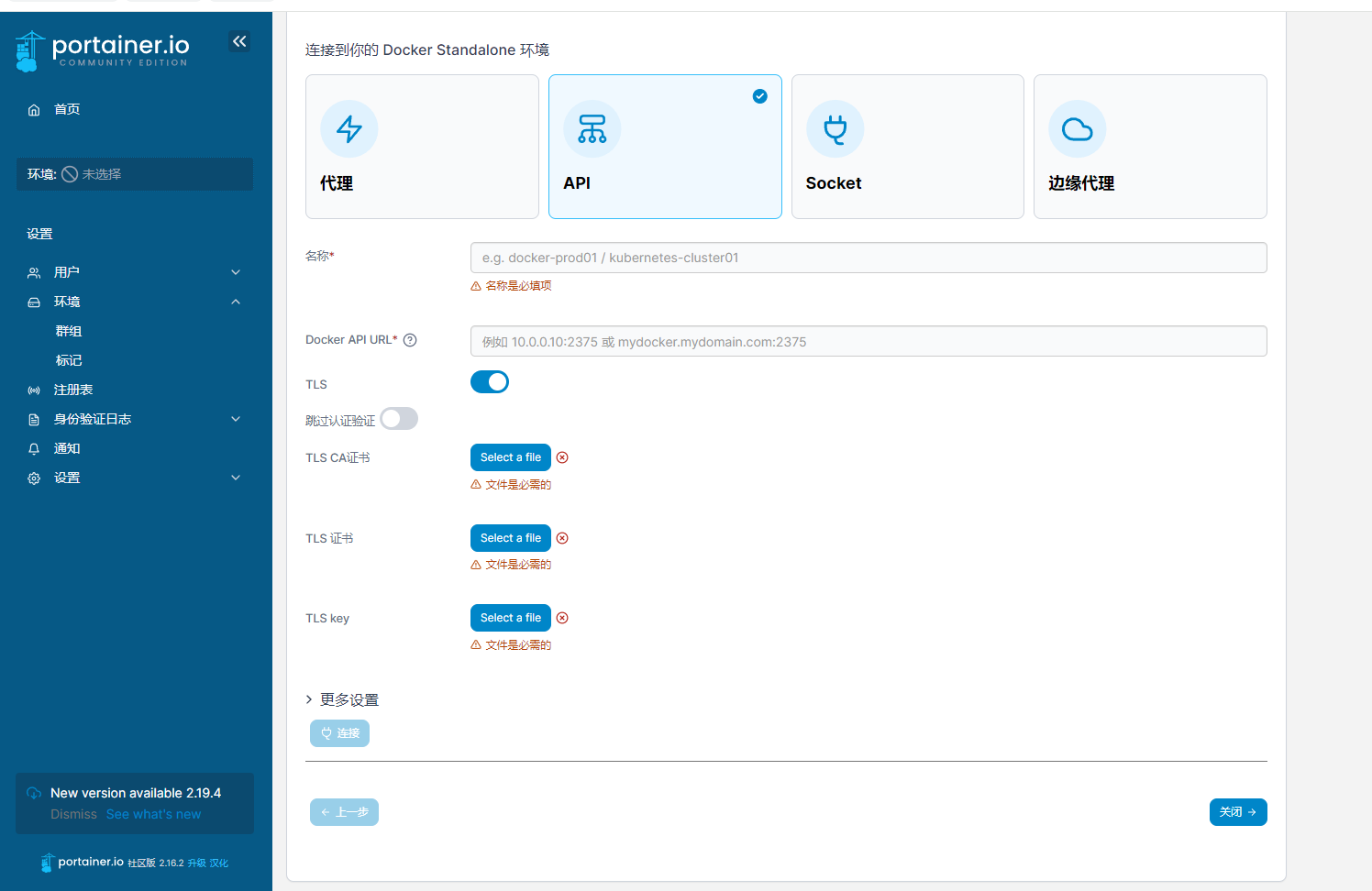

2.3 Portainer中使用TLS证书连接

-

将证书下载到本地

将上面创建的ca.pem、cert.pem、key.pem这三个文件下载到本地

-

配置连接地址与证书

填写上名称及Api URL,就是ip:2375端口

选择TLS,将上面下载下来的三个证书上传上去,点击连接测试是否可以

__EOF__

本文链接:https://www.cnblogs.com/yg0070/p/18121653.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通