20209115 2020-2021-2《网络攻防实践》第一周作业

0.知识点梳理与总结

| 虚拟机 | 作用 |

|---|---|

| 靶机 | 包含系统和应用程序安全漏洞,是攻击目标的主机 |

| 攻击机 | 包含一些专用软件,是发起网络攻击的主机 |

| 攻击检测、分析与防御平台 | 最佳位置是靶机的网关 |

| 网络检验 | 通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接 |

| 蜜网 | 构建部署陷阱网络进行诱骗与分析网络攻击的一种手段 |

| 蜜网网关 | 作为透明网关的攻击行为捕获与分析平台 |

运行在VMware虚拟机软件上操作系统的网络连接方式有三种:

桥接方式(Bridge):在桥接方式下,VMware模拟一个虚拟的网卡给客户系统,主系统对于客户系统来说相当于是一个桥接器。客户系统好像是有自己的网卡一样,自己直接连上网络,也就是说客户系统对于外部直接可见。

网络地址转换方式(NAT):在这种方式下,客户系统不能自己连接网络,而必须通过主系统对所有进出网络的客户系统收发的数据包做地址转换。在这种方式下,客户系统对于外部不可见。

主机方式(Host-Only):在这种方式下,主系统模拟一个虚拟的交换机,所有的客户系统通过这个交换机进出网络。在这种方式下,如果主系统是用公网IP连接Internet,那客户系统只能用私有IP。但是如果我们另外安装一个系统通过桥接方式连接Internet(这时这个系统成为一个桥接器),则我们可以设置这些客户系统的IP为公网IP,直接从这个虚拟的桥接器连接Internet。

1.环境搭建过程

1.0 VM整体网络架构

1.1 VM网络设置

开始配置时大家先把该用到的软件下载完整

相关软件的链接都可以在老师的百度云或者其他同学的博客上找到。

一开始电脑上装的是VB,为了学习其他同学的搭建过程就也换成了VM,设置好VM网络是第一步。

1.2 linux攻击机-Kali 安装

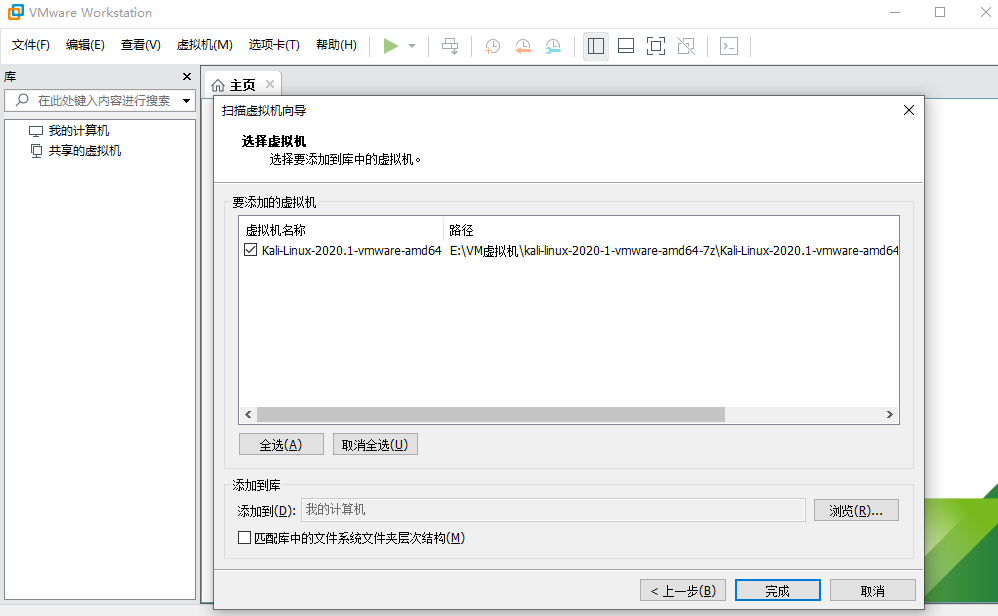

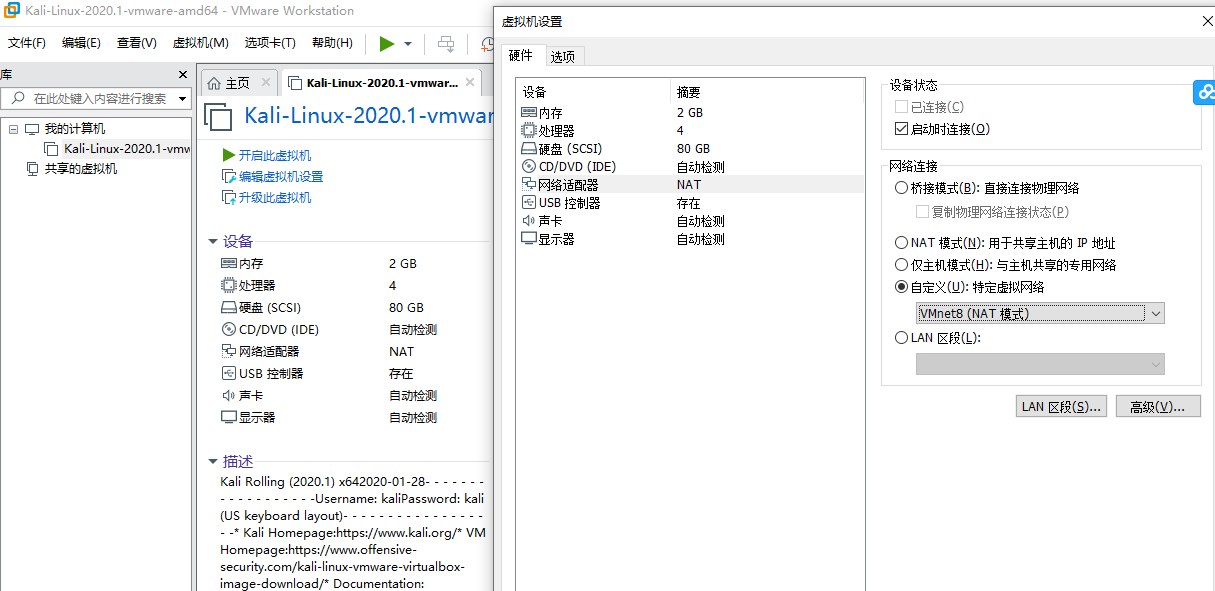

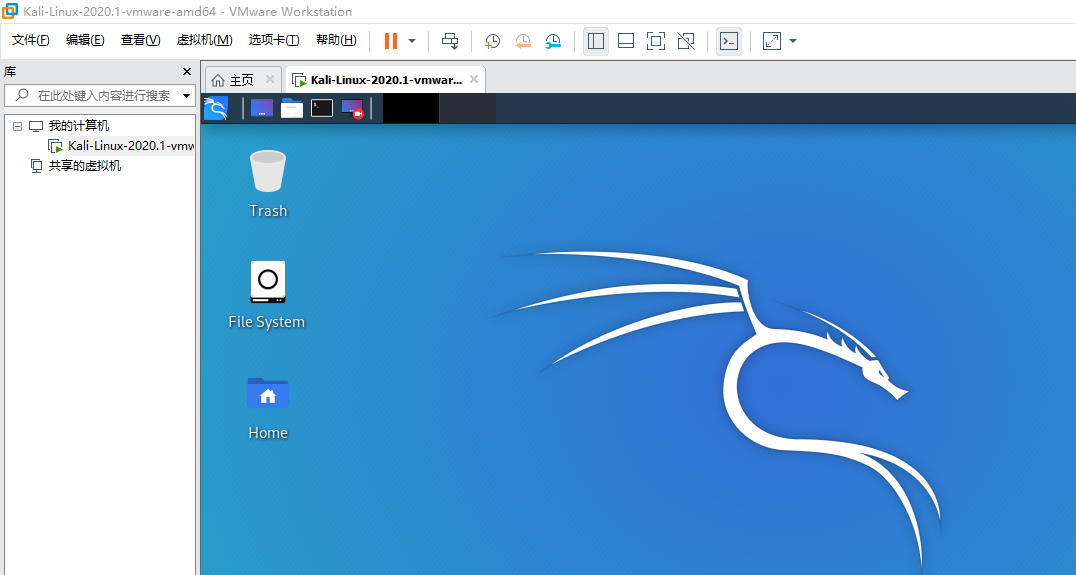

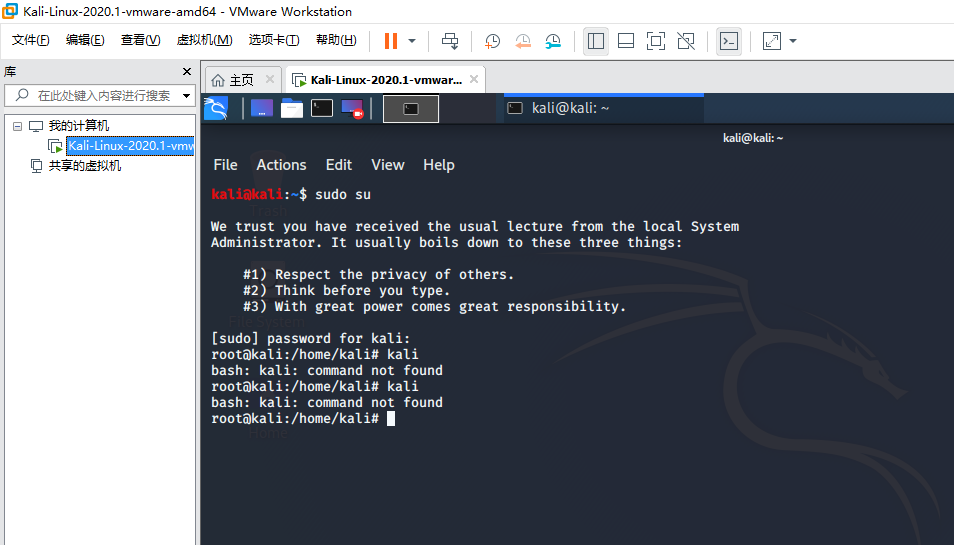

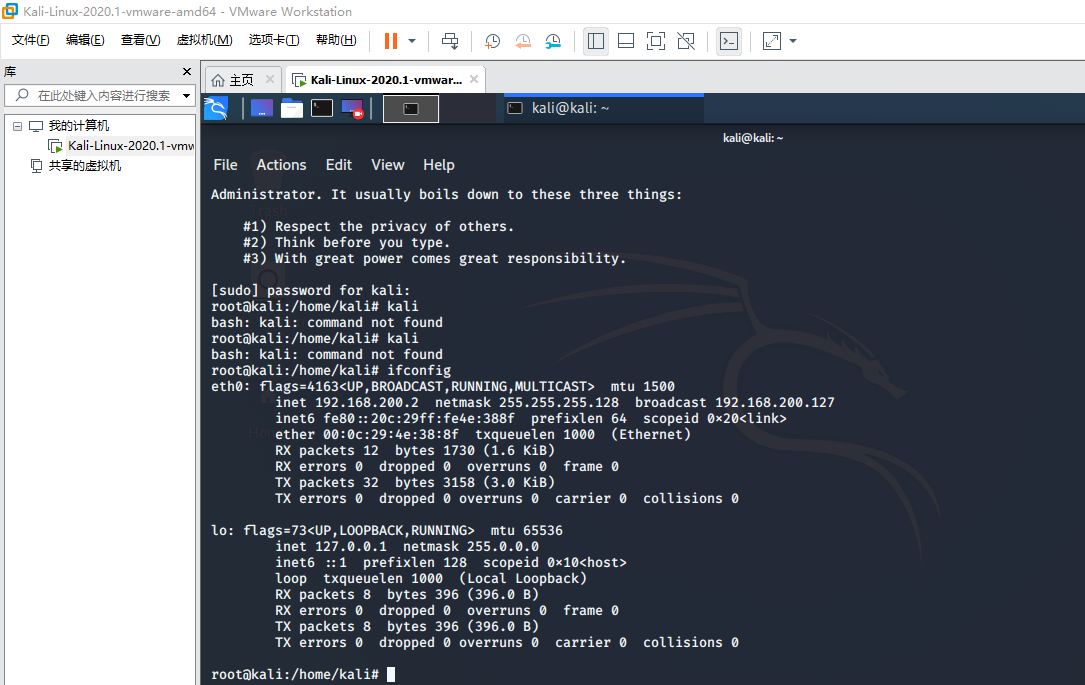

通过VM上的扫描虚拟机导入Kali,(登录账号、密码均为kali)然后再设置网卡,再获取IP地址(su后ifconfig)。一般都是这个流程

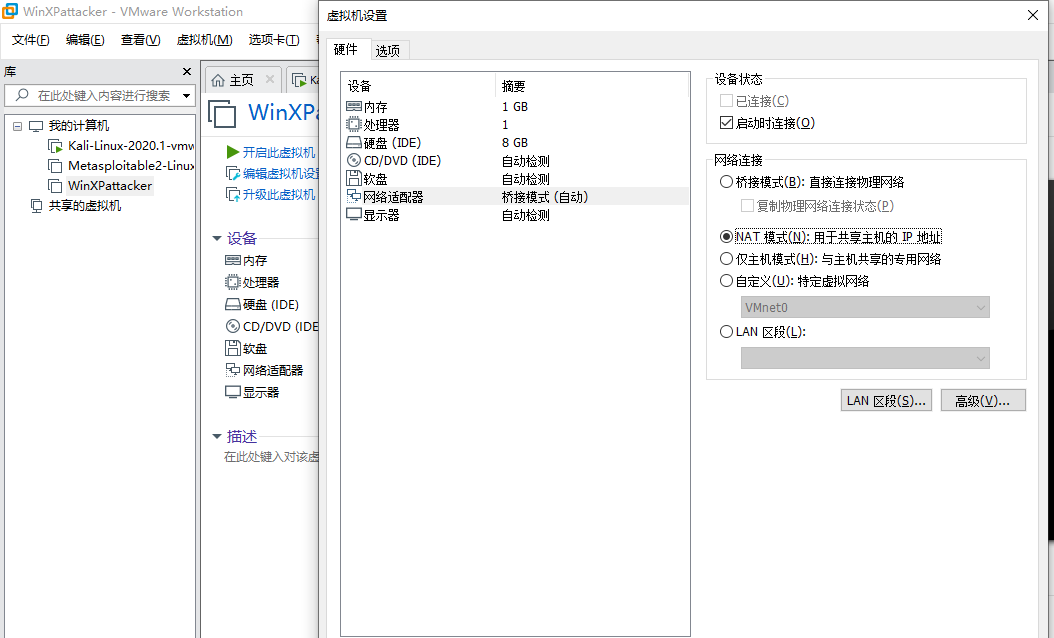

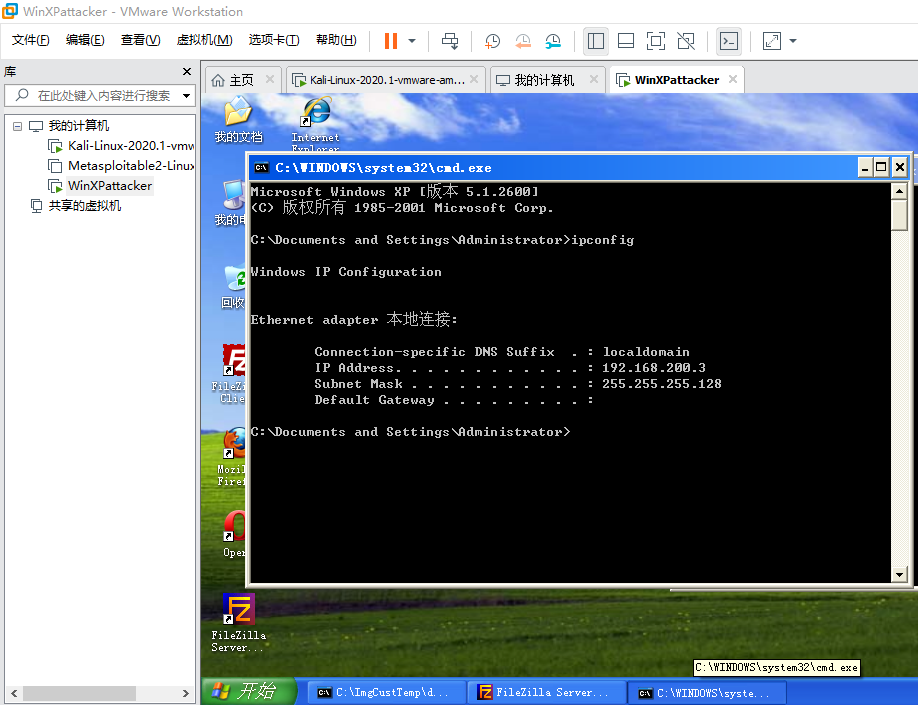

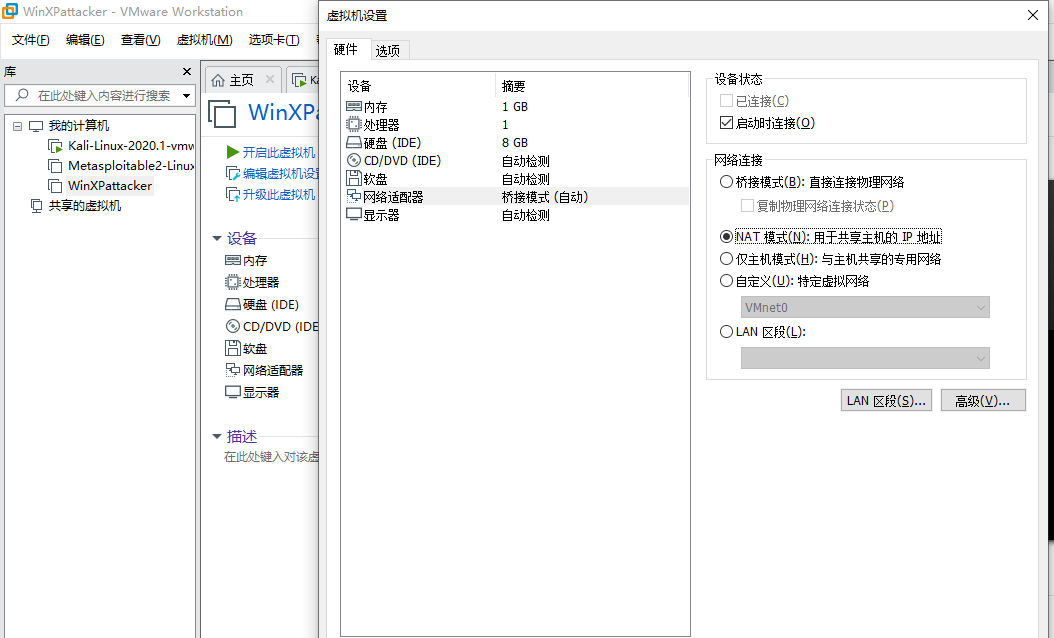

1.3windows攻击机-windows Attacker安装

同kali,登录密码为mima1234,获取IP地址的方法为windows>运行cmd>ifconfig

1.4 Metasploitable2-Linux安装

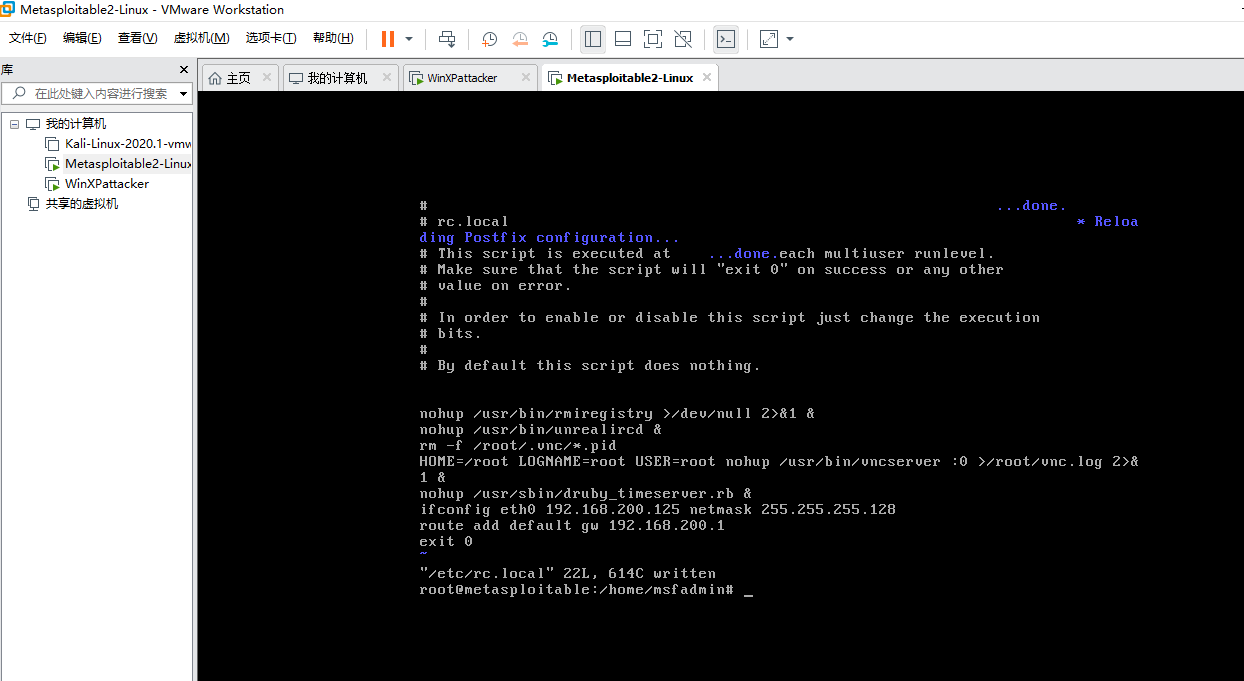

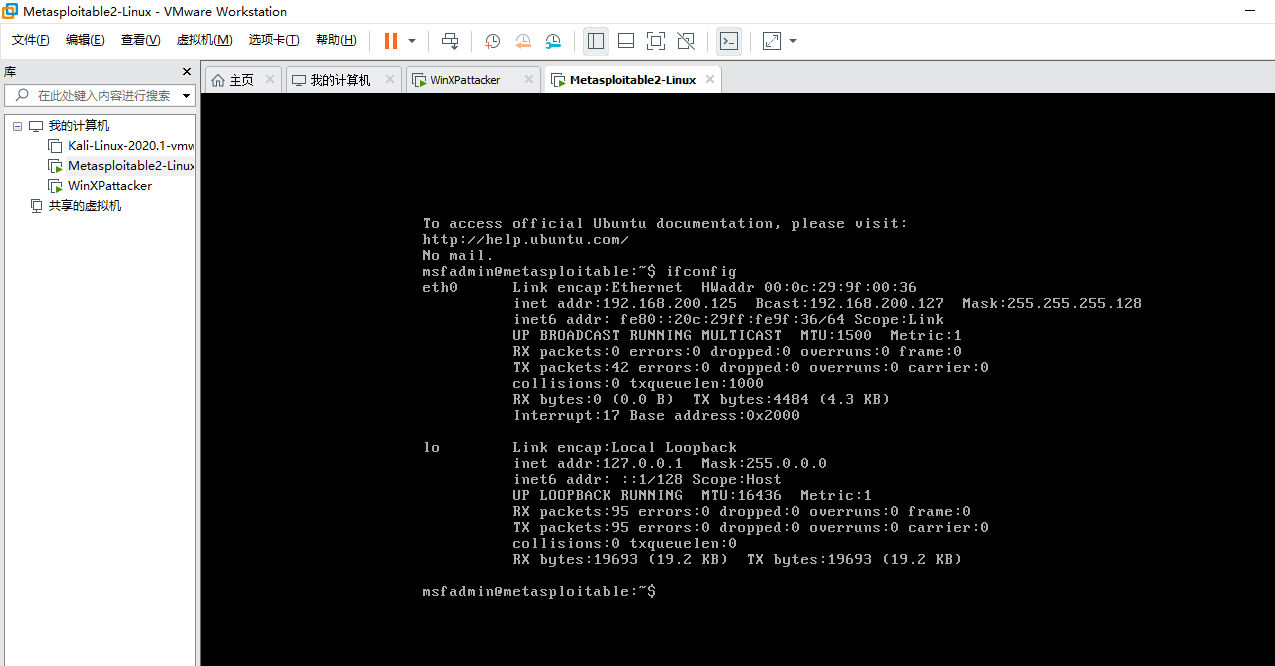

同样的,通过VM上的扫描虚拟机导入,(登录账号、密码均为msfadmin)然后再设置网卡,再获取IP地址。不过这个获取IP地址的步骤稍微繁琐,建议参考孙启龙同学的1.4

1.5 SEEDUbuntu安装配置

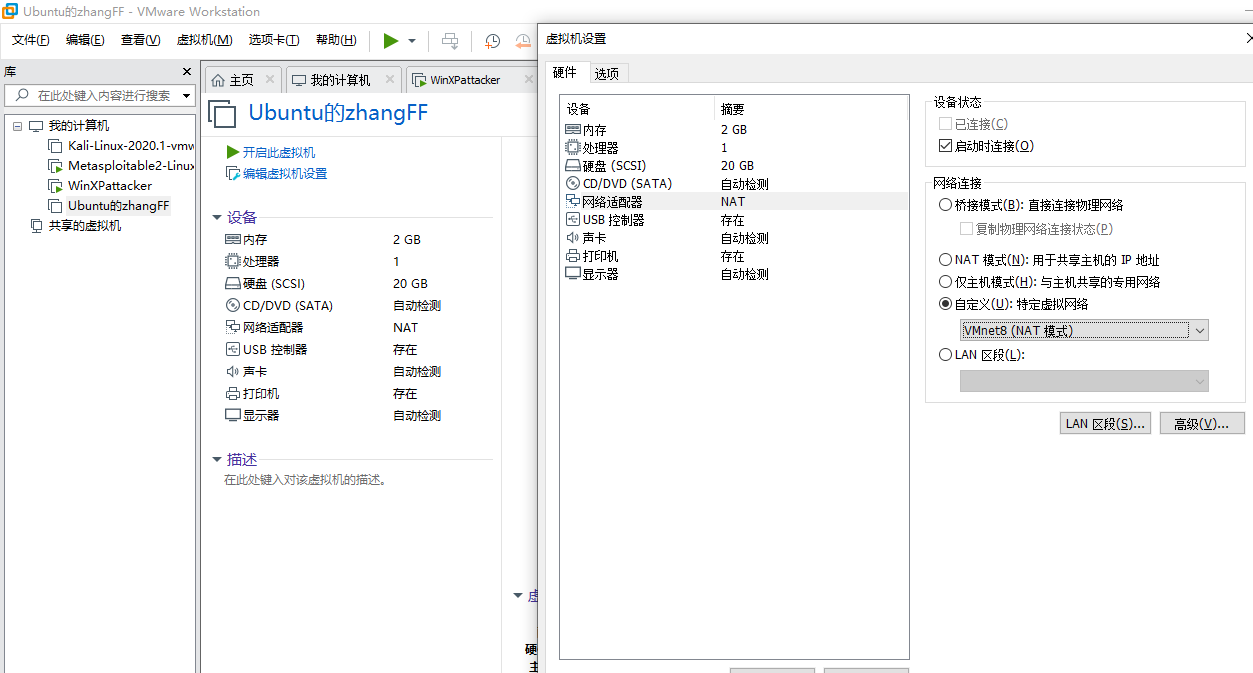

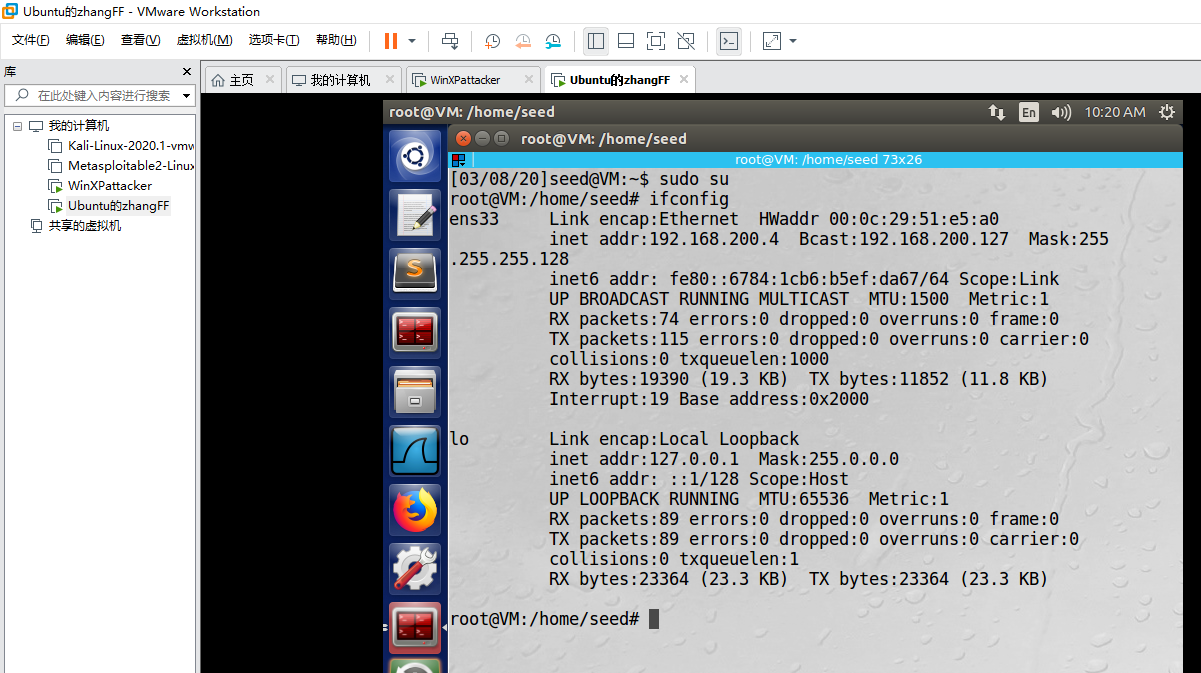

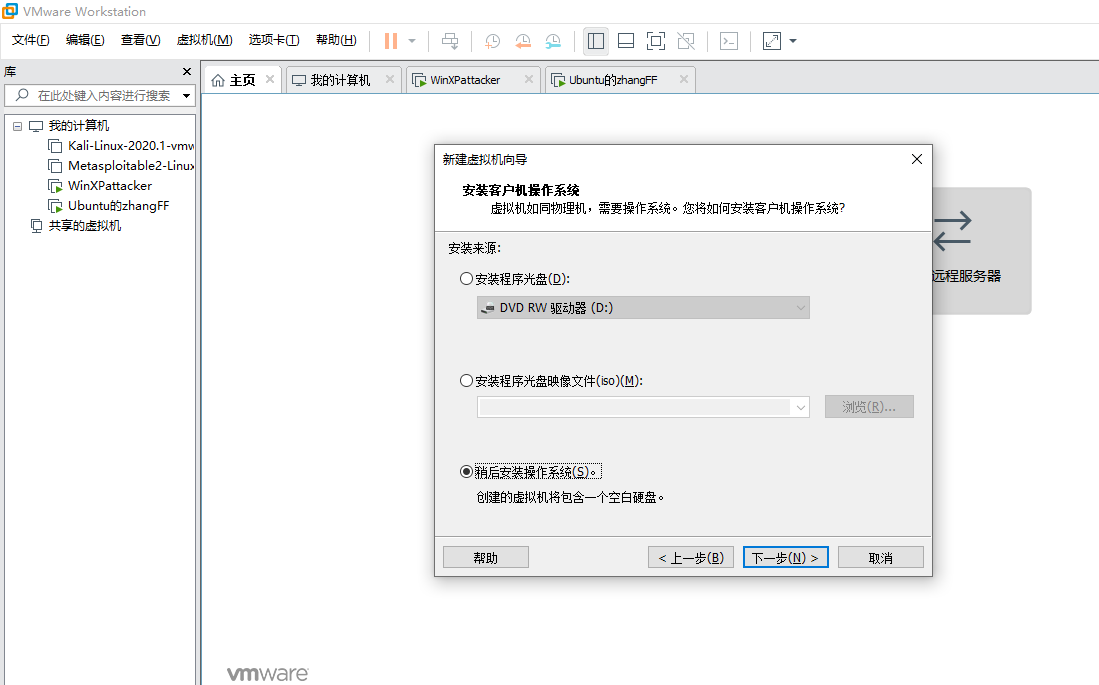

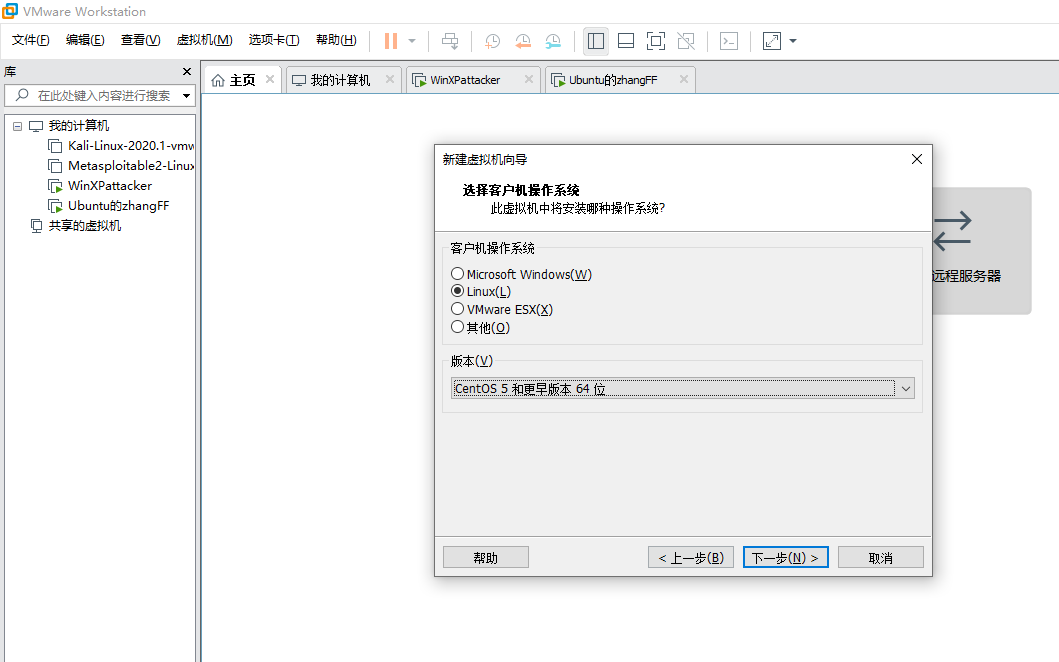

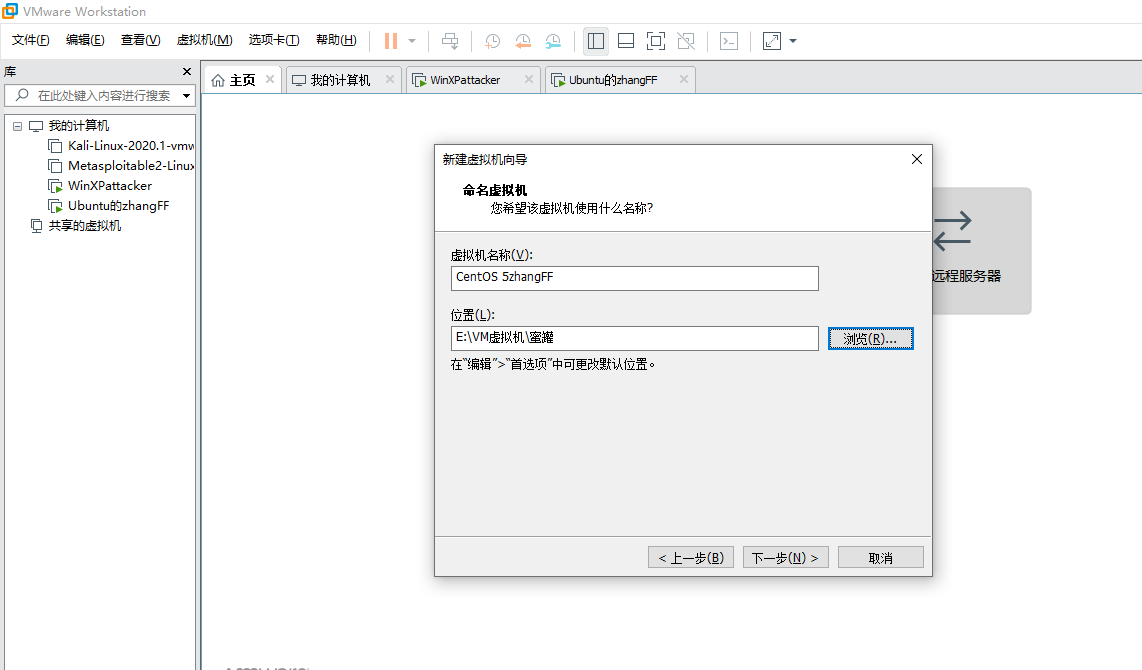

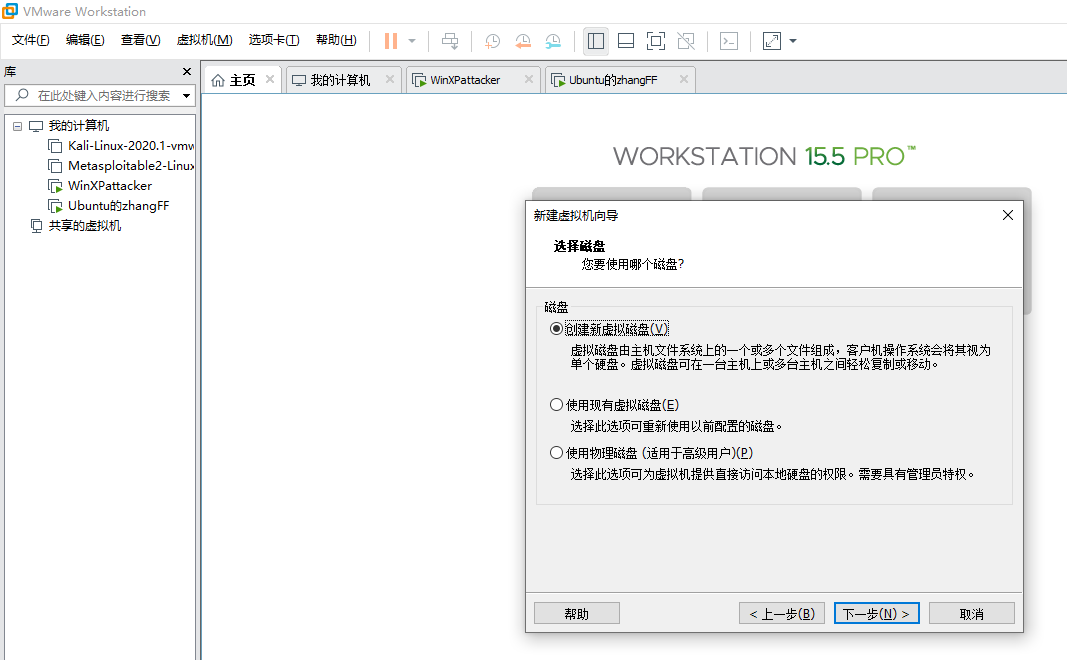

和1.2-1.4的步骤不一样,这里需要选择新建虚拟机->自定义安装->兼容XX随便选->稍后安装系统->选择linux、版本ubuntu->名称位置看自己心情->连续6个下一步->使用现有虚拟磁盘!!!选择seedubuntu的vmdk文件->无脑下一步。登录账户为seed(参考孙启龙同学)

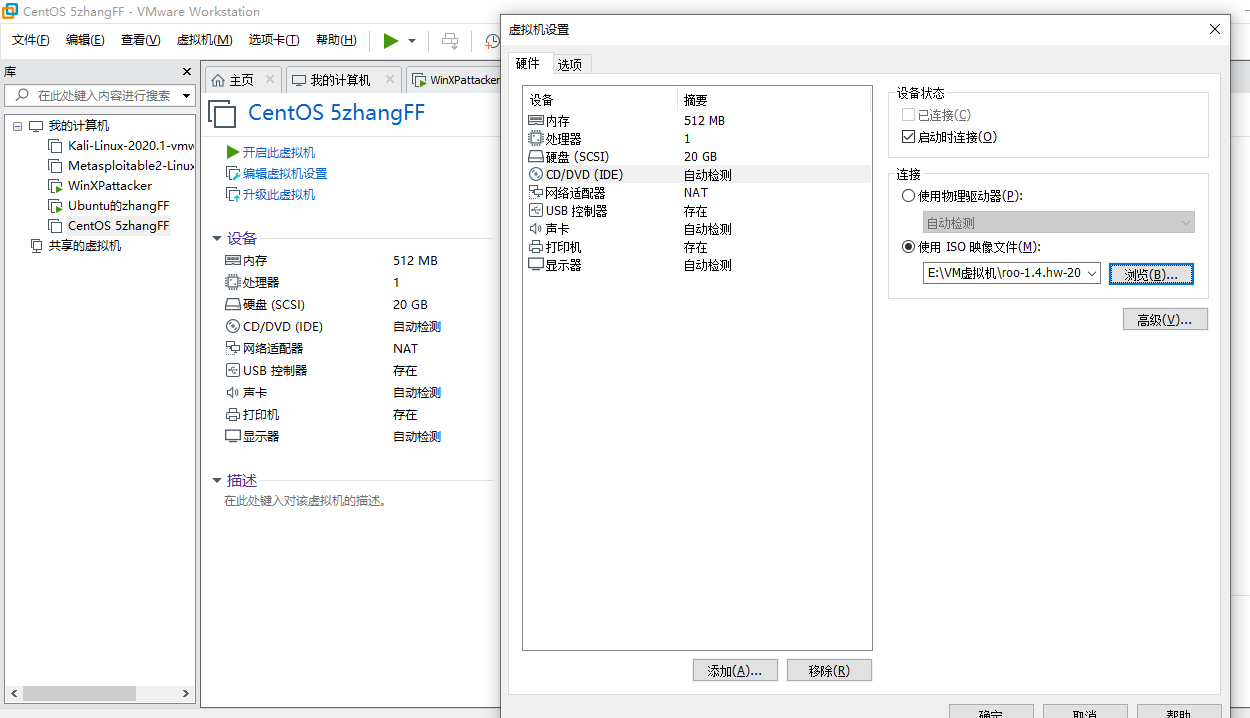

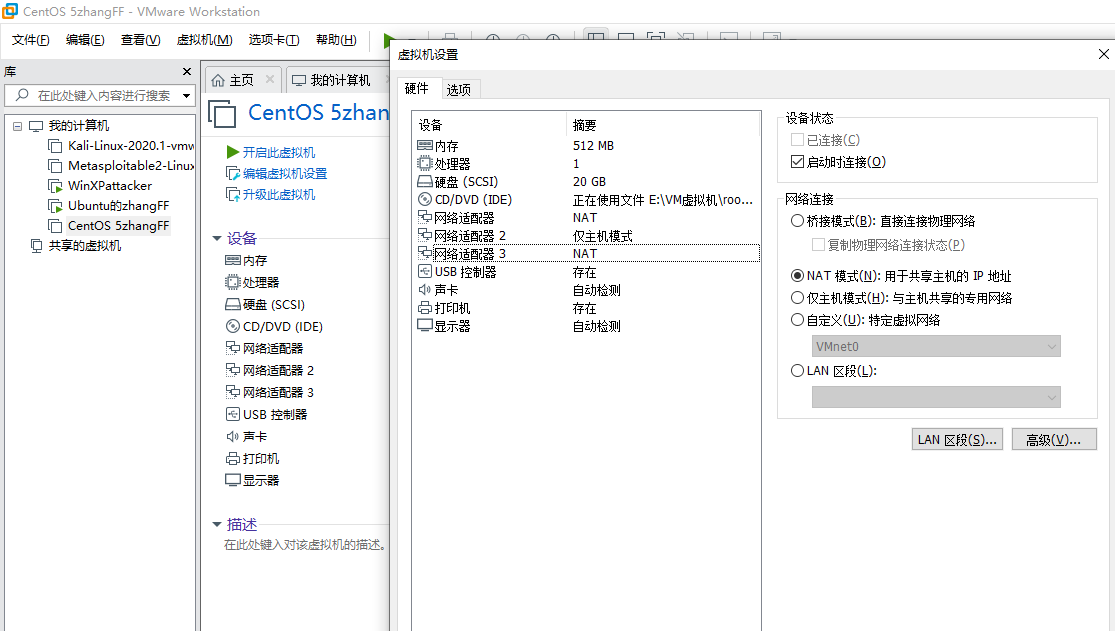

1.6 蜜罐网关安装

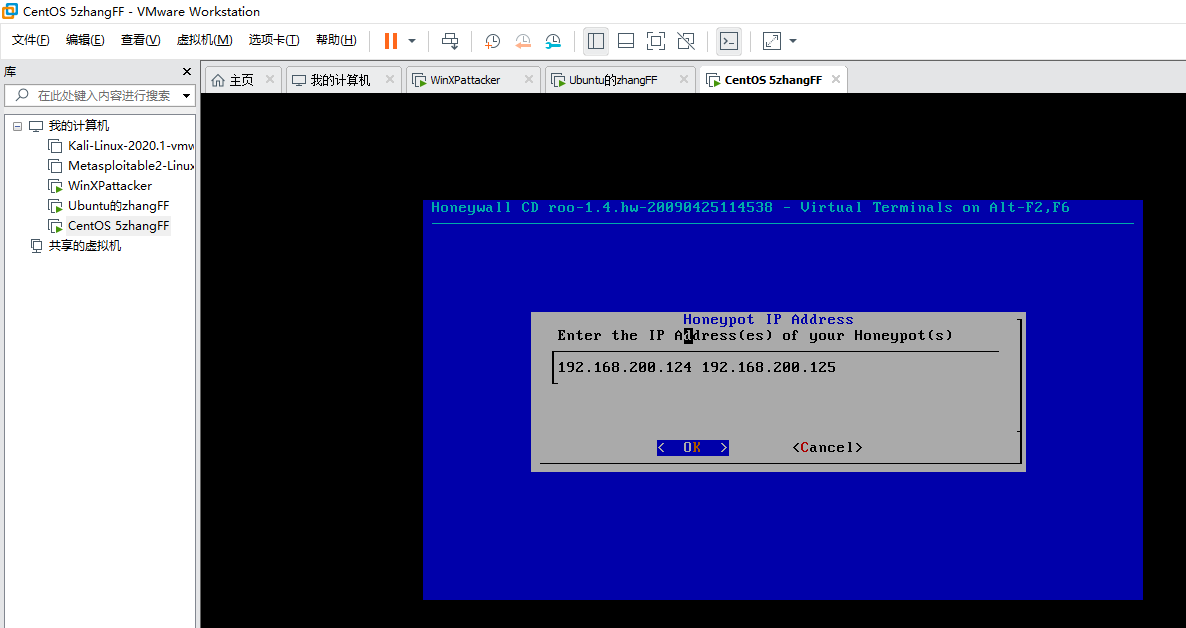

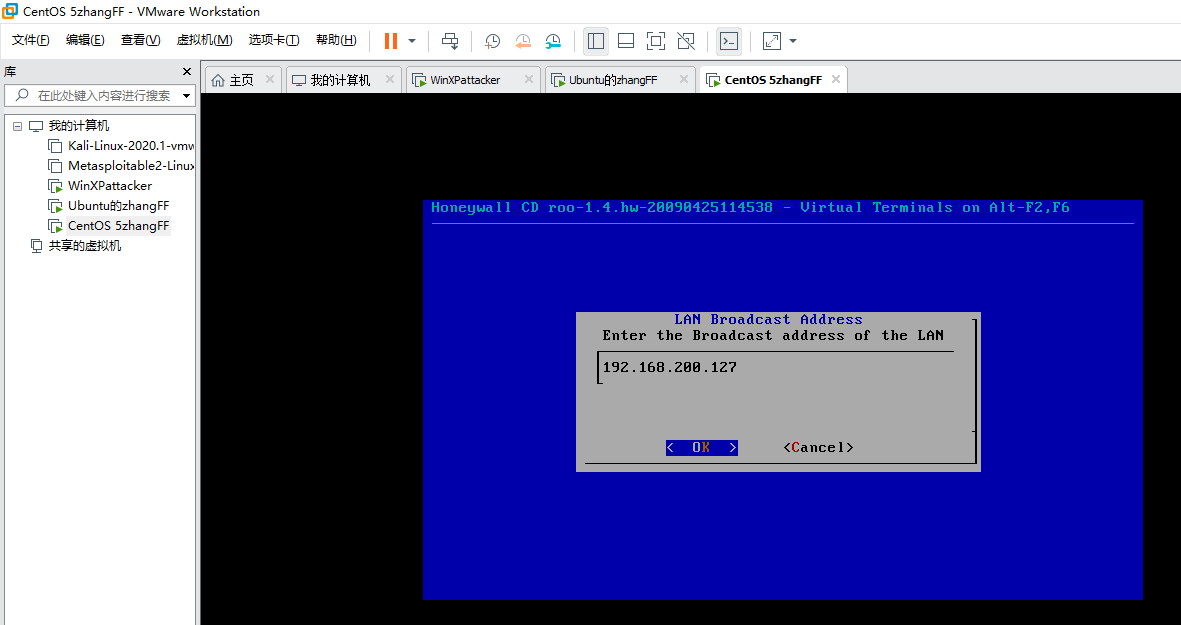

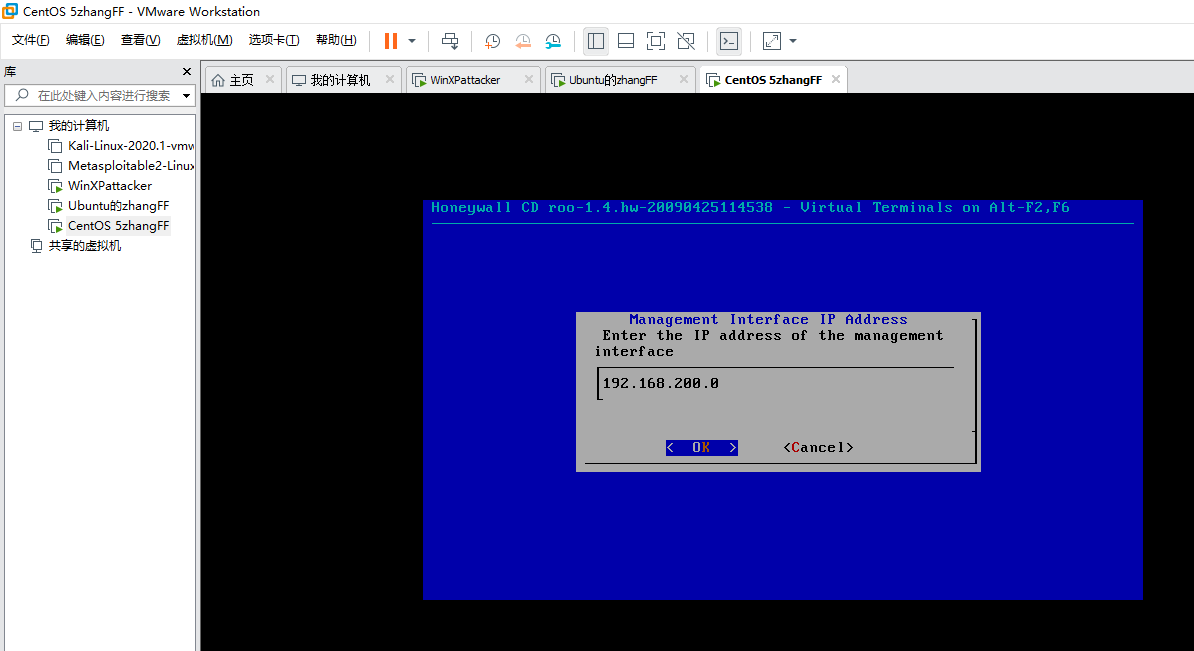

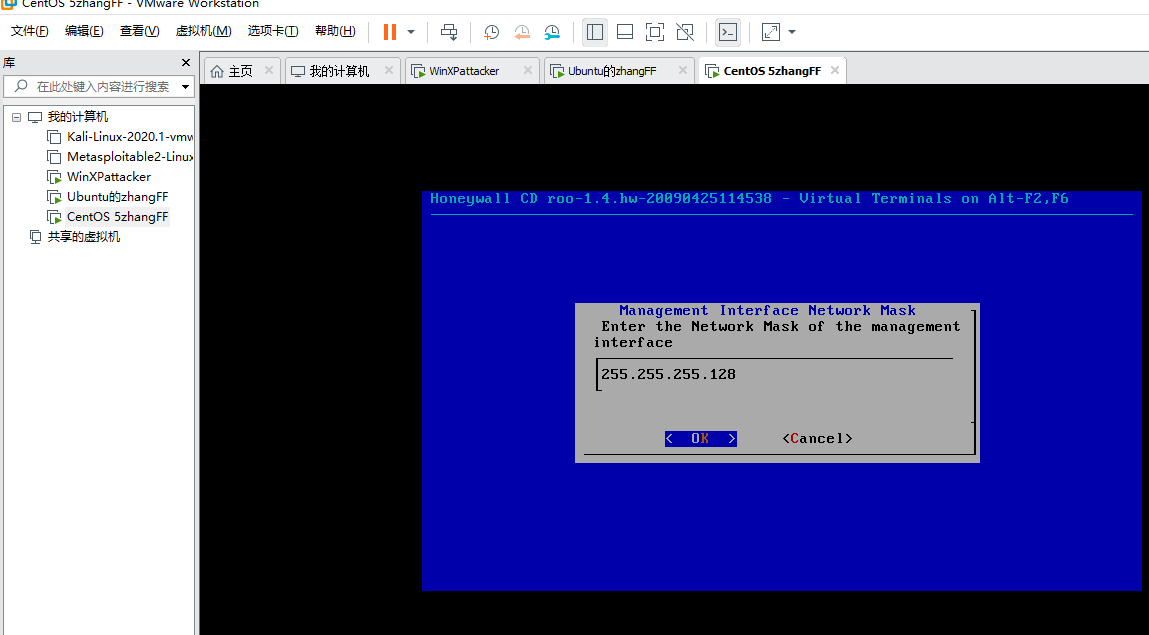

这个部分比较复杂,尤其是在设置网路地址时候一定要注意别写错了,0和8很容易弄错,我就弄错了一次导致后面一直没连通,好在发现了。(有些步骤忘记截图)

这里有三个网络适配器!!!一定要注意

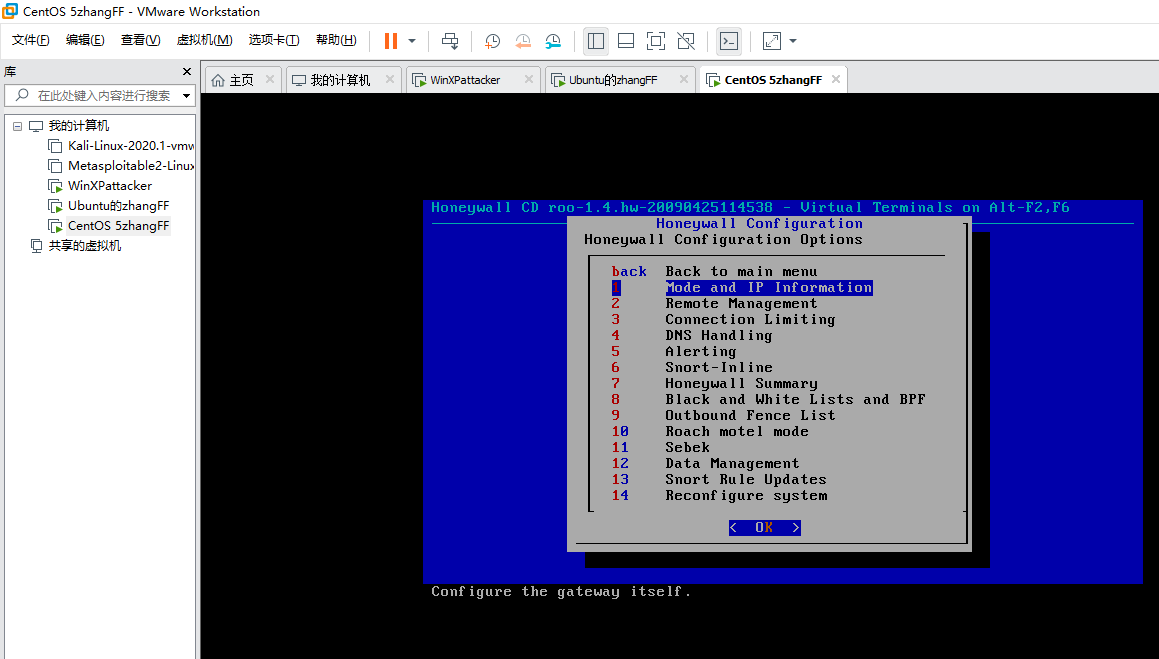

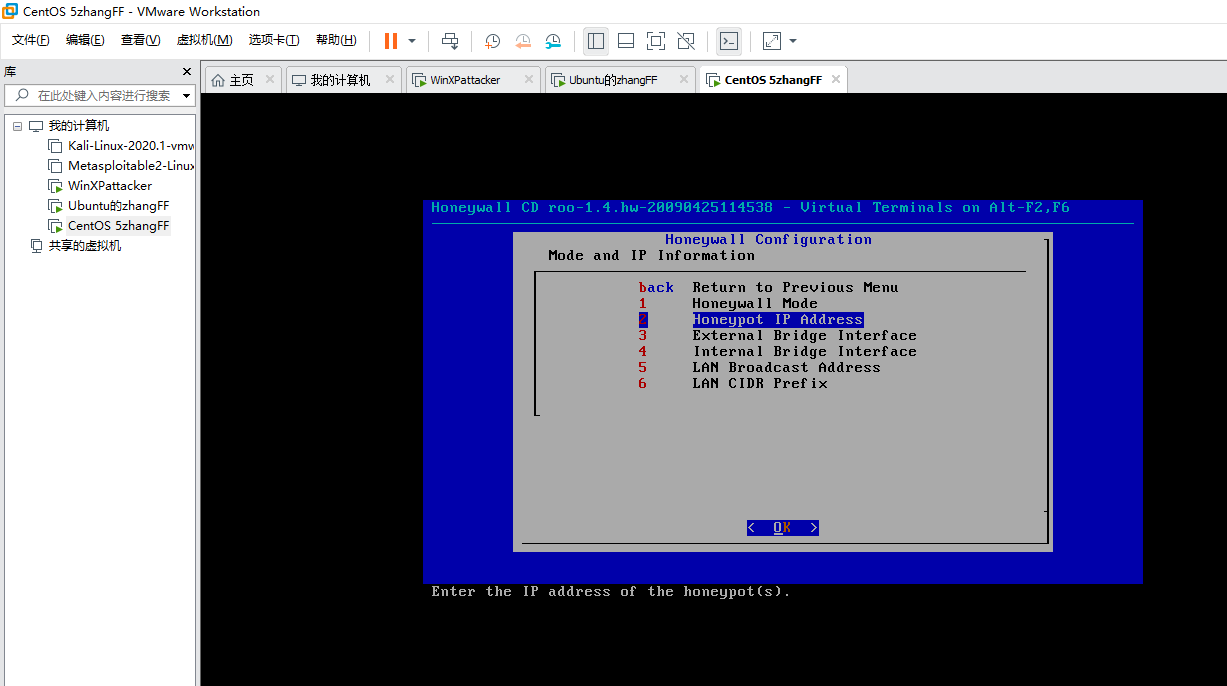

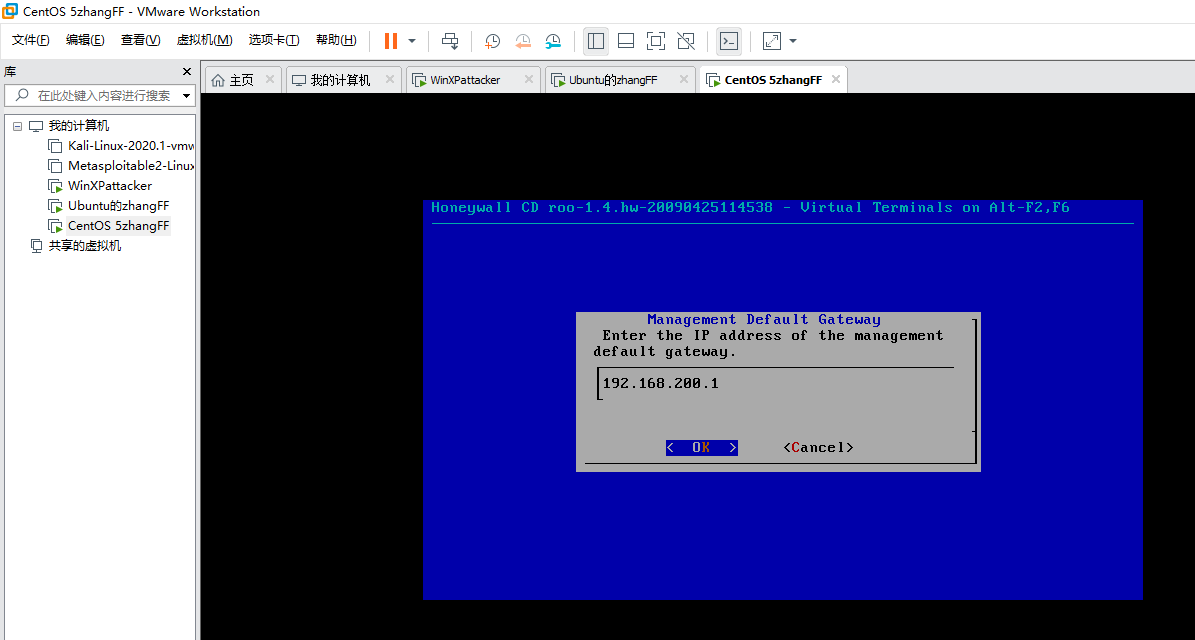

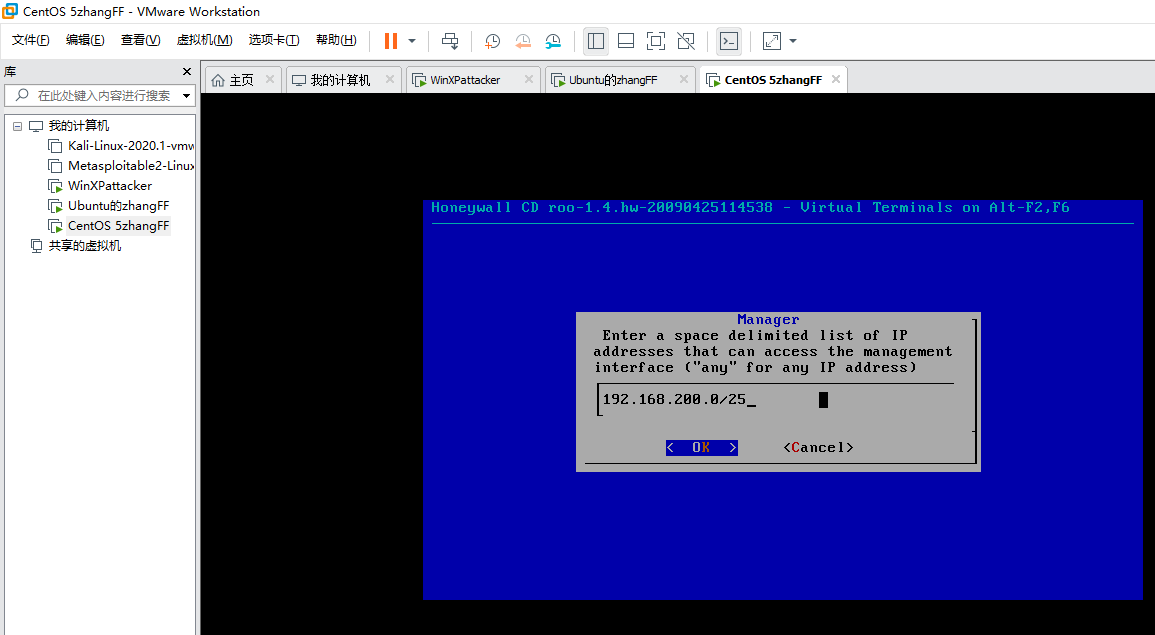

接下来进入蜜罐的相关网路配置,这里要细心一点

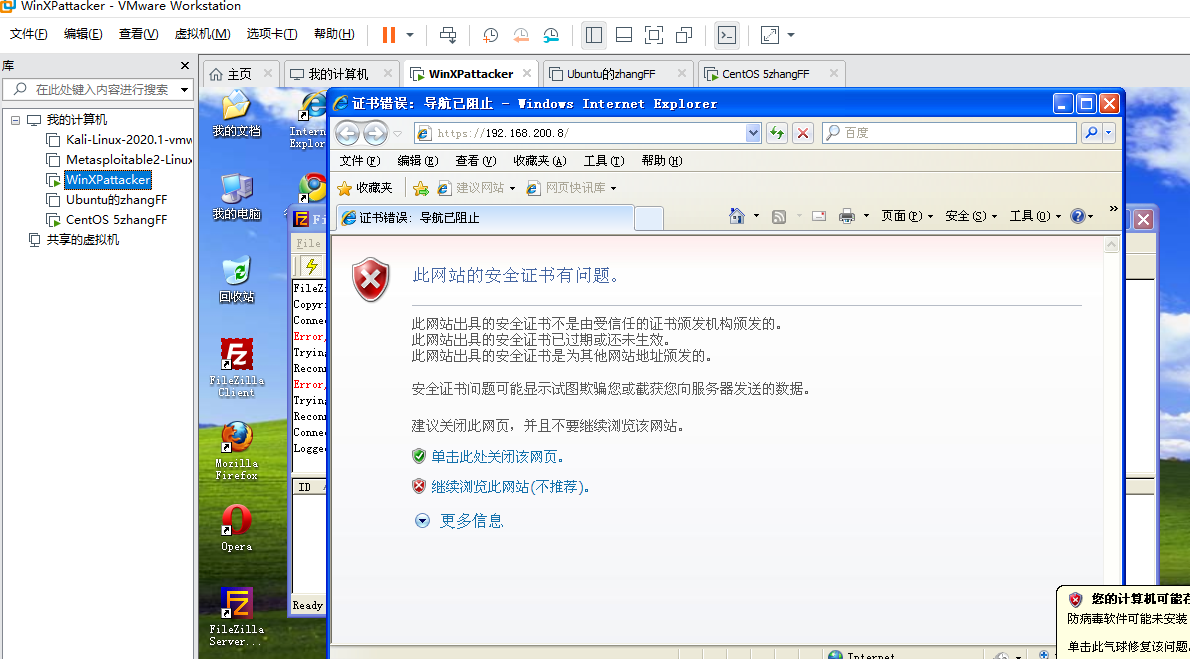

这张图是由于蜜罐网路配置错误导致的结果

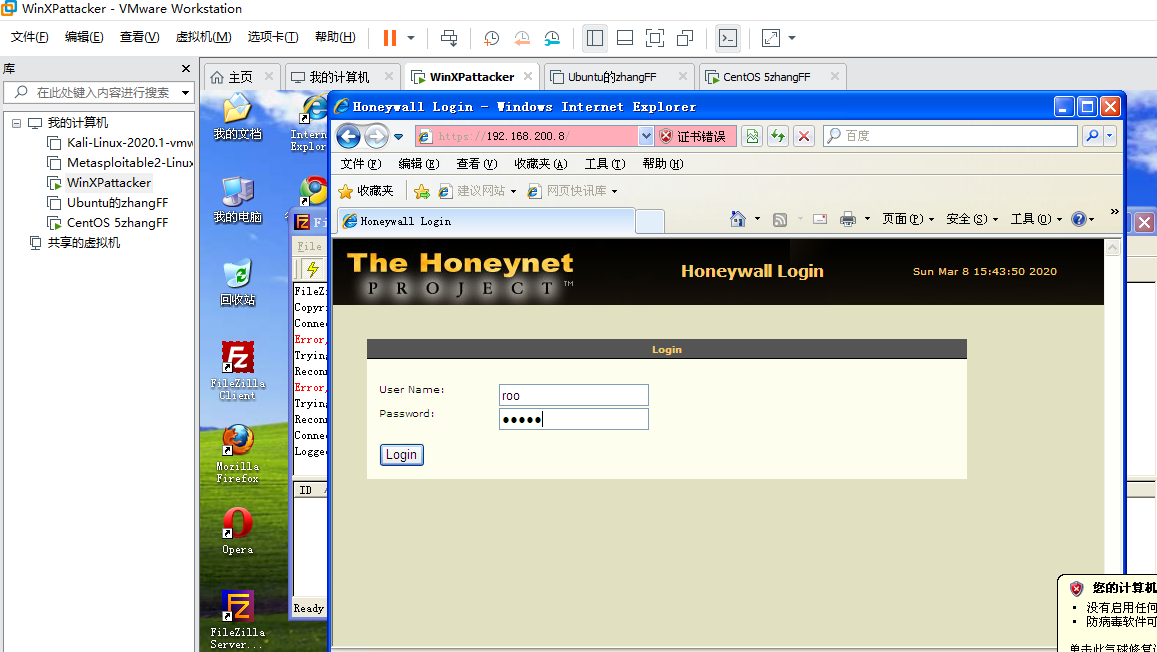

这张是正确的结果

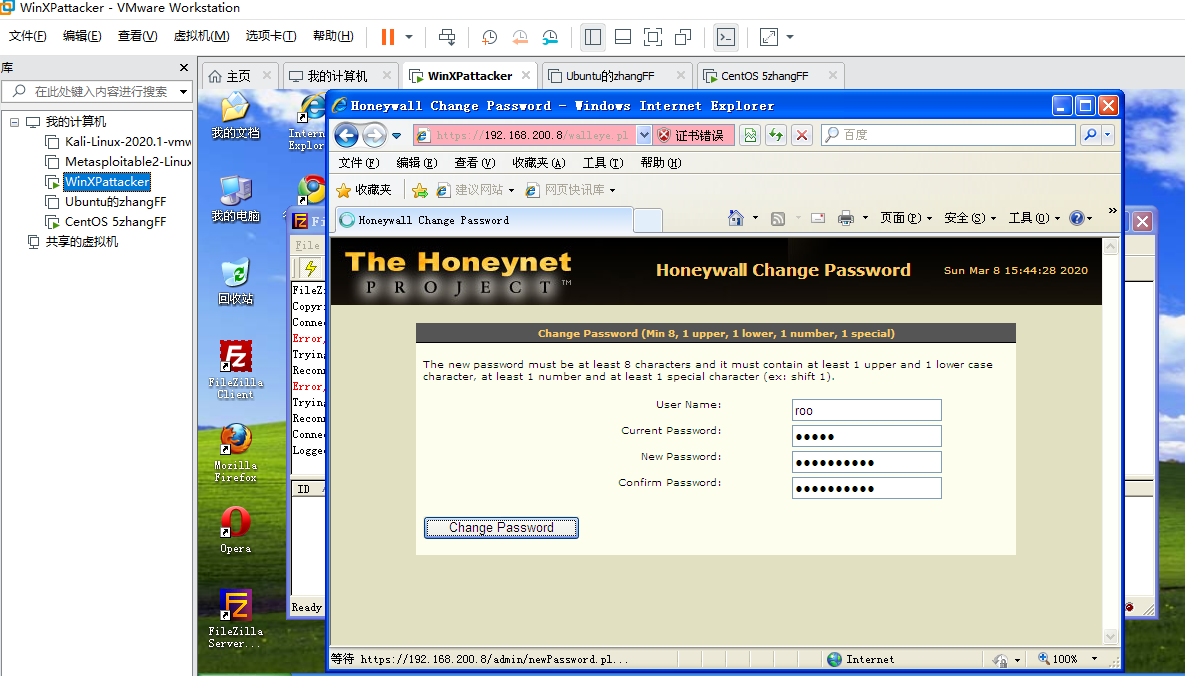

这里是重新设置密码,要求有大写字母,小写字母,符号,数字,并且总长度不能少于8位

3测试攻击机、靶机、SEED虚拟机和蜜网网关的连通性验证

以上全部配置完成后,如果没有问题就可以回到kali去ping靶机了,以下是我ping通后的截图

学习中遇到的问题

- 蜜网网关安装及攻击操作不熟练,花费时间很长

- 蜜罐的网络地址配置过程出现一些问题

- 对网络攻防工具的学习较为浅显,还需要深入学习