自学思科SD-WAN数据层面

自学思科SD-WAN控制层面连接的建立过程

目录:

- 章节1:数据层面白名单和身份验证

- 章节2:数据层面隐私和加密

- 章节3:数据层面完整性

- 章节4:DDoS防护

- 章节5:防重播保护

- 章节6:双向转发检测(BFD)

一、数据层面白名单和身份验证

1. 管理员在vManage GUI中上传经过数字签名的vEdge列表

- vEdge路由器的白名单

- 可从Viptela支持页面下载

2.管理员决定身份信任--有效,无效,暂存

3.vEdge列表和身份信任由以下分发

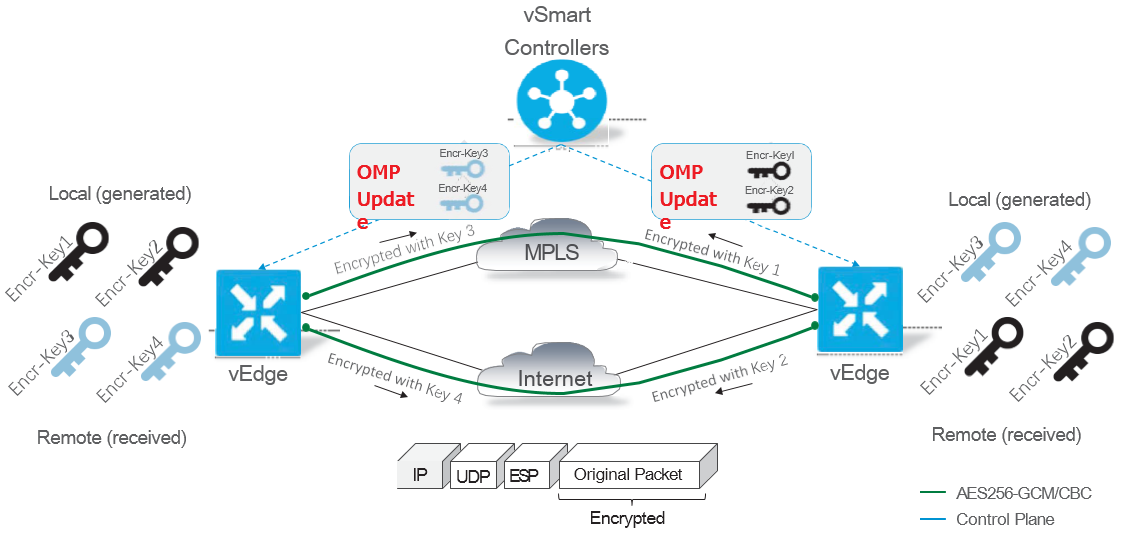

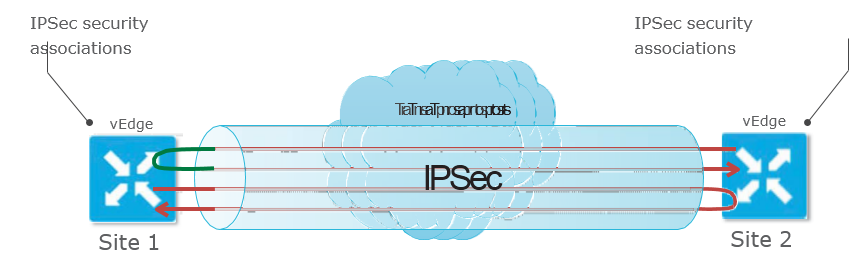

二、数据层面隐私和加密

- 每个vEdge都其本地IPsec加密密钥作为OMP TLOC属性发布

- 加密密钥是按传输的

- 可以快速轮转

- 非对称使用对称加密密钥

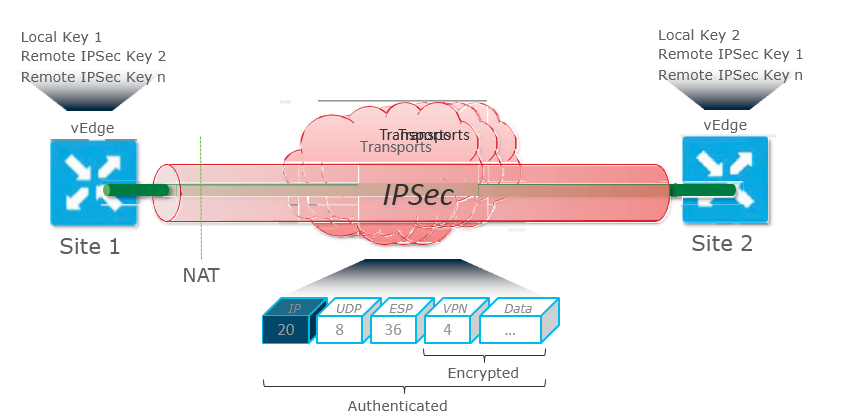

三、数据层面完整性

- 使用IP标头身份验证(AH + NAT)进行NAT遍历

- 没错,Viptela使之成为可能!

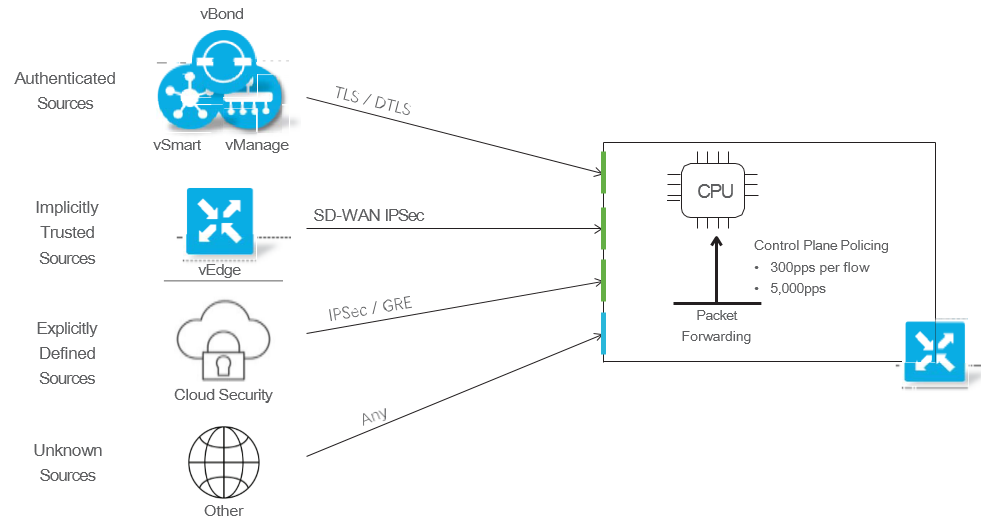

四、vEdge路由器的DDoS保护

- Deny except 1. 返回与流条目匹配的数据包(启用DIA) ; 2. DHCP,DNS,ICMP

- *可以手动启用SSH,NETCONF,NTP,OSPF,BGP,STUN

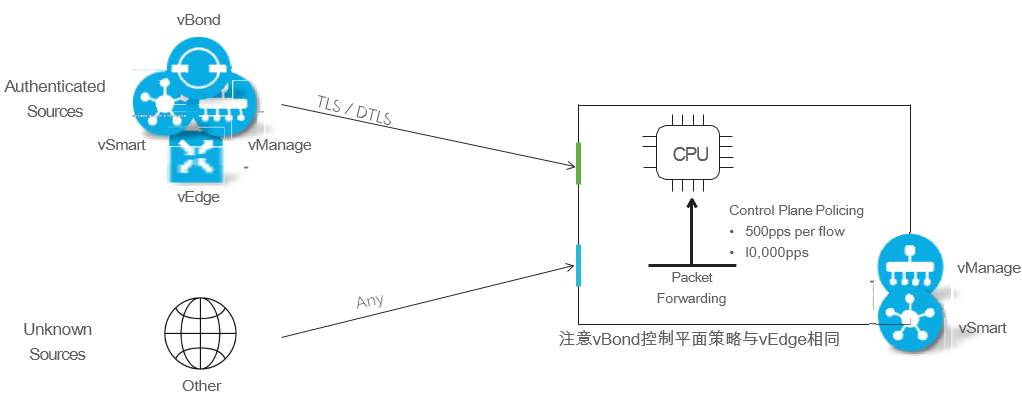

五、控制器的DDoS保护

- Deny except DHCP,DNS,ICMP,NETCONF

- *可以手动启用SSH,NTP,STUN,HTTPS(vManage)

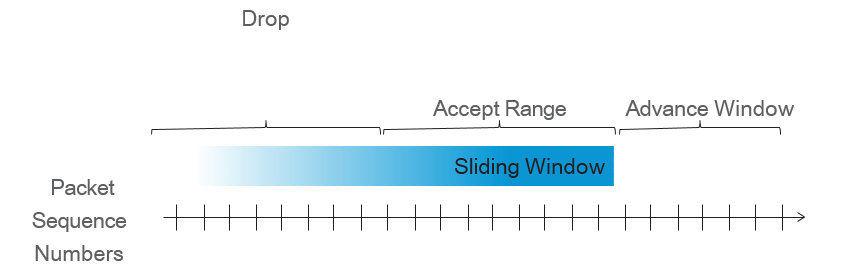

六、防重放保护

- 加密的数据包被分配了序列号。 vEdge路由器丢弃具有重复序列号的数据包——重放封包

- vEdge路由器丢弃序列号低于滑动窗口最小数目的数据包----恶意注入的数据包

- 在收到序列号比迄今为止收到的更高的数据包时,vEdge路由器将推进滑动窗口

- 滑动窗口具有COS意识,可防止低优先级流量“减慢”高优先级流量

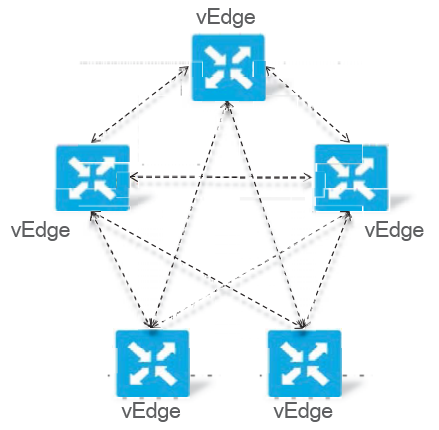

七、双向转发检测(BFD)

1. 路径活性和质量测量检测协议

- Up/down, loss/latency/jitter, IPSec tunnel MTU

2. 在拓扑中的所有vEdge路由器之间运行

- 内部 IPSec 隧道

- 在echo模式下运行

- IPSec隧道自动建立

3. 使用hello(上/下)间隔,轮询(应用感知)间隔和乘数进行检测

- 默认向上/向下hello 1s,乘数7

- 默认SLA hello 1s,poll 10min,乘数6

- 完全可定制的每个vEdge,每个颜色

隧道活动度检测

- BFD报文双向回显——隧道之间没有BFD邻居

- 只要BFD定期消息成功,IPSec安全关联就会保持正常运行——没有空闲的SA超时IPSec Tunnel

作者:CARLOS_CHIANG

出处:http://www.cnblogs.com/yaoyaojcy/

本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文链接。

posted on 2021-01-13 07:58 CARLOS_KONG 阅读(1167) 评论(0) 编辑 收藏 举报