自学思科SD-WAN架构概念和基本术语介绍

自学思科SD-WAN架构概念和基本术语介绍

前言:

- 思科考试增加课程DNA、SD-WAN、网络自动化;

- 2017年思科收购Viptela(专门做SD-WAN),目前SD-WAN市场份额第一,VMware第二差距较小;

- 思科新一代中高端路由器中直接集成SD-WAN技术,如ISR4000、ASR1000等,存在很大优势;

- 思科、VMware都存在基于云的软件的SD-WAN产品;

- 预测在未来7/8年内在软件定于广域网领域没有新的技术,SD-WAN技术主打。

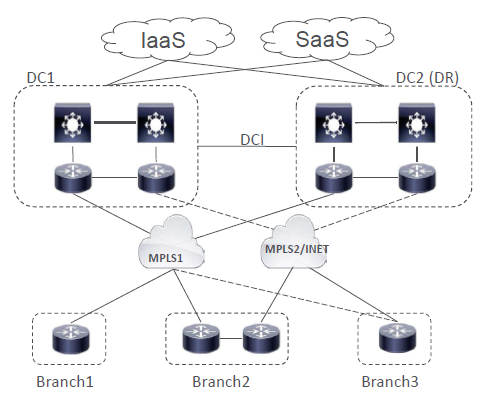

一、传统广域网架构

大型企业(如金融类企业银行)一般至少2~3个数据中心,异地灾备, 那么分支机构是通过什么方式连接数据中心访问其资源,目前有:

- 1. 数字电路,专线独享,资金充足;

- 2. MPLS VPN,实施简单,安全性较高(与互联网不同线路),相对专线价格较便宜,可实现全国全互联(近十年跨地域广域网首选);

- 3. IPSec VPN,在公网上为两个点私有网络提供安全通信通道,通过加密通道保证连接的安全,安全性较低、稳定性较差(延迟较差、抖动率)、费用较低。

以上就是典型的传统广域网架构:

- 控制和数据平面是相同设备

- Peer-to-peer控制平面

- 路由协议为所有N²复杂网路代理

- 本地化管理

- 不可扩展

- 不能支持多种传输

二、当今思科和广域网挑战

常见的业务和IT趋势:

- 公司应用程序正在迁移到云端(私有云或公有云) ,国内较多就是阿里云、腾讯云,国外就是AWS; 在云部署资源,那么如何连接到云端的网络,最简单就是MPLS VPN/IPSec VPN

- 互联网边缘正在移到远程站点;

- 商业移动设备、BYOD和来宾访问预计会给企业LAN(wifi)和WAN带来压力;

- 一些高带宽的应用程序

广域网的挑战:

- 造价高

- 操作复杂(需要懂路由、安全等设备配置)

- 规模有限

- 带宽不足

- 受限的应用意识

- 高可用心问题

- 零散的安全性

- 云应用未就绪

三、思科SD-WAN解决方案概述

==================================================================================

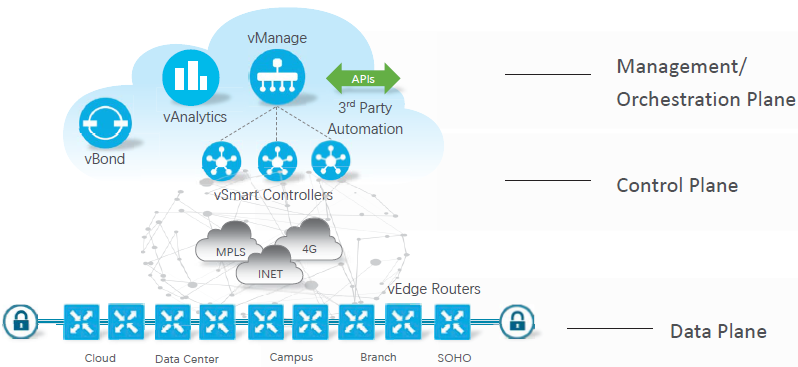

3.1 控制平面:vManage控制设备;vSmart是给vEdge下发路由策略(通常放置在云端)

- 便于fabric发现

- 在vEdge之间分发控制平面信息

- 将数据平面和可识别应用程序的路由策略分配到vEdge路由器

- 实施控制平面策略

- 大大降低了控制平面的复杂性

- 高度弹性

3.2 编排平面vBond(通常放置在云端)

- 编排控制和管理平面

- 证书认证第一要点

- 将vSmarts/vManage列表分配给所有vEdge路由器

- 便于NAT穿越

- 需要公共IP地址,可以位于1:1NAT之后

- 高度弹性

- 多租户或单租户

3.3 控制平面:vManage控制设备(通常放置在云端)

- Day0,Day1和Day2操作的单一管理平台

- 集中配置

- 多租户或单租户

- 策略和模板

- 故障排除和监控

- 软件升级

- GUI和RBAC

- 程序接口(REST,NETCONF)

- 高度弹性

3.4 数据平面,放置在客户端

- 广域网边缘路由器

- 通过远程vEdge路由器提供安全的数据平面

- 通过vSmart控制器(OMP协议)建立安全控制平面

- 实现数据平面和应用感知路由策略(传统网络只能通过防火墙实现)

- 导出性能统计

- 支持传统的路由协议,如OSPF、BGP和VRRP

- 支持ZTP零接触部署

- 物理或虚拟条件(100Mb、1Gb、10Gb、20Gb+)

3.5 可编程接口APIS

- 对vMange管理的各个方面进行程序控制

- 安全的HTTPS接口

- GET,PUT,POST,DELETE方法

- 认证和授权

- 批量API调用

- Python脚本

3.6 分析工具vAnalytics (费用较高)

- 基于云的分析引擎

- 可选解决方案元素

- 分析fabric遥测

- 产能预测

- 违反SLA的趋势

- 利用率异常检测

- 应用Qoe

- 运营商评分

- 数据匿名化

- 选择加入的客户模型

四、思科SD-WAN产品集成计划

viptela主要产品线有两条:

- 1条,在国外,思科云可直接部署,独立运营团队;

- 1条,在中国viptela不支持思科云方式部署,只支持自建三件套(),

融合阶段一 :

- 优点:维持Viptela既有产品模式和支持体系。

- 技术细节: 平台,维持既有xEdge ; 管理系统,vManage。

融合阶段二:

- 优点:Viptela SD-WAN功能在ISR/ASR1K路由器上运行。

- 技术细节:平台,vEdge功能集成在所有IOS-XE平台,包括ISR,CSR,ENCS,ASR1K; 管理系统,vManage实现统一管理。

融合阶段三(初步设想阶段):

- 优点:端到端集成在DNA整体解决方案中。

- 技术细节:管理系统 ①DNA Center与vManage集成②全面的DNA Center功能:Assurance,SDA和SD-WAN部署流程的集成。

五、思科SD-WAN优势

- 企业上云:云端应用访问体验优化,公有云和私有云整合;

- 应用体验优化:关键应用的自动识别,使用体验的优化;

- 降低专线成本:专网线路资源整合,线路带宽利用率提高,互联网线路替代专线线路;

- 简化运维:设备自动上线和统一管理,灵活的策略部署;

- 网络安全性:多租用的隔离,集成的安全功能,区域性安全中心的流量调度。

六、思科SD-WAN术语

6.1 Transport Side-传输层-连接到底层/WAN网络的控制器或vEdge接口

- 始终未VPN0 底层网络

- 除非使用拆分隧道,否则通常以隧道方式对流量进行加密

6.2 Service Side-服务端-vEdge接口连接到LAN

- VPN1-510 (511-512保留) 客户内网私网

- 从原始来源转发的流量

6.3 TLOC-组成传输侧连接的实体的集合

- System-IP:IPV4地址(非路由标识符)

- 颜色:本地vEdge上的接口标识符

- 专用TLOS:位于NAT内部的接口上的IP地址

- 公用TLOS:位于NAT外部的接口上的IP地址

- 如果连接不受NAT限制,则专用/公用可以相同

6.4 vRoute-在服务端学习/连接的路由

- 由OMP手机的带有属性标记的vRoute

6.5 OMP-Overlay管理协议,自动开启无法关闭

- 管理上层域的动态路由协议

- 分发路由,加密和策略的集成机制

6.6 Site-ID-确定广告前缀的源位置

- 在每个vEdge上配置

- 不必是唯一的,但是假定相同的位置

- 提出OMP和TLOC的必须配置

6.7 System-IP-OMP端点的唯一标识符

- 32位点十进制表示法(ipv4地址)

- 逻辑上是VPN0回送地址,称为“系统”

- 系统接口是OMP的终止点

6.8 Organization-Name组织名称-定义要在证书身份验证过程中匹配的OU

- 双向传送的OU用于身份验证b/t控制和vEdge节点

- 可以设置为任何值,只要在Viptela SEN域中保持一致即可

6.9 TLOCS,Colors,Site-IDs和Carriers

- TLOC Color颜色用作于以下各项的静态标识符:边缘设备上的TLOC接口; 底层网络附件

- 使用的特定颜色分类为“私人”或“公共”: 私人颜色{mpls,private1-6,以太网}; 所有其他颜色都是公共的

- 私人和公共颜色非常重要

- 颜色设置适用于:vEdge到vEdge的通信;vEdge到控制器的通信

- 如果站点ID相同其颜色公开:使用私人信息

- 运营商的设置是决定私有/公共IP/端口的最终影响者:使用在两个端点使用私有颜色,并且您需要在它们之前的会话以在公共IP/端口之间建立的情况

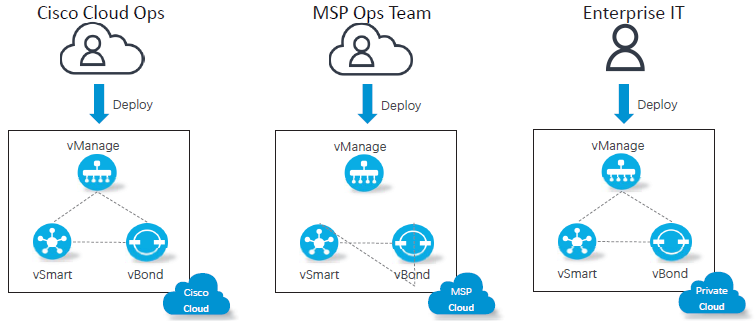

七、思科SD-WAN控制器部署

列举控制平面元素------建立控制层面------建立数据层面

7.1 多种建设模式:

- cisco Cloud模式:中国目前不支持

- 云托管:MSP模式

- 企业自建:私有云模式

7.2 多种部署模式:

- 私有云部署模式:ESXI或KVM, 服务器在公司内网,一般两份镜像

- 公有云部署模式:国外AWS或Azure;国内阿里云、腾讯云全面支持

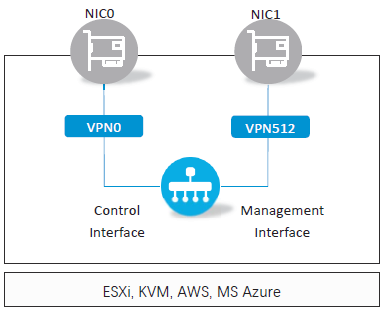

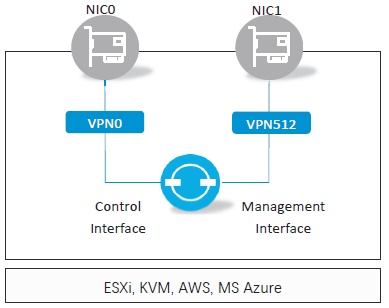

7.3 vManage 部署

- 云或内部部署;

- 独立的界面用于控制和管理;

- 分离控制和管理的VPNs:基于区域的安全性;

- 最少的配置已进行启动:Connectivity连接性,SystemIP系统IP,Site ID站点的ID,Org-Name组织名称,vBond IP;

- 虚拟机导入时需要存在两个网络NIC0和NIC1,分别对应VPN0和VPN512;

- VPN0是underlay底层带内网络,私网映射到公网IP,与vBand、vSmart在同一个子网内;VPN512是带外网络,可以理解为设备网管口

- VPN 0用于建立DTLS连接;VPN 512用作控制器的OOB管理。

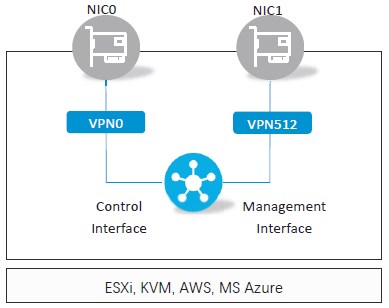

7.4 vBand部署

- 云或内部部署;

- 独立的界面用于控制和管理;

- 分离控制和管理的VPNs:基于区域的安全性;

- 最少的配置已进行启动:Connectivity连接性,SystemIP系统IP,Site ID站点的ID,Org-Name组织名称,vBond IP(本地);

- 虚拟机导入时需要存在两个网络NIC0和NIC1,分别对应VPN0和VPN512;

- VPN0是underlay底层带内网络,私网映射到公网IP;对外公开的公网地址;注册时使用;

- VPN512是带外网络,可以理解为设备网管口

7.5 vSmart部署

- 云或内部部署;

- 虚拟机或容器;

- 分离控制和管理端口;

- 分离控制和管理的VPNs:基于区域的安全性;

- 最少的配置已进行启动:Connectivity连接性,SystemIP系统IP,Site ID站点的ID,Org-Name组织名称,vBond IP;

- vSmart需要单独一个镜像,vManage、vBand通常为同一个镜像

作者:CARLOS_CHIANG

出处:http://www.cnblogs.com/yaoyaojcy/

本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文链接。

posted on 2020-02-18 16:21 CARLOS_KONG 阅读(6798) 评论(0) 编辑 收藏 举报

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义