我们先举个例子来了解一下,虚拟专用网实现的基本过程:

主机a和主机b是Internet中两个不同的网络,分别拥有一个私网IP和一个公网IP

首先a主机送封包给b主机,当这个封包传送至虚拟专用网 Server A的位置时,其封包的来源端IP 为a,目的端IP 为b,但是这个封包被送到虚拟专用网 Server A之后,虚拟专用网 Server 会把这个封包以特殊的方式来处理,它会把原本的整个封包作为其所要传递的数据内容,并且重新产生一个新的IP 包头,而这个新的IP 包头中的来源端IP 为虚拟专用网 Server A上的Public IP A,目的端IP 则为虚拟专用网 Server B上的Public IP B,这样这个封包当然就可以从虚拟专用网 Server A跨越因特网传送到虚拟专用网 Server B。待虚拟专用网 Server B收到这个封包之后,虚拟专用网 Server B就将新的IP 包头整个去除掉,最后虚拟专用网 Server B将这个封包送至主机b的网段上,这样a和b的主机就可以跨越因特网来连接。

虚拟专用网类型:

Client-LAN 虚拟专用网:

使用基于Internet远程访问的虚拟专用网;利用这种类型的虚拟专用网,可以实现对企业内部网络资源进行安全地远程访问。

LAN-LAN 虚拟专用网:

在企业内部各分支机构之间或者企业与合作者之间的网络互连。

网络层次分:

应用层——SSL 虚拟专用网等

传输层——Sangfor 虚拟专用网

网络层——IP sec、GRE等

网络接入层——L2F/L2TP、PPTP等

虚拟专用网的常用技术:

1、隧道技术:

隧道:在公共通信网络上构建一条数据路径,可以提供与专线等同的连接特性。

隧道技术(关键技术):在隧道两端通过封装与解封装技术在公网上建立一条数据通道,利用这条通道对数据报文进行传输;隧道由隧道协议构建形成。

2、加解密技术:

目的:即使信息被窃听或者截取,攻击者也无法知道信息的真实内容。可以对抗网络攻击中的被动攻击。

通常使用加密机制来保护信息的保密性。

主流加密算法:对称加密算法、非对称加密算法。

由于传输效率等各个因素,一般情况下,数据的传输采用对称加密算法;非对称加密算法可以安全的传输对称加密算法的密钥。

DH算法(交换密钥算法)可以让通信双方生成一个只有通信双方知道其他人却不认识的对称密钥。

首先Bob和Alice利用公钥分别与各自私钥做加密算法;得到一个加密产物,而Bob和Alice分别交换自己通过私钥加密的中间产物,这样Bob和Alice就拥有了对方的加密产物;最后Bob和Alice将自己和对方的加密产物再一起运算,这样双方得到了相同的密钥,而且这个东西最开始是由Bob和Alice的私钥加密的,所以其他人是不可能认识的。

原理图:

3、身份认证:再网络中确认操作者身份的过程而产生的有效解决方法。

发送者将原始信息经过HASH算法输出,再经过自己的私钥加密,形成一个数字签名。

发送者将原始信息与数字签名一并发送给接受者。

接收者使用发送者的公钥进行解密算法,解出原始信息的HASH值;接收者再用发送过来的原始信息进行相同的HASH算法,得到一个输出,将得到的输出与解密出的HASH值来进行比对,如果一样就可以确定发送者的身份是真实的。

问题:接上部分,但是接收者无从得知他得到的公钥是不是真实有效的公钥……如果公钥是假的那么身份认证也无从谈起。

这就用到了第三方的认证机构CA,发送者将自己的身份信息、身份验证机构信息和发送者自己的公钥信息在CA机构进行注册,CA使用自己的私钥对证书内容进行签名,证明证书的真实有效性

这时回到上面的问题,在接收者收到发送者发送的原始信息和数字签名后,接收者先到CA机构拿到CA的公钥,然后解密发送者的证书就会得到货真价实的发送者的公钥。然后利用这个公钥就可以验证其他东西了。

问题:那么谁来规定可信的CA、谁来规定CA的工作流程?

PKI(公开密钥体系,Public Key Infrastructure)是一种遵循标准的利用非对称加密技术为电子商务的开展提供一套安全基础平台的技术和规范。

简单来说,PKI就是利用公钥理论和技术建立的提供安全服务的基础设施。用户可利用PKI平台提供的服务进行安全的电子交易、通信和互联网上的各种活动。

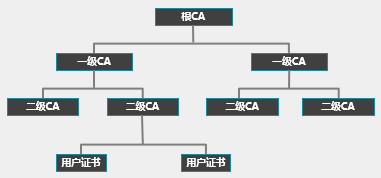

PKI 技术采用证书管理公钥,通过第三方的可信任机构——CA认证中心把用户的公钥和用户的其他标识信息捆绑在一起放在用户证书中,在互联网上验证用户的身份。

目前,通用的办法是采用建立在PKI基础之上的数字证书,通过把要传输的数字信息进行加密和签名,保证信息传输的机密性、真实性、完整性和不可否认性,从而保证信息的安全传输。

PKI:是创建、颁布、管理、注销公钥证书所涉及到的所有软件、硬件的集合体。核心元素是数据证书,核心执行者是CA认证机构。

CA中心:证书授权中心。签发证书、规定证书的有效期和通过发布证书废除列表(CRL)确保必要时可以废除证书,以及对证书和密钥进行管理。

4、数字证书认证:使用CA的私钥对证书内容进行签名

数字证书是一般包含:

用户身份信息

用户公钥信息

身份验证机构数字签名的数据

数字证书可分为保证信息真实性的签名证书和保证信息机密性的加密证书

案例:

发送者:Alice;接收者:Bob

1.Alice将原始数据经过HASH计算后,再用Alice的私钥进行加密得到发送者的数字签名。

2.将原始信息、数字签名和Alice的证书打包使用Alice和Bob之间的对称密钥进行加密运算得到加密信息发送给Bob。这个对称密钥如何安全的发送给Bob?将这个对称密钥用Bob的公钥加密形成密钥信封利用公网传递给Bob,Bob再使用自己的私钥进行解密运算,得到对称密钥

3、Bob接收到加密信息后利用对称密钥解密,得到原始信息、Alice的数字签名和Alice的证书,利用证书中的Alice公钥将数字签名进行解密得到原始信息的HASH值,将原始信息利用相同的HASH算法进行运算,将得到的结果进行对比,如果相同就可以认为发送者的身份真实有效。

posted on

posted on