命令执行漏洞是指攻击者可以随意执行系统命令属于代码执行的范畴。不仅存在于B/S架构中,在C/S架构中也常常遇到。

命令执行漏洞概念:当应用需要调用一些外部程序去处理内容的情况下,就会用到一些执行系统命令的函数。如PHP中的system,exec,shell_exec等,当用户可以控制命令执行函数中的参数时,将可注入恶意系统命令到正常命令中,造成命令执行攻击。

原因:脚本语言比较简洁方便,但是也伴随着一些问题,速度慢,无法解除系统底层,如果我们开发的应用需要一些除去Web的特殊功能时,就需要调用一些外部程序。

与代码执行漏洞的区别:

命令执行漏洞:直接利用操作系统命令。

原理:在操作系统中,使用&&、||、&、|作为命令连接符使用(系统命令是可以同时执行多个命令的),把不同的命令连接起来使用,如果过滤不严,很有可能利用运算符来突破限制。

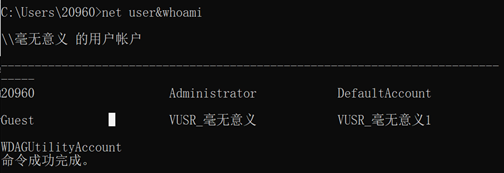

例如:在Windows下面执行

- net user&&whoami

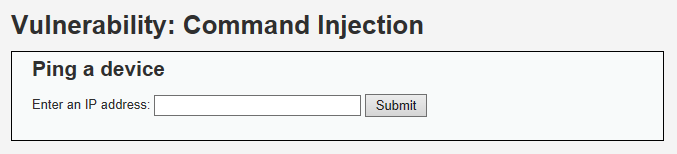

这里要求我们输入一个IP地址

这里输入一个地址我们可以看到后台执行了一个Ping的操作。

我们再输入8.8.8.8 && ls,可以看出它的确列出了我们想要的数据。

我们再来看一下源码:

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Get input

$target = $_REQUEST[ 'ip' ];

// 确定操作系统并执行ping命令。

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// Linux

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

echo "<pre>{$cmd}</pre>";

}

?> 这里我们可以看到当用户输入IP后,后台没有任何防御机制,直接执行一个Ping的操作,这里的漏洞就很大了。

一般的防御:

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Get input

$target = trim($_REQUEST[ 'ip' ]);

// 设置黑名单.

$substitutions = array(

'&' => '',

';' => '',

'| ' => '',

'-' => '',

'$' => '',

'(' => '',

')' => '',

'`' => '',

'||' => '',

);

// 删除数组中的任何字符(黑名单).

$target = str_replace( array_keys( $substitutions ), $substitutions, $target );

// Determine OS and execute the ping command.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

echo "<pre>{$cmd}</pre>";

}

?>以上就是把我们常见的连接符合做了一个清洗,如果我们在后面加上连接符进行输入,它在后台就会执行是就会去掉连接符;安全性能行对高一点,但也不是完全的安全,我们不可能将所有的连接符都加入黑名单。

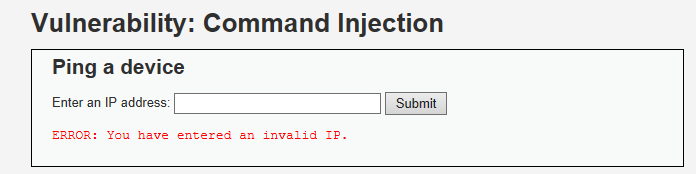

最终的防御:

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// 检查反CSRF令牌

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// Get input

$target = $_REQUEST[ 'ip' ];

$target = stripslashes( $target );

// 将IP分成4个八位位组

$octet = explode( ".", $target );

//检查每个八位位组是否为整数

if( ( is_numeric( $octet[0] ) ) && ( is_numeric( $octet[1] ) ) && ( is_numeric( $octet[2] ) ) && ( is_numeric( $octet[3] ) ) && ( sizeof( $octet ) == 4 ) ) {

// 如果所有4个八位字节都为整数,则将IP重新放在一起.

$target = $octet[0] . '.' . $octet[1] . '.' . $octet[2] . '.' . $octet[3];

// 确定操作系统并执行ping命令.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// Linux

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

echo "<pre>{$cmd}</pre>";

}

else {

// Ops. Let the user name theres a mistake

echo '<pre>ERROR: You have entered an invalid IP.</pre>';

}

}

// 生成反CSRF令牌

generateSessionToken();

?> 这里我们可以看到它会把你的输入在“点”位置,将其分为4个八位组,然后分别判断是否为整数,如果是,那就又重新拼接在一起,在执行后续的操作。这里的思路就是将其输入规定为一个IP地址,你不能有其他别的输入,这样就达到了防御的目的。

注:

stripslashes(string)

stripslashes函数会删除字符串string中的反斜杠,返回已剥离反斜杠的字符串

explode(separator,string,limit)

把字符串打散为数组,返回字符串的数组。参数separator规定在哪里分割字符串,参数string是要分割的字符串,可选参数limit规定所返回的数组元素的数目。

is_numeric(string)

检测string是否为数字或数字字符串,如果是返回TRUE,否则返回FALSE。

posted on

posted on