2024盘古石取证比赛(服务器)

检材链接:https://pan.baidu.com/s/1YWxb2xlkN7kZTZO4scG5Kw?pwd=4dd8

容器密码:2b26ba7ed35d622d8ec19ad0322abc52160ddbfa

前期准备工作

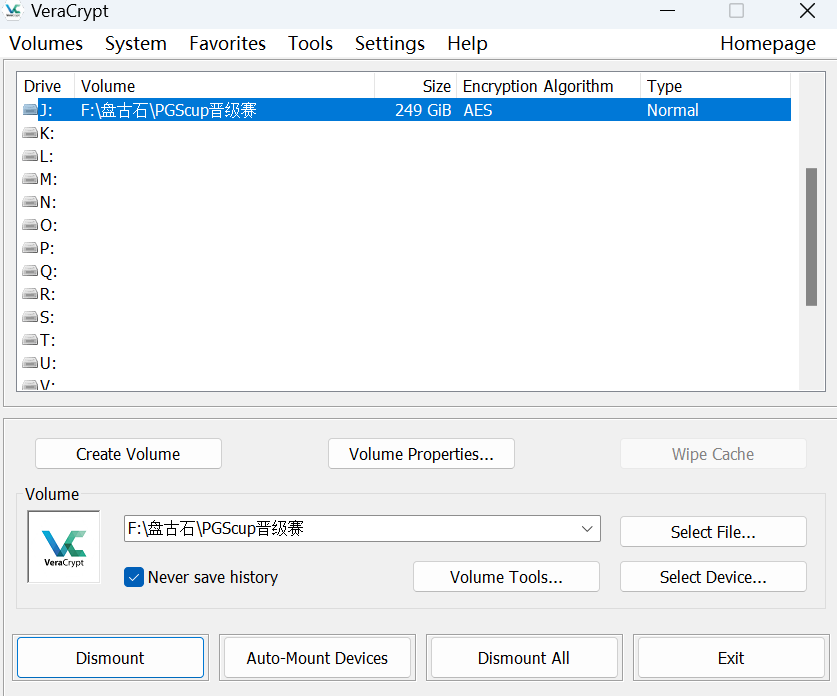

veracrypt解压

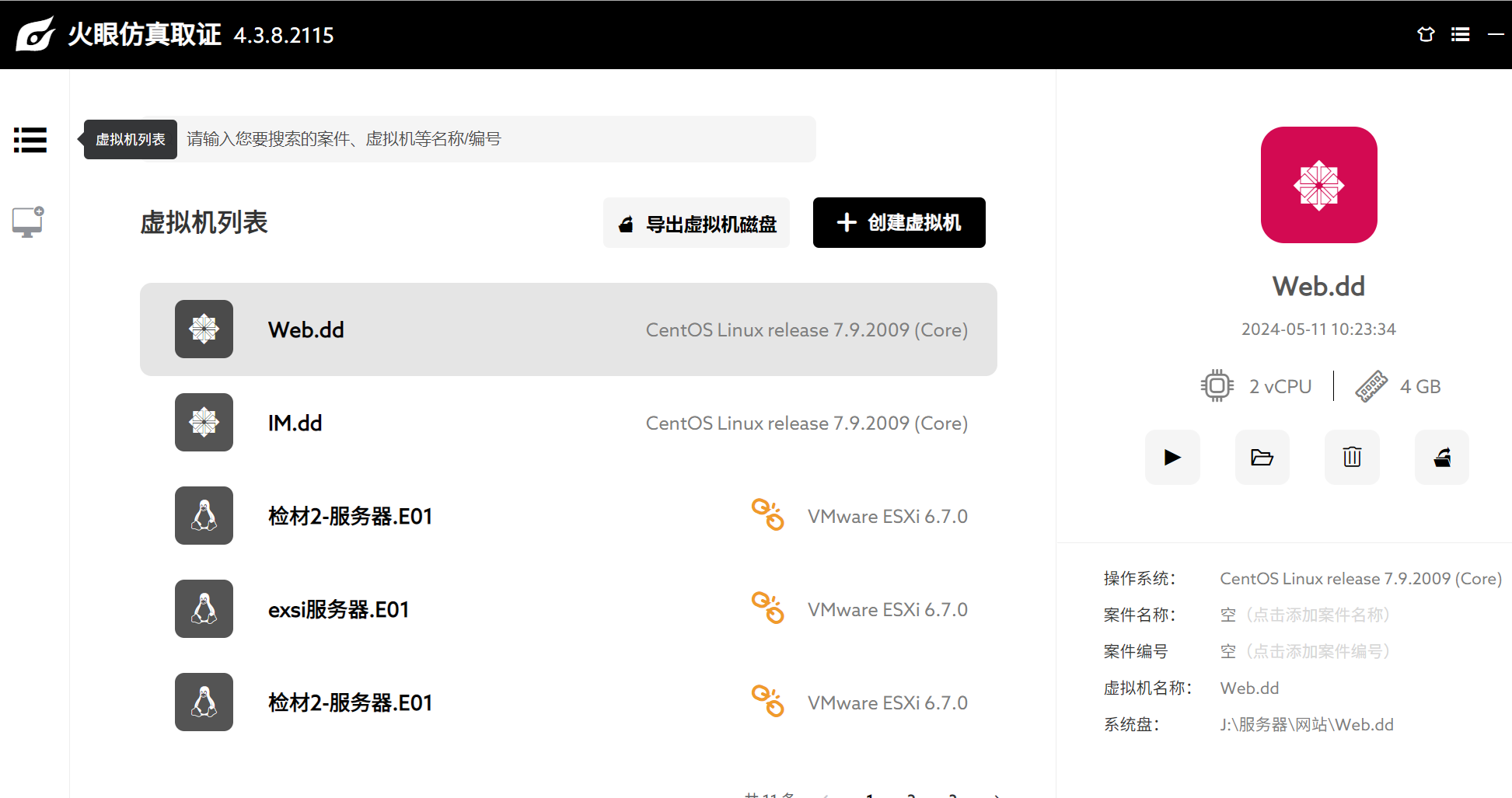

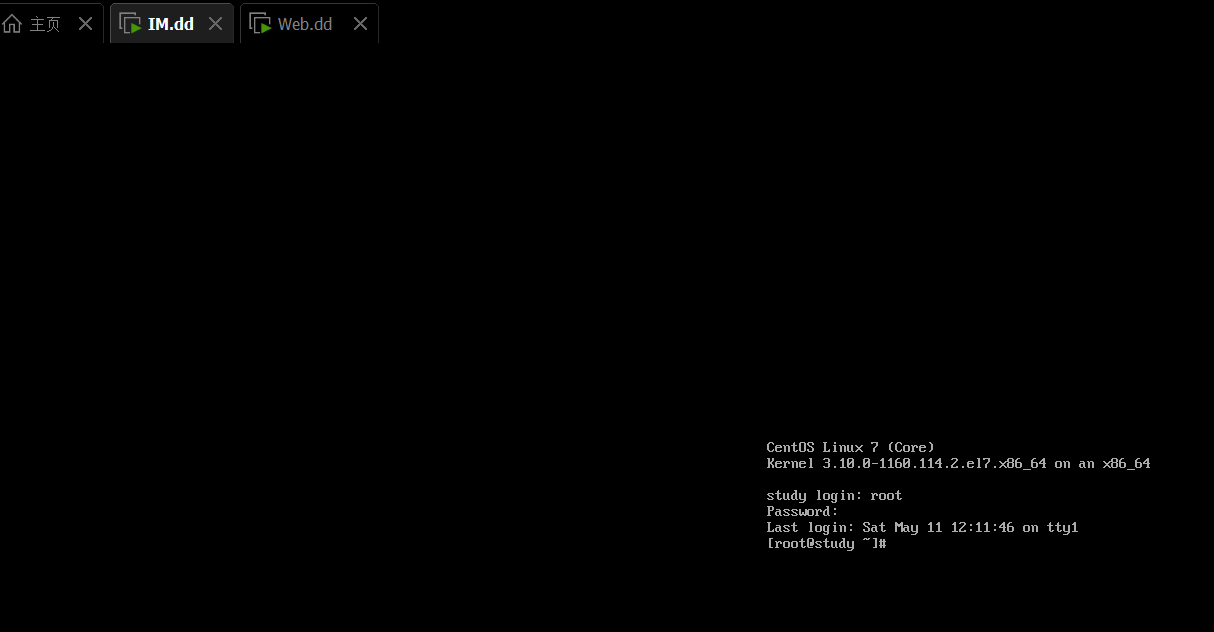

火眼仿真im.dd,web.dd虚拟机

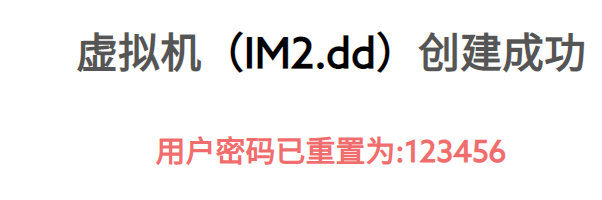

开启虚拟机进入vm环境,但是进去出现问题——不知道用户名(火眼会把密码修改为123456)——火眼老是掉链子😅

上网找方法,自定义用户名,如下

Centos7———两分钟登录密码破解_centos密码绕过-CSDN博客

修改为root/111111进入

随便测试一下,发现im有docker容器,web有mysql数据库(后期火眼取证软件都可以显示)

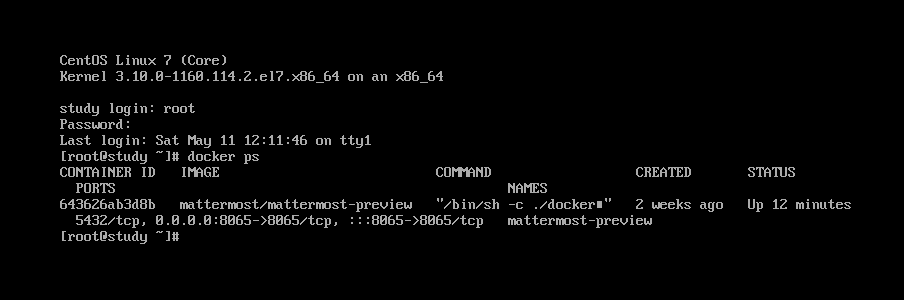

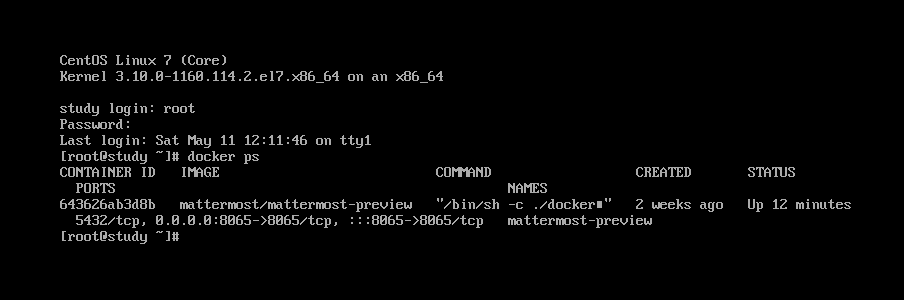

docker

可以知道docker名字为:643626ab3d8b(重要)——后面命令会用到

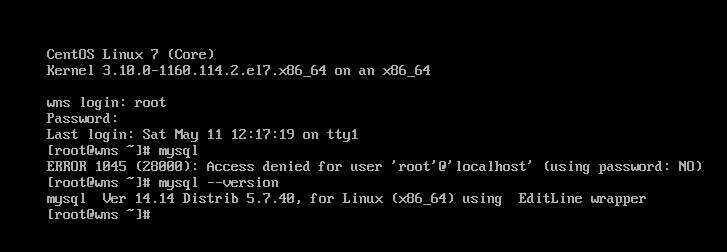

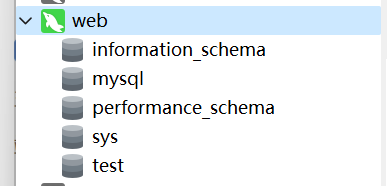

mysql

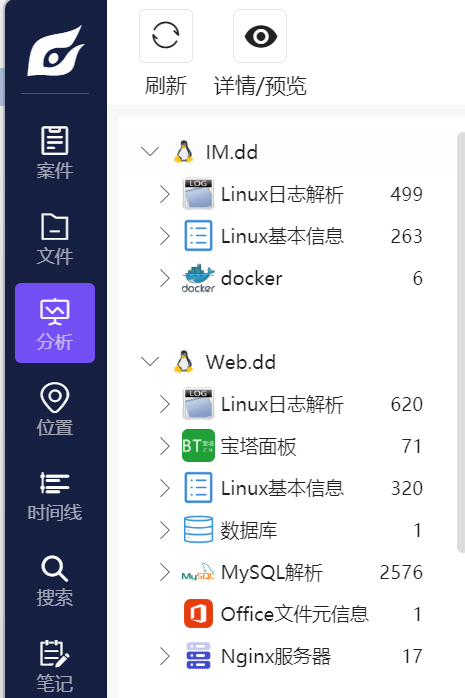

火眼分析结果

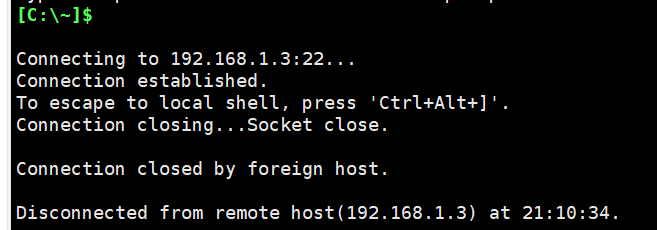

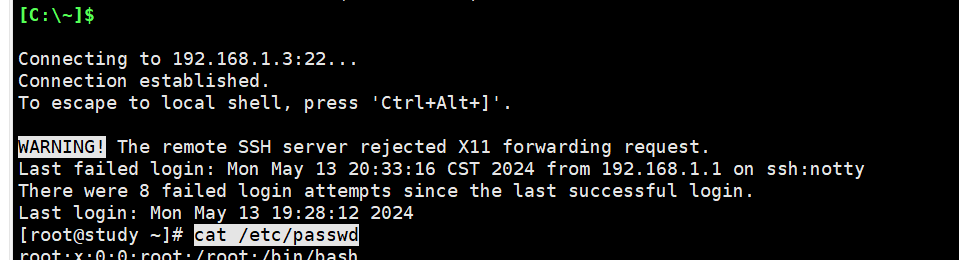

连接ssh

这里出了点问题——感谢zeye大佬指点

所以ssh文件都没问题

参考文章:https://blog.csdn.net/2302_77302329/article/details/138542169

之前改过密码,ssh连不上,修改密码再重启ssh服务

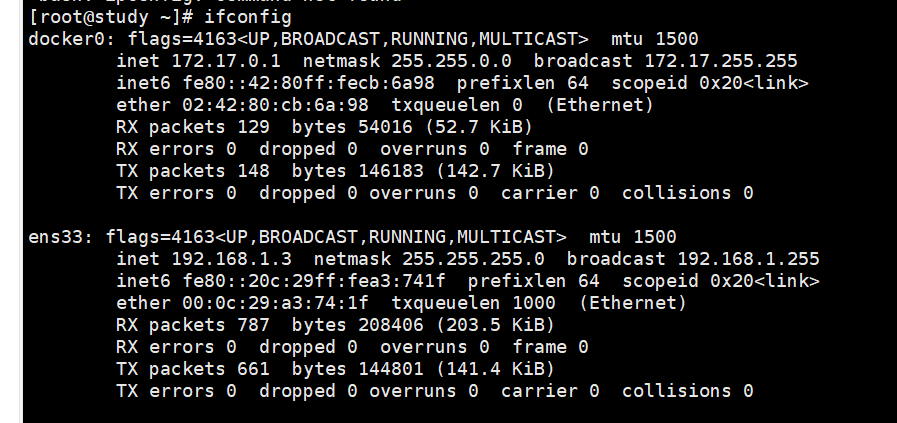

找主机IP

显示成功但是密码报错,拒绝连接

后面在虚拟机里更改密码为123456(passwd root)

成功连接

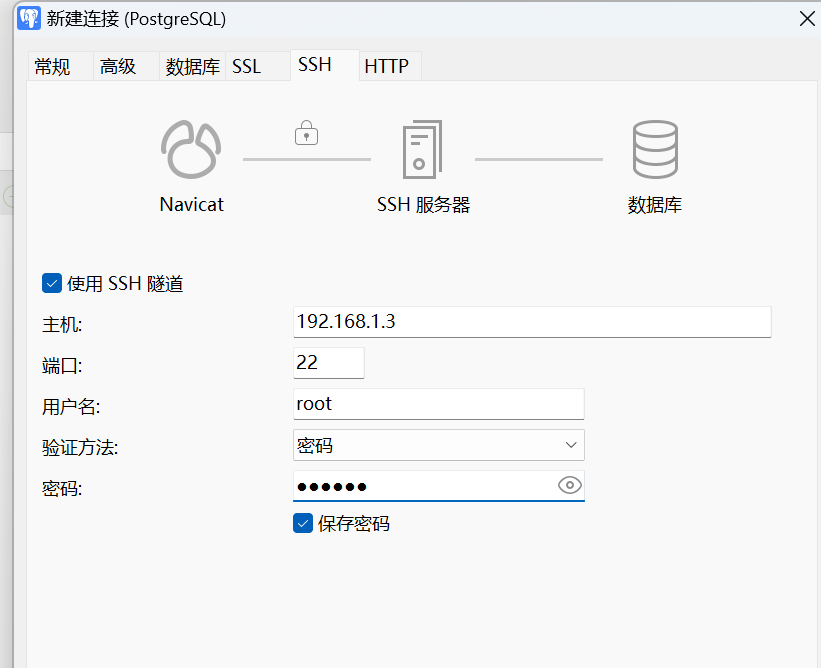

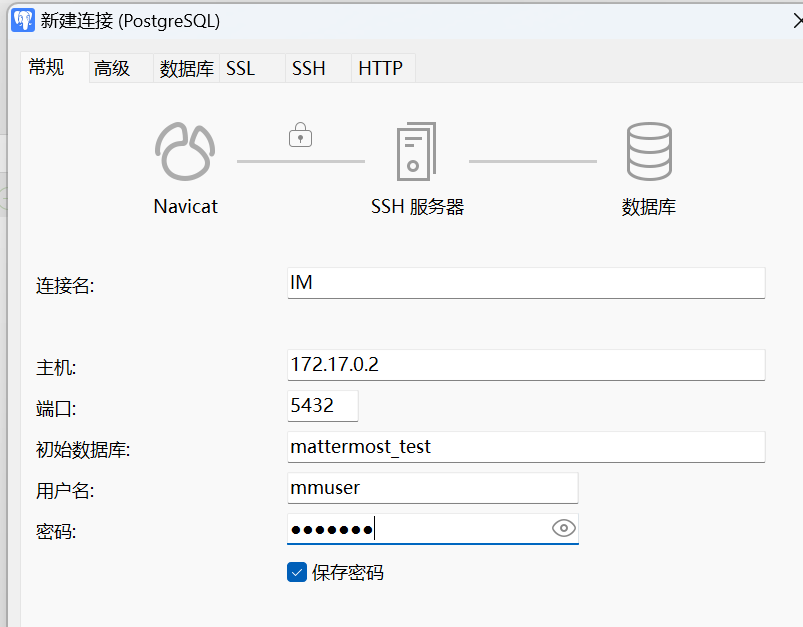

连接navicat查看数据库文件

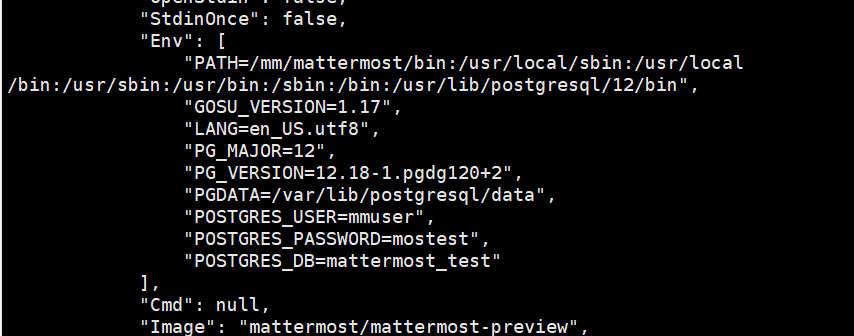

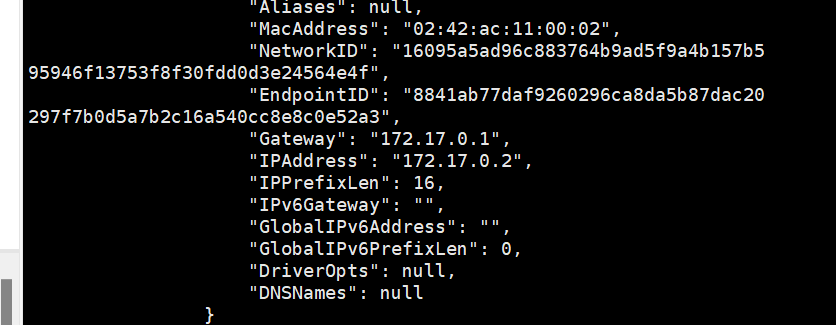

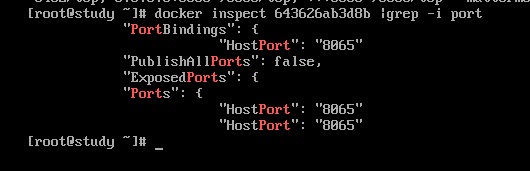

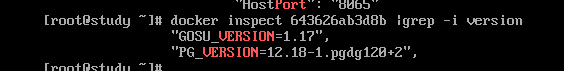

docker inspect 643626ab3d8b命令查看docker容器详细信息

postgresql文件 账号密码mmuser/mostest 数据库名:mattermost_test

容器IP地址:172.17.0.2

主机IP上面ifconfig找的ens33网卡:192.168.1.3

连接成功

开始做题

1.分析内部IM服务器检材,在搭建的内部即时通讯平台中,客户端与服务器的通讯端口是:[答案格式:8888]

在查看doker里可看到端口8065

doker ps

docker inspect 643626ab3d8b | grep -i port

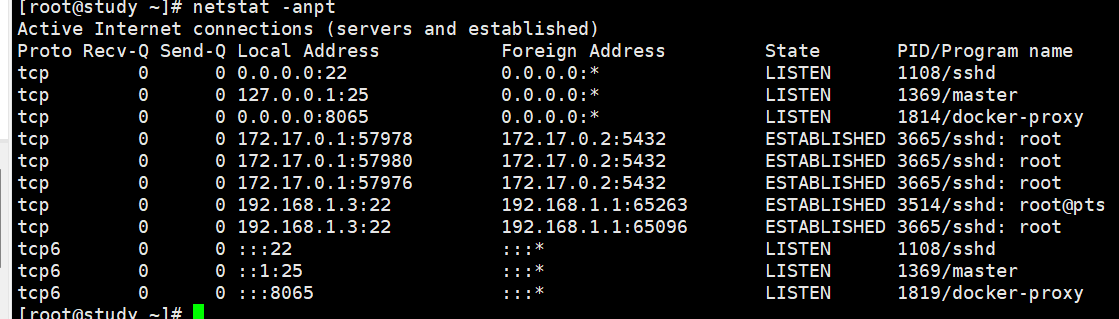

netstat -anpt

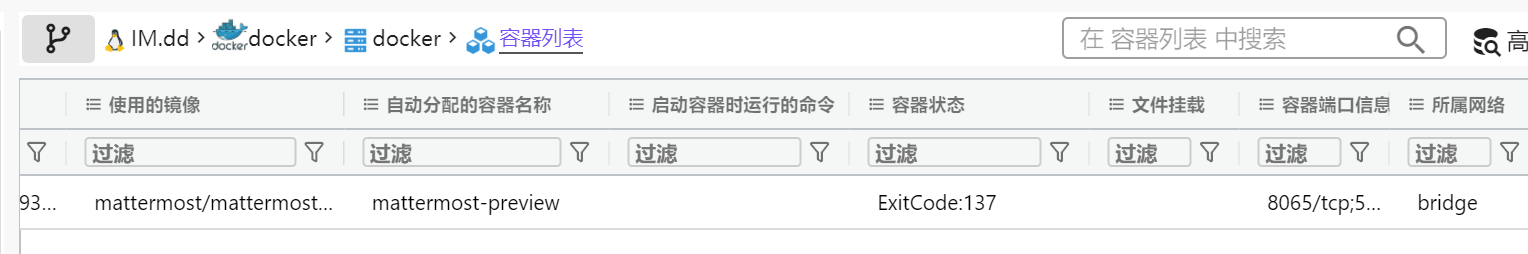

火眼也有显示

2.分析内部IM服务器检材,该内部IM平台使用的数据库版本是

docker inspect 643626ab3d8b | grep -i version

可知数据库类型为postgrepsql,版本12.18

3.分析内部IM服务器检材,该内部IM平台中数据库的名称是:

docker inspect 643626ab3d8b | grep -i db

答案:"POSTGRES_DB=mattermost_test"

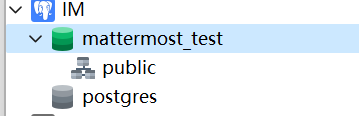

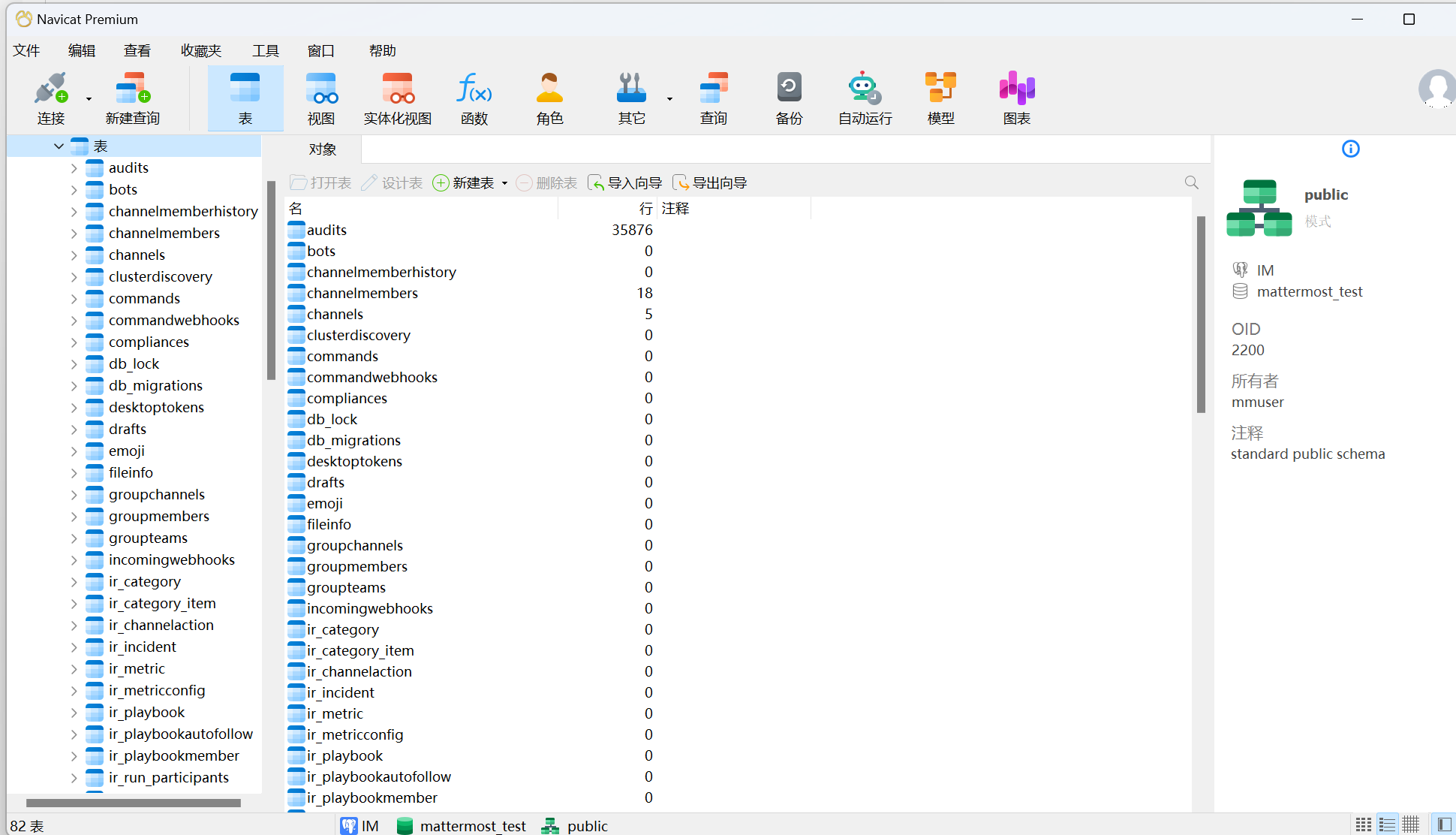

4.分析内部IM服务器检材,该内部IM平台中当前数据库一共有多少张表

这一题如果不连接navicat也可以在虚拟机用命令看

参考:https://www.cnblogs.com/my-blogs-for-everone/p/10226473.html

命令psql -h localhost -U mmuser -d mattermost_test

navicat可视化方便一点,发现有82张表

5.分析内部IM服务器检材,员工注册的邀请链接中,邀请码是

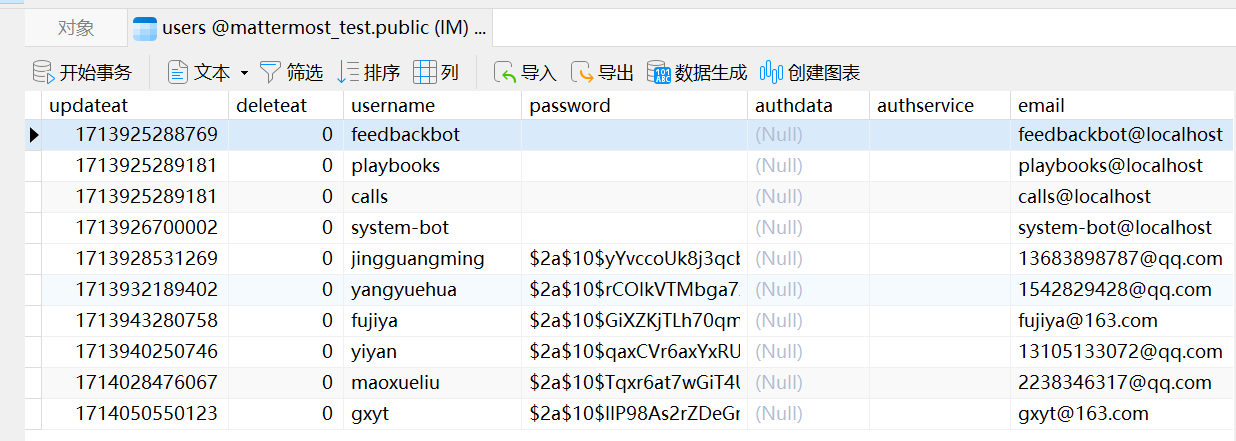

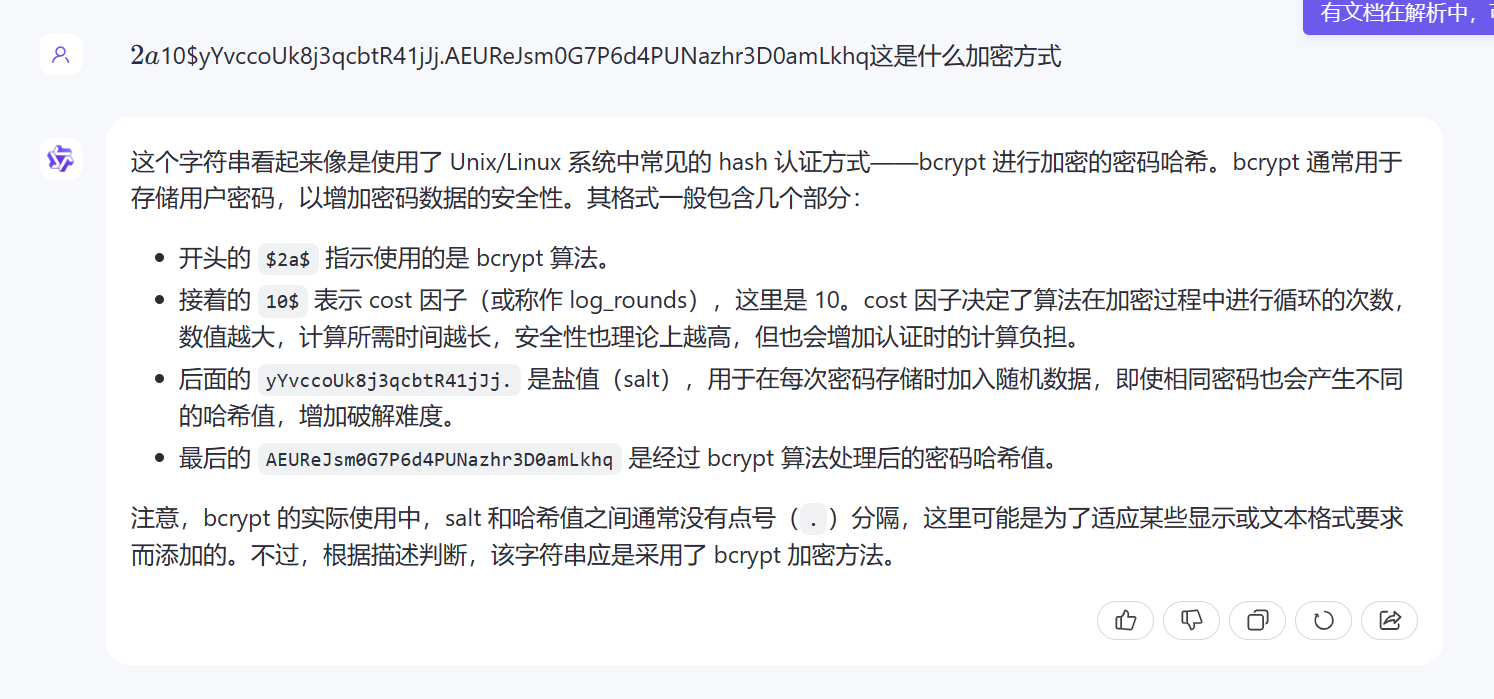

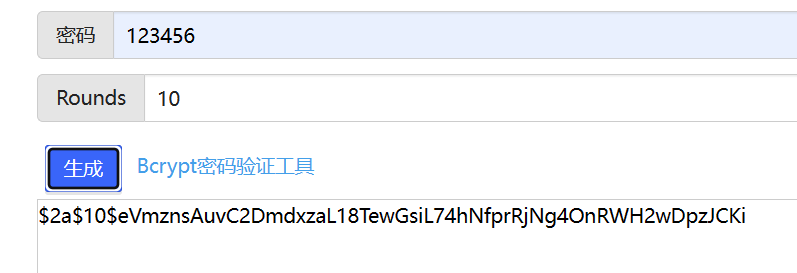

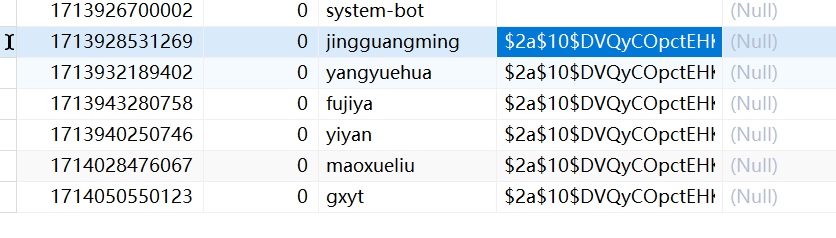

这一题需要登录网站查看,所以需要修改数据库密码(了解加密方式),实现绕密

users表内容,了解加密方式

bcrypt加密,用123456加密后替换所有人员密码

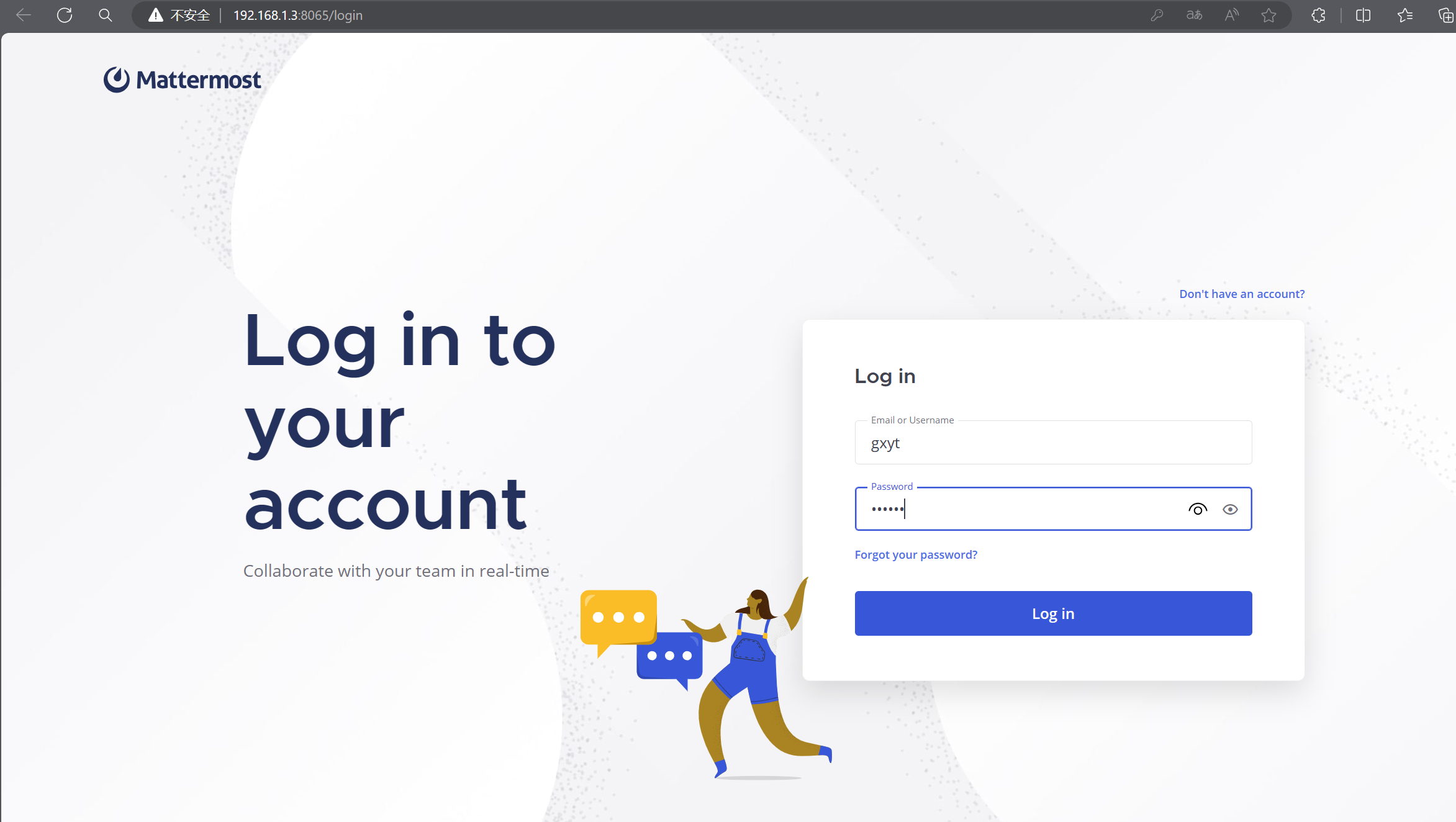

用户gxyt(老板)为管理员,登录网站查看邀请码

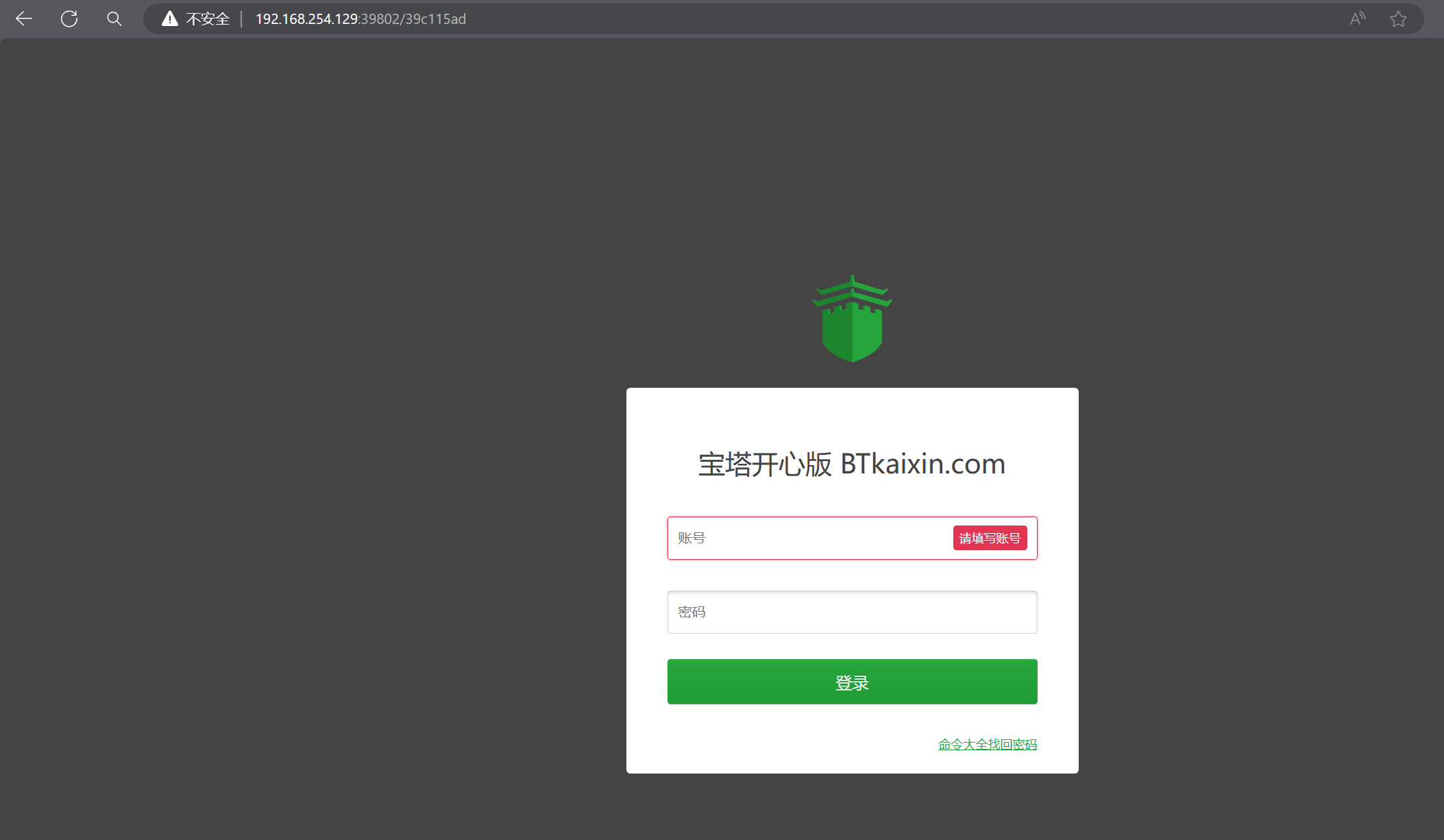

注意docker端口8065 访问192.168.1.3:8065

成功进入

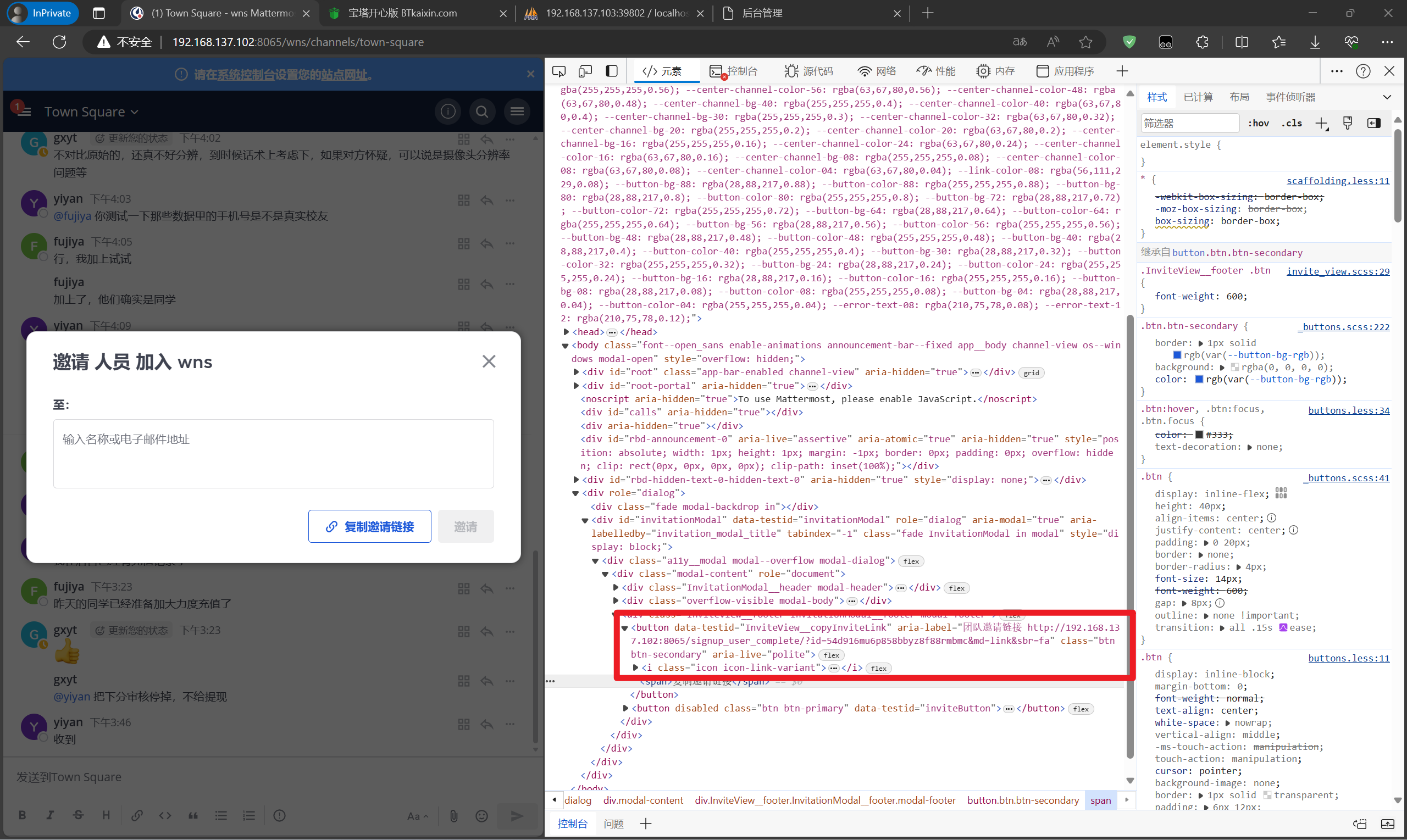

wns——团队设置——访问——邀请码

答案:54d916mu6p858bbyz8f88rmbmc

当然也可以看F12

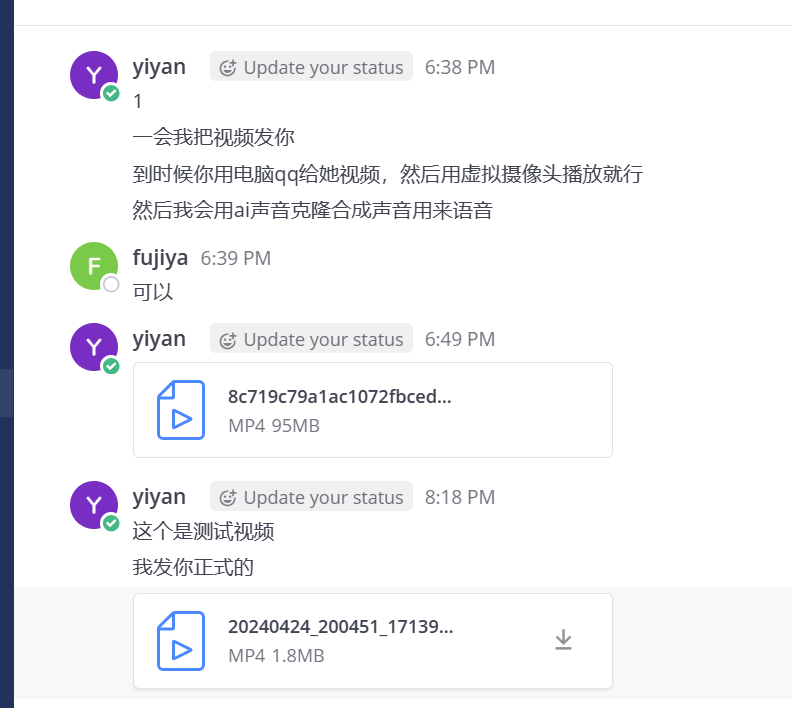

6.分析内部IM服务器检材,用户yiyan一共给fujiya发送了几个视频文件

答案:2

登录yiyan账号查看

7.分析内部IM服务器检材,用户yiyan在团队群组中发送的视频文件的MD5值是:[答案格式:小写][★★★☆☆]

MD5: f8adb03a25be0be1ce39955afc3937f7

8.分析内部IM服务器检材,一个团队中允许的最大用户数是:[答案格式:数字][★★★★☆]

进入gxyt账号

答案:50

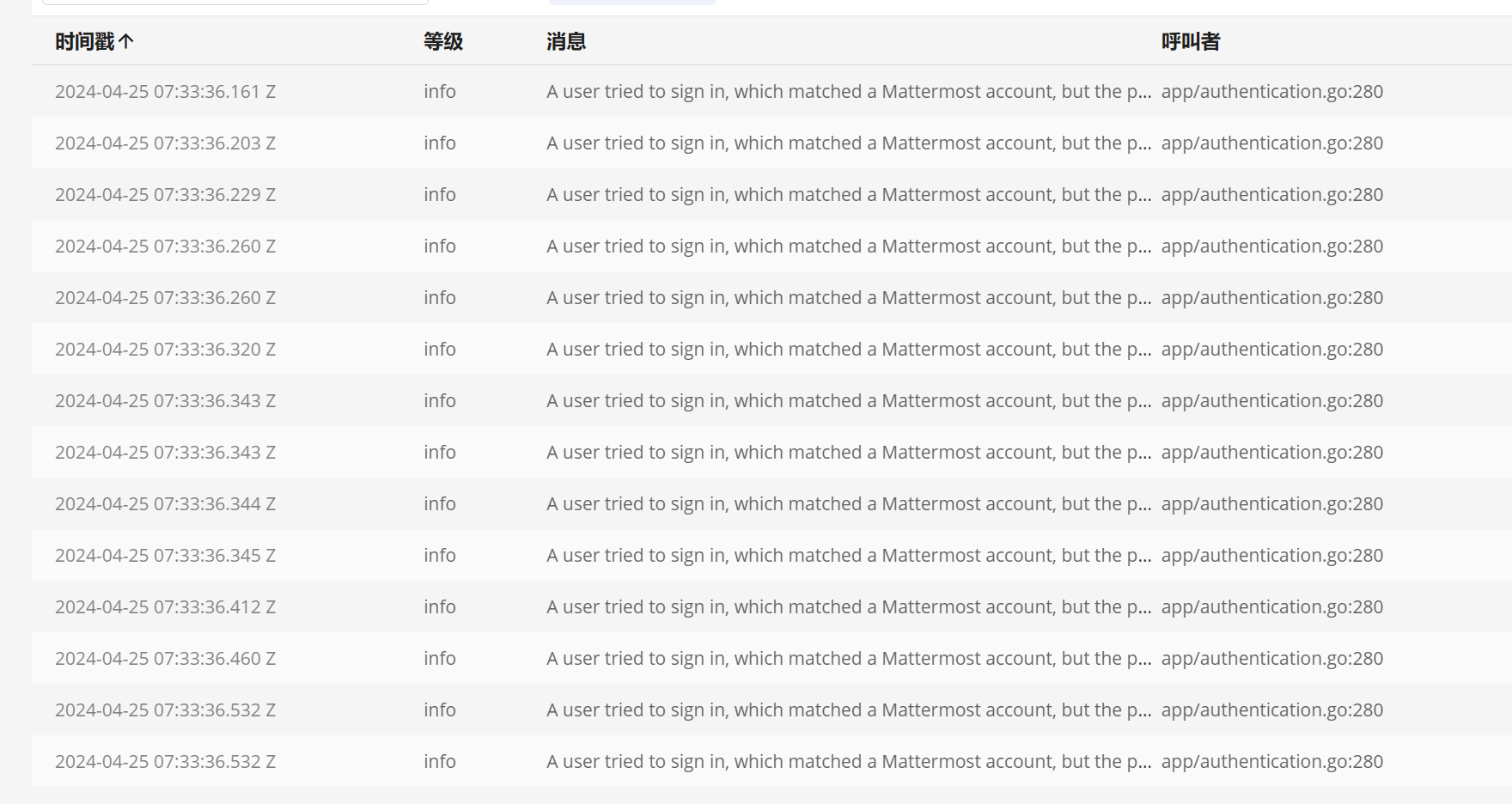

9.分析内部IM服务器检材,黑客是什么时候开始攻击

黑客尝试爆破

答案:2024-04-25-15-33

10分析网站服务器检材,网站搭建使用的服务器管理软件当前版本是否支持32位系统:[答案格式:是/否][★☆☆☆☆]

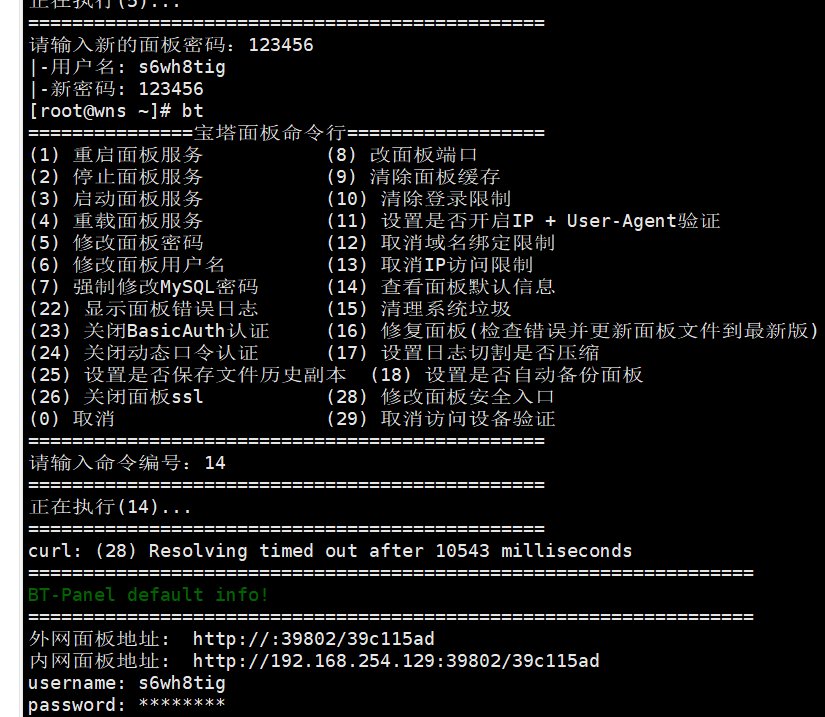

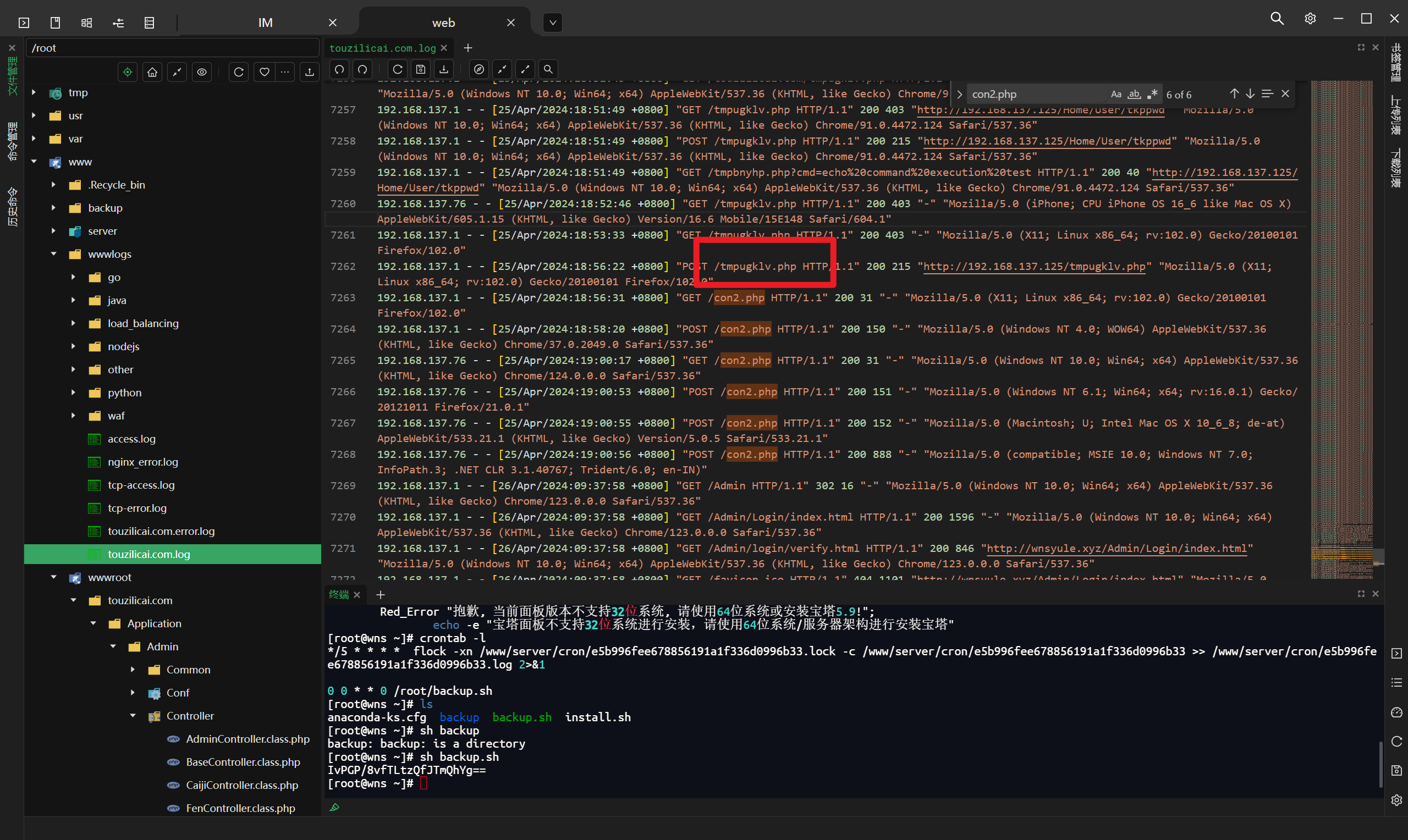

网站服务器管理软件通常为宝塔(火眼有显示web.dd)

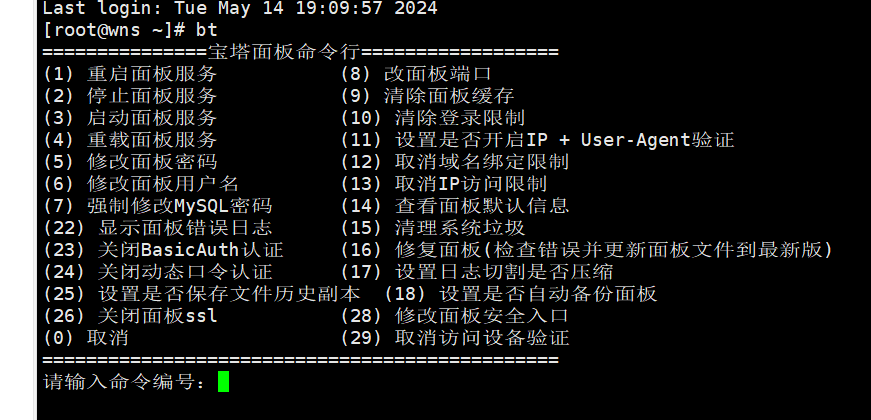

老样子,连xshell

老套路

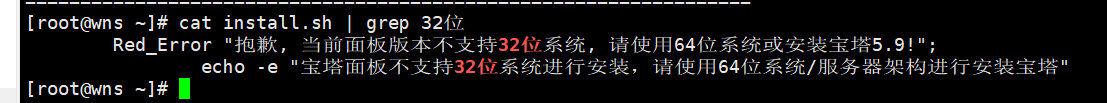

这个版本不支持32位

也可以用命令:cat install.sh | grep 32位

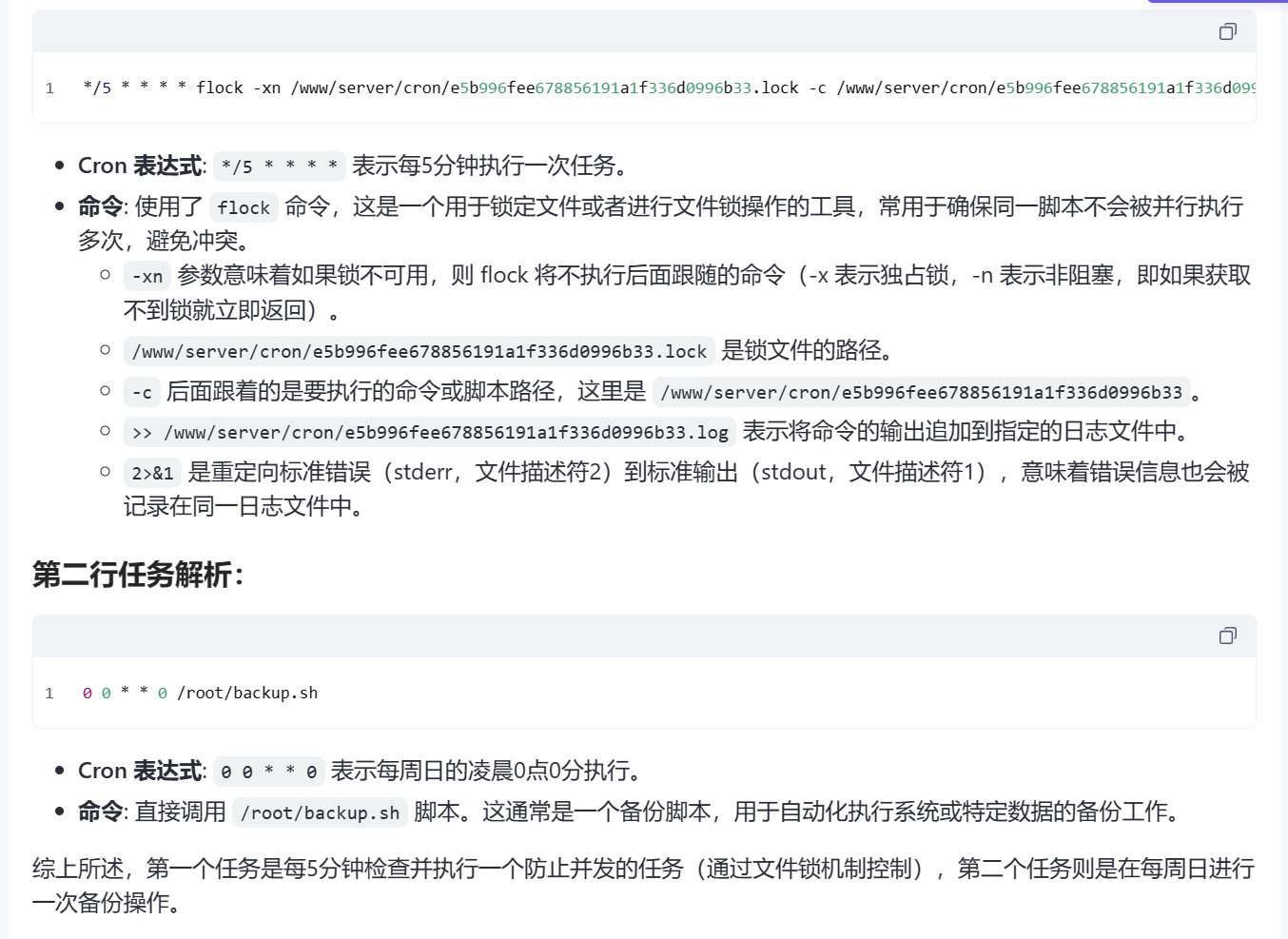

11.分析网站服务器检材,数据库备份的频率是一周多少次:[答案格式:1][★★☆☆☆]

答案:1

crontab -l

直接问chat,通义千问yyds

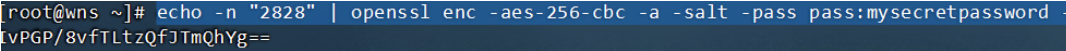

12.分析网站服务器检材,数据库备份生成的文件的密码是

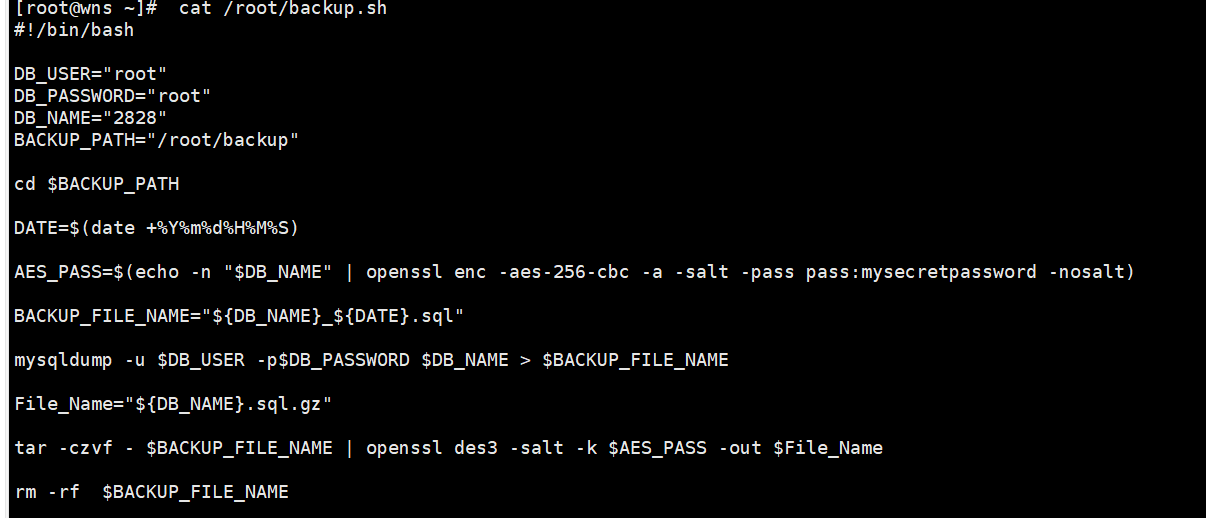

这题有争议——3个说法

1.cat /root/backup.sh

就是这个pass:mysecretpassword

2. 再生成一次——是答案的可能性大一点

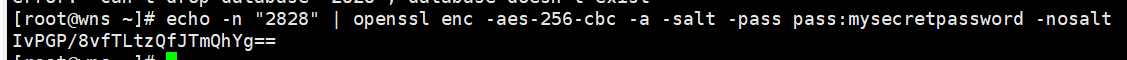

echo -n "$DB_NAME" | openssl enc -aes-256-cbc -a -salt -pass pass:mysecretpassword -nosaltzai

"$DB_NAME"在上面——2828

答案:IvPGP/8vfTLtzQfJTmQhYg==

3.有大佬结合chat自己写了脚本进行3des加密,大家可以参考一下

https://mp.weixin.qq.com/s/D0cs0LimuRxU3kK6y6u1nQ

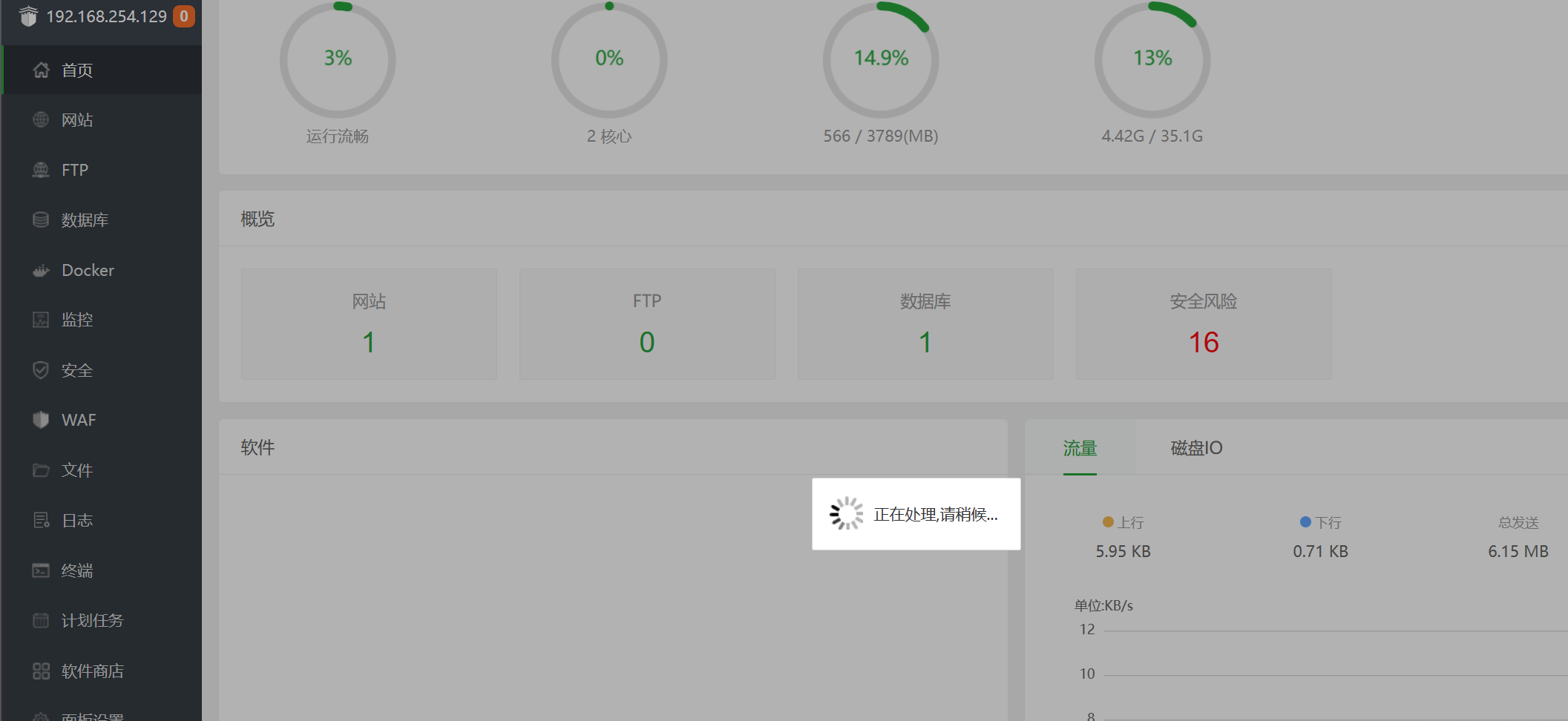

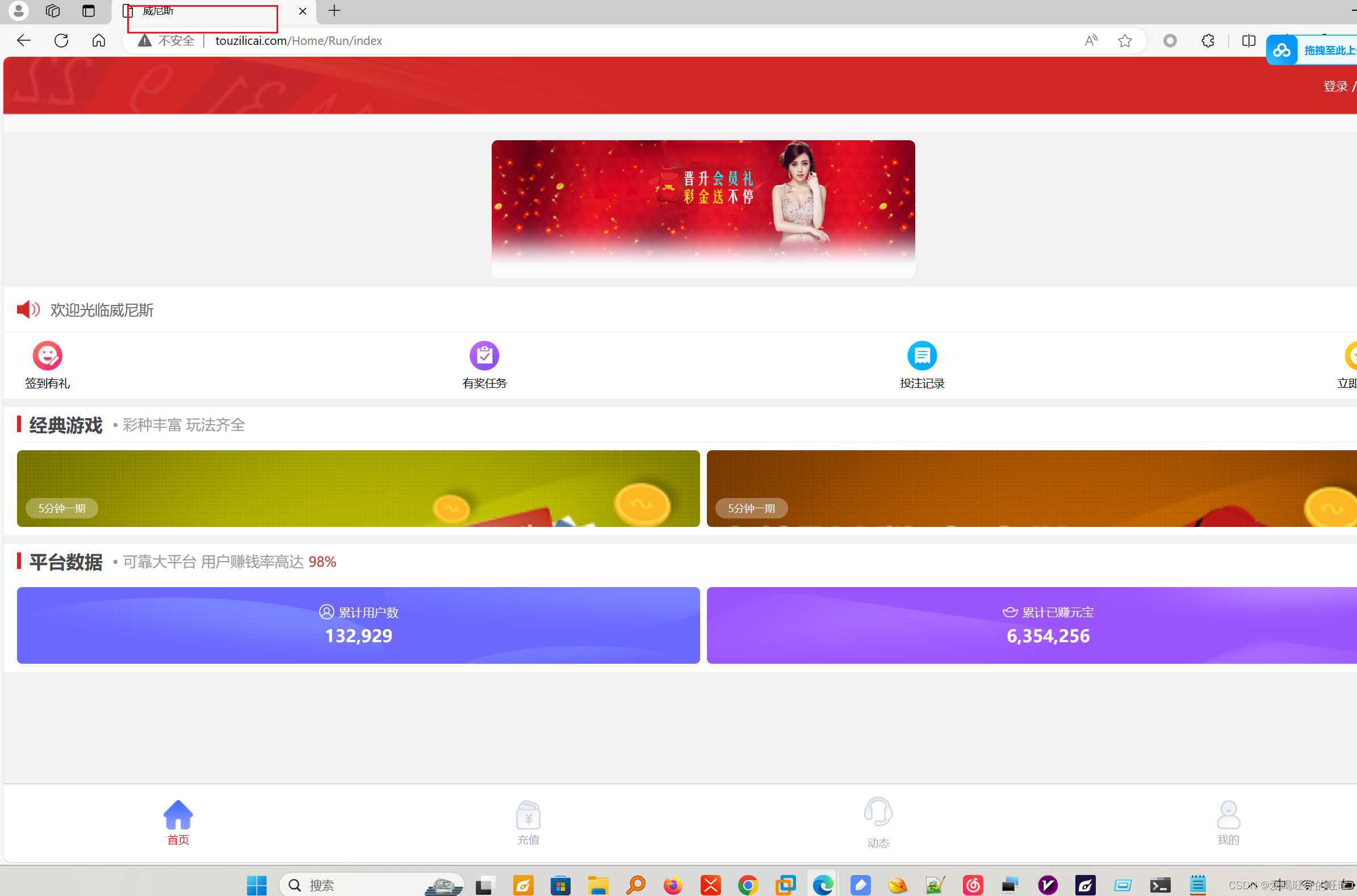

13.分析网站服务器检材,网站前台首页的网站标题是

bt进去很卡,有显示报错,bt修复之后一直卡在正在处理请稍后界面,可能是虚拟机分配资源太少了🤣

有大佬重构网站分析,我还是将就用吧

改host文件 如何修改hosts文件?几种修改hosts文件的方法 - 知乎 (zhihu.com)

宝塔有问题,网站访问不了(一共4题),用别人的图附上

答案:威尼斯

后面想了一下可以把火眼网站源文件拖到本地用小皮重构,也可以用xftp,navicat看看mysql数据

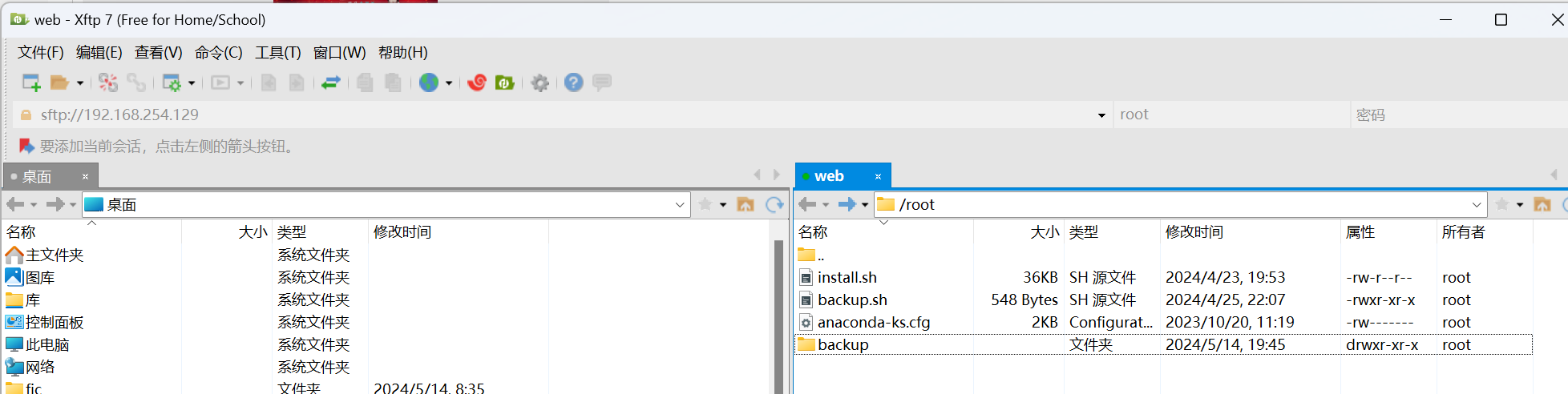

1.xftp

2.navicat

我先在xshell里面修改为无密码登录

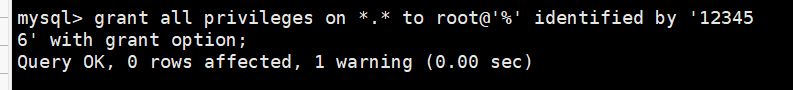

mysql -u root -p 进入mysql 自定义外部连接

输入:

grant all privileges on *.* to root@'%' identified by '123456' with grant option;

flush privileges;

参考:设置mysql允许外部连接访问(授权和修改表方式)_grant all privileges on *.* to 'root'@'%' identifi-CSDN博客

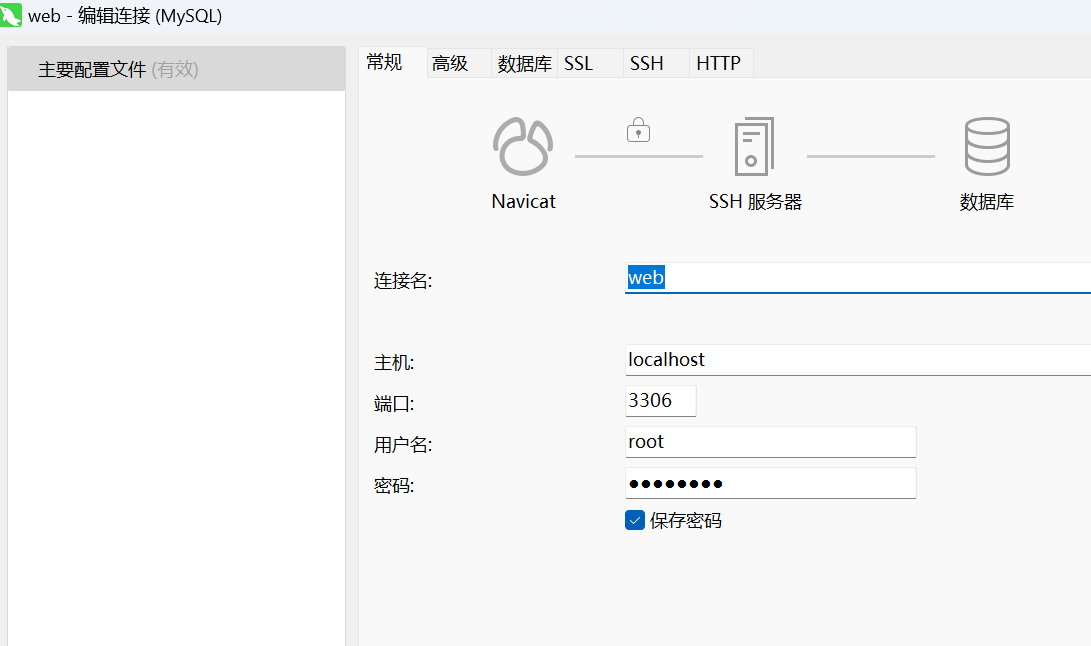

mysql

主机

成功连接

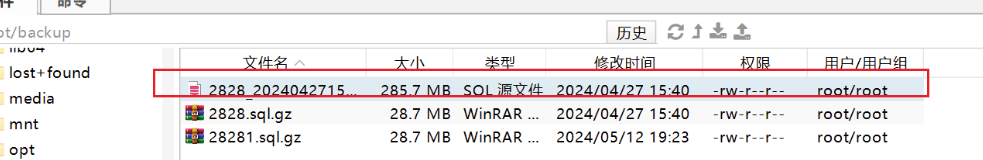

但是mysql里没有网站数据库,应该是被删除了,后面直接解密备份数据库查看

首先需要将数据库备份文件解密出来

sh文件当中已经把解密的命令写出来了

tar -czvf - $BACKUP_FILE_NAME | openssl des3 -salt -k $AES_PASS -out $File_Name

首先需要获取AES_PASS

echo -n "2828" | openssl enc -aes-256-cbc -a -salt -pass pass:mysecretpassword -nosalt

IvPGP/8vfTLtzQfJTmQhYg==

然后再对数据库文件进行解密

openssl des3 -d -salt -k IvPGP/8vfTLtzQfJTmQhYg== -in 2828.sql.gz -out 28281.sql.gz

解密之后再解压文件就得到备份的数据库文件

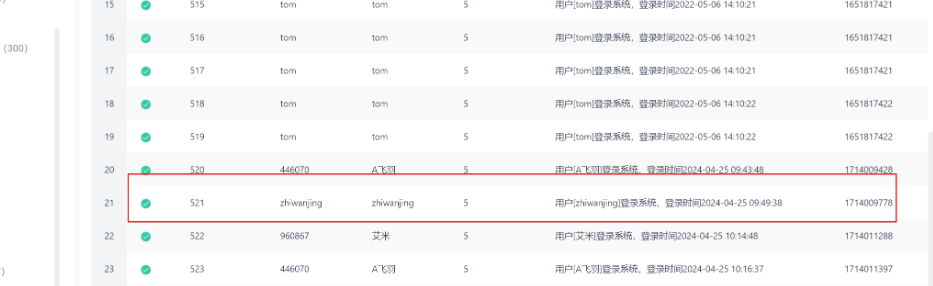

14.分析网站服务器检材,受害人第一次成功登录网站的时间是:

用工具分析sql备份文件

另外也可以重构网站,密码绕过,用管理员查看

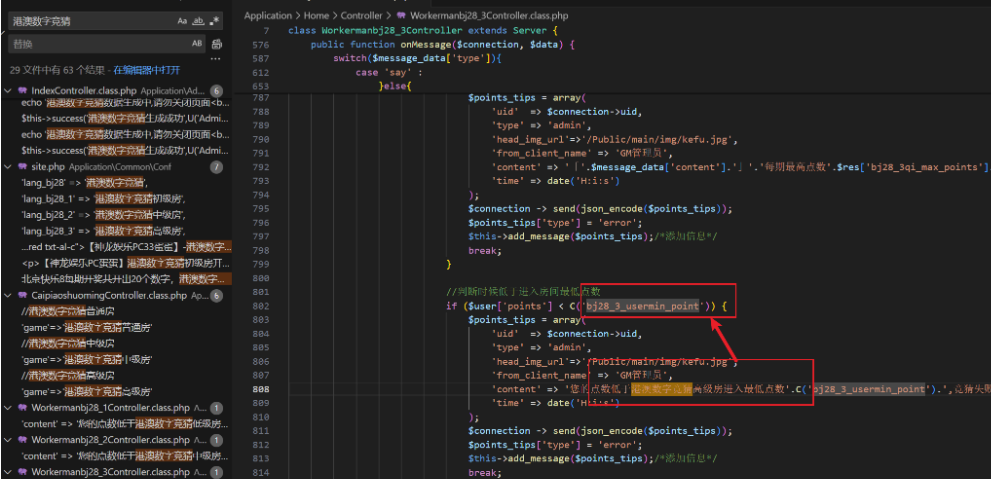

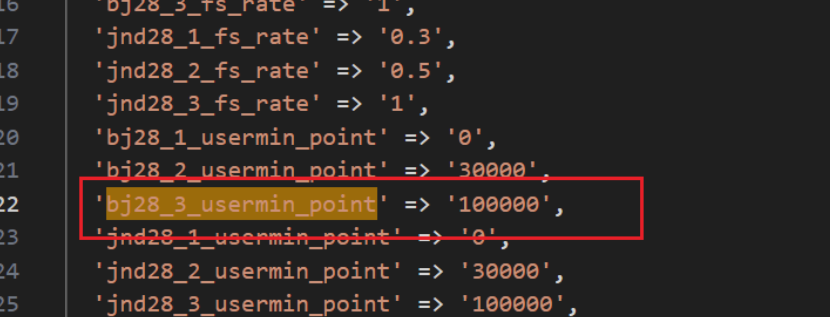

15分析网站服务器检材,前台页面中,港澳数字竞猜游戏中,进入贵宾厅最低点数是:[答案格式:1234]

方法1:

导出网站源码,检索最低点数

再搜索以下bj28_3_usermin_point这个变量 就可以得到最低的点数

方法2:

找个用户,密码哈希替换一下再登录

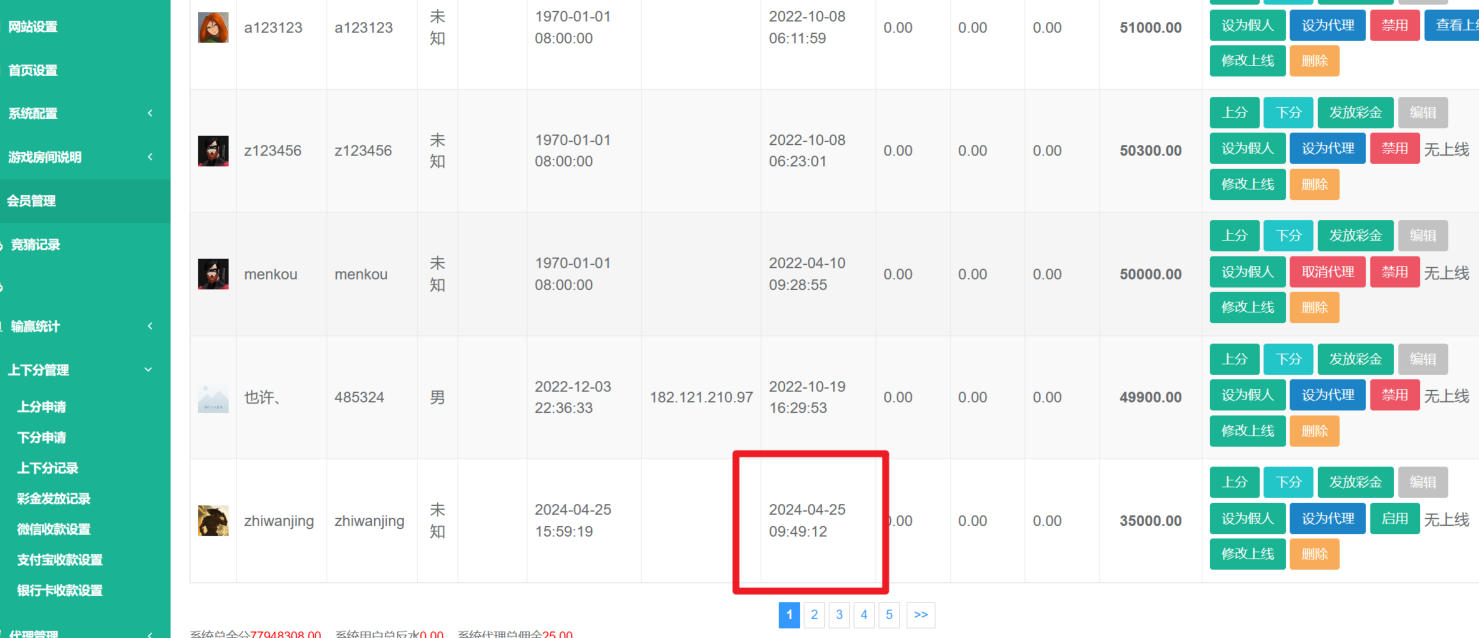

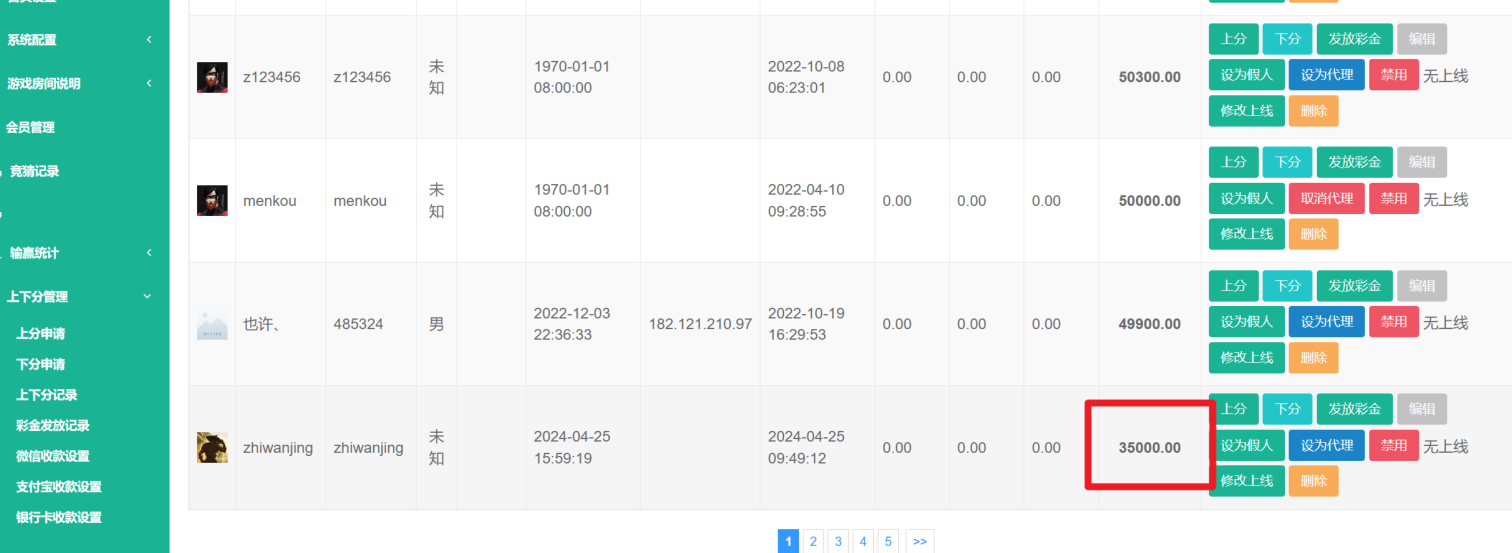

16分析网站服务器检材,受害人在平台一共盈利了多少钱

sql备份文件

后台管理数据

17分析网站服务器检材,网站根目录下,哪个路径存在漏洞

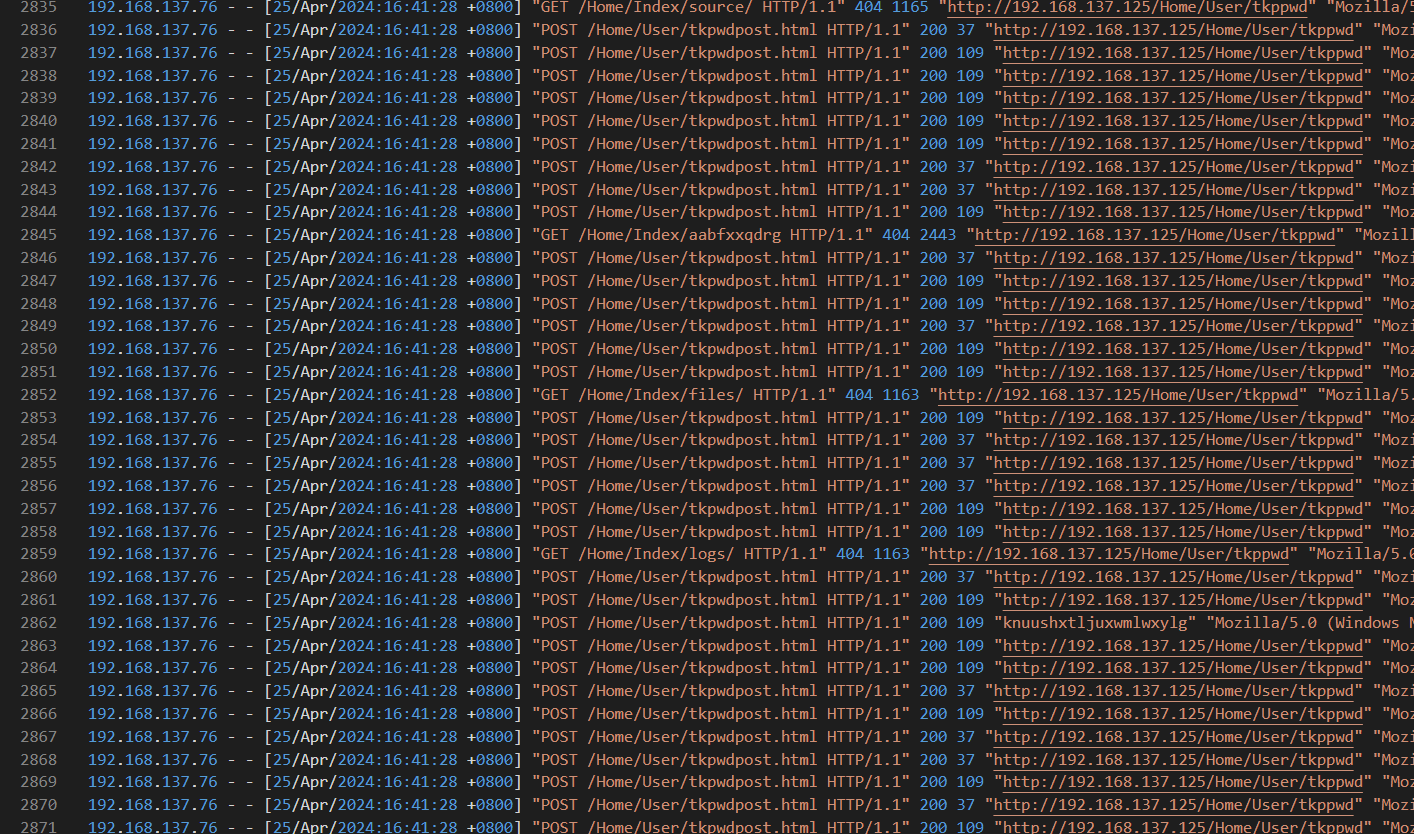

在一句话木马上传日志稍前部分存在大量向 /Home/User/tkpwdpost.html 发起的 POST 请求:

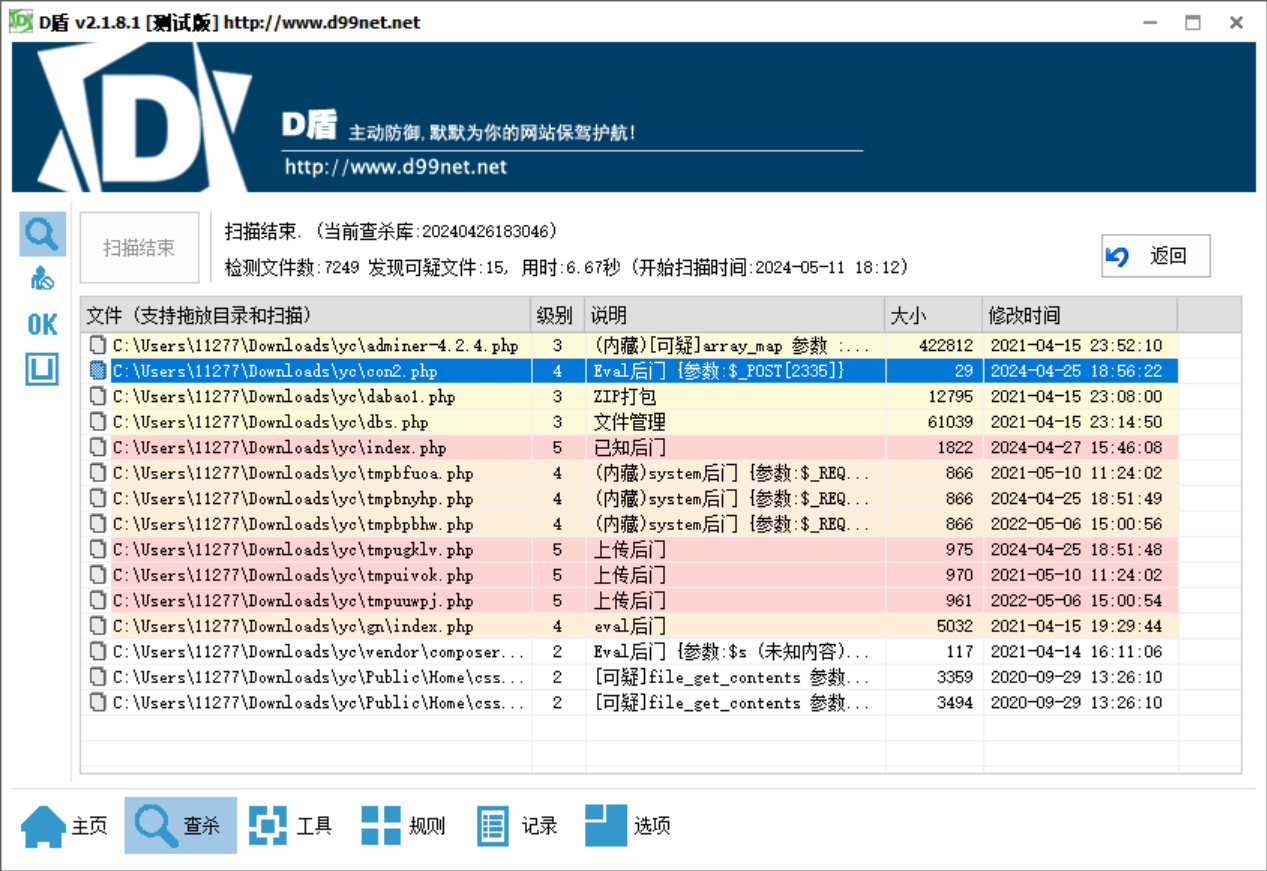

18分析网站服务器检材,黑客通过哪个文件上传的木马文件

查看日志文件——POST

用D盾分析也可以看到有tmpugklv.php文件,通过后台访问

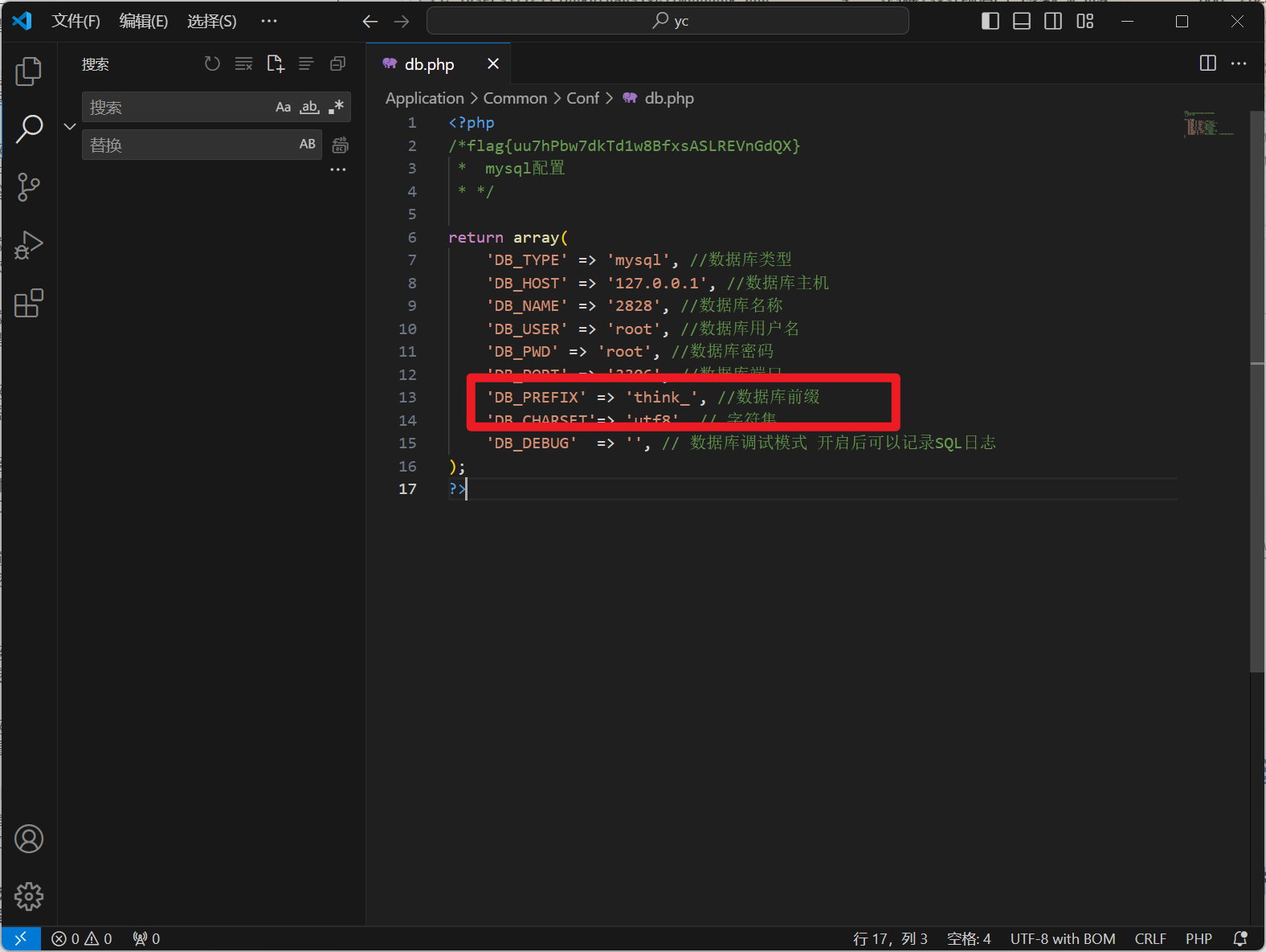

19分析网站服务器检材,网站使用的数据库前缀是

20.分析网站服务器检材,木马文件的密码是:

答案:2335