【计网实验】ARP包与以太网帧的分析

ARP包与以太网帧的分析

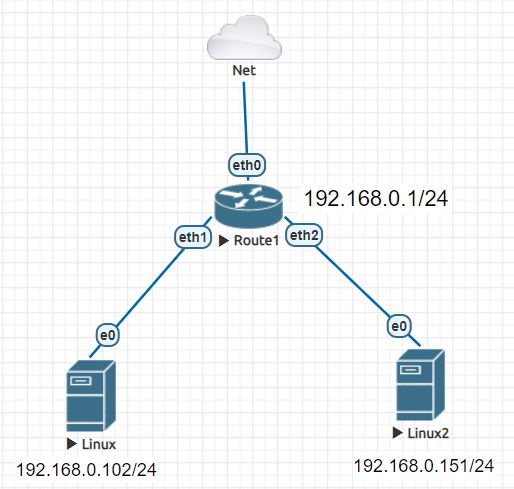

- 使用Linux终端对Linux2终端进行ping,在Linux终端的eth0网卡上进行抓包

- Linux端的MAC地址是

00:50:00:00:02:00,Linux2端的MAC地址是00:50:00:00:03:00

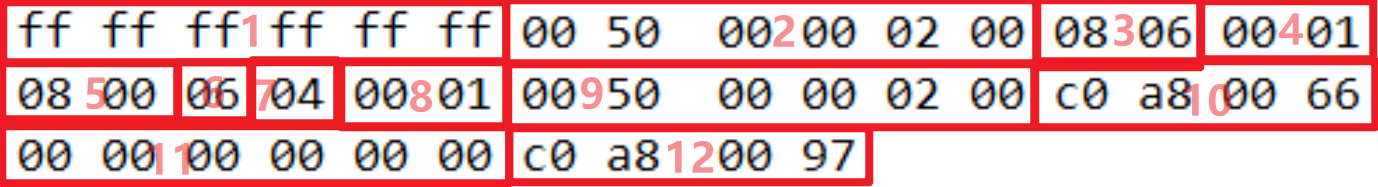

ARP包

以太网帧头

1:目的地址为ff:ff:ff:ff:ff:ff

2:源地址为00:50:00:00:02:00

3:类型为0x0806,表示上层协议为ARP

ARP包(以太网帧数据)

4:硬件类型为0x0001,表示为以太网

5:协议类型为0x0800,表示IP协议,但实际上ARP常用于IPv4,其他应用比较少见

6:表示硬件地址(MAC地址)的长度,为6字节

7:表示协议地址(IPv4)协议地址为4字节

8:ARP操作码,1为ARP请求,2为ARP应答,3为RARP请求,4为RARP应答。

9:源硬件地址

10:源协议地址(IP地址)

11:目的硬件地址(这里为广播地址)

12:目的IP为192.168.0.151

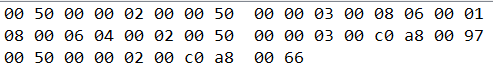

ARP回应报文

ARP回应的报文也是一样的:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 零经验选手,Compose 一天开发一款小游戏!

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!