#20212908 2021-2022-2 《网络攻防实践》第二次作业

一、实验内容

1.进行DNS域名查询,获取详细信息;

2.获取好友的IP地址,并查询获取该好友所在的具体地理位置;

3.使用nmap开源软件对靶机环境进行扫描;

4.使用Nessus开源软件对靶机环境进行扫描;

5.通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

二、实验过程

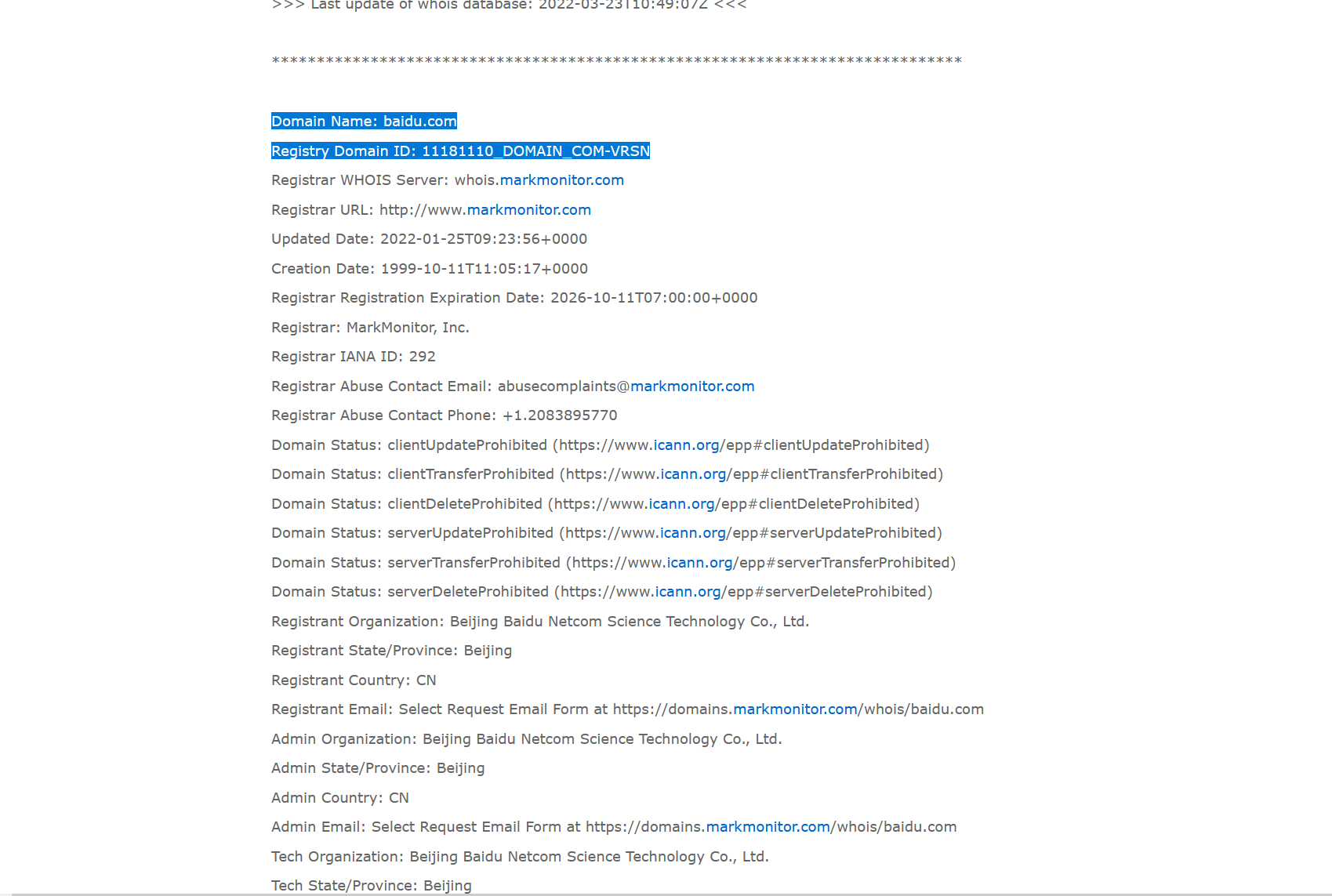

1.从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

(1)DNS注册人及联系方式

Domain Name: baidu.com

Registry Domain ID: 11181110_DOMAIN_COM-VRSN

Registrar Abuse Contact Email: abusecomplaints@markmonitor.com

Registrar Abuse Contact Phone: +1.2083895770

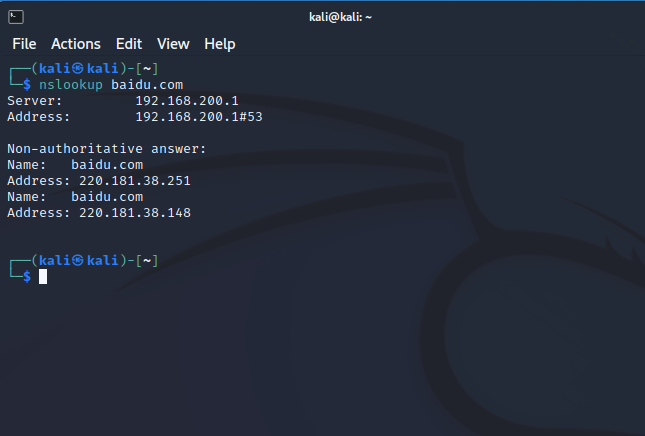

(2)该域名对应IP地址

baidu.com对应的IP地址为220.181.38.251

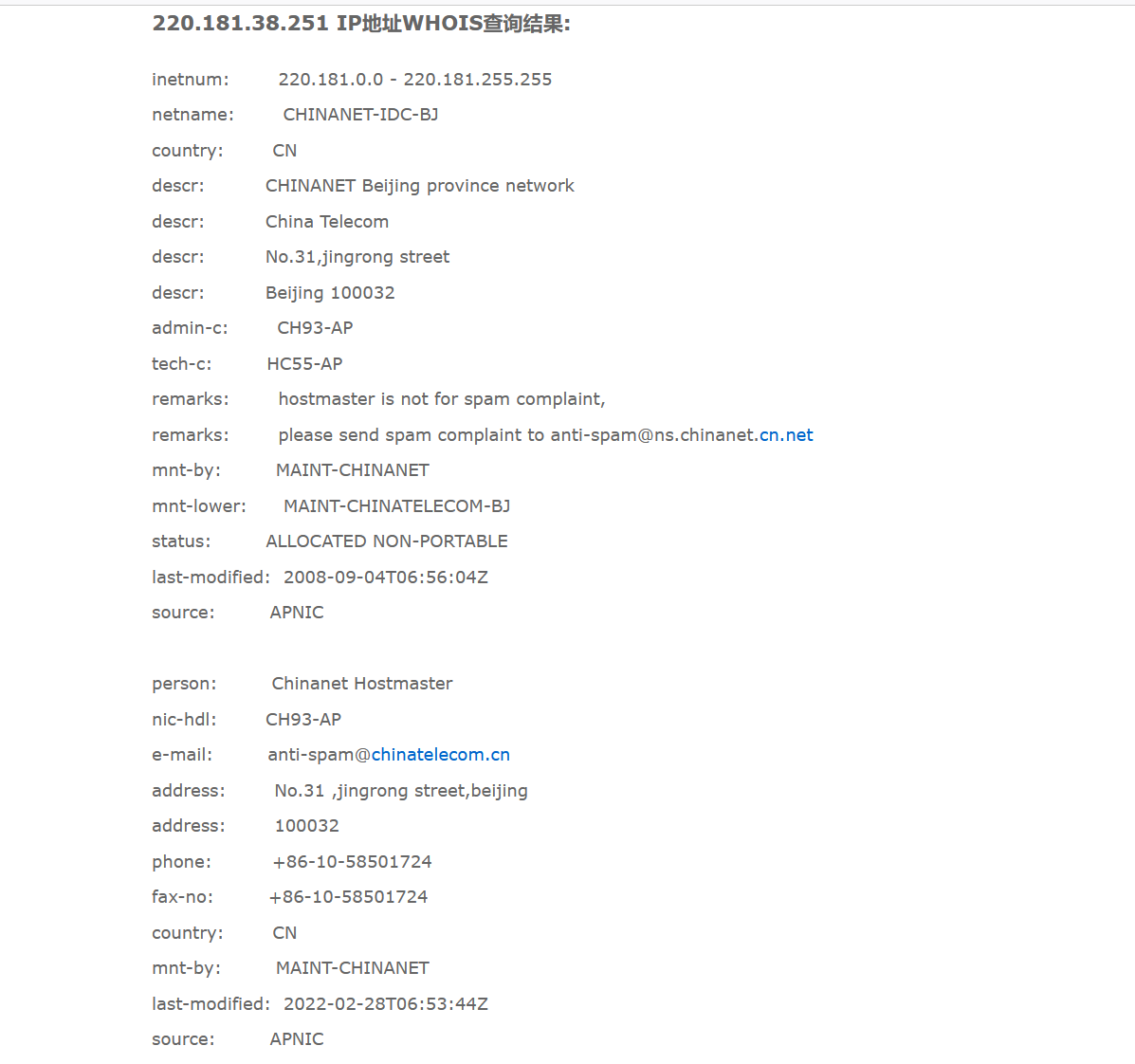

(3)IP地址注册人及联系方式,IP地址所在国家、城市和具体地理位置

person: Chinanet Hostmaster

phone: +86-10-58501724

country: CN

address: No.31 ,jingrong street,beijing

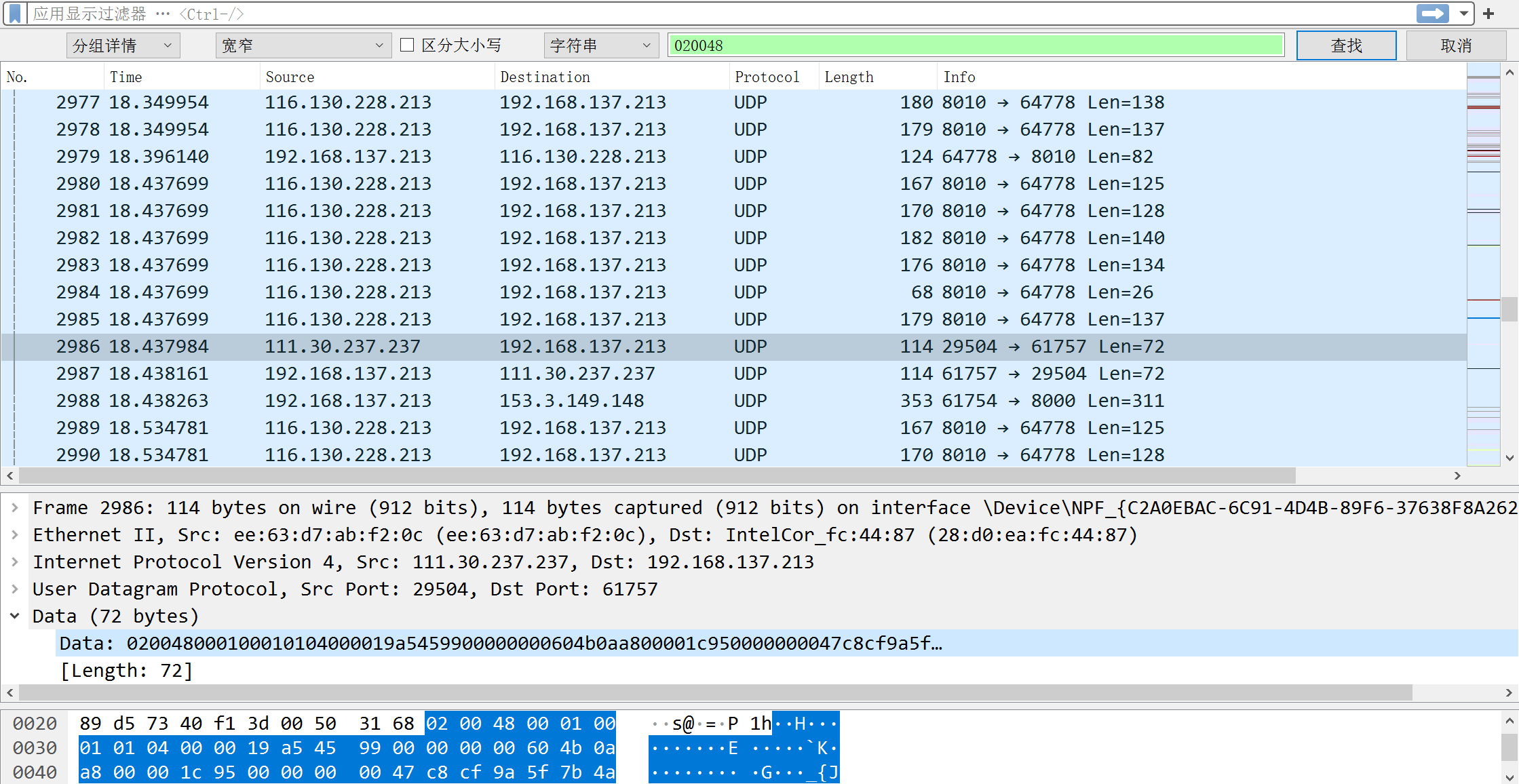

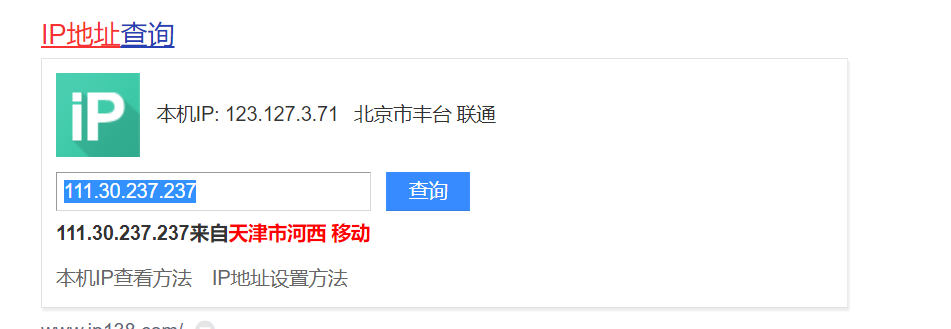

2.尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

打开wireshark开始抓包,进行QQ语音通话,使用CRTL+F进行搜索,选择字符串、分组详情,输入020048(qqUDP数据包的前缀),点击查找

3.使用nmap开源软件对靶机环境进行扫描

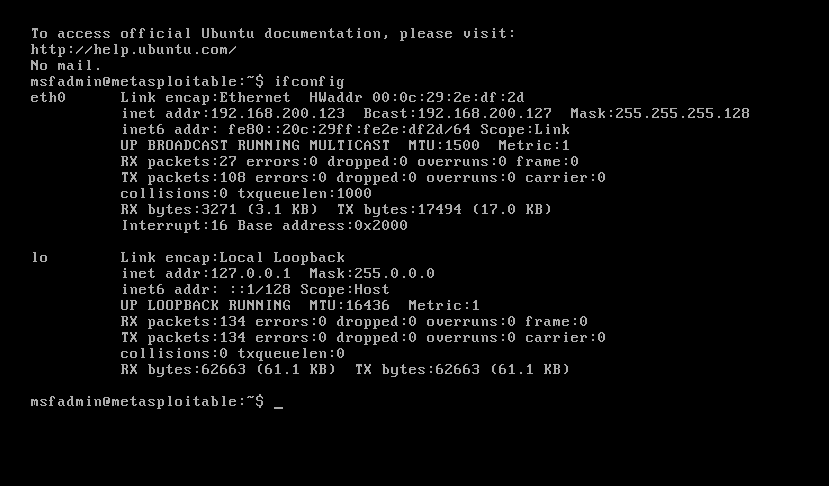

(1)开启Metasploitable_ubuntu(账号密码msfadmin),查看ip地址ipconfig

ip地址为:192.168.200.123

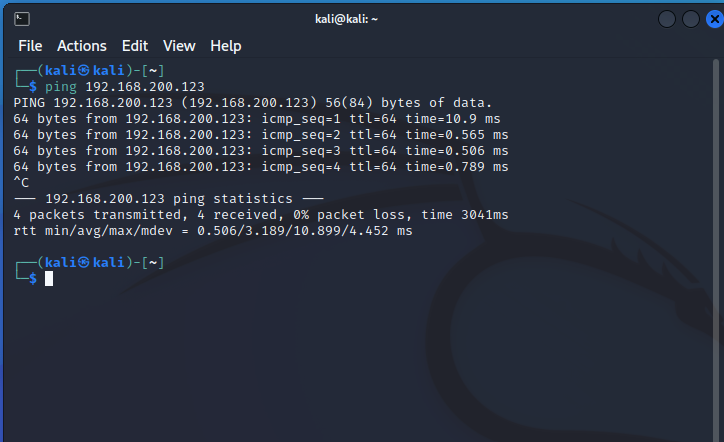

(2)kali ping 靶机能ping通,表示靶机ip处于活跃状态

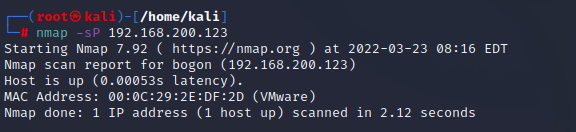

(3)使用指令nmap -sP 192.168.200.123对靶机进行TCP SYN扫描。这一步需要先输入sudo su进行提权。

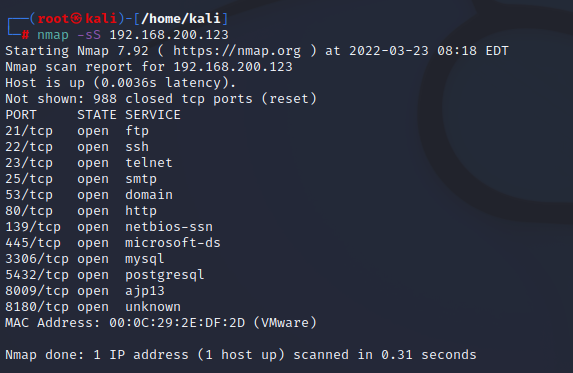

(4)使用nmap -sS 192.168.200.123对TCP端口进行扫描

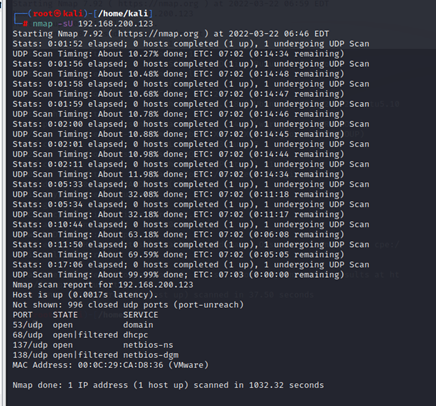

(5)使用nmap -sU 192.168.200.123对UDP端口进行扫描

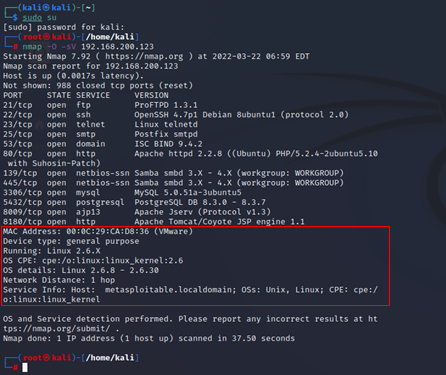

(6)使用nmap -O -sV 192.168.200.123对操作系统类型和网络服务进行扫描,可以发现对nmap对可能的操作系统类型进行了排序以及可能性估计。

分析结果得到:

该IP地址活跃;

开放的TCP端口为21、22、23、25、80、139、445、3306、5432、8009、8180;

开放的UDP端口为67、68、137、138、29243;

靶机安装的操作系统为linux;靶机上安装的服务为ftp、ssh、telnet、smtp、http、samba、postgresql。

4.使用Nessus开源软件对靶机环境进行扫描

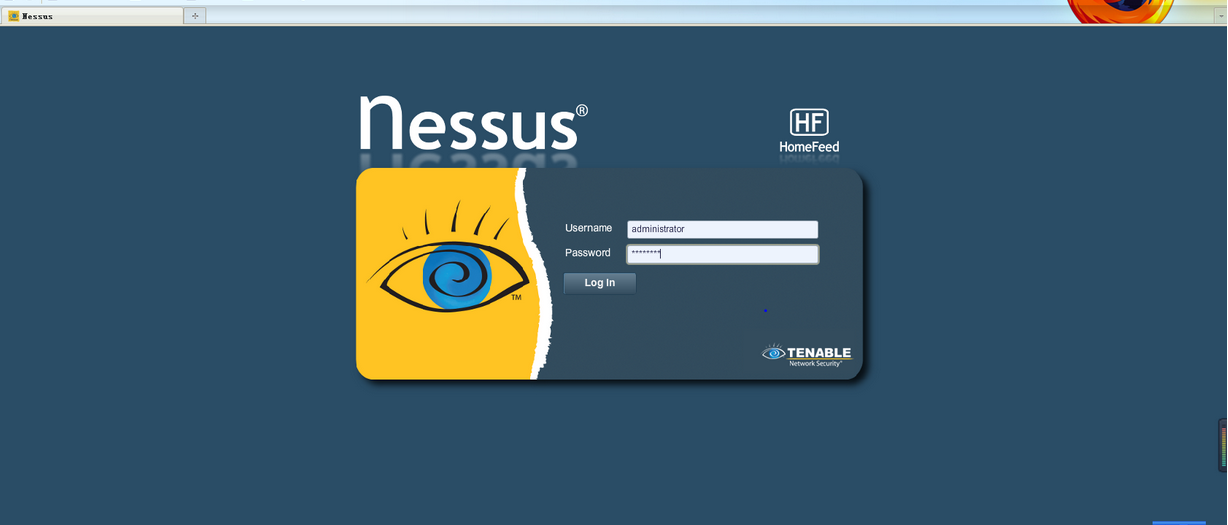

(1)使用WinXP自带的Nessus,在开始菜单栏找到并打开Nessus Client

(2)输入账号密码 ,用户名 administrator, 密码 mima1234。

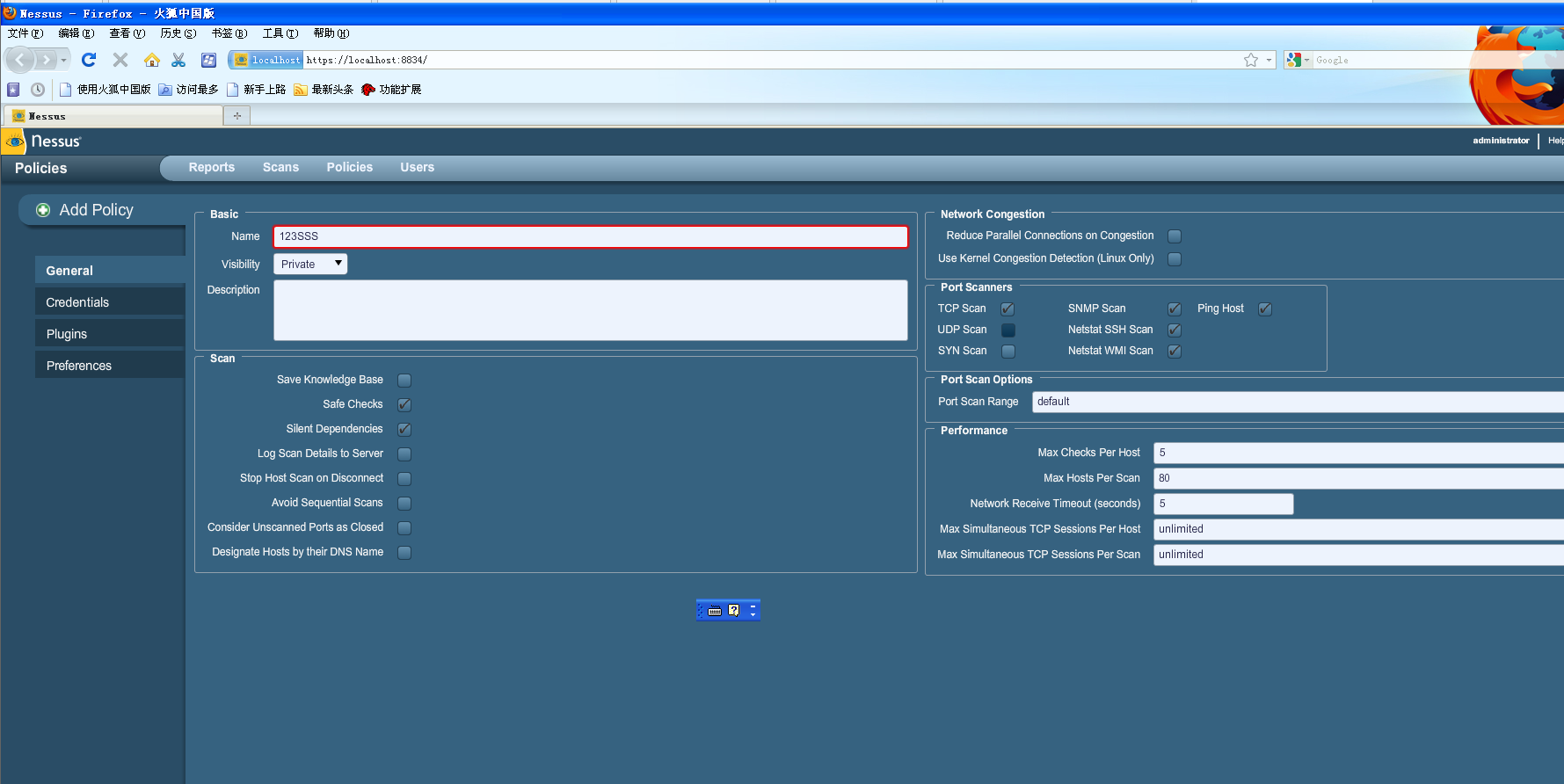

(3)新建一个Policy 123SSS,点击Add,一直点击next

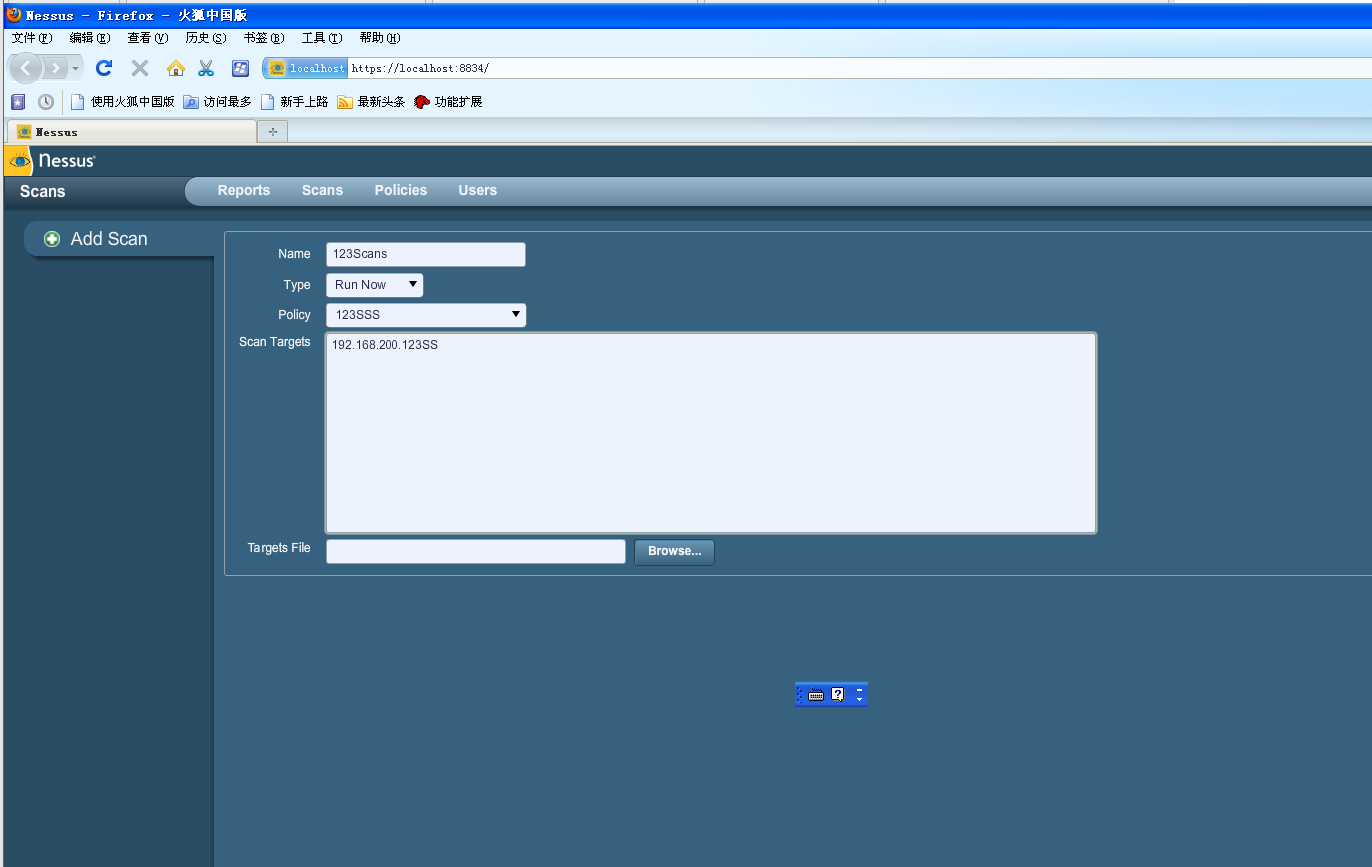

(4)点击Scans,点击新建一个123Scans,输入靶机IP

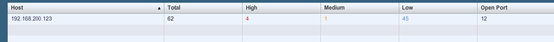

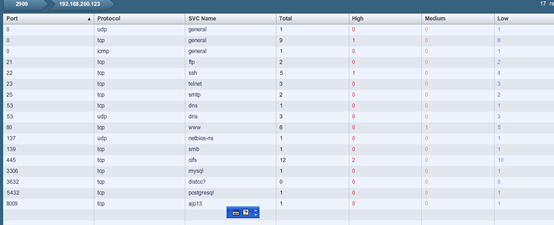

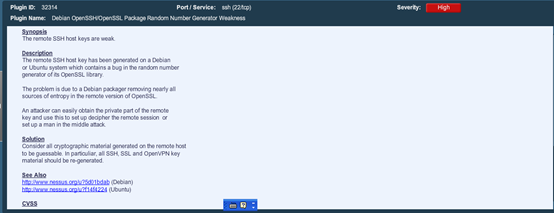

(5)扫描时间较长,扫描完成后点击Report,查看22号端口的扫描结果,该端口远程SSH主机密钥较弱。攻击者可以很容易地获取远程私钥,并使用该部分设置解密远程会话或设置中间人攻击。

5.通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

翻找了几页,没有找到什么我个人的痕迹,可能因为重名的人比较多。

三、学习感悟与思考

通过本次实验,掌握了一些网络信息收集技术,包括网络踩点、主机扫描、端口扫描、漏洞扫描、网络查点技术,加强了自己对于网络攻击相关概念的具体理解与应用,提高了自己的动手能力,为之后的网络攻防实验打下基础。