1.openldap部署及配置

1.概念介绍

2.openldap部署

3.安装phpldapadmin

4.openldap docker部署

5.openldap 用户密码自助修改

============================================

1.概念介绍

LDAP是轻量目录访问协议,英文全称是Lightweight Directory Access Protocol,一般都简称为LDAP。

OpenLDAP 默认以 Berkeley DB 作为后端数据库,Berkeley DB 数据库主要以散列的数据类型进行数据存储,如以键值对的方式进行存储。Berkeley DB 是一类特殊的数据库,主要作用于搜索、浏览、更新查询操作,一般用于一次写入数据、多次查询和搜索有很好的效果。Berkeley DB 数据库时面向查询进行优化,面向读取进行优化的数据库。Berkeley DB 不支持事务性数据库(MySQL、MariDB、Oracle 等)所支持的高并发的吞吐量以及复杂的事务操作。

通常我们在ldap中维护的数据大概会像如下目录树:

基于这张图,我们来展开相关的概念介绍。

1.1 目录树概念

-

目录树

在一个目录服务系统中,整个目录信息集可以表示为一个目录信息树,树中的每个节点是一个条目(Entry)。 -

条目(Entry)

条目,也叫记录项,是LDAP中最基本的颗粒,就像字典中的词条,或者是数据库中的记录。通常对LDAP的添加、删除、更改、检索都是以条目为基本对象的。

LDAP目录的条目(entry)由属性(attribute)的一个聚集组成,并由一个唯一性的名字引用,即专有名称(distinguished name,DN)。例如,DN能取这样的值:"cn=group,dc=eryajf,dc=net"。

-

对象类(ObjectClass)

对象类是属性的集合,LDAP预想了很多人员组织机构中常见的对象,并将其封装成对象类。比如人员(person)含有姓(sn)、名(cn)、电话(telephoneNumber)、密码(userPassword)等属性,单位职工(organizationalPerson)是人员(person)的继承类,除了上述属性之外还含有职务(title)、邮政编码(postalCode)、通信地址(postalAddress)等属性。 -

属性 (Attribute)

每个条目都可以有很多属性(Attribute),比如常见的人都有姓名、地址、电话等属性。每个属性都有名称及对应的值,属性值可以有单个、多个。

1.2 属性详解

1.2.1 基础字段

-

dc (Domain Component)

域名的部分,其格式是将完整的域名分成几部分,如域名为eryajf.net变成dc=eryajf,dc=net。 -

ou(Organization Unit)

组织单位,组织单位可以包含其他各种对象(包括其他组织单元)。 -

cn (Common Name)

常用名称,可用作分组的名字,或者用户的全名。参考(opens new window) -

dn (Distinguished Name)

每一个条目都有一个唯一的标识名,dn在ldap中全局唯一,相当于该条目的唯一ID,如上边示例中的:cn=group,dc=eryajf,dc=net就是该条目的dn。 -

rdn (Relative dn)

一般指dn逗号最左边的部分,如cn=group,dc=eryajf,dc=net的rdn就是 cn=group。 -

Base DN

LDAP目录树的最顶部就是根,比如上边示例中的base dn为 dc=eryajf,dc=net。 -

description

在不同类别中,对应不同类别的说明信息,比如用户的说明信息,分组的说明信息。

1.2.2 用户字段

用户字段依然会用到基础字段,并不代表这部分内容与上边的内容是隔离的。

-

objectClass:top、person、organizationalPerson、inetOrgPerson、posixAccount -

uid (User Id)

用户的用户名,通常为中文拼音,或者用邮箱地址的用户名部分。 -

sn (Surname)

用户的姓氏,对于中文环境下,可以直接用姓名填充。 -

givenName

用户的名字,不包含姓,对于中文语境下,可灵活运用该字段。 -

displayName

用户的显示名字,全名。 -

mail

用户的邮箱。 -

title

用户的职位。 -

employeeNumber

用户的员工ID,也可以理解为工号。 -

employeeType

用户在单位中的角色。 -

departmentNumber

用户所在部门的名称,通常为部门名,而非部门号。 -

businessCategory

描述业务的种类,在中文语境中可灵活定义。参考(opens new window) -

userPassword

用户密码。 -

jpegPhoto

用户的个人资料照片。 -

photo

用户的照片,如上这两个字段都可以用。 -

postalAddress

用户的邮政地址,也可以直接认为是用户地址。参考(opens new window) -

entryUuid

此用户专属的固定通用标识符,类似union_id,通常用不到。 -

objectSid

此用户专属的通用标识符,与 Windows 安全标识符兼容。 -

uidNumber

用户的 POSIX UID 号码。如果为用户设置了 POSIX ID,这里则会显示此号码。否则,这里会显示专属的固定标识符。 -

gidNumber

用户主要群组的 POSIX GID 号码。如果为用户设置了 POSIX GID,这里则会显示此号码。否则,则会显示与用户的 UID 相同的号码。

注意:您无法按 uidNumber 或 gidNumber 搜索用户,除非管理员使用 Admin SDK API (opens new window)设置了用户的 posixAccounts 属性。 -

homeDirectory

用户的 POSIX 主目录。默认为/home/<用户名>。 -

loginShell

用户的 POSIX 登录 shell。默认为/bin/bash。 -

carLicense

车牌,通常用不上这个字段。 -

homePhone

家庭固定电话,通常用不上这个字段。 -

homePostalAddress

邮编,通常用不上这个字段。 -

roomNumber

房间号码,通常用不上这个字段。 -

secretary

秘书,通常用不上这个字段。

1.2.3 分组字段

objectClass:top、groupOfNames、posixGroup

-

displayName

用户可理解的群组显示名称。 -

description

用户可理解的群组详细说明。 -

gidNumber

群组的 POSIX GID 号码。这是固定的专属 ID,但无法通过此 ID 高效地查找群组。 -

entryUuid

此群组专属的固定通用标识符。 -

member

此群组中成员的完全符合条件的名称列表。 -

memberUid

此群组中成员的用户名列表。

2.openldap部署

需求:

最近,由于公司需求,需要搭建openldap来统一用户名和密码,目前市面上几乎所有的工具都支持ldap协议,具体ldap的介绍这里就不详细说明了,这里主要记录一下如果部署openldap来实现Ldap服务,并使用phpldapadmin作为web管理工具进行界面维护。

刚开始的时候,我百度了一下openldap的搭建,发现教程都比较乱,也没人说清楚个具体的所以然,还有一个说网上的90%都是错的,而其本身的教程又不是很详细,对于新手没那么好懂,这里我就记录一下完整的详细的openldap搭建过程,并尽可能详细的说明其中每一步的作用,好了,废话不多说,下面开始。

版本说明: 直接yum安装,版本如下,官网最新的是2.4.47,版本并不老所以就直接用yum仓库默认自带的。

| 版本 |

|---|

| centos7.9 |

| openldap 2.4.44 |

| phpldapadmin 1.2.3 |

2.1 安装openldap

# yum 安装相关包

yum install -y openldap openldap-clients openldap-servers

# 复制一个默认配置到指定目录下,并授权,这一步一定要做,然后再启动服务,不然生产密码时会报错

cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG

# 授权给ldap用户,此用户yum安装时便会自动创建

chown -R ldap. /var/lib/ldap/DB_CONFIG

# 启动服务,先启动服务,配置后面再进行修改

systemctl start slapd

systemctl enable slapd

# 查看状态,正常启动则ok

systemctl status slapd

2.2 修改openldap配置

这里就是重点中的重点了,从openldap2.4.23版本开始,所有配置都保存在/etc/openldap/slapd.d目录下的cn=config文件夹内,不再使用slapd.conf作为配置文件。配置文件的后缀为 ldif,且每个配置文件都是通过命令自动生成的,任意打开一个配置文件,在开头都会有一行注释,说明此为自动生成的文件,请勿编辑,使用ldapmodify命令进行修改

# AUTO-GENERATED FILE - DO NOT EDIT!! Use ldapmodify.

安装openldap后,会有三个命令用于修改配置文件,分别为ldapadd, ldapmodify, ldapdelete,顾名思义就是添加,修改和删除。而需要修改或增加配置时,则需要先写一个ldif后缀的配置文件,然后通过命令将写的配置更新到slapd.d目录下的配置文件中去,完整的配置过程如下,跟着我做就可以了:

# 生成管理员密码,记录下这个密码,后面需要用到

slappasswd -s xxxxx

{SSHA}/ygbAdR62MWFvNXrHlZYTeAr3t7+5y7F

# 新增修改密码文件,ldif为后缀,文件名随意,不要在/etc/openldap/slapd.d/目录下创建类似文件

# 生成的文件为需要通过命令去动态修改ldap现有配置,如下,我在家目录下,创建文件

cd ~

vim changepwd.ldif

----------------------------------------------------------------------

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}/ygbAdR62MWFvNXrHlZYTeAr3t7+5y7F

----------------------------------------------------------------------

# 这里解释一下这个文件的内容:

# 第一行执行配置文件,这里就表示指定为 cn=config/olcDatabase={0}config 文件。你到/etc/openldap/slapd.d/目录下就能找到此文件

# 第二行 changetype 指定类型为修改

# 第三行 add 表示添加 olcRootPW 配置项

# 第四行指定 olcRootPW 配置项的值

# 在执行下面的命令前,你可以先查看原本的olcDatabase={0}config文件,里面是没有olcRootPW这个项的,执行命令后,你再看就会新增了olcRootPW项,而且内容是我们文件中指定的值加密后的字符串

# 执行命令,修改ldap配置,通过-f执行文件

ldapadd -Y EXTERNAL -H ldapi:/// -f changepwd.ldif

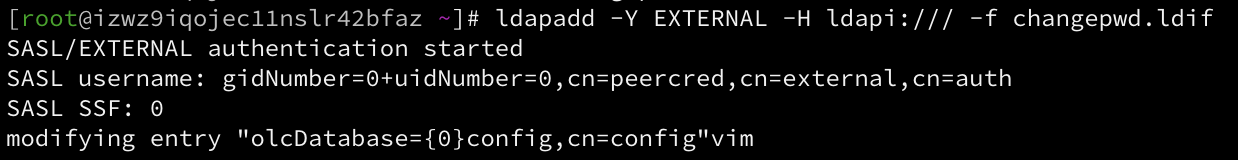

执行修改命令后,有如下输出则为正常:

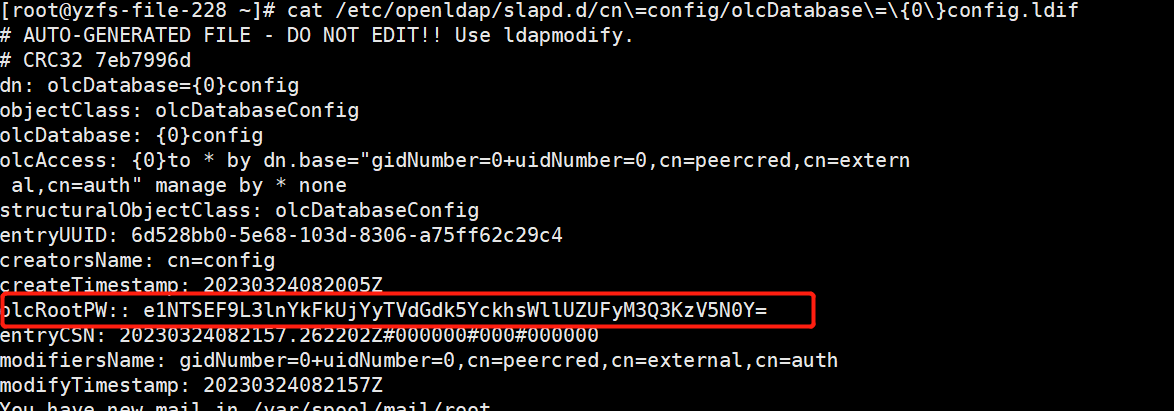

查看olcDatabase={0}config内容,新增了一个olcRootPW项。

上面就是一个完整的修改配置的过程,切记不能直接修改/etc/openldap/slapd.d/目录下的配置。

好了,下面继续进行配置

# 我们需要向 LDAP 中导入一些基本的 Schema。这些 Schema 文件位于 /etc/openldap/schema/ 目录中,schema控制着条目拥有哪些对象类和属性,可以自行选择需要的进行导入,

# 依次执行下面的命令,导入基础的一些配置,我这里将所有的都导入一下,其中core.ldif是默认已经加载了的,不用导入

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/collective.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/corba.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/duaconf.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/dyngroup.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/java.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/misc.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/openldap.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/pmi.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/ppolicy.ldif

# 修改域名,新增changedomain.ldif, 这里我自定义的域名为 faone.cn,管理员用户账号为admin。

# 如果要修改,则修改文件中相应的dc=faone,dc=cn为自己的域名

vim changedomain.ldif

-------------------------------------------------------------------------

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth" read by dn.base="cn=admin,dc=faone,dc=cn" read by * none

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=faone,dc=cn

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=admin,dc=faone,dc=cn

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootPW

olcRootPW: {SSHA}/ygbAdR62MWFvNXrHlZYTeAr3t7+5y7F

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by dn="cn=admin,dc=faone,dc=cn" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=admin,dc=faone,dc=cn" write by * read

-------------------------------------------------------------------------

# 执行命令,修改配置

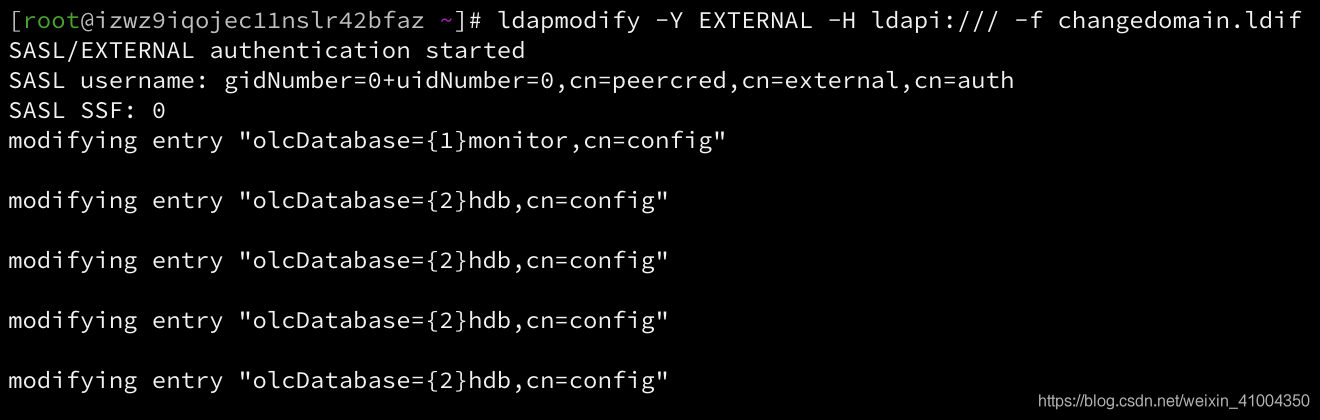

ldapmodify -Y EXTERNAL -H ldapi:/// -f changedomain.ldif

最后这里有5个修改,所以执行会输出5行表示成功。

然后,启用memberof功能

# 新增add-memberof.ldif, #开启memberof支持并新增用户支持memberof配置

vim add-memberof.ldif

-------------------------------------------------------------

dn: cn=module{0},cn=config

cn: modulle{0}

objectClass: olcModuleList

objectclass: top

olcModuleload: memberof.la

olcModulePath: /usr/lib64/openldap

dn: olcOverlay={0}memberof,olcDatabase={2}hdb,cn=config

objectClass: olcConfig

objectClass: olcMemberOf

objectClass: olcOverlayConfig

objectClass: top

olcOverlay: memberof

olcMemberOfDangling: ignore

olcMemberOfRefInt: TRUE

olcMemberOfGroupOC: groupOfUniqueNames

olcMemberOfMemberAD: uniqueMember

olcMemberOfMemberOfAD: memberOf

-------------------------------------------------------------

# 新增refint1.ldif文件

vim refint1.ldif

-------------------------------------------------------------

dn: cn=module{0},cn=config

add: olcmoduleload

olcmoduleload: refint

-------------------------------------------------------------

# 新增refint2.ldif文件

vim refint2.ldif

-------------------------------------------------------------

dn: olcOverlay=refint,olcDatabase={2}hdb,cn=config

objectClass: olcConfig

objectClass: olcOverlayConfig

objectClass: olcRefintConfig

objectClass: top

olcOverlay: refint

olcRefintAttribute: memberof uniqueMember manager owner

-------------------------------------------------------------

# 依次执行下面命令,加载配置,顺序不能错

ldapadd -Q -Y EXTERNAL -H ldapi:/// -f add-memberof.ldif

ldapmodify -Q -Y EXTERNAL -H ldapi:/// -f refint1.ldif

ldapadd -Q -Y EXTERNAL -H ldapi:/// -f refint2.ldif

到此,配置修改完了,在上述基础上,我们来创建一个叫做 yaobili company 的组织,并在其下创建一个 admin 的组织角色(该组织角色内的用户具有管理整个 LDAP 的权限)和 People 和 Group 两个组织单元:

# 新增配置文件

vim base.ldif

----------------------------------------------------------

dn: dc=faone,dc=cn

objectClass: top

objectClass: dcObject

objectClass: organization

o: Yaobili Company

dc: faone

dn: cn=admin,dc=faone,dc=cn

objectClass: organizationalRole

cn: admin

dn: ou=People,dc=faone,dc=cn

objectClass: organizationalUnit

ou: People

dn: ou=Group,dc=faone,dc=cn

objectClass: organizationalRole

cn: Group

----------------------------------------------------------

# 执行命令,添加配置, 这里要注意修改域名为自己配置的域名,然后需要输入上面我们生成的密码

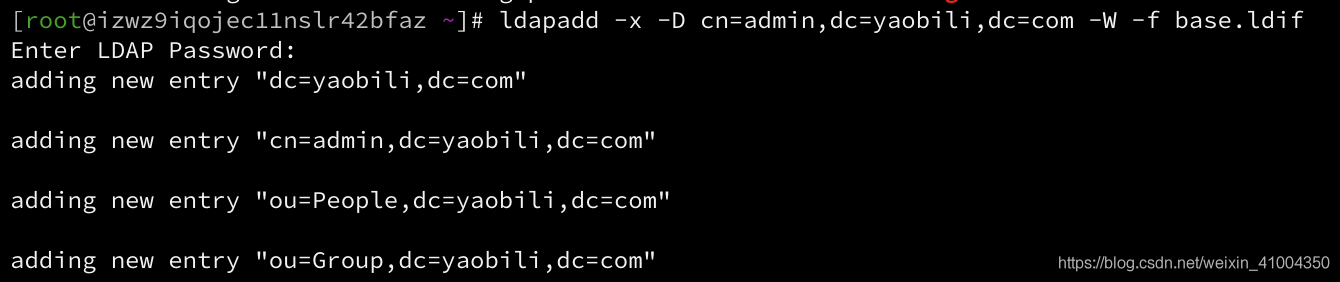

ldapadd -x -D cn=admin,dc=faone,dc=cn -W -f base.ldif

通过以上的所有步骤,我们就设置好了一个 LDAP 目录树:其中基准 dc=faone,dc=cn 是该树的根节点,其下有一个管理域 cn=admin,dc=faone,dc=cn 和两个组织单元 ou=People,dc=faone,dc=cn 及 ou=Group,dc=faone,dc=cn。

2.3配置openldap日志

OpenLDAP开启日志

必须先创建日志文件,并调整权限,再修改rsyslog.conf

#创建文件夹

mkdir -p /var/log/slapd

#设置用户所有权

chown ldap:ldap /var/log/slapd/

#创建日志文件

touch /var/log/slapd/slapd.log

#设置权限

chown ldap . /var/log/slapd/slapd.log

#写配置

echo "local4.* /var/log/slapd/slapd.log" >> /etc/rsyslog.conf

重启使其生效

systemctl restart rsyslog

修改数数据库配置文件

vim log.ldif

#数据

dn: cn=config

changetype: modify

add: olcLogLevel

olcLogLevel: 4096

写配置

ldapmodify -Y EXTERNAL -H ldapi:/// -f log.ldif

在/var/log/slapd/查看日志文件

2.4 openldap备份恢复

ldap通过slapcat命令进行备份,可以在容器内部执行,但是如果我们想将备份的指令放入到定时任务的话,就需要通过如下方式进行备份了:

mkdir /data/ldap/bak

slapcat -v -l 20230417.ldif

如果cat一下文件的内容,发现都是定义各个角色的语句,这个语句是完整版的,可以通过如下操作进行精简。

先指定过滤策略:

cat > openldap-backup.synax << EOF

/^creatorsName: /d

/^modifiersName: /d

/^modifyTimestamp: /d

/^structuralobjectClass: /d

/^createTimestamp: /d

/^entryUUID: /d

/^entryCSN: /d

EOF

然后通过sed对文件进行处理:

cat 20230417.ldif | sed -f openldap-backup.synax > new.ldif

cat 20230417.ldif | wc -l

178

cat new.ldif | wc -l

118

这个时候,有了备份文件在手,就算直接把ldap给干了,也不用发愁,因为随时可以通过备份文件进行恢复。刚刚已经写了如何通过命令行备份,那么放入定时任务就不赘述了。

2.5 openldap数据恢复

先用容器启动一个openldap 备份数据拷贝到容器之内:

docker cp new.ldif ldap-service:/opt

接着进入容器进行恢复,这个时候发现报了错:

ldapadd -x -D "cn=admin,dc=faone,dc=cn" -w 123465 -f new.ldif

adding new entry "dc=eryajf,dc=net"

ldap_add: Constraint violation (19)

additional info: structuralObjectClass: no user modification allowed

这是因为存在一些系统规则,如下操作去掉这些规则:

cat >slapcat.regex <<EOF

/^creatorsName: /d

/^createTimestamp: /d

/^modifiersName: /d

/^modifyTimestamp: /d

/^structuralObjectClass: /d

/^entryUUID: /d

/^entryCSN: /d

EOF

过滤规则,重写文件内容:

cat new.ldif | sed -f slapcat.regex > neww.ldif

然后进行恢复,发现又报错了:

ldapadd -x -D "cn=admin,dc=faone,dc=cn" -w 123465 -f neww.ldif

adding new entry "dc=eryajf,dc=net"

ldap_add: Already exists (68)

这个报错说有内容已经存在了,我们应该想起一开始启动的时候创建了admin这个用户,所以备份文件里边就应该去掉,现在编辑一下备份文件,将头上的内容删除:

head -15 new.ldif

dn: dc=faone,dc=cn

objectClass: top

objectClass: dcObject

objectClass: organization

o: WPT-Group

dc: faone

structuralObjectClass: organization

dn: cn=admin,dc=faone,dc=cn

objectClass: simpleSecurityObject

objectClass: organizationalRole

cn: admin

description: LDAP administrator

userPassword:: e1NTSEF9amplNk43SVp3VkFSSkRRM01pUCszbGU3RURqNVFSMEg=

structuralObjectClass: organizationalRole

这部分删除之后,再次导入,发现执行成功了:

dn: ou=People,dc=faone,dc=cnew.ldif

ldapadd -x -D "cn=admin,dc=faone,dc=cn" -w 123465 -f 1.ldif

adding new entry "ou=People,dc=faone,dc=cn"

adding new entry "ou=Group,dc=faone,dc=cn"

adding new entry "ou=jenkins,ou=Group,dc=faone,dc=cn"

adding new entry "cn=jenkins-java,ou=jenkins,ou=Group,dc=faone,dc=cn"

adding new entry "cn=jenkins-front,ou=jenkins,ou=Group,dc=faone,dc=cn"

adding new entry "cn=jenkins-admin,ou=jenkins,ou=Group,dc=faone,dc=cn"

adding new entry "cn=yzfs,ou=People,dc=faone,dc=cn"

adding new entry "cn=hongyang,ou=People,dc=faone,dc=cn"

adding new entry "cn=zhusiyuan,ou=People,dc=faone,dc=cn"

adding new entry "ou=jumpserver,ou=Group,dc=faone,dc=cn"

adding new entry "cn=java,ou=jumpserver,ou=Group,dc=faone,dc=cn"

adding new entry "cn=huxiujian,ou=People,dc=faone,dc=cn"

adding new entry "cn=zhushuguo,ou=People,dc=faone,dc=cn"

adding new entry "cn=liucancan,ou=People,dc=faone,dc=cn"

adding new entry "ou=front,ou=Group,dc=faone,dc=cn"

adding new entry "cn=front,ou=front,ou=Group,dc=faone,dc=cn"

adding new entry "cn=gengaiwei,ou=People,dc=faone,dc=cn"

adding new entry "cn=openvpn,ou=Group,dc=faone,dc=cn"

adding new entry "cn=xuhaoqi,ou=People,dc=faone,dc=cn"

adding new entry "cn=zhangshuowen,ou=People,dc=faone,dc=cn"

adding new entry "cn=zoudebin,ou=People,dc=faone,dc=cn"

adding new entry "cn=wangkexin,ou=People,dc=faone,dc=cn"

adding new entry "cn=lifangfang,ou=People,dc=faone,dc=cn"

adding new entry "cn=huzhongjie,ou=People,dc=faone,dc=cn"

adding new entry "cn=wangpengshun,ou=People,dc=faone,dc=cn"

adding new entry "cn=zhaichen,ou=People,dc=faone,dc=cn"

3. 安装phpldapadmin

ldap装好后,下面安装web界面phpldapadmin。

# yum安装时,会自动安装apache和php的依赖。

# 注意: phpldapadmin很多没更新了,只支持php5,如果你服务器的环境是php7,则会有问题,页面会有各种报错

yum install -y phpldapadmin

# 修改apache的phpldapadmin配置文件

# 修改如下内容,放开外网访问,这里只改了2.4版本的配置,因为centos7 默认安装的apache为2.4版本。所以只需要改2.4版本的配置就可以了

# 如果不知道自己apache版本,执行 rpm -qa|grep httpd 查看apache版本

vim /etc/httpd/conf.d/phpldapadmin.conf

-----------------------------------------------------------------

<IfModule mod_authz_core.c>

# Apache 2.4

Require all granted

</IfModule>

-----------------------------------------------------------------

# 修改配置用DN登录ldap

vim /etc/phpldapadmin/config.php

-----------------------------------------------------------------

# 398行,默认是使用uid进行登录,我这里改为cn,也就是用户名

$servers->setValue('login','attr','cn');

# 460行,关闭匿名登录,否则任何人都可以直接匿名登录查看所有人的信息

$servers->setValue('login','anon_bind',false);

# 519行,设置用户属性的唯一性,这里我将cn,sn加上了,以确保用户名的唯一性

$servers->setValue('unique','attrs',array('mail','uid','uidNumber','cn','sn'));

-----------------------------------------------------------------

# 启动apache

systemctl start httpd

systemctl enable httpd

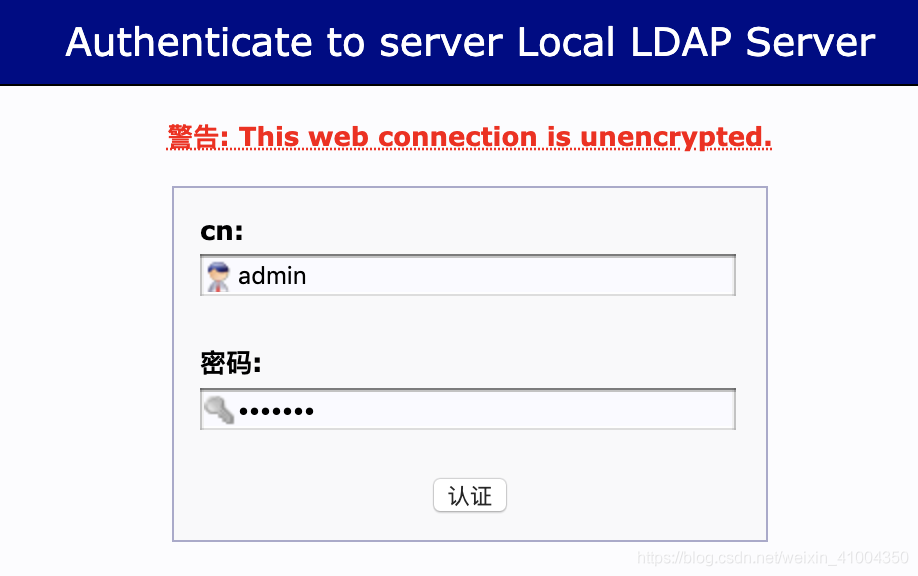

登录phpldapadmin界面

上一步,启动了apache服务后,在浏览器上访问: http://ip/ldapadmin ,然后使用上面定义的用户,进行登录,如下:

4. openldap docker部署

在GitHub上也有人配好的docker方案,所以事实上也可以通过docker来进行部署。docker部署非常简单,首先在干净的主机上安装docker环境,然后运行如下脚本。

cat deploy_openldap.sh

#!/bin/bash -e

SERVICE=ldap-service

HOST_NAME=ldap-server

LDAP_DOMAIN=eryajf.net

LDAP_DC=eryajf

LDAP_DC_ORG=net

NETWORK_ADAPTER=eth0

PASSWORD=123465

OPENLDAP="1.3.0"

PHPLDAPADMIN="0.9.0"

HTTPS_PORT=88

OPENLDAP_PORT=389

docker run \

-p ${OPENLDAP_PORT}:389 \

--name ${SERVICE} \

--hostname ${HOST_NAME} \

--env LDAP_ORGANISATION="WPT-Group" \

--env LDAP_DOMAIN=${LDAP_DOMAIN} \

--env LDAP_ADMIN_PASSWORD=${PASSWORD} \

--detach osixia/openldap:${OPENLDAP}

docker run \

-p ${HTTPS_PORT}:80 \

--name ${SERVICE}-admin \

--hostname ${HOST_NAME}-admin \

--link ${SERVICE}:${HOST_NAME} \

--env PHPLDAPADMIN_LDAP_HOSTS=${HOST_NAME} \

--env PHPLDAPADMIN_HTTPS=false \

--detach \

osixia/phpldapadmin:${PHPLDAPADMIN}

sleep 1

echo "-----------------------------------"

PHPLDAP_IP=$(docker inspect -f "{{ .NetworkSettings.IPAddress }}" ${SERVICE})

docker exec ${SERVICE} ldapsearch -x -H ldap://${PHPLDAP_IP}:389 -b "dc=${LDAP_DC},dc=${LDAP_DC_ORG}" -D "cn=admin,dc=${LDAP_DC},dc=${LDAP_DC_ORG}" -w ${PASSWORD}

echo "-----------------------------------"

PUB_IP=$(ifconfig ${NETWORK_ADAPTER} |grep "inet"|awk '{print $2}')

echo "Go to: https://${PUB_IP}:${HTTPS_PORT}"

echo "Login DN: cn=admin,dc=${LDAP_DC},dc=${LDAP_DC_ORG}"

echo "Password: ${PASSWORD}"

创建完成之后,即可投入使用。

web页面设置为中文

sed -i -e 's/# zh_CN.UTF-8 UTF-8/zh_CN.UTF-8 UTF-8/' /etc/locale.gen && dpkg-reconfigure --frontend=noninteractive locales

重启容器

5.openldap用户密码自助修改

为了方便同事们日常工作中忘记密码后 可以自己找回密码,减少运维操作,特此部署了一个系统来解决同事密码问题。

使用docker-compose编排

cat docker-compose.yaml

version: '3'

services:

self-service-password:

image: 'tiredofit/self-service-password:5.1.2'

container_name: 'self-service-password'

restart: always

ports:

- '8081:80'

environment:

- LDAP_SERVER=ldap://openldap.xxx.cn:389

- LDAP_BINDDN=cn=admin,dc=xxx,dc=cn

- LDAP_BINDPASS=xxxxxx

- LDAP_BASE_SEARCH=ou=People,dc=xxx,dc=cn

- MAIL_FROM=ops@xxx.cn

- SMTP_DEBUG=0

- SMTP_HOST=smtp.exmail.qq.com

- SMTP_USER=ops@xxx.cn

- SMTP_PASS=xxxx

- SMTP_PORT=465

- SMTP_SECURE_TYPE=ssl

- SMTP_AUTH_ON=true

- IS_BEHIND_PROXY=true

- SITE_URL=http://passwd.xxx.cn

- PASSWORD_MIN_LENGTH=8

volumes:

- /data/self-service-password/data:/www/ssp

- /data/self-service-password/logs:/www/logs

- LDAP_SERVER=ldap://

: # ldap地址 - LDAP_BINDDN=cn=admin,dc=chilson,dc=com # 管理员账户

- LDAP_BINDPASS=bindpassword # 管理员密码

- LDAP_BASE_SEARCH=ou=users,dc=chilson,dc=com # 搜索用户的基础路径

- MAIL_FROM=chilson@example.com # 修改密码的邮件通知来源地址

- SMTP_DEBUG=0

- SMTP_HOST=smtp.exmail.qq.com # 邮箱的发件服务器地址

- SMTP_USER=chilson@example.com # 邮箱地址

- SMTP_PASS=password # 邮箱密码

- SMTP_PORT=465 # 邮箱的发件服务器端口

- SMTP_SECURE_TYPE=ssl # SMTP安全类型

- SMTP_AUTH_ON=true # 是否通过邮箱地址和密码做身份验证

- IS_BEHIND_PROXY=true # 是否启用url,接受反向代理配置

- SITE_URL=http://ssp.pokongchuxing.com # 域名配置

- PASSWORD_MIN_LENGTH=8 # 密码最小长度

启动docker容器

docker-compose up -d

docker ps

docker logs -f self-service-password

配置nginx反向代理

server {

listen 80 ;

server_name sxxxxxx.xxx.com;

location / {

proxy_pass http://ip:8081; #代理url

proxy_set_header Host $host:80;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header REMOTE-HOST $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

client_body_buffer_size 256k; #缓冲区代理缓冲用户端请求的最大字节数,

proxy_connect_timeout 300; #nginx跟后端服务器连接超时时间(代理连接超时)

proxy_send_timeout 300; #后端服务器数据回传时间(代理发送超时)

proxy_read_timeout 300; #连接成功后,后端服务器响应时间(代理接收超时)

proxy_buffer_size 32k; #设置代理服务器(nginx)保存用户头信息的缓冲区大小

proxy_buffers 4 256k; #proxy_buffers缓冲区,网页平均在32k以下的话,这样设置

}

}