注入攻击

注入攻击主要有两种形式,SQL注入攻击和OS注入攻击。

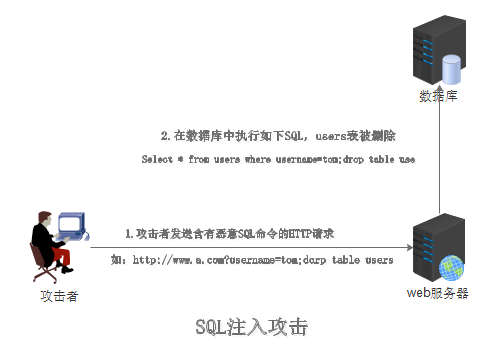

SQL注入攻击是攻击者在HTTP请求中注入恶意SQL命令,恶意SQL被一起构造,并在数据库中执行。

SQL注入攻击需要攻击者对数据库结构有所了解才能进行,攻击者获取数据库表结构信息的手段有如下几种:

(1)开源

如果网站采用开源软件搭建,那么网站数据库结构就是公开的,攻击者可以直接获得。

(2)错误回显

如果网站开启错误回显,即服务器内部500错误会显示在浏览器上。

攻击者通过故意构造非法参数,使服务器异常信息输出到浏览器端,为攻击者猜测数据库表结构提供了便利。

(3)盲注

网站关闭错误回显,攻击者通过页面变化情况判断SQL语句的执行情况,据此猜测数据库表结构,此种方式攻击难度较大。

防御SQL注入攻击首先要避免被攻击者猜测到表名等数据库表结构信息,才外还可以采用如下方式:

(1)消毒

和防XSS攻击一样,请求参数消毒是一种比较简单粗暴而有效的手段,通过正则匹配过滤请求数据中可能注入的SQL。

(2)参数绑定

使用预编译手段,参数绑定使最好防SQL注入的方法。

目前很多数据访问层框架,都是先SQL预编译和参数绑定,攻击者的恶意SQL会被当作SQL的参数,而不是SQL命令运行。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· 终于写完轮子一部分:tcp代理 了,记录一下

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理