20211917 2021-2022-2 《网络攻防实践》第一周作业

1.知识点梳理与总结

1.1实验目标

网络攻防实践第1次实验,学习网络攻防相关知识进行环境搭建用以完成接下来的实验安排。

1.2实验要求

https://edu.cnblogs.com/campus/besti/2021-2022-2-NADP/homework/12509

1.3实验原理

1)计算机网络相关知识:

- 三级IP地址分类:包括网络号,子网号,主机号。IP地址管理机构在分配IP地址时只分配网络号,而主机号则由得到该网络的单位自行分配。划分子网只是把IP地址的主机号进行再划分,而不改变原来的网络号。

- CIDR(无分类编址):为了构建超网,解决IP紧缺的问题。

- IP地址划分: A类:1-126 B类:128-191 C类:192-223 D类:224-239 E类:240-255。

- NAT(网络地址转换):专用网本地IP地址是可重用的,节省了IP地址消耗,同时隐藏了内部网络结构,降低了内部网络受到攻击的风险。从外部网络来看,虚拟机和主机共享一个IP地址,默认情况下,外部网络终端也无法访问到虚拟机。在一台主机上只允许有一个NAT模式的虚拟网络。因此,同一台主机上的多个采用NAT模式网络连接的虚拟机也是可以相互访问的。

- DHCP(动态主机配置协议):给主机动态地分配IP地址,提供一种即插即用的联网机制。DHCP客户机的IP地址是临时的,这段分配时间称为租用期。

- DNS(域名系统):是因特网使用的命名系统,用来把便于人们记忆的具有特定含义的主机名转换为便于机器处理的IP地址。主机名和IP地址之间的映射不是永久的,所以DNS服务器将在一段时间后丢弃高速缓存中的信息。

- 网关:实质上是一个网络通向其他网络的IP地址。如果网络A中的主机发现数据包的目的主机不在本地网络中,就把数据包转发给它自己的网关,再由网关转发给网络B的网关,网络B的网关再转发给网络B的某个主机。

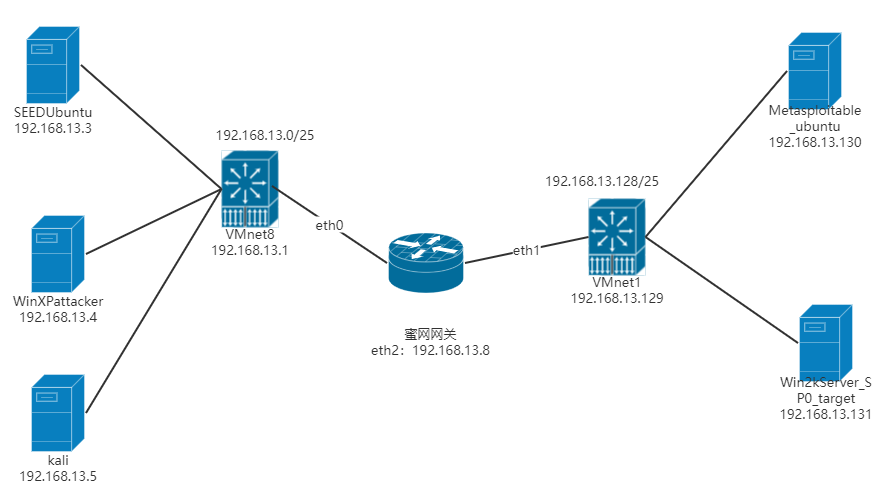

2)一个基础的网络攻防实验环境需要如下组成部分:

- 攻击机:安装了专用的攻击软件,用于发起网络攻击的主机。此次实验的攻击机包括Kali Linux、WinXPattacker、SEEDUbuntu三台。WinXPattacker和Kali Linux包含了网络监听工具wireshark、渗透工具metasploit、扫描工具、反编译工具、密码工具等。三个攻击机都直接提供了vmx的文件,可以直接在虚拟机中进行打开。

- 靶机:内置系统和应用程序存在安全漏洞,作为被网络攻击的目标主机。此次实验的靶机包括Metasploitable_ubuntu和Win2kServer_SP0_target两台。Metasploitable_ubuntu基于Linux版本包含了通过metasploit框架进行渗透的漏洞;Win2kServer_SP0_target基于Windows版本包含了Windows 2000具有的一些漏洞。两个靶机都直接提供了vmx的文件,可以直接在虚拟机中进行打开。

- 攻击检测、分析与防御平台:最佳位置是靶机的网关,Linux因为有更多更强的攻击软件,更适合作为攻击机的环境平台。通过集成各种软件使其具备网络攻击检测、分析与防御的功能。此外靶机上也通过自带或附加的工具进行系统安全日志分析。

- 网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。有桥接模式、NAT模式、仅主机模式三种连接模式。

桥接模式,就是将虚拟机的虚拟网络适配器与主机的物理网络适配器进行交接,虚拟机中的虚拟网络适配器可通过主机中的物理网络适配器直接访问到外部网络。

NAT模式,VMware会在主机上建立单独的专用网络,用以在主机和虚拟机之间相互通信。

仅主机模式,是一种比NAT模式更加封闭的的网络连接模式,它将创建完全包含在主机中的专用网络。

3)网络攻防实践相关知识:

- VMS(虚拟内存系统):Windows操作系统用虚拟内存来动态管理运行时的交换文件。为了提供比实际物理内存还多的内存容量以供使用,Windows操作系统占用了硬盘上的一部分空间作为虚拟内存。

- SEED虚拟机:是信息安全教育实验环境虚拟机,由SEED项目提供,可以进行TCP/IP协议栈攻击,SQL注入,XSS漏洞的phpBB论坛应用程序等操作。

- 蜜罐:蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

- 蜜网:采用了技术的蜜罐,把蜜罐主机放置在防火墙的后面,所有进出网络的数据都会通过这里,并可以控制和捕获这些数据的网络诱骗环境

- 蜜网网关:蜜网提供的一个作为透明网关的攻击行为捕获与分析平台。本实验中所采用的roo-1.4,是一款基于linux的开源蜜网网关系统。

4)相关攻防软件:

- Wireshark:一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

- Nmap:一款网络扫描和主机检测的非常有用的工具不仅仅局限于收集信息和枚举,还可以用来作为一个漏洞探测器或安全扫描器。

- Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。

- sparta:暴力破解工具。

- commix:sqlmap检测sql注入此工具,检测系统命令注入。

- Ettercap:ettercap是一套用于中间人攻击的工具。和dsniff套件齐名。支持插件和过滤脚本,直接将账号、密码显示出来,不用人工提取数据。

- Dsniff套装:Dsniff套装主要是arpspoof和dsniff,前者用来进行arp欺骗,后者用于嗅探。

1.4攻防环境的拓扑结构图(包含IP地址)

| 虚拟机镜像名称 | 虚拟机镜像类型 | 来源 | 用户名 | 密码 | IP |

|---|---|---|---|---|---|

| kali-linux-2022.1-vmware-amd64 | 攻击机 | 官网下载VMware 版本 | kali | kali | 192.168.13.5 |

| WinXPattacker | 攻击机 | 老师 | administrator | mima1234 | 192.168.13.4 |

| SEEDUbuntu-16.04-32bit | Linux攻击机 | 官网下载SEEDUbuntu-16.04-32bit | root | seedubuntu | 192.168.13.3 |

| Win2kServer_SP0_target | Windows靶机 | 老师 | administrator | mima1234 | 192.168.13.131 |

| Metasploitable_ubuntu | Linux靶机 | 官网下载VMware 版本 | msfadmin | msfadmin | 192.168.13.130 |

| Honey Wall roo-v1.4 | Linux蜜罐网关 | 老师 | roo | honey | 192.168.13.8 |

2.实验环境搭建过程

2.1配置VM虚拟网卡

-

首先运行VMWare Workstation,通过“编辑”打开“虚拟网络编辑器”,对VMnet1和VMnet8进行设置。VMnet1设为“仅主机模式”,子网IP设为

192.168.13.128,子网掩码设为255.255.255.128,关掉本地DHCP服务。因为要把靶机网段的主机IP放在蜜网网关中进行设置,所以不需要DHCP服务。

-

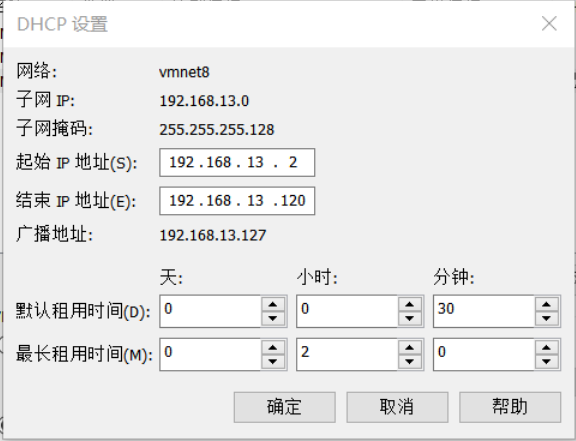

VMnet8设为“NAT模式”,子网IP设为

192.168.13.0,子网掩码设为255.255.255.128,网关IP(NAT)设为192.168.13.1,DHCP动态IP地址范围设为192.168.13.2-192.168.13.120。因为要留出一部分给VMnet1中的靶机使用。

- 这样我们就把虚拟机的网络配置好了

2.2安装虚拟机-靶机

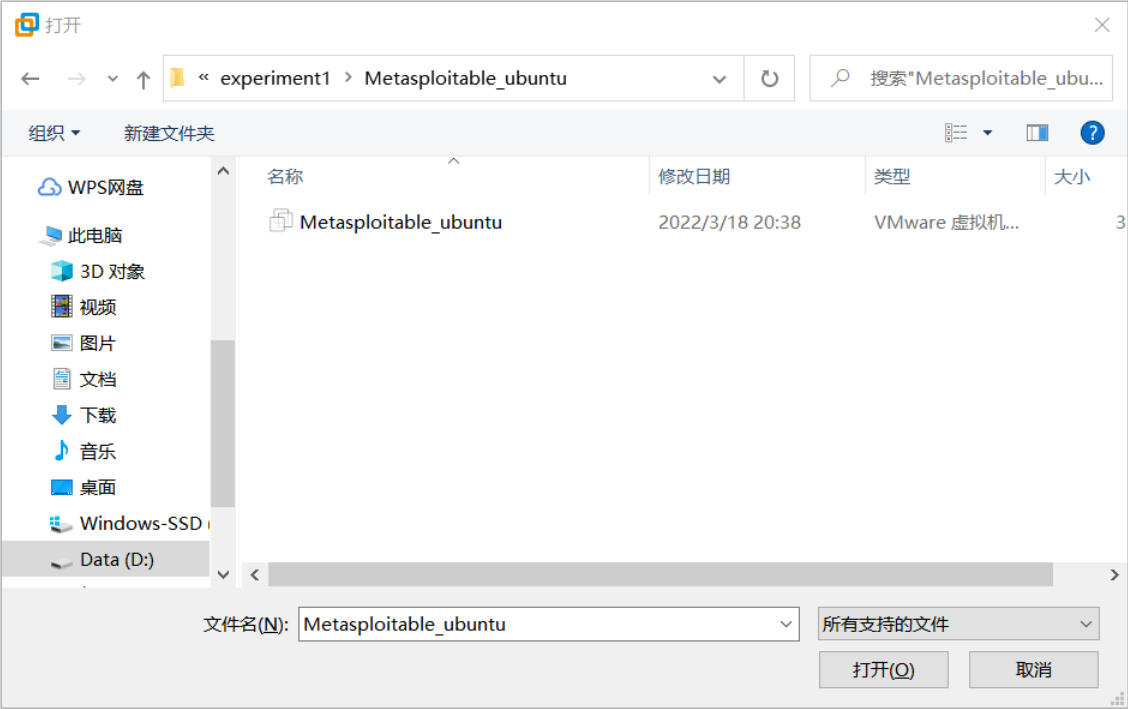

安装靶机Metasploitable_ubuntu

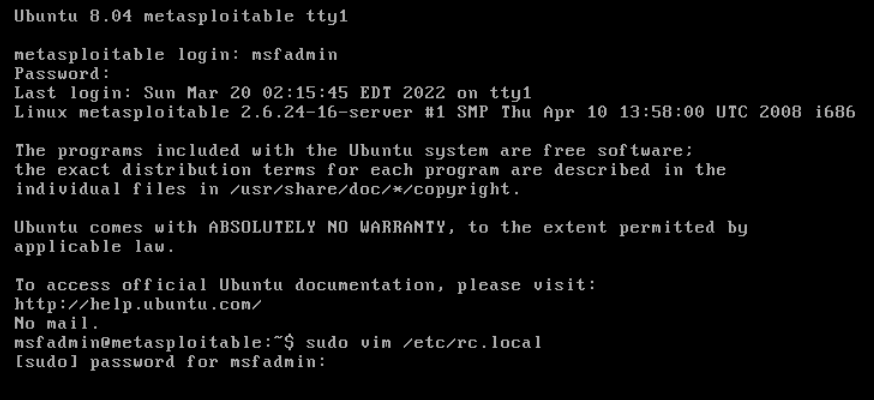

- 打开虚拟机找到Metasploitable_ubuntu.vmx配置文件,点击打开。用户名为

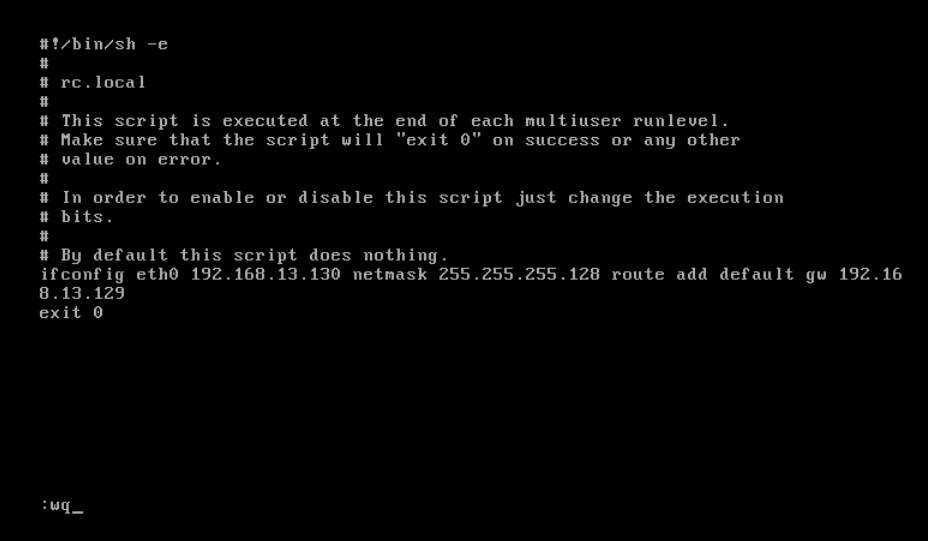

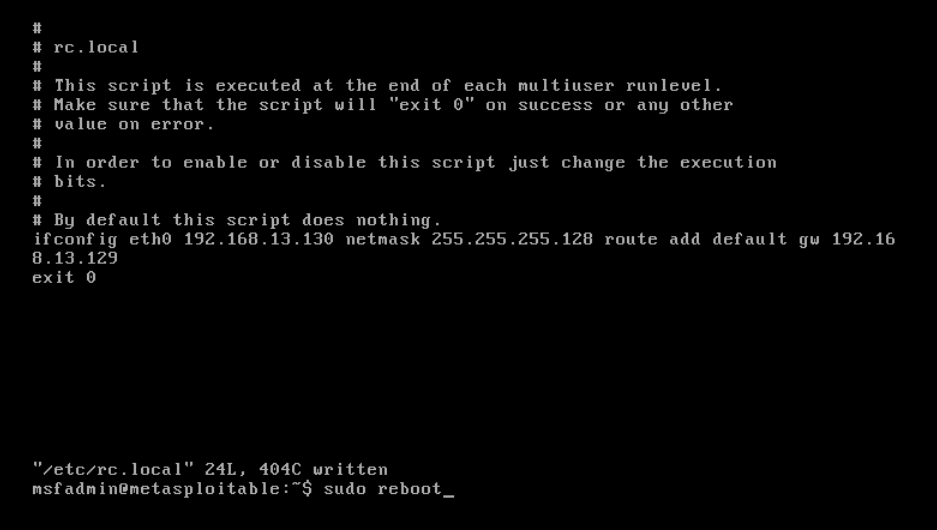

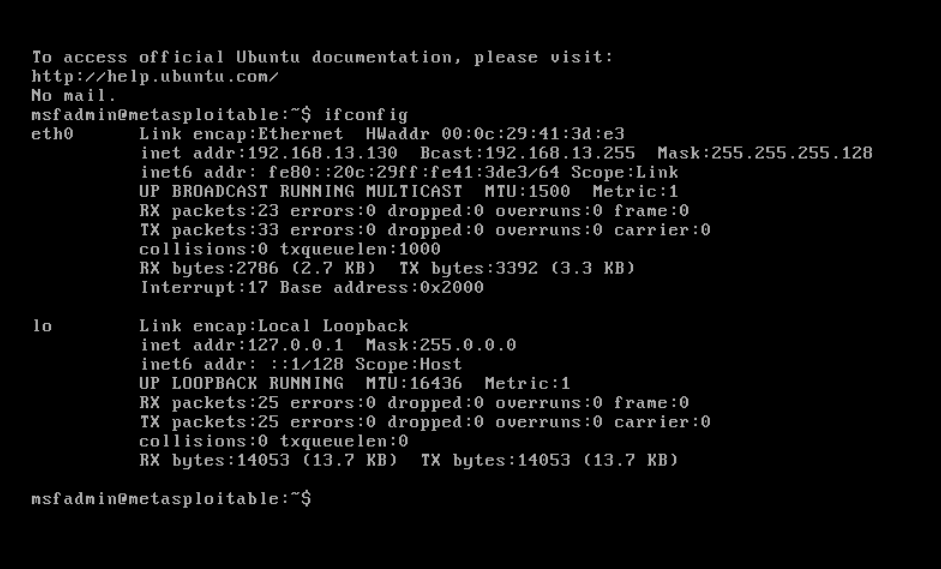

msfadmin,密码为msfadmin(隐藏的)。进入后,在命令行界面使用sudo vim /etc/rc.local命令进行IP地址配置,在文件中按“i”键,进入编辑模式,在exit 0前另起一行输入ifconfig eth0 192.168.13.130 netmask 255.255.255.128 route add default gw 192.168.13.129;按“esc”键,离开编辑模式,输入:wq,保存该文件并退出。输入sudo reboot,重启机器,下一次开机时,会自动运行刚刚编写的rc.local中写下的命令。登录成功后,输入ifconfig,回车,查看本机网络配置,发现配置成功。

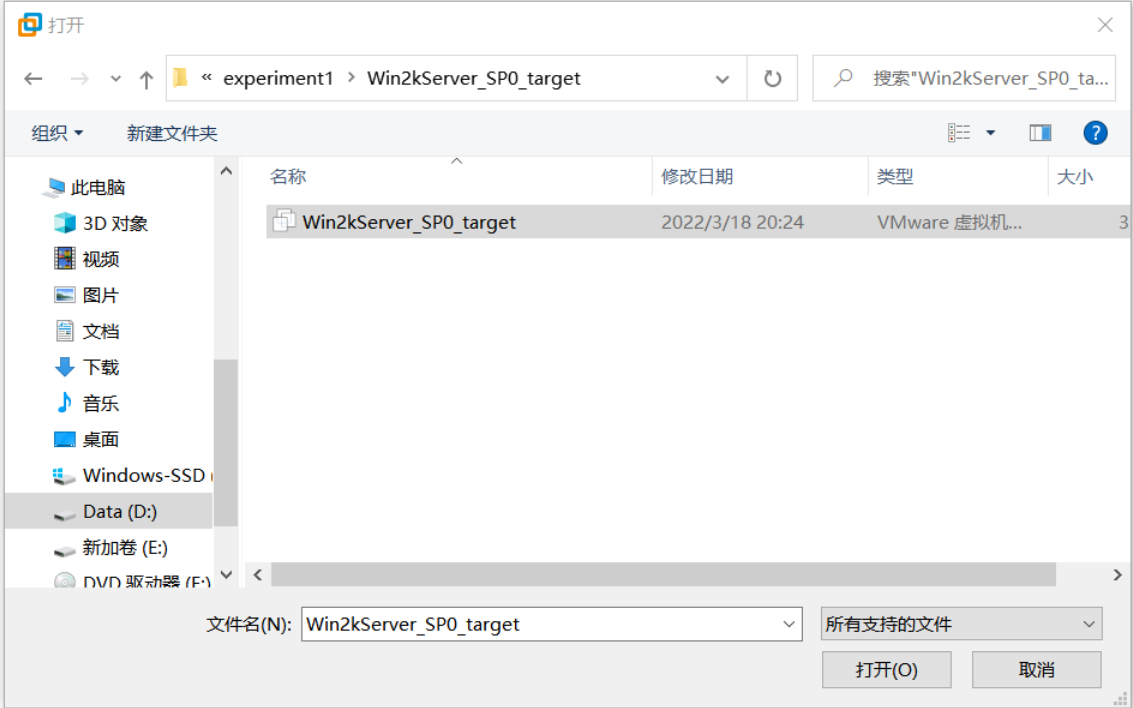

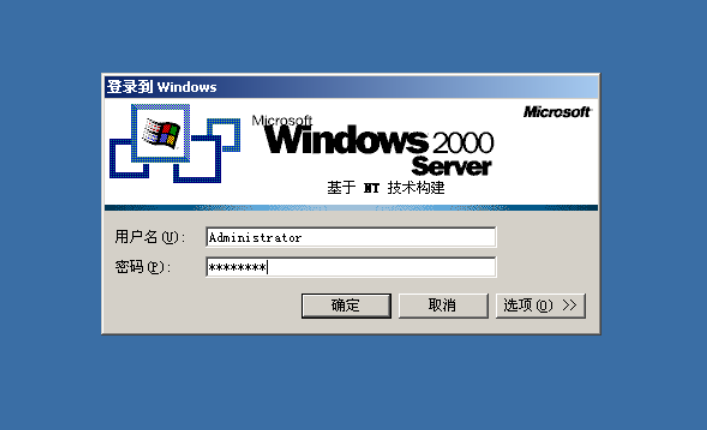

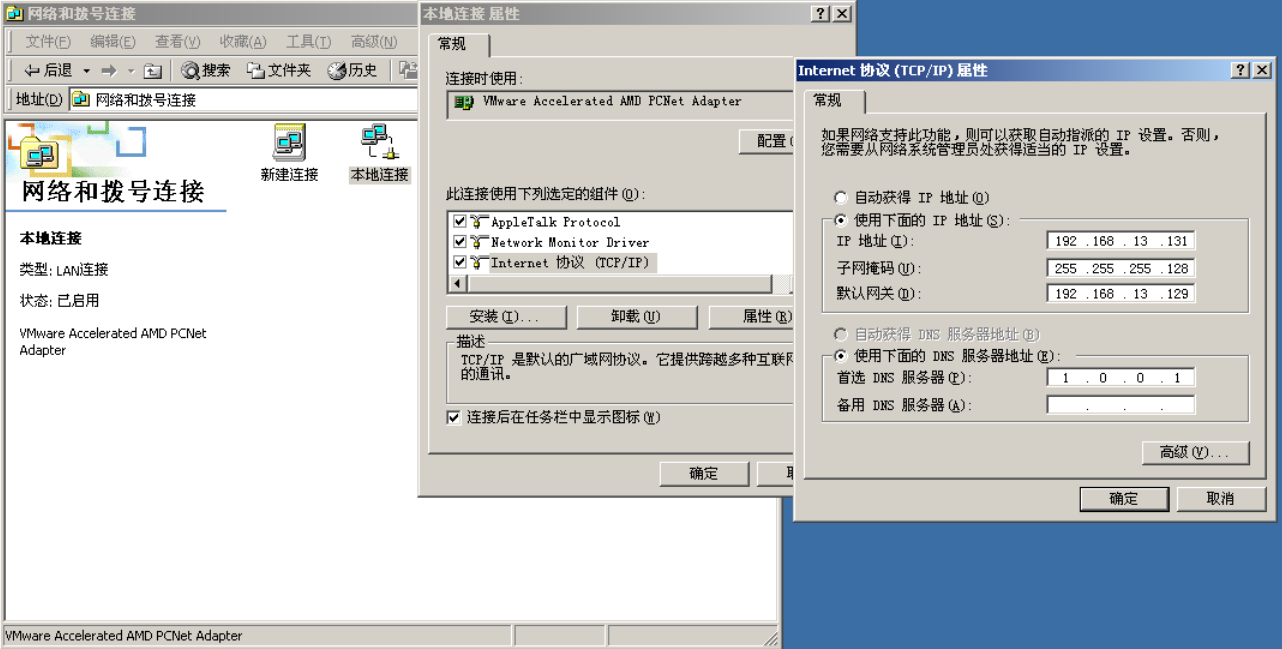

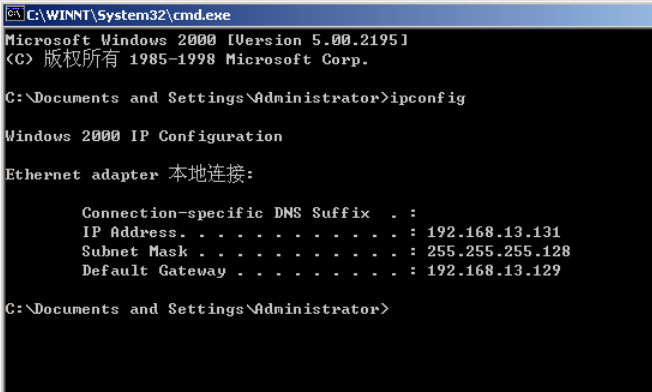

安装靶机Win2kServer_SP0_target

- 打开虚拟机找到Win2kServer_SP0_target.vmx配置文件,点击打开。接下来开启虚拟机,设置IP地址。为了不触发本机的命令,使用

Ctrl+Alt+Insert进入,用户名为administrator,密码为mima1234。启动之后,打开“我的电脑”,找到“本地连接”,选择它的属性,找到“Internet协议”,选择属性并设置IP地址192.168.13.131,子网掩码255.255.255.128,默认网关192.168.13.129,首选DNS服务器1.0.0.1。通过快捷键win+R打开cmd查询是否配置成功,输入ipconfig,发现设置成功。

2.3安装虚拟机-攻击机

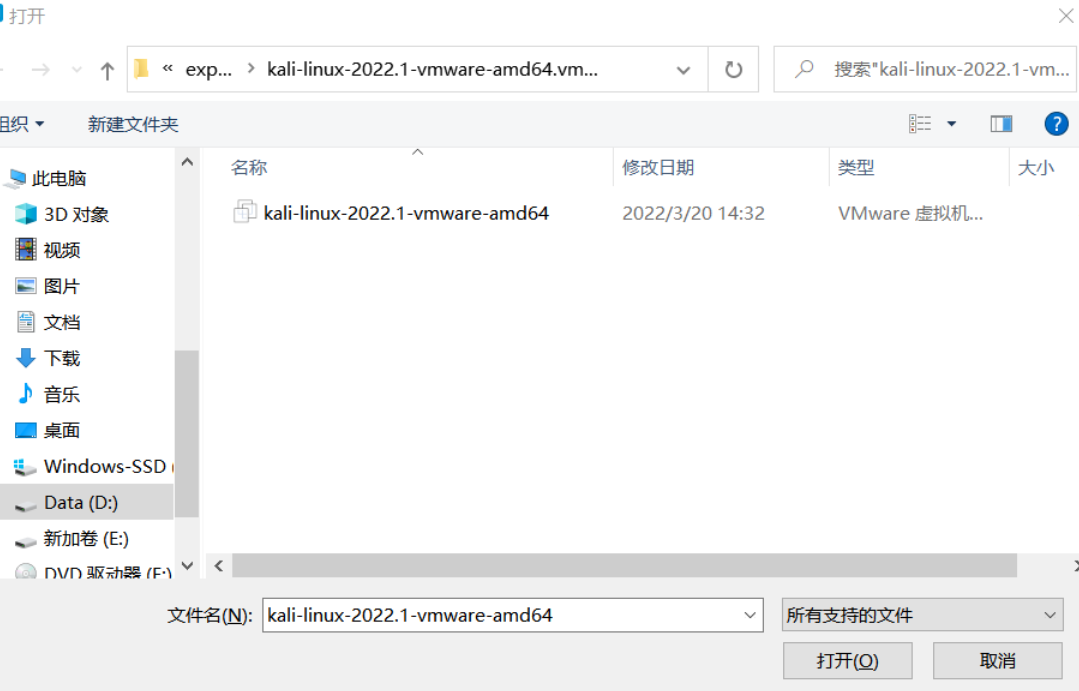

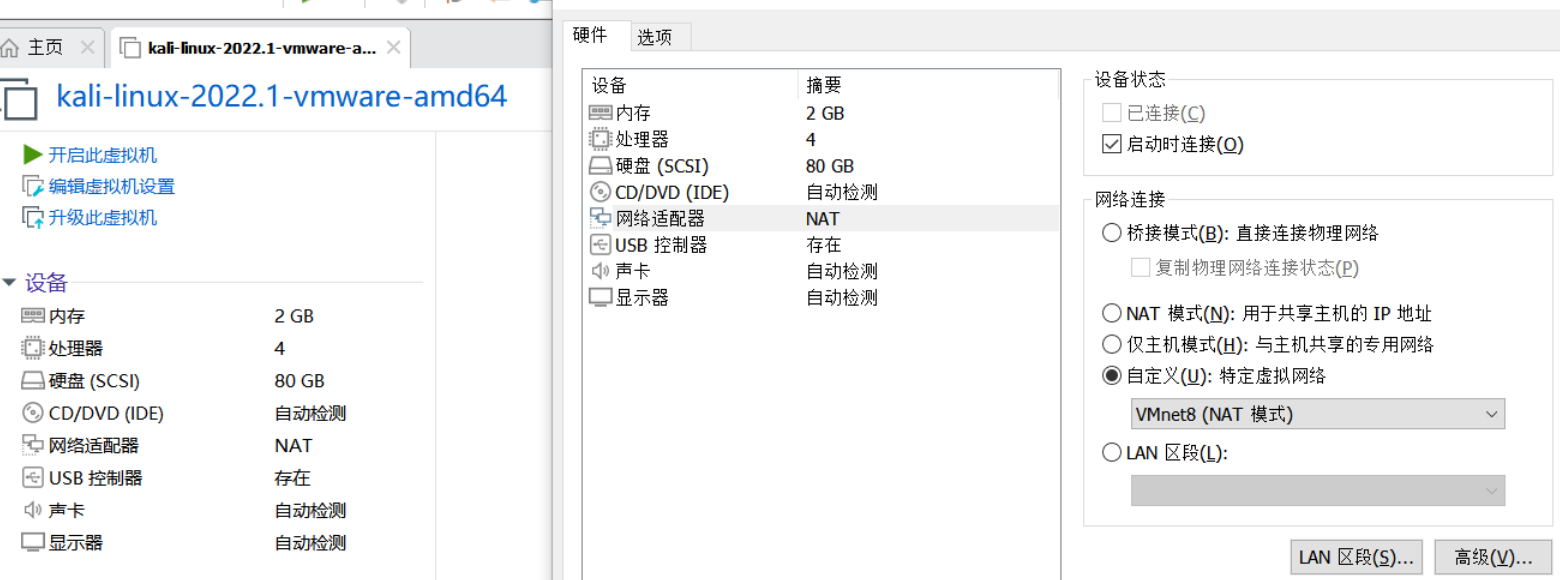

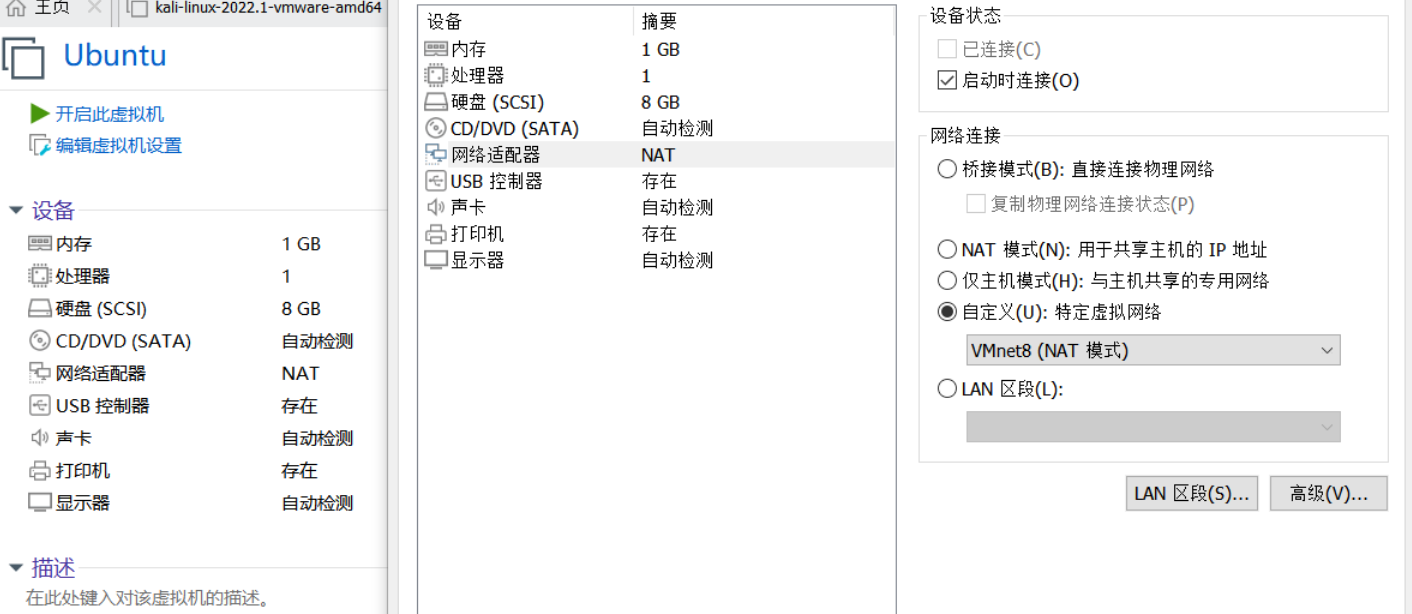

安装攻击机kali-linux-2022.1-vmware-amd64

- 打开虚拟机找到kali-linux-2022.1-vmware-amd64.vmx配置文件,点击打开。对kali进行环境配置,找到虚拟机设置,将网络适配器的网络连接设置为VMnet8(NAT模式)。设置好后,进入虚拟机,用户名为kali,密码为kali。打开终端,输入

ifconfig,看到IP地址为192.168.13.5,在攻击网段中。

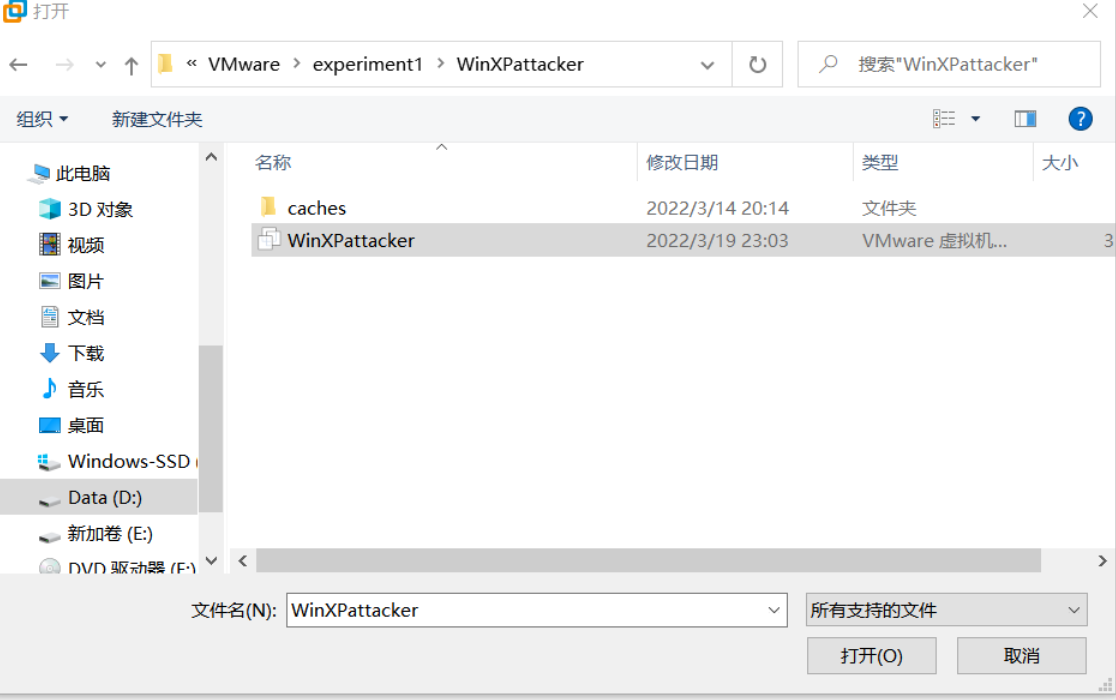

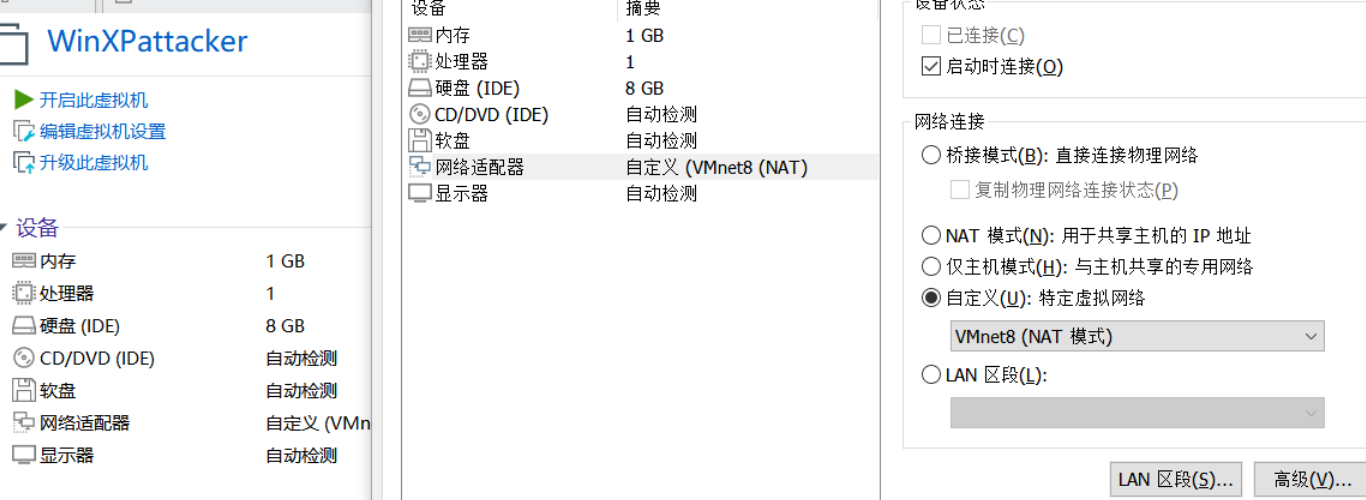

安装攻击机WinXPattacker

- 打开虚拟机找到WinXPattacker.vmx配置文件,点击打开。对WinXPattacker进行环境配置,找到虚拟机设置,将网络适配器的网络连接设置为VMnet8(NAT模式)设置好后,进入虚拟机,用户名为

administrator,密码为mima1234。通过快捷键win+R打开cmd查询是否配置成功,输入ipconfig,IP地址为192.168.13.4,在攻击网段中。

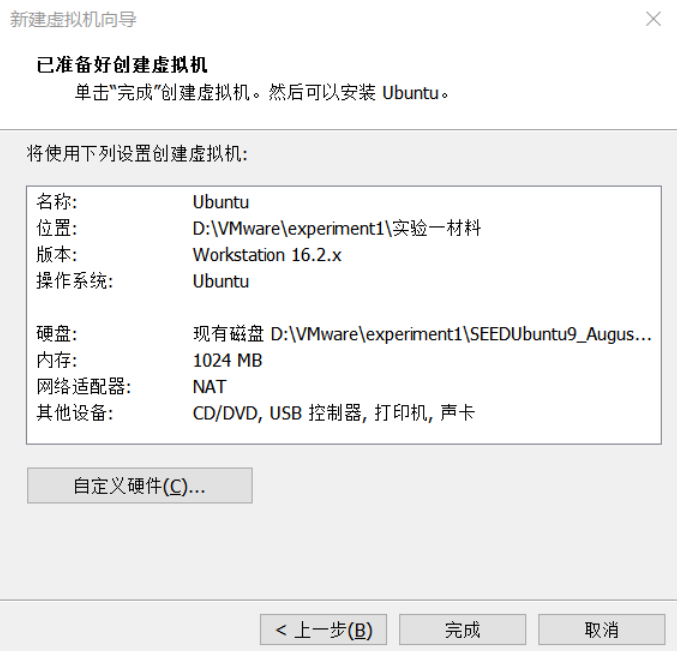

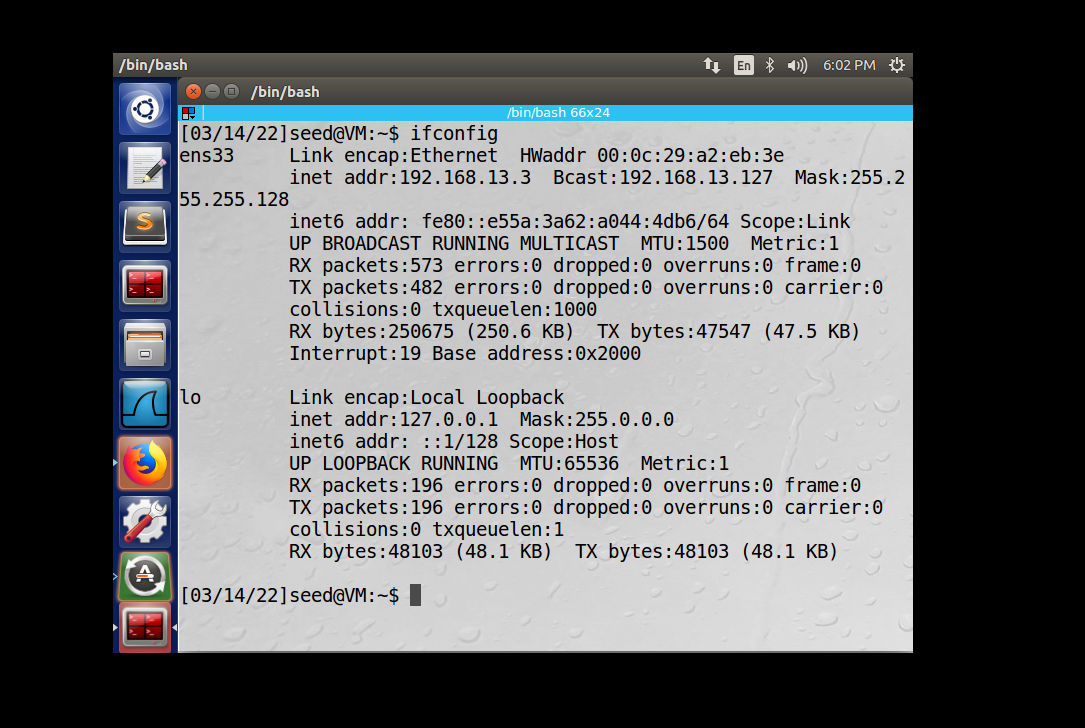

安装攻击机SEEDUbuntu-16.04-32bit

- 因为提供的是磁盘文件,所以要创建新的虚拟机。对SEEDUbuntu-16.04-32bit进行环境配置,找到虚拟机设置,将网络适配器的网络连接设置为VMnet8(NAT模式)设置好后,进入虚拟机,用户名为

root,密码为seedubuntu。启动就可以看到IP配置好了。输入ifconfig,IP地址为192.168.13.3,在攻击网段中。

2.4蜜网网关的安装与配置

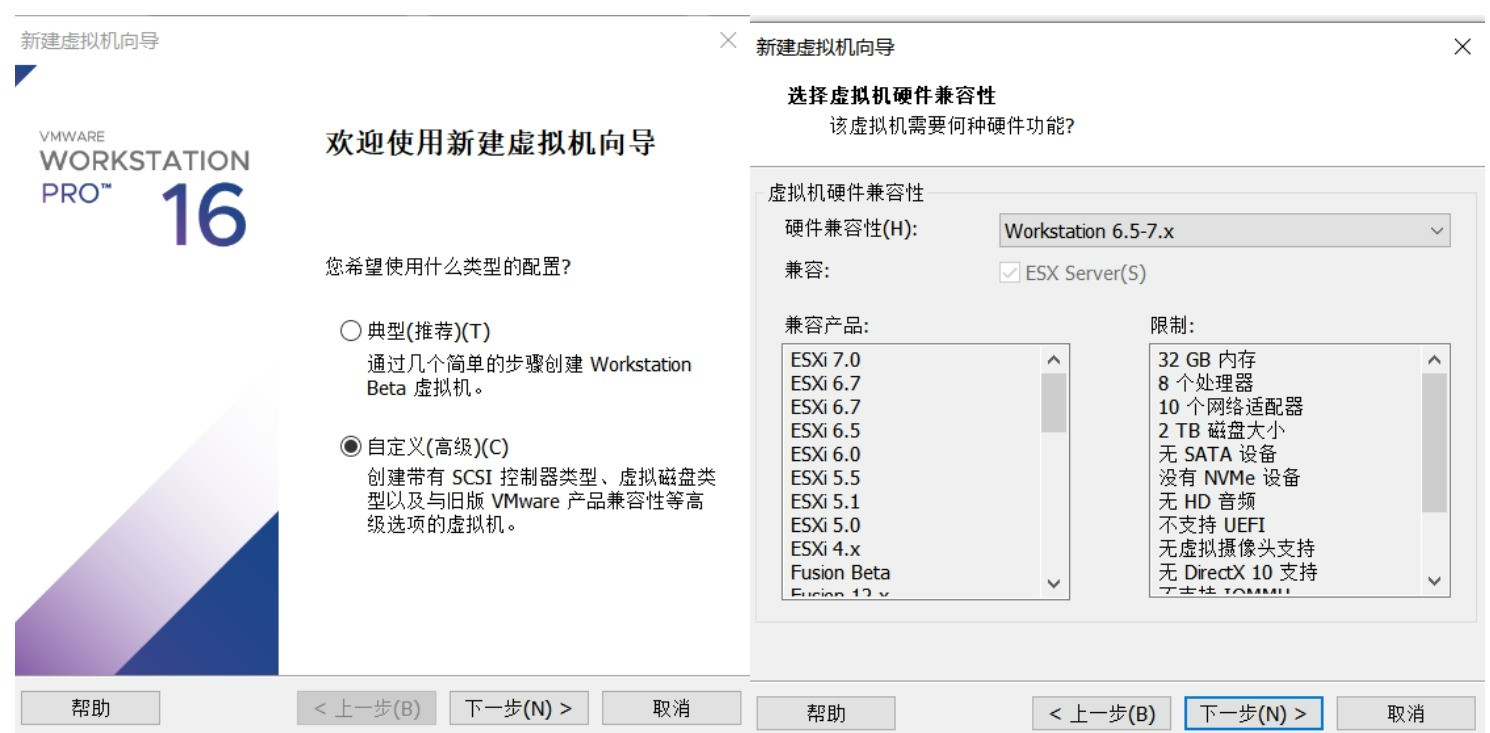

蜜网网关的安装:本实验中所采用的roo-1.4,是一款基于linux的开源蜜网网关系统。安装步骤如下:

-

在VMWare主页,单击“创建新的虚拟机”(或者单击“文件”,选择“新的虚拟机”);

-

客户机操作系统,选择“Linux”,“Cent OS 5和更早版本”(不带64位的),单击“下一步”。

-

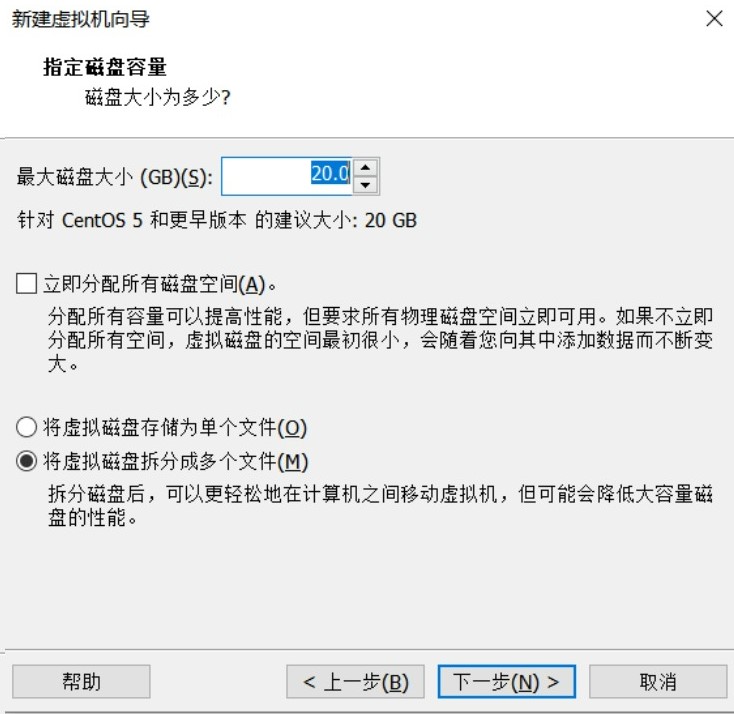

磁盘大小按照默认的20GB即可。

-

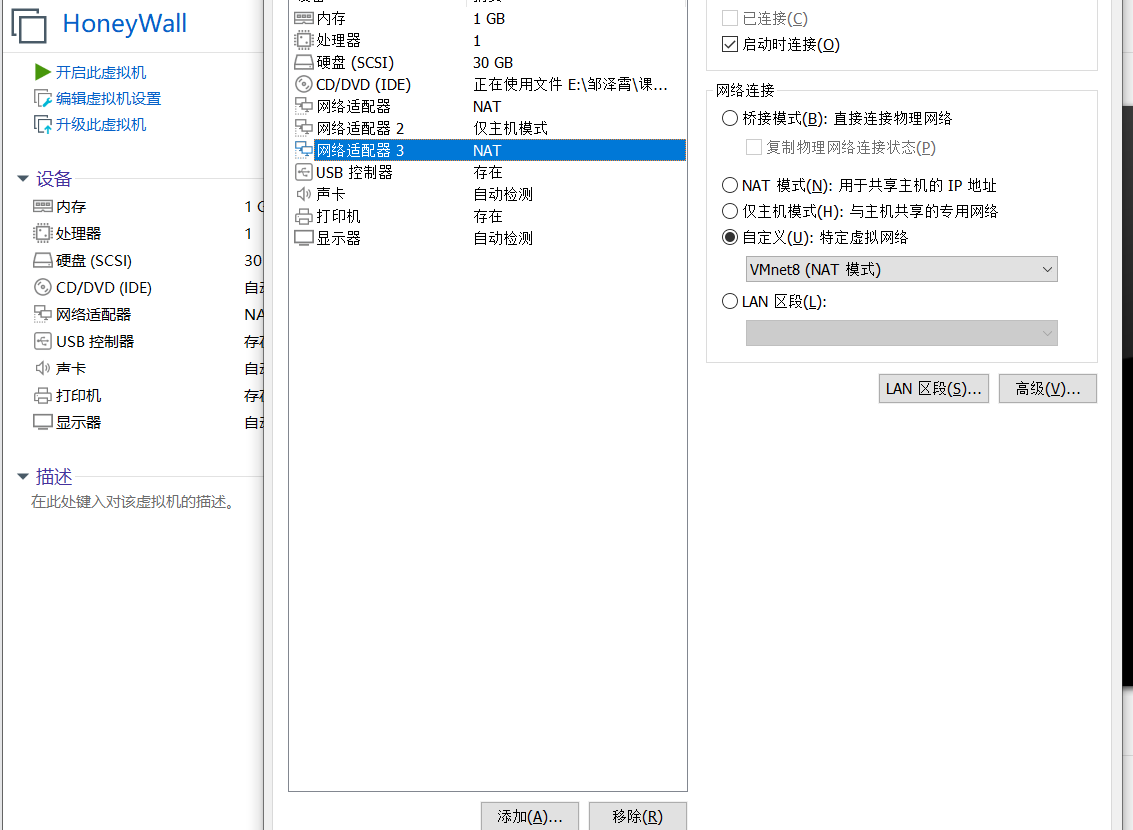

单击“编辑虚拟机设置”,进入设置界面。我们要设置两项:挂载镜像、设置三个网卡。选择“CD/DVD”,选择“使用ISO映像文件”。按照上面的步骤,再添加一个网络适配器,直到拥有3个(因为需要三个网络接口)。将网络适配器2的连接方式改为“仅主机模式”。

-

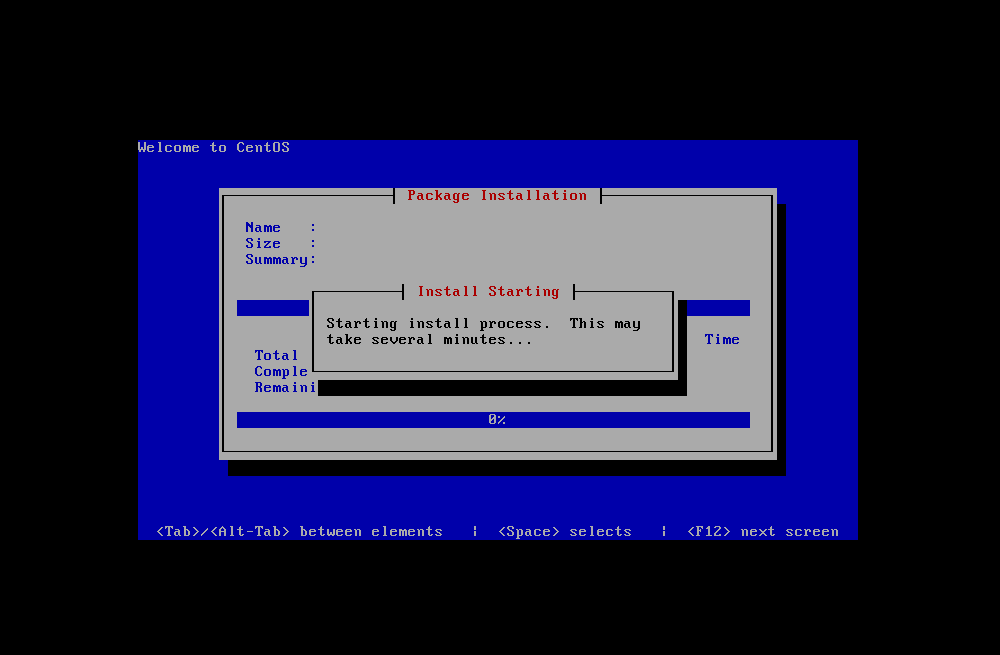

开启虚拟机,进行HoneyWall的安装。安装的过程是完全自动的,虚拟机会自动重启。

-

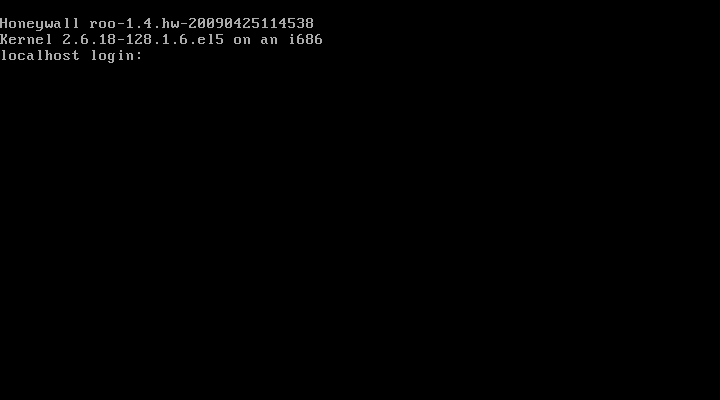

安装完成后,在重启后的登录界面中,用户名为

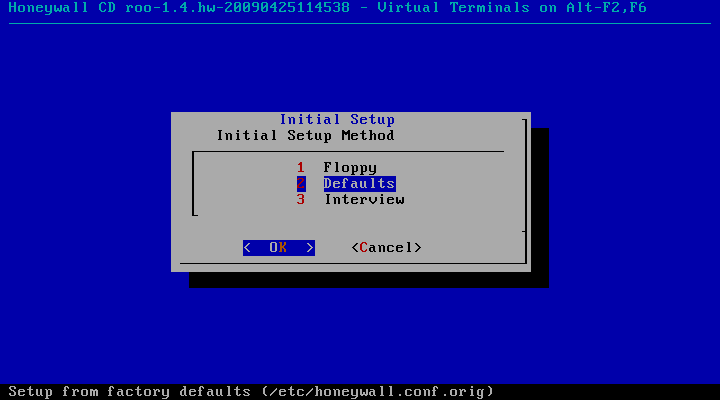

roo,默认密码为honey,进入系统。然后输入su -提升至root,进入配置界面。由于是第一次启动蜜网网关系统,系统会提示如下图所示的界面,按下回车键即可。

蜜网网关的配置:

-

首先用户名登陆不变,然后要键入

su -进入管理员模式。下一步进入Honeywall Configuration,选择“YES”。

-

在“设置模式”这一步,选择“2 Defaults”,选择“YES”。

主要分为三部分,一部分是IP信息,一部分是远程管理,最后一部分是Sebek的配置。

-

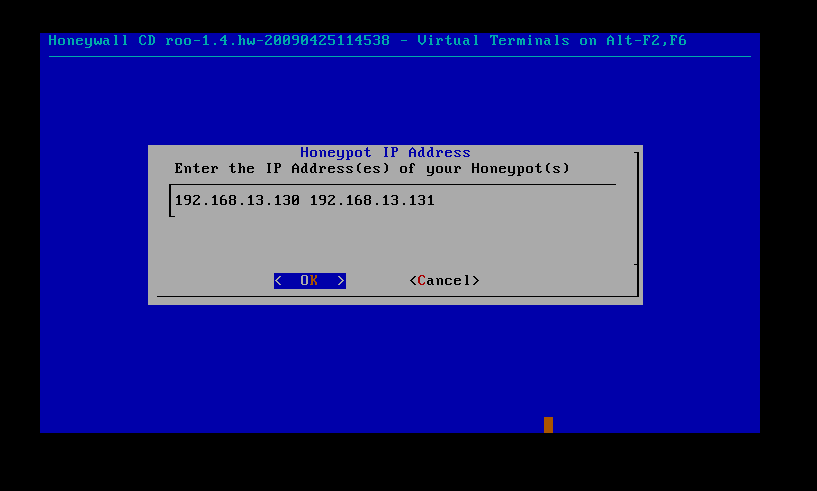

IP信息的配置:设置的是蜜罐IP,即两个靶机的IP分别是

192.168.13.130,192.168.13.131:

-

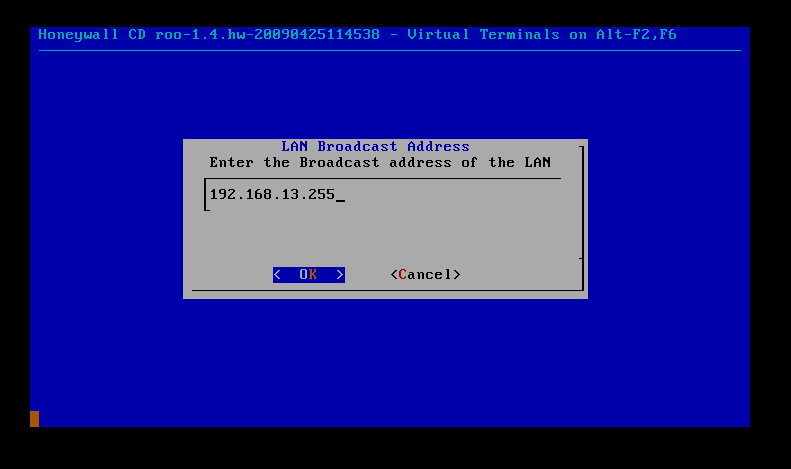

蜜罐网段的广播地址为

192.168.13.255。

-

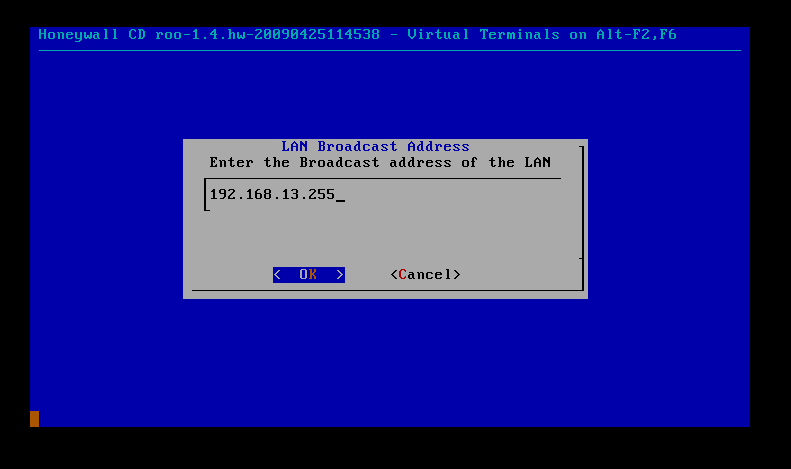

蜜罐网段的子网掩码为

192.168.13.128/25。

-

远程管理Remote Management用于管理HoneyWall的IP地址为

192.168.13.8。

-

远程管理Remote Management用于管理IP地址的子网掩码为

255.255.255.128。

-

远程管理Remote Management用于管理网关地址为

192.168.13.1

-

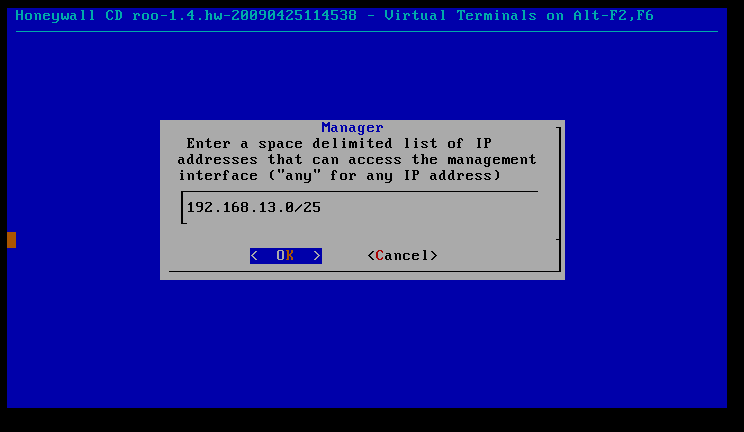

可进行管理的IP范围为

192.168.13.0/25

-

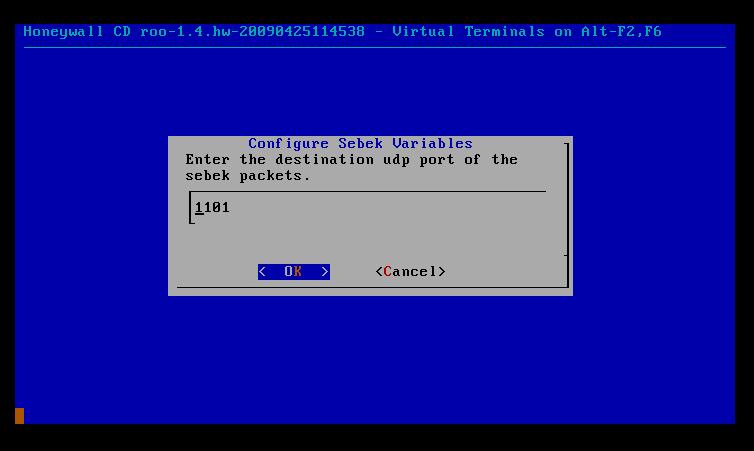

最后一部分是Sebek的配置,设置Sebek的IP地址为

192.168.13.8。

-

UDP使用默认端口

1101

-

选择第一项“Drop”,在OK处回车,此时就完成了Sebek设置。

2.5查看配置结果并进行测试

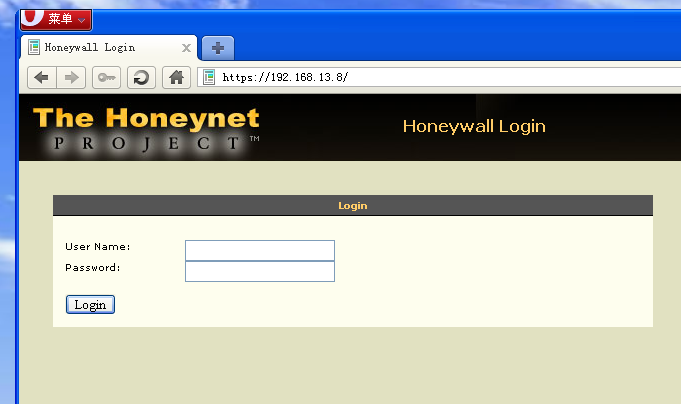

-

在攻击机WinXPAttacker上打开一个浏览器,输入

https://192.168.13.8对蜜网网关进行管理访问。进入蜜网网关的登录界面。

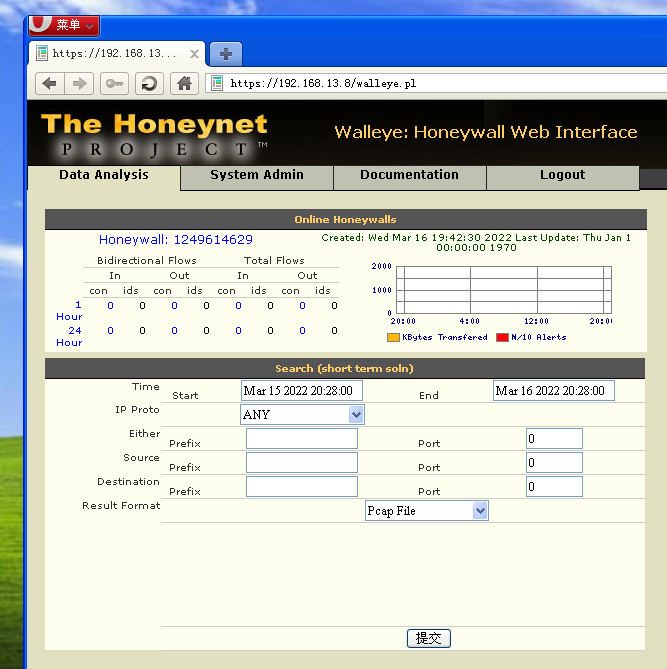

-

输入用户名

roo和密码honey,进入主界面。在这个界面可以看到经过蜜网网关的流量信息,也可以对蜜网网关进行配置。

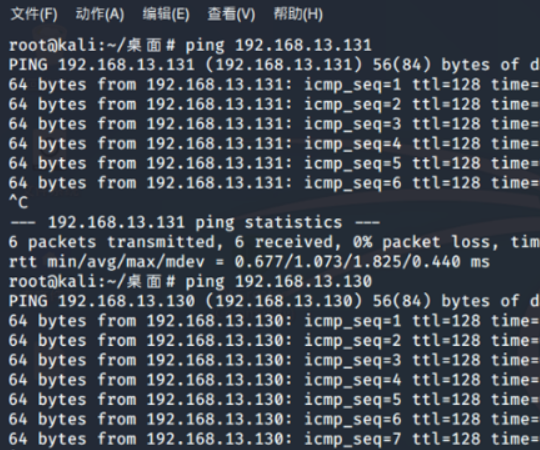

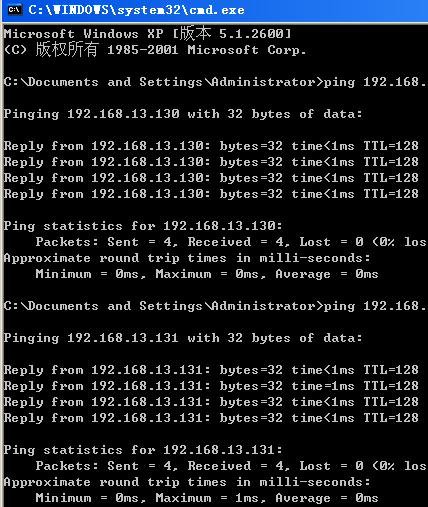

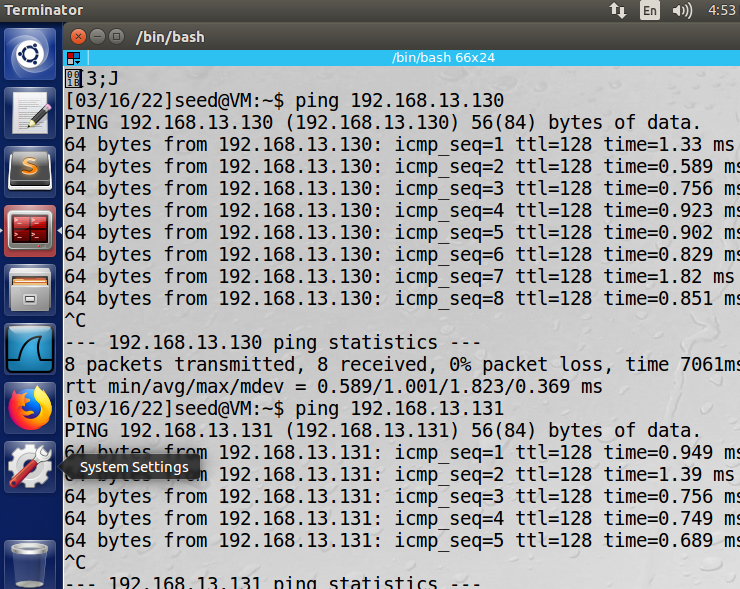

2.6连通性测试:使用三台攻击机分别对两台靶机进行ping命令操作,结果如图所示,连通性无误:

-

kali:

-

WinXPattacker:

-

SEEDUbuntu-16.04-32bit:

3.学习感想和体会

-

问题1:边操作边截图不方便。

解决方法:为了操作方便,可以使用Ctrl+Alt切入切出,提高了截图写博文的效率。 -

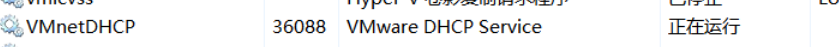

问题2:在VMware下运行的虚拟机无法连接网络

解决方法:就是开启VMware的相关服务如DHCP,才能保持网络畅通。(前提是你的物理网络是通的)

-

问题3:虚拟机下的Ubuntu系统长时间死机无法正常关机,用Windows任务管理器关闭VMware也关不掉。提示未能将管道连接到虚拟机。

解决方法:这可能是有些相关进程没有关掉,导致管道未释放,结束掉VMare的任务即可。 -

4.希望能在后面的学习中加强自己对于虚拟机的理解和使用,提高自己的动手能力。