linux服务器互信配置

假设有

A、B两台服务器

目标:

A可以通过命令ssh B即可登录到B服务器进行操作B可以通过命令ssh A即可登录到A服务器进行操作

一、简介

Secure Shell(缩写为SSH),由IETF的网络工作小组(Network Working Group)所制定;SSH为一项创建在应用层和传输层基础上的安全协议,为计算机上的Shell(壳层)提供安全的传输和使用环境。

传统的网络服务程序,如rsh、FTP、POP和Telnet其本质上都是不安全的;因为它们在网络上用明文传送数据、用户帐号和用户口令,很容易受到中间人(man-in-the-middle)攻击方式的攻击。就是存在另一个人或者一台机器冒充真正的服务器接收用户传给服务器的数据,然后再冒充用户把数据传给真正的服务器。而SSH是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用SSH协议可以有效防止远程管理过程中的信息泄露问题。通过SSH可以对所有传输的数据进行加密,也能够防止DNS欺骗和IP欺骗。

SSH之另一项优点为其传输的数据可以是经过压缩的,所以可以加快传输的速度。SSH有很多功能,它既可以代替Telnet,又可以为FTP、POP、甚至为PPP提供一个安全的“通道”。

二、建立互信

- 建立服务器A->B的互信为例

1. 各个服务器生成证书

A服务器生成证书,-t:选择一种加密方式,证书生成的过程中一路回车即可。

ssh-keygen -t rsa

- 经过以上命令,会在目录

~/.ssh/下生成文件,各个文件作用:id_rsa,私匙id_rsa.pub,公匙known_hosts,A通过ssh首次连接到B,B会将公钥1(host key)传递给A,A将公钥1存入known_hosts文件中,以后A再连接B时,B依然会传递给A一个公钥2,OpenSSH会核对公钥,通过对比公钥1与公钥2 是否相同来进行简单的验证,如果公钥不同,OpenSSH会发出警告, 避免你受到DNS Hijack之类的攻击。

2. 将证书公匙发送到对方

- 要想A可以ssh到B,需要将A的公匙放到B服务器某用户的家目录

~/.ssh/authorized_keys文件中,此处分为两种办法 - 如果你知道B服务器的密码,则可以直接执行命令即可,将你的公共密钥填充到一个远程机器上的authorized_keys文件中,没有这个文件会自动创建,这是比较推荐的方法。

B可以是ip地址,亦可以是主机名,注意如果是主机名,请确认/etc/hosts文件中配置了域名地址

ssh-copy-id B

- 如果你不知道密码,那就手动拷贝公匙

id_rsa.pub的内容到B服务器的~/.ssh/authorized_keys文件中吧,一般需要你手动创建文件authorized_keys,至此,服务器A到B的互信就已经开通了。

3. 验证互信

- 从

A服务器执行以下命令,一路回车,如果是第一次登录会有警告,填写y通过即可

ssh B

- 如果登录了

B服务器,则表明成功,否则再好好检查以上步骤!肯定有哪操作不当的。 - 如果想

B可以ssh到A,按上述步骤执行一遍即可。

三、注意点

1. 用户的问题

- 建立互信时,是以当前登录用户建立的互信,所以如果你以非root用户登录,建立的互信可能权限较低。

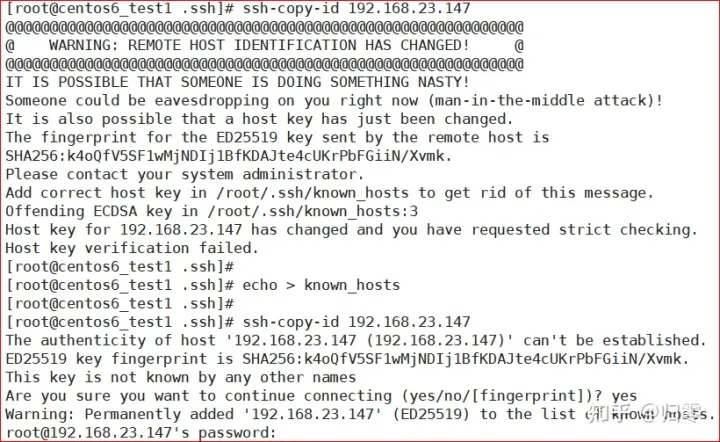

2. 升级openssh后,可能提示warning信息

- 将文件 known_hosts文件内容清空即可。

浙公网安备 33010602011771号

浙公网安备 33010602011771号