2020第二届长安杯wp

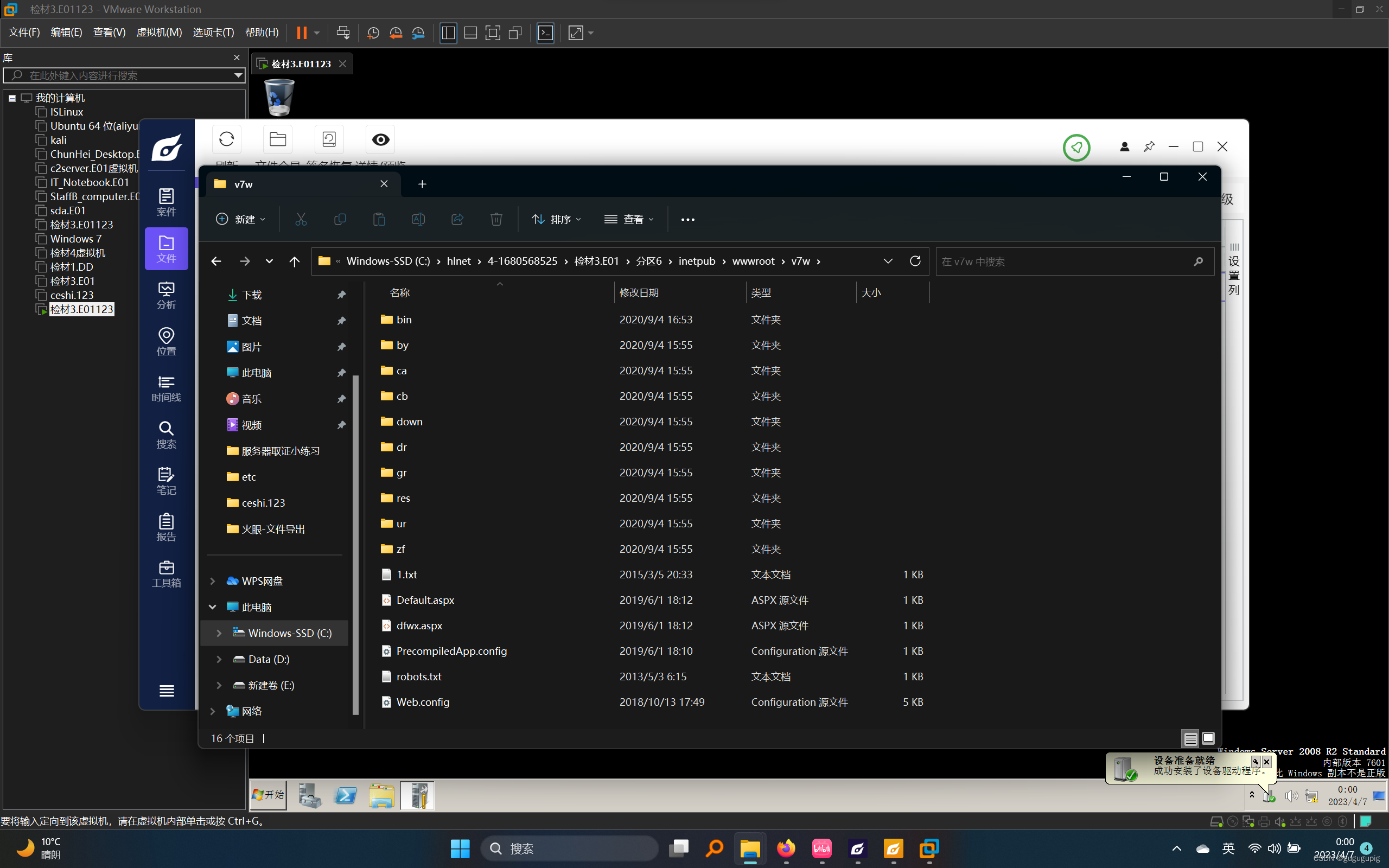

1 检材 1 的操作系统版本是

A. CentOS release 6.5 (Final)

B. Ubuntu 16.04.3 LTS

C. Debian GNU/Linux 7.8 (wheezy)

D. CentOS Linux release 7.6.1810 (Core)

火眼仿真直接出

2 检材 1 中,操作系统的内核版本是

(答案格式:“1.2.34” 数字和半角符号)

![]()

3.10.0

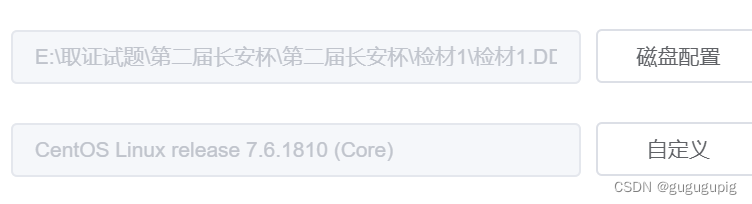

3 检材 1 中磁盘包含一个 LVM 逻辑卷,该 LVM 开始的逻辑区块地址(LBA)是()

(答案格式:“12345678” 纯数字)

2099200

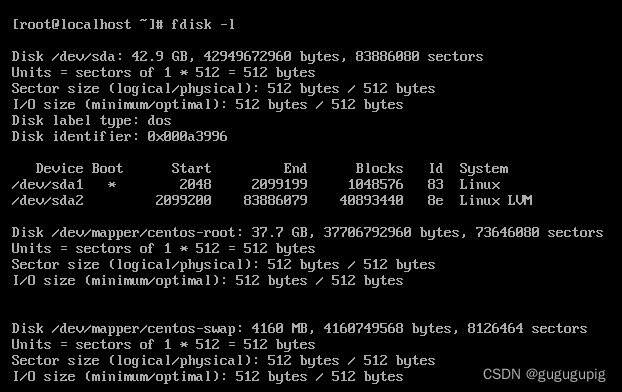

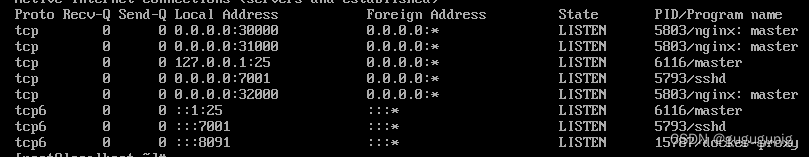

4 检材 1 中网站“www.kkzjc.com”对应的 Web 服务对外开放的端口是

(答案格式:“123456” 纯数字)

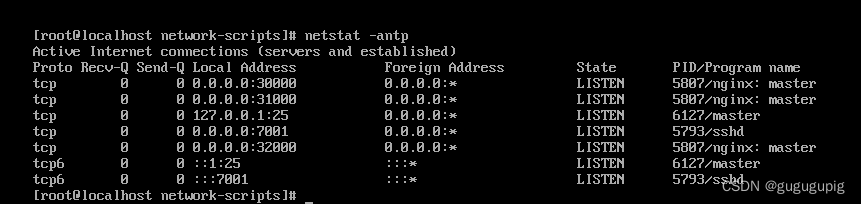

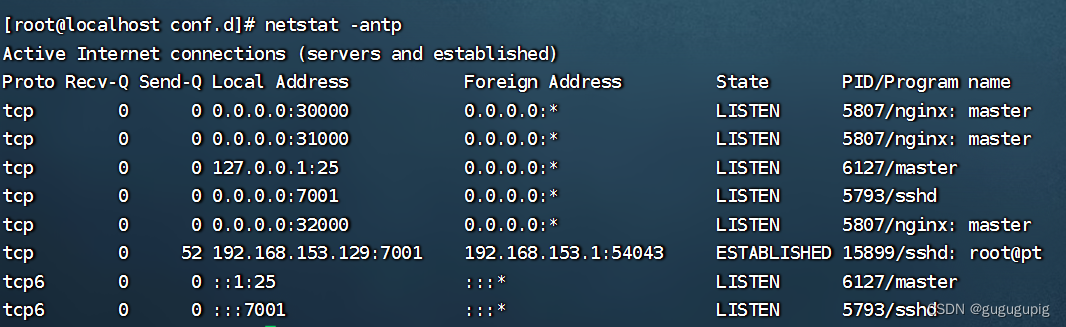

这里本来想先连个finalshell的,发现连不上

检查ens33

没有问题

检查端口

喵的!

成功了

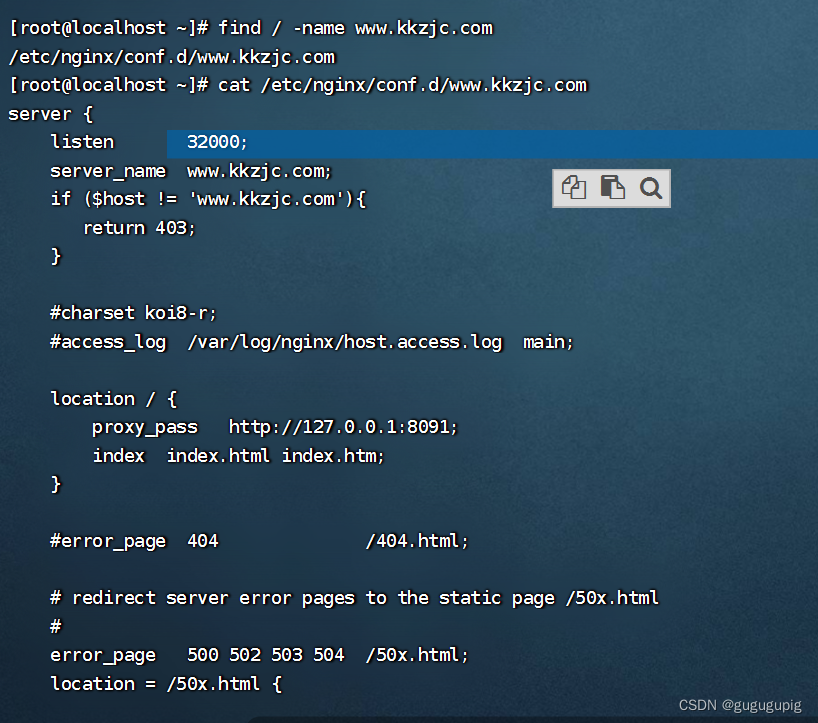

暴搜一下,找到路径,直接打开

32000

5 检材 1 所在的服务器共绑定了()个对外开放的域名

(答案格式:“123” 纯数字)

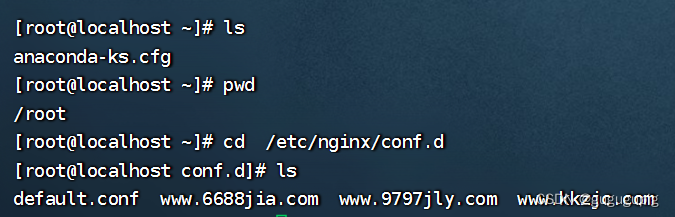

打开刚才的位置,上一题给了提示的

发现三个域名

3

6 检材 1 所在的服务器的原始 IP 地址是()

(答案格式:“172.172.172.172” 半角符号)

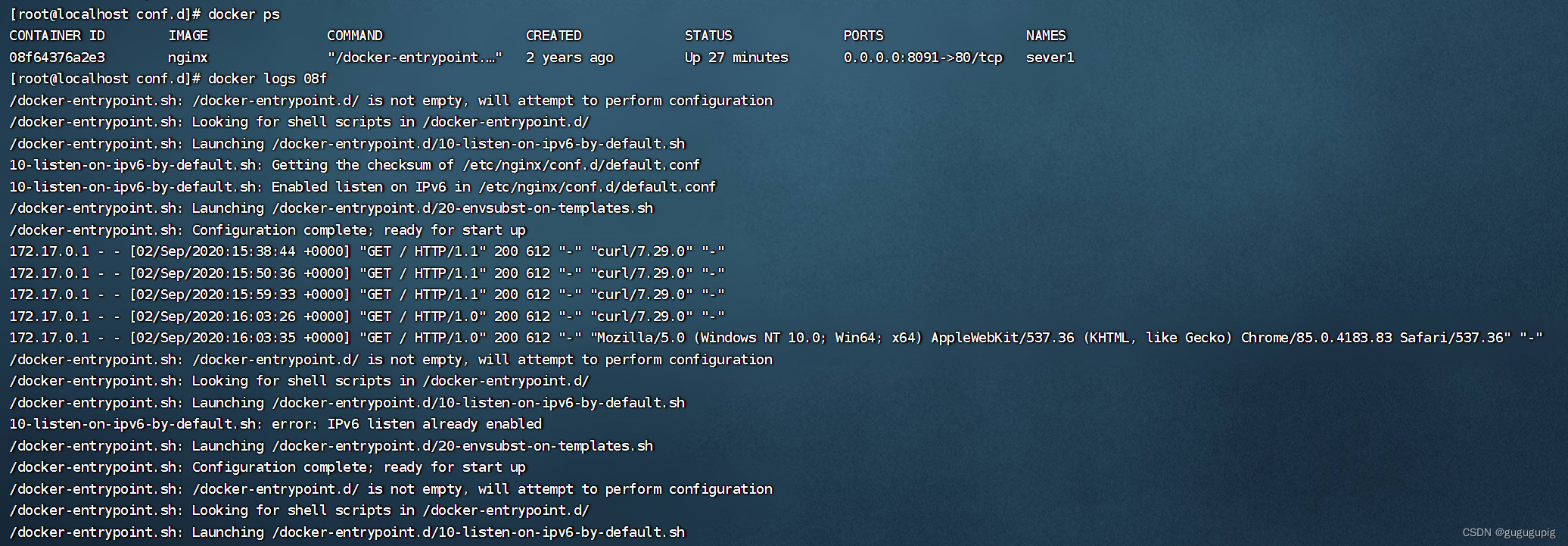

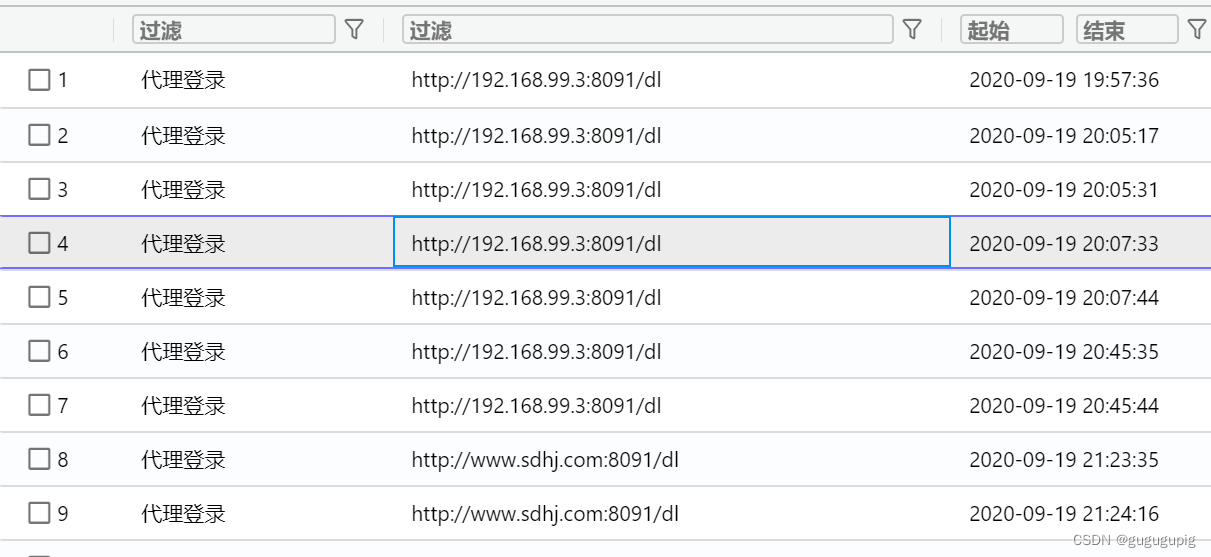

没有思路,看日志

既然检材2登陆过,浏览器中输入的ip应该就是原始ip

192.168.99.3

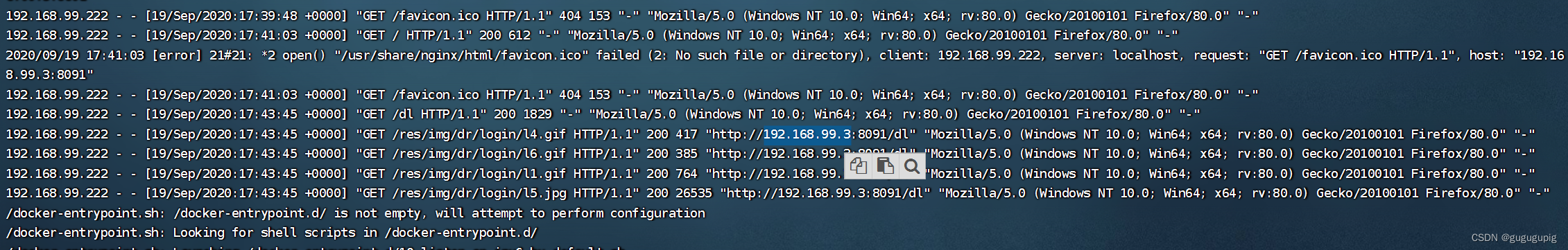

7嫌疑人曾经远程登录过检材 1 所在的服务器,分析并找出其登录使用的 IP 地址是

(并使用该地址解压检材 2)(答案格式:“172.172.172.172” 半角符号)

pts/0

可以发现有192.168.99.222和192.168.120.1两个IP

![]()

那么去尝试一下吧

知识点:一般XX:XX:XX:1是虚拟机设置的ip

排除干扰项

192.168.99.222

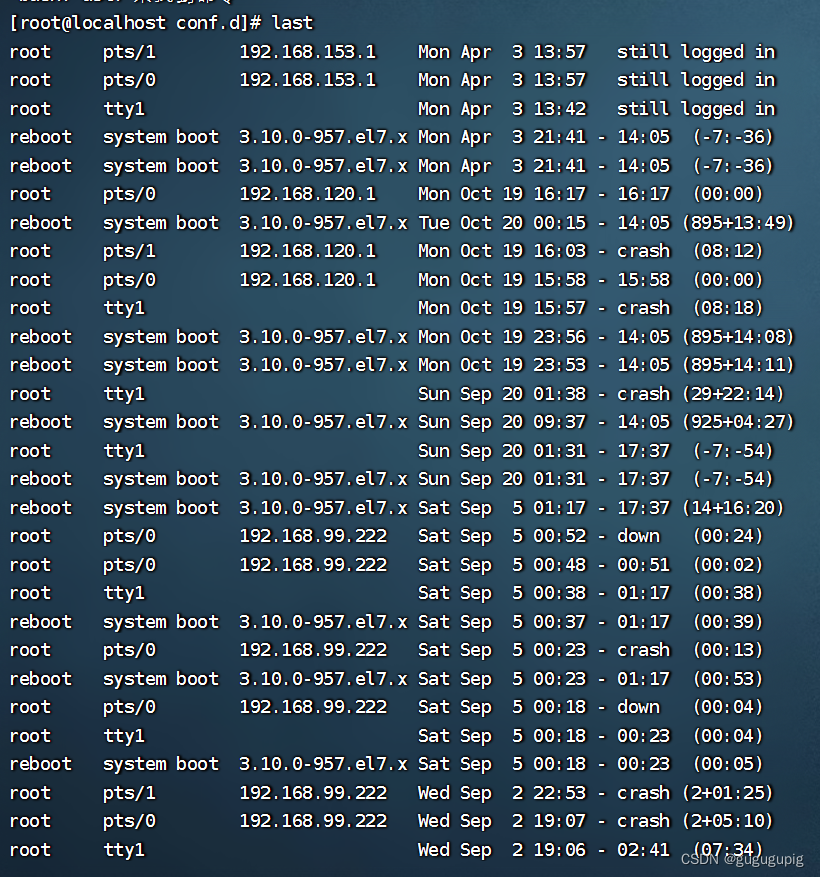

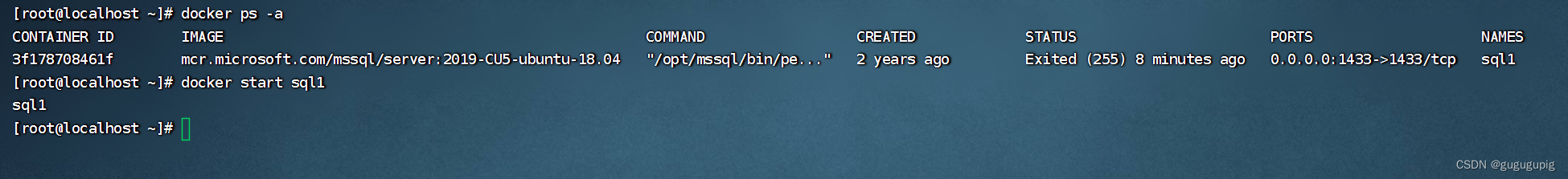

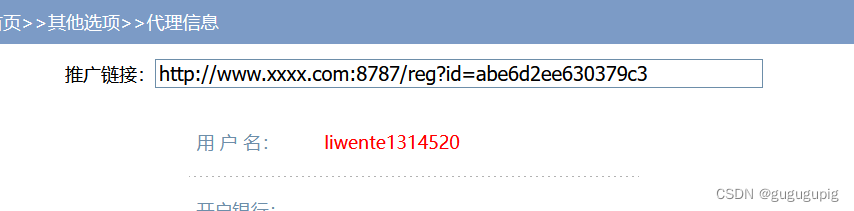

8 检材 1 所在的服务器,其主要功能之一为反向代理。找出“www.kkzjc.com”转发的后台网站所使用的 IP 地址是

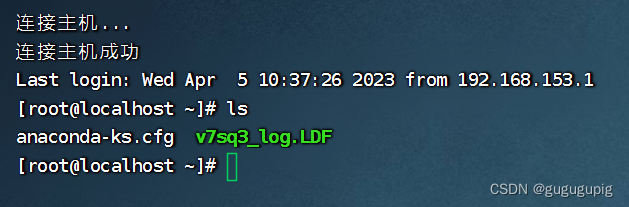

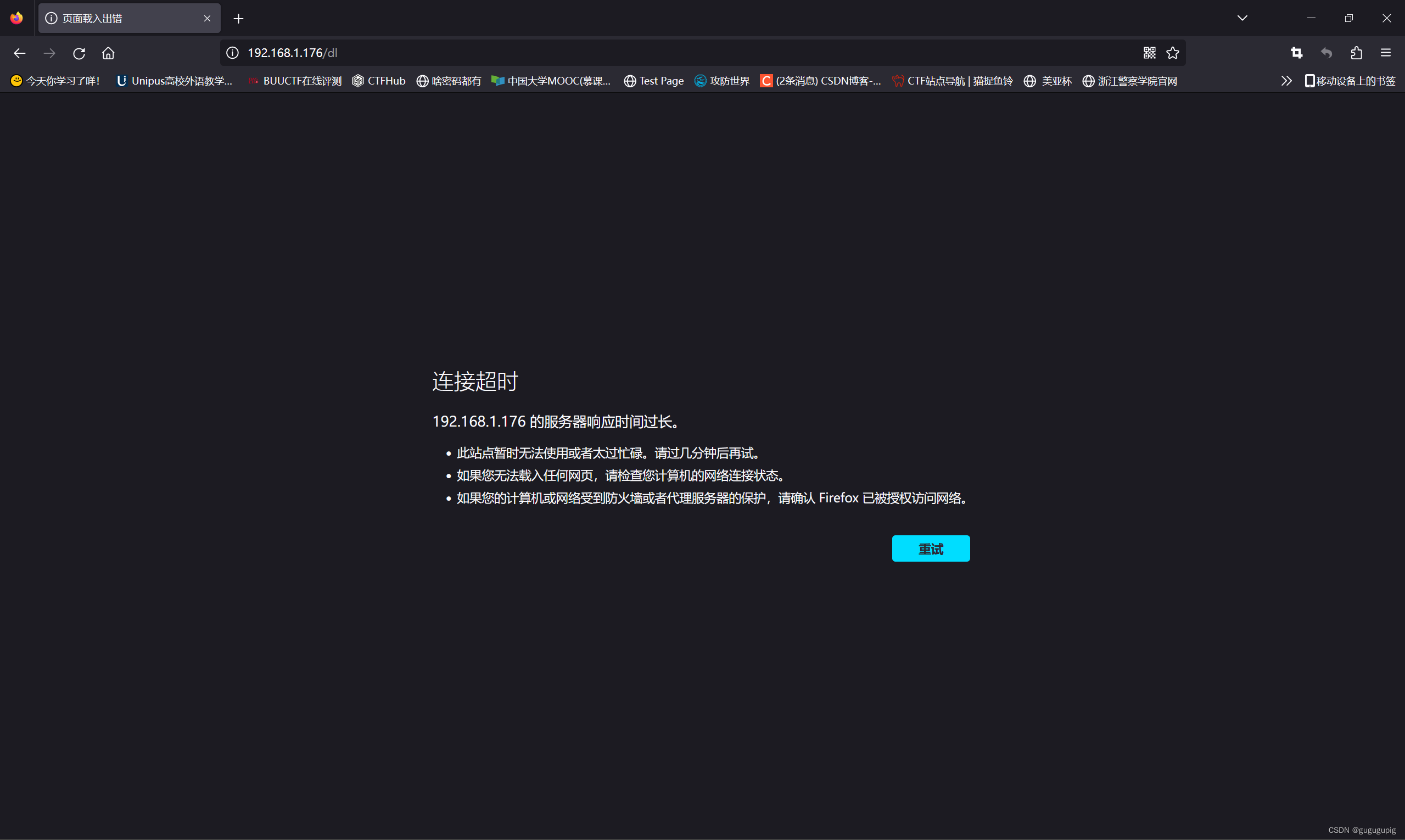

(并用该 IP 地址解压检材 3)(答案格式:“172.172.172.172” 半角符号)

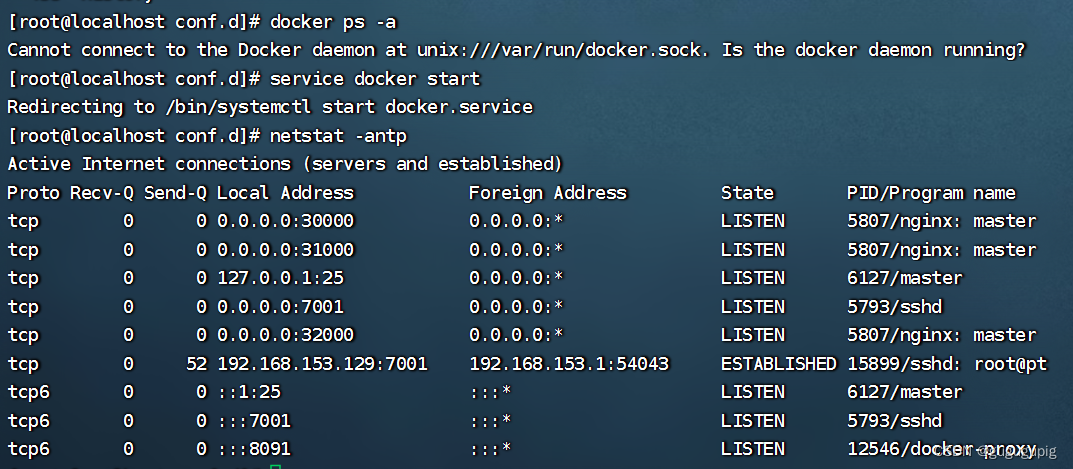

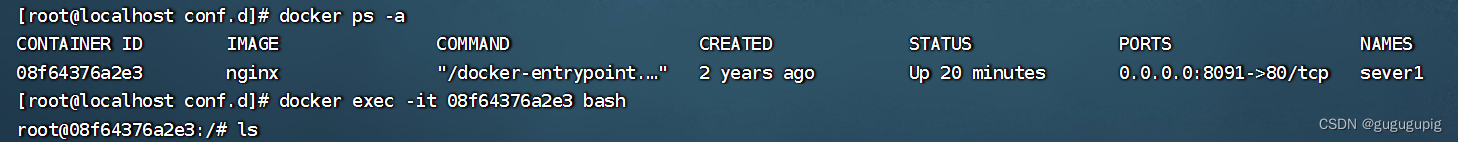

但是查看端口时发现端口没开

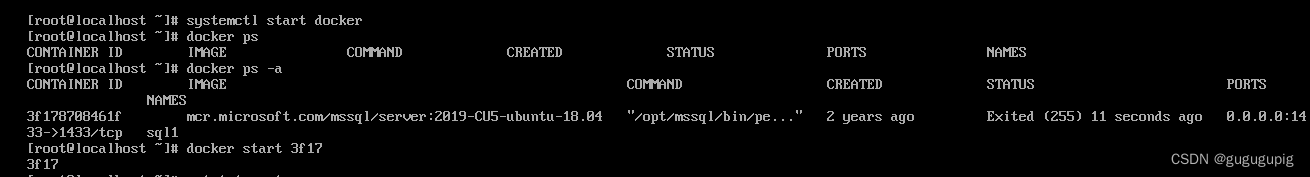

查看历史命令,发现很多docker操作

把他启动

果然是docker关了

那我们来进入docker看看docker的配置文件

进入etc/nginx/conf.d配置文件夹

两级跳板

192.168.1.176

检材3解压成功

9 嫌疑人曾经从题 7 的 IP 地址,通过 WEB 方式远程访问过网站,统计出检材 1 中该 IP 出现的次数为(答案格式:“888” 纯数字)

docker logs 08f6 | findstr 192.168.99.222

18

警方找到了嫌疑人使用的个人 PC(检材 2.zip),请使用第 7 题的答案作为密码解压检材 2,分析并回答下列问题:

10 检材 2 的原始磁盘 SHA256 值为

(答案格式:“abcdefg” 不区分大小写)

0474A742F5E6EA7176608C89D11D22912177C0E104F7C3CCB81DCD2192D679E9

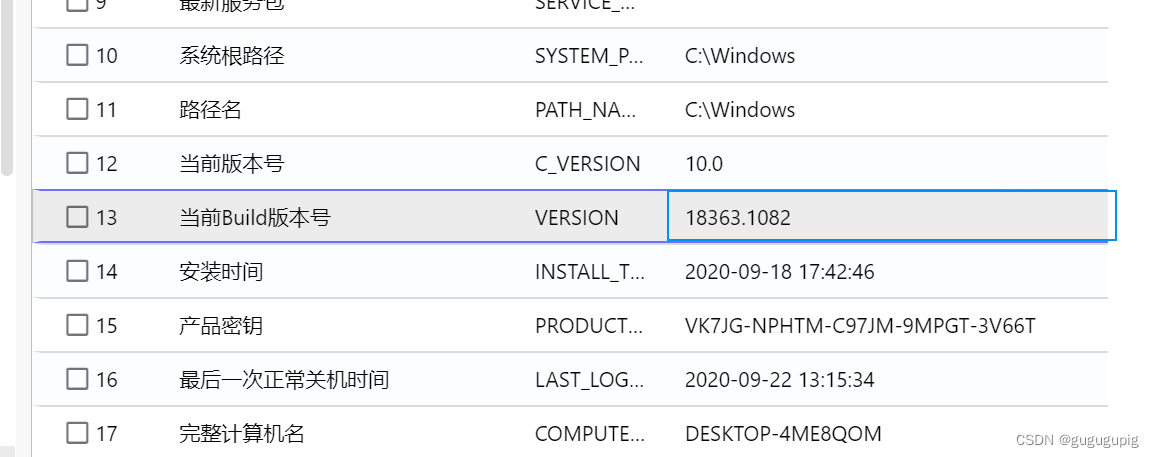

11 检材 2 所在计算机的 OS 内部版本号是()

(答案格式:“12345.7895” 半角符号)

Build版在软件发布上主要用于区分不同时期的版本,它是编译时的版本标记,一般序号都是递增的。可用于辨别软件的版本。 版本号里面的Build说明这个版本是第几次编译的结果,它后面一般跟数字或日期。

OS版本,是内部版本,是大版本的详细版本号。是在大版本推出后,对其进行修补漏洞修复BUG后的版本号。

version我的理解就是大版本号

build是小版本号

18363.1082

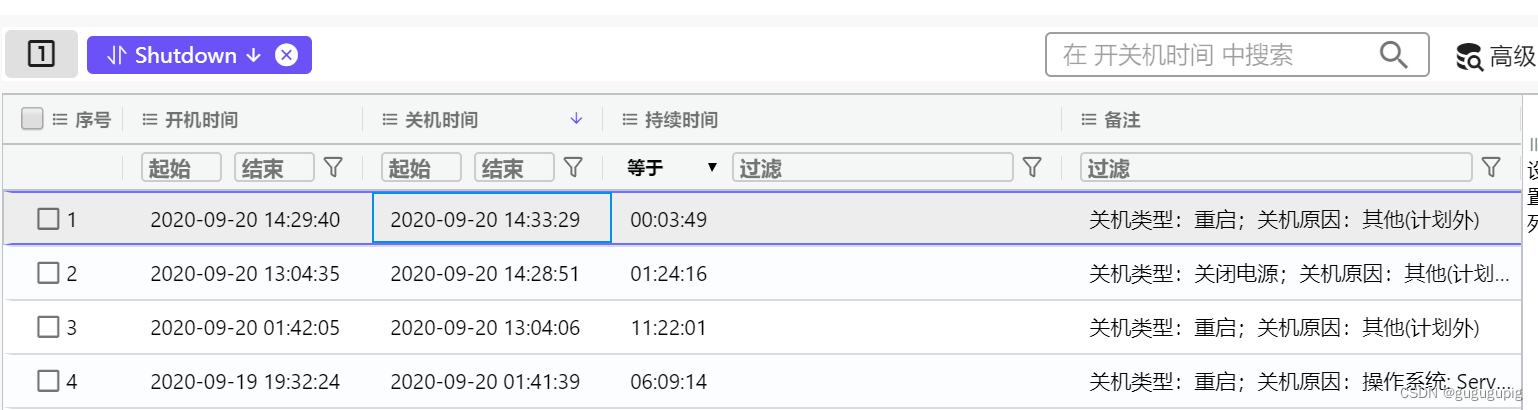

12 检材 2 所在计算机最后一次正常关机的时间为()

(答案格式:“1970-10-01 10:01:45” 精确到秒,半角符号)

这里要注意!!正常关机时间!!

所以是下面这个

2020-09-22 13:15:34

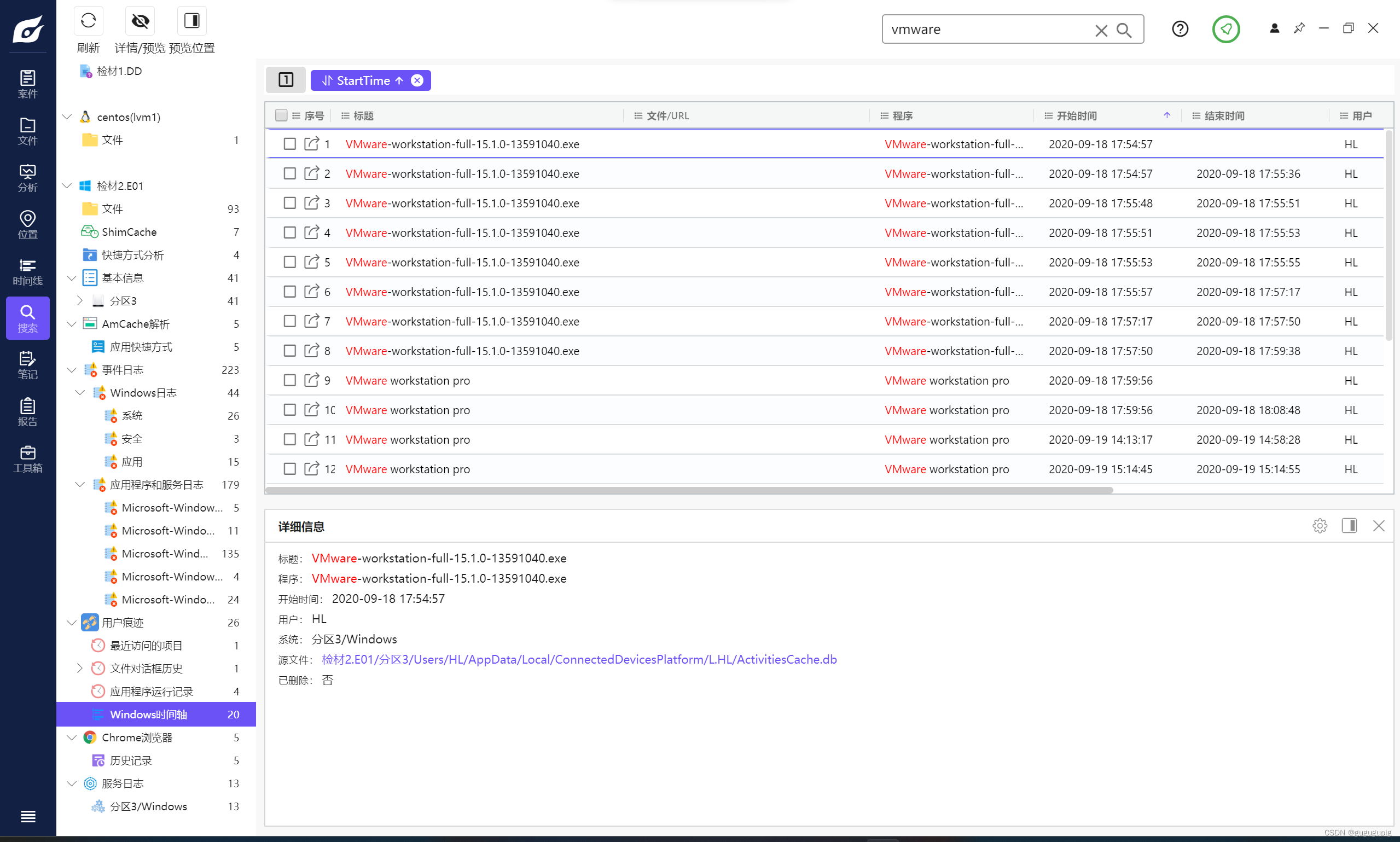

13 检材 2 中,VMware 程序的安装时间为()

(答案格式:“2020-01-01 21:35” 精确到分钟,半角符号)

2020-09-18 17:54

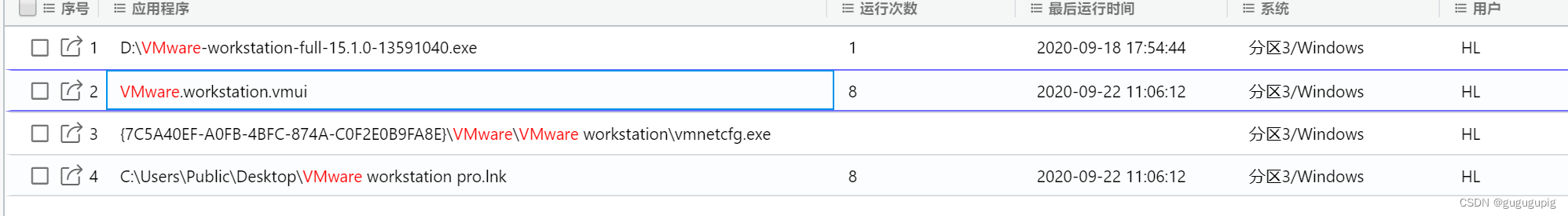

14 检材 2 中,Vmware.exe 程序总计启动过()次

(答案格式:“5” 纯数字)

8

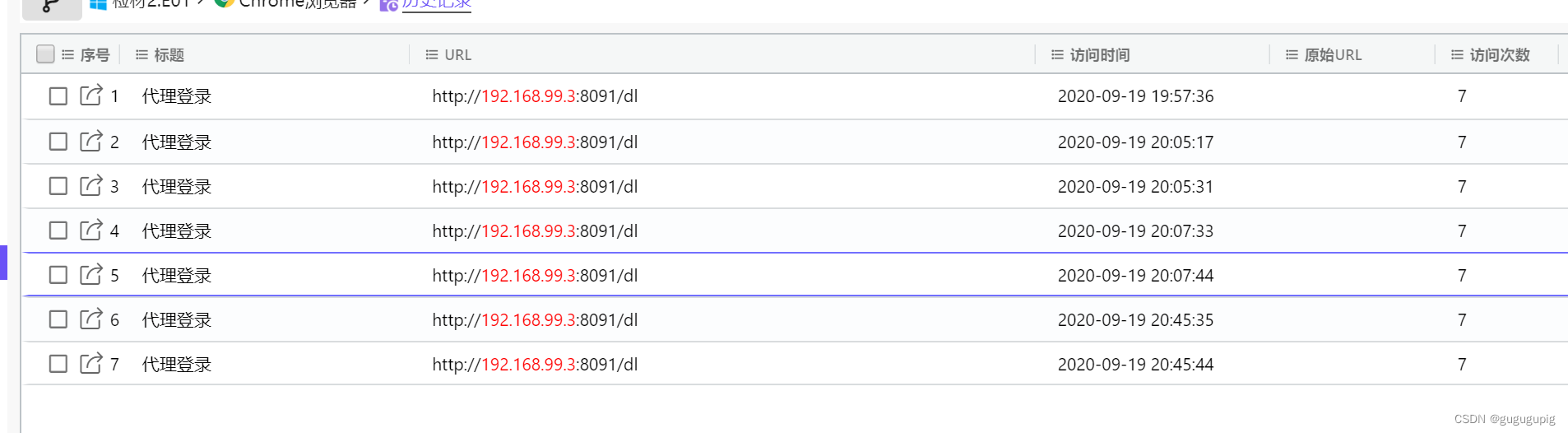

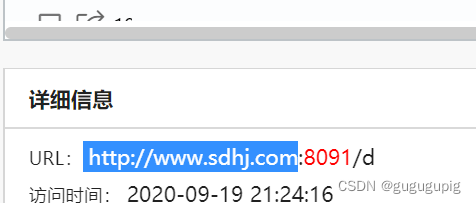

15 嫌疑人通过 Web 方式,从检材 2 访问检材 1 所在的服务器上的网站时,连接的目标端口是(答案格式:“12345” 纯数字)

8091

与第六题呼应

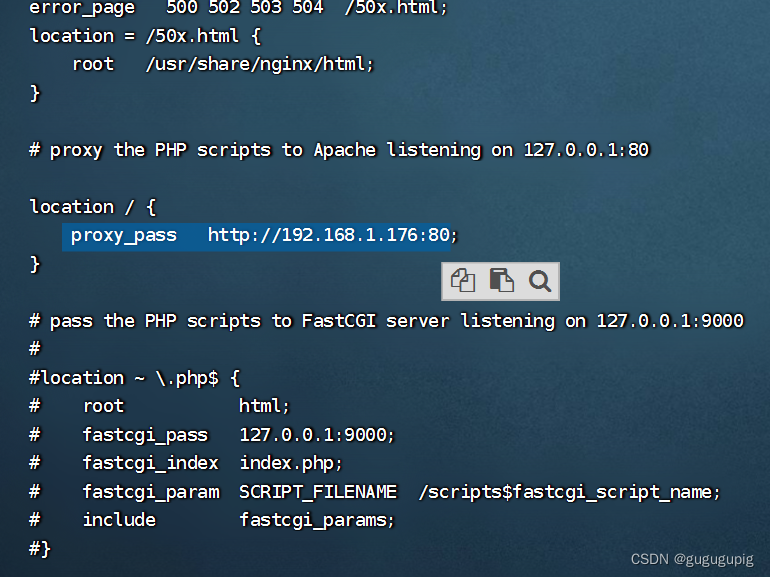

16 接 15 题,该端口上运行的进程的程序名称(Program name)为

(答案格式:“avahi-deamon” 字母和半角符号组合)

docker-proxy

17 嫌疑人从检材 2 上访问该网站时,所使用的域名为

(答案格式:“www.baidu.com” 半角符号)

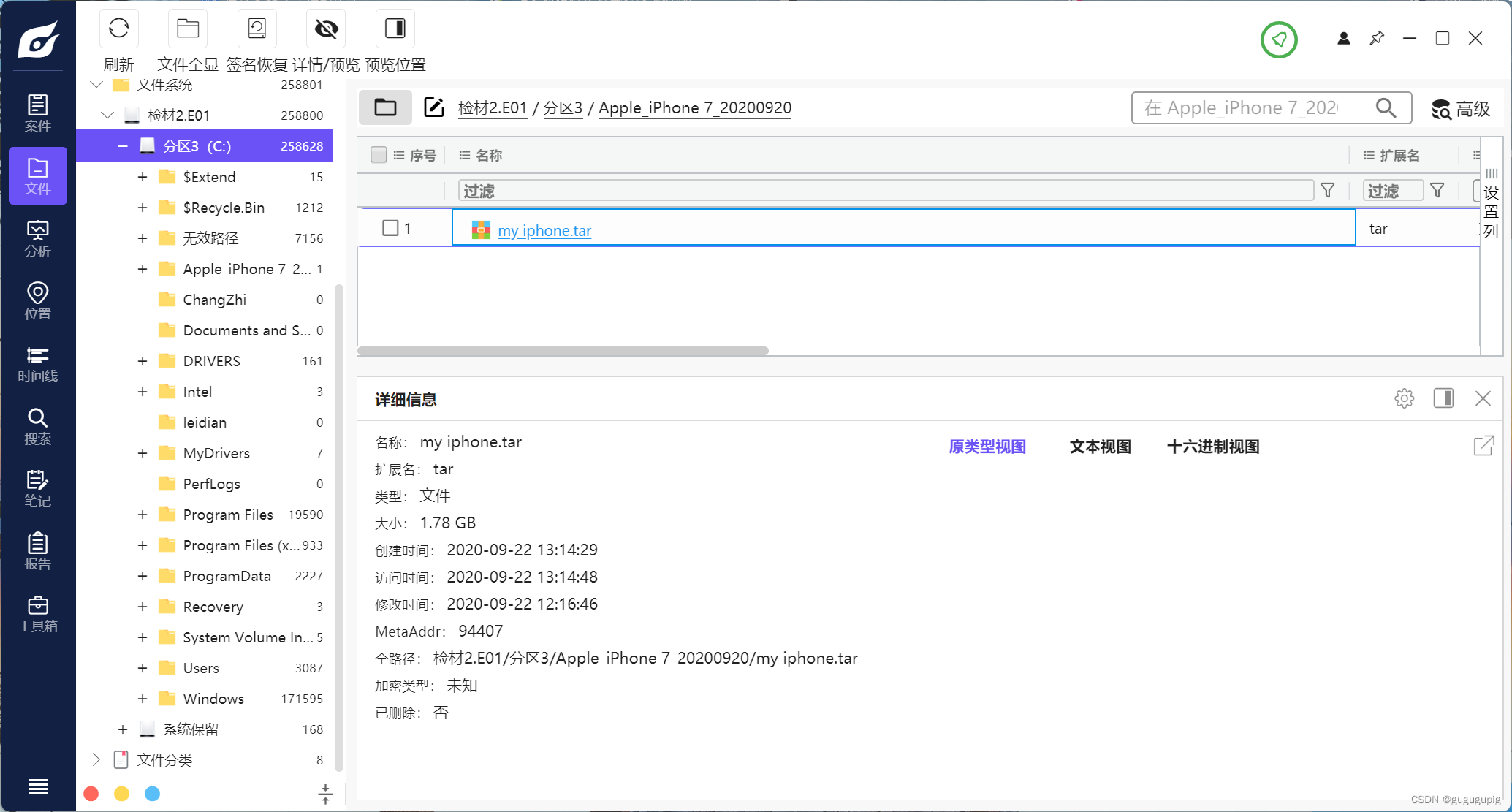

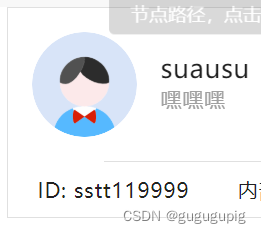

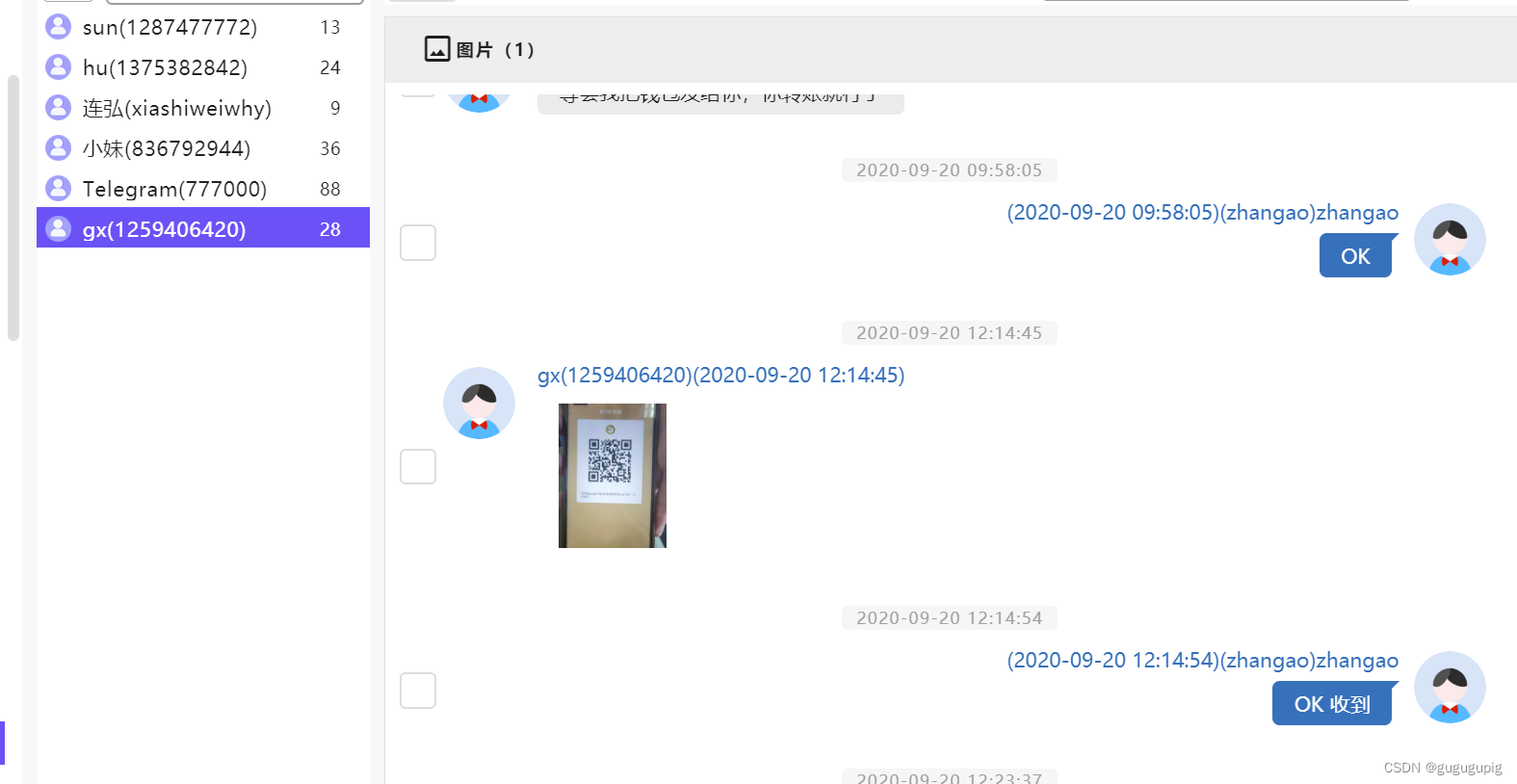

18 检材 2 中,嫌疑人所使用的微信 ID 是

(答案格式:“abcde8888” 字母数字组合)

搜wechat搜不到

那么看看有没有手机镜像

找到手机压缩包

导出,添加检材

sstt119999

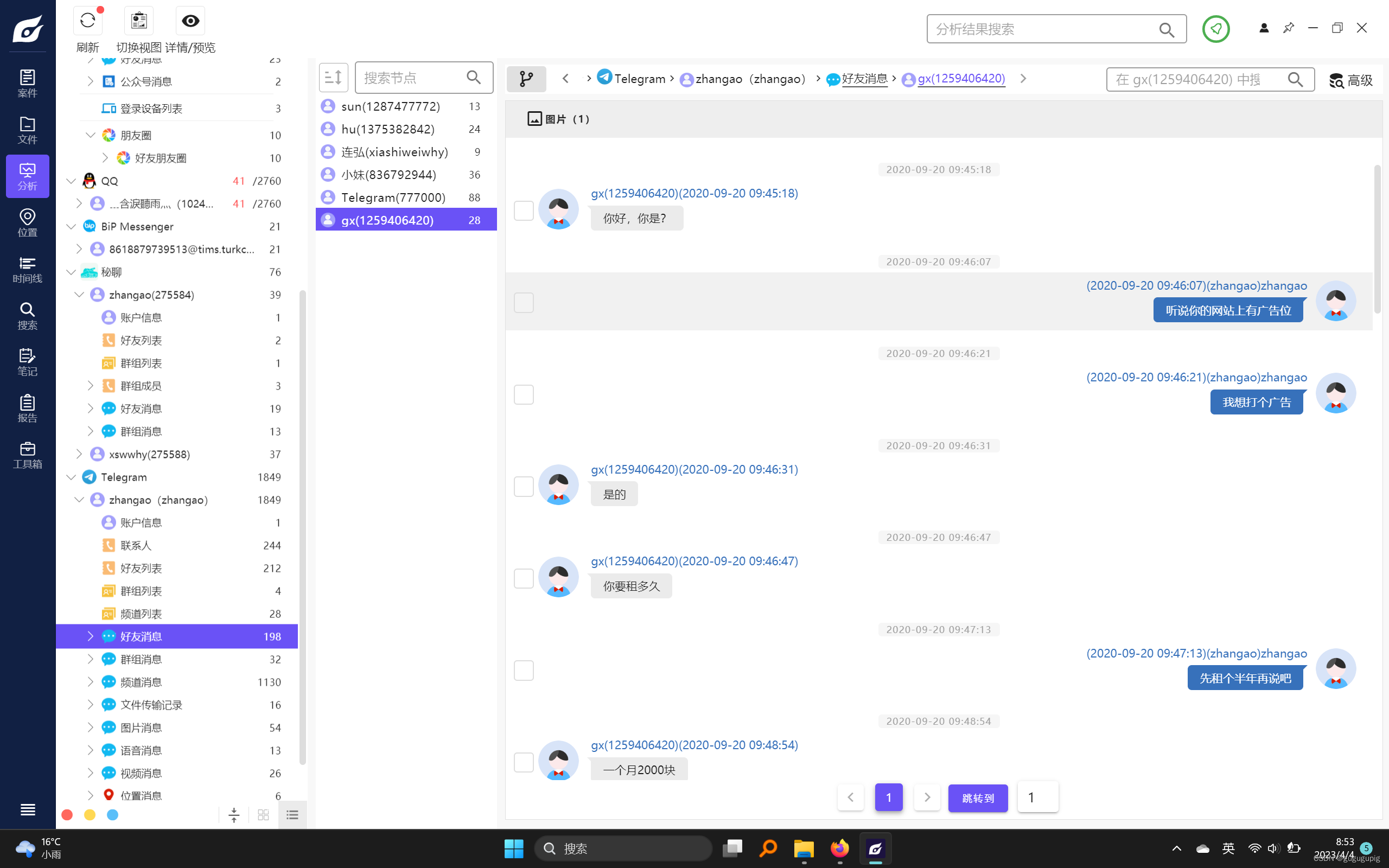

19 分析检材 2,嫌疑人为推广其网站,与广告位供应商沟通时使用的通联工具的名称为

(答案格式:“Wechat” 不区分大小写)

telegram

20 分析检材 2,嫌疑人使用虚拟货币与供应商进行交易,该虚拟货币的名称是

(答案格式:“bitcoin” 不区分大小写)

dogecoin

21上述交易中,对方的收款地址是

(答案格式:“abC1de3fghi” 大小写字母数字组合)

同上

DPBEgbwap7VW5HbNdGi9TyKJbqTLWYYkvf

22上述交易中,嫌疑人和供应商的交易时间是()

(答案格式:“2020-01-01 21:35:54” 精确到秒,半角符号)

在官网里可以搜到的,图片不确定是否违规,自己去查找都能找到的

2020-09-20 04:19

23上述交易中,嫌疑人支付货币的数量为()

(答案格式:“8888” 纯数字)

4000

上题图

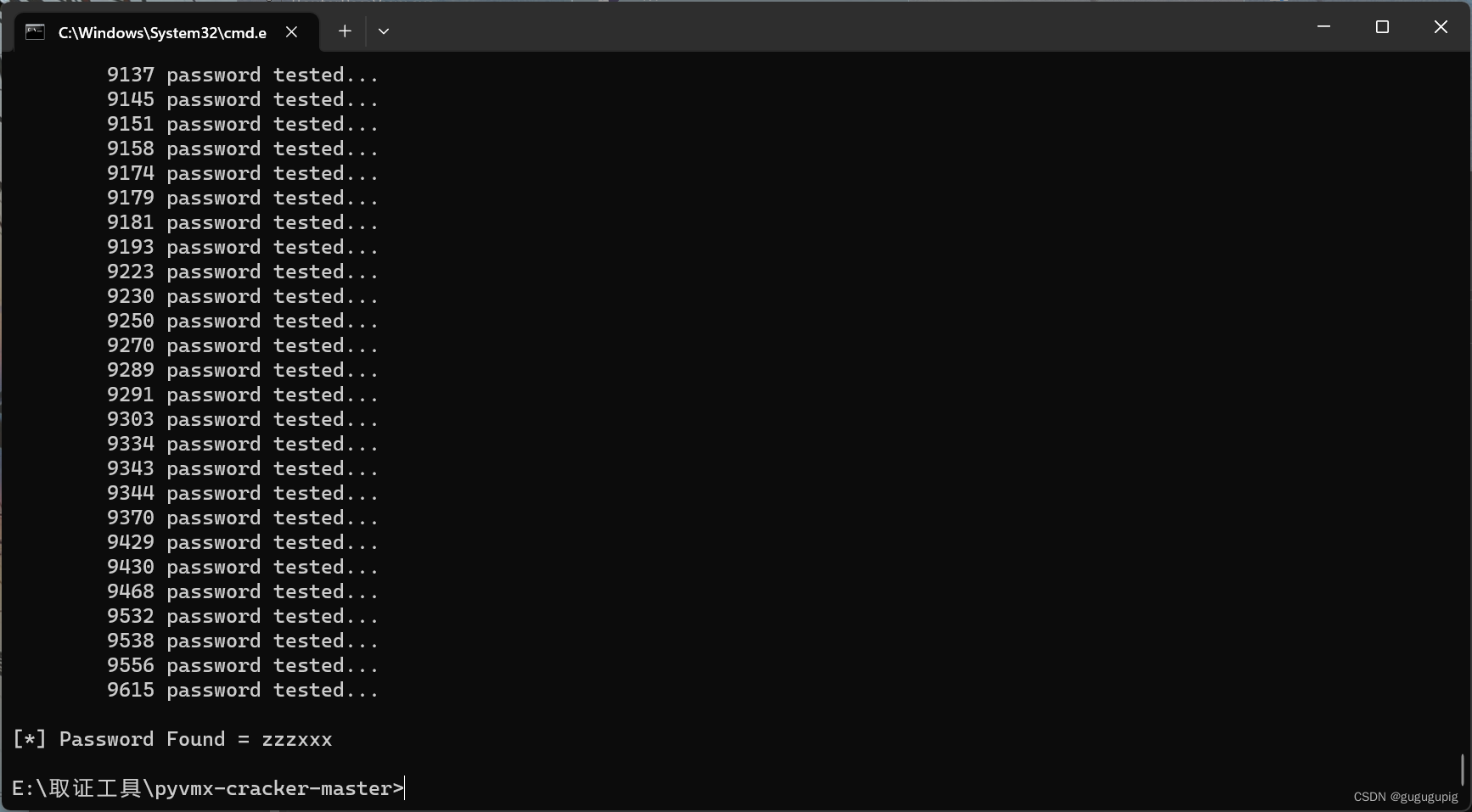

24 检材 2 中,嫌疑人使用的虚拟机的虚拟磁盘被加密,其密码为

(答案格式:“aoeiou”小写字母)

去下载个pyvmx-cracker-master

pyvmx-cracker.py -v vmx路径 -d wordlist.txt

zzzxxx

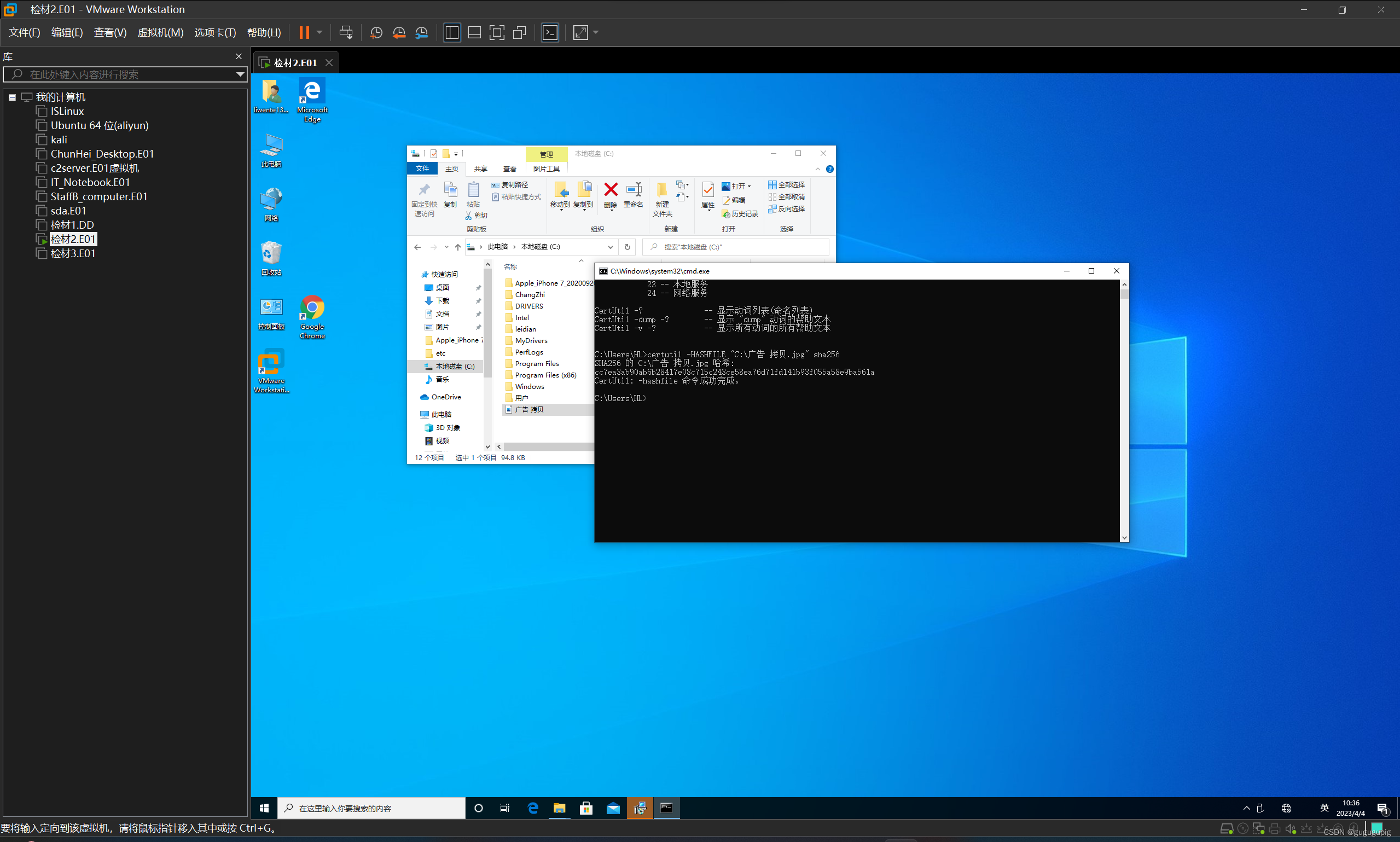

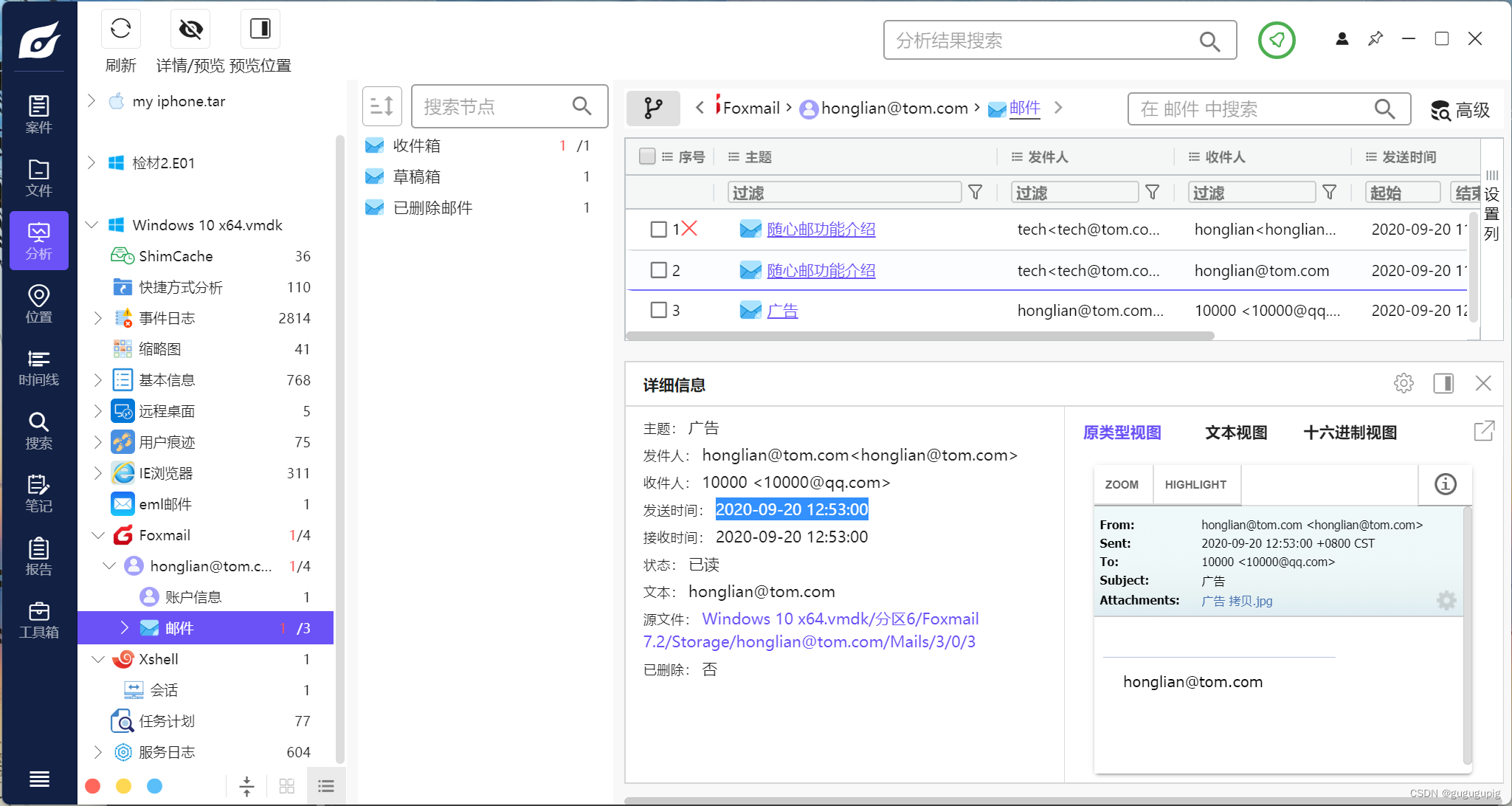

25 检材 2 中,嫌疑人发送给广告商的邮件中的图片附件的 SHA256 值为;(忽略邮件状态)

(答案格式:“abcdefg” 小写字母)

里面有两张一样的图,

26 检材 2 中,嫌疑人给广告商发送广告图片邮件的发送时间是(忽略邮件状态)

(答案格式:“2020-01-01 21:35” 精确到分钟,半角符号)

这里加到火眼前记得要把密码解除了先

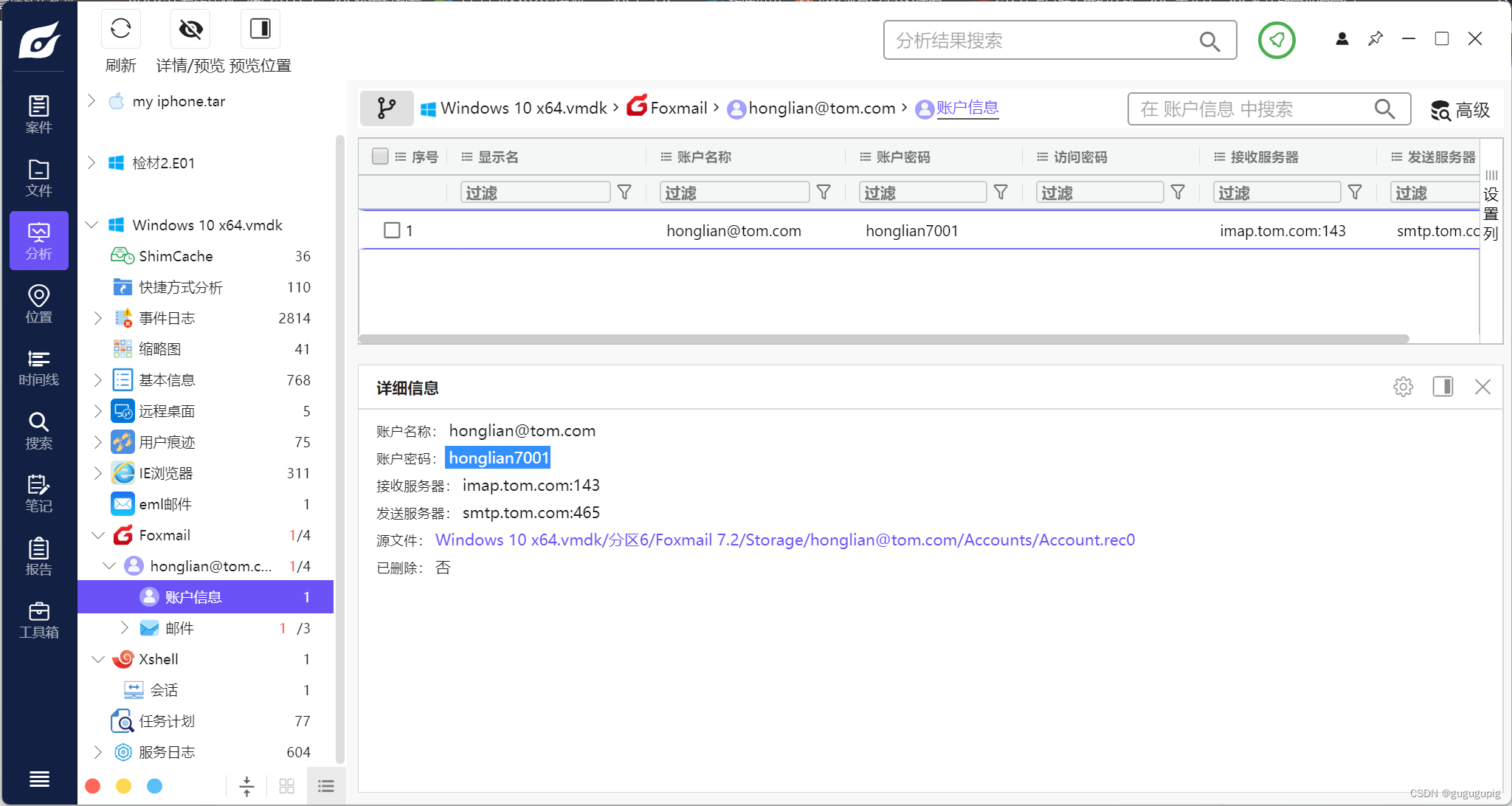

27 检材 2 中,嫌疑人的邮箱密码是

(答案格式:“abcde123456” 字母符号数字组合,区分大小写)

28 检材 2 中,嫌疑人使用了什么远程管理工具,登录了检材 1 所在的服务器。

(答案格式:“abcde” 字母,不区分大小写)

29 检材 2 中,嫌疑人使用上述工具连接服务器时,使用的登录密码为

(答案格式:“aBcd#123” 数字符号字母组合,区分大小写)

同上

//这里只要正确把他密码解除了就很简单啦

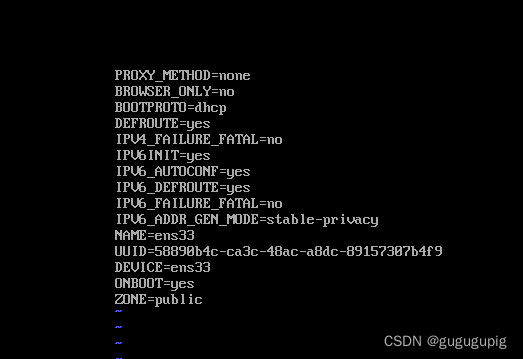

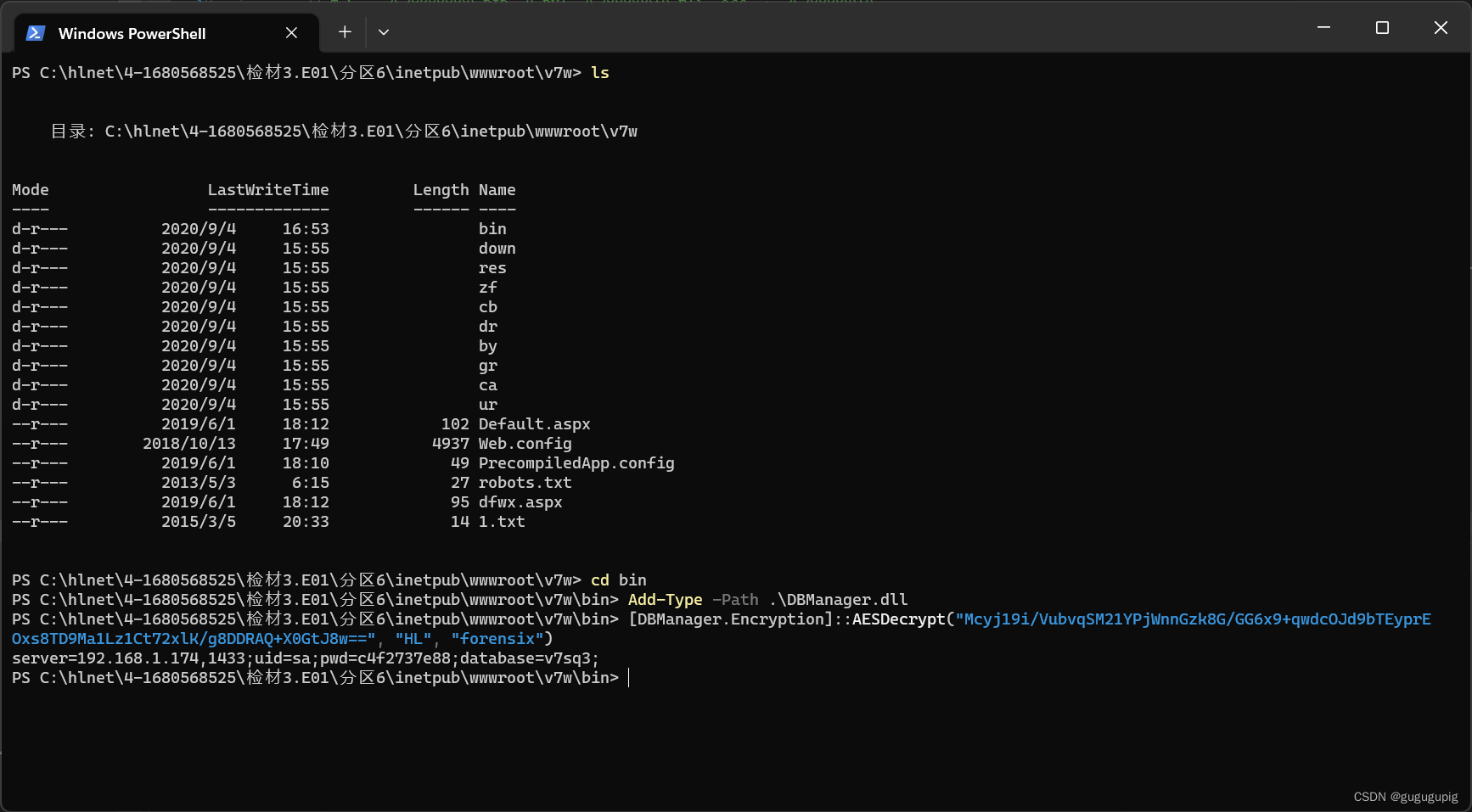

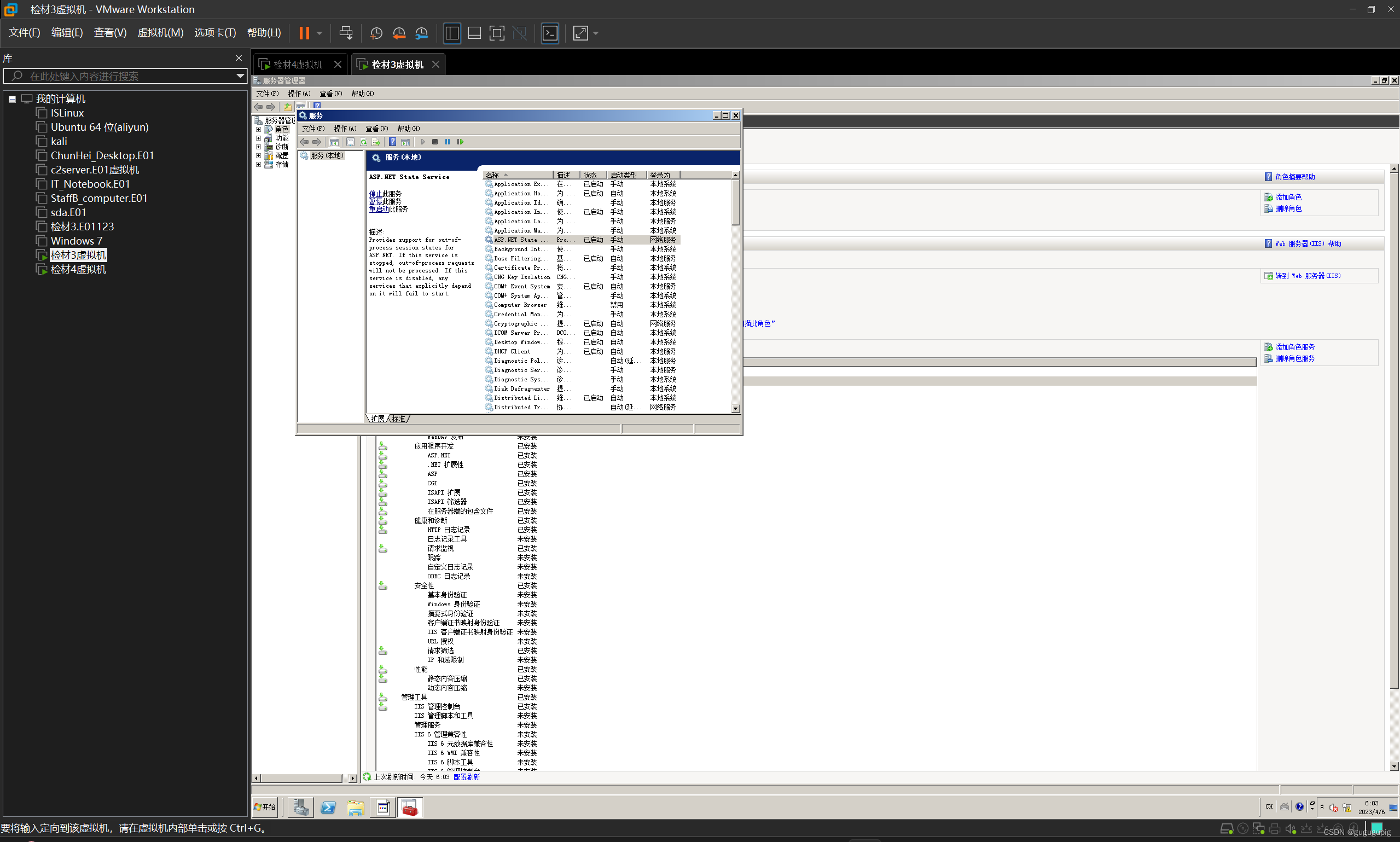

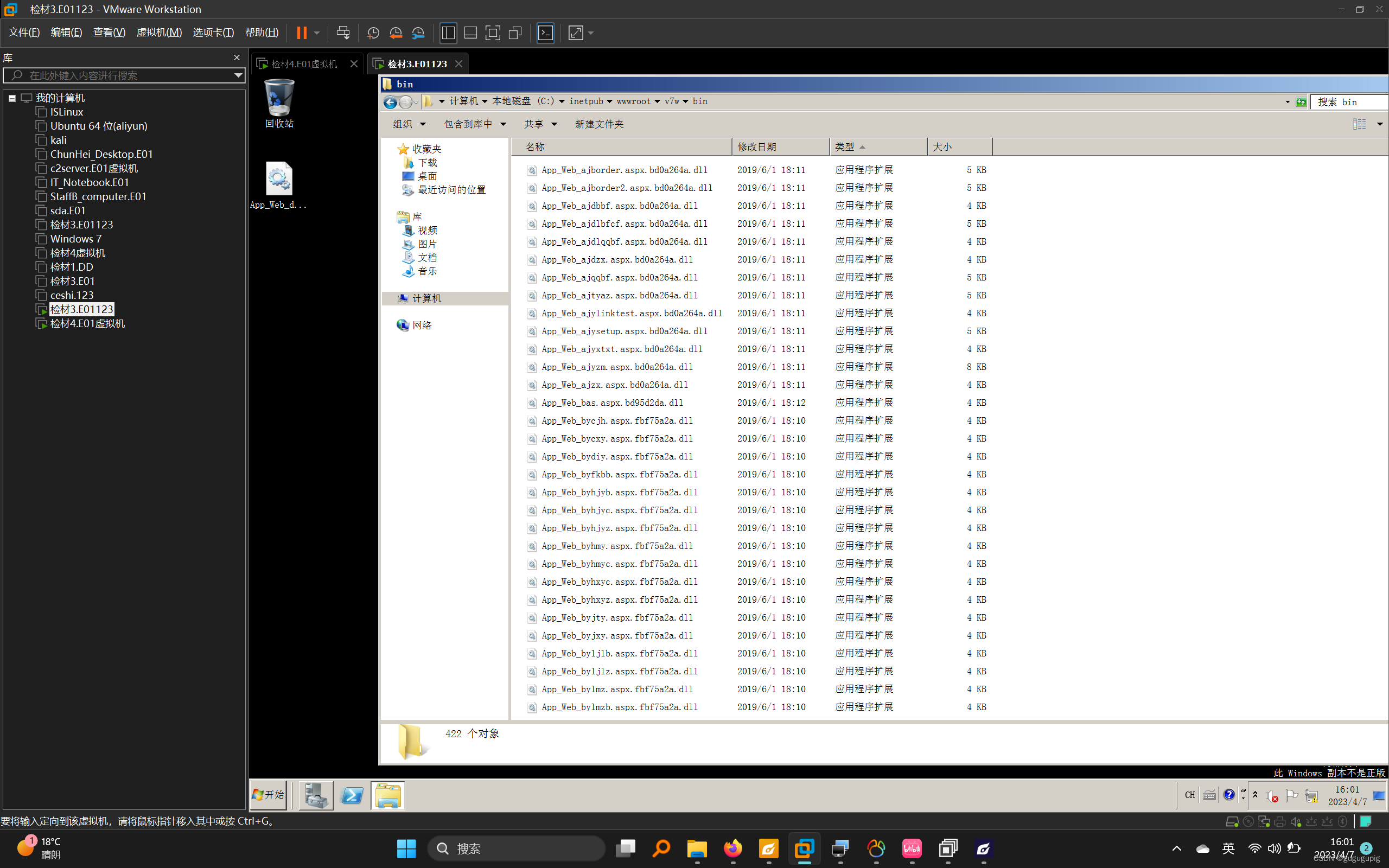

请使用第 8 题的答案作为密码解压检材 3,分析并回答下列问题

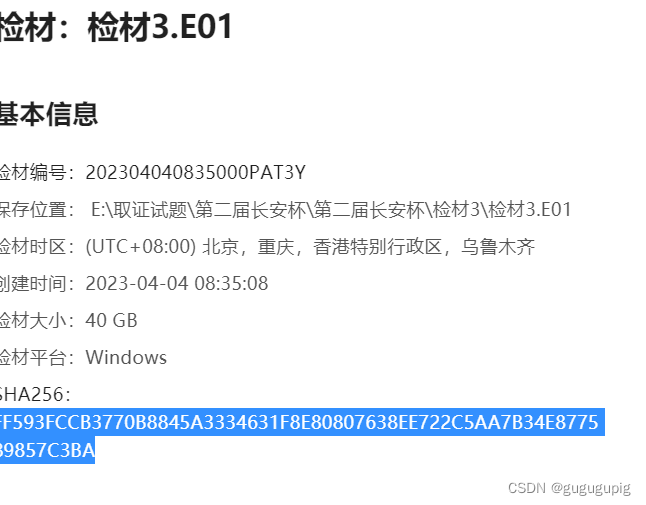

30 检材 3 的原始磁盘 SHA256 值为

(答案格式:“abcdefg” 不区分大小写)

FF593FCCB3770B8845A3334631F8E80807638EE722C5AA7B34E877589857C3BA

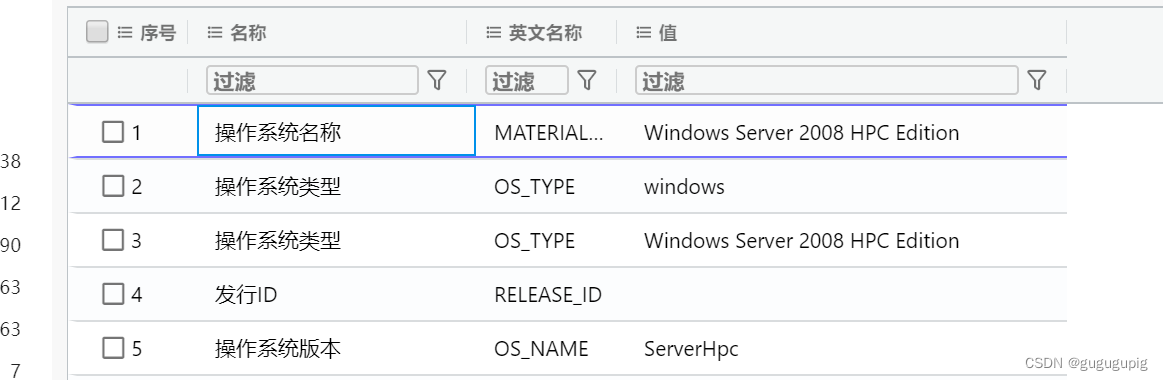

31检材 3 所在的计算机的操作系统版本是

A. Windows Server 2012

B. Windows Server 2008 R2

C. Windows Server 2008 HPC Edition

D. Windows Server 2019 LTSB

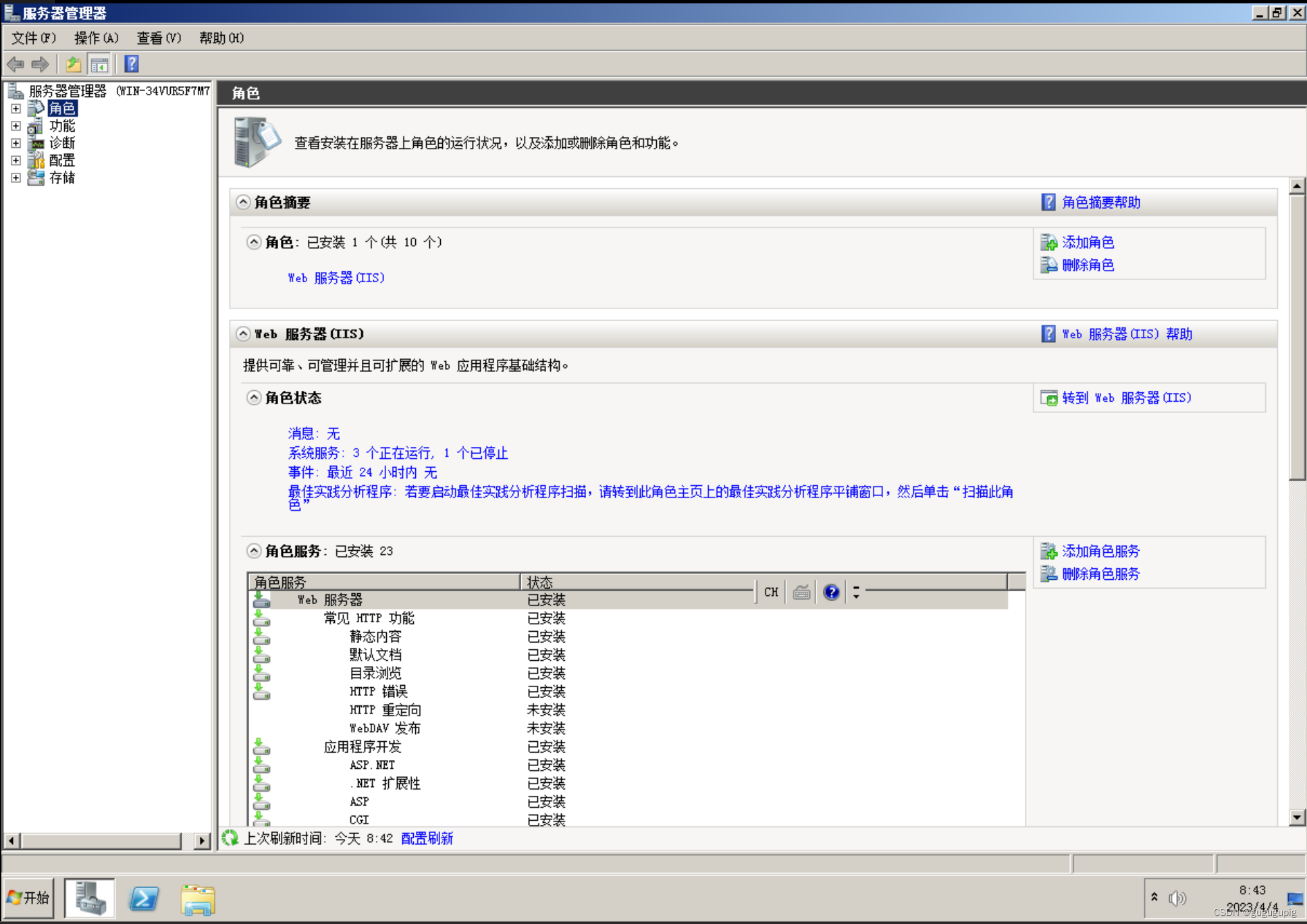

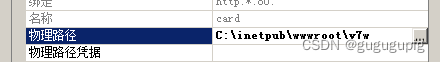

32 检材 3 中,部署的网站名称是

(答案格式:“abcdefg” 小写字母)

card

33 检材 3 中,部署的网站对应的网站根目录是

(答案格式:“d:\path1\path2\path3” 绝对路径,半角符号,不区分大小写)

C:\inetpub\wwwroot\v7w

34 检材 3 中,部署的网站绑定的端口是(80)

(答案格式:“12345” 纯数字)

![]()

80

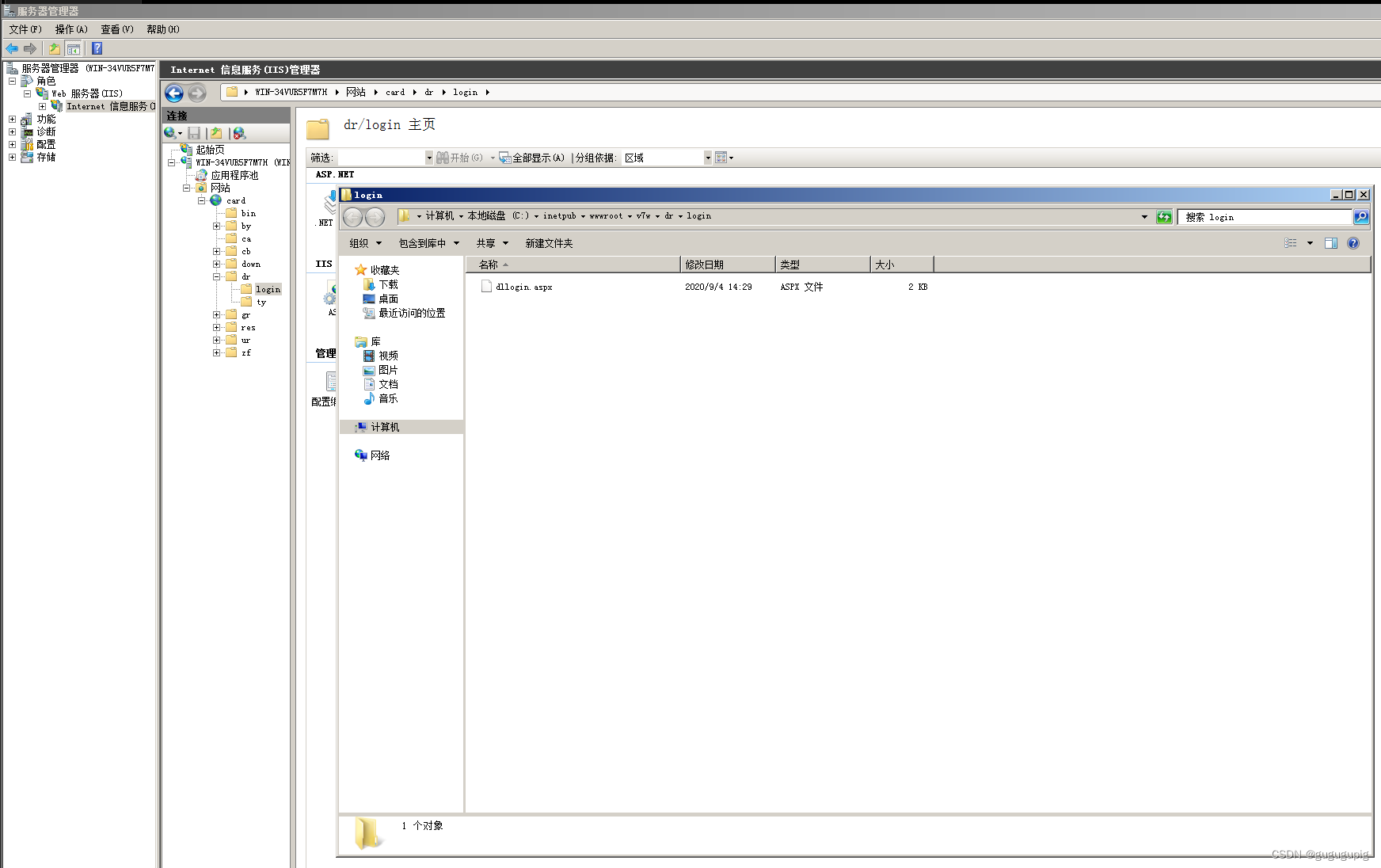

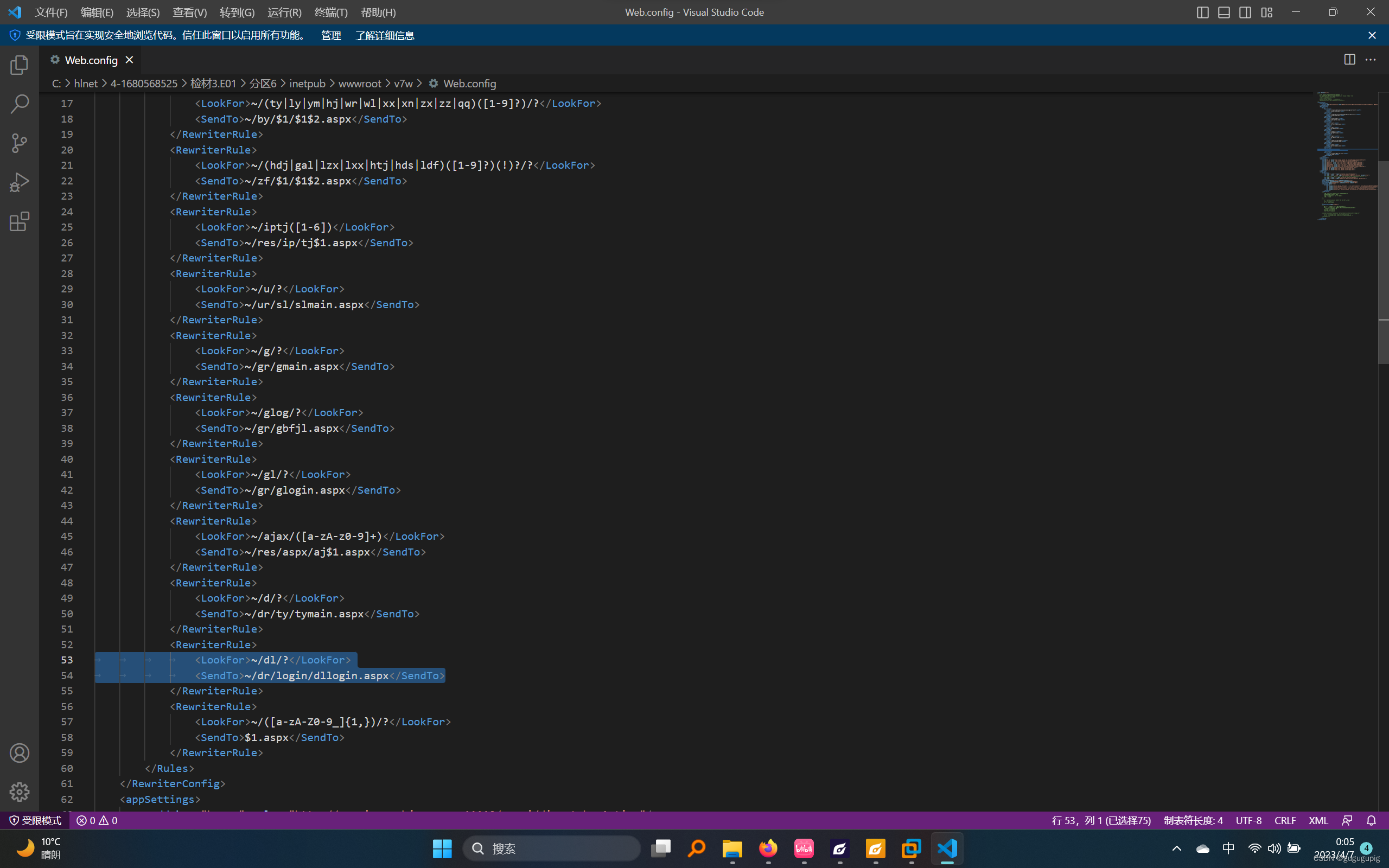

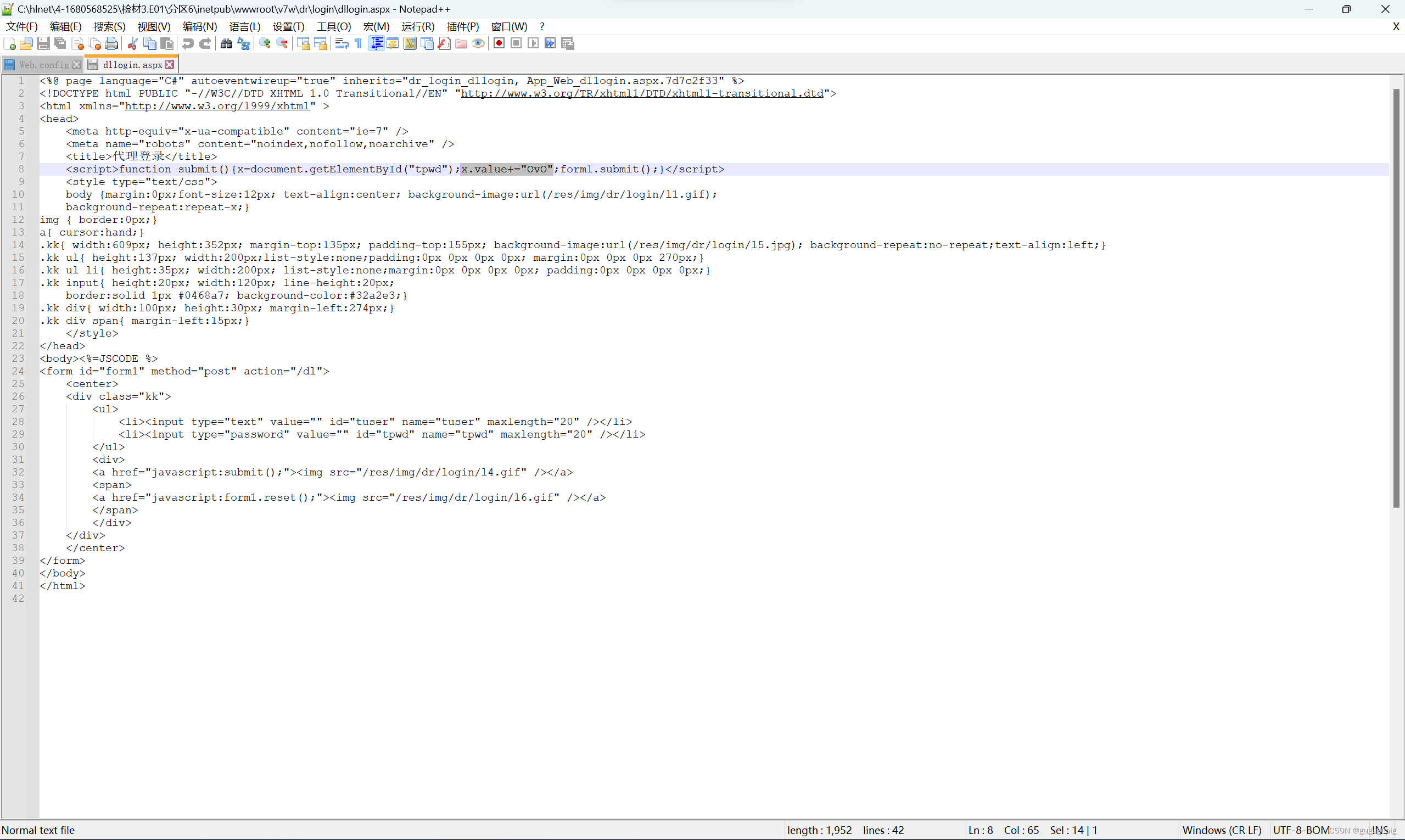

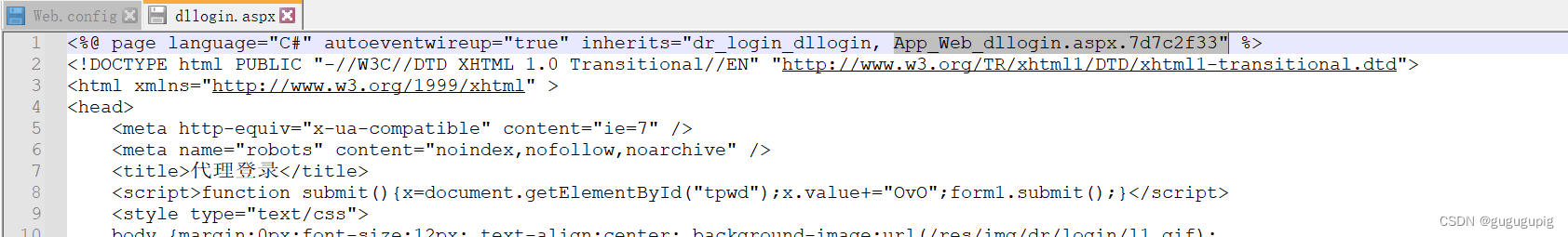

35 检材 3 中,具备登陆功能的代码页,对应的文件名为

(答案格式:“index.html” 字母符号组合,不区分大小写)

法一:

在默认根目录下

法二:(更好理解!对于dl的重定向)

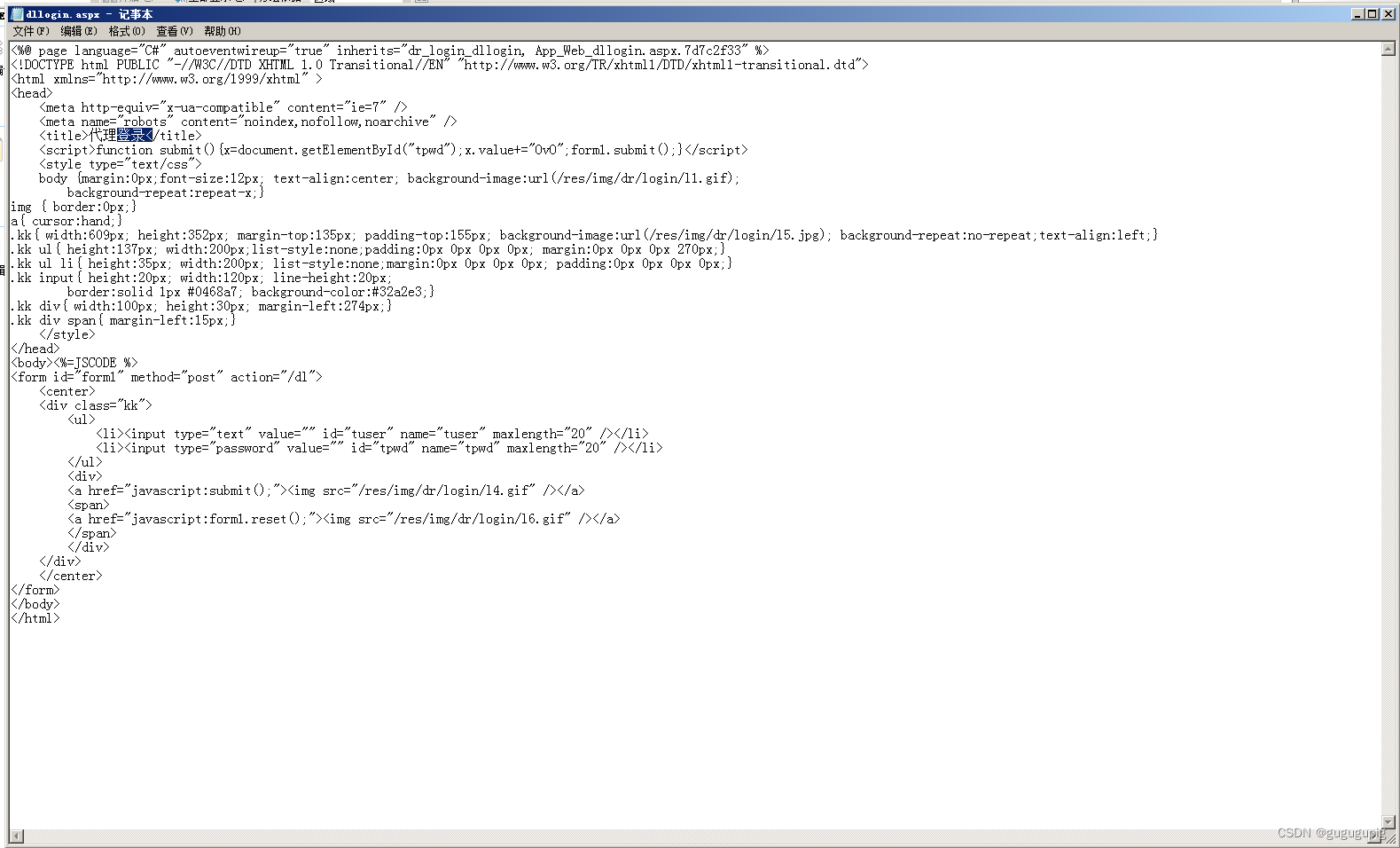

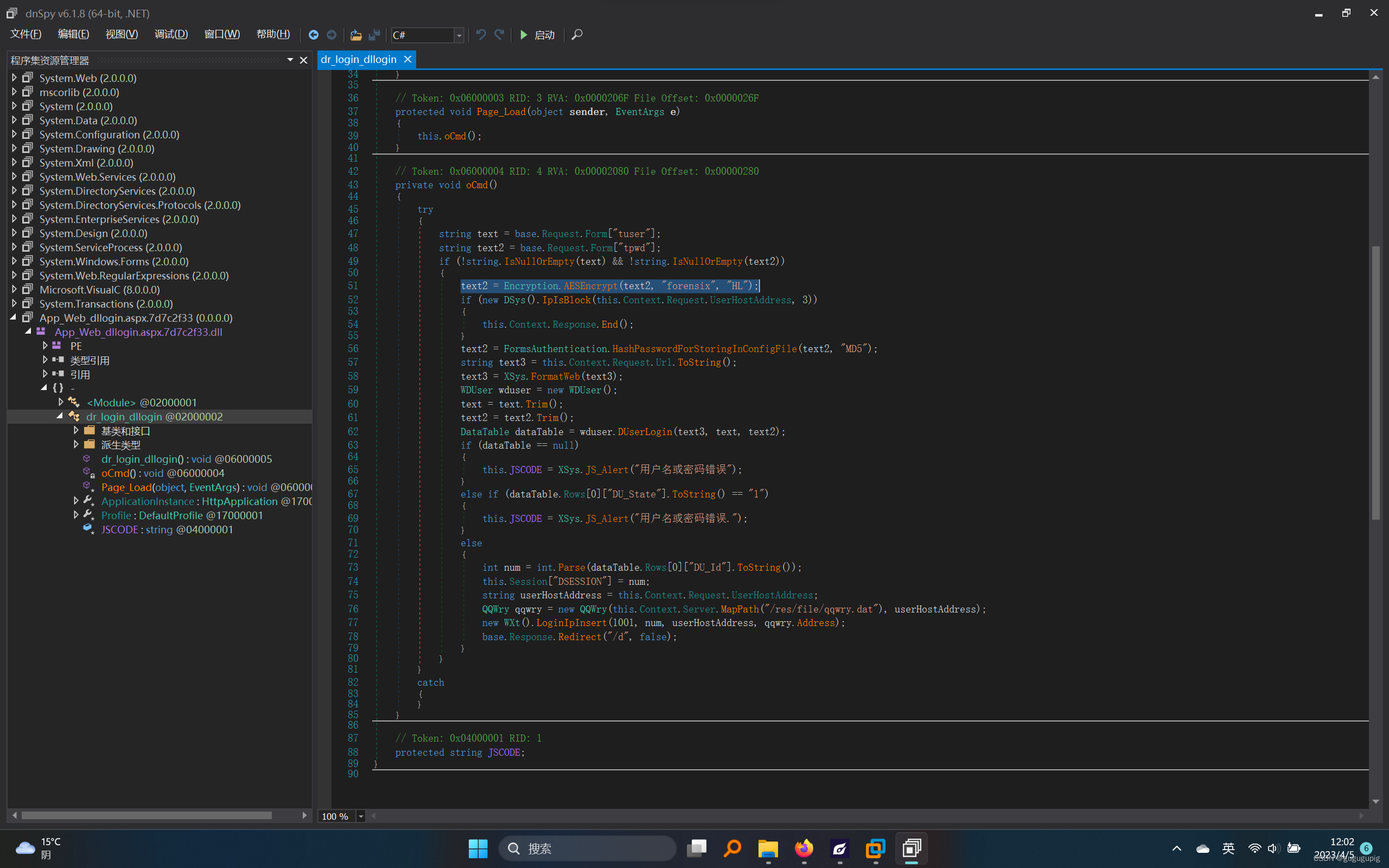

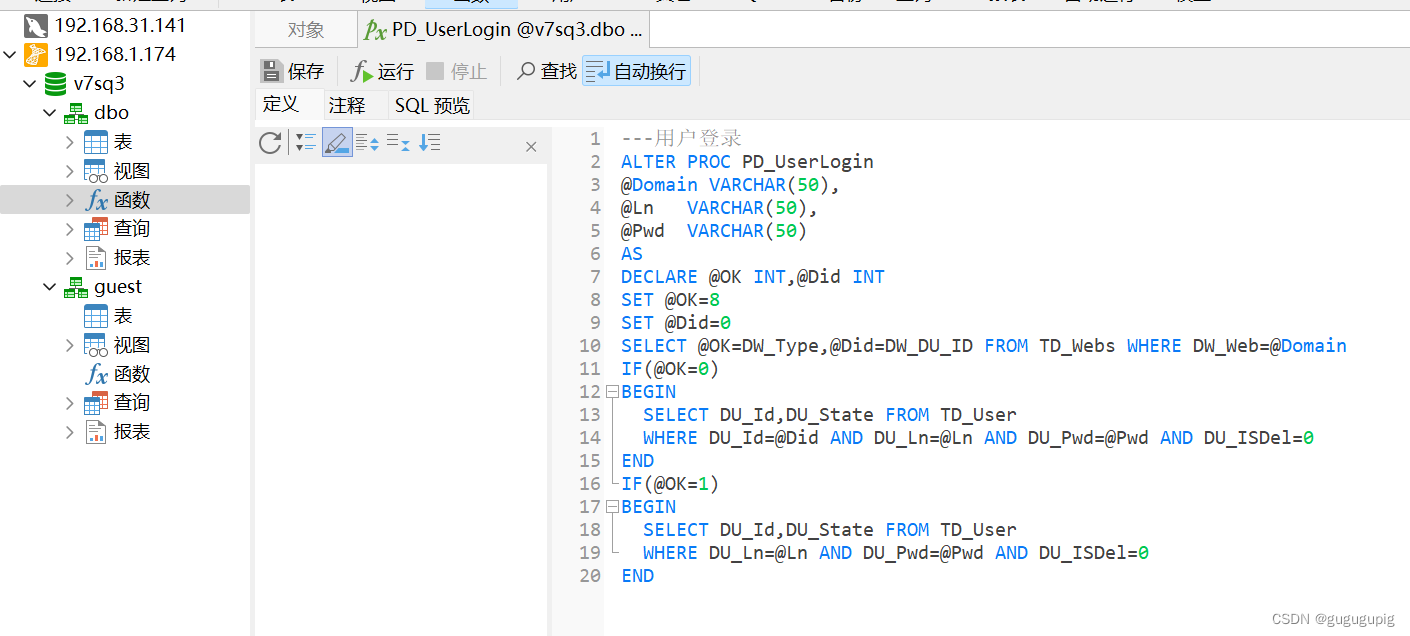

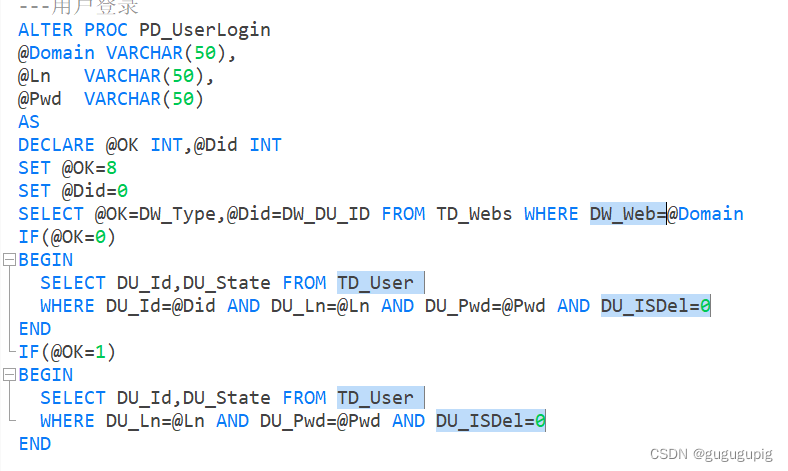

36检材 3 中,请对网站代码进行分析,网站登录过程中,代码中对输入的明文密码作了追加()字符串处理(答案格式:“a1b2c3d4” 区分大小写)

介绍一个小功能,选中后用资源管理器打开,很方便

37检材 3 中,请对网站代码进行分析,网站登录过程中,代码中调用的动态扩展库文件的完整名称为(答案格式:“abc.html.ABC” 区分大小写,半角符号,包含扩展名)

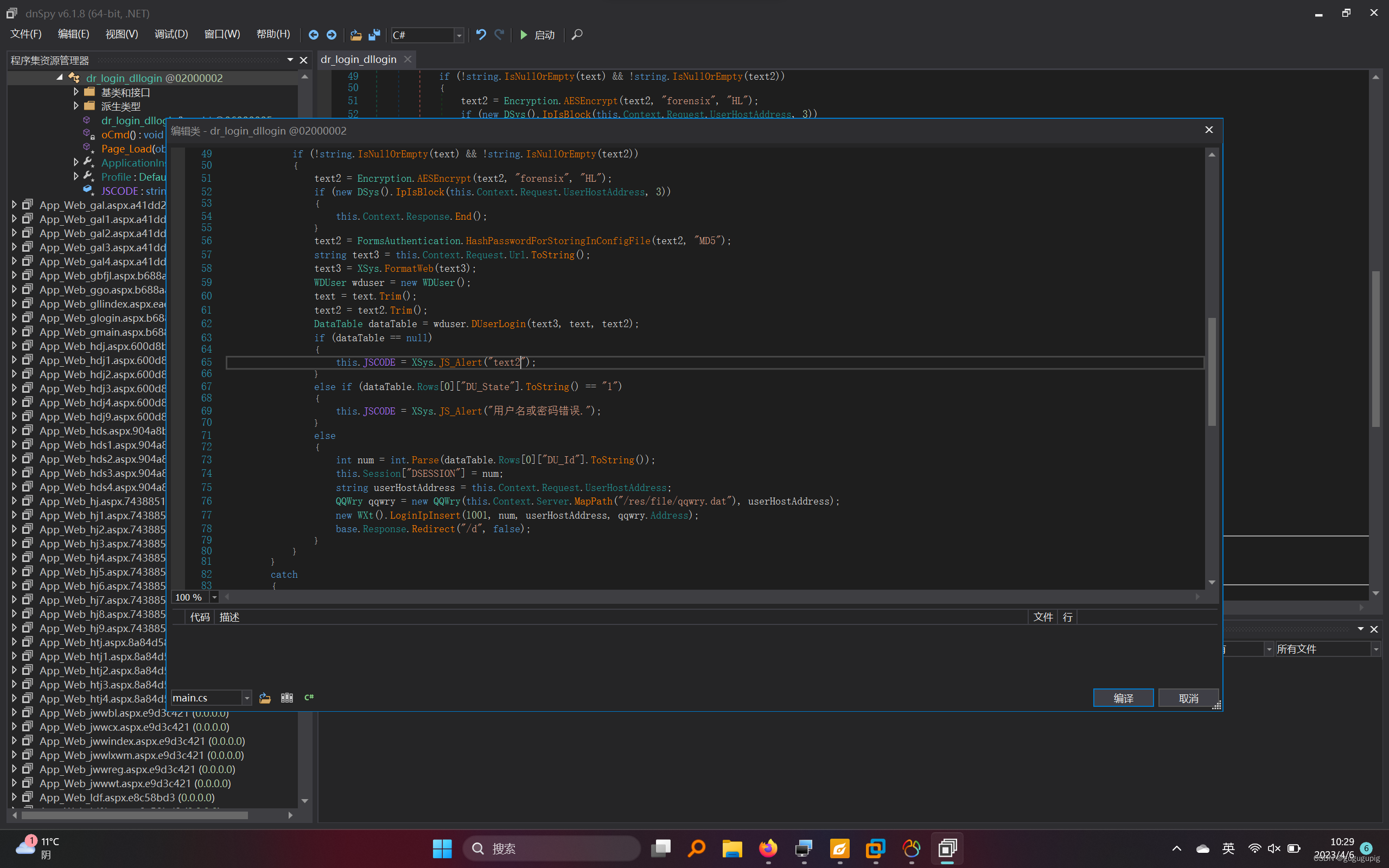

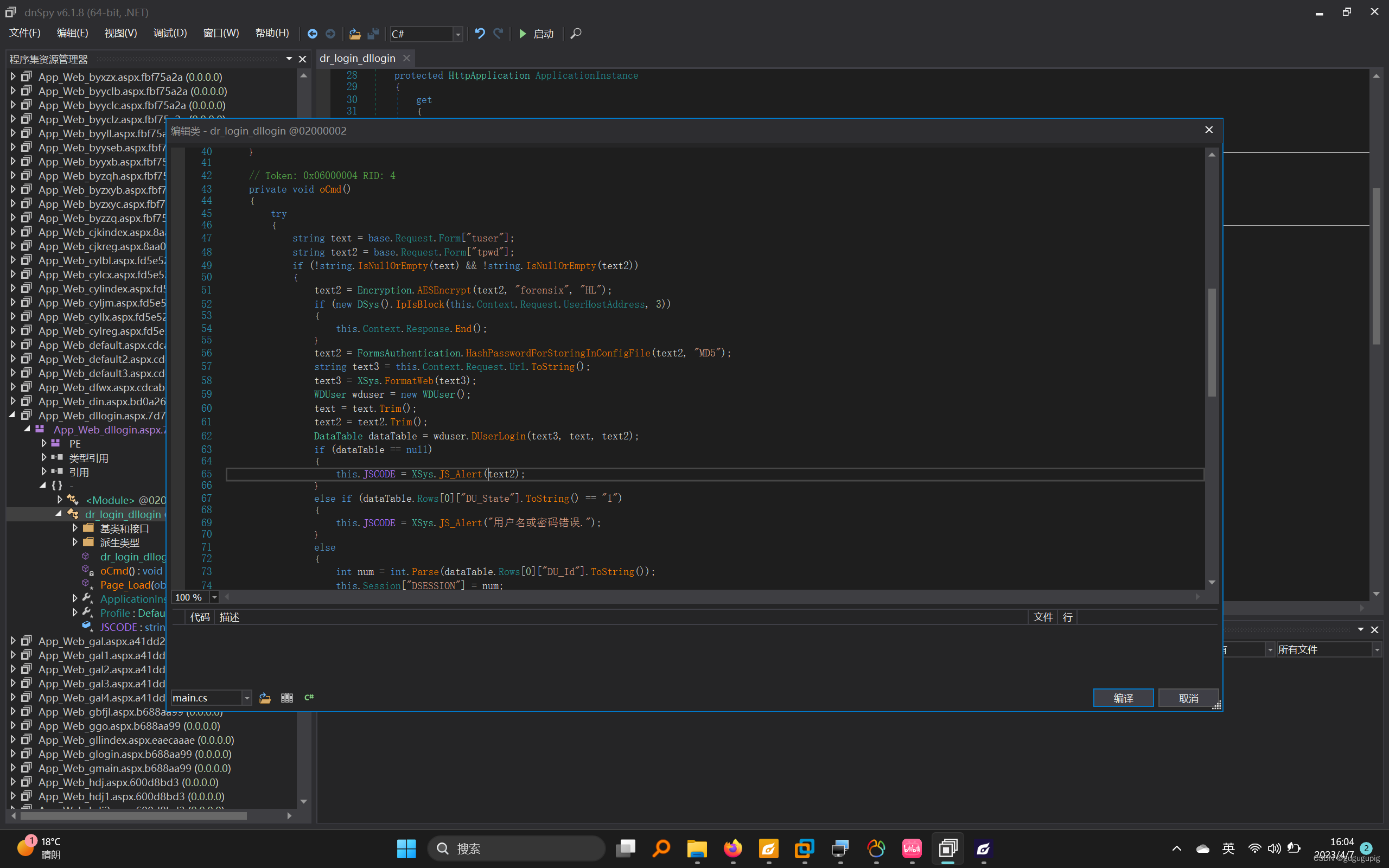

38检材 3 中,网站登录过程中,后台接收到明文密码后进行加密处理,首先使用的算法是 Encryption 中的()函数

(答案格式:“Bcrypt” 区分大小写)

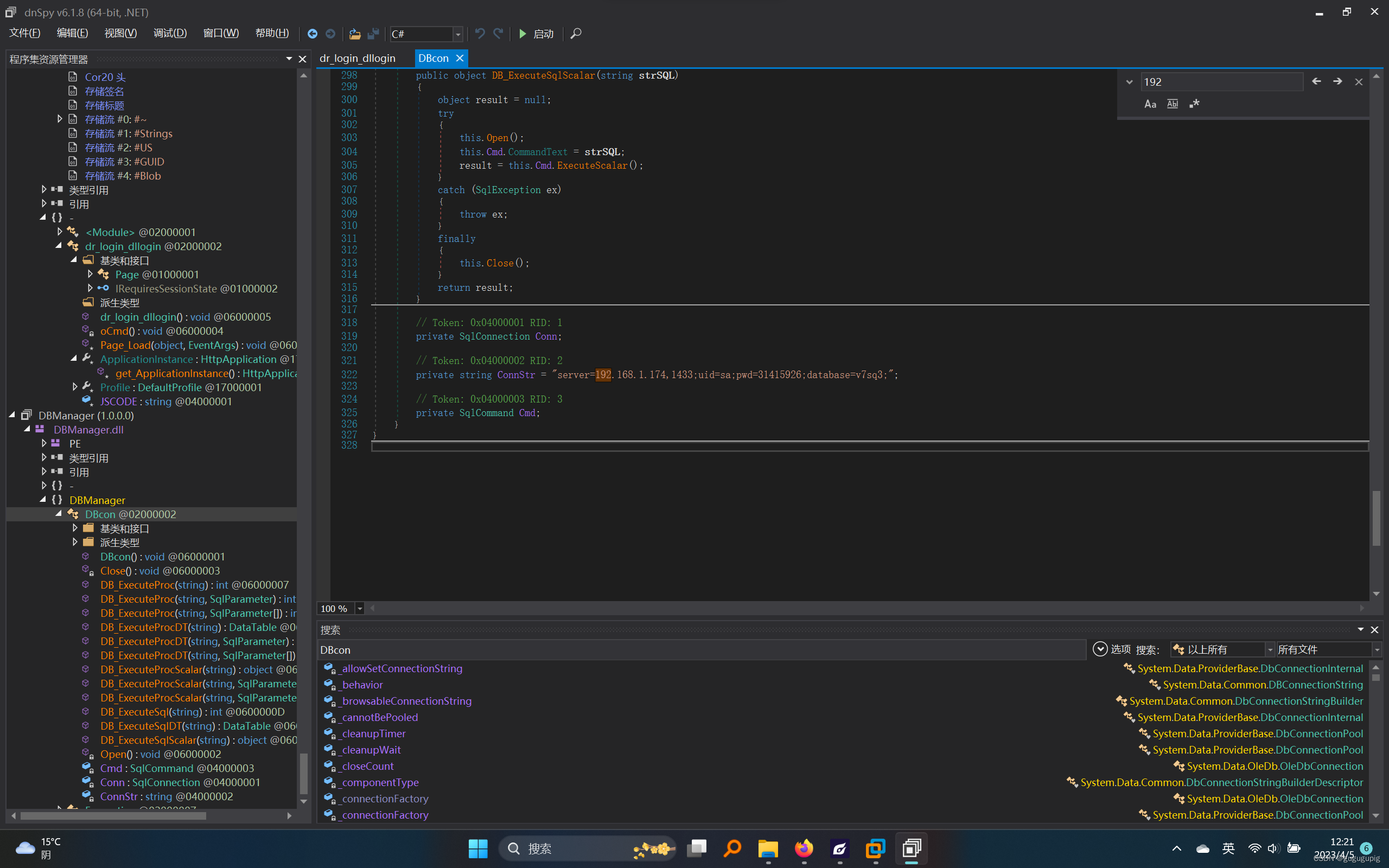

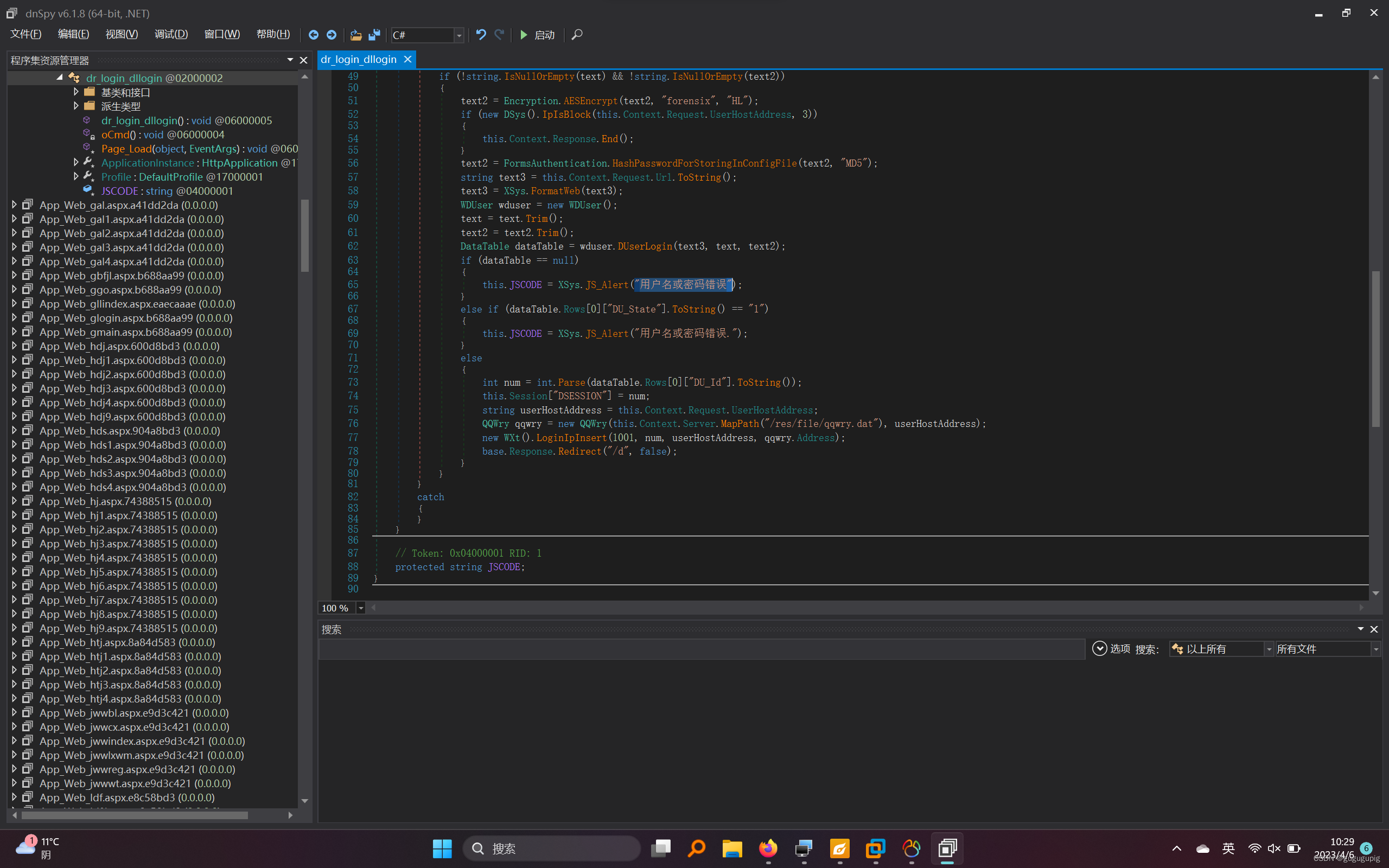

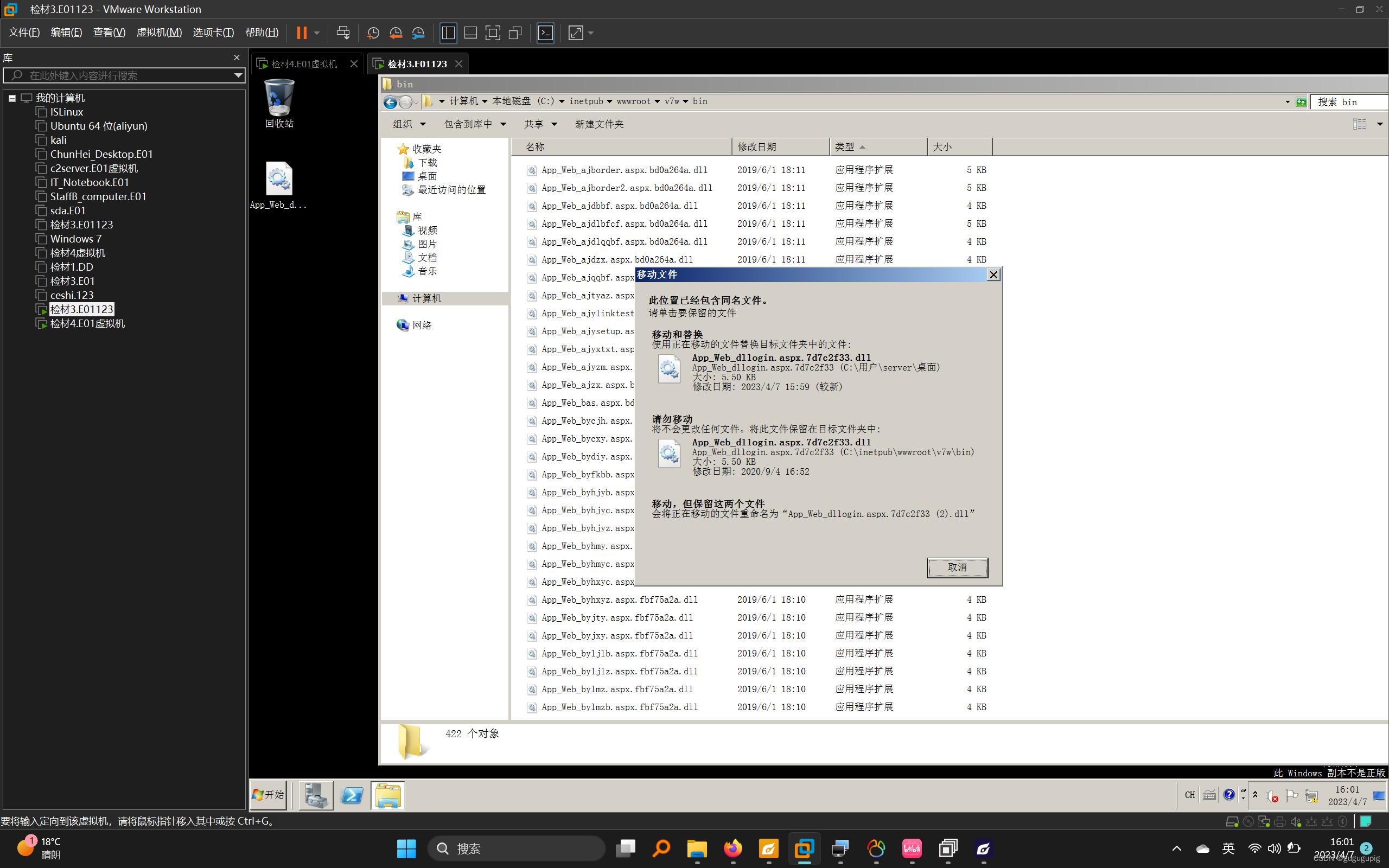

网站的目录是C:\inetpub\wwwroot\v7w,在Web.config配置文件中可以找到dl重定向为/dr/login/dllogin.aspx

导出App_Web_dllogin.aspx.7d7c2f33.dll后用dnspy打开

AESEncrypt

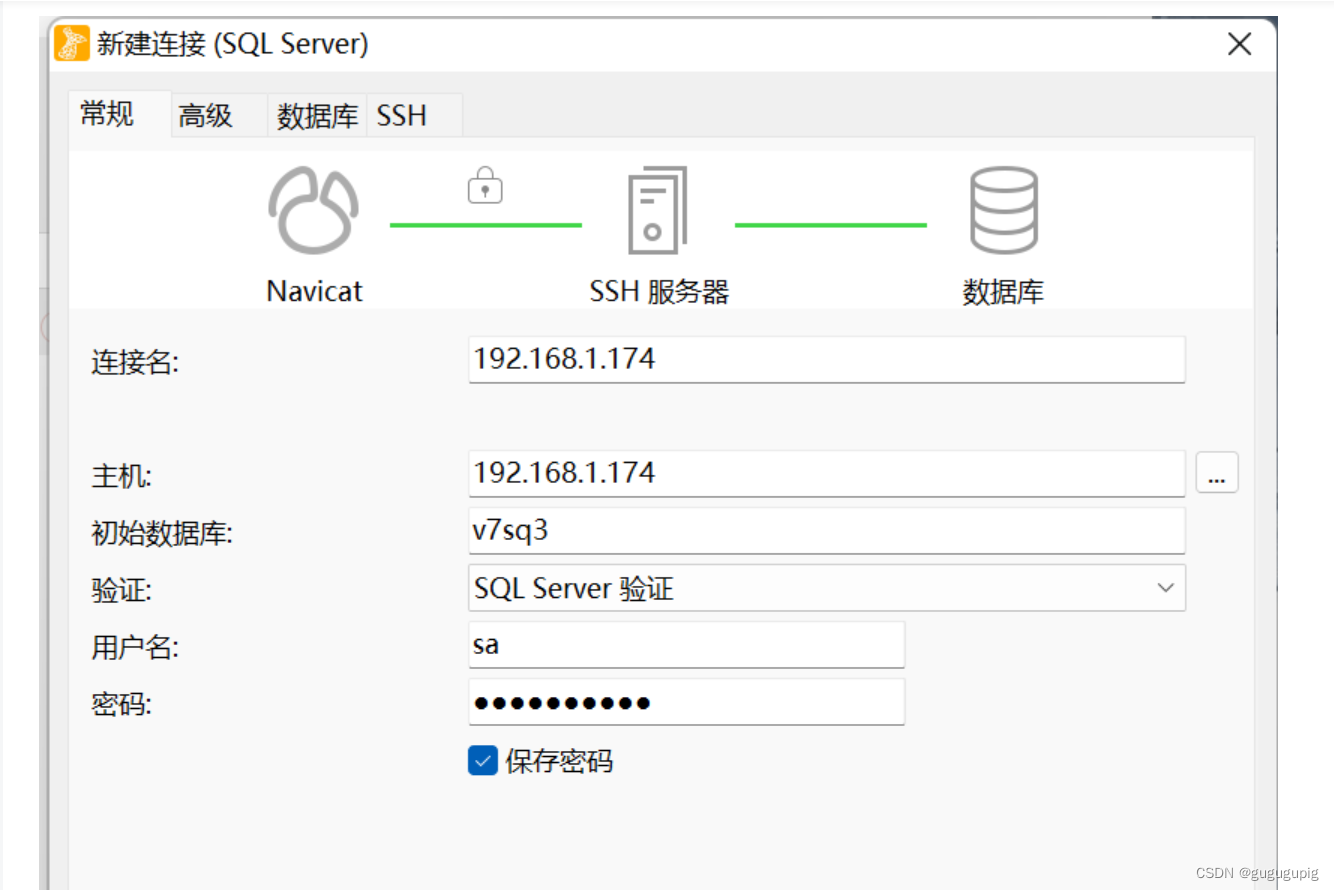

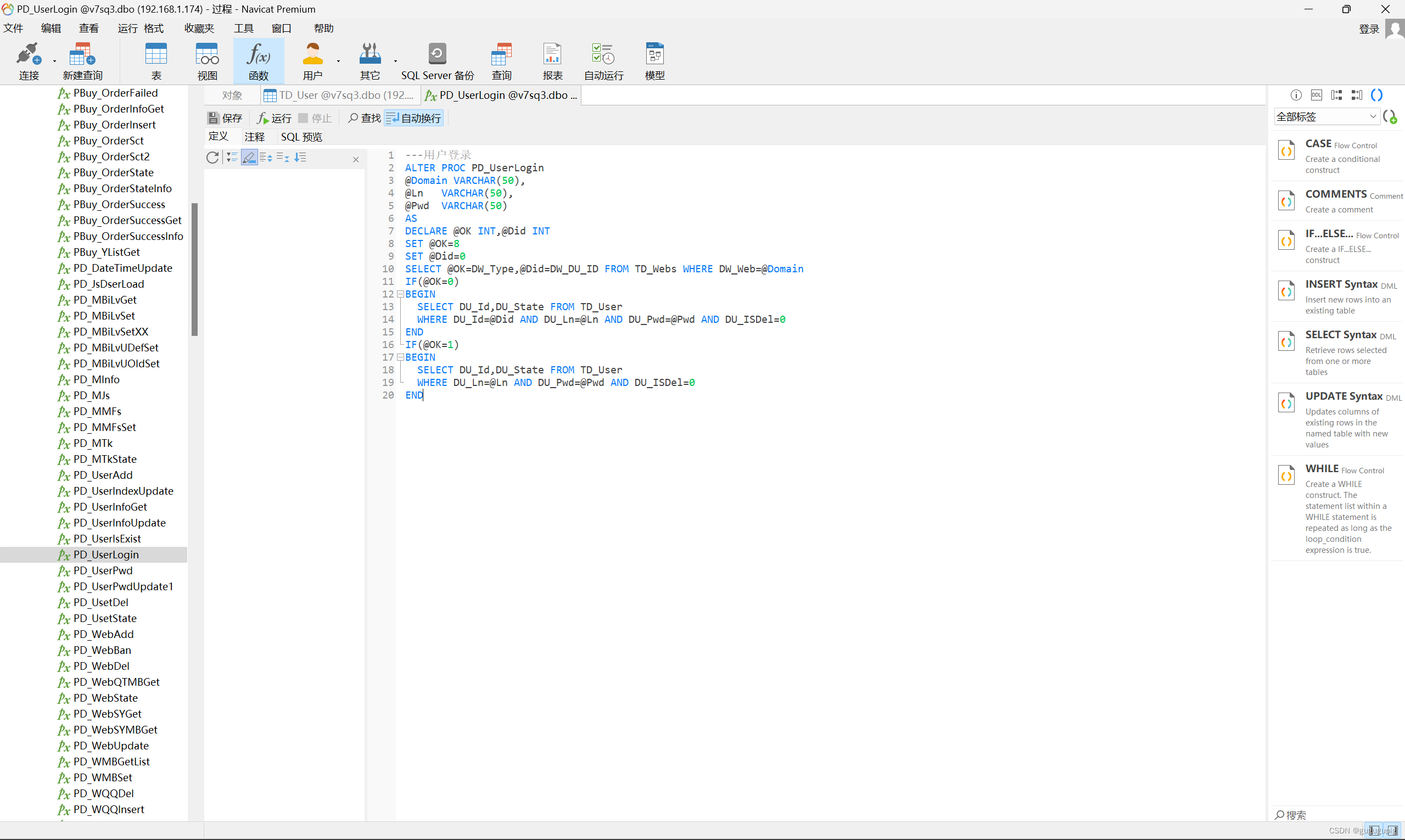

39 检材 3 中,分析该网站连接的数据库地址为

并使用该地址解压检材 4

(答案格式:“172.172.172.172” 半角符号)

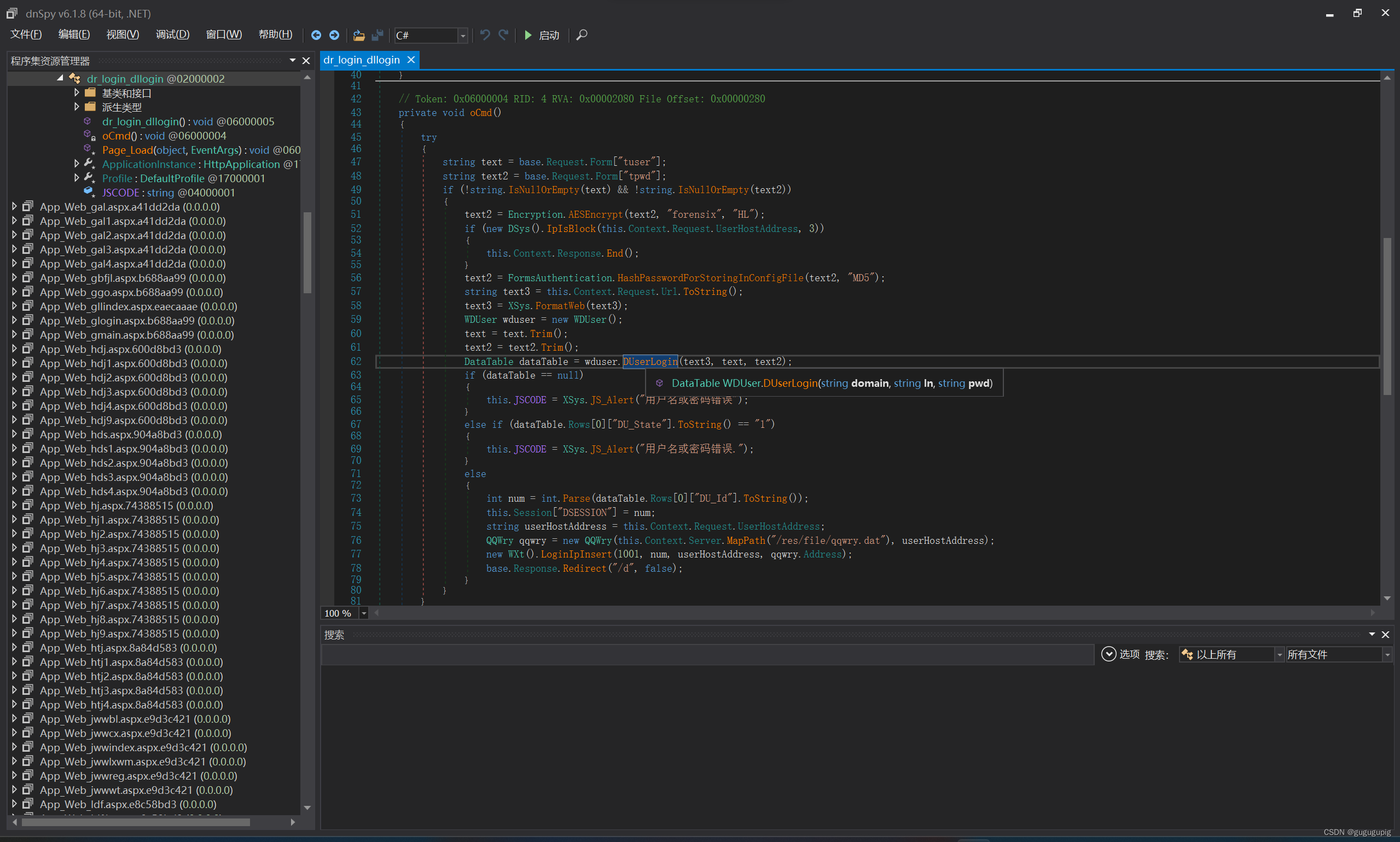

dr_login_dllogin中数据库有关的函数是DUserLogin,点击跳转到函数

再跳转,DBcon里找到数据库地址

192.168.1.174

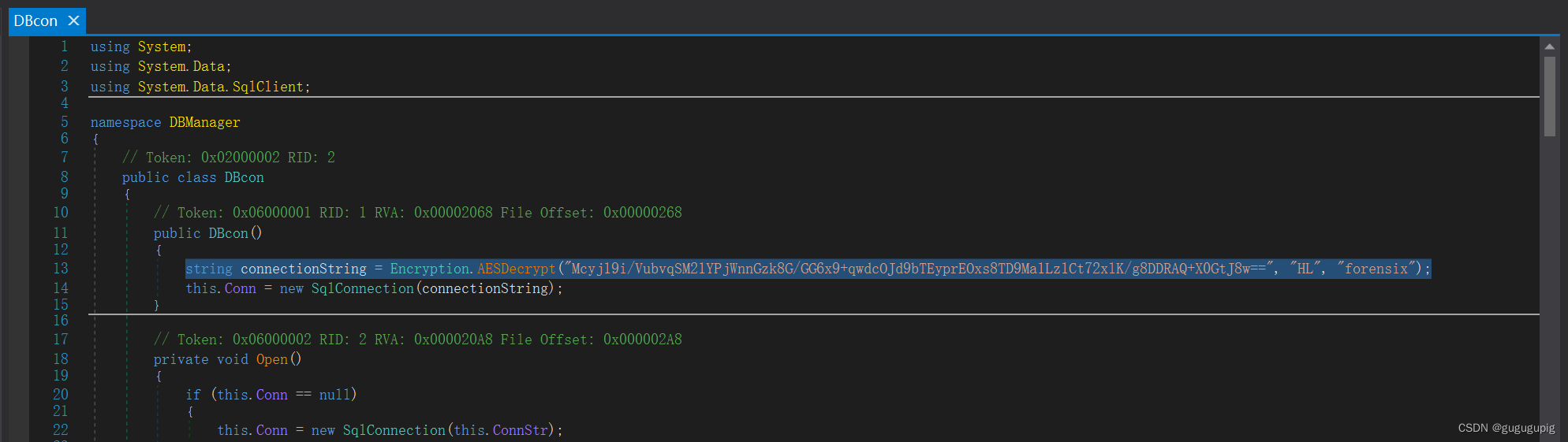

刚才是第一种方法

再dbon上面也有一串AES加密

PS C:\Users\星熠大帅哥\Desktop> cd C:\Users\星熠大帅哥\Desktop\bin

PS C:\Users\星熠大帅哥\Desktop\bin> Add-Type -Path .\DBManager.dll

PS C:\Users\星熠大帅哥\Desktop\bin> [DBManager.Encryption]::AESDecrypt("Mcyj19i/VubvqSM21YPjWnnGzk8G/GG6x9+qwdcOJd9bTEyprEOxs8TD9Ma1Lz1Ct72xlK/g8DDRAQ+X0GtJ8w==", "HL", "forensix")

server=192.168.1.174,1433;uid=sa;pwd=c4f2737e88;database=v7sq3;

AES解密后可得

40 检材 3 中,网站连接数据库使用的密码为()(答案格式:“Abc123!@#” 字母数字符号组合,区分大小写)

见上题

c4f2737e88

41 检材 3 中,网站连接数据库服务器的端口是(1433)

(答案格式:“12345” 纯数字)

见上上题

1443

请使用第 39 题的答案作为密码解压检材 4,分析并回答下列问题

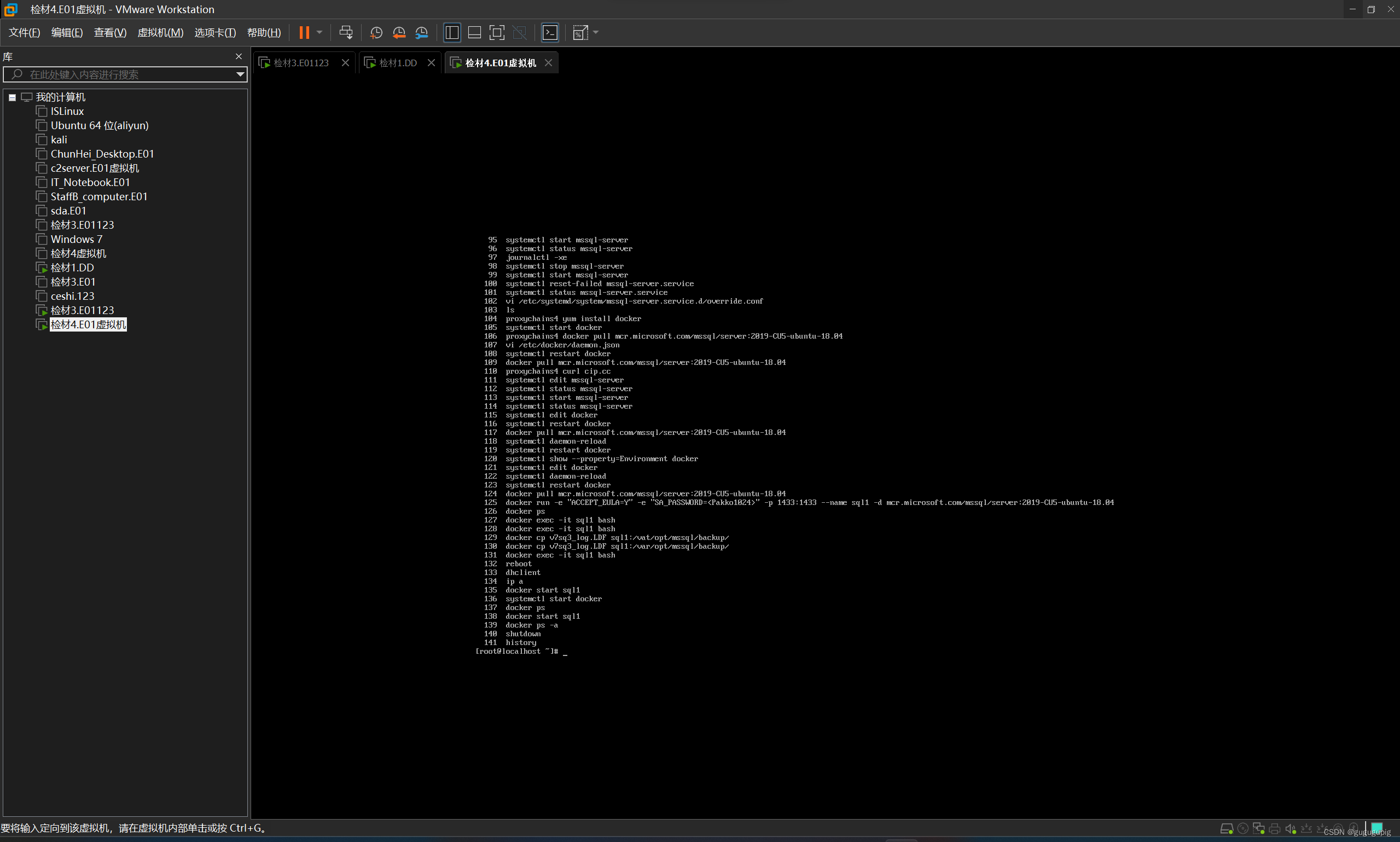

仿真虚拟机,发现很多命令是不能用的

查看history,又是docker

全部启动

42 检材 4 的原始磁盘 SHA256 值为

(答案格式:“abcdefg” 不区分大小写)

![]()

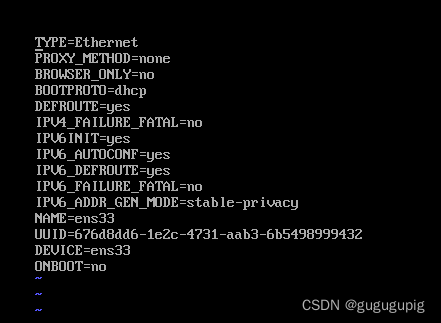

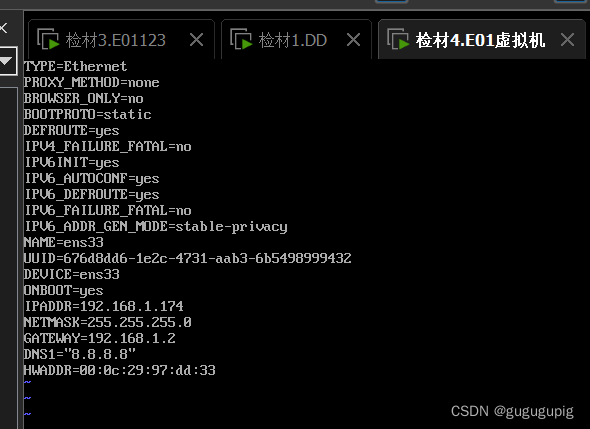

那就去改ens33之前的wp里有的

改前:

改后:

service network restart,Failed,解决方法

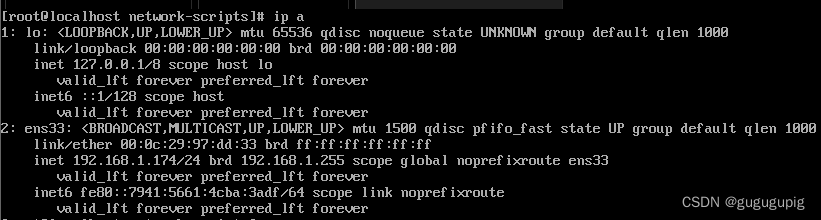

重启网卡 service network restart

把虚拟网卡dhcp关掉

卡了两个小时,疯了,终于可以了,记得用net接。。

能ping主机不能ping百度的话去检查DNS

先启动docker,再启动容器,然后进入

Systemctl start docker //启动服务器

Docker start sql1 //开启数据库容器

Systemctl start mssql-server //开启数据库服务

常规一开始我没连上(检材3里的信息),第二天又莫名其妙可以了,连不上可以试试ssh

常规一开始我没连上(检材3里的信息),第二天又莫名其妙可以了,连不上可以试试ssh

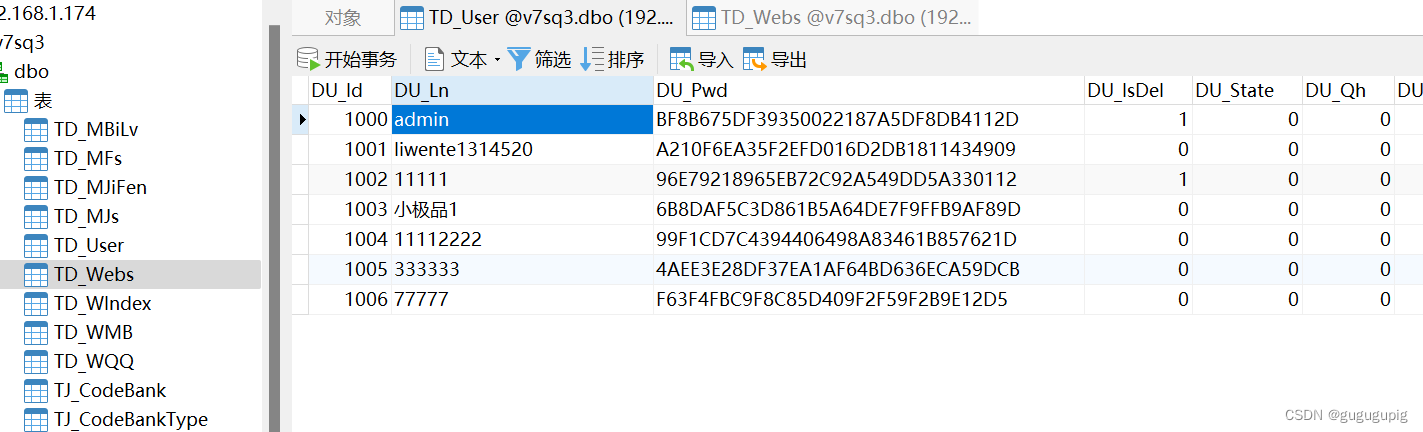

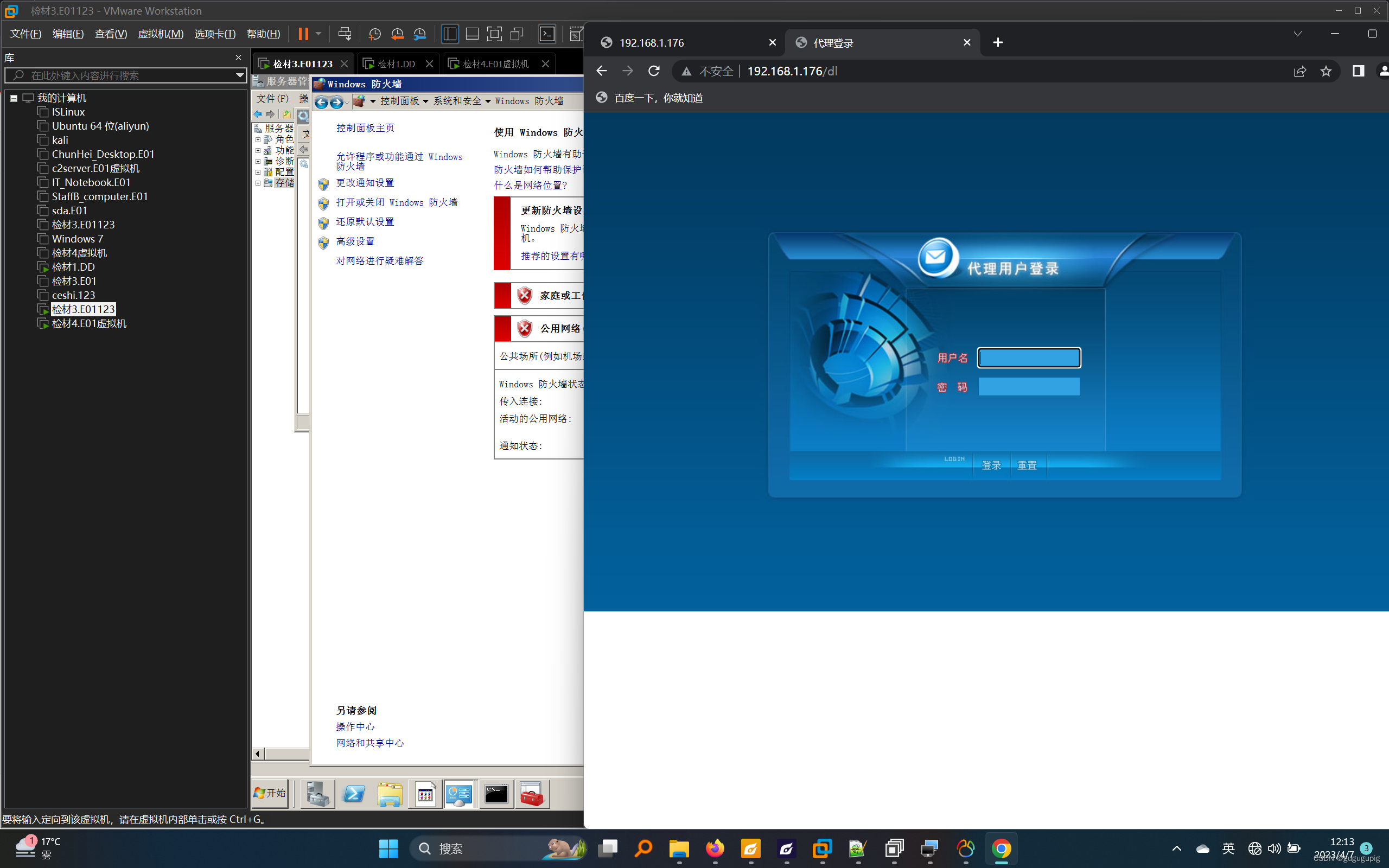

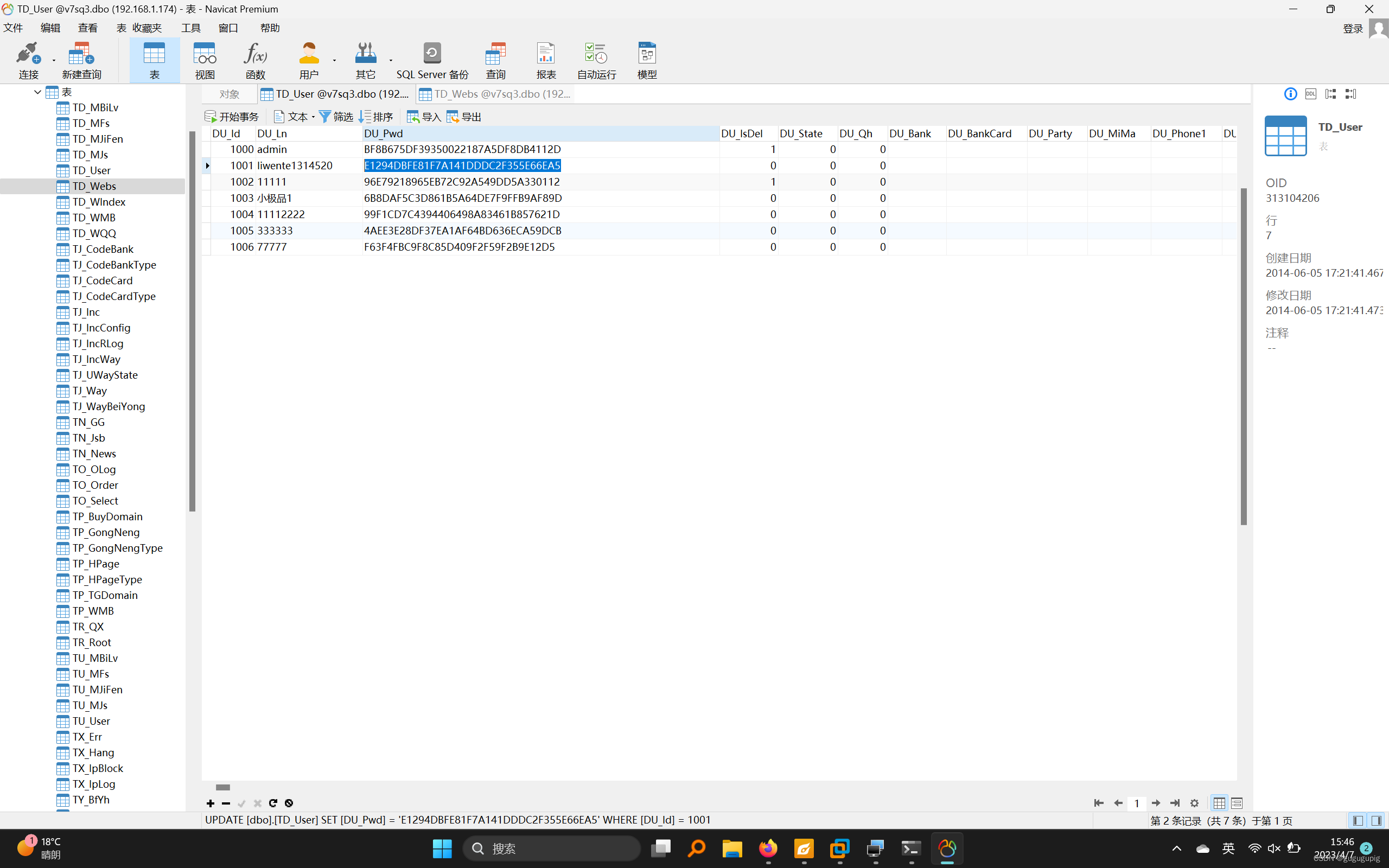

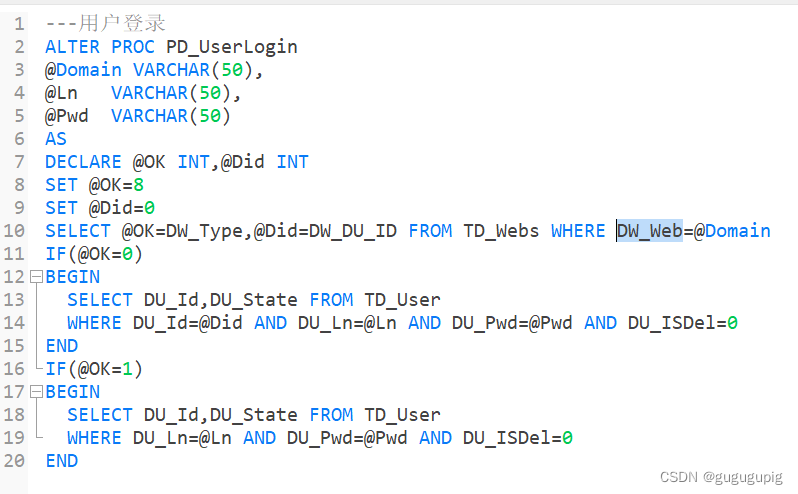

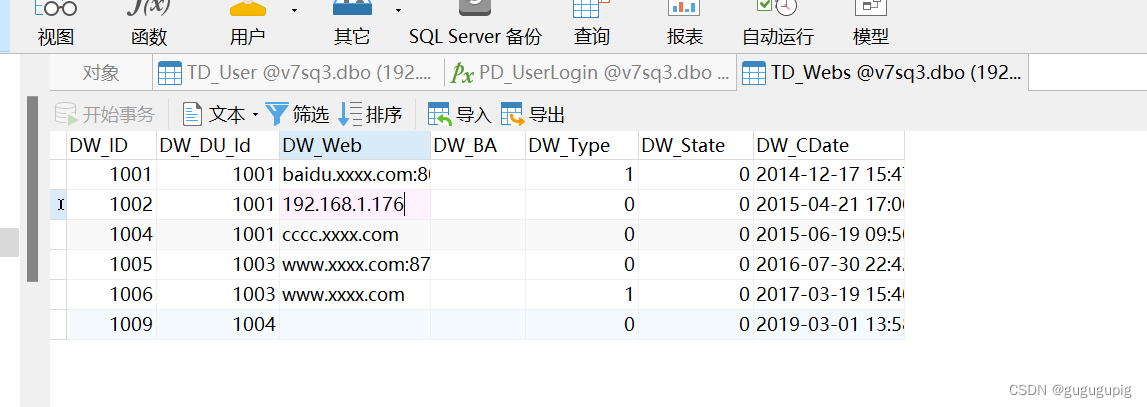

在PD_UserLogin这张表看到账号和密码都在TD_User中并且DU_ISDel=0,访问的ip在DW_Web表中才能访问

于是就找到了账号密码

账号是liwente1314520,可以看到加密后的密码是A210F6EA35F2EFD016D2DB1811434909

解密后为

然后将ip加入,防止限制ip

还是登陆不了,重新对App_Web_dllogin.aspx.7d7c2f33.dll反编译,把用户名或密码错误改成text2

然后,很离谱的事情来了不知道为什么,就是登陆不了界面,很奇怪

请教了弘连的老师,结果发现防火墙没关/(ㄒoㄒ)/~~

这个表里面du_isdel为1的用户是不能登陆的用户

我们尝试显示密码

输入123456

因为这里有域名限制,所以把ip放到TD_web里

哭晕了,搞了三天,终于成了,开始做题

43重构该网站,分析嫌疑用户的推广链接中参数里包含的 ID 是

(答案格式:“a1b2c3d4” 字母数字组合,小写)

44重构该网站,该网站后台的代理用户数量为()

(答案格式:“12345” 纯数字)

注意!!!!每页九个,第三页八个,26个

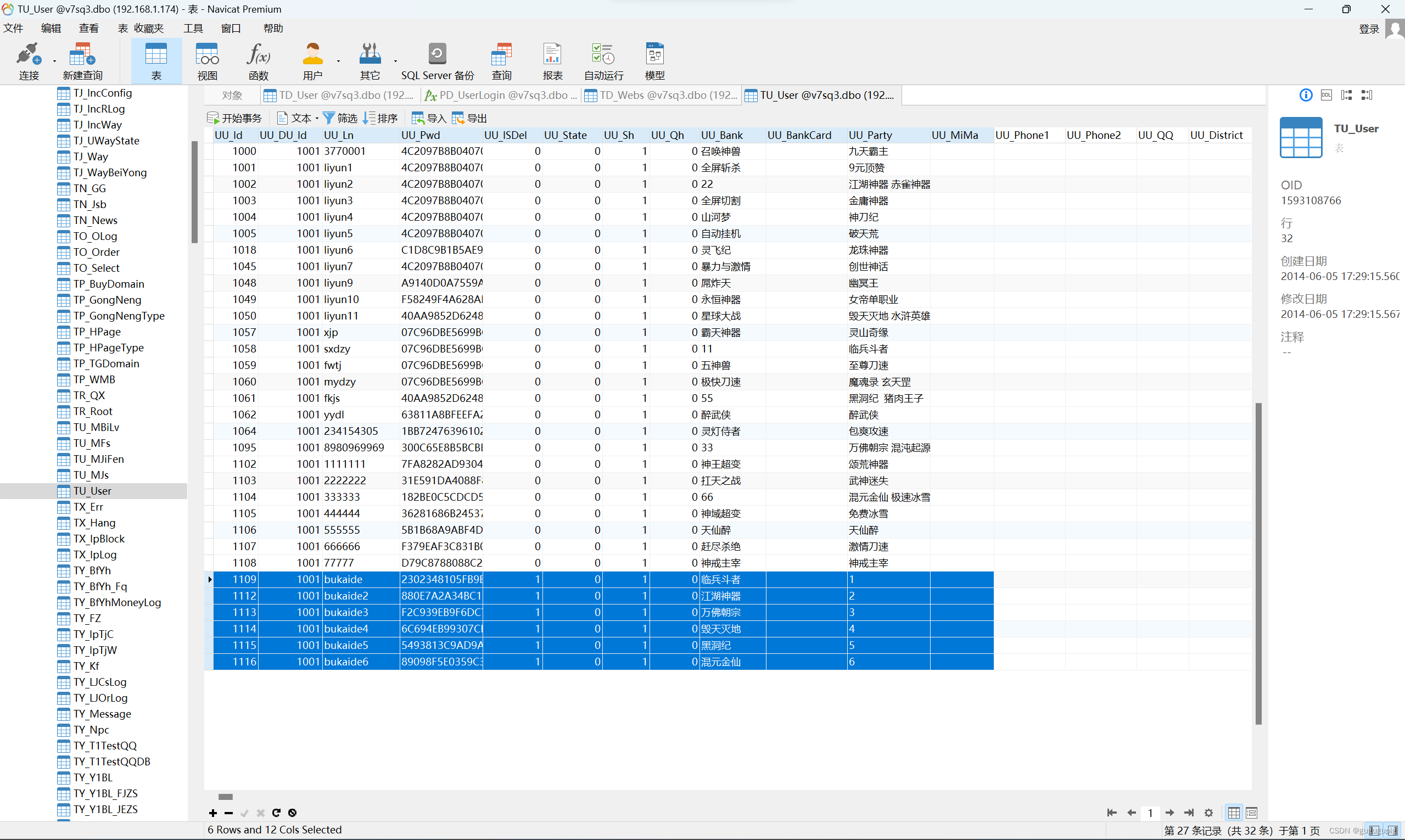

45重构该网站,该网站注册用户中共有过()个代理(包含删除的数据)

(答案格式:“12345” 纯数字)

TU_User里面有所有注册过的用户,里面可以发现有六个被删除的用户,加上上题26个

32个

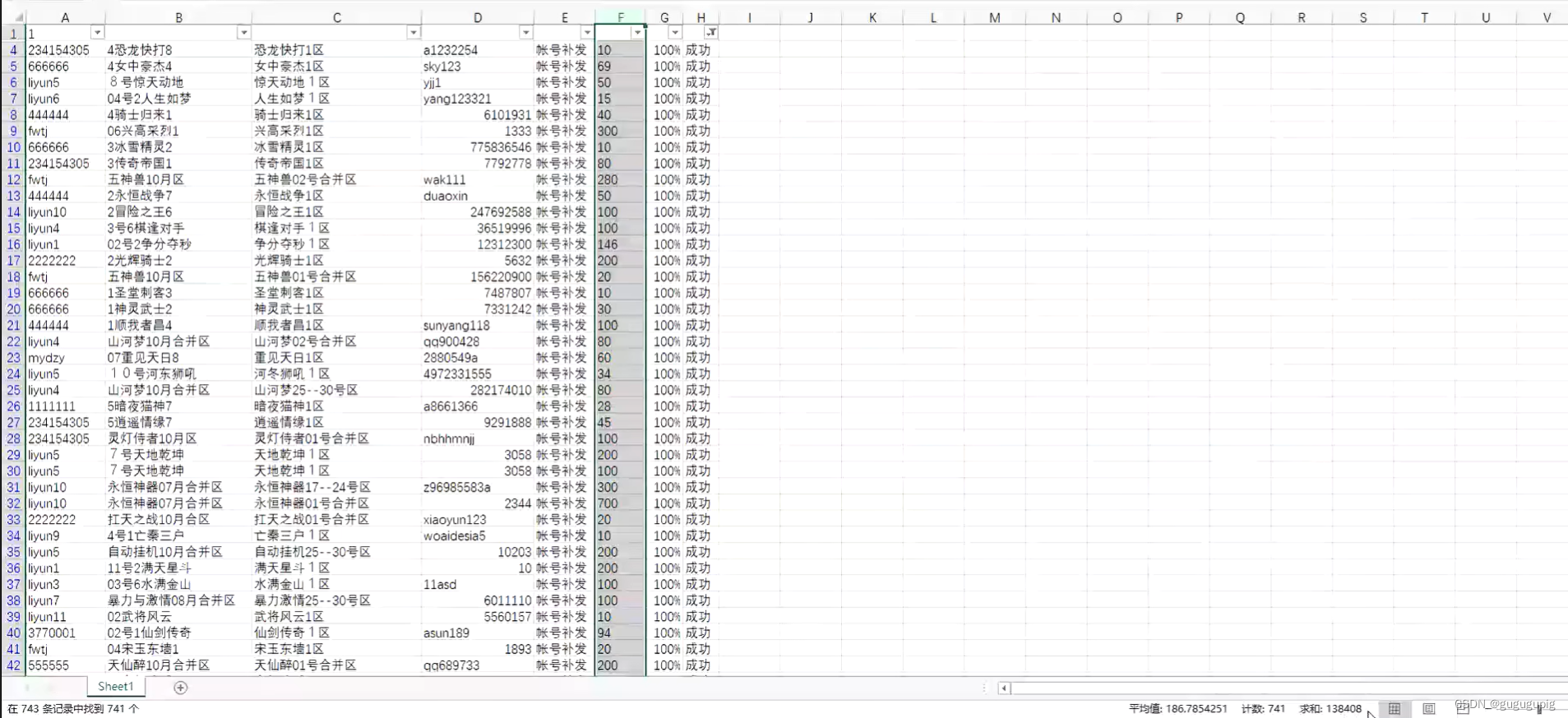

46重构该网站,对补发记录进行统计,统计 2019 年 10 月 1 日后补发成功的金额总值()

(答案格式:“123456” 纯数字)

什么鬼啊啊啊啊啊啊

八十三页

网镜慢慢处理吧

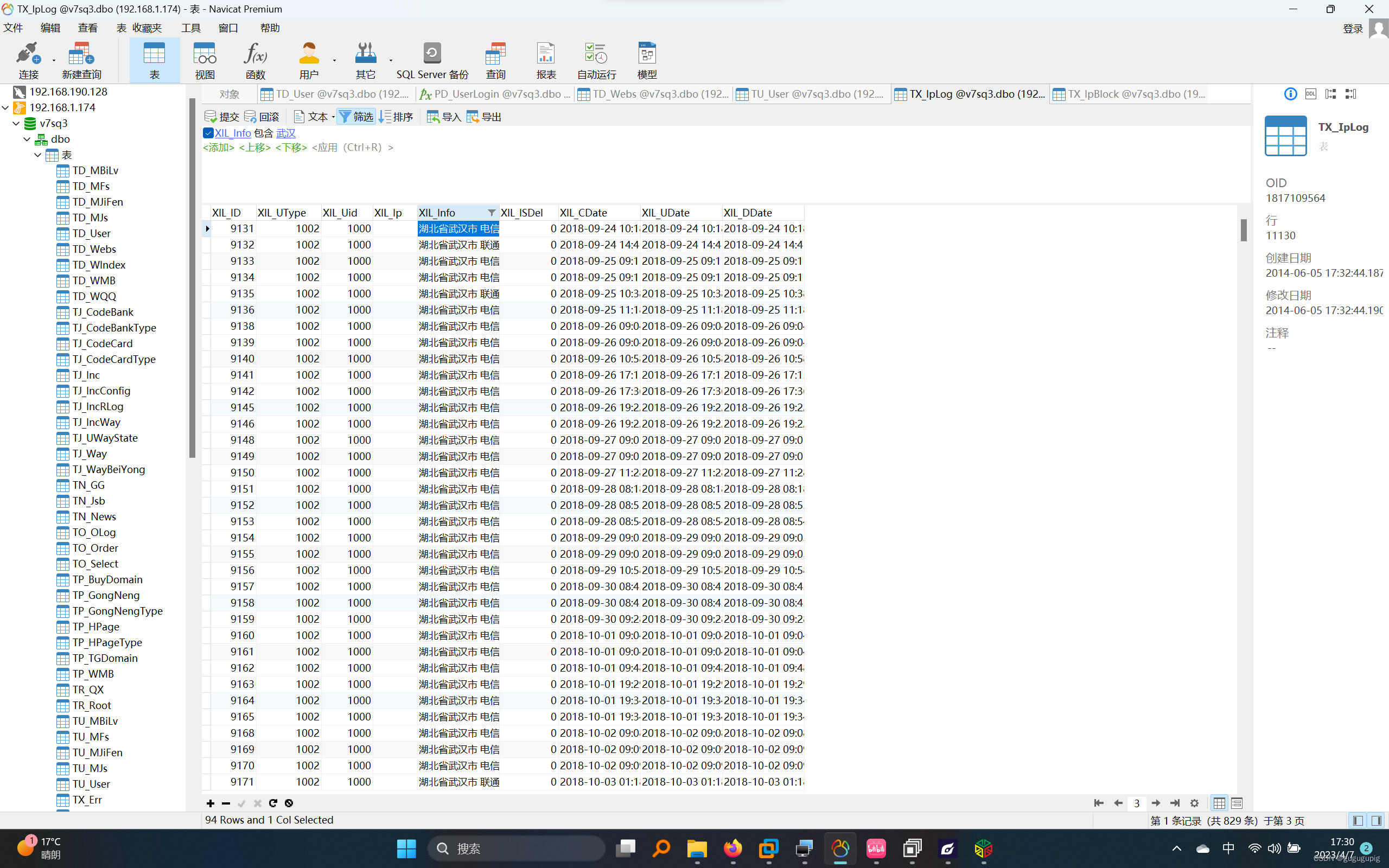

47 检材 4 中,对“TX_IpLog”表进行分析,所有在“武汉市”登录的次数为()

(答案格式:“” 纯数字)

2829

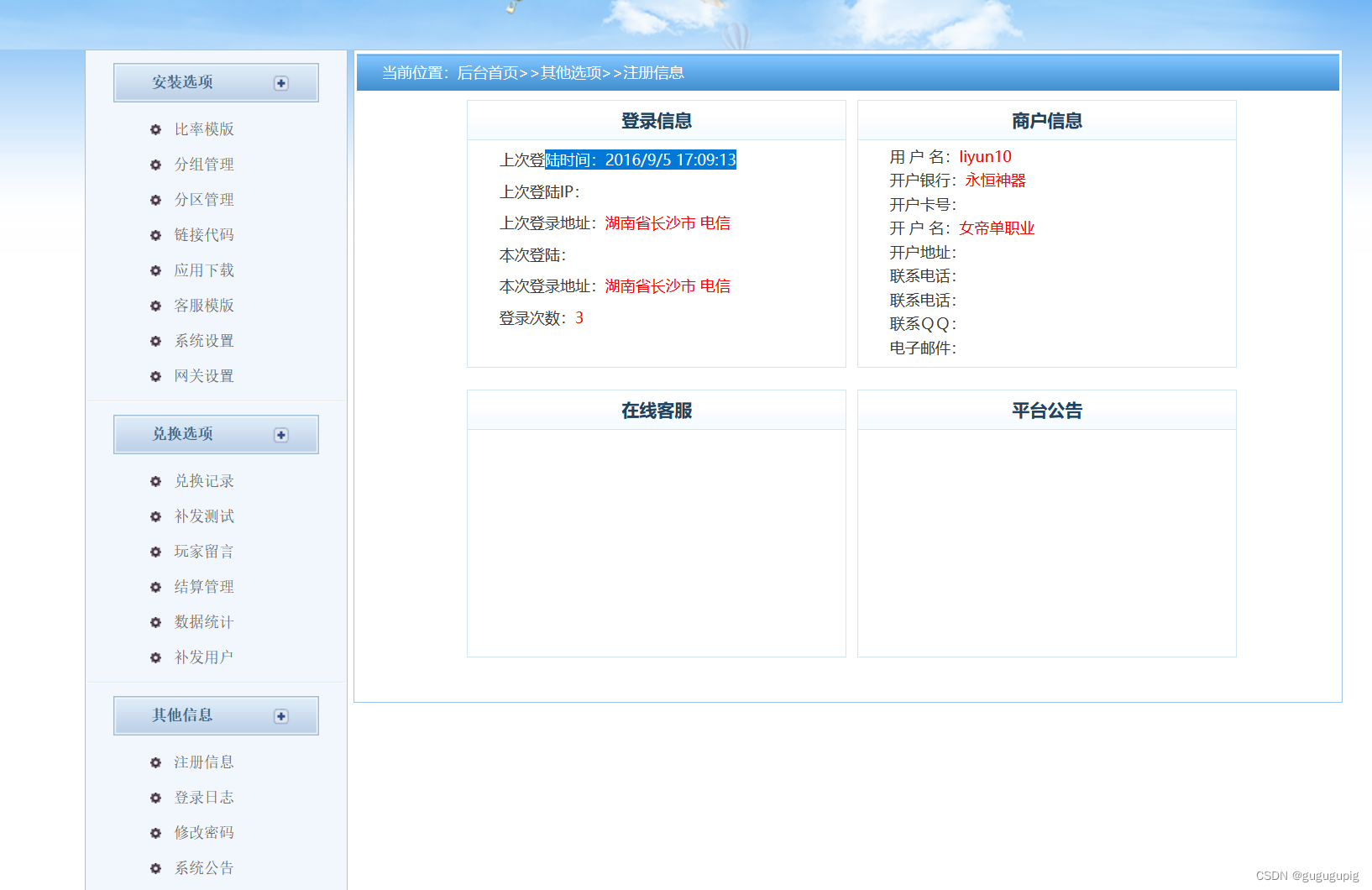

48重构该网站,该嫌疑人下属代理“liyun10”账户下的余额有()元

(答案格式:“123456” 纯数字)

进后台连不上,补ip

49 接上一题,该用户的推广 ID 是

(答案格式:“a1b2c3d4” 字母数字组合,小写)

50、接上一题,该代理商户的最后一次登陆时间是()(答案格式:“2020-01-01 21:35”精确到秒,半角符号)

本文来自博客园作者:P1ggy,转载请注明原文链接:https://www.cnblogs.com/y1y1/p/17951202