20145231 熊梓宏 《网络对抗》 实验7 网络诈欺技术防范

20145231 熊梓宏 《网络对抗》 实验7 网络诈欺技术防范

基础问题回答

1.通常在什么场景下容易受到DNS spoof攻击

(1)在公共场合随意连接免费WiFi,很容易连接到钓鱼网站;(尤其是名字看起来像真正公用WiFi的,如:XX火车站,XX宾馆等);

(2)在同一网段下(同一局域网内),攻击者可以冒充域名服务器,发送来发送伪造的数据包,从而修改目标主机的DNS缓存表。

2.在日常生活工作中如何防范以上两攻击方法

(1)连网时注意查看网址,避免低级欺骗的发生,加强防范;

(2)不要随便连接公共网络,选择信任的网络进行连接。

实践内容

URL攻击

(本次实验借助同学电脑完成,IP可能相同,但绝对是自己独立完成)

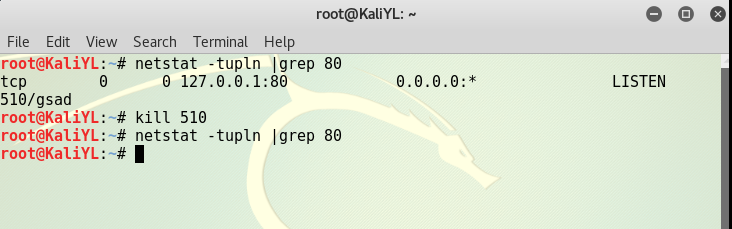

要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端口改为80,先在kali中使用netstat -tupln |grep 80指令查看80端口是否被占用,如果有其他服务在运行的话,用kill+进程ID杀死该进程:

为体现学号信息,使用hostname 20145231;

使用sudo vi /etc/apache2/ports.conf指令修改Apache的端口配置文件,将端口改为80,输入命令apachectl start开启Apache服务

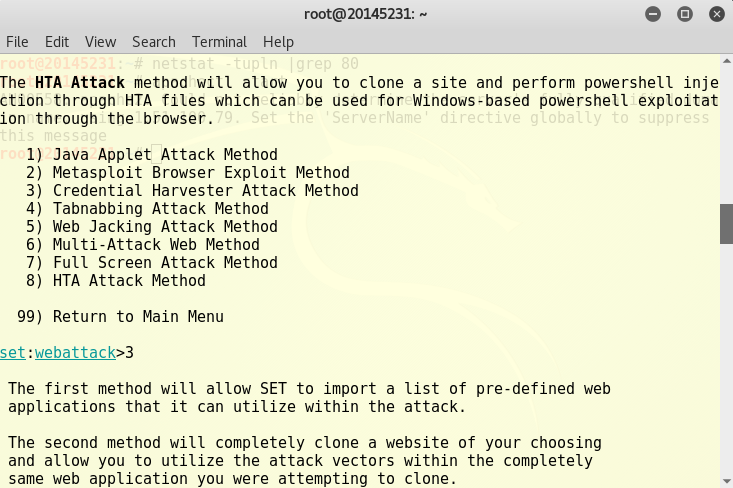

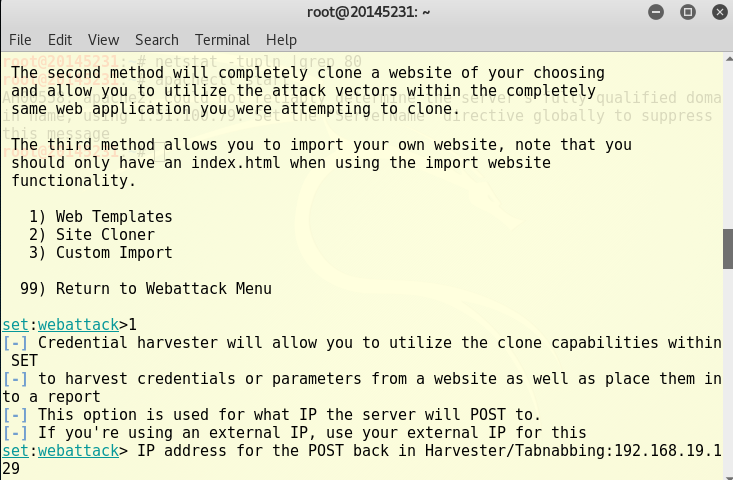

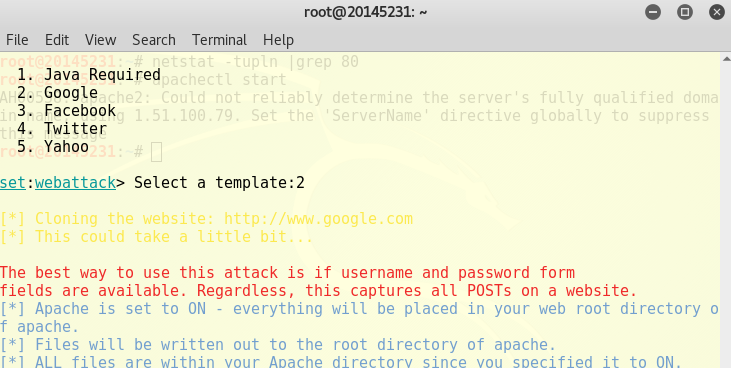

打开一个新终端,输入setoolkit打开SET工具。

选择1进行社会工程学攻击,选择2即钓鱼网站攻击向量,选择3即登录密码截取攻击,选择1即网站模块:

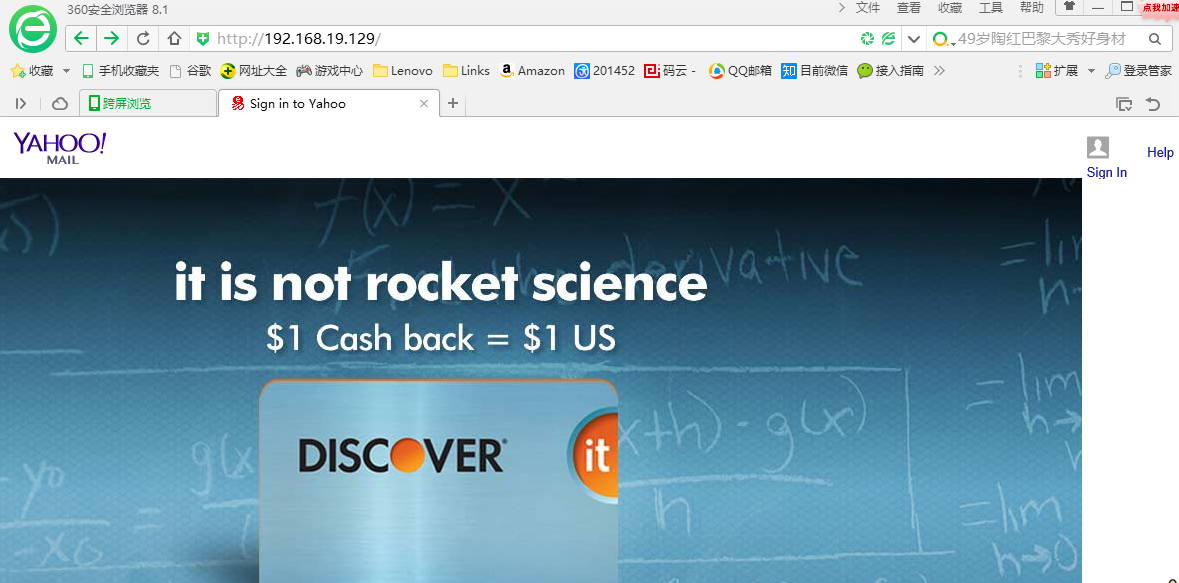

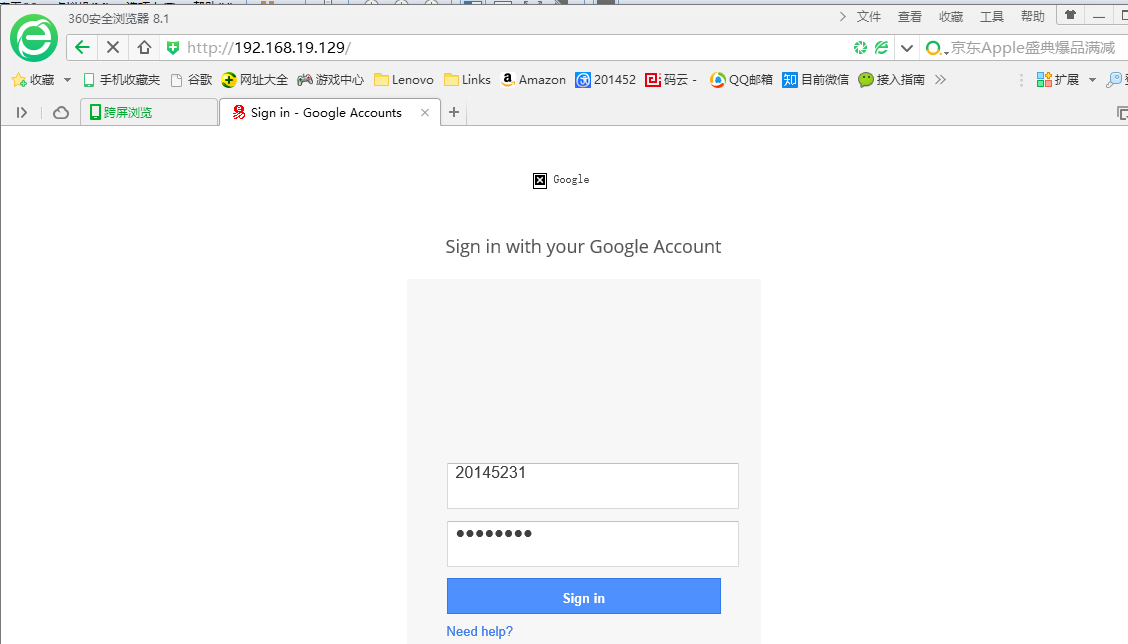

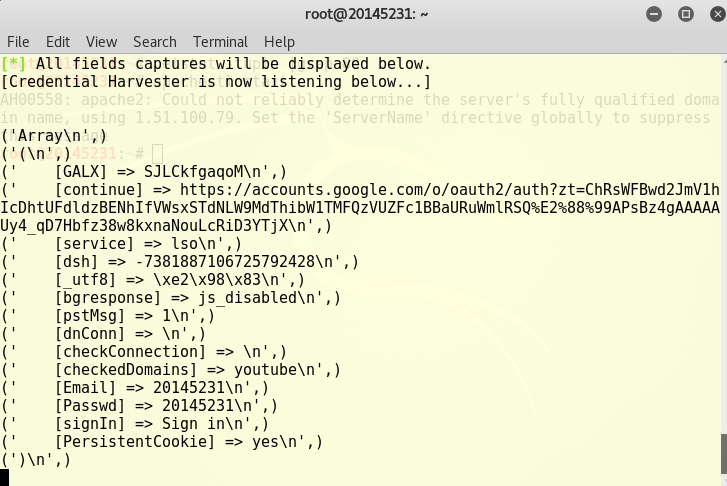

随意选择一个网站,由于考虑到校网属于局域网,可能无法连接到facebook、twitter等国外网站,我选择了谷歌,(之前也试了连接雅虎,但是一直没有捕获输入用户名和密码),在本机360浏览器中打开相应的伪装网址,成功连接到谷歌页面,输入用户名和密码之后,在kali中能看到相关用户名、密码信息。

(伪装地址的获得:在kali中打开http://short.php5developer.com/,输入自己的ip地址,得到伪装地址,并在靶机中输入这个伪装地址打开网页。等待几秒页面会跳转到谷歌界面,可以看到此时的ip为kali的ip,可在此界面内登录)

在kali的/var/www/html文件夹下可以看到生成的文件,文件中包含登录用户名和密码:

DNS欺骗攻击

在kali终端输入ifconfig etth0 promisc将kali网卡改为混杂模式

对/etc/ettercap/etter.dns文件进行修改,加入域名和作为欺骗的IP地址,我选择了百度,IP地址填自己kali的ip:192.168.19.129

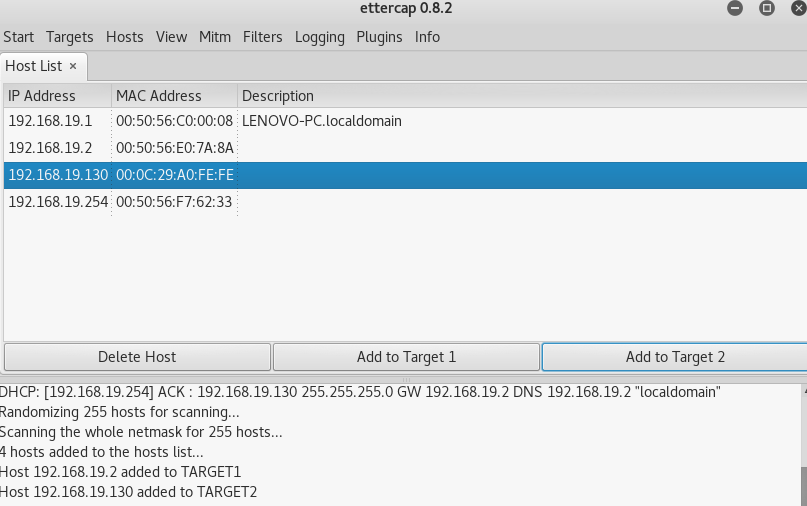

在kali中开启ettercap,选择sniff→Unified sniffing,在弹出的界面选择eth0

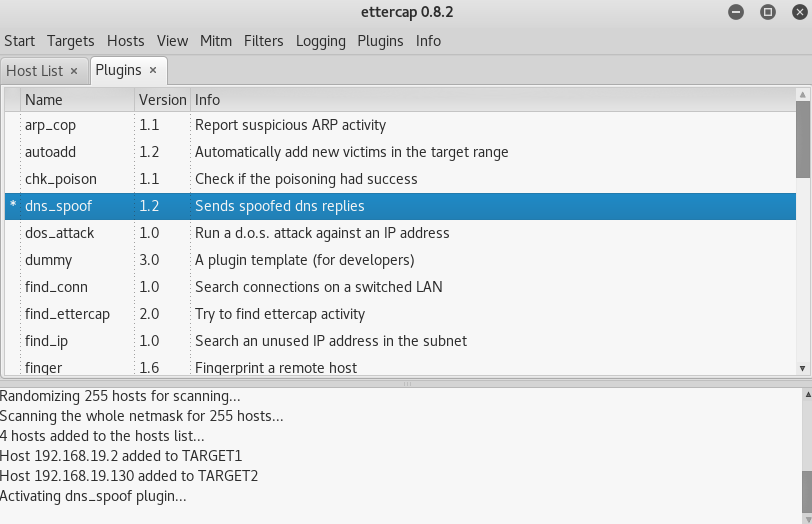

扫描子网查看存活主机,找到靶机ip:192.168.19.129及其默认网关:192.168.19.2,将默认网关ip加入target1,将靶机ip加入target2

选择dns欺骗插件并点击start开始sniffing

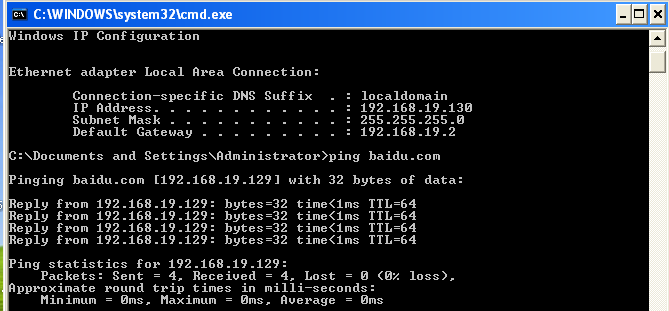

在靶机上ping一下百度,成功连接到kali。

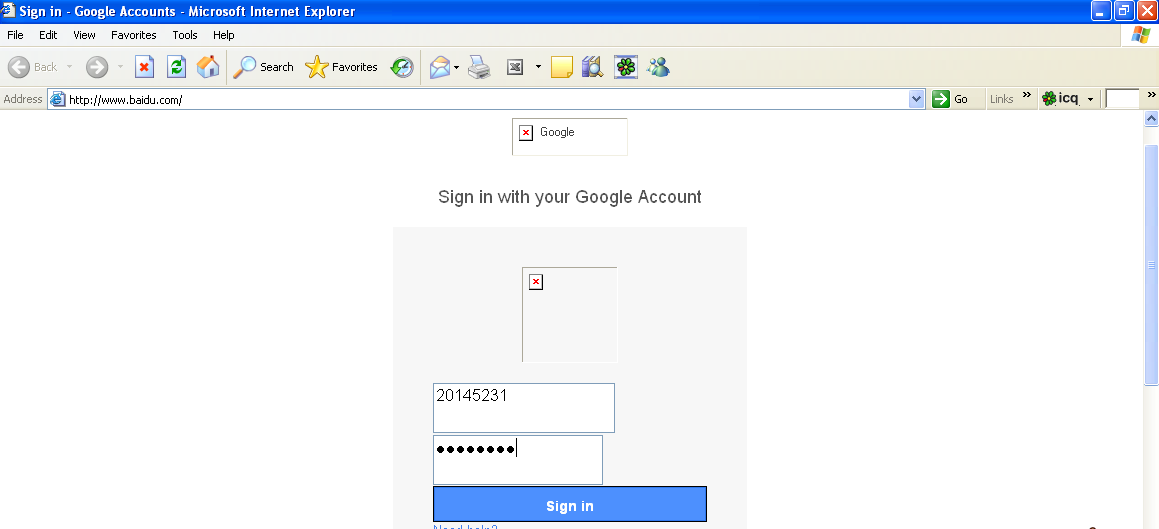

在靶机上输入百度的域名,成功连到之前设置的网站,谷歌。

实践体会

之前在生活中也曾遇到过与本次实验中手段相似的诈骗,以短信或广告窗口的形式给你发送网页链接,有看起来很奇怪的、也有看起来很“正常”的淘宝链接,实则为一种网络诈欺,但是因为我一般看到这样的都不会点,所以好像没有被骗过...以前也好奇过是怎么回事,但却不会深究,通过这次实验,让我了解了背后的原理,才发现实现起来原来如此容易,用到的都是我们在信息安全技术概论中了解过的内容,学习了网络对抗这门课后,希望以后能对各种攻击手段都更加留心一些,因为很可能是我们已经实现过的内容,让自己或家人朋友不再受骗。