print spooler LPF 打印机漏洞

# 打印机漏洞

该漏洞可以通过创建打印机驱动和端口,实现任意文件写入,用于提权或者写入后门。

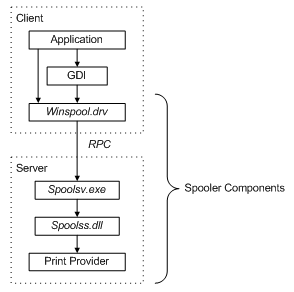

打印机调用流程:client通过RPC调用server的spoolsv.exe,spoolsv.exe是system权限,容易产生EOP漏洞。

通过powershell可以直接创建打印机驱动和端口。

系统中添加一台新打印机

Add-Printer -Name "PrintDemon" -DriverName "Generic / Text Only" -PortName "c:\windows\tracing\myport.txt"

输出到文件

"Hello,Printer!" | Out-Printer -Name "PrintDemon"

CVE-2020-1048

“AddPort函数浏览网络以查找现有端口,并弹出对话框供用户选择。AddPort函数应该经过调用EnumPorts来验证用户输入的端口名称,以确保不存在重复的名称。AddPort函数的调用方必须具备访问端口所链接的服务器的SERVER_ACCESS_ADMINISTER权限。要添加端口而不显示对话框,可调用XcvData函数而不是AddPort”。

经过控制面板添加打印机在底层是调用了AddPort函数,该函数会触发spooler程序对端口的合法性校验。经过PowerShell命令添加打印机在底层则是直接调用XcvData函数,该函数不会触发spooler程序对用户添加的端口进行安全校验。这个函数可以将port name设置为任意文件而不被检查。

Add-PrinterPort -Name c:\windows\system32\ualapi.dll

在PowerShell窗口中执行即可.

CVE-2020-1337

经过补丁后,紧随其后的CVE-2020-1337又有姿势可以绕检查

从github上获取样本分析

https://github.com/math1as/cve-2020-1337-exploit

powershell -ep bypass ``-F` `C:\CVE-2020-1337-exploit-master\exploit.ps1

在查看了公布的脚本文件可以发现

它的命令也是非常的简单,在执行上述过程中添加了一条命令创建一个系统目录软联接

cmd /c mklink /J c:\users\test\mytarg5 C:\Windows\system32

无论是AddPort还是修复后的XcvData函数进行检查时,都是判断当前用户是否具有对目标路径的访问权限的。

将port name指向 c:\users\test\myfolder\xxx.dll ,通过检查后,再将mytarg5作为一个软链接重定向到目标的系统路径中,即可完成对补丁的绕过。

创建一个软连接,将文件打印位置改为 c:\users\test\mytarg5,便会在C:\Windows\system32下成功创建ualapi.dll.

利用方法

可以使用dll劫持方法。利用目标服务调用特定dll的特性,写入恶意dll,实现权限维持等功能。

[原创] 【漏洞利用】cve-2020-1048、cve-2020-1337漏洞原理及利用-二进制漏洞-看雪论坛-安全社区|安全招聘|bbs.pediy.com

CVE-2021-1678

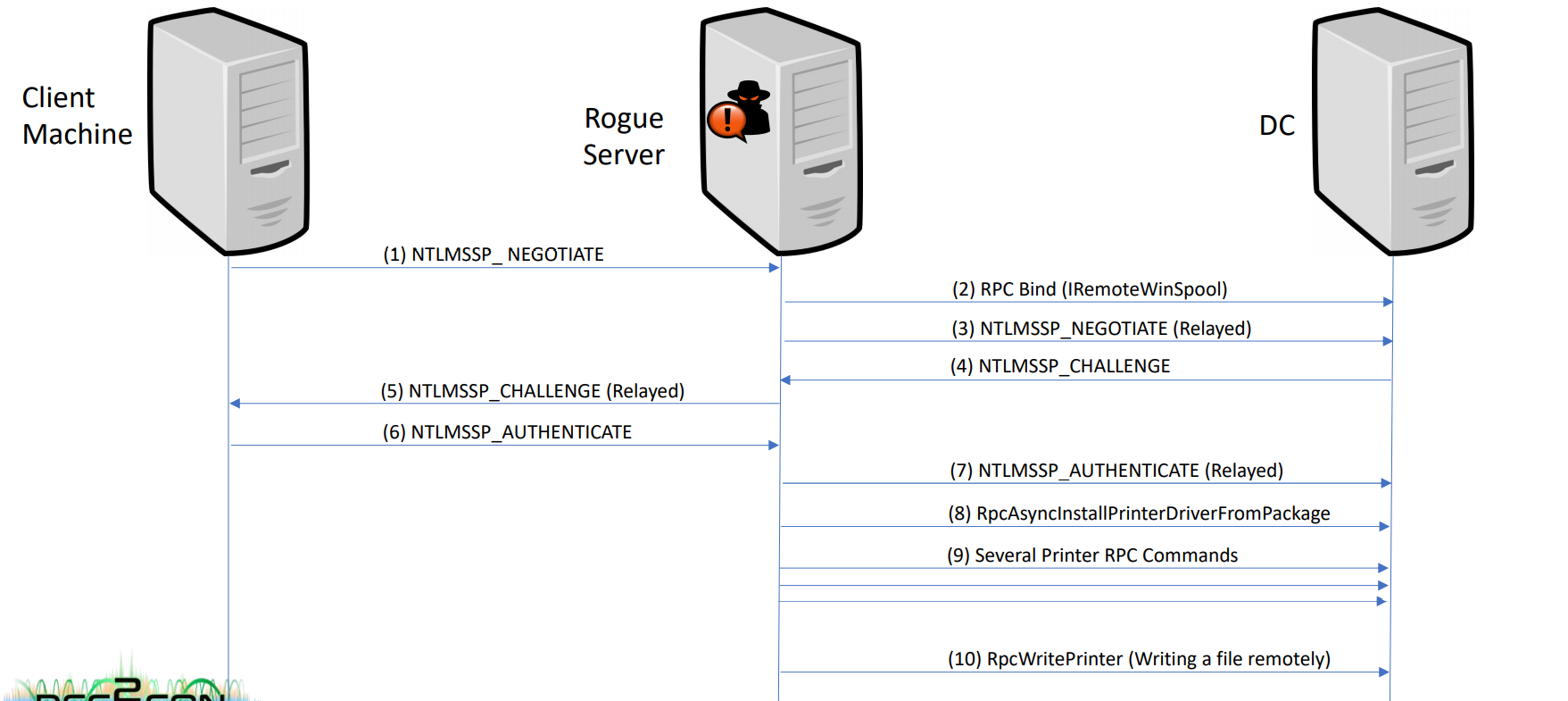

远程调用打印机漏洞。

RPC协议:

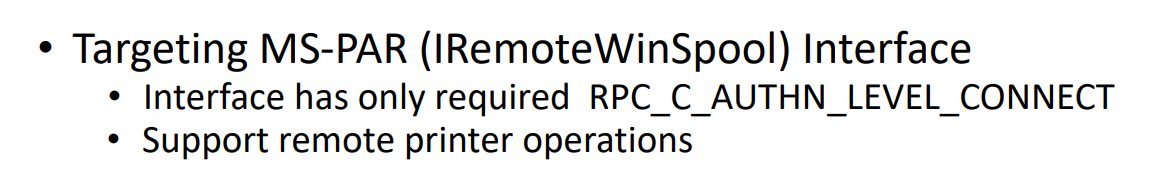

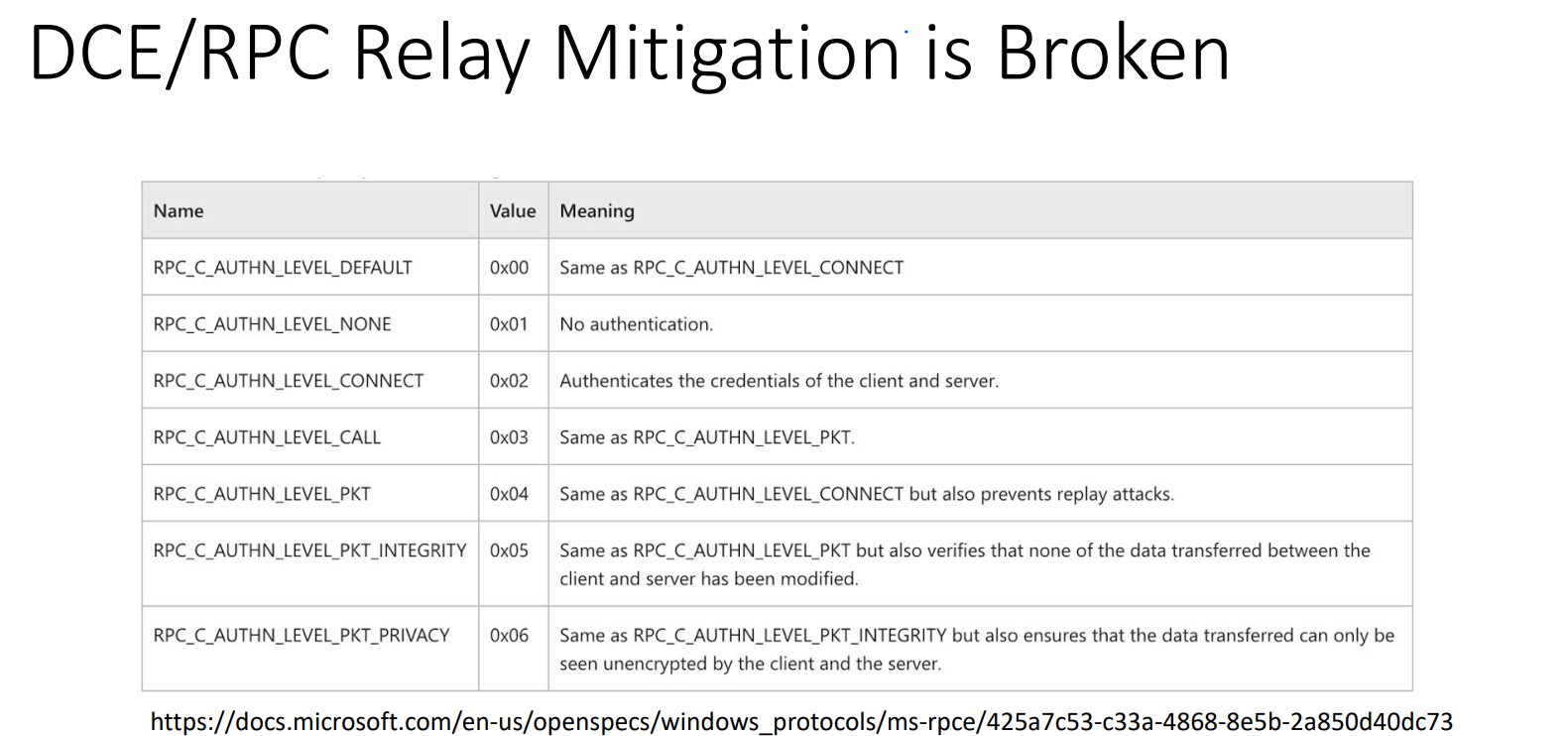

此处的RPC为0x02未添加保护措施,易被中间人攻击。

客户端向恶意服务器发起NTLM协商时,黑客会通过打印机远程过程调用 (RPC) 绑定处理远程 Winspool 接口,然后重放ntlm请求登录。随后就可以远程利用打印机漏洞。