密码引擎API研究与应用

目录

一、任务概览

密码引擎API的主要标准和规范包括:

1 微软的Crypto API

2 RAS公司的PKCS#11标准

3 中国商用密码标准:GMT 0016-2012 智能密码钥匙密码应用接口规范,GMT 0018-2012密码设备应用接口规范等

研究以上API接口,总结他们的异同,并以龙脉GM3000Key为例,写出调用不同接口的代码,提交博客链接和代码链接。

内容:

0 查找各种标准的原始文档,研究学习(至少包含Crypto API,PKCS#11,GMT 0016-2012,GMT 0018-2012)(5分)

1 总结这些API在编程中的使用方式(5分)

2 列出这些API包含的函数,进行分类,并总结它们的异同(10分)

3 以龙脉GM3000Key为例,写出调用不同接口的代码(Crypto API,PKCS#11,SKF接口),把运行截图加入博客,并提供代码链接(10分)

二、密码引擎API标准

2.1 微软Crypto API

官方文档链接:https://docs.microsoft.com/en-us/windows/win32/seccrypto/cryptography-portal

Crypto API 概览

Crypto API 设计为多层架构,包括基本加密操作、证书处理、消息加密解密等多个功能域,使其能够支持从简单到复杂的安全需求。API 的使用涉及服务提供者的选择、密钥管理、数据加密/解密、数字签名以及证书的管理等。

核心功能域

-

基本加密操作:Crypto API 提供了一系列基本加密函数,包括密钥生成、加密和解密等,以及与云解决方案提供商连接的上下文函数,为应用程序提供所需的加密功能。

-

证书编码/解码:提供了证书处理的能力,包括证书的编码和解码,使得证书管理和应用变得可行。

-

证书存储操作:通过证书存储函数,应用程序可以管理数字证书集合,包括证书的存储、访问和验证等。

-

消息加解密:Crypto API 提供了简化的消息函数和低级别消息函数,以支持消息的加密、解密、签名和验证。

应用场景举例

- 数据加密:Crypto API 允许应用程序加密存储或传输的数据,确保数据的机密性。

- 数字签名:应用程序可以使用Crypto API进行数据签名,以验证数据的来源和完整性。

- 证书管理:管理和应用数字证书,实现身份验证和安全通信。

API 函数概述

Crypto API 包括多种类型的函数,每类函数支持一组特定的操作:

- 服务提供者函数:连接和配置加密服务提供者。

- 密钥管理函数:生成、导入、导出和删除加密密钥。

- 加密/解密函数:执行数据的加密和解密操作。

- 哈希和签名函数:生成数据的哈希值和数字签名,以及验证签名。

- 证书处理函数:包括证书的编码、解码、验证和管理。

- 消息处理函数:高级API简化了消息的加密、签名、验证和解密过程。

开发示例

以下是一个使用Crypto API进行数据加密和数字签名的简化示例:

- 选择加密服务提供者:首先,选择合适的加密服务提供者并建立上下文。

- 密钥生成:生成加密所需的密钥。

- 数据加密:使用生成的密钥对数据进行加密。

- 生成数字签名:对数据生成数字签名,以便接收方验证数据的完整性和来源。

结论

微软Crypto API提供了一个功能丰富的加密框架,使得在Windows平台上的应用程序能够轻松实现加密、身份验证和数字签名等安全功能。通过合理利用Crypto API,开发者可以为用户构建安全可靠的应用程序,保护数据和通信的安全。

2.2 RAS公司PKCS#11标准

官方文档链接:https://docs.oasis-open.org/pkcs11/pkcs11-base/v3.0/pkcs11-base-v3.0.html

PKCS#11概述

PKCS#11标准提供了一个统一的编程接口,使得应用程序能够独立于底层加密设备进行开发,从而简化了加密设备的复杂性并允许应用程序轻松更换不同的加密设备。它位于上层应用和底层安全设备之间,基于PKCS#11标准接口开发的应用程序可以与各类安全设备进行交互。

PKCS#11的关键组件

- 主API库:为应用提供PKCS#11接口。

- TokenDLL库:由主API库调用,完成从应用层到指定设备的通信。

- 安全密码设备:提供安全服务资源和实施的载体,完成具体的安全功能支持。

PKCS#11的核心概念

- Slot(槽):代表一个密码设备对象,是PKCS#11模型中的一个重要概念。打开的槽上的会话称为session,不同的session之间存在权限差异,且在同一个slot的不同session之间可能会互相影响。

- 对象:PKCS#11支持多种重要的对象类型,如公钥、私钥、对称密钥和数据对象等。这些对象可以分为持久存储对象和会话对象两大类,持久存储对象保存在USB Key的安全存储区域中,会话对象只存在于特定会话中,会话结束后被删除。

- 访问权限:所有对象根据访问权限可以分为公开对象和私有对象两大类。公开对象可被任何用户访问,而私有对象仅可被身份验证后的用户访问。

PKCS#11 API函数

PKCS#11标准定义了一系列API函数,这些函数支持密钥管理、会话管理、加密/解密操作、数字签名和验证等功能。函数按照功能分类,大致可以划分为以下几类:

- 会话管理函数:创建和管理与加密设备的会话。

- 对象管理函数:创建、修改和删除密钥和其他加密对象。

- 加密和解密函数:用于数据的加密和解密操作。

- 签名和验证函数:生成和验证数字签名。

- 密钥管理函数:包括密钥生成、导入和导出等操作。

2.3 中国商用密码标准

官方文档链接:http://www.gmbz.org.cn/main/viewfile/20180110020423162671.html

官方文档链接:http://www.gmbz.org.cn/main/viewfile/20180110020642562680.html

标准概述

GMT 0016-2012 规定了智能密码钥匙在密码应用中的接口标准,这包括了加密操作、签名验证、密钥管理等功能的实现规范。标准的制定旨在统一智能密码钥匙的技术要求,保障产品的兼容性和安全性,适用于各类智能密码钥匙的研制与应用。

标准特点

- 通用性:适用于各种基于PKI体系的智能密码钥匙产品。

- 规范性:明确了接口的函数、参数等技术要求,确保了操作的标准化。

- 安全性:对设备的安全性提出了具体要求,保障密码操作的安全可靠。

主要内容

- 接口规范:定义了密码应用接口的基本架构,包括设备管理、用户身份验证、密钥管理、加密解密等基本功能的接口。

- 规范性引用文件:明确了本标准所依赖的其他国家标准和技术规范,确保了标准体系的完整性和一致性。

- 应用结构:描述了智能密码钥匙在密码应用中的工作模式和层次结构,为开发提供了框架指导。

GMT 0016-2012智能密码钥匙密码应用接口规范

该标准定义了用于智能密码钥匙的密码应用接口,包括设备管理、用户认证、密钥管理和密码服务等方面的API函数。这些函数主要包括:

- 设备管理系列函数:用于初始化设备、获取设备信息等。

- 用户认证系列函数:包括用户登录、登出等操作。

- 密钥管理系列函数:密钥的生成、导入导出和删除等。

- 密码服务系列函数:提供数据加密、解密、数字签名和验证等密码操作。

GMT 0018-2012密码设备应用接口规范

该标准针对服务类密码设备定义了应用接口,旨在为基于公钥密码体系的应用提供基础密码服务,主要函数包括:

- 设备管理类函数:包括打开和关闭设备、创建和关闭会话等。

- 密钥管理类函数:包括密钥生成、导出公钥、导入会话密钥等。

- 加密和解密函数:用于执行加密和解密操作。

- 签名和验证函数:用于生成和验证数字签名。

应用示例

标准中详细描述了智能密码钥匙在实际应用中的使用方式,包括但不限于:

- 设备管理:如设备初始化、用户认证等操作。

- 密钥管理:包括密钥生成、导入导出、使用权限管理等。

- 密码服务:实现数据的加密、解密、数字签名和验签等密码操作。

三、应用示例

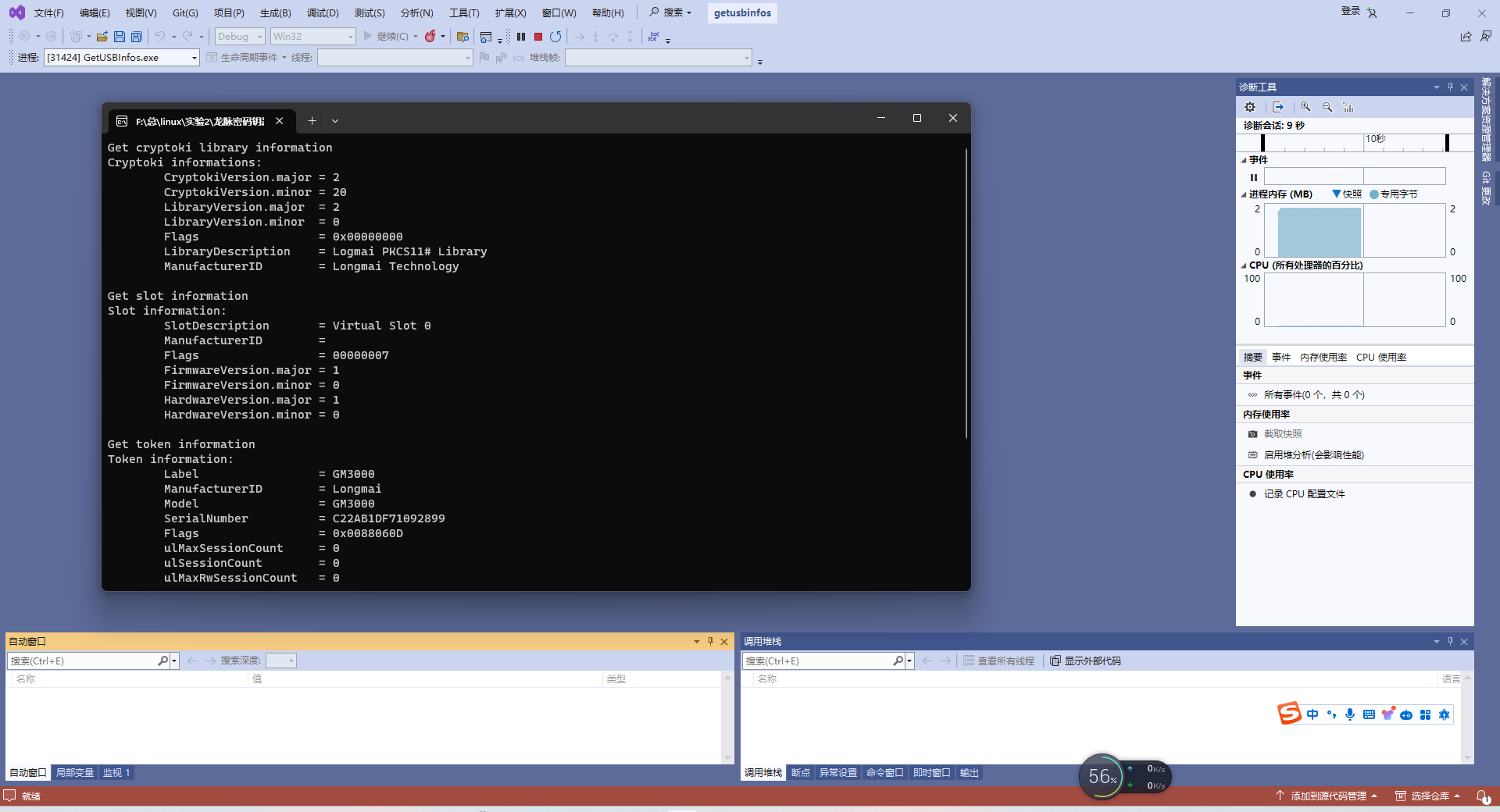

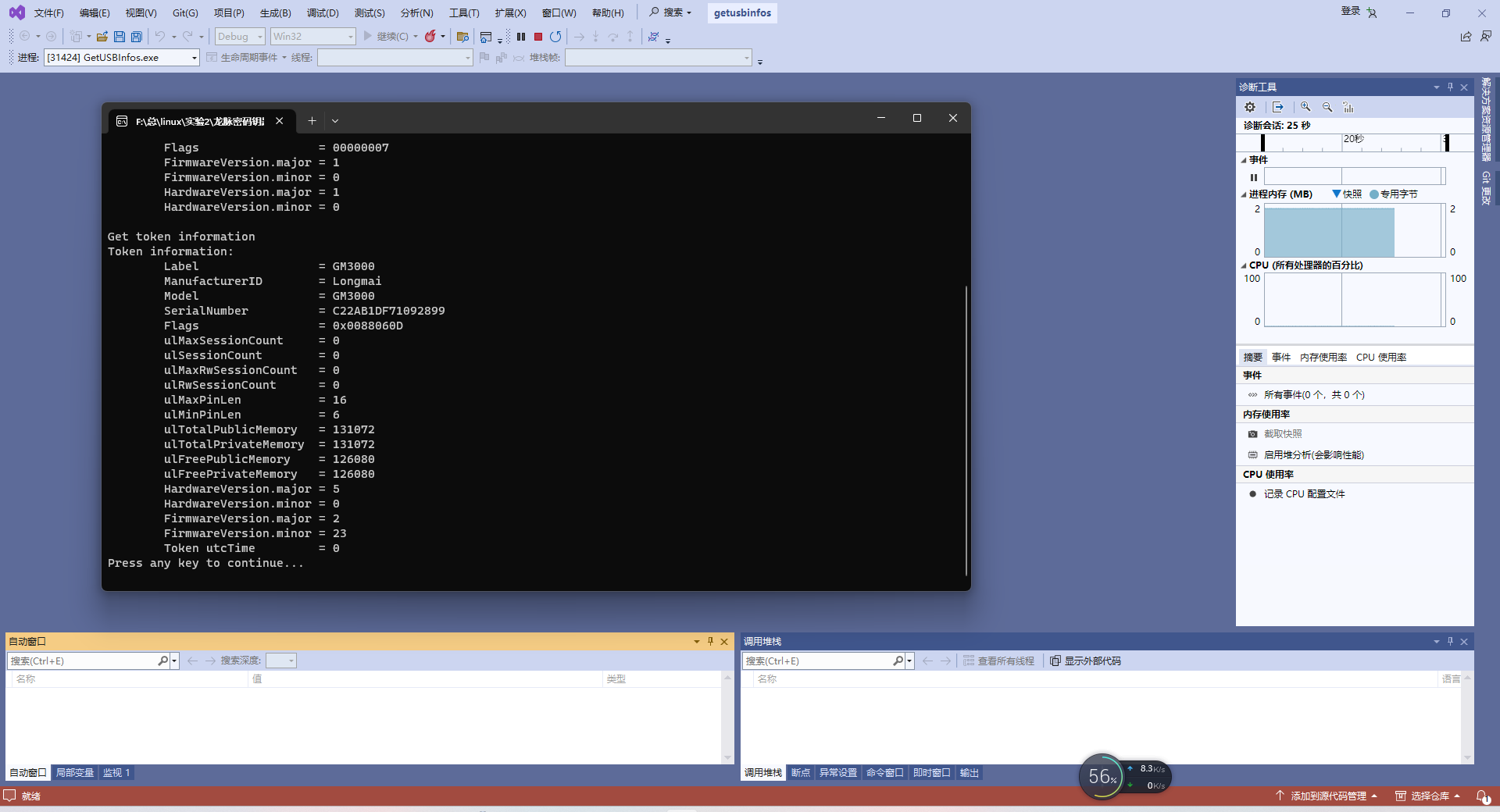

4.1 SKF接口示例

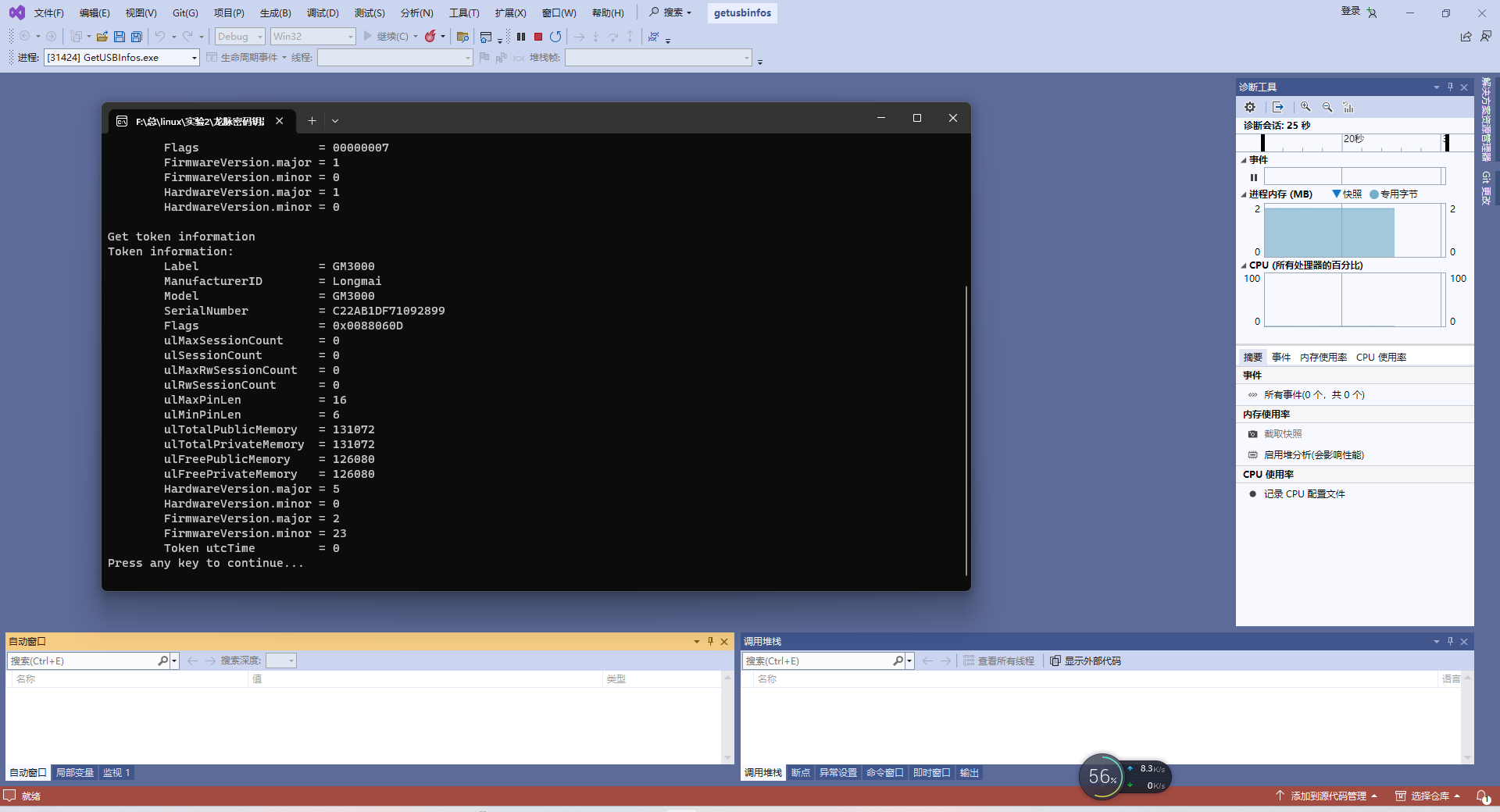

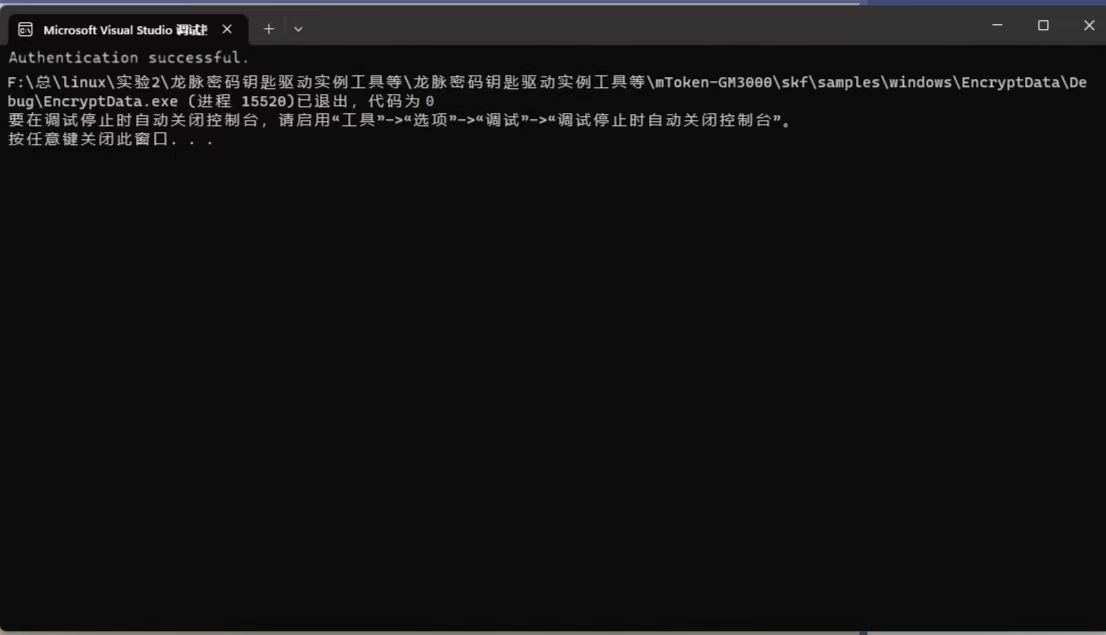

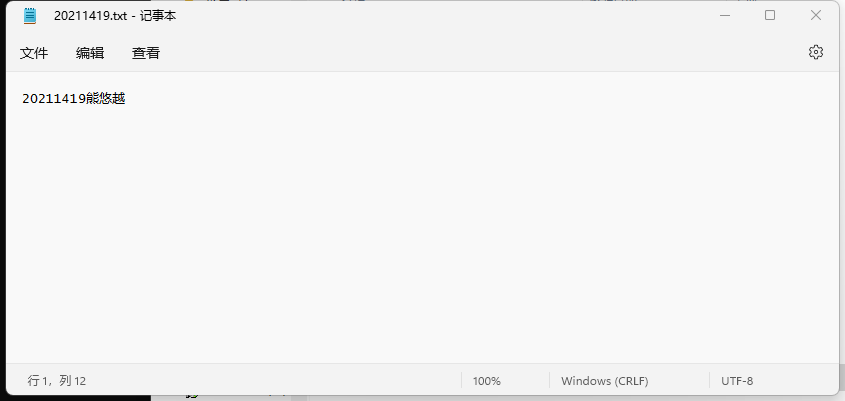

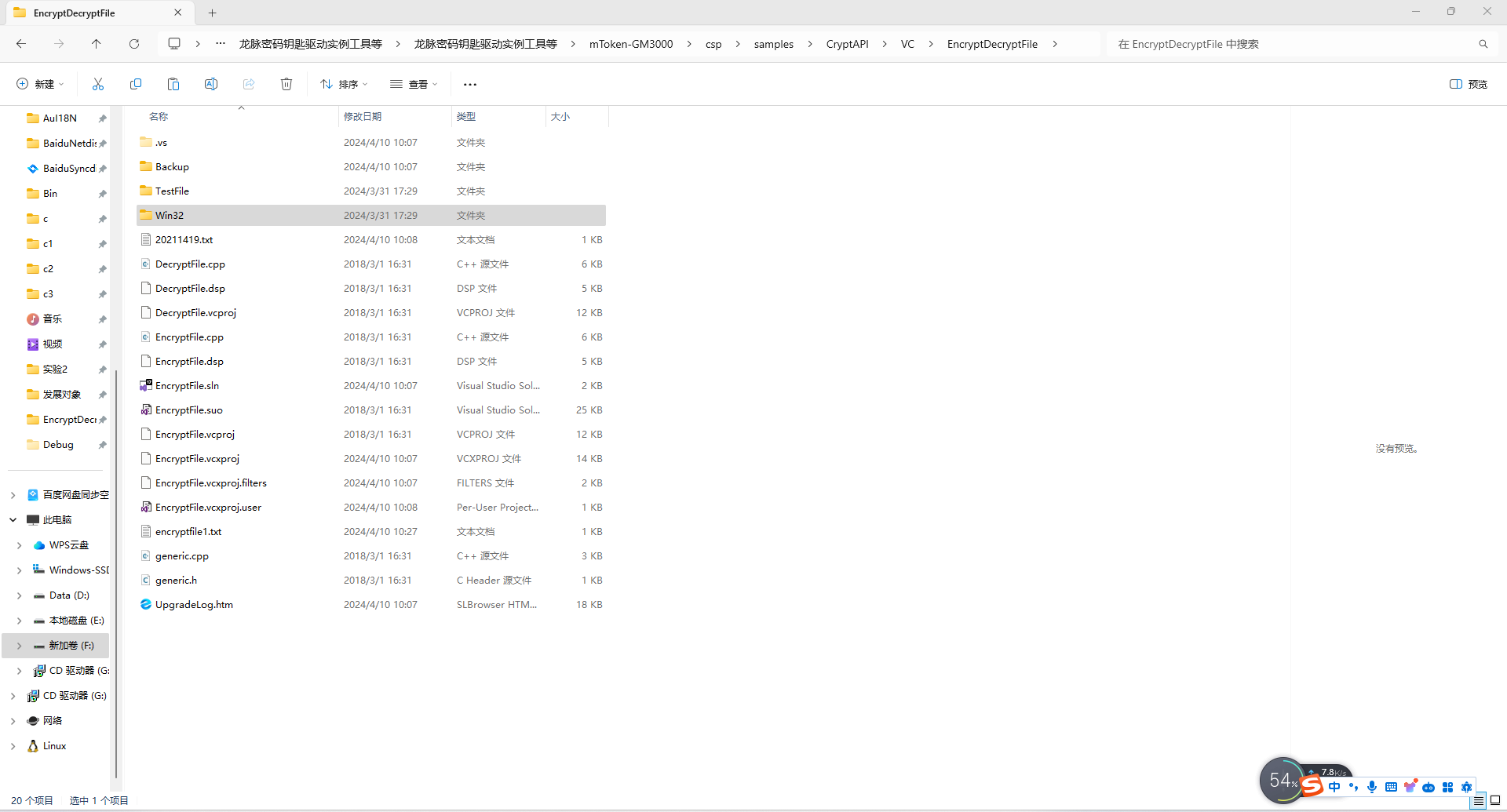

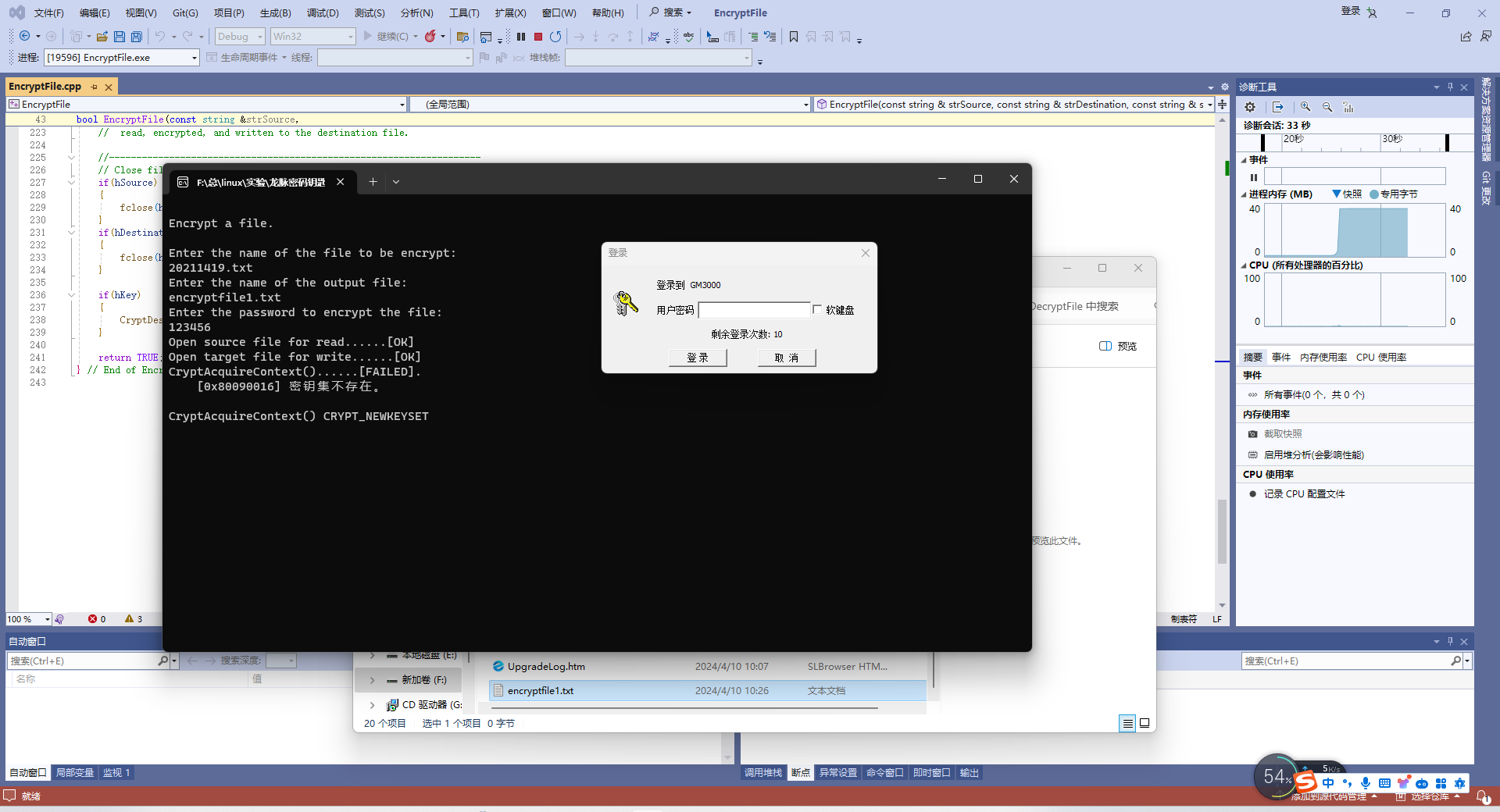

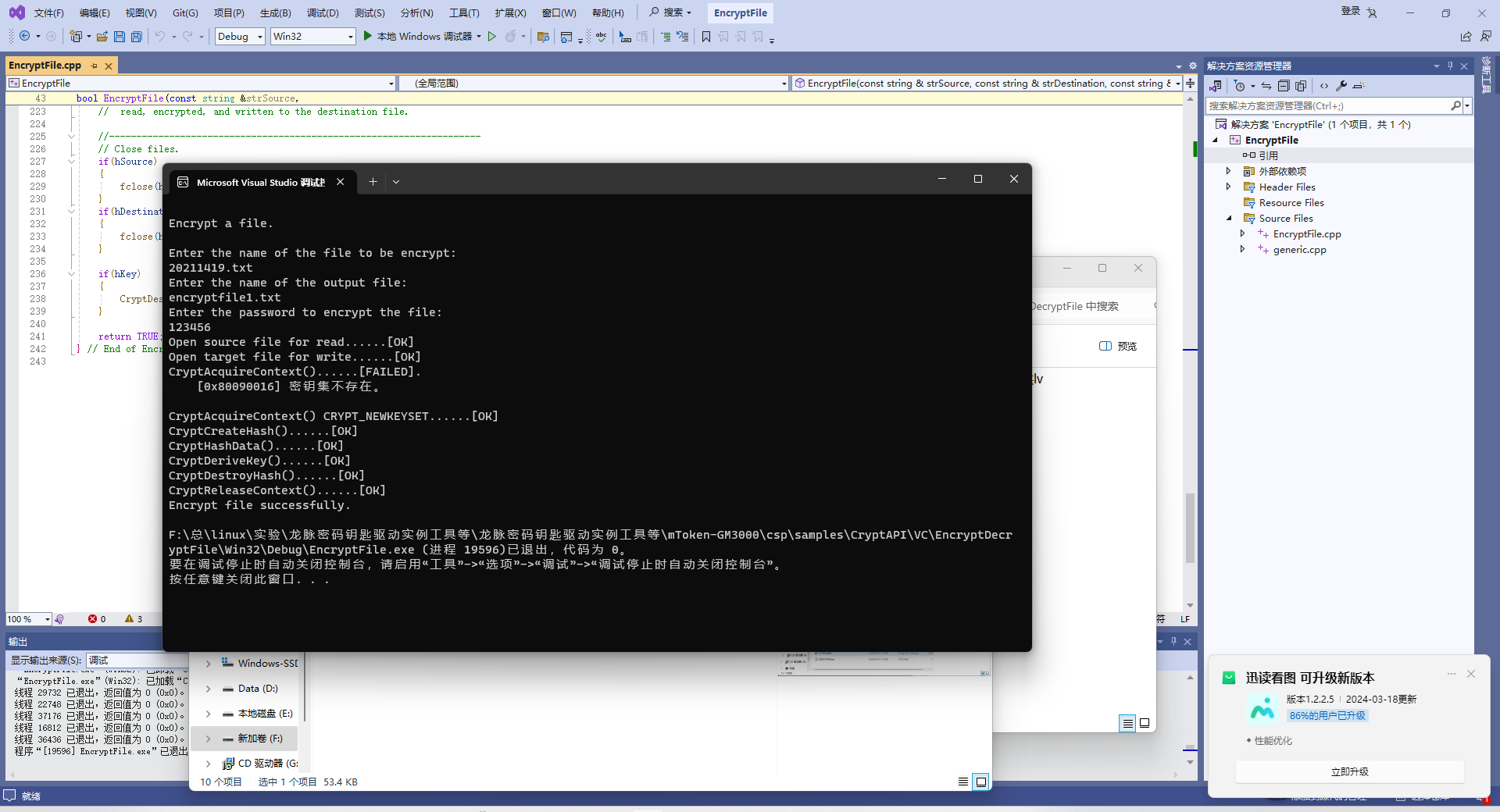

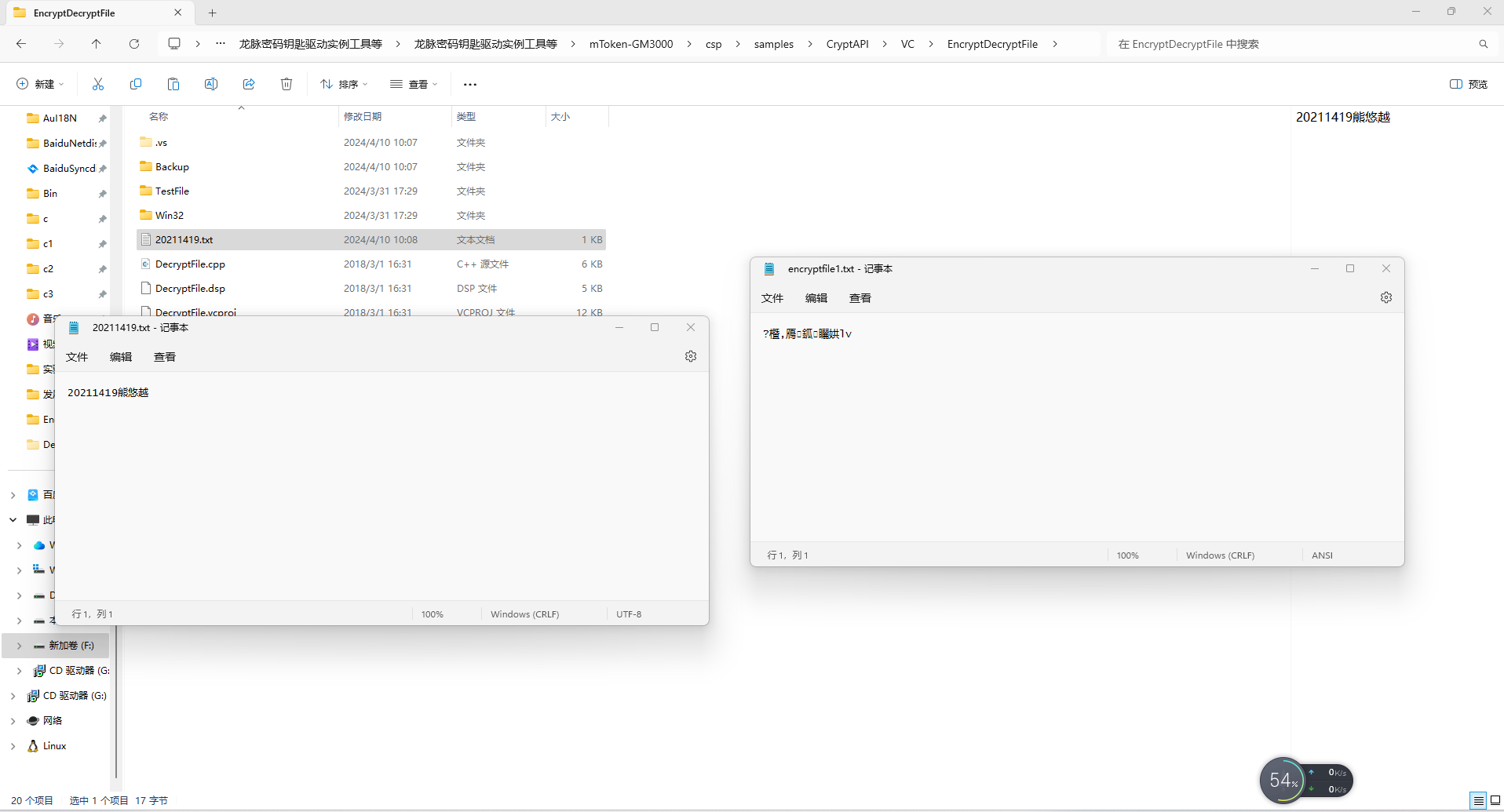

4.2 Crypto API示例

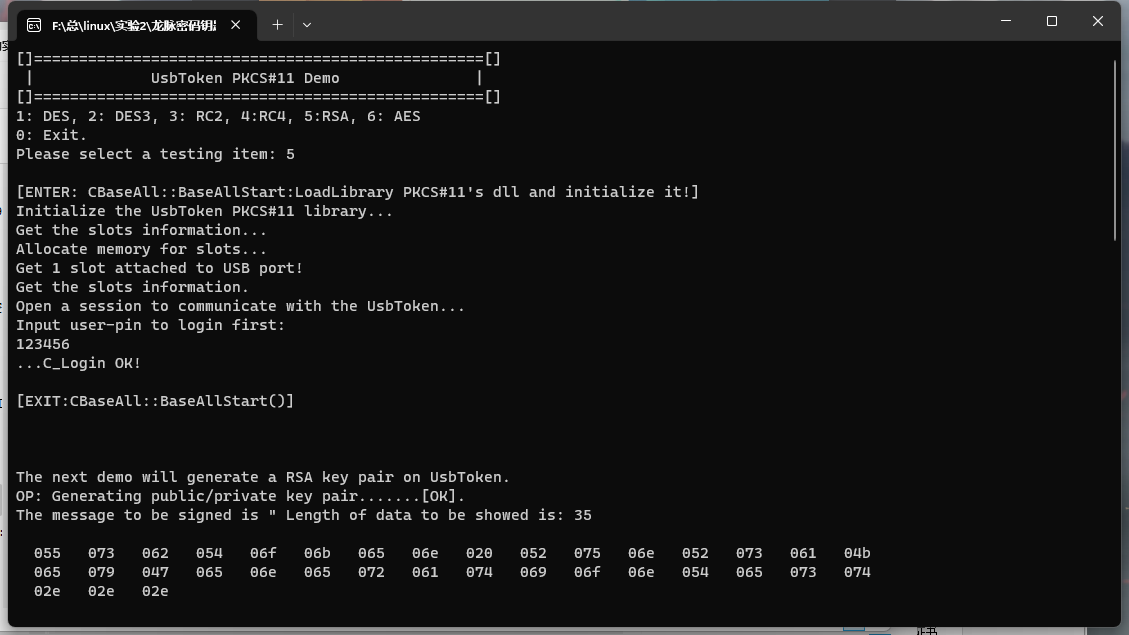

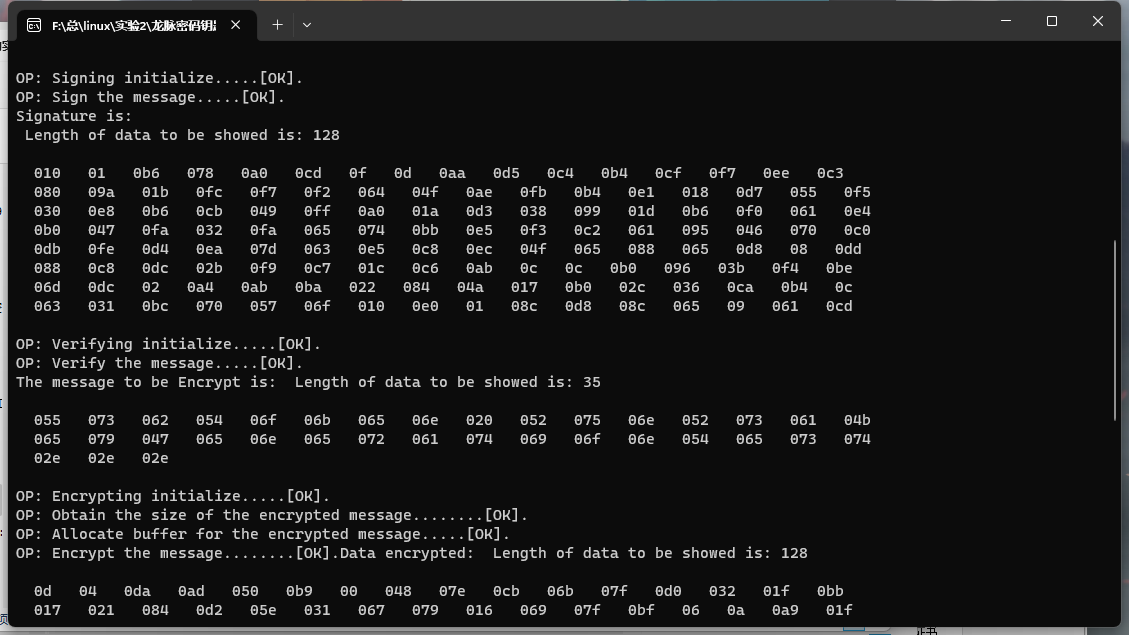

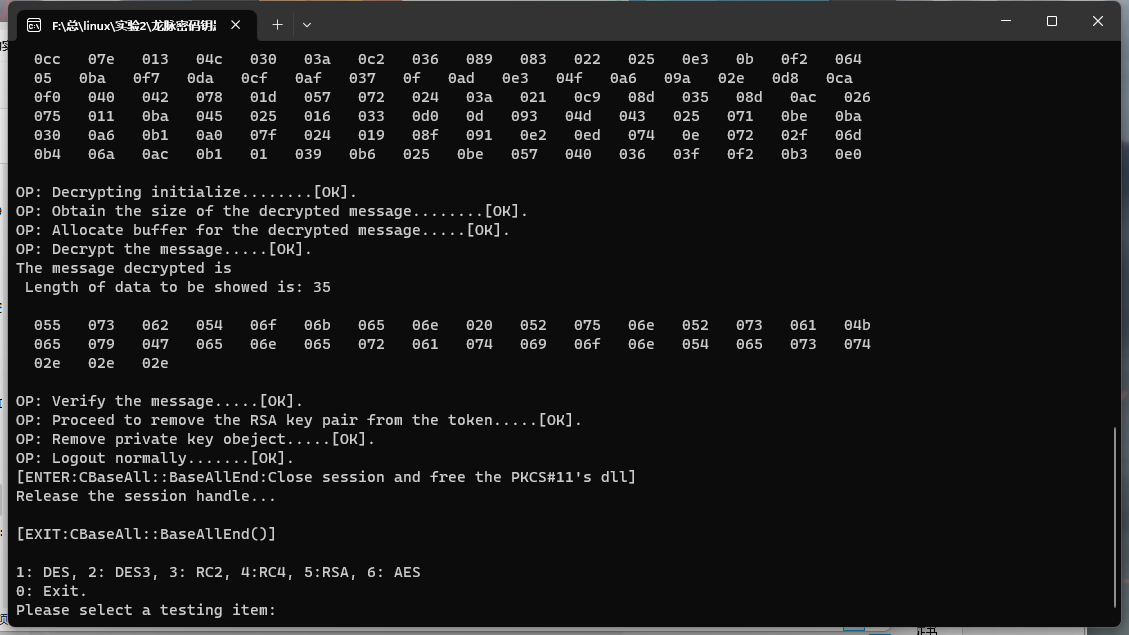

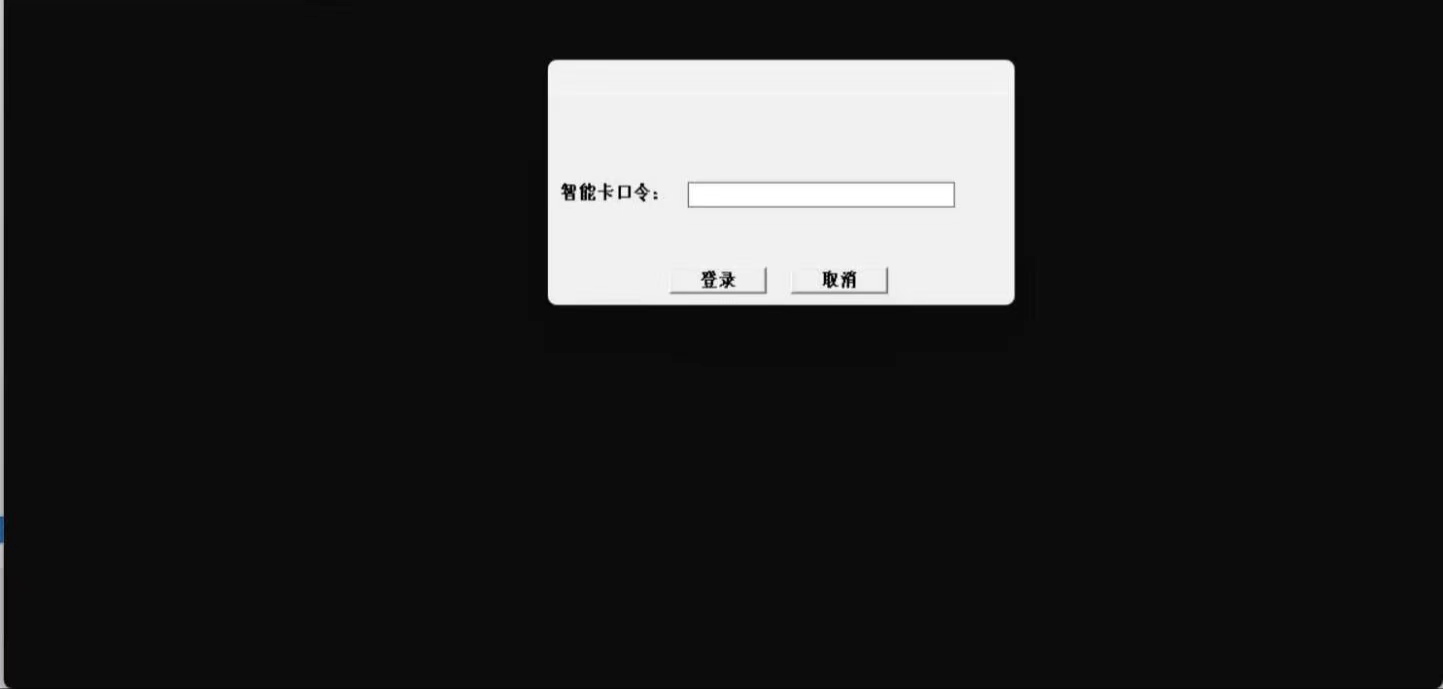

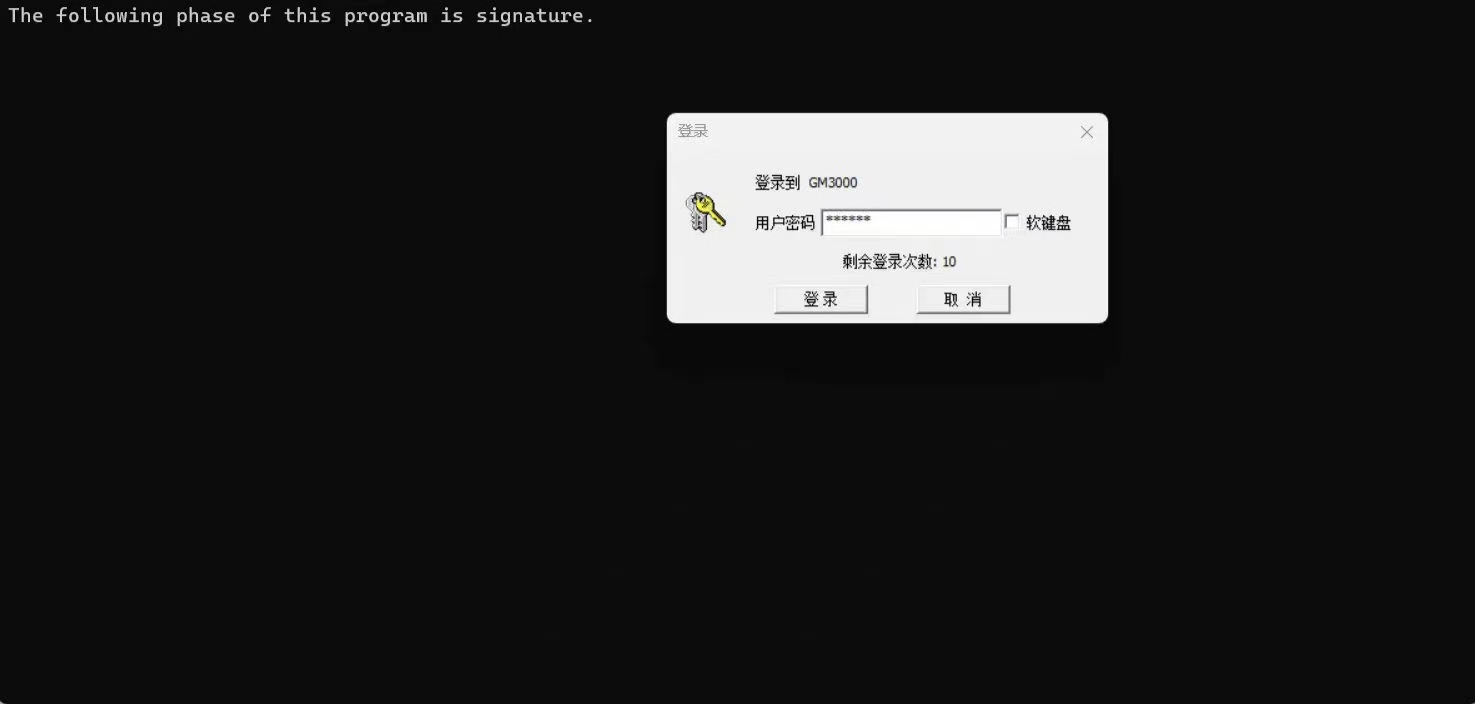

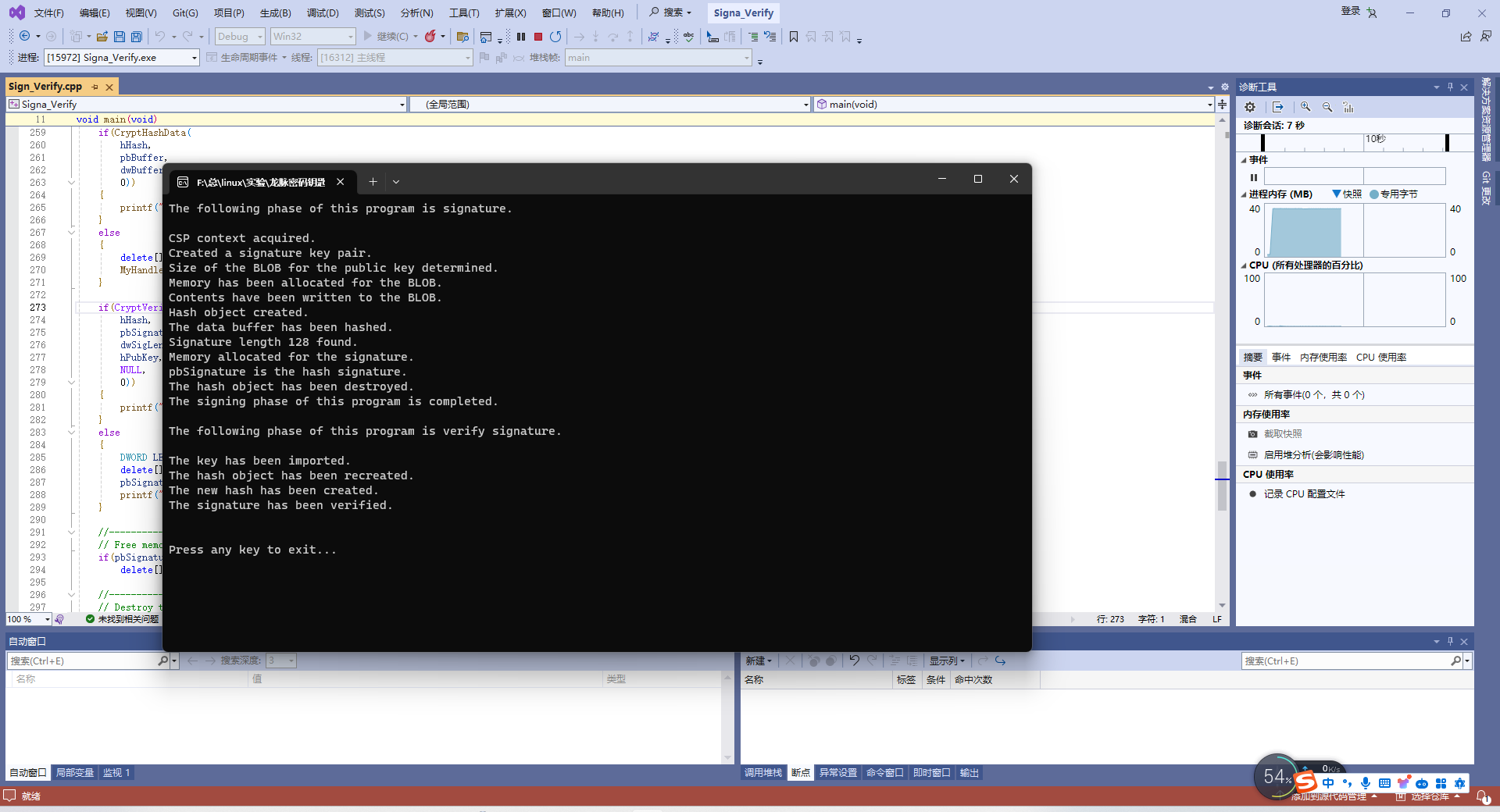

4.3 PKCS#11示例