“百度杯”CTF比赛 2017 二月场-爆破-1

1.ISC2016训练赛-phrackCTF-FindKey2.第三届上海市大学生网络安全大赛-crackme3.2017年全国大学生信息安全竞赛-填数游戏

4.“百度杯”CTF比赛 2017 二月场-爆破-1

5.“百度杯”CTF比赛 2017 二月场-爆破-26.ISC2016训练赛-phrackCTF-Smali7.“百度杯”CTF比赛 九月场-Upload8.“百度杯”CTF比赛 九月场-SQL9.《从0到1:CTFer成长之路》题目-SQL注入-210.“百度杯”CTF比赛 九月场-SQLi11.“百度杯”CTF比赛 2017 二月场-爆破-312.2017第二届广东省强网杯线上赛- who are you13.i春秋 第二届春秋欢乐赛-Hello-World14.“百度杯”CTF比赛 十月场-Login15.“百度杯”CTF比赛 九月场-123“百度杯”CTF比赛 2017 二月场

爆破-1:

类型:misc-web

题目描述:flag就在某六位变量中

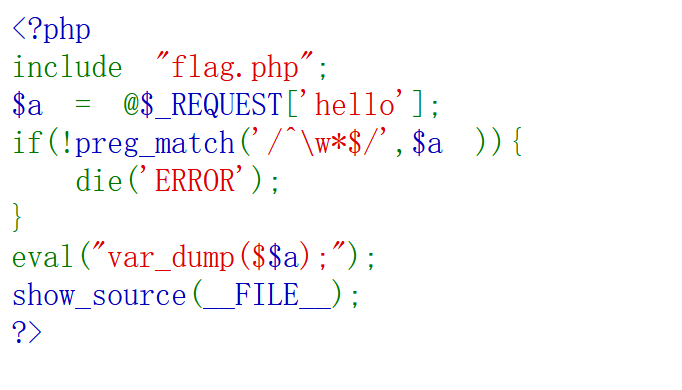

解题方法:打开靶机,得到一段php代码:

现在来分析这一段php源码:

1.包含flag.php文件在里面

2.需要传入变量hello的值

3.正则表达式匹配,一个或多个[A-Za-z0-9]

4.var_dump函数用于输出变量的相关信息

5.show_source函数用于读语法高亮的显示

var_dump()``函数中的变量为$$a->

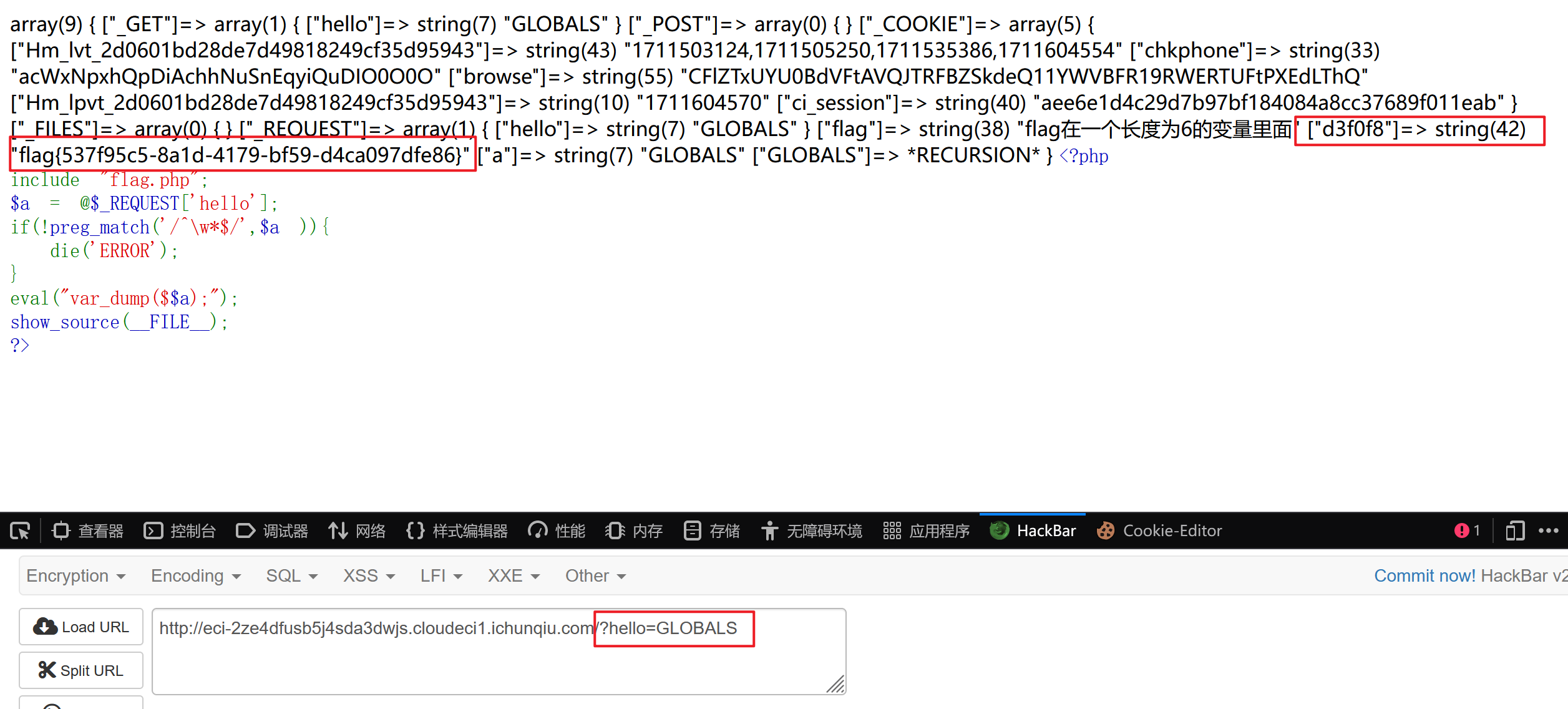

?hello = GLOBALS

访问后我们得到了所有变量的值,可知flag在变量d3f0f8中,构造payload:

?hello = d3f0f8

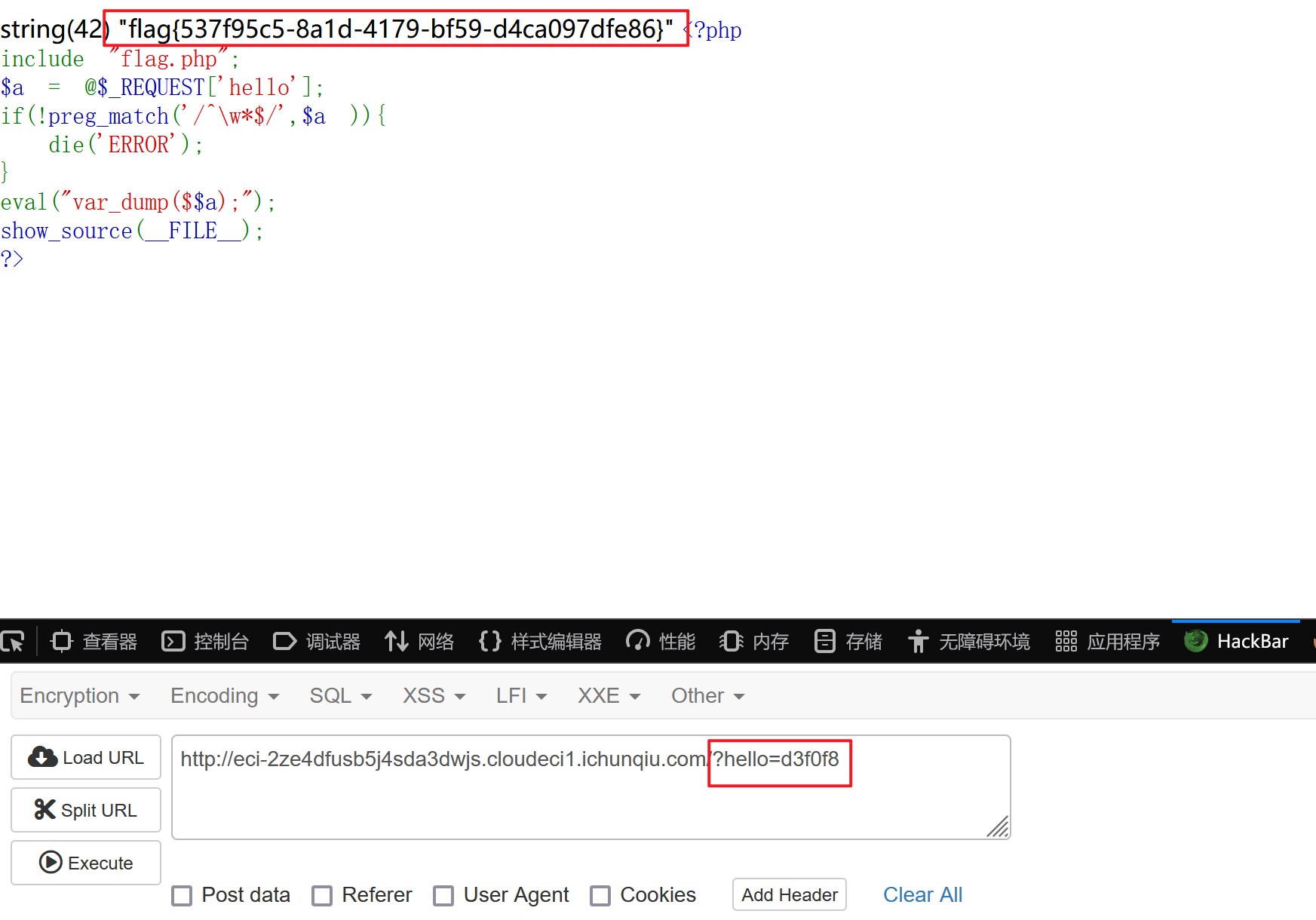

得到flag:

flag{537f95c5-8a1d-4179-bf59-d4ca097dfe86}

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通