Kali学习笔记14:SMB扫描、SMTP扫描

SMB(Server Message Block)协议,服务消息块协议。

最开始是用于微软的一种消息传输协议,因为颇受欢迎,现在已经成为跨平台的一种消息传输协议。

同时也是微软历史上出现安全问题最多的协议。

它的实现复杂,并且默认在所有windows上开放。

SMB常用的端口有两个139和445,较新的操作系统会使用445端口。

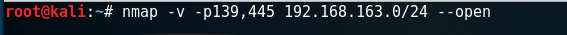

利用Nmap来扫描:

扫描某一网段上开启139或者445端口的IP

得到结果:我开启的Metasploitable机器:

不过,这里开放139和445端口的并不是windows系统,而是Linux

所以我们不可以根据是否开放139和445判断操作系统

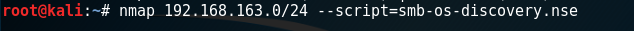

Namp中可以有针对地扫描:专门扫描和SMB相关的信息(使用脚本)

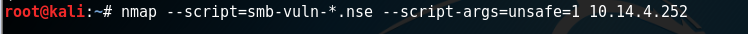

或者更直接一些,扫描是否存在SMB漏洞:

本来要使用smb-check-vulns.nse脚本,但发现出错

这是由于从NMAP 6.49beta6开始,smb-check-vulns.nse脚本被取消了,可以这样来取代:

Nmap确实功能齐全又强大,不过这里还有其他针对SMB的扫描工具:未必不如Nmap

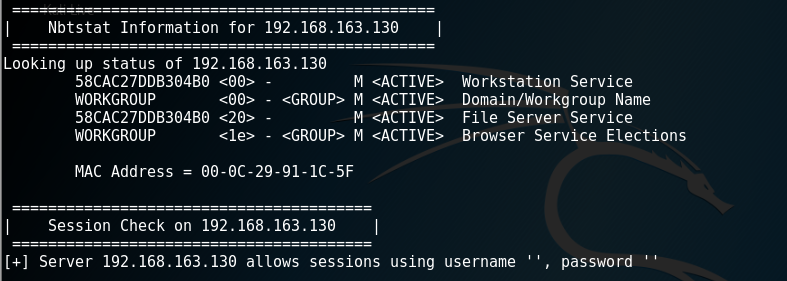

Nbtscan:

Nbtscan还有一个强大的地方:可以跨网段扫描Mac地址

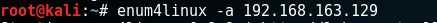

还有一个工具:enum4linux

注意:这是扫描结果最详细的工具

比如可以扫描出是否可以建立空连接:

SMTP

SMTP扫描最主要的作用是发现目标主机上的邮件账号。

通过主动对目标的SMTP(邮件服务器)发动扫描。

我们如果能过得到邮箱相关信息,就可以进行社会工程学

我们首先可以使用nc去尝试连接目标邮件服务器,然后使用VRFYroot命令探测目标是否有root账号

利用Nmap扫描用户账号:

此外我们除了扫描smtp的用户账号之外,还可以扫描smtp是否开放中继,就可以使用邮件服务器中的账号对任意账号发送邮件。