ssh端口转发实际应用

- SSH 会自动加密和解密所有 SSH 客户端与服务端之间的网络数据。而且,SSH 还能够将其他 TCP 端口的网络数据通过 SSH 链接来转发,并且自动提供了相应的加密及解密服务。这一过程也被叫做“隧道”(tunneling),这是因为 SSH 为其他 TCP 链接提供了一个安全的通道来进行传输而得名。

- 例如,Telnet,SMTP,LDAP 这些 TCP 应用均能够从中得益,避免了用户名,密码以及隐私信息的明文传输。而与此同时,如果工作环境中的防火墙限制了一些网络端口的使用,但是允许 SSH 的连接,也能够通过将 TCP 端口转发来使用 SSH 进行通讯

- SSH 端口转发能够提供两大功能:

- 1.加密 SSH Client 端至 SSH Server 端之间的通讯数据

- 2.突破防火墙的限制完成一些之前无法建立的 TCP 连接

1 ssh本地端口转发

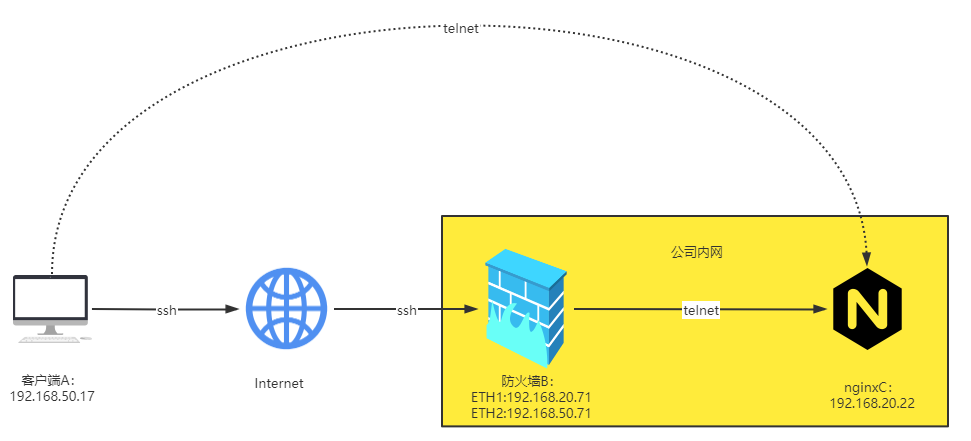

本地端口转发的场景如下:

- 客户端A需要使用telnet直接连接主机Cnginx,但是telnet协议不安全,客户端A可以使用ssh连接防火墙B,B可以在内网中使用telnet连接主机C,这样可以借助ssh通道在外网环境中封装telnet协议,实现安全传输。

- 客户端A:主机名:xuzhichao;地址:192.168.50.17;

- 防火墙B:主机名:iptables;地址:eth1:192.168.20.71;eth2:192.168.50.71;

- nginxC:主机名:nginx02;地址:192.168.20.22;

-

SSH端口转发的语法格式如下:

ssh -L <localport>:<remotehost>:<remotehostport> <sshserver> 例如ssh -L 10086:172.20.50.121:23 172.20.169.50 |客户端A连接SSH服务器B的端口|目标服务器C的ip|C的端口|SSH服务器ip| 选项: -f 后台启用 -N 不打开远程shell,处于等待状态 -g 启用网关功能 -

在客户机A上操作,开通与SSH服务器的隧道,在客户端A开一个端口10086来连接SSH服务器B,开通隧道:

#1.直接使用以下命令会登录到iptables主机上,等待输入指令: #注意:此处三台主机已经相互实现了基于key的验证,否则需要输入主机B的密码。 [root@xuzhichao ~]# ssh -L 10010:192.168.20.22:23 192.168.50.71 Last login: Sun Jul 25 11:03:50 2021 from 192.168.50.17 [root@iptables ~]# #2.加上选项-N,会在当前shell中等待执行指令,终端不释放,客户机A不能执行其他操作, 配合-f选项,后台执行,不影响当前终端继续执行命令: [root@xuzhichao ~]# ssh -L 10010:192.168.20.22:23 -N 192.168.50.71 ^CKilled by signal 2. [root@xuzhichao ~]# ssh -L 10010:192.168.20.22:23 -Nf 192.168.50.71 -

此时客户端主机Atelnet自身的10010端口,会通过ssh服务将据被加密后转发到SSH服务器B的,B再解密信息转发到C:23,完成登录。

[root@xuzhichao ~]# telnet 127.0.0.1 10010 Trying 127.0.0.1... Connected to 127.0.0.1. Escape character is '^]'. Kernel 3.10.0-1127.el7.x86_64 on an x86_64 nginx02 login: xu Password: Last failed login: Sat Jul 24 16:59:02 CST 2021 from 192.168.20.17 on ssh:notty There was 1 failed login attempt since the last successful login. Last login: Sat Jul 24 12:03:29 from 192.168.20.22 [xu@nginx02 ~]$ -

查看三台主机的TCP连接关系:

#1.客户端A主机: [root@xuzhichao ~]# ss -nt State Recv-Q Send-Q Local Address:Port Peer Address:Port ESTAB 0 0 192.168.50.17:43466 192.168.50.71:22 ESTAB 0 0 127.0.0.1:10010 127.0.0.1:51486 ESTAB 0 0 127.0.0.1:51486 127.0.0.1:10010 #2.主机B: [root@iptables ~]# ss -nt State Recv-Q Send-Q Local Address:Port Peer Address:Port ESTAB 0 0 192.168.50.71:22 192.168.50.17:43466 ESTAB 0 0 192.168.20.71:50690 192.168.20.22:23 #3.主机C: [root@nginx02 ~]# ss -nt State Recv-Q Send-Q Local Address:Port Peer Address:Port ESTAB 0 0 192.168.20.22:23 192.168.20.71:50690 -

总结:以上三台主机的连接关系为:

- A: localhost:51486←→A:localhost:10010 ←→ A:ssh_client:43466 ←→ B:sshsrv:22 ←→ B:telnet_client:50690←→ C:telnetsrv:23

- 防火墙B无需打开ip_forward功能。

- 主机A和主机C之间也不需要互通。

2 ssh远程端口转发

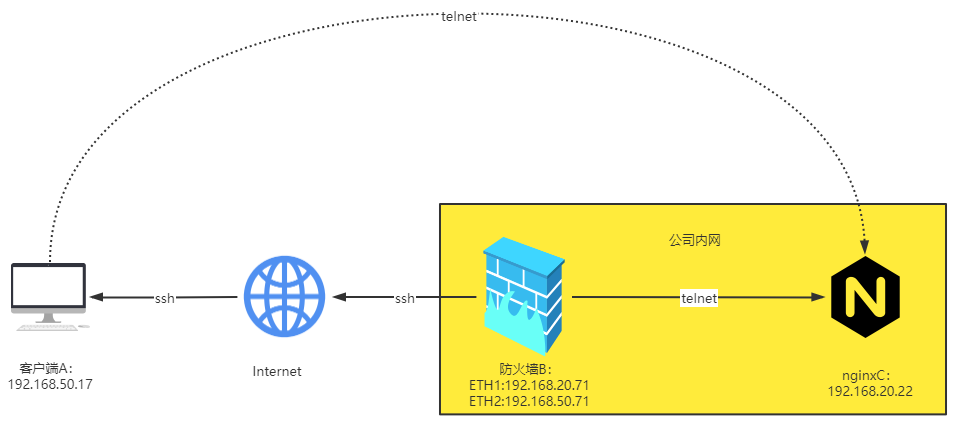

远程端口转发场景说明:

-

通常情况下,外部网络是不能直接使用ssh服务与防火墙内部的主机建立连接,而内部网络是可以向外通讯的,可以由内部向外搭接隧道,来达成远程转发。

-

逻辑示例图如下:

-

注意:在实际工作中搭接要注意客户端主机A的地址要为公网地址,不然连接不了。

-

在SSH服务B上执行如下,让A(sshsrv)侦听10010端口的访问,如有访问,就加密后通过ssh服务转发请求到B(本机ssh客户端),再由B解密后转发到telnetsrv:23:

#在主机B上启用远程端口转发: [root@iptables ~]# ssh -R 10010:192.168.20.22:23 -fN 192.168.50.17 # |A:ssh端口|:Cip|:Ctelnet端口| | Aip | #主机Atelnet自身的10010端口即可连接到主机C的23端口。 #反向连接,客户端A充当的是SSH的服务器 [root@xuzhichao ~]# telnet 127.0.0.1 10010 Trying 127.0.0.1... Connected to 127.0.0.1. Escape character is '^]'. Kernel 3.10.0-1127.el7.x86_64 on an x86_64 nginx02 login: xu Password: Last login: Sun Jul 25 11:28:13 from ::ffff:192.168.20.71 [xu@nginx02 ~]$ -

查看三台主机的TCP连接关系:

#1.客户端主机A: [root@xuzhichao ~]# ss -nt State Recv-Q Send-Q Local Address:Port Peer Address:Port ESTAB 0 0 192.168.50.17:22 192.168.50.71:38686 ESTAB 0 0 127.0.0.1:51504 127.0.0.1:10010 ESTAB 0 0 127.0.0.1:10010 127.0.0.1:51504 #2.防火墙主机B: [root@iptables ~]# ss -nt State Recv-Q Send-Q Local Address:Port Peer Address:Port ESTAB 0 0 192.168.50.71:38686 192.168.50.17:22 ESTAB 0 0 192.168.20.71:50702 192.168.20.22:23 #3.nginx主机C: [root@nginx02 ~]# ss -nt State Recv-Q Send-Q Local Address:Port Peer Address:Port ESTAB 0 0 192.168.20.22:23 192.168.20.71:50702 -

总结:以上三台主机的连接关系为:

- A:localhost:51504 ←→ A:localhost:10010←→ A:sshsrv:22 ←→ B:ssh_client:38686 ←→B:telnet_client:50702 ←→C: telnetsrv:23

- 防火墙B无需打开ip_forward功能。

- 主机A和主机C之间也不需要互通。

3 跨网络访问(网关功能)

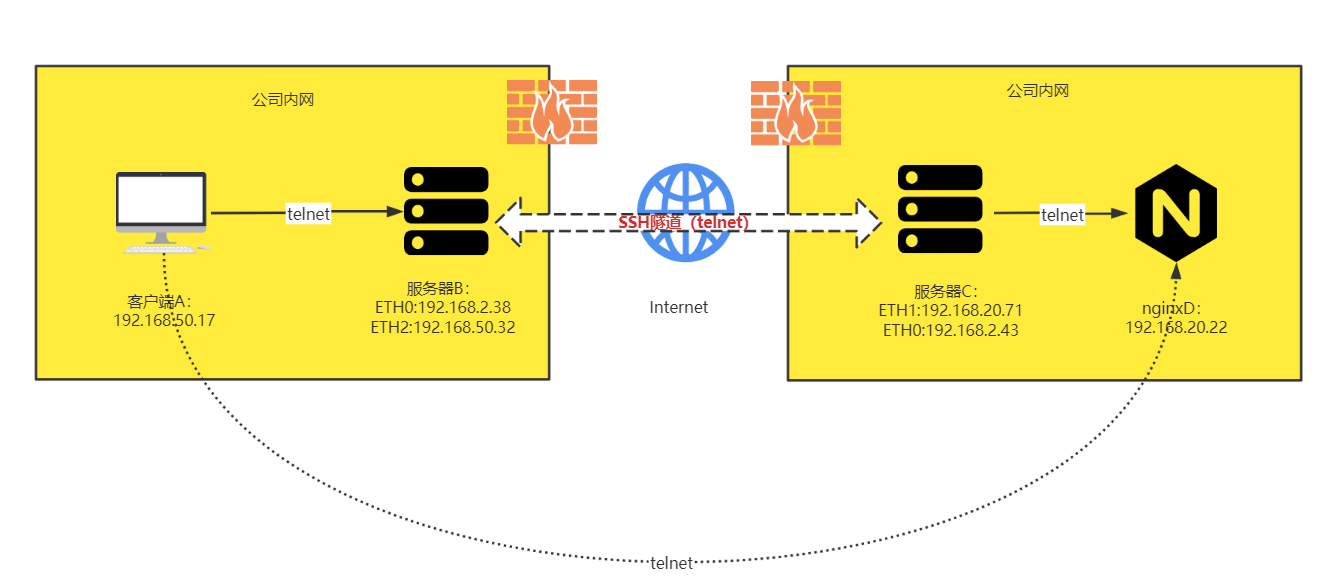

网关功能的场景如下:

-

以上端口转发的场景中智能实现单台主机连接远端的服务器,要想实现一个网段内的所有设备都可以连接远端服务器,就需要使用网关功能。

-

主机A所在网络的所有主机要telnet主机D,这样主机B和主机C位于公网,就可以建立ssh通道,承载主机A到主机D的telnet流量,主机B和主机C之间可以使用本地端口转发也可以使用远程端口转发。

-

本地转发 -L ,此实验使用本地转发

A(telnet client) B(SSH client) ------internet ssh----C(ssh server) D(telnet server)

-

远程转发 -R

A(telnet client) B(SSH server) ------internet ssh----C(ssh client) D(telnet server)

-

-

在主机B上操作

#需要加上选项-g来充当网关 #如果不加-g选项,则B主机上的监听的端口为localhost:10010,只用本机可以连接 #加上-g选项,10086端口为*:10086,所有人都可以连接,也就是说A可以连接 [root@lvs-02 ~]# ssh -L 10010:192.168.20.22:23 192.168.2.43 -fgN [root@lvs-02 ~]# ss -ntl State Recv-Q Send-Q Local Address:Port Peer Address:Port LISTEN 0 128 *:10010 *:* -

主机A上telnet主机B的10010端口:

#在主机A上执行如下命令,将请求发送到B主机的10010端口,通过SSH封装,发送给C,C解SSH封装后发送给D [root@xuzhichao ~]# telnet 192.168.50.32 10010 Trying 192.168.50.32... Connected to 192.168.50.32. Escape character is '^]'. Kernel 3.10.0-1127.el7.x86_64 on an x86_64 nginx02 login: xu Password: Last login: Sun Jul 25 17:58:50 from ::ffff:192.168.20.71 [xu@nginx02 ~]$ -

查看四台主机的TCP连接关系:

#主机A: [root@xuzhichao ~]# ss -nt State Recv-Q Send-Q Local Address:Port Peer Address:Port ESTAB 0 0 192.168.50.17:55730 192.168.50.32:10010 #主机B: [root@lvs-02 ~]# ss -nt State Recv-Q Send-Q Local Address:Port Peer Address:Port ESTAB 0 0 192.168.2.38:55356 192.168.2.43:22 ESTAB 0 0 192.168.50.32:10010 192.168.50.17:55730 #主机C: [root@iptables ~]# ss -nt State Recv-Q Send-Q Local Address:Port Peer Address:Port ESTAB 0 0 192.168.20.71:50704 192.168.20.22:23 ESTAB 0 0 192.168.2.43:22 192.168.2.38:55356 #主机D: [root@nginx02 ~]# ss -nt State Recv-Q Send-Q Local Address:Port Peer Address:Port ESTAB 0 0 192.168.20.22:23 192.168.20.71:50704 -

总结:

- 主机B和主机C无需打开ip_forward功能。

- 两个网络之间只需要主机B和主机C互通即可。

- 如果使用远程转发:主机C上执行:ssh -R 10010:D:23 B -fgN

4 动态端口转发(KX上网)

当用firefox访问internet时,本机的1080端口做为代理服务器,firefox的访问请求被转发到sshserver上,由sshserver替之访问internet

语法格式

ssh -D localport root@sshserver

在本机firefox设置代理socket proxy:127.0.0.1:1080

curl --socks5 127.0.0.1:1080 http://www.qq.com

示例

A B C三台主机,假设B为墙外服务器,C为本地客户端,工作原理同SSH隧道,SSH客户端发送请求,通过ssh端口将信息封装,发送给SSH服务器,服务器解封装,发送给目标地址。

- A主机充当谷歌

'启动httpd服务'

[root@haiB ~]$service httpd start

'将google放入名/var/www/html/index.html,伪装google页面'

[root@haiB ~]$echo www.google.com>/var/www/html/index.html

- C本地客户端

#加入名字DNS解析,将192.168.32.6伪装为google:

[root@haiC ~]$vim /etc/hosts

192.168.32.6 www.google.com

#字符界面,检验搭建情况

[root@haiC ~]$curl www.google.com

#图形界面

[root@haiC ~]$firefox www.google.com

#A主机上拒绝C访问,假冒防火墙

[root@haiA ~]$iptables -A INPUT -s 172.20.50.201 -j REJECT

#C主机上执行以下命令,通过本地10086接口,连接墙外服务器B,

[root@haiA ~]$ssh -D 10086 172.20.50.150 -fN

#修改浏览器的代理地址,让代理地址指向本机的10086端口

#配置浏览器,在浏览界面选择菜单preferences→Advanced→Network→Seting→Manual proxy configuration→SOCKS Host 127.0.0.1 Port:10086

- 将C主机作为代理服务器,让其他主机通过C来连接A

#在C主机上执行以下命令,以10086端口作为ssh服务,连接B主机,加上网关功能-g选项

[root@haiC ~]$ssh -D 10086 172.20.50.150 -fgN

#在A上拒绝主机D,假设防火墙

[root@haiA ~]$iptables -A INPUT -s 172.20.50.222 -j REJECT

#主机D尝试通过代理服务连接A

#字符界面

[root@haiD ~]$curl --socks5 172.20.50.201:10086 http://www.google.com

#图形界面

配置浏览器,在浏览界面选择菜单preferences→ Advanced→ Network→ Seting→ Manual proxy configuration→ SOCKS Host 172.20.50.201 Port:10086