你的服务器还在裸奔吗?

恶意程序处理方法:

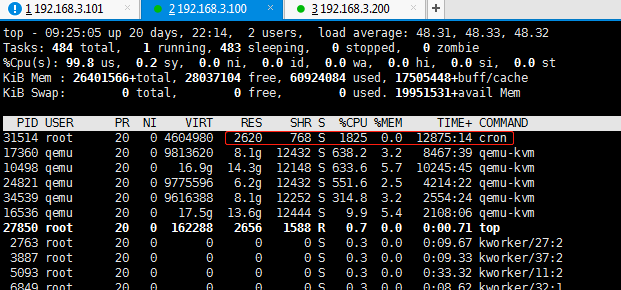

1.使用top命令查看什么进程占用CPU高

2.使用netstat -antlp查看进程及外部访问ip

3找出CPU占用高的进程,查看次ip是否还是使用了数据传输工具

Rsync

4.ls -l /proc/进程号/exe查看病毒包位置

5.删除病毒包rm -rf 文件夹

6.使用top检查CPU是否降下来了

7.使用netstat -antlp查看病毒接入ip是否还在

8.重启虚拟机

9.执行命令crontab -l 查看定时任务

10.清除定时任务 crontab -r

总结:

刚发现这个问题的时候,只看到服务器的CPU异常的高(发烧了),然后上网查了一下,发现服务器中招了。吓的我赶找处理办法,其原理就是通过利用破解密码简单的虚拟机密码,在通过这个虚拟机作为跳板机以相同的方法攻击物理服务器,替换ssh公钥,登录服务器然后安装恶意程序,ls -l /proc/我找到病毒包的位置后打卡一看,一个shell脚本把原来服务器上的业务服务直接kill,然后开展他的业务一个用C写的文件;咱只是个测试也看不懂,也不知道大佬用咱的服务器在干啥。

1、不管是物理服务器还是虚拟机的ssh登录密码都不能过于简单;

2、物理服务器不配置外网DNS;

3、防火墙;

不积跬步,无以至千里;不积小流,无以成江海。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 25岁的心里话

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 按钮权限的设计及实现