DDOS常见攻击方式及防御策略

分布式拒绝服务(Distributed Denial of Service,简称DDoS),比较常见的攻击方式:Icmp flood、syn flood、UDP Flood

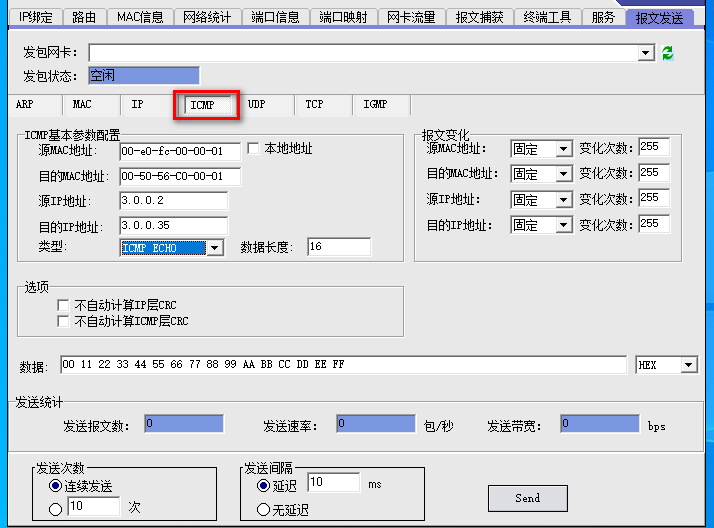

ICMP flood 攻击原理:借用模拟工具向目标主机发送大量ICMP请求,以此大量消耗目标主机资源,直至资源满载、瘫痪。

防御策略:

- 针对icmp 协议限制带宽

- 限制icmp 速率:

一分钟平均只能 ping 20 次,最多 30 次

iptables -t filter -A INPUT -p icmp -m limit --limit 20/min --limit-burst 30 -j ACCEPT

iptables -t filter -A INPUT -p icmp -j REJECT --reject-with host-unreach # 否则直接丢弃- 禁ping

1)禁止任何主机ping我(直接丢弃icmp数据包)

iptables -t filter -A INPUT -p icmp -j DROP2)禁止任何主机ping我(回复主机不可达)

iptables -t filter -A INPUT -p icmp -j REJECT --reject-with host-unreach

syn flood攻击原理:

攻击者伪造大量的SYN请求到服务器,服务器不停回复SYN ACK,会有大量的半连接请求需要服务器维护,

从而大量消耗服务器CPU时间和内存(有可能导致服务器堆栈溢出崩溃),使得服务器不能正常响应其他正常连接。

防御策略:

1.缩短timeout时间

2.设置SYN Cookie,给每一个请求连接的IP地址分配一个Cookie,如果短时间内连续受到某个IP的重复SYN报文,

就认定是受到了攻击,并记录地址信息,以后从这个IP地址来的包会被一概丢弃。这样做的结果也可能会影响到正常用户的访问。

UDP Flood攻击原理:

攻击者在短时间内向目标设备发送大量的UDP报文,导致链路拥塞甚至网络瘫痪。

在UDP协议中,正常情况下,客户端发送请求包到服务器,服务器返回响应包给客户端,一次交互就已完成,中间没有校验过程。

反射攻击正是利用了UDP协议面向无连接、缺少源认证机制的特点,将请求包的源IP地址篡改为攻击目标的IP地址,

最终服务器返回的响应包就会被送到攻击目标,形成反射攻击。

攻击者++++++NTP服务器+++++被攻击目标机

攻击者将原地址修改成“被攻击者目标机”,不停向NTP服务器同步时间,NTP服务器将不停反馈信息给被攻击目标机

防御策略:

将链路中的UDP报文控制在合理的带宽范围之内,可基于目的IP地址、目的安全区域和会话进行限流。虽然限流可以有效缓解链路带宽的压力,但这种方式可能会丢弃一些正常报文,因此需要新的手段防御UDP Flood。

由攻击工具伪造的攻击报文通常都拥有相同的特征字段,比如都包含某一字符串或整个报文内容一致,

而对于UDP反射放大攻击中那些由真实网络设备发出的报文,在数据段不具备相同特征,但其目的端口都是固定的,

所以不难发现UDP Flood攻击报文都具有一定的特征。确定攻击报文的特征后即可进行过滤,特征过滤也就是常说的指纹过滤。

指纹过滤包括静态指纹过滤和动态指纹学习两种方法。

posted on 2022-03-25 18:05 xueer1262006 阅读(969) 评论(0) 编辑 收藏 举报

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~