Exp6 信息收集 20155113 徐步桥

Exp6 信息收集

1. 实践内容

-

各种搜索技巧的应用

-

DNS IP注册信息的查询

-

基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

-

漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

2. 实验原理

2.1 DNS

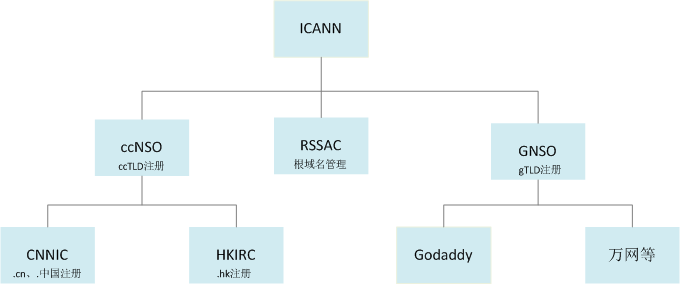

- DNS:( Domain Name System)是“域名系统”的英文缩写,是一种组织成域层次结构的计算机和网络服务命名系统,它用于TCP/IP网络,它所提供的服务是用来将主机名和域名转换为IP地址的工作。域名可分为顶级域名、二级域名、三级域名、注册域名。从全世界来看其组织形式如下图所示:

- gTLD:通用顶级域,目前一共20个,包括如“.com”、“.net”、“.org”等非受限注册域名,“.edu”、“.gov”、“.int”等受限注册域名。

- ccTLD:国家代码类顶级域,如.cn代表中国,.jp代表日本等。

- infTLD:基础服务顶级域。

2.2 DNS注册过程

- 注册不同后缀域名则需要从注册管理机构寻找经过其授权的顶级域名注册服务机构。如com域名的管理机构为ICANN,cn域名的管理机构为CNNIC。所有的域名在注册时都需要向上一级域名注册系统申请,在注册时会保存索引,以此类推上一级也是同样。

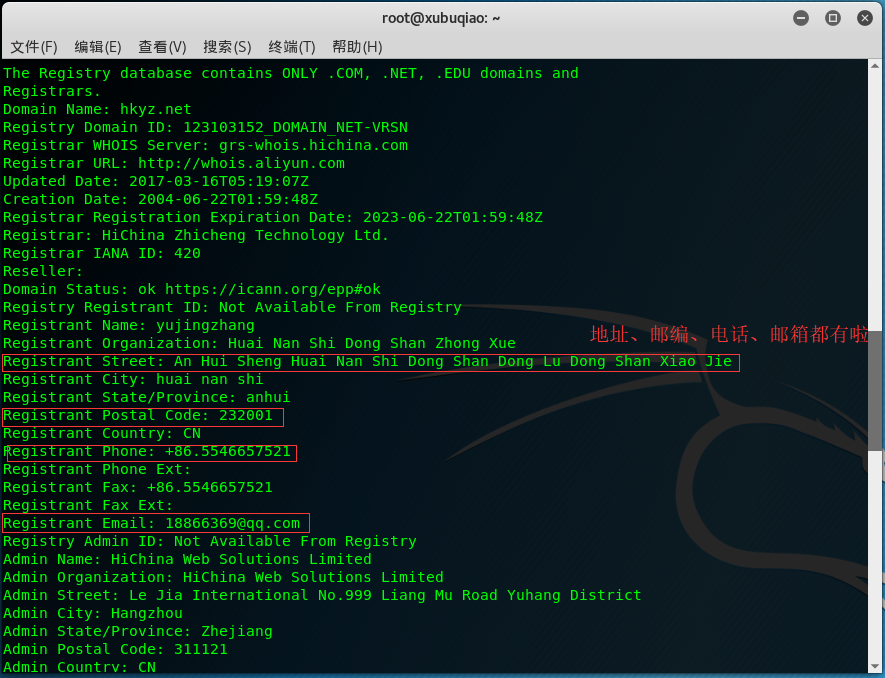

- whois可以查询到响应的注册信息,因为所有的域名在注册时都需要向上一级域名注册系统申请,如中国的CNNIC,在注册时就会保存响应的whois索引,以此类推上一级也是同样。在查询到网站的whois后可以迅速收集到一些如联系电话、邮箱等重要信息。

3. 实验过程

3.1 信息收集

-

whois查询

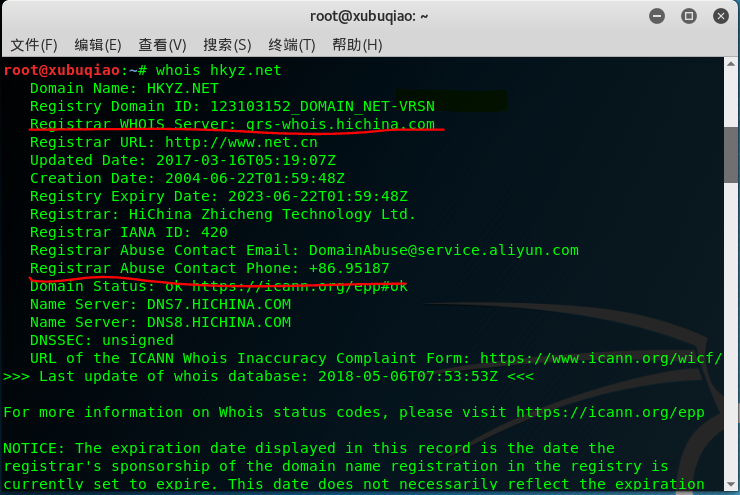

- 以我的中学安徽省淮南洞山中学的网站为例,http://www.hkyz.net/,

使用whois查询。结果如下:可以轻易的看到简单的外围信息。

- 以我的中学安徽省淮南洞山中学的网站为例,http://www.hkyz.net/,

-

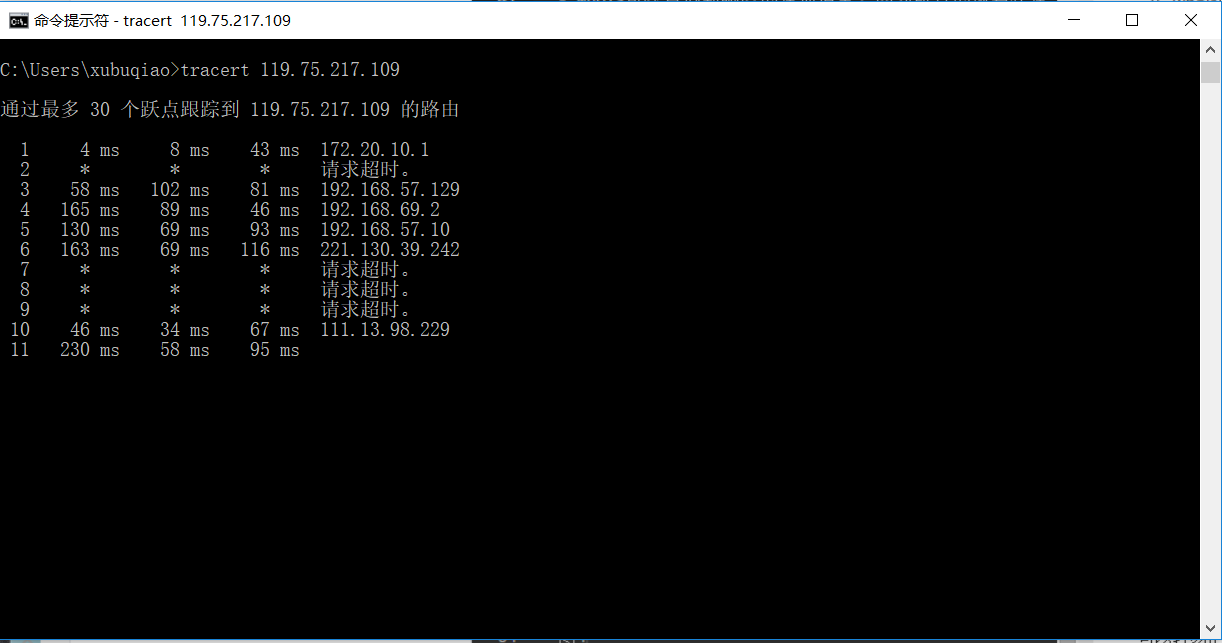

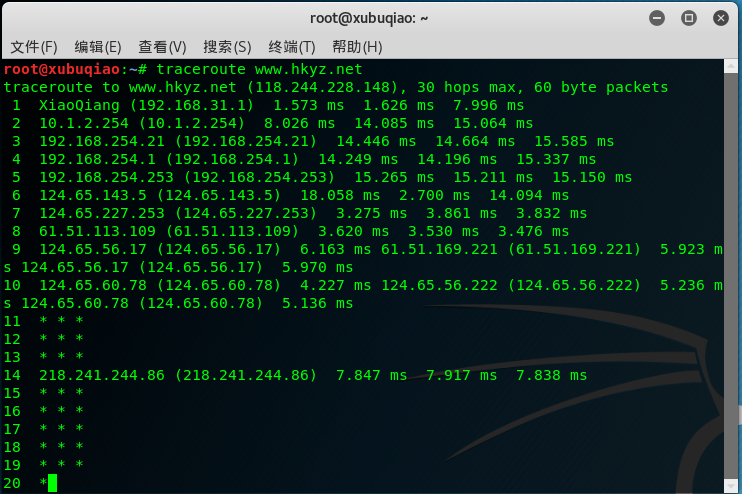

tracert和traceroute

- Tracert(跟踪路由)是路由跟踪实用程序,用于确定 IP 数据包访问目标所采取的路径。

- 从左到右的5条信息分别代表了“生存时间”(每途经一个路由器结点自增1)、“三次发送的ICMP包返回时间”(共计3个,单位为毫秒ms)和“途经路由器的IP地址”(如果有主机名,还会包含主机名)。

- traceroute命令利用ICMP 协议定位您的计算机和目标计算机之间的所有路由器。TTL 值可以反映数据包经过的路由器或网关的数量,通过操纵独立ICMP 呼叫报文的TTL 值和观察该报文被抛弃的返回信息,traceroute命令能够遍历到数据包传输路径上的所有路由器。

-

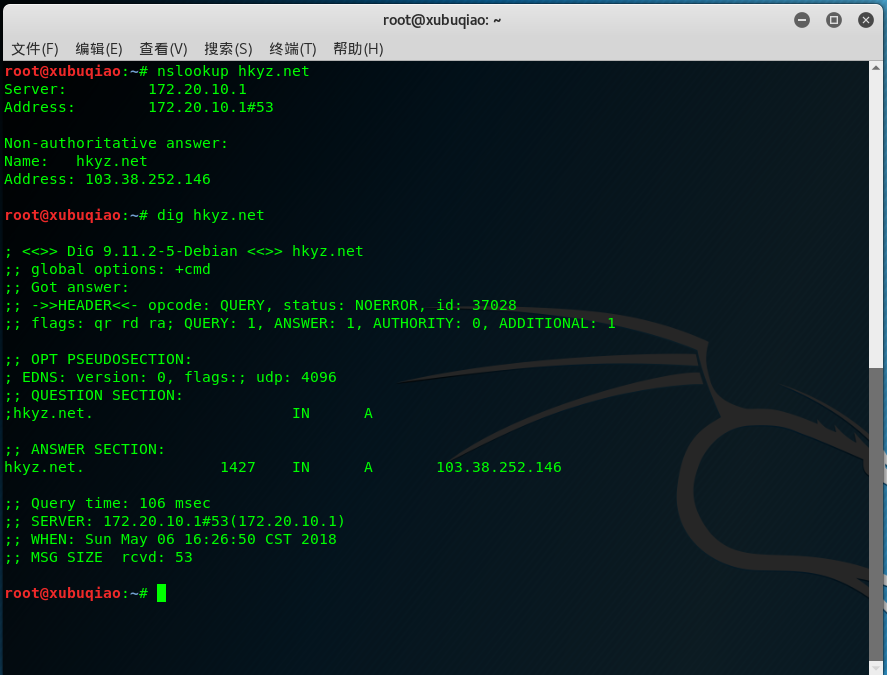

nslookup和dig

- 也可以查询到相关的信息,如ip地址等。两者查询到的结果是一样的。

-

ip地址归属查询

- 网上类似的工具很多,这里展示两种,其中第二种可以直接在地图上显示这个ip的坐标。

-

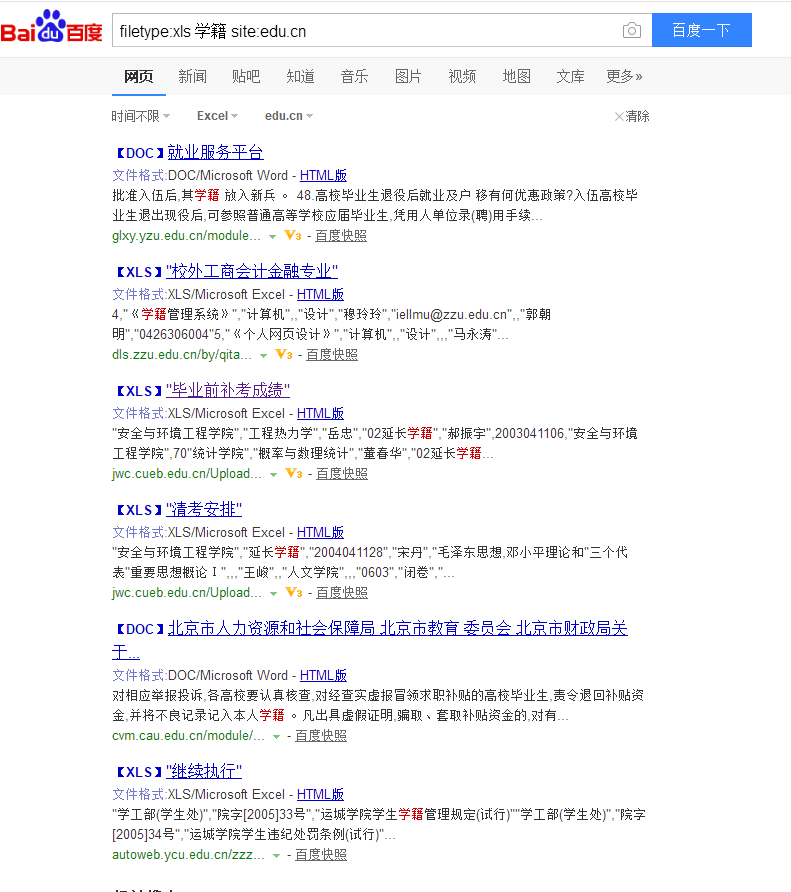

搜索引擎查询

- 把搜索范围限定在网页标题中——intitle:标题

- 把搜索范围限定在特定站点中——site:站名

- 把搜索范围限定在[url]url链接中——inurl:链接

- 精确匹配——双引号" "和书名号<<>>

- 要求搜索结果中同时包含或不含特定查询词——“+”、“-”(减)

- 专业文档搜索——filetype:文档格式

- 简单找一找,结果如下:我打开了一个Excel文档,emmm还是有一点信息的。

-

反域名查询

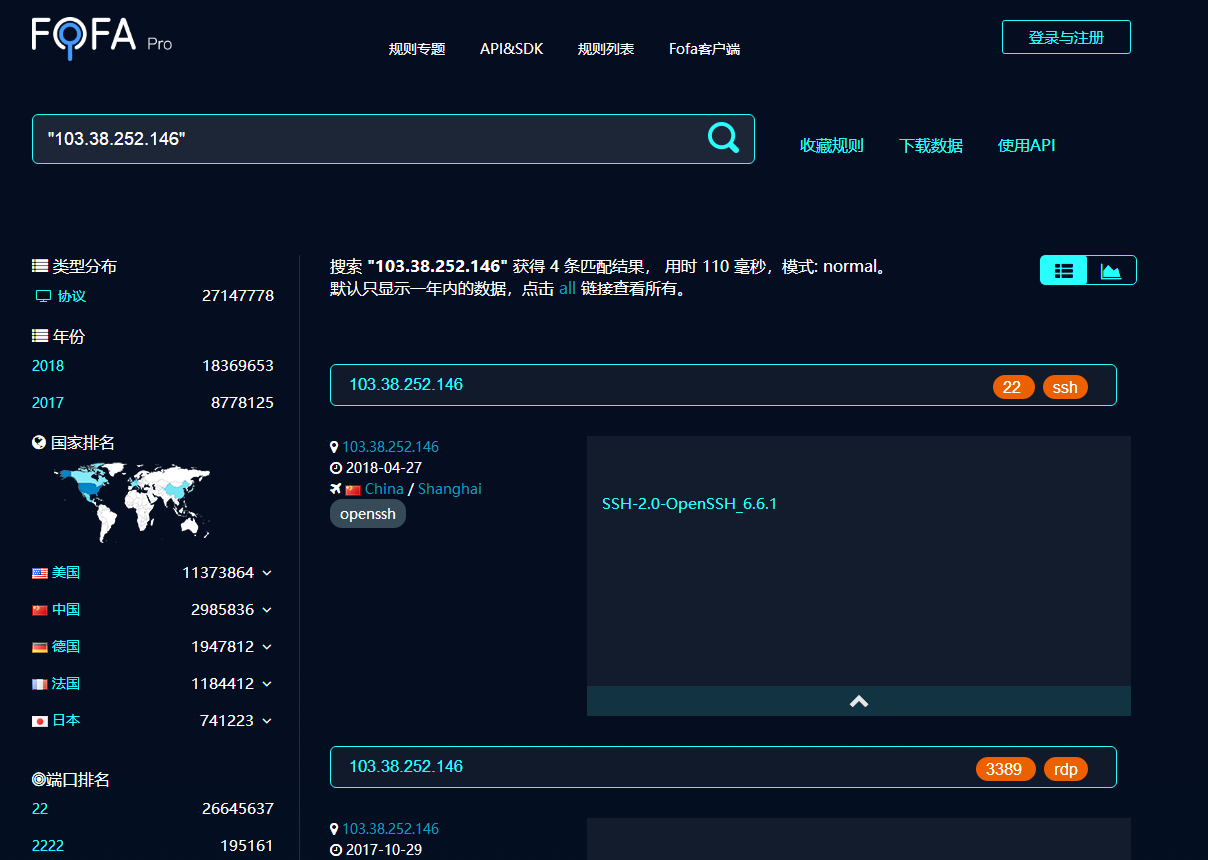

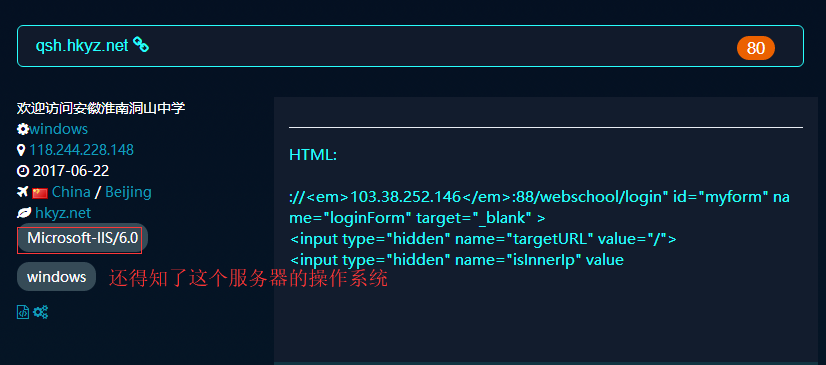

- 可以通过https://fofa.so/这个网站去查询,不仅如此,这个网站可以获得很多信息。如操作系统的信息等。

3.2 扫描探测

3.2.1 nmap扫描

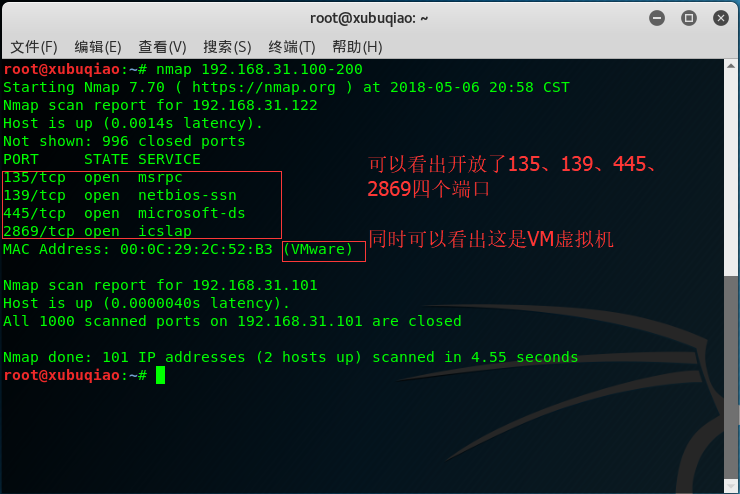

- 首先发现网段中活跃的主机

nmap +ip

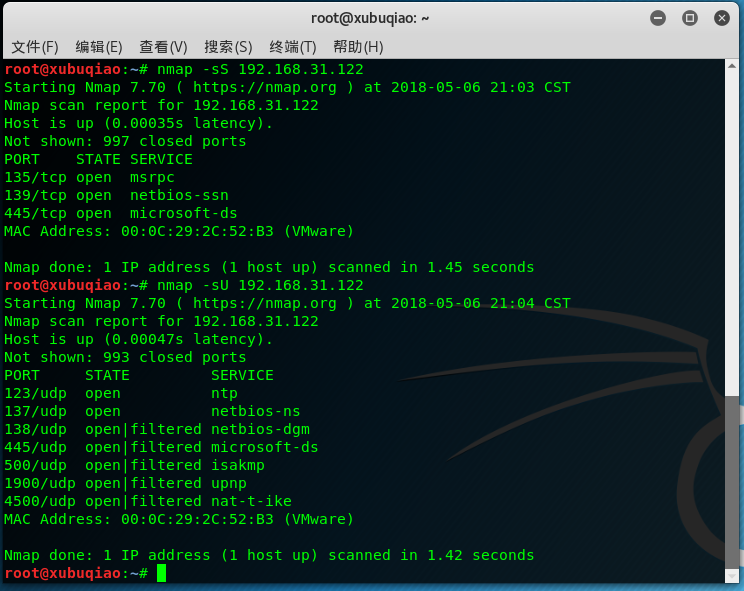

- 然后进行针对性扫描

nmap -sS +ip

nmap -sU +ip

-

补充一下,nmap中对端口的六种状态判断如下:

- Open:端口处于开放状态。例如:当nmap使用TCP SYN对目标主机某一范围的端口进行扫描时,我们知道 TCP SYN报文是TCP建立连接的第一步,所以,如果目标主机返回SYN+ACK的报文,我们就认为此端口开放了并且使用了TCP服务。

- Closed:端口处于关闭状态。例如:TCP SYN类型的扫描,如果返回RST类型的报文,则端口处于管理状态。这里我们值得注意的是关闭的端口也是可访问的,只是没有上层的服务在监听这个端口,而且,只是在我们扫描的这个时刻为关闭,当我们在另一个时间段进行扫描的时候,这些关闭的端口可能会处于open的状态。

- Filtered(过滤的):由于报文无法到达指定的端口,nmap不能够决定端口的开放状态,这主要是由于网络或者主机安装了一些防火墙所导致的。当nmap收到icmp报文主机不可达报文(例如:type为3,code为13(communication administratively prohibit)报文)或者目标主机无应答,常常会将目标主机的状态设置为filtered。

- Unfiltered(未被过滤的),当nmap不能确定端口是否开放的时候所打上的状态,这种状态和filtered的区别在于:unfiltered的端口能被nmap访问,但是nmap根据返回的报文无法确定端口的开放状态,而filtered的端口直接就没就没能够被nmap访问。端口被定义为Unfilterd只会发生在TCP ack扫描类型时当返回RST的报文。而端口被定义为filtered 状态的原因是是报文被防火墙设备,路由器规则,或者防火墙软件拦截,无法送达到端口,这通常表现为发送NMAP的主机收到ICMP报错报文,如:TYPE为3,code为13的报文(通信被认为的禁止 communication administratively prohibited),或者主机通过多次重复发送没有收到任何回应)。

- Open|filtered状态,这种状态主要是nmap无法区别端口处于open状态还是filtered状态。这种状态只会出现在open端口对报文不做回应的扫描类型中,如:udp,ip protocol ,TCP null,fin,和xmas扫描类型。

- Closed|filtered状态,这种状态主要出现在nmap无法区分端口处于closed还是filtered时。此状态只会出现在IP ID idle scan(这个类型我现在也不太理解,过段时间进行总结一些)中。

-

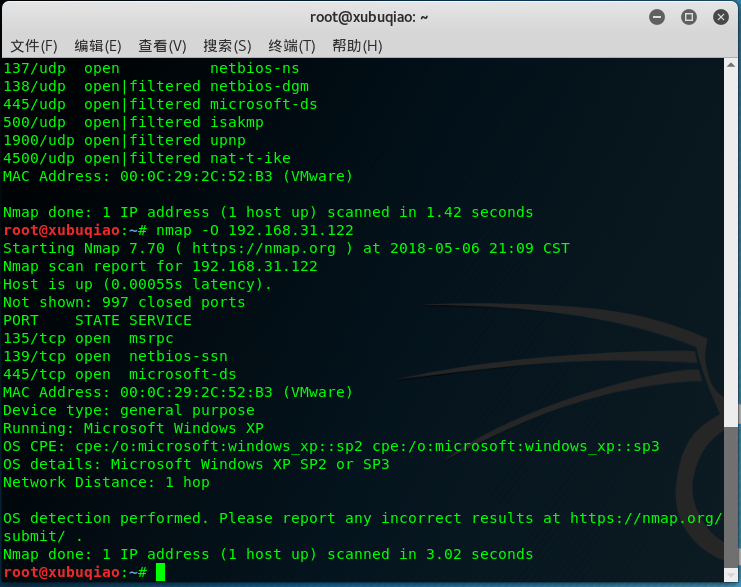

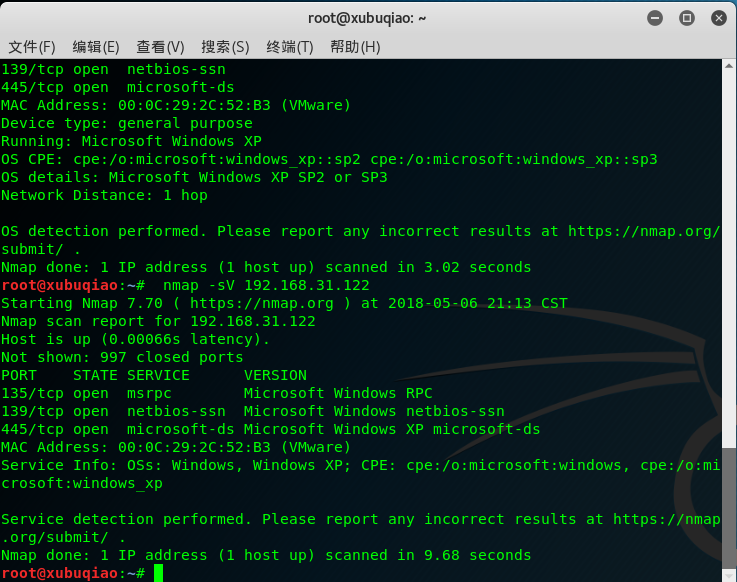

针对操作系统的扫描

nmap -O 192.168.31.122

- 针对微软服务版本信息

nmap -sV +ip

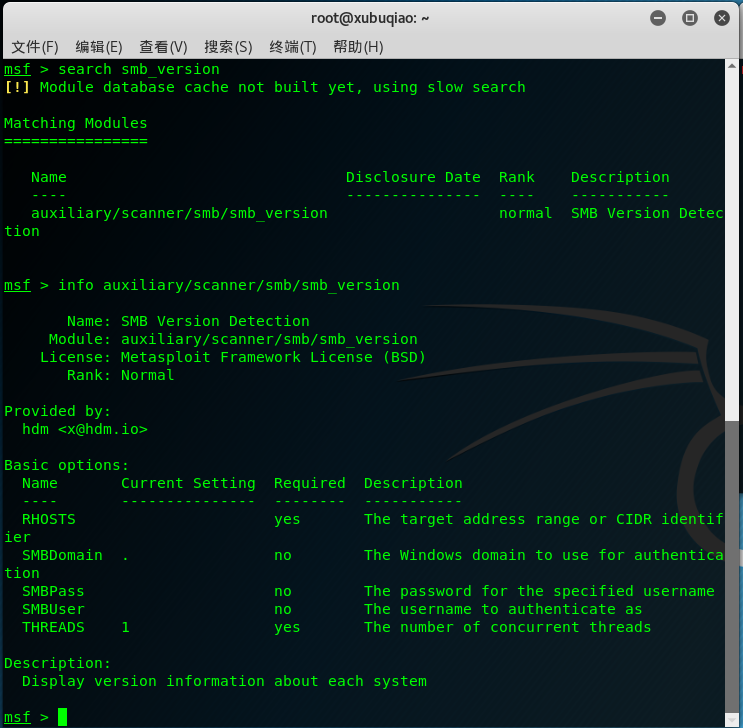

3.2.2 smb服务发现

-

SMB(Server Message Block)通信协议是微软(Microsoft)和英特尔(Intel)在1987年制定的协议,主要是作为Microsoft网络的通讯协议。SMB 是在会话层(session layer)和表示层(presentation layer)以及小部分应用层(application layer)的协议。

-

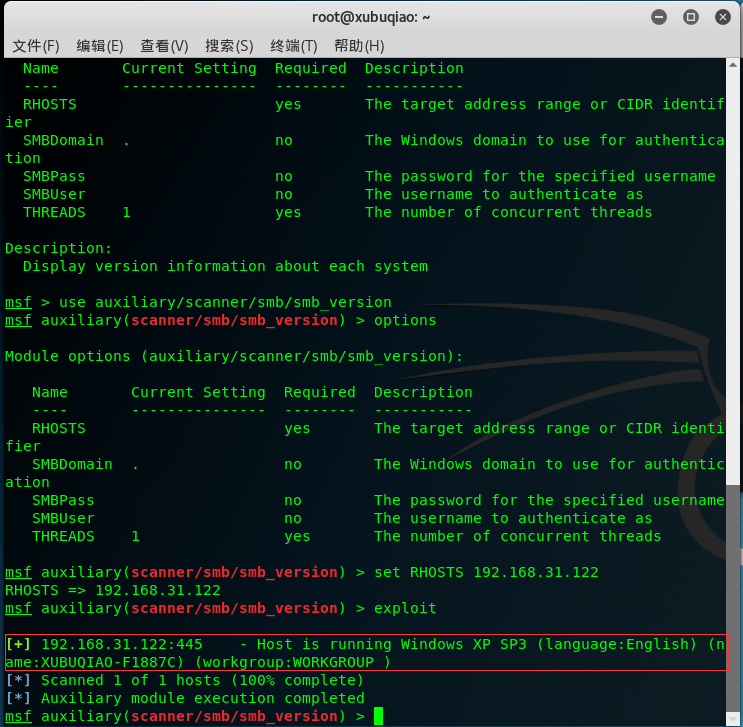

这里需要使用linux下msf辅助模块。还是search+info找到这个模块。

-

配置好参数直接来run吧

- 可以读出我的用户名和使用的操作系统。

3.3 漏洞发现

3.3.1 Openvas的安装

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup

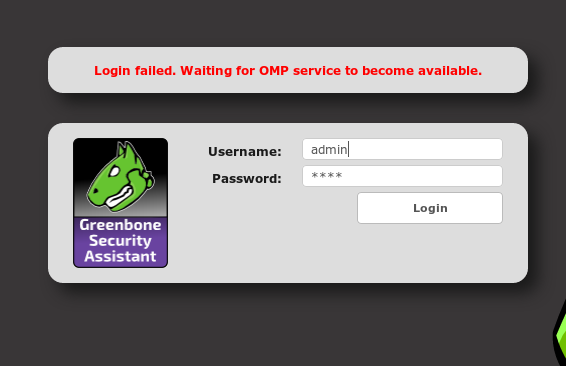

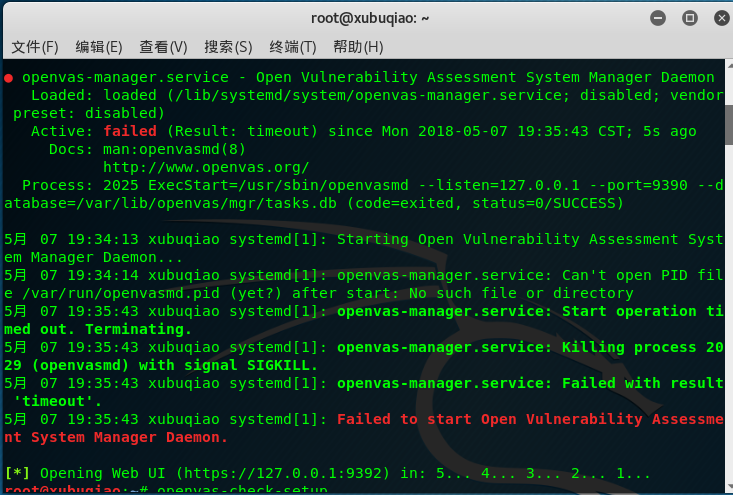

- 然鹅,完成了之后登陆不进去。。。,check一下,fail...所以只能重新再来了。

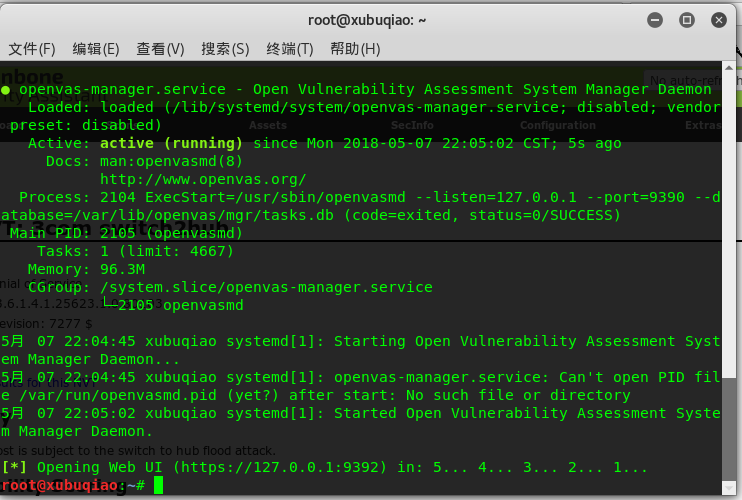

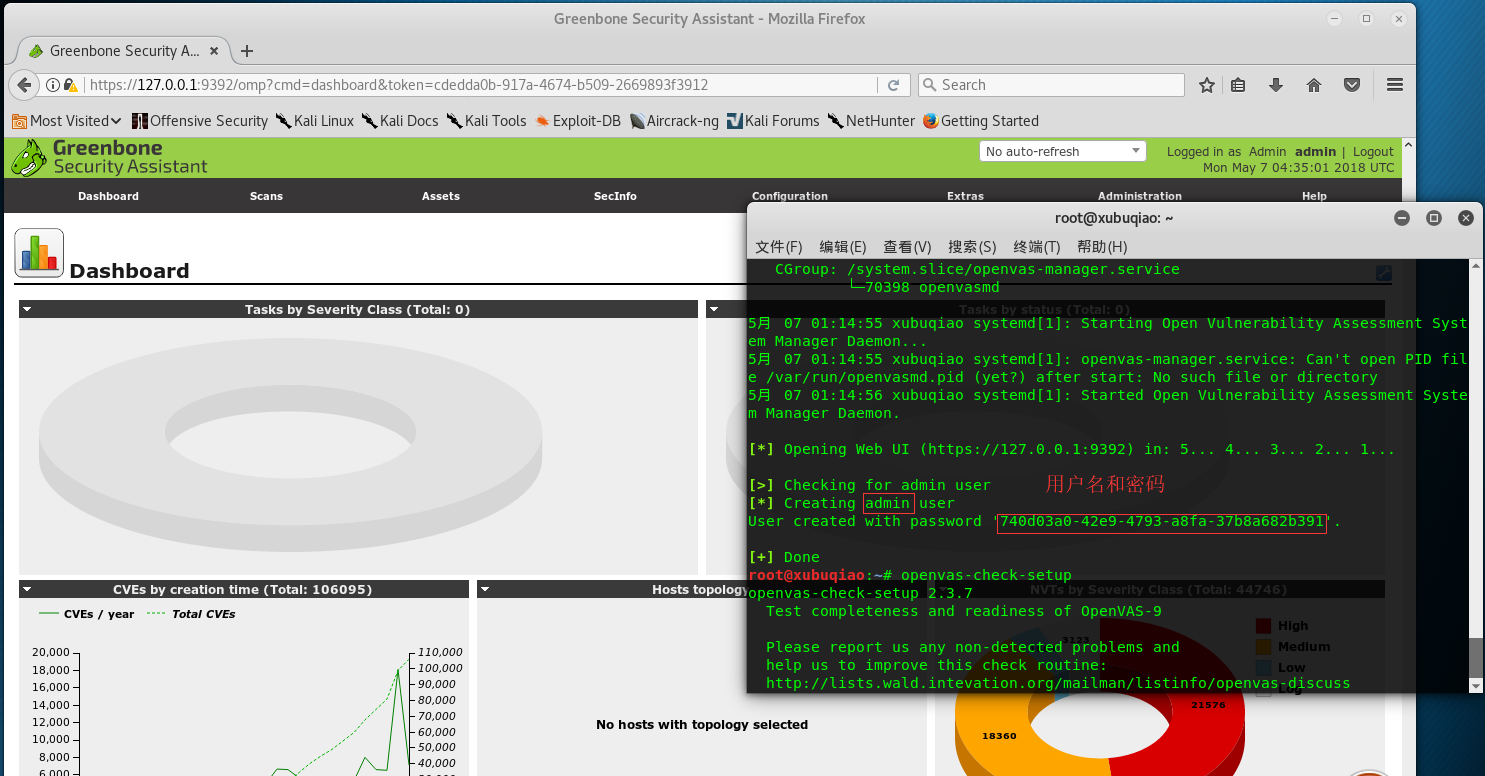

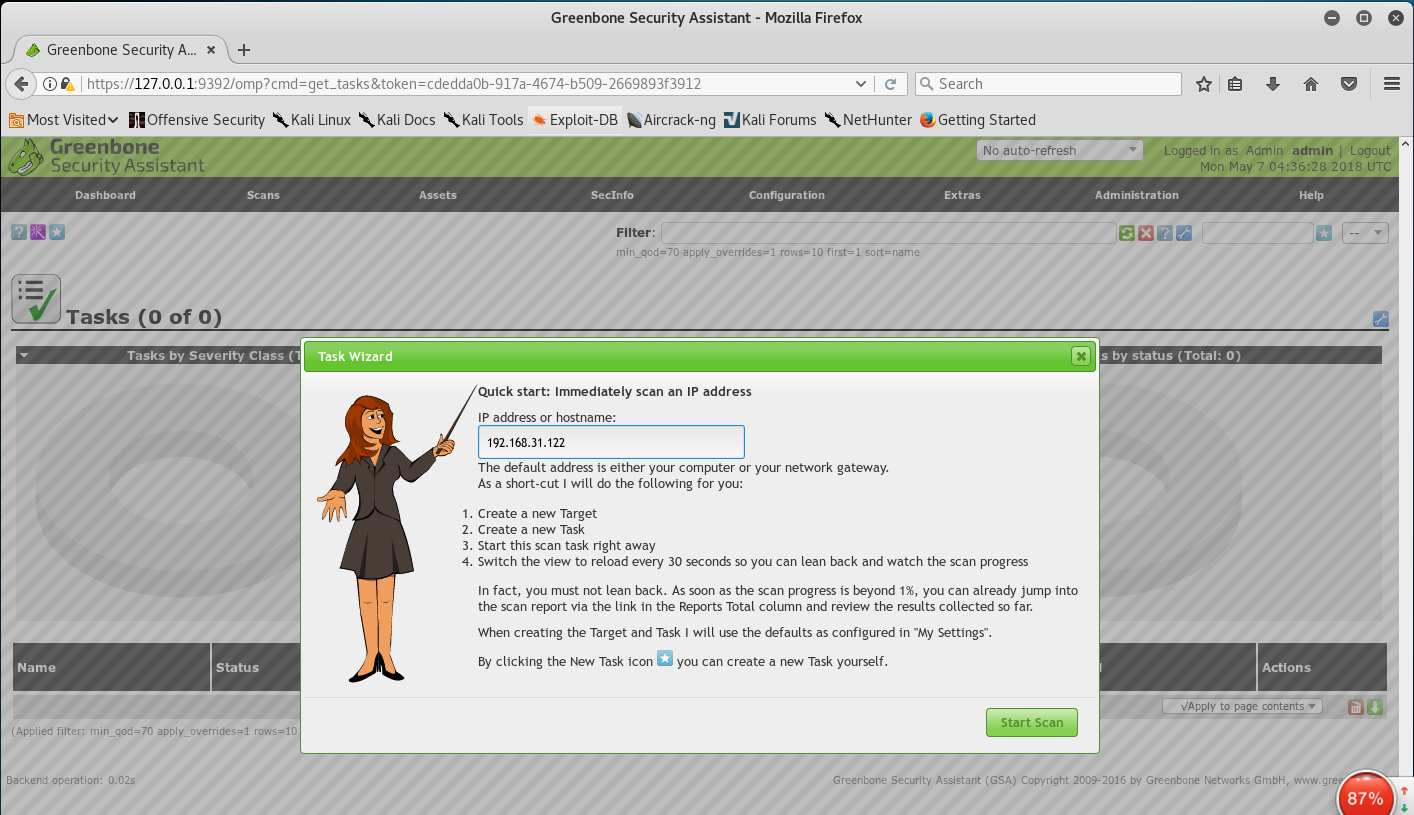

- 这应该就好了,让我们开始分析吧,从我的电脑开始。

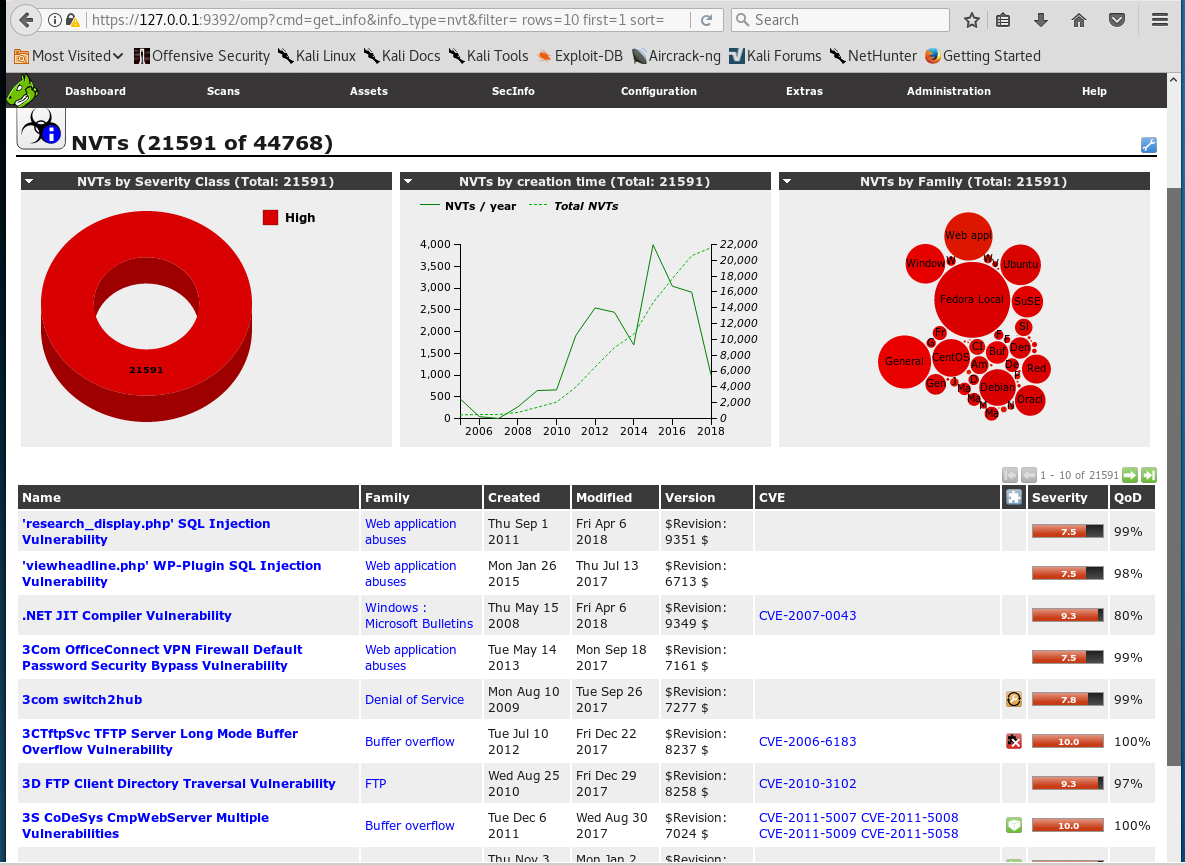

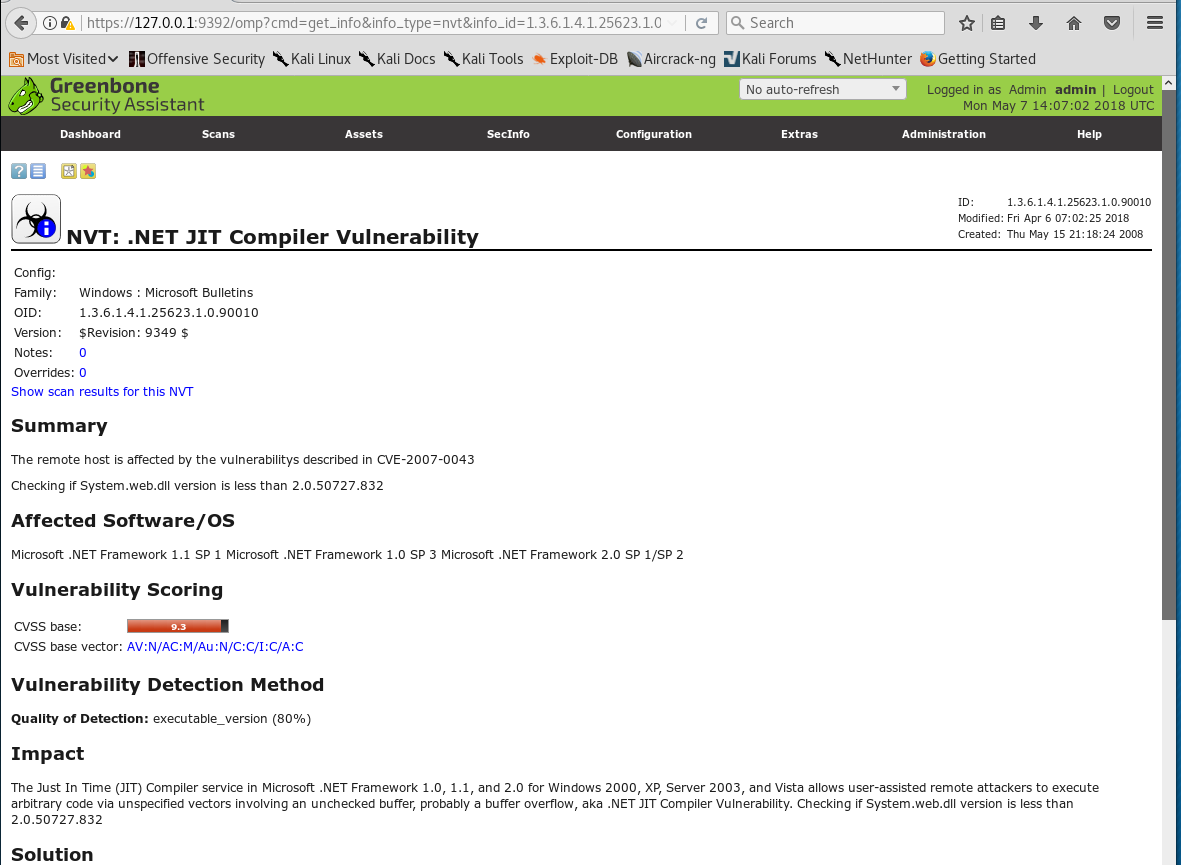

- 结果如下,可以看出存在不少的高危漏洞,随便打开一个。

-

打开一个看看,大概意思是远程主机受CVE-2007-0043中描述的漏洞影响,需要检查System.web.dll版本是否小于2.0.50727.832,应该说给出的问题和建议还是很有建设性的。

-

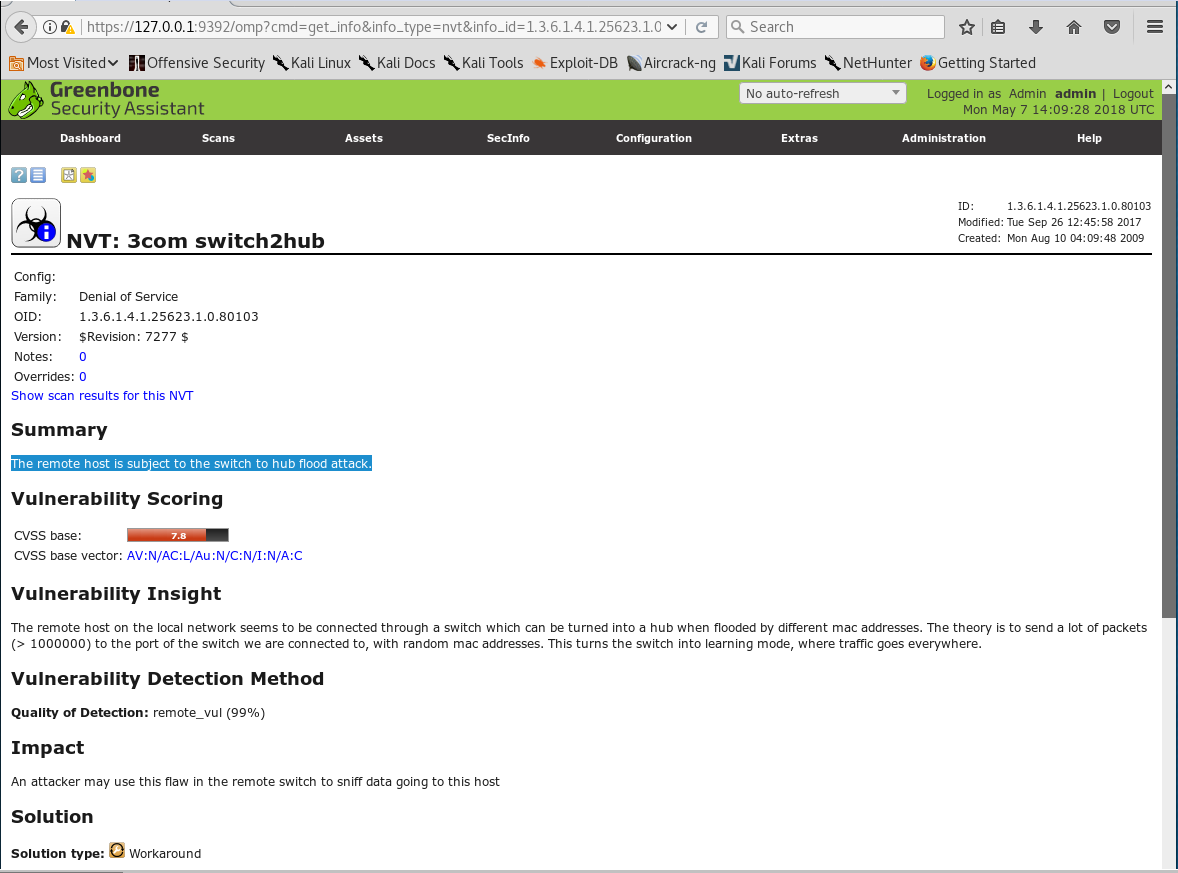

再打开一个看看

-

这个的意思是可能会受到远程主机的泛洪攻击。具体的说是本地网络上的远程主机似乎通过交换机连接,当被不同的mac地址淹没时,该交换机可以变成集线器。 理论上是发送大量数据包(> 1000000)到我们连接的交换机的端口上,最好使用随机的mac地址。

-

话说回来,没有想到自己的电脑有这么多漏洞,还是高危...可怕!

4. 实验感想

4.1 问题回答

-

一、哪些组织负责DNS,IP的管理。

-

DNS是全球互联网中最重要的基础服务之一,也是如今唯一的一种有中心点的服务。

-

全球一共有5个地区性注册机构:ARIN负责北美地区业务;RIPE负责欧洲地区业务;APNIC负责亚太地区业务;LACNIC负责拉丁美洲美洲业务;AfriNIC负责非洲地区业务。

-

ICANN:互联网名称与数字地址分配机构(The Internet Corporation for Assigned Names and Numbers)。负责IP地址空间的分配、协议标识符的指派、通用顶级域名(gTLD)、国家和地区顶级域名(ccTLD)系统的管理以及根服务器系统 的管理。这些职能最初是在美国政府合同下由互联网号码分配当局(Internet Assigned Numbers Authority,IANA)以及其它一些组织提供,现在都由ICANN统一行使。

-

ccNSO:国家和地区名称支持组(Country Code Names Supporting Organization)。负责各种ccTLD的注册。

-

GNSO:通用名称支持组(Generic Names Supporting Organization)。负责各种gTLD的注册。

-

RSSAC:根服务器系统支持委员会(Root Server System Advisory Committee)。负责根服务器系统管理。

-

全球DNS总共有13个根,中国仅拥有镜像服务器(备份)。具体信息如下表所示:

-

| 编号 | IPv4地址 | IPv6地址 | 运营组织 |

|---|---|---|---|

| A | 198.41.0.4 | 2001:503:ba3e::2:30 | Verisign |

| B | 192.228.79.201 | 2001:478:65::53 | USC-ISI |

| C | 192.33.4.12 | 2001:500:2::c | Cogent Communications |

| D | 199.7.91.13 | 2001:500:2d::d | University of Maryland |

| E | 192.203.230.10 | -- | NASA |

| F | 192.5.5.241 | 2001:500:2f::f | Internet Systems Consortium |

| G | 192.112.36.4 | -- | Defense Information Systems Agency |

| H | 128.63.2.53 | 2001:500:1::803f:235 | U.S. Army Research Lab |

| I | 192.36.148.17 | 2001:7fe::53 | Netnod |

| J | 192.58.128.30 | 2001:503:c27::2:30 | Verisign |

| K | 193.0.14.129 | 2001:7fd::1 | RIPE NCC |

| L | 199.7.83.42 | 2001:500:3::42 | ICANN |

| M | 202.12.27.33 | 2001:dc3::35 | WIDE Project |

- 全球域名系统组织与管理架构如下图所示:

-

二、什么是3R信息。

- 注册人(Registrant)

- 注册商(Registrar)

- 官方注册局(Registry)

-

三、评价下扫描结果的准确性。

- 扫描还是比较准确吧,linux metasploit的漏洞信息都是可查可分析的。

- openvas扫描漏洞的效果也挺全面的,也会告诉我们此漏洞可能会带来的什么影响,以及它的解决方法等等。

- 但是并不代表可以完全相信某一个扫描的结果,仍然需要人工分析。

4.2 实验感想

-

这次实验不是很难,但是问题还是出现在更新和安装软件上,每次安装软件总会出现一点问题...emmm

-

通过漏洞分析可以检查到很多信息,所以我们需要提高防范意识,从细节做起,比如最基本的不能使用默认的用户名密码、密码要尽可能复杂、注意在网络上保护自己的隐私等等。

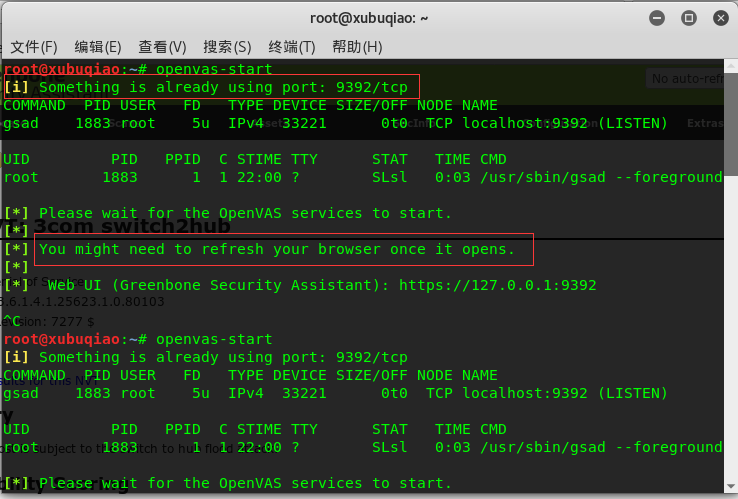

PS:关于刚才打开openvas错误的原因排除

- 在我的虚拟机崩溃了之后,我不得不重启了一下kali,然后又出现了这样的问题,但是这一次有这么一句话,说9293端口被占用,于是我重启了一下浏览器再重新打开似乎就可以了,这个好像不是很典型,仅供参考。