2018-2019-2 网络对抗技术 20165321 Exp6 信息搜集与漏洞扫描

2019-04-26 21:35 Ze6Pui3Loeng4 阅读(169) 评论(0) 编辑 收藏 举报1.实践目标

## 掌握信息搜集的最基础技能与常用工具的使用方法。

2.实践内容

## (1)各种搜索技巧的应用

- ``百度``查找IP地址: 查了一下kali的IP地址

- ``https://fofa.so/``的使用: 查询了一下中华女子学院的信息

- ``百度``搜索特定类型的文件:

- 运用``天眼查``查询公司信息:

## (2)DNS IP注册信息的查询

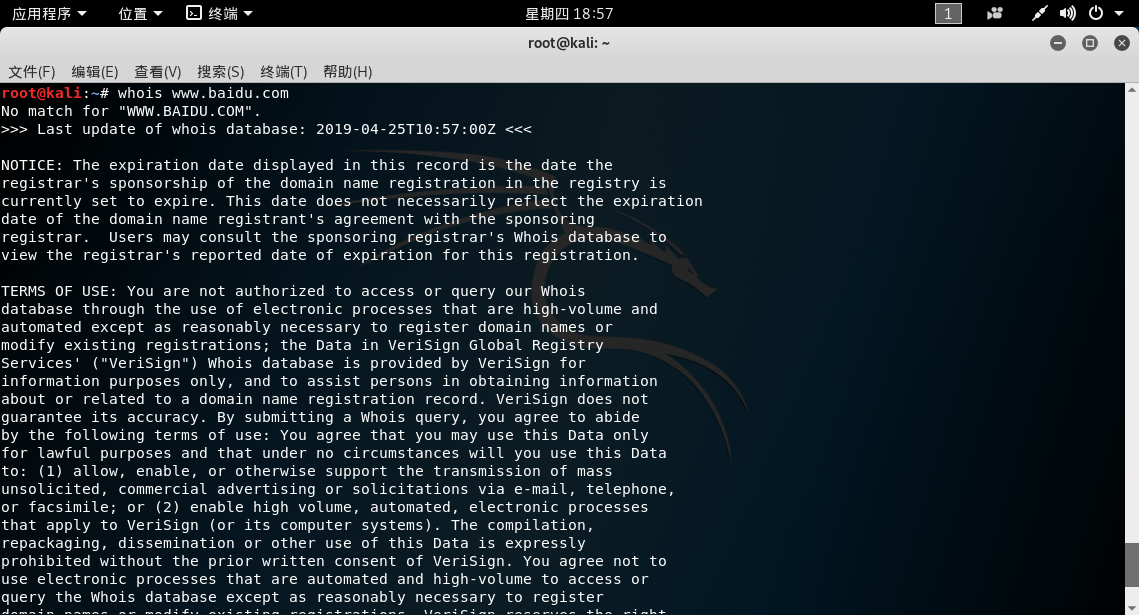

- ``whois``: ``whois``用来进行域名注册信息查询。在终端输入``whois gitee.com``可查询到3R注册信息,包括注册人的姓名、组织和城市等信息。  当输入了``www.``后,又不行了。  #### 那是因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

- ``nslookup``: ``nslookup``可以得到DNS解析服务器保存的cache的结果,但并不是一定准确的。

- ``dig``: ``dig``可以从官方DNS服务器上查询精确的结果。  除此之外,dig命令还有很多查询选项,每个查询选项被带前缀(+)的关键字标识。例如: ``+[no]search``:使用 [不使用] 搜索列表或 resolv.conf 中的域伪指令(如果有的话)定义的搜索列表。缺省情况不使用搜索列表。 ``+[no]trace``:切换为待查询名称从根名称服务器开始的代理路径跟踪。缺省情况不使用跟踪。一旦启用跟踪,dig 使用迭代查询解析待查询名称。它将按照从根服务器的参照,显示来自每台使用解析查询的服务器的应答。 ``+[no]identify``:当启用 +short 选项时,显示 [或不显示] 提供应答的 IP 地址和端口号。 ``+[no]stats``:该查询选项设定显示统计信息:查询进行时,应答的大小等等。缺省显示查询统计信息。 如:``dig baidu.com +identify``

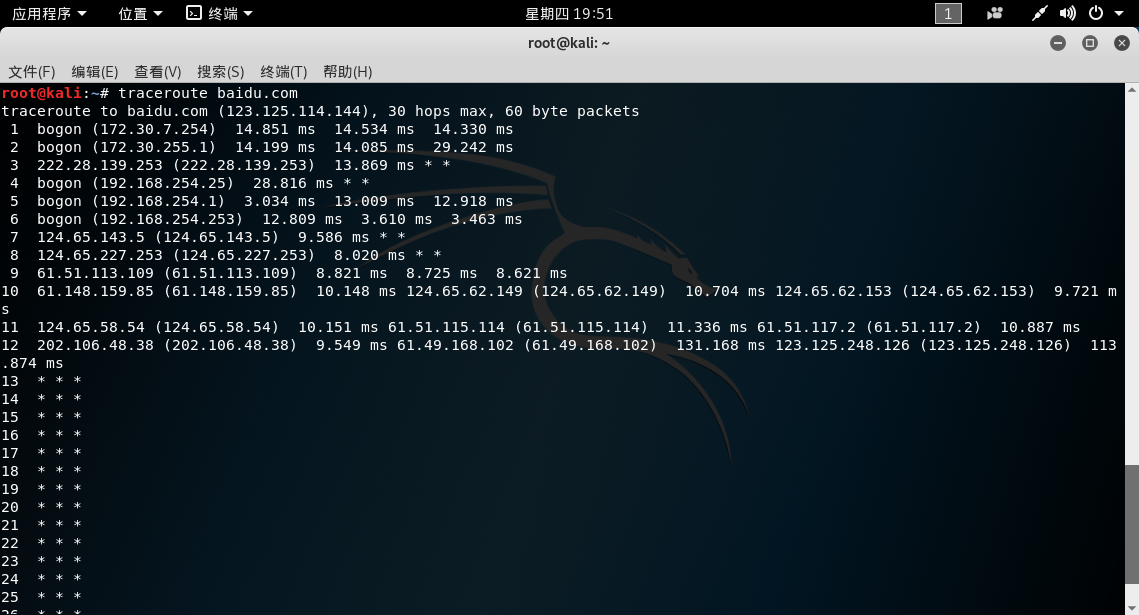

- ``traceroute``:

## (3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

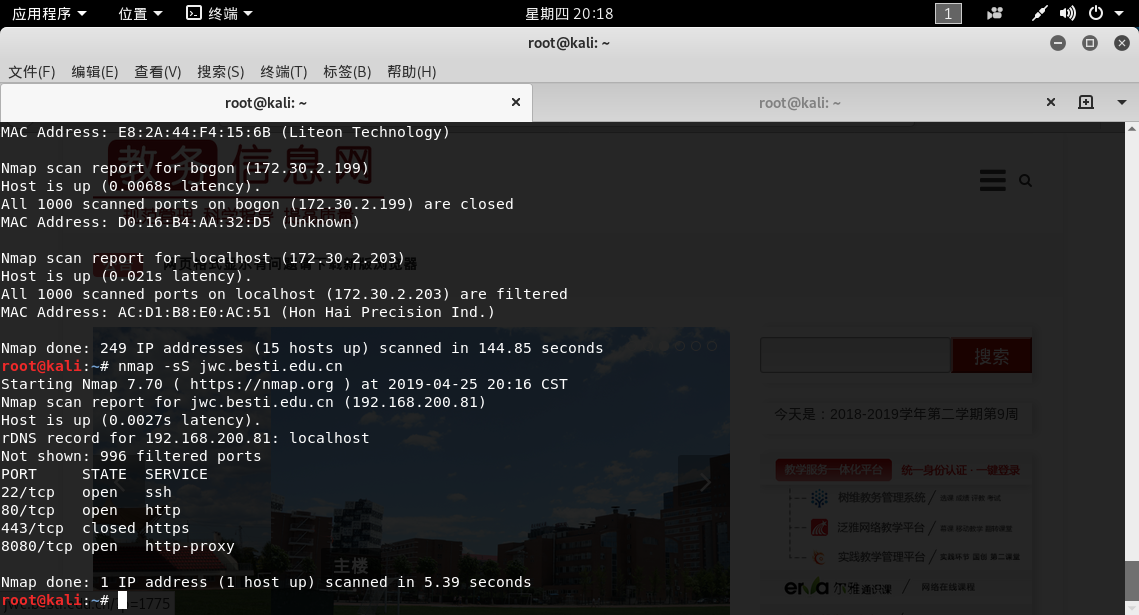

- ``nmap``扫描主机: ``nmap``命令可以扫描一个范围内的目标,如:``nmap 172.30.2.2-250``扫描IP地址从172.30.2.2到172.30.2.250范围的主机。

- ``nmap``扫描端口: 例:``nmap -sS jwc.besti.edu.cn``可扫描教务处网站的端口开放情况。

- ``nmap``扫描主机: 例:``nmap -sS 172.30.2.44``可扫描IP地址为172.30.2.44的主机的端口开放情况。

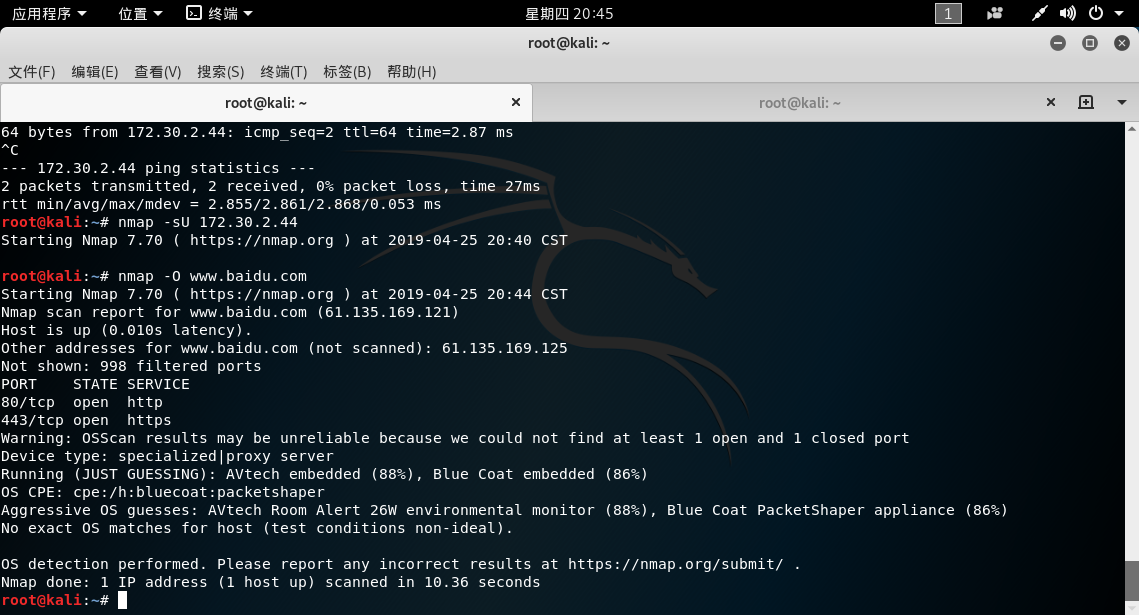

- 操作系统服务及版本扫描:

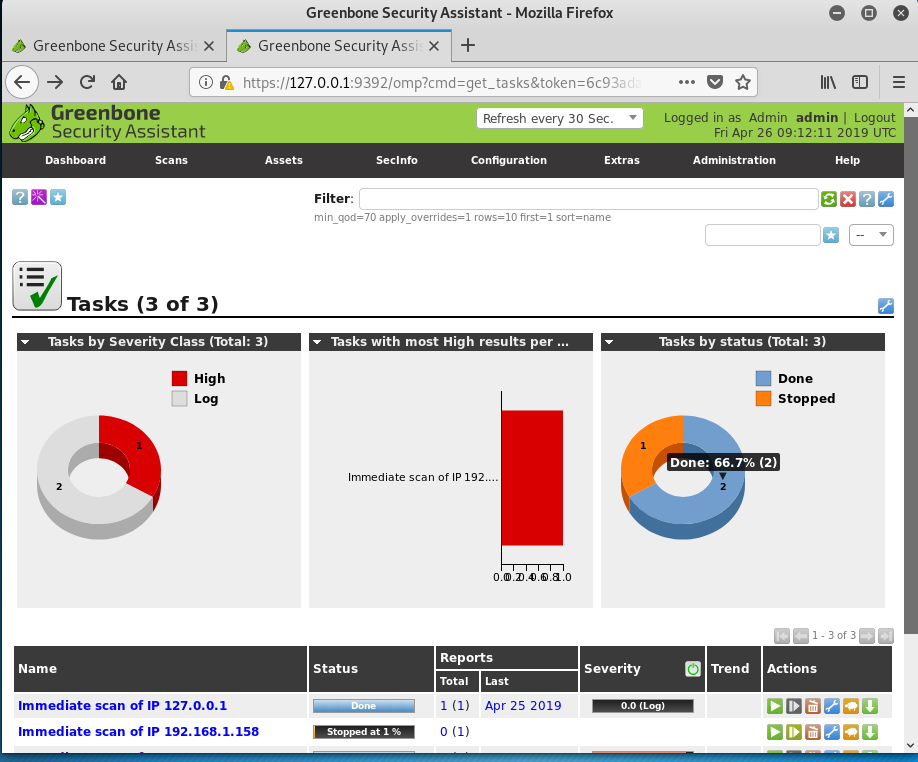

## (4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

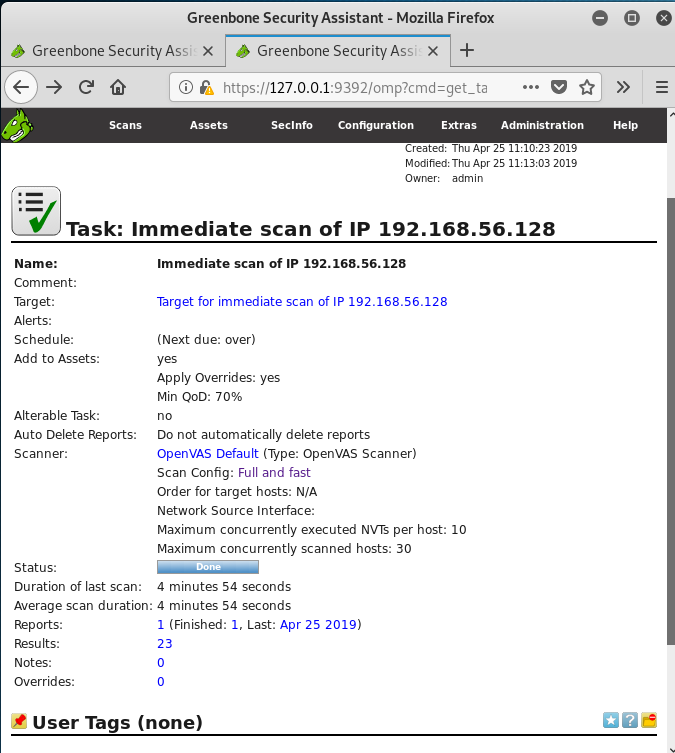

- 首先输入``apt-get install openvas``安装openvas - 然后输入``openvas-start``启动openvas - 输入用户名和密码登录openvas - 新建任务``scan->Tasks->Task Wizard`` - 输入扫描主机IP地址172.30.2.44开始扫描

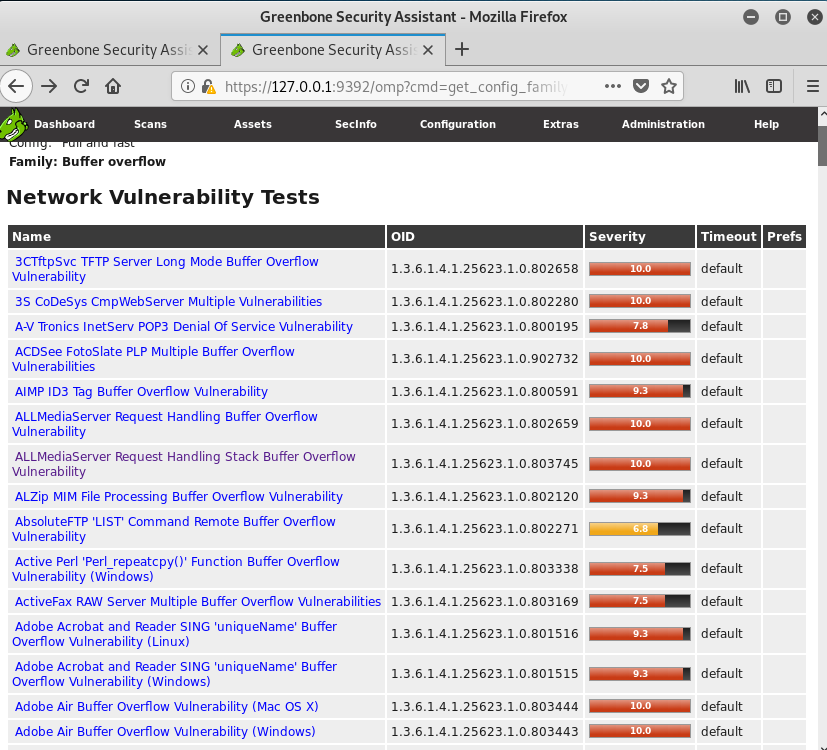

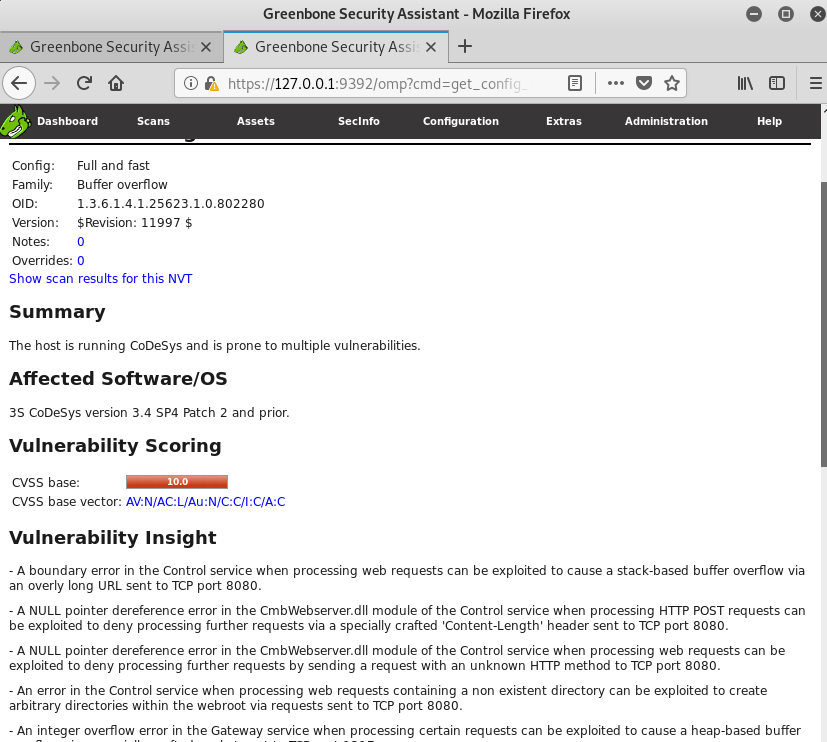

- 打开该扫描结果的详细信息,并点击其中的

Full and fast查看漏洞介绍

3.实验后回答问题

## (1)哪些组织负责DNS,IP的管理。 答:全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。 全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。 全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

## (2)什么是3R信息。 答:注册人(Registrant);注册商(Registrar);官方注册局(Registry)。

## (3)评价下扫描结果的准确性。 答:准确性一般般。

4.实验总结与体会

这次实验又发现了一些探测搜索的办法,感觉又打开了一扇新世界的大门[阴险]。