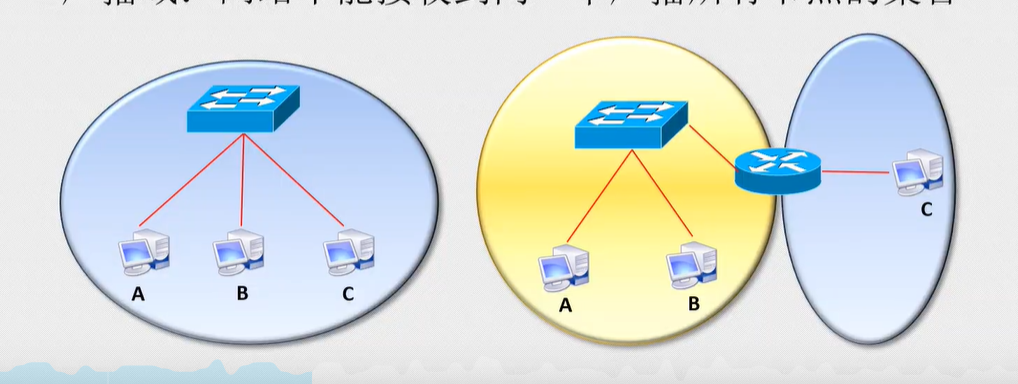

一、广播与广播域概述

广播与广播域

广播:将广播地址作为目的地址的数据帧

广播域:网络中能接收到同一个广播所有节点的集合

MAC地址广播

广播地址为FF-FF-FF-FF-FF-FF

IP地址广播

1.255.255.255.255

2.广播IP地址为IP地址网段的广播地址,入192.168.1.255/24

PS:交换机控制不了广播域,路由器隔离广播域

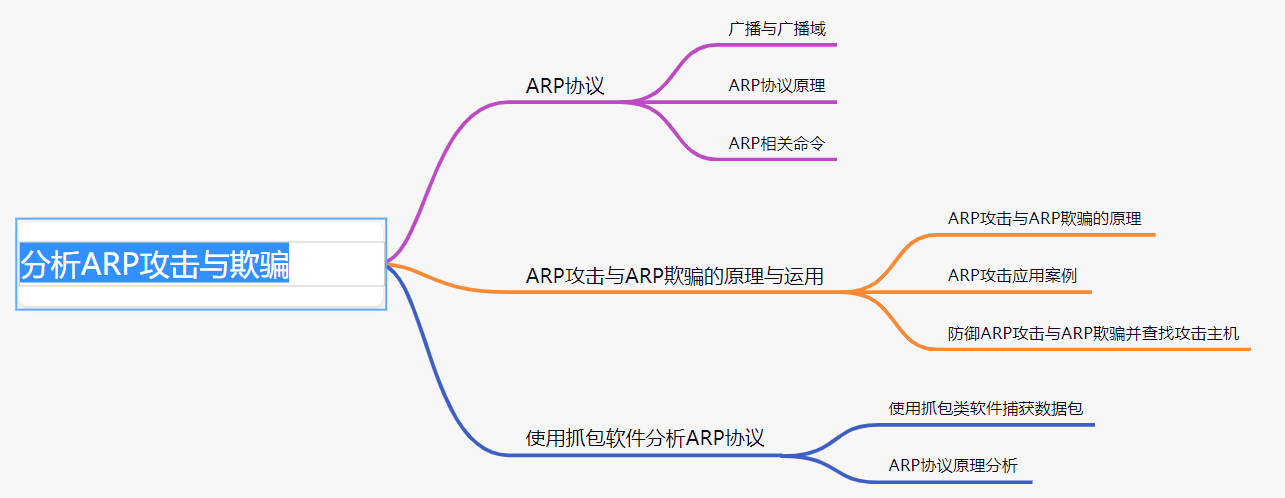

二、ARP协议概述

什么是ARP协议

Address Resolution Protocol,地址解析协议

将一个已知的IP地址解析成MAC地址

ARP广播请求

ARP单播应答

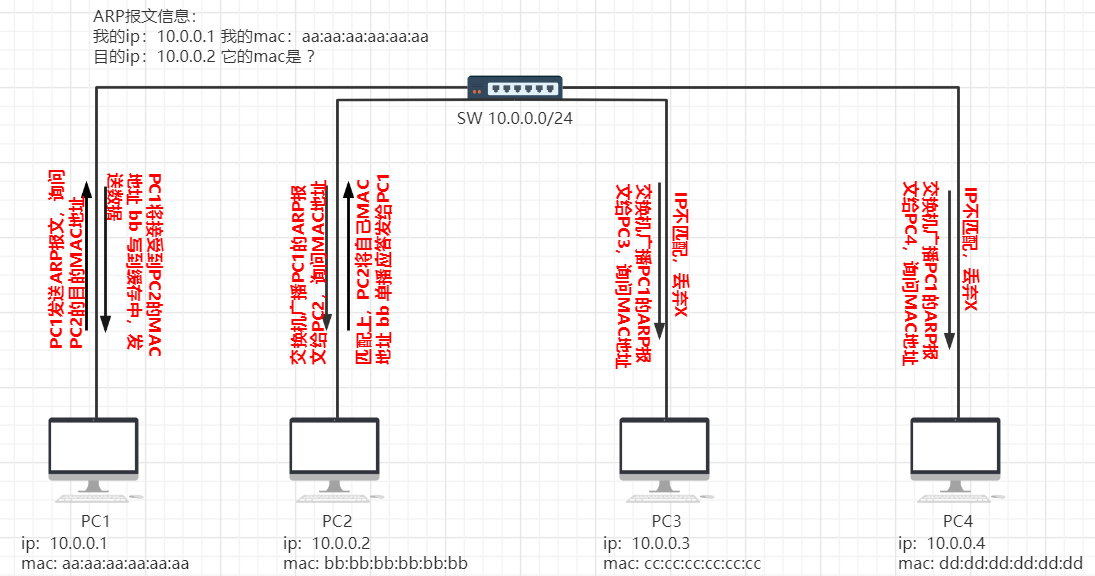

IP地址解析为MAC地址过程

-PC1发送数据给PC2,查看缓存没有PC2的MAC地址

-PC1发送ARP请求消息(广播)

-所有主机收到ARP请求消息

*PC2回复ARP应答(单播)

*其他主机丢弃

-PC1将PC2的MAC地址保存到缓存中,发送数据

PS: ARP作用于局域网,属于二层,被路由器阻隔,可被用于内网渗透,无法作用于外网

交换机隔离冲突域,路由器隔离广播域

ARP相关命令

Windows系统中的ARP命令

arp -a: 查看ARP缓存表 arp -d:清楚ARP缓存 arp -s:ARP绑定

Cisco系统中的ARP命令

Router#show arp //查看ARP缓存表 Router#clear arp-cache //清除ARP缓存 Router#arp ip-address mac-address arpa //ARP绑定

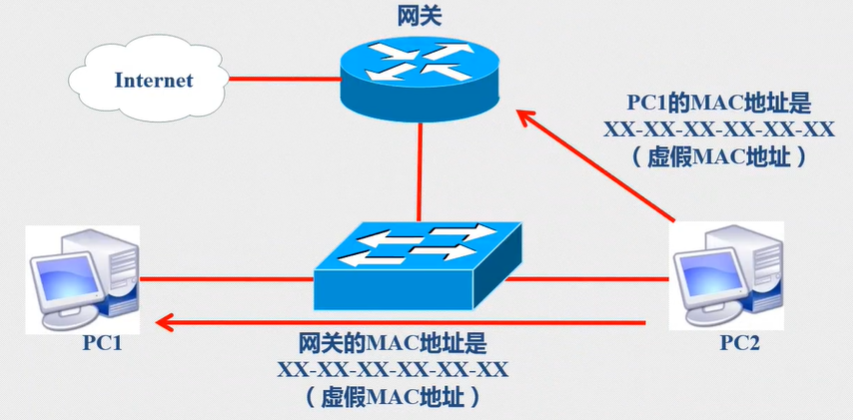

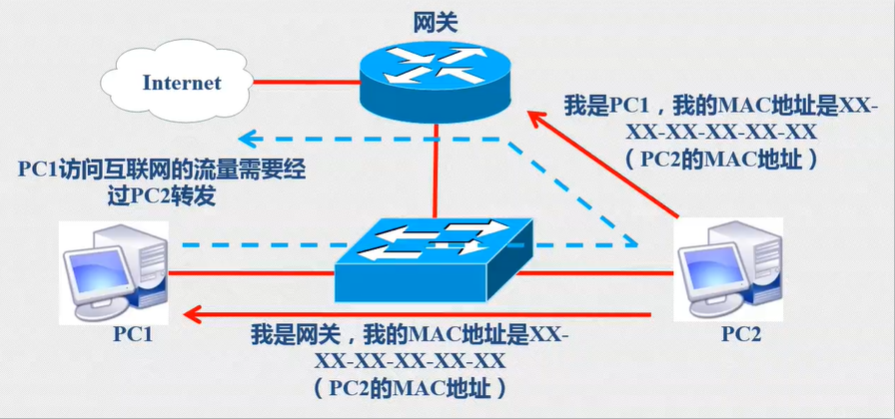

ARP攻击原理

欺骗其他所有计算机

欺骗被攻击计算机

ARP欺骗原理

ARP欺骗网关

ARP欺骗主机

ARP原理演示

需求分析

PC1和PC2第一次通信

步骤:

使用ipconfig /all查看PC1和PC2的MAC地址

用arp -a 查看ARP缓存

在PC1上pingPC2后,再用“arp -a”查看ARP缓存表

PS:当有两个应答的时候,后到的ARP应答写到报文里面

ARP攻击是通过发布虚假的ARP广播或应答报文来实现攻击或欺骗

如虚假报文中的mac是伪造的不存在的,实现ARP攻击,结果为终端通信

如虚假报文中的mac是攻击者自身的mac地址,实现ARP欺骗,结构可以监听、窃取、篡改、控制

流量,但不中断通信!

造成ARP攻击或欺骗的现象的情况是由于ARP协议没有验证机制

ARP攻击者通过发送虚假的ARP报文对受害者进行ARP缓存进行投毒

ps:交换机不能配置ip的网络设备 无mac地址

路由器的工作原理

1) 一个帧到达路由,路由器首先检测目标MAC地址是否是自己,如果不是则丢弃,如果是则解封装,

并将IP包送到路由器内部。

2) 路由器检测IP包头中的目标IP,并匹配路由表,如果匹配失败,则丢弃,并向源IP回馈错误信息,

如匹配成功,则将IP包路由到出接口。

3) 封装帧,首先将出接口的MAC地址作为源MAC封装好,然后检查ARP缓存表,检查是否有下一跳的

MAC地址,如果有,将提取并作为目标MAC地址封装到帧中,如没有,则发送ARP广播请求下一跳的MAC,

并获取到对方的MAC地址,再记录缓存,并封装帧,最后将帧发送过去。

ARP攻击防御

1.静态ARP绑定

手工绑定/双向绑定

2.ARP防火墙

自动绑定静态ARP

主动防御

3.硬件级ARP防御

交换机支持端口做动态ARP绑定(配置DHCP服务器)

或做静态ARP绑定