XCNP学习笔记

XCNP学习笔记2022

H12-821 HCIP-Datacom-Core Technology题库笔记

2、IS-IS中地址的总长度最少为8bit,最大为20bit

3、Stub区域:该区域不允许4、5类LSA,但允许1、2、3类LSA,当其它区域有引入的外部路由时,Stub区域的ABR会自动下放缺省3类LSA,用于该区域访问外部网络,不允许发布自治系统外部路由,只允许发布区域内和区域间路由

Totally-Stub区域:该区域不允许3、4、5类LSA,但允许1、2类和缺省3类LSA存在,当其它区域有引入的外部路由和区域间路由时,Totally-Stub区域的ABR会下放一条缺省3类LSA,用于该区域访问外部网络

NSSA区域:该区域不允许4、5类LSA,但是允许1、2、3、7类LSA,NSSA区域可以存在ASBR,外部路由是以7类LSA的形式引入,当7类LSA泛洪传递时,需要转换为5类LSA,当其它区域有引入的外部路由时,NSSA区域的ABR会自动下放缺省7类LSA用于该区域访问外部网络

Totally-NSSA区域:该区域不允许3、4、5类LSA泛洪,但是允许1、2类、缺省3类、7类LSA泛洪,该区域可以存在ASBR,和NSSA区域相同要由ABR执行7转5操作,当其它区域有引入外部路由和其他区域的区域间路由,Totally-NSSA区域的ABR会下发缺省3类LSA和缺省7类LSA,用于该区域访问外部网络

6、iMaster NCE-Campus:华为智简园区网络解决方案的控制器产品名

iMaster NCE-Fabric:华为云数据中心网络解决方案的控制器产品名

iMaster NCE-WAN:华为广域网络解决方案的控制器产品名

iMaster NCE-IP:华为自动驾驶网络管理与控制系

9、OSPF中1类LSA(Router-LSA)链路类型只有4种:p2p、stubnet、transnet、virtual

11、route-policy即可进行路由过滤,也可修改路由属性

14、本地路由优先级:手动聚合>自动聚合>network>import>从对等体学到的路由

15、BGP有5种报文类型:

|

报文名称 |

作用 |

|

Open |

负责与对等体建立邻居关系,Open报文包含了Version、Hold Time、BGP Ldentifier、AS Number |

|

Keepalive |

该报文用于保持BGP邻居关系状态,会周期性发送(Keepalive报文周期发送、其余报文为触发式发送) |

|

Update |

该报文用于在BGP对等体之间传递路由信息 |

|

Notiffcation |

当BGP Speaker检测到错误时,用来通知对等体,此时邻居关系断裂 |

|

Route-Refresh |

该报文用来通知对等体自己需要更新路由信息,当对等体收到后会立即把BGP路由传递给邻居 |

19、在IS-IS广播网络中,Level-1路由器的组播mac地址为 0180-c200-0014;Level-2路由器的组播mac地址为 0180-c200-0015

20、OSPF报文封装在IP报文中,协议号为89

21、ABR(区域边界路由器),ABR用来连接骨干区域与非骨干区域之间,它与骨干区域可以是物理连接、也可以是逻辑上的连接,ABR可以产生3、4类LSA;ASBR产生5类LSA

|

LSA类型 |

作用 |

|

Router-LSA(Type 1) |

每个设备都会产生,描述设备的链路状态和开销,只在所属的区域内传递 |

|

Network-LSA(Type 2) |

由DR产生,描述本网段的链路状态,只在所属的区域内传递 |

|

Network-Summary-LSA(Type 3) |

由区域内ABR产生,描述区域内某个网段的路由、并通告给其它区域(除Totally Stub和Totally NSSA区域) 例如:ABR同时属于Area 0和Area 1;Area 0中存在10.1.1.0网段、Area 1中存在20.1.1.0网段,ABR会为Area 0生成到网段20.1.1.0的3类LSA;也会为Area 1生成到网段10.1.1.0的3类LSA |

|

ASBR-Summary-LSA(Type 4) |

由ABR产生,描述本区域到其它区域的SABR路由,通告给除ASBR以外的其它区域(除Totally Stub和Totally NSSA区域) |

|

AS-External-LSA(Type 5) |

由ASBR(自治系统边界路由器)产生,描述到AS外部路由,通告到所有的区域(除Stub、Totally Stub、NSSA和Totally NSSA区域) |

|

NSSA-LSA(Type 7) |

由ASBR产生,描述到AS外部路由,仅在NSSA区域内传递 |

25、IS-IS中DIS发送hello时间间隔为3.3秒,其它非DIS发送hello间隔为10秒;广播网络中、CSNP由DIS周期性发送(缺省发送周期为10秒),在点到点链路上、CSNP只在第一次建立邻接关系时发送

26、OSPF共有8种状态机:

l Down,没有收到hello包,接口宣告进ospf初始化状态即为down

l Attempt,在不支持发送组播报文的网络类型中(NBMA、P2MP NBMA),才会有attempt状态

l Initial,收到了对端的hello包,但是在neighbors字段中没有我的Router id,这只是单边建立邻居

l Two-way,收到了hello包,在neighbors字段中也有我的Router id,此时就是双边建立邻居关系

l Exstart,信息交换初始状态,邻居之间发送DD报文选举主从关系,

l Exchange,使用真正的DD报文进行LSDB数据库的交互

l Loading,发送LSR/LSU/LSack来获取未知信息

l Full,路由器完全邻接状态,邻居之间已完成同步过程

只有Down、Two-Way、Full三种状态是稳定状态,其它都为不稳定状态;邻居进入Two-Way状态之后进行DR和BDR选举

OSPF的5种报文:

l Hello报文,周期性发送,用于发现和维护OSPF邻居关系

l DD报文(DataBase Description Packet),数据库描述报文,描述本地LSDB的摘要信息,用于两台路由器之间进行数据库同步

l LSR报文(Link State Request Packet),链路状态请求,向对方请求需要更新的LSA

l LSU报文(Link State Update Packet),链路状态更新报文,向对方发送其所需要的LSA或者泛洪自己更新的LSA

l LSAck报文(Link State Acknowledgment Packet),链路状态确认报文,用于对收到的LSA进行确认

29、NDP邻居发现协议:IPv6中的基础协议,用于路由设备发现、重复地址检测、地址解析、邻居不可达检测NUD(Nighbor Unreachability Detection)等功能

31、华为防火墙的安全区域默认有4个,它们分别是:Local、Trust、DMZ、Untrust,这4个区域不能删除,也不支持修改安全级别,Local区域的安全级别是100,Trust区域的安全级别是85,DMZ区域的安全级别是50,Untrust区域的安全级别是5;新建的安全区域,默认没有设置安全级别。

32、VRRP配置抢占时延命令:vrrp vrid 1 preempt-mode timer delay 20

34、NO-PAT是不做端口转换,只作IP地址转换,而NAPT是网络地址端口转换

38、处于不同AS的BGP对等体为EBGP对等体,相同AS内的BGP对等体为IBGP对等体;通常情况下EBGP对等体是物理上直连、IBGP对等体不一定是物理直连,但是一定要TCP可达;EBGP默认TTL值为1,IBGP默认TTL为255

39、VRRP可以分为VRRP for IPv4和VRRP for IPv6(简称VRRP6),VRRP组播地址为224.0.0.18,协议号为112,虚拟MAC地址是虚拟路由器根据其配置的虚拟路由器ID生成的,格式为:00-00-5E-00-01-VRID} (VRRP) 00-00-5E-00-02-VRID} (VRRP6)

40、在域间报文过滤防火墙中:

inbound方向:报文从低优先级区域进入高优先级区域为入方向

Outbound方向:报文从高优先级区域进入低优先级区域为出方向

41、OSPF中接收端口的网络类型是广播型、点到多点或者NBMA,所接收的Hello报文中Network mask字段必须和接收端口的网络掩码一致,如果接收端口的网络类型为点到点类型或者虚链路,则不检查network mask字段

44、BFD检测报文发送间隔和接收间隔缺省值均为1000ms

49、ASBR-Summary-LSA由ABR产生,Link State ID表示邻居的 Router ID,Advertising Router 表示该本路由的Router ID,Mertic表示本路由到达邻居的OSPF开销,所以不同区域的ABR所产生的ASBR-Summary-LSA 中的 Advertising Router 字段不相同

50、SNMPV3的实现原理和SNMPv1/SNMPv2c基本一致,唯一的区别是SNMPv3增加了身份验证和加密处理,更安全

51、当BFD两端检测时间间隔不一致时,异步模式下计算公式为(本端发送与对端接收一致):检测时间=(max发送间隔+max接收间隔)*检测倍数

查询模式下计算公式为:自己本地检测时间*检测倍数

52、USG防火墙的servermap表的三要素:目的IP、目的端口号、协议号

53、五元组是指源IP地址、源端口、目的IP地址、目的端口和传输层协议

54、FIB表中Flag字段含义:

B:黑洞路由,即出接口为null 0的路由

D:动态协议生成的路由

G:网关路由,路由的目的地址是一个网关

H:主机路由

S:静态路由

U:该路由可达

56、VRRP默认优先级100,数值越大越优先成为Master;优先级为0被系统保留作为特殊用途(主动放弃Master角色)、优先级255保留给IP地址拥有者,通过命令可配置的优先级取值范围为1~254,当Backup收到Master设备通告的报文优先级为0时,Backup会立即成为Master

60、NAT地址转换协议:

No-pat:只转换源IP地址,不转换端口,属于多对多转换,不能节约公网ip

NAPT(Network Address and Port Translation):即转换源地址,又转换源端口,属于多对多或多对一转换,可以节约公网IP地址

Easy-IP:与NAPT相似、即转换源地址,又转换源端口,区别在于转换后的地址为NAT设备接口配置的IP,属于多对一转换,可以节约IP

NAT Server:静态一对一转换,主要用于内部服务器发布到公网上使用

61、IPv6报文头部Next Header:长度为8位,用于IPv6表示下一个扩展头部,当为ICMPv6时,值为58,详情见下表

|

Value |

Header |

|

0 |

Hop-By-Hop Options header |

|

6 |

TCP |

|

17 |

UDP |

|

41 |

Encapsulated IPv6 header |

|

43 |

Routing header |

|

44 |

Fragment header |

|

50 |

Encapsulating Security Payload header |

|

51 |

Authentication header |

|

58 |

ICMPv6 |

|

59 |

No Next header |

|

60 |

Destination Options header |

71、peer default-.route-advertisetl命令向对等体或对等体组发送缺省路由,对本地无影响、不在本地BGP路由表中生成缺省路由

72、在VRP平台下,各种路由协议的缺省优先级如下表

|

路由协议 |

缺省优先级 |

|

Direct |

0 |

|

OSPF |

10 |

|

IS-IS |

15 |

|

Static |

60 |

|

RIP |

100 |

|

IBGP |

255 |

|

EBGP |

255 |

76、多跳BFD会话控制报文默认目的端口号为3784

80、BGP报文分为公认必遵、公认任意、可选过渡、可选非过渡属性,详见下表

Update报文:用于在对等体之间交换路由信息,公认必遵属性必须存在于Update报文中,如果没有就会出错

|

属性名 |

类型 |

作用 |

|

Origin |

公认必遵 |

用来定义路径信息的来源,标记一条路由是怎么成为BGP路由的 |

|

AS_Paht |

公认必遵 |

AS_Path属性按矢量顺序记录某条路由从本地到目的地址所需经过的所有AS编号,在接收路由时,如果发现AS_Path列表中有本AS号,则不接收该路由,避免造成路由环路 |

|

Next_Hop |

公认必遵 |

Next_Hop属性记录了路由的下一跳信息,BGP的下一跳属性和IGP有所不同,不一定就是邻居路由器的接口IP地址 |

|

Local_Preference |

公认任意 |

Local_Pref属性表明路由器的BGP优先级,用于判断流量离开AS时的最佳路由,当BGP路由是通过不同的IBGP对等体得到目的地址相同,但下一跳不同的多条路由时,将优先选择Local_Pref属性较高的路由,Local_Pref属性仅在IBGP对等体之间有效,不通告给其它AS,Local_Pref缺省值为100 |

|

Atomic_Aggregate |

公认任意 |

它可以警告下游路由器出现了路径的丢失,聚合时总是会把这个属性放进聚合后路由的update中。任何下游路由器再公布给其他路由器时,会传递这条路由的这个属性 |

|

Community |

可选过渡 |

用于标识具有相同特征的BGP路由上,多个团体可以应用到一条前缀上,使路由策略的应用更加灵活,同时降低维护管理的难度 |

|

Aggregator |

可选过渡 |

路由聚合时也会自动出现该属性,它包括发动聚合路由器的AS号码还有它的router-id,从而提供了执行聚合的地点信息。Atomic_Aggregate属性指示出现了路径信息的丢失而aggregator属性指示聚合路由出现在哪里 |

|

MED |

可选非过渡 |

MED(Multi-Exit Discriminator)属性用于判断流量进入AS时的最佳路由,当一个运行BGP的设备通过不同的EBGP对等体得到目的地址相同但下一跳不同的多条路由时,在其它条件相同的情况下,将优先选择MED值较小者作为最佳路由 |

|

Originator_ID |

可选非过渡 |

是本地AS中路由发起者的路由器ID,如果发起者在接收到的路由Originator-id中发现了自己的RID,就知道产生了环路,于是忽略该路由条目,它提供在AS内的防环作用,它由第一个RR创建,并且不被后续的RR修改。它只能在IBGP对等体之间传递 |

|

Cluster_List |

可选非过渡 |

指路由经过路由反射器的簇ID(默认RR的router-ID)的一个列表,如果路由反射器接收到的路由的Cluster-List中发现了自己的本地簇ID,就知道产生了环路,于是忽略该路由条目,RR从而能够分别出路由选择信息是否又环回到同一个簇。可以配置BGP Cluster-id,Cluter-id默认为RR自己的router-id,所以默认情况下所有的RR都不在同一个簇中 |

85、状态检测防火墙,只检查会话流的首包,并动态生成会话表项。对于每一个动态生成的会话连接,防火墙上都有一个会话表项与之对应,会话表项中记录了用户会话的状态信息,后续报文(包括返回报文)只有匹配会话表项才能通过防火墙

87、RPF逆向路径转发确保组播数据沿正确的路径转发,避免环路,RPF检测失败,则丢弃数据;IGMP Snooping在二层设备上进行组播约束,限制泛洪范围;发送者组播源是单播地址,发送者不关心接收者所处的位置,只要将数据发送到约定的目的地址,剩下的工作就交给网络去完成

90、前缀列表(IP-Prefix):mask-length<=greater-equal-value<=less-equal-value<=32

如果只配置了greater-equal,则掩码长度取值范围在greater-equal-value到32之间;如果只配置了less-equal-value,则掩码长度范围在mask-length和less-equal-value之间

93、IS-IS中各TLV字段含义

|

TLV Type |

名称 |

应用的PDU类型 |

|

1 |

Area Address |

IIH、LSP |

|

2 |

IS Neighbors(LSP) |

LSP |

|

4 |

Partition Designated Level 2 IS |

L2 LSP |

|

6 |

IS Neighbors(Mac Address) |

LAN IIH |

|

7 |

IS Neighbors(SNPA Address) |

LAN IIH |

|

8 |

Padding |

IIH |

|

9 |

LSP Entries |

SNP |

|

10 |

Authentication Information |

IIH、LSP、SNP |

|

128 |

IP Internal Reachability Information |

LSP |

|

129 |

Protocols Supported |

IIH、LSP |

|

130 |

IP External Reachability Information |

L2 LSP |

|

131 |

Inter-Domain Routing Protocol Information |

L2 LSP |

|

132 |

IP Interface Address |

IIH、LSP |

100、Network-LSA (Type 2),由DR产生,只在本区域传播;Network-Summary-LSA(Type 3),由ABR产生LSA3向其它区域,在其它区域间传播;ASBR-Summary-LSA(Type 4),由ABR产生,描述到ASBR的距离,在本区域外的其他区域传播;AS-external-LSA (Type 5),由ASBR产生,描述到AS外部的路由

101、Route-Policy可用于多种路由协议,由if-match和apply子句组成的路由选择工具

102、DHCP获取IP地址4步曲:

客户端发送DHCP Discover广播报文请求获取ip地址------>服务器提供地址租约报文DHPC Offer----->客户端选择地址并发送地址租用报文DHCP Request----->服务器确认将该地址租用给客户端并向其发送DHCP ACK报文确认

客户机会在地址租期过去50%时,直接向服务器发送DHCP Request报文进行地址续约,如果客户机收到服务器回应的DHCP ACK报文,客户机就会刷新租期时间;如果在50%时服务器没有回应,则租期到87.5%时,客户机会发送Request广播报文请求哪个服务器能给我提供地址使用,如果此时没有服务器回应,则租期到100%时,客户机必须放弃使用这个ip地址,然后进行重新申请,当此时无DHCP可用,客户机会使用169.254.0.0/16中随机一个地址,并且每5分钟再进行DHCP地址申请

DHCP协议8种封装包作用:

u DHCP Discover ------>由客户端发送广播包请求DHCP服务器

u DHCP Offer ------>DHCP服务器响应客户端的dhcp discover报文并指定相应的配置参数

u DHCP Request ------>由客户端发给DHCP服务器来请求配置参数或者请求租期续约,告知服务器我将使用这个地址

u DHCP Ack ------>由服务器发给客户端,告知你可以使用这个地址

l DHCP Decline ------>当客户端发现当前地址已经被分配使用时,用来通知服务器

l DHCP Inform ------>客户端已经有IP地址时用它来向服务器请求其它参数(网关、dns)

l DHCP Nak ------>由服务器发送给客户端来表明客户端请求的地址不正确(已被使用)或者租期已过期

l DHCP Release ------>客户端要释放地址时用来通知服务器

114、RSTP中:Backup端口为指定端口的备份、Alternate端口作为根端口的备份

157、访问控制列表(ACL)

基本ACL范围:2000~2999

高级ACL范围:3000~3999

二层ACL范围:4000~4999

用户自定义ACL:5000~5999

168、BGP状态机:Idle----->Active----->OpenSent----->OpenConfirm----->Establish

170、IEEE 802.1Q定义了TPID的值为0x8100,标签协议标识TPID(Tag Protocal Identifier)是VLAN Tag中的一个字段,表示VLAN Tag的协议类型

171、IEEE 802.1Q定义了VLAN帧格式总长度为4字节

184、由IEEE制定链路聚合技术的正式标准为 IEEE Standard 802.3ad,链路聚合是将多个物理接口捆绑在一起形成一个逻辑接口来增加带宽及可靠性的方法,捆绑后形成的逻辑链路称之为链路聚合组LAG(Link Aggregation Group)或者Eth-Trunk

185、华为交换机支持64个端口隔离组,编号为1~64

188、BGP通过import-route命令引入的外部路由协议,目前包括isis、ospf、static 、direct和rip;当引入路由协议为isis、ospf或rip时,必须指定进程号

201、AS-external LSA(5类LSA)由ASBR产生,描述到达AS外部的路由,该LSA会被通告到所有的区域;在5类LSA 中字段E位表示该外部路由所使用的度量值类型,0代表度量值类型为Metric-Type-1,1代表度量值类型为Metric-Type-2

|

Type |

描述 |

开销计算方式 |

|

Metric-Type-1 |

可信度高 |

AS内部开销+AS外部开销之和 |

|

Metric-Type-2 |

可信度低,AS外部开销大于AS内部开销 |

AS外部开销 |

202、OSPF计算最短路径树过程分为两步:第一阶段、以自己为根,计算所有的路由节点和Transnet节点,第二阶段计算Stub节点

203、BGP中设计了AS_Set属性用于避免路由聚合可能引起路由环路,AS_Set属性是一种无序的AS_Path属性,表明聚合路由所经过的AS区域

204、MQC中流分类命令可以使用if-match匹配源目MAC、出入接口、dscp、协议、vlan id等

223、BGP以TCP作为传输层协议、端口号为179;EIGRP使用IP协议号88,;OSPF v2使用IP协议号89,RIP v1、v2都使用UDP端口号520,IS-IS使用CLNS(ISO/OSI),集成IS-IS属于三层,不存在端口号和协议号的概念

227、STP生成树协议,根桥选举时首先比较桥优先级,再比较桥MAC地址,优先级越小越优先;若优先级相同,比较MAC地址,越小越优先;默认情况下,交换机优先级为32768

230、display igmp interface 查看IGMP接口信息

IGMP limit: 40 except: 2000当前接口可以维护IGMP组成员关系的最大值

Value of query interval for IGIP(negotiated):20s非查询器通过协商得到的查询报文发送时间间隔,该协商值只存在于IGMP v3中

Value of query interval for IGP(configured):60s接口上配置发送IGMP查询报文的时间间隔

Value of other querier timeout for IGAP:0s其它IGMP查询器存活时间

Value of maximum query response time for IGP:10sIGMP查询报文中包含的最大响应时间

239、AS_Path过滤器通配符定义

|

符号 |

定义 |

举例 |

|

。 |

匹配任意单个的字符、包括空格 |

0.0 匹配0x0、020、..... |

|

^ |

匹配行首的位置、即一个字符串的开始 |

^10 匹配10.1.1.1、不匹配20.1.1.1 |

|

$ |

匹配行尾的位置、即一个字符串的结束 |

1$ 匹配10.1.1.1、不匹配10.1.1.2 |

|

— |

下划线、匹配任意的一个分隔符、包括空格 匹配一个逗号, 左花括号{ 右花括号} 左圆括号( 右圆括号) 匹配输入字符串的开始位置(同^) 匹配输入字符串的结束位置(同$) |

_10 匹配(10、{10、空格10等 10_ 匹配10)、10}、10空格等 |

|

| |

管道字符、逻辑或 x|y、匹配x或y |

100|200 匹配100或200 |

|

\ |

转义字符、用来将下一个字符(特殊字符或普通字符)标记为普通字符 |

\* 匹配* |

|

* |

匹配前面的正则表达式0次或多次 |

10* 匹配1、10、100、1000、..... |

|

+ |

匹配前面的子正则表达式1次或多次 |

10+ 匹配10、100、1000、..... |

|

? |

匹配前面的子正则表达式0次或1次 |

10? 匹配1或10 |

242、BGP中Community属性中参数定义

|

团体属性名称 |

作用 |

|

Internet |

设备收到具有此属性的路由后、可以向任何BGP对等体发送该路由 |

|

No_Advertise |

设备收到具有此属性的路由后、将不向任何BGP对等体发送该路由 |

|

No_Export |

设备收到具有此属性的路由后、将不向AS外发送该路由 |

|

No_Export_subconfed |

设备收到具有此属性的路由后、将不向AS外发送该路由、也不向AS内发布此路由 |

259、peer default--route-advertise命令用来配置BGP设备向对等体(组)发布缺省路由。缺省情况下、BGP设备不向对等 体(组)发布缺省路由;该命令不要求在路由表中存在缺省路由,而是无条件地向对等体发送一个下一跳为自身的缺省路由

282、AS是指在一个实体管辖下的拥有相同选路策略的IP网络,BGP网络中的每个AS都被分配一个唯一的AS号,用于区分不同的AS;AS号分为2字节AS号和4字节AS号,其中2字节AS号的范围为1至65535,4字节AS号的范围为1至4294967295;支持4字节AS号的设备能够与支持2字节AS号的设备兼容

287、缺省情况下,OSPF会根据该接口的带宽自动计算其开销值,Loopback接口的开销值是0,配置接口带宽自动计算OSPF接口的开销值计算公式为:“接口开销=带宽参考值/接口带宽”,取计算结果的整数部分

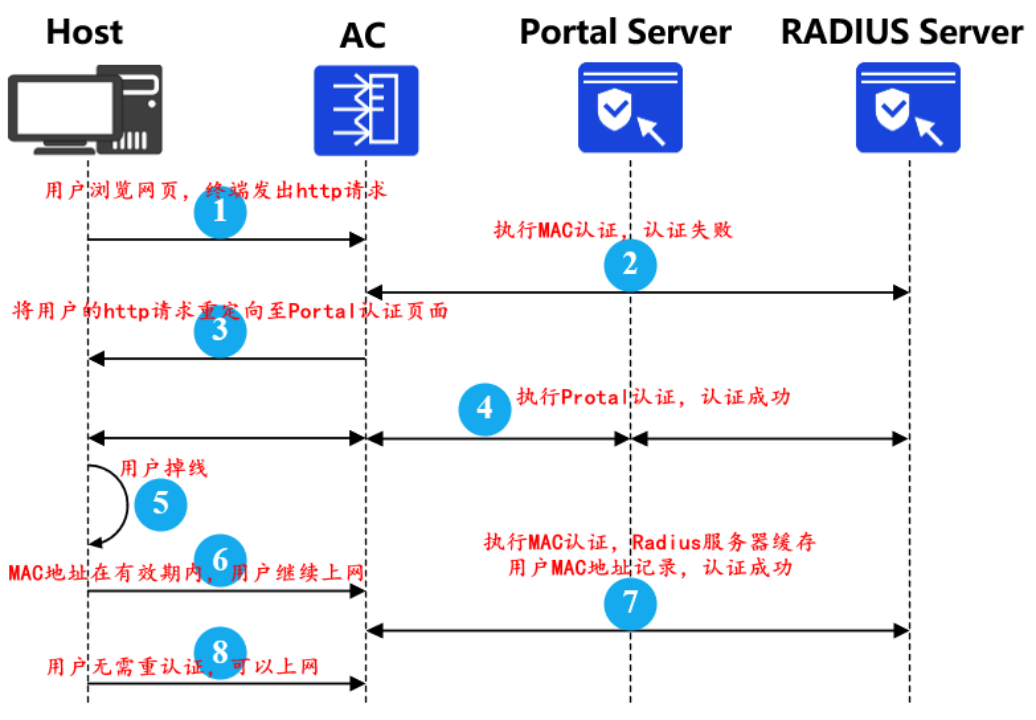

299、NAC(Network Access Control)网络接入控制包括三种认证方式:MAC地址认证、802.1x认证、portal认证

300、VRRP协议中定义了三种状态机:初始状态(Initialize)、活动状态(Master)、备份状态(Backup);Master会定期发送VRRP通告报文,用来告知其它路由器当前的状态、Master将会做下列工作:以虚拟MAC地址响应对虚拟IP 地址的ARP请求、转发目的MAC地址为虚拟MAC地址的IP报文;Backup设备的优先级高于Master设备时,且Backup设备的工作方式为抢占方式才会进行抢占

306、配置SDN控制器侦听地址命令:open flow listening-ip 1.1.1.1

319、华为路由器配置远程端口镜像命令:observe-server destination-ip 10.1.1.1 source-ip 172.16.1.1

334、RSTP保护功能:

l Root保护功能只能在指定端口上配置生效

l 环路保护功能只能在根端口或Alternate端口上配置生效

l 在边缘端口配置BPDU保护功能后、当边缘端口收到RST BPDU报文时、边缘端口将被Error-Down;但是边缘端口属性不变、同时产生日志提示

337、IPv4地址类型只有:单播IPv4地址、广播IPv4地址、组播IPv4地址 IPv6地址类型只有:单播IPv6地址、组播IPv6地址、任播IPv6地址

359、reset ip ip-prefix命令用来清除IPv4地址前缀列表的统计数据

363、IS-IS中、DIS的优先级范围为0~127、DIS优先级缺省值为64

400、IGMP v1中、当组播组成员全部离开后,路由器需要等130s才能感知,然后将组播转发表删除

457、缺省情况下,点到点链路上LSP报文重传间隔时间为5s

472、在PIM-DM中,路由器会为被裁剪的下游接口启动一个剪枝定时器,默认情况下,定时器在210s超时后就会恢复转发状态

527、堆叠分裂发生后、MAD冲突处理机制会进行MAD竞争、启动完成时间相差在20s内会认为堆叠的启动完成时间相同;堆叠系统在代理检测方式中、正常运行的堆叠成员会每隔30s发送MAD报文检测链

529、Portal认证通常也称为Web认证、下表为Portal认证中各定时器的定义

|

Portal定时器 |

功能 |

适用场景 |

|

用户静默定时器 |

用来防止用户认证失败时频繁认证、形成了一种DOS攻击、浪费系统资源 |

适用于Portal或http/https协议的外置Portal服务器、或者使用Portal协议的内置Portal服务器场景 |

|

Portal服务器探测定时器 |

用来防止接入设备与Portal服务器之间出现网络故障导致通信中断或Portal服务器本身出现故障时、已经在线的Portal用户无法正常下线或新的用户无法上线 |

适用于Portal或http/https协议的外置Portal服务器 |

|

用户信息同步定时器 |

用来防止接入设备与Portal服务器之间出现网络故障导致通信终端或Portal服务器本身故障时、已经在线的用户无法正常下线、造成接入设备与Portal服务器用户信息不一致导致计费不准确问题 |

适用于Portal协议的外置Portal服务器 |

|

用户下线重传定时器 |

用来防止接入设备与Portal服务器之间的网络不稳定、丢包现象时,Portal服务器接收不到接入设备发送的用户下线报文、出现用户在接入设备上已经下线、但在Portal服务器上仍显示在线的情况 |

适用于Portal协议的外置Portal服务器 |

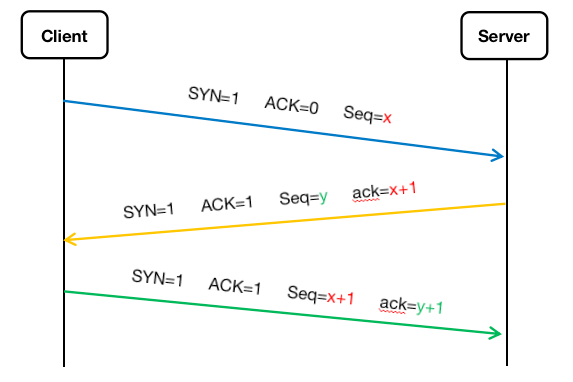

534、TCP三次握手机制:

553、MED属性用于判断流量进入AS时的最佳路由,将优先选择MED值较小者作为最佳路由,MED属性仅在相邻两个AS之间传递,收到此属性的AS一方不会再将其通告给任何其他第三方AS;MED属性可以手动配置,如果路由没有配置MED属性,BGP选路时将该路由的MED值按缺省值0来处理,best route med-none-as-maximum命令用来配置BGP在选择最优路由时,则把MED按最大值4294967295来处理

554、反掩码中0表示绝对匹配,1表示任意;10.1.1.0 0.0.254.255 表示前16位和第24位必须为 10.1.XXXXXXX1.XXXXXXXX;X表示任意、故第三段必为基数

566、在生成树协议中;Discarding状态的端口不学习MAC地址、Learning状态的端口学习MAC地址但不转发数据、Forwarding状态下的端口即学习MAC地址又转发数据

620、IPv6地址邻居状态共有5种:Incomplete(未完成)、Reachable(可达)、Stale(陈旧)、Delay(延退)、Probe(探测)

685、分片报文攻击有4种:Syndrop攻击、分片数量巨大攻击、巨大Offset攻击、Teardrop攻击

777、USG防火墙中有4类日志等级:Alert、Emergency、Error、Informational

759、OSPF选举DR规则:先比较优先级(优先级范围0~255,缺省值为1,优先级为0表示不参与选举)、优先级一样再比较Router id,都是越大越优先,DR选举成功后不会被抢占 IS-IS选举DIS规则:先比较优先级(优先级范围0~127,默认为64,优先级为0也支持选举)、优先级相同再比较MAC地址,都是越大越优先

808、EVPN的Type-2路由类型可以支持“MAC地址学习通告”“MAC/IP绑定”功能

815、堆叠加入和堆叠合并区别:

l 堆叠加入:指向稳定运行的单框堆叠系统(一台独立运行堆叠功能的交换机)中添加一台新的交换机,而形成新的堆叠系统,原交换机成为主交换、新加入的交换机成为备交换

l 堆叠合并:指稳定运行的两个单框堆叠系统合并成一个新的堆叠系统,两个单框堆叠系统将自动选出一个更优的作为合并后堆叠系统的主交换机(选举规则与选举主交换机的规则一致)被选为主交换机的配置不变,业务也不会受到影响。而备交换机将重启,以堆叠备的角色加入新的堆叠系统,并将同步主交换机的配置,该交换机原有的业务也会中断

931、不同于STP,RSTP的BPDU Type只有一种,其值为2,没有TCN BPDU报文

1057、在一个MST域内可以有多棵生成树,每棵生成树都称为一个MSTI,其中MSTI使用Instance id标识,华为设备Instance范围为0~48

1058、PIM协议报文直接采用IP封装,组播目的地址为224.0.0.13,IP协议号为103

1065、RSTP中定义了4中端口角色,其中Alternative端口和Backup端口在SIP报文中Flag字段内的port role值都为01

1087、Filter-Policy在OSPF中使用时,可以通过过滤LSA来实现路由控制

1098、IS-IS过载标志位是指LSP报文中的OL字段,对设备配置过载标志位后,其它路由器在进行OSPF计算时不会使用这台设备做转发,只计算到该设备的直连路由

1129、执行“reset saved-configuration”命令后将清空当前设备的配置文件、从而使设备在下次重启完成后将配置恢复至出厂配置状态

1134、路由器接口发送PIM Hello时间间隔为30s;PIM-DM会周期性180s全网扩散一次组播数据、目的是探测是否有新成员加入组播组

1160、MAC地址转EUI-64地址和IPv6链路本地地址方法

例:已知一个MAC地址为 0A-04-3B-45-1A-03

首先将前面2为 0A转换为二进制形式

0A 0000 1010

然后将第七位取反,得到的值为 0000 1000

取反后得到的16进制为 08-04-3B-45-1A-03

最后在取反后的16进制数第三字节后插入FF FE,得到的EUI-64地址为 08-04-3B-FF-FE-45-1A-03

IPv6链路本地地址在EUI-64地址前加入 FE80即可,每4位为一组表示: FE80:0804:3BFF:FE45:1A03

1182、执行“reset ospf 1 process”命令后可以在不重启设备的前提下,使得该OSPF的配置生效

1230、网络上有不同类型的风险、根据TCP/IP协议栈可分类如下:

l 物理层:HUB监听

l 数据链路层:ARP欺骗

l 网络层:ICMP攻击、Smurf攻击、地址扫描

l 传输层:端口扫描

l 应用层:计算机病毒、漏洞、SQL注入、Trojan、缓冲区溢出攻击

1233、标签发布方式------下游自主方式

标签分配控制方式------独立方式

标签保持方式------自由方式

1245、某公司为加强用户网络接入安全,部署了MAC地址优先的Portal认证,客户端与服务器之间的认证流程如下图

1249、DHCP v6获取地址四部曲:客户端发送Solicit消息----->服务器回复Advertise消息----->客户端请求地址租用Request消息----->服务器回应租用确认消息Reply报文

2000、如何判断一个MAC地址的是否能作为主机网卡MAC地址使用

将MAC地址前2位转换为二进制,如果第八位为0即可作为主机MAC地址使用

例:00-02-03-04-05-060000 0000第八位为0可以作为主机MAC地址使用

02-03-04-05-06-070000 0010第八位为0可以作为主机MAC地址使用

01-02-03-04-05-060000 0001第八位1不可作为mac地址使用

03-04-05-60-70-080000 0011第八位1不可作为mac地址使用

H12-831 HCIP-Datacom-Advanced Routing & Switching Technology 题库笔记

2、网络可用性计算公式:

MTBF(mean time between failure):平均无故障时间,衡量系统稳定程度

MTTR(mean time to repair):故障平均修复时间,衡量故障响应修复速度

可用性=MTBF/(MTBF+MTTR)

例:某机房全年宕机1天;高可用性=MTBF/(MTBF+MTTR)

364/(364+1)=99.726%

18、MPLS标签分配方式:DU和DoD两种方式

DU自主分配(下游自主分配后通知上游)、DoD按需分配(下游请求上游后进行分配)

19、报文标记包括Qos、DSCP、IP优先级、802.1Q、VLAN

21、MPLS标签转发表:

对于相同的路由(下一跳也相同),出标签可能相同

对于相同的路由(下一跳也不同),出标签可能相同

对于不同的路由(但下一跳相同),出标签一定不同

对于不同的路由(下一跳也不同),出标签一定不同

23、Qos拥塞技术包括RED和WRED两种方式

24、esight网管系统中,告警等级分为四种:Critical(紧急)、Major(重要)、Minor(次要)、Warning(提示)

25、SDN网络架构的三个基本特性:转控分离、集中控制、开放接口

28、DHCP封装在UDP报文中,DHCP Server使用端口号67来接收DHCP报文,Client使用端口号68接收DHCP报文

32、VRRP默认优先级100,数值越大越优先成为Master;优先级为0被系统保留作为特殊用途(主动放弃Master角色)、优先级255保留给IP地址拥有者,通过命令可配置的优先级取值范围为1~254,当Backup收到Master设备通告的报文优先级为0时,Backup会立即成为Master

34、SDN主要技术流派主张SDN采用分层开放架构,其中倡导、定义集中式架构和Open flow是ONF技术流派,不依赖于厂商设备的系统限制

39、dir flash 命令用来显示Flash中的文件信息

45、ipv6 enable topology命令用来独立计算IPv4和IPv6路径信息,不配置的话默认为共同计算

46、LDP发现机制分为两种:LDP基本发现机制、LDP扩展发现机制

LDP基本发现机制:发现直连连路上的LDP对等体

LDP扩展发现机制:能够发现非直连链路LDP对等体

61、在大型网络中、BGP为了提高RR可靠性,一般会部署双RR,并且会将RR的Cluster ID设置为一致,防止RR因接收过多路由而导致内存不足

62、OSPFv3报文

|

类型 |

OSPFv2 |

OSPFv3 |

作用 |

|

1 |

Router-LSA(路由器LSA) |

Router-LSA(路由器LSA) |

设备会为每个运行 OSPFv3接口所在的区域产生一个LSA,描述设备的链路状态和开销,在所属区域内传递 |

|

2 |

Network-LSA(网络LSA) |

Network-LSA(网络LSA) |

由DR产生,描述本链路的状态,在所属区域内传递 |

|

3 |

Network-Summary-LSA(网络汇总LSA) |

Inter-Area-Prefix-LSA(区域间前缀LSA) |

由ABR产生,描述区域内某个网段的路由,并通告给其它相关区域 |

|

4 |

ASBR-Summary-LSA(ASBR汇总LSA) |

Inter-Area-Router-LSA(区域间路由LSA) |

由ABR产生,描述到ASBR的路由,通告给除ASBR所在区域的其它外部区域 |

|

5 |

AS-External-LSA(AS外部LSA) |

AS-External-LSA(AS外部LSA) |

由ASBR产生,描述到AS外部路由,通告到所有的外部区域(除了Stub区域和NSSA区域) |

|

7 |

NSSA LSA(非完全末梢区域LSA) |

NSSA LSA(非完全末梢区域LSA) |

由ASBR产生,描述到AS外部路由,仅在NSSA区域传递 |

|

8 |

|

Link-LSA(链路LSA)OSPF v3新增 |

每个设备都会产生Link-LSA,仅在链路内传递 |

|

9 |

|

Intra-Area-Prefix-LSA(区域内前缀LSA)OSPFv3新增 |

每个设备及DR都会产生一个或多个此类LSA,只在所属区域内传递 |

65、当现网中存在的等价路由数量大于maximum load-balancing命令配置的等价路由数量时,且优先级都相同,会随机选取System ID小的有效路由进行负载分担

66、IPSG(IP Source Guard)是一种基于二层接口的源IP地址过滤技术,它能够防止恶意主机伪造合法主机的IP地址来仿冒合法主机,还能确保非授权主机不能通过自己指定IP地址的方式来访问网络或攻击网络

67、安全MAC地址三种保护动作:Protect(保护)、Restrict(限制)、Shutdown(关闭)

72、EBGP对等体之间通常是直连的物理链路相连,如果不满足这一要求,则必须使用peer ebgp-max-hop命令,允许它们之间经过多跳建立TCP连接;BGP使用LoopBack口建立EBGP邻居时,必须配置命令peer ebgp-max-hop hop-count(其中hop-count必须大于1)

82、Sticky MAC是一种端口安全技术,将交换机端口第一个学习到的mac地址粘贴到MAC地址表中,后续该端口不再接受其它mac地址

84、display bgp vpnv4 routing-table命令用来查看BGP VPNv4路由和BGP私网路由信息

89、BGP的五种过滤器:ACL(访问控制列表)、IP-Prefix List(前缀列表)、AS-Path-Filter(AS路径过滤器)、Community-Filter(团体属性过滤器)、Extcommunity-Filter(扩展团体属性过滤器)

91、MPLS中静态LSP范围:in-lable的取值范围为16~1023、out-lable的取值范围为16~1048575

93、QinQ技术是为扩展VLAN的数量空间而产生的,在原有的802.1Q报文基础上又增加一层802.1Q标签,经扩展后QinQ 的VLAN数量为4094*4094个

96、BGP4+为支持IPv6新增了2个字段:MP_REACH_NLRI 和 MP_UNREACH_NLRI 字段

MP_REACH_NLRI字段路径属性类型=14

MP_UNREACH_NLRI字段路径属性类型=15

99、MED、AS_Path、Originator ID属性均可控制路由选路

102、MPLS标签动作有3种:Push入栈(Ingress)、Swap交换(Transit)、POP弹出(Egress)

105、display current-configuration | include arp命令用来查看包含arp关键字相关配置

112、华为交换机的动态学习mac地址表老化时间为300s

117、MPLS中内外层标签:LSR-ID对应是外层标签、MP-BGP对应是内层标签

120、OSPF v2组播地址:224.0.0.5和224.0.0.6

OSPF v3组播地址:FF02::5和FF02::6,OSPF v3报文移除了所有认证字段,由IPv6安全认证或OSPF v3自身机制完成报文认证

123、current-configuration:当前运行在内存中的配置参数

saved-configuration:已经保存在Flash中的配置参数

185、在IP Precedence取值中、Critical的业务流量是5、Immediate的业务流量是2

211、MACsec可为用户提供安全的以太网数据服务,对应的标准为802.1AE;包括数据完整性检查、用户数据加密、数据源真实性校验

232、配置IPv6静态路由时、下一跳地址可以是链路本地地址,也可以是全球单播地址

258、is-is cost命令用来修改开销,is-is cost-style命令用来修改开销类型

263、日志级别说明

|

日志级别 |

定义 |

说明 |

|

0 |

Emergency |

极其紧急的错误 |

|

1 |

Alert |

需立即纠正的错误 |

|

2 |

Critical |

较为严重的错误 |

|

3 |

Errors |

出现了错误 |

|

4 |

Warning |

警告,可能存在差错 |

|

5 |

Notifications |

需注意的信息 |

|

6 |

Information |

一般提示信息 |

|

7 |

Debug |

细节的信息 |

265、当BGP4+发布IPv6单播路由时,MP_REACH_NLRI中的AFI和SAFI取值为,

AFI------2;SAFI------1

269、flash-flood 5 max-timer interval 100 level-2命令含义:若某IS-IS路由器LSDB内更新的LSP数量为5,则在100毫秒内且路由计算完成前,该设备会立即扩散这5个LSP

301、display bgp peer命令用来查看BGP邻居关系状态

321、当OSPF网络中有多条冗余链路时,可能会出现多条等价路由,若在路由器上配置命令maximum load-balancing 2后,当网络中存在的等价路由数量大于2,则会随机选取有效路由进行负载分担

336、display startup命令用来查看设备下次启动的系统文件

347、链路状态路由协议为了提高路由收敛速度,包含两种路由算法i-SPF和PRC,其中i-SPF只对受影响的节点进行路由计算、而PRC只对发生变化的路由进行重新计算

352、BFD单跳检测是对两个直连接口进行IP连通性检查,不能用于多跳检查

395、在BGP网络中,若R1只想接收部分需要的路由信息,但对端设备R2又无法针对R1的需求维护出口策略,则此时可以通过ORF功能来实现该需求

441、dhcp server ping packets 10将服务器发送ping数据包的最大数量设定为10次

450、信息安全三要素:机密性(Confidentiality)、完整性(Integrity)、可用性(Availabity)

470、LDP标签保留---自由方式:保留邻居发来的所有标签、需要更多的内存和标签空间

LDP标签保留---保守方式:只保留来自下一跳邻居的标签,丢弃所有非下一跳邻居发来的标签,节省内存和标签空间

637、路由渗透可以结合ACL、路由策略、Tag标记等功能使用,筛选符合条件的路由渗透到另一个区域,可以解决Level-1区域有多台Level-1-2设备与Level-2区域相连时的次优路由问题

683、IP报文中用Tos字段进行Qos标记,Tos字段中使用前6bit来标记DSCP

701、ipv6 enable topology standard命令用来表示IPv4与IPv6共用一个拓扑

761、port-isolate mode all命令表示端口隔离模式为二三层均隔离,port-isolate mode l2表示二层隔离,三层互通

788、日志告警等级与对策关系

Critical------影响服务可用性、必须立刻处理

Major------对服务有威胁、需要适时处理

Minor------有潜在的错误、日常优化时需要处理

Waring------影响服务质量、工作时间内必须立刻处理

794、DHCP攻击类型分类

DHCP饿死攻击------攻击者持续大量的向DHCP Server申请IP地址,导致DHCP Server没有可用的IP分配给正常的用户

DHCP仿冒攻击------攻击者仿冒DHCP Server回应客户端

DHCP报文泛洪攻击------攻击者短时间内向服务器发送大量的DHCP报文,消耗服务器资源

中间人攻击------攻击者通过攻击让交换机学习到错误的MAC/端口映射关系,从而实现窃取用户流量数据

799、经典的网络转发方式是网络设备通过查询路由表指导流量转发

v 路由表的条目由网络设备之间运行路由协议而计算生成

v 路由表是定长的,路由表通过最长匹配原则执行报文转发,一台网络设备只有一张路由表

OpenFlow 是一种网络协议,运行 OpenFlow 的交换机通过查询流表指导流量转发

v 流表一般是由 OF 控制器统一计算,然后下发到交换机

v 流表是变长的,拥有丰富的匹配规则和转发规则,一台网络设备有多张流表

20220611-路由器控制层面和数据层面详解02

1、静态路由的两种配置方式

只写出接口:ip route-static 10.1.1.0 255.255.255.0 gig0/0/1 此方式适用于点到点网络,不能用于ma网络中

只写下一跳地址:ip route-static 10.1.1.0 255.255.255.0 60.1.1.2 此方式会递归表查询

2、静态路由高级特性permanent属性

静态路由加permanent参数后(加permanent参数前必须保证接口up,下一跳地址可达),此条路由表会永久存在,不管直连路由状态为down,下一跳地址不可达也都会存在

3、通过静态路由覆盖路由表中IGP路由实现DV协议路由过滤

使用静态路由覆盖DV协议(RIP EIGRP)路由后,此条路由在其它路由器中无法学习到,OSPF、ISIS、BGP动态路由不受影响,这些路由传递的是链路状态信息,而RIP、EIGRP传递的是路由信息,因为静态路由只具有本地意义,因此可以实现动态路由过滤

4、双链路控制层面和数据层面、主备负载均衡

控制层面主备:两条相同静态路由修改其中一条的管理距离(思科默认1,华为默认60),来实现浮动静态路由的主备冗余,当其中主路由表消失后,浮动静态即可上线转发数据,从而实现路由冗余备份

控制层面负载均衡:两条相同的静态路由管理距离、度量值都相同,此两条路由表都会加表,实现ECMP负载均衡(默认方式是基于每个目的地的负载均衡)

数据层面主备:主路由配置明细路由,备份路由配置汇总路由,根据最长匹配原则来转发数据,当明细路由down后,使用汇总路由转发

数据层面负载均衡:两条链路配置汇总路由,B路径汇总路由管理距离改大,然后通过B路径配置去往X网络的明细路由

5、SLA、NQA和BFD静态路由追踪工具

SLA:服务级别协定

NQA:网络质量检测

BFD:双向转发检测

通过部署静态路由追踪工具来实现路由的冗余

20220611-静态路由高级特性03

1、控制层面主备负载均衡

2、数据层面主备负载均衡

3、非直连下一跳与递归表查询

20220626-OSPF回顾以及高级特性讲解05

1、OSPF基本运作方式和三张表

OSPF:开放式最短路径优先协议

EGP距离矢量协议 RIP&EIGRP 直接发送路由信息条目,基于传闻协议

动态路由分类

IGP链路状态协议 OSPF 发送LSA链路状态信息,基于拓扑协议

邻居表 邻接关系数据库 发送hello报文建立邻居关系和周期性维护邻居关系 4倍hello时间没有收到hello邻居关系删除(周期发送hello,默认10s)

OSPF三张表 LSDB 链路状态数据库LSDB 各类LSA(链路状态通告)信息 LSA会在同一区域内泛洪扩散

路由表 通过SPF(最短路径优先)算法计算去往非直连网络的最优路径 开销最小的路径cost(带宽)

iSPF增量型SPF算法 树形结构发生变化才会使用 特别消耗CPU运算资源

OSPF算法

PRC部分路由计算 只负责做路由变化时才使用 基本不消耗硬件资源

Layer2|IPV4|OSPF|FCS OSPF协议号 89 OSFP报文组播地址 224.0.0.5 225.0.0.6只供DR&BDR使用

2、OSPF的区域划分与优势

OSPF单区域缺点:无法做路由汇总,路由多的话频繁消耗硬件资源

OSPF多区域:必须要有area0骨干区域,area0区域有且只有1个,非骨干区域必须经过area0中转,所以其它区域必须挂靠area0骨干区域

Area0:骨干区域有且只有1个,所有非骨干区域必须与area0挂靠

ABR(区域边界路由器):一台路由器的多个接口宣告进多个区域,其中必须有一个接口宣告进area0,ABR会发送3类LSA(区域间路由条目)给非骨干区域路由器

真ABR:在area0中有建立full的邻居

伪ABR:路由器只将逻辑接口(环回口)宣告进area0中,在area0中没有建立full的邻居,没有任何意义

ASBR(自治系统边界路由器):一台路由器同时运行多个路由协议,执行路由重分发redistribute/import,将其它协议学到的路由引入进OSPF;思科(ASBR定义做重分发后产生外部路由才算),华为(只要做了重分发操作就算)

3、OSPF邻居和邻接,MA网络P2P网络建邻居的区别

OSPF第三级报文发送hello报文只能到two-way 邻居状态Neighbor

第八级报文 Full状态 邻接关系

Hello two-way状态

DBD

OSPF LSR

LSU

LSAck

MA多路访问网络:Ethernet、Frame Relay

P2P点到点网络:Serial链路、HDLC、PPP

4、OSPF RID与DR BDR

在MA网络中选举DR、BDR(P2P网络不用选举),比较路由器OSPF接口的优先级(0-255,越小越优先),再比较路由器id(越大越优先),区域内所有路由器都需要跟DR和BDR建立Full状态,其它的DR Other之间只建立到Two-way状态,DR Other路由器通过225.0.0.6地址发送报文,DR通过225.0.0.5发送报文给DR Other

DR指定路由器:同步LSA报文使用,在一个区域内有且只有一个,所有DR Other发送报文给DR

BDR备份指定路由器:同步LSA报文使用,在一个区域内有且只有一个,当DR挂了BDR上

DR Other:剩下的其它路由器都是DR Other,DR Other与DR Other间只能建立到Two-way状态

1、只选举4倍hello时间

2、确定DR/BDR后,身份不可抢占

3、DR/BDR是接口的概念,不是路由器的概念,一个路由器多个接口即可以为DR、BDR、DR Other

4、优先级为0视为弃权,需要手动配置

5、一个区域内可以没有BDR但必须有DR

6、DR/BDR必须能访问该区域中的所有其它节点

20220626-OSPF的1-5类LSA详解06

1、OSPF报文与邻接关系建立流程

Hello报文 通过neighbors字段中没有我的路由器id单边建立邻居叫Initial 通过neighbors字段中有我的路由器id双边建立邻居叫Two-way

DBD(Database Description)链路数据库 只有LSA报头摘要

OSPF报文 LSR(Link-State Request)链路状态请求 只有LSA报头摘要

LSU(Link-State Update)链路状态更新报文 LSA报文的完整内容

LSAck(Link-State Acknowledgment)链路状态确认 只有LSA报头摘要

显示确认:OSPF其它报文

隐式确认:DBD报文使用相同的序列号即做确认又做回应,先选举主从关系(PK路由器id)

OSPF Hello建邻居条件:OSPF版本需要一致,路由器id不能冲突,直连链路接口必须宣告进同一区域,认证方式秘钥必须一致

OSPF Hello报文中Option字段N、E位描述(建邻居时N、E位必须相同): N 0 0 1

E 1 0 0

常规区域 Stub区域 NSSA区域

1、down,接口宣告进ospf初始化状态即为down

2、Attempt,在不支持发送组播报文的网络类型中(NBMA、P2MP NBMA),才会有attempt状态

3、Initial,通过neighbors字段中没有我的路由器id单边建立邻居

4、Two-way,通过neighbors字段中有我的路由器id双边建立邻居

5、Exstart,通过此报文中RID大小选举主从,确定隐式确认使用的序列号

6、Exchange,

7、Loading,发送LSR请求更新路由报文

8、full,路由器建立邻接状态

2、OSPF LSA概述

1类 Router LSAs 每台路由器运行OSPF都会产生1条1类LSA,ABR会根据每个区域各产生1条1类LSA,1类LSA只能在一个区域内传递;1类LSA包含路由器信息,宣告接口信息,谁是DR

2类 Network LSAs 只有DR会产生1条2类LSA,2类LSA包含该MA网络中的所有路由器的RID,该MA网络中的掩码,该区域内的所有路由器都能收到

3&4类 Summary LSAs 只有ABR会产生3类LSA,1条3类LSA包含一条区域间路由,3类LSA可以跨越区域传递,ADV(Advertisement)Router:始发者路由器RID,3类LSA跨区域传递时会修改ADV为透传者ABR RID

5类 external LSAs 只有ASBR会产生5类LSA,1条5类LSA包含一条外部路由,5类LSA跨越区域传递时ADV不会改变但需结合4类LSA使用,4类LSA是由ASBR所在同一区域内的ABR产生的,4类LSA包含该ABR去往ASBR的路径信息,4类LSA跨区域传递时会修改ADV为透传者ABR RID

6类 Multicast OSPF LSA

7类 Defined for not-so-stubby areas

8类 External attributes LSA for Border Gateway Protocol(BGP)

9&10&11类 Opaque LSAs

路由器与路由器连接的链路为骨干链路,骨干链路分为3类 骨干链路

路由器对于没有建立邻居的接口以及环回口称为Stubnet

3、SPF矢量图与树形结构形成流程

4、LSA与路由映射

20220629-OSPF阶段性实验07

1、OSPF邻居关系建立过程

1、Down,关闭状态,只是起了OSPF进程,

2、Attempt,初始化状态,单边建立邻居,我给邻居发送了hello,但是没有收到对方的hello,或者收到对方hello报文,但是neighbors字段中没有我的RID

3、Initial,在不支持发送组播报文的网络类型中(NBMA、P2MP NBMA),才会有attempt状态

4、Two-way,双边邻居关系,收到了邻居的hello,且在neighbors字段中有我的RID,只有DR Other与DR Other之间会一直停留在这个阶段

5、Exstart,通过此报文中RID大小选举主从(主从仅用来同步LSA之前发送DBD使用,到full建立邻居后消失),确定隐式确认使用的序列号,比较MTU(华为默认不开MTU检测,思科默认开启)

6、Exchange,用来交互DBD

7、Loading,交互LSA

8、Full,邻居关系全部建立完成

2、OSPF邻居建立的前提条件

在一条链路内(同一网段内)选举一个DR,一个BDR

DR会监听224.0.0.6

所有设备会监听224.0.0.5

20220629-OSPF矢量图08

1、

20220630-OSPF不规则区域设计09

ABR产生3类LSA

20220701-影响OSPF邻居建立的因素

1、OSPF Hello报文中option字段

OSPF Hello报文中Option字段N、E位描述(建邻居时N、E位必须相同): N 0 0 1

E 1 0 0

常规区域 Stub区域 NSSA区域

N=1 表示只能发送7类LSA

E=1 表示只能发送5类LSA

NE=0 表示不可以发送

20220703-OSPF加班餐1(OSPF矢量图)

1、SPF属性结构中参数介绍;树根、树干、树枝、树叶

树根:OSPF区域中建立邻居关系的路由器

树干:路由器互联的链路,骨干链路

树枝:路由器连接Stub区域的接口,接口没有建立邻居关系的接口,末节链路

树叶:area 0之外的所有区域网络,必须通过区域内ABR中转转发

2、路由器节点与Stub节点,骨干链路与末节链路

3、TransNet与P2P骨干链路的差别

4、树形结构生长规则

1、从树根先长

2、只往外

5、树形机构与路由计算

20220704-OSPF加班餐2

1、什么决定了建立邻居过程中是否选DR/BDR

2、思科华为网络类型汇总

3、Broadcast类型与P2MP类型路由传递差异

20220705-VPN基础

VPN:Virtual Private Network 虚拟专用网络

VPN定义:通过公共网络建立私有网络,并提供一定的安全性和服务质量保证,IETF对基于IP的VPN定义:使用IP机制仿真出一个私有的广域网

虚拟:用户不需要拥有实际的专线,而是利用Internet建立自己的私有网络

专网:用户可以为自己定制一个最符合实际需求的网络

1、从外网访问内网资源目前只有两种方式:

Nat端口映射(方便用户使用,但是不安全)

VPN技术(配置繁琐,但是安全)

ISP专线(费用贵,灵活性差)

2、安全厂商 安全牛 https://www.aqniu.com https://www.maigoo.com/

3、VPN核心技术=隧道+安全

1、隧道技术:隧道两端封装、解封装,用以建立数据通信

2、身份认证:保证接入VPN用户的合法性,有效性

VPN核心技术 3、数据认证:数据在网络传输过程中不被非法篡改

4、加解密技术:保证数据在网络传输时不被中间人非法截取破解

5、秘钥管理技术:在不安全的网络中安全的传递秘钥

20220705-VPN类型详解

1、VPN分类

运营商VPN-------MPLS VPN

企业自建VPN------GRE、PPTP、L2TP、IPSec、SSL VPN

Remote-Access VPN 远程访问VPN:适用于出差员工、移动办公;通常拨号方没有固定出口IP

Site-To-Site VPN 站点到站点VPN:适用于企业分支、总部内网互联;双方都有固定出口IP

2、VPN类型

L7VPN 应用层 SSL VPN

VPN类型 L3VPN 网络层 GRE、IPSec

L2VPN 数据链路层 PPTP(微软)、L2F(思科)、L2TP(苹果)

各种VPN加密类型:

|

|

GRE |

L2TP |

IPSec |

SSL VPN |

|

保护范围 |

IP层及以上数据 |

IP层及以上数据 |

IP层及以上数据 |

应用层 |

|

适合场景 |

Internet VPN |

Access VPN Extranet VPN |

Intranet VPN Access VPN |

Access PVN |

|

身份认证 |

不支持 |

支持,基于PPP的chap、pap、eap认证 |

支持,采用IP或ID+口令或证书进行数据源加密;IKEv2拨号采用EAP认证 |

支持,用户名+口令+证书多重认证方式 |

|

加密技术 |

不支持 |

不支持 |

支持 |

支持 |

|

数据验证 |

支持 |

不支持 |

支持 |

支持 |

|

加密协议 |

GRE over IPSec |

L2TP over IPSec |

IPSec |

SSl |

L2TP端口号:UDP 1701

PPTP端口号:TCP 1723

20220705-GRE VPN技术原理

GRE(Generic Routing Encapsulation): 通用路由封装

1、GRE优点与缺点

优点:建立隧道、支持多种网络层协议、支持路由组播、配置简单&容易部署

缺点:没有加密技术,缺乏安全性,静态配置隧道参数,点到点隧道,增加分支需要重新再次部署

2、GRE封装

Ethernet|IP|GRE|IP|Data|FCS GRE报文结构

GRE协议号47 GRE载荷协议0x0800

3、GRE VPN原理

出口设备匹配路由表,发现数据需经过隧道口转发,在数据帧IP层封装GRE协议,在GRE之上再次封装源目出口公网IP(俗称穿马甲),运营商设备只能查看外层封装的公网IP,将数据帧发送到对端公司出口设备,对方出口设备查看数据帧是发给我自己的,于是进行解封装,解掉外层公网IP后,发现里面还封装一层IP,于是查路由表进行转发给内网设备

Ethernet|IP|GRE|IP|Data|FCS

20220706-GRE VPN配置命令

1、GRE配置命令

|

命令 |

注释 |

|

Interface tunnel0/0/1 |

创建隧道接口 |

|

Tunnel-protocol gre |

配置隧道协议 |

|

Source 源ip |

隧道源ip |

|

Destination 目标ip |

隧道目的ip |

|

ip address 172.16.0.1 |

配置隧道口ip |

|

|

|

|

Ip route-static xxxx 172.16.0.2 |

配置感兴趣流量通过隧道口 |

2、GRE VPN路由宣告注意事项:使用动态路由协议宣告时千万不能宣告公网接口

3、GRE VPN隧道口虚假状态问题:只要有到达隧道目标的路由,隧道口即可UP,无法检测中间链路和对端隧道问题

解决方法:GRE提供keeplive命令用于检测隧道对端是否可达(建议双方设备都配置),直接在Tunnel口下输入 Keepalive 使用默认参数即可(默认5秒发一次包,3次重传后收不到回应即认为down)自定义Keepalive参数:Keepalive period 10 retry-times 5 代表10秒发一次包,5次重传后收不到回应即认为对方down掉

4、GRE VPN简单安全认证(在隧道口下输入命令):gre checksum 对封装的报文进行端到端的校验 gre key 123456 对GRE隧道建立配置简单的安全认证秘钥,双方秘钥必须一致

5、GRE VPN隧道口ip地址:两端隧道口地址可以在不同网段,但是需要配置隧道口路由(ip route-static 目标隧道口ip 掩码32位 隧道口tunnel0/0/1)或者通过OSPF动态路由获悉(network 隧道口ip 0.0.0.0)精准宣告接口ip

20220706-信息安全基础与加密学

1、信息安全核心目标:CIA模型保护

机密性(Confidentiality)

私密的数据不能泄露给非授权的用户

C

完整性(Integrity)IA 可用性(Availability)

信息和程序不能受到系统必须及时提供服务

故意或无意的非授权操作不能拒绝向授权用户提供服务

2、PKI(public key infrastructure)公钥基础架构

通过公钥技术与数字证书确保信息安全体系;由公钥加密技术、数字证书、CA、RA等共同组成

3、加密技术

对称加密:加密、解密使用相同的密钥,优点加密速度快、加密后文件大小变化不大;缺点无法适用于大量用户使用 AES、DES、3DES、RC4

加密技术分类

非对称加密:加密、解密使用不同的密钥(公钥、私钥),优点适用于大量用户使用;缺点速度慢、加密后文件会很大 RSA、DSA、DH

4、网络安全常识

不要使用非公开的加密算法(密码算法需要公开,经过社会破译的验证,才能证明其强度)

使用低强度密码比不加密更危险(不要认为有密码就安全的错觉)

任何密码总有一天会被破译(暴力尝试所有密钥,除非是量子密码或一次性密码)

密码只是信息安全的一部分(社会工程学,人类本身才是最脆弱的)

20220707-数字信封、哈希、数字证书、数字签名

1、数字信封:保证数据机密性

发送方采用接收方的公钥来加密对称密钥,这一步叫数字信封,接收方需要使用自己的私钥才能打开数字信封得到的对称密钥

2、哈希(Hash)单向散列函数:保证数据完整性

将任意长的字符串通过哈希计算出得固定长度字符串;类似DNA、指纹

MD5 SHA1 SHA2

128位 160位 256位

3、数字签名:保证身份验证和不可否认

发送方使用私钥对信息摘要进行加密的过程,这个过程就叫前面信息,接收方使用公钥进行解密

4、证书(Certificate Authority):保证密钥的合法性

CA证书颁发机构,CA的核心功能是颁发和管理数字证书,如果把证书比作身份证,CA就是公安局,用于验证证书的合法性

20220708-IPSec基础

IPSec(Internet Protocol Security)IETF指定的一套安全保密性能框架,建立在网络层的安全保障机制,IPSec VPN是利用IPSec隧道建立的VPN技术

20220708-IPSec安全协议和封装模式

1、IPSec安全协议

AH(Authentication Header)报文头验证协议:主要提供数据完整性、真实性、防重放;AH协议不支持数据加密、AH协议号为51

ESP(Encapsulating Security Payload)封装安全载荷协议:除提供AH协议的所有功能,还支持对数据报文的加密、ESP协议号为50

2、IPSec封装模式

传输模式(Transport Mode),IPSec头被插入到IP头之后但在所有传输层协议之前

|原IP头|IPSec头|数据|

隧道模式(Tunnel Mode),IPSec头插在原始IP头之前,另外重新生成一个新的报文头放在AH或ESP之前

|新IP头|IPSec头|原IP头|数据|

3、IPSec数据封装结构

传输模式:

原始报文 |IP Header|TCP Header|Data|

AH封装报文 |IP Header|AH|TCP Header|Data|

| AH验证范围 |

ESP封装报文 |IP Header|ESP|TCP Header|Data|ESP Tail|ESP Auth Data|

| ESP加密范围 |

| AH验证范围 |

AH-ESP封装报文 |IP Header|AH|ESP|TCP Header|Data|ESP Tail|ESP Auth Data|

| ESP加密范围 |

| ESP验证范围 |

| AH验证范围 |

隧道模式:

原始报文 |IP Header|TCP Header|Data|

AH封装报文 |New IP Header|AH|IP Header|TCP Header|Data|

| AH验证范围 |

ESP封装报文 |New IP Header|ESP|IP Header|TCP Header|Data|ESP Tail|ESP Auth Data|

| ESP加密范围 |

| AH验证范围 |

AH-ESP封装报文 |New IP Header|AH|ESP|IP Header|TCP Header|Data|ESP Tail|ESP Auth Data|

| ESP加密范围 |

| ESP验证范围 |

| AH验证范围 |

20220708-IPSec安全联盟sa和ike

1、SA(Security Association)安全联盟

SA由SPI安全参数索引、IP目标地址,ESP三元组标识

2、ike(Internet Key Exchange)因特网密钥交换

ike使用UDP协议号500

3、IPSec模式

主模式发送6个数据包(后2个数据包用RSA加密发送)

野蛮模式发送3个数据包,没有加密机制

20220708-IPSec配置案例(手动配置)

1、IPSec手动配置命令

用acl来匹配感兴趣流量,哪些流量需要从IPsec VPN转发

acl 3000

rule permit ip source 172.16.80.0 0.0.0.255 destination 192.168.50.0 0.0.0.255

创建安全提议

ipsec proposal xian #创建安全提议,是一种数据加密和认证方案

创建IPSec安全策略

ipsec policy xa 1 manual #手动创建安全策略xa,进程为1

security acl 3000 #调用acl策略

proposal xian #调用安全提议 xian

tunnel local 100.1.1.1 #隧道源ip,必须为公网ip地址

tunnel remote 150.1.1.1 #隧道目标ip,必须为公网ip地址

sa spi inbound esp 029029 #安全密钥spi,本端inbound参数和对端outbound一致

sa spi outbound esp 029029 #安全密钥spi,本端outbound参数和对端inbound一致

sa string-key inbound esp cipher zhangka #认证密钥,本端inbound参数和对端outbound一致

sa string-key outbound esp cipher zhangka #认证密钥,本端outbound参数和对端inbound一致

边界路由器出接口调用IPsec策略

interface gig0/0/1

ipsec policy xa

注意:如果在边界路由器做了nat,则需要在nat的acl控制列表中拒绝IPsec感兴趣流量通过nat转发

rule 50 deny ip source 172.16.80.0 0.0.0.255 destination 10.1.1.0 0.0.0.255 #拒绝源地址为172.16.80.0访问目标地址是10.1.1.0的流量从NAT转发,注意拒绝的 流量rule规则的编号一定要小于nat感兴趣流量,否则无法匹配,我这里写的50~80,小于nat的rule 100~110

20220709- IS IS基础特性

IS-IS(intermediate system to intermediate system)中间系统到中间系统协议,IS-IS是一种基于SPF算法的链路状态协议,也是一种内部网关协议,支持的路由条目比OSPF多

TLV(Type Length Value)早期IS-IS仅支持OSI模型,加入TLV后支持TCP/IP协议,也支持IPV4和IPv6,叫双栈IS-IS或集成IS-IS,适用于运营商内网

1、IS-IS基本概念

IS-IS老化计时器为20分钟,每15分钟泛洪一次更新报文

由一组连续的Level-2以及Level-1-2路由器连接的链路就是ISIS的逻辑骨干

Level-1 非骨干区域,Level-1只包含区域内的LSDB,LSDB中只包含区域内的拓扑信息,Level-1路由器收到Level-1-2边界设备LSP报文字段PDU ATT=1时,会自动形成一条默认路由指向Level-1-2,类似于OSPF中的Stub区域过滤LSA三类路由

Level-2 骨干区域,由一组连续的Level-2和Level-1-2路由器连接的链路为逻辑骨干链路,LSDB中包含整个网络拓扑信息

Level-1-2 类似ABR,收到Level-1的LSP会复制到Level-2中去,但是收到Level-2的LSP不会发送给Level-1(除非在Level-1-2上做路由泄露,华为叫路由渗透),Level-1-2边界设备LSP报文字段PDU ATT=1时

CONS 面向连接服务

CLNS 无连接服务

2、ISIS网络类型

封装报文:Layer2|IS-IS|FCS

Hello:建立邻居报文

LSP(链路状态PDU):类似LSA的拓扑信息以及路由信息,

SNP(序列号PDU):分两种CSNP(完全序列号PDU)类似DBD报文、PSNP(部分序列号PDU)类似LSR和LSAck

DIS:DIS会每10s发送一次CSNP报文,告诉所有路由器我当前有的LSP,告知所有路由器的LSDB是否相同

3、IS-IS形成邻居关系条件

同一层次(Level-1、Level-2、Level-1-2)

同一区域

同一网段

同一接口类型

20220719-IS-IS综合实验

IS-IS配置三步曲:全局启用IS-IS进程、设置Router id NET地址(49.XXXX.XXXX.XXXX.XXXX.XX)、接口宣告进IS-IS进程

私有地址 区域号 system id 协议号

1、IS-IS基础配置与接口宣告

Isis 15 #创建ISI-S进程号为15

network-entity 49.0010.0000.0000.0001.00 #配置NET地址

Interface gigabitethernet0/0/1 #进入接口

isis enable 15 #接口宣告进isis中

Isis 15 #进入isis进程

Is-level level-1-2 #全局配置isis类型

Interface gigabitethernet0/0/1 #进入接口

Isis circuit-level level-1 #接口配置isis类型,接口ISIS类型优于全局

Isis circuit-type p2p #配置接口类型为点到点类型,对端也需要配置,否则无法建立邻居

Isis ppp-negotiation 3-way #配置p2p网络类型需要三次握手机制来作确认,广播网络交互hello包默认有确认机制

Isis dis-priority 65 #修改接口优先级,只有在广播类型网络中才需要选举DIS(默认为64,最大为127),越大越优先成为DIS,DIS支持抢占

log-peer-change topology #可选项#开启IS-IS日志

2、IS-IS Level与cost修改

Isis度量值为10,路由度量值为接口度量值累加

Isis 15

cost-style wide #修改cost值改为宽度量值,默认是窄度量值(窄度量值只能修改0~64范围),如果要改那就所有路由器都要改,否则路由传递有问题

Interface gigabitethernet0/0/1 #进入接口

isis cost 500 #修改cost值

3、IS-IS System id与hostname映射

Hostname映射配置:映射完成后查看IS-IS邻居显示的是hostname,思科默认是显示hostname

isis 15 #进入isis进程

is-name map 0000.0000.0001 r1 #创建system id与hostname映射关系

is-name map 0000.0000.0002 r2 #创建system id与hostname映射关系

is-name map 0000.0000.0003 r3 #创建system id与hostname映射关系

4、IS-IS路由泄露与选路控制

ip ip-prefix zhangka index 10 permit 10.1.1.0 24 #创建前缀列表,抓取前缀列表为10.1.1.0/24的路由

Route-policy xa permit node 10 #创建route-policy,抓取前缀列表

If-match ip-prefix zhangka #调用ip-prefix前缀列表

Isis 15 #进入isis进程

Import-route isis level-2 into level-1 filter-policy route-policy xa #路由泄露,将level-2的LSDB强行泄露进level-1的LSDB中去

5、IS-IS网络认证

IS-IS认证可以指单边认证

Interface gigabitethernet0/0/1 #进入接口

Isis authentication-mode md5 plain cisco123.com send-only #只做单边认证,我给你发的报文有认证密码,你给我的不需要认证

20220709-IPSec配置案例(ike协商)

1、IPSec VPN自动协商ike

acl 3000

rule 5 deny ip source 10.1.1.0 0.0.0.255 destination 172.16.1.0 0.0.0.255 #从nat的acl拒绝vpn流量

acl 3001

rule permit ip source 10.1.1.0 0.0.0.255 destination 172.16.1.0 0.0.0.255 #使用acl抓取通过vpn的感兴趣流量

#创建IPSec提议

ipsec proposal nanchang #创建IPSec提议名称为nanchang

transform esp *可选项,使用默认也可,这里配置保证加密算法更安全,对端设备也需使用相同算法,否则会导致无法协商,后面所有可选项都与此处相同

esp authentication-algorithm sha2-256 *可选项

esp encryption-algorithm aes-256 *可选项

qu

#创建ike提议

ike proposal 1 #创建ike提议名称为1,这里名称只能1~99

encryption-algorithm aes-cbc-256 *可选项

dh group2 *可选项

authentication-algorithm sha1 *可选项,注此处使用sm3算法可能导致ipsec VPN协商不成功,谨慎使用

qu

#创建ike对等体

ike peer nanchang v1 #创建ike对等体名称为nanchang,版本v1

pre-shared-key cipher zhangka.com #创建预共享密钥,对端需和此密码一致

ike-proposal 1 #调用上面的ike提议

local-address 14.1.1.4 #本端公网口ip

remote-address 35.1.1.5 #目标公网口ip

qu

#创建ipsec策略

ipsec policy xian 1 isakmp #创建ipsec策略名称为xian,ike自协商使用isakmp

security acl 3001 #调用ipsec vpn感兴趣流量策略

proposal nanchang #调用ipsec提议

ike-peer nanchang #调用ike对等体

qu

interface GigabitEthernet 0/0/0

ipsec policy xian #在公网口调用ipsec策略

#查看ipsec命令

dis ike sa

dis ipsec sa

20220710-GRE over IPSec原理及配置案例

1、GRE over IPSec配置命令

先配置GRE隧道,和正常配置GRE一样

IPSec ACL调用修改下感兴趣流:rule 10 permit gre soure 源公网ip掩码0destination目标公网ip掩码0

配置IPSec和正常一样配置即可

20220710-业界防火墙厂商

防火墙厂商:Paloalto、checkpoint、fortinet、hillstone、cisco、华为、H3C、Juniper、sangfor

20220710-HA高可用性概述

HA高可用性(High Availability):指一个产品或系统具有很高的可靠性,是一整套综合技术,不能频频出现故障,出现故障后能快速恢复

1、高可用性计算公式

MTBF(mean time between failure):平均无故障时间,衡量稳定程度

MTTR(mean time to repair):故障平均修复时间,衡量故障响应修复速度

可用性=MTBF/(MTBF+MTTR)

例:某机房全年宕机1天;高可用性=MTBF/(MTBF+MTTR)

364/(364+1)=99.726%

2、可靠性技术

网络中高可用性技术Eth-Trunk、VRRP、MSTP、BFD、iStack/CSS(华为私有堆叠技术)、IRF(华三私有堆叠)、VSS(思科私有堆叠)

20220711-Eth Trunk链路聚合技术原理

Eth -Trunk:以太网链路聚合

1、以太网链路聚合

将多条物理链路捆绑在一起成为一条逻辑链路,增加链路带宽(各成员接口带宽之和),提高可靠性(链路冗余),实现链路负载均衡(基于流量进行负载)

2、链路聚合模式

链路聚合只有两种模式,聚合条件:两端设备所有参数必须一致(接口数量、速率、双工模式、流控方式等)

手工模式:在不变更现网设备情况下需要扩大链路带宽,而设备又不支持LACP协议时,可以使用手工模式。手工模式有如下限制:

1、无法检测链路层故障、链路错连等故障

2、只能用于直连设备之间,无法跨设备使用

3、不能提供链路间的备份

LACP动态模式:在不变更现网设备情况下需要扩大链路带宽,而设备都支持LACP协议时,可以使用LACP模式,另外LACP模式还有以下有点:

1、可以检测链路层故障、链路错连等故障

2、可以跨设备使用

3、可以提供链路间的备份

如果两端设备均支持LACP协议,推荐使用LACP模式链路聚合;如果对端设备不支持钆ACP协议,必须使用手工模式链路聚合

3、负载均衡方式

1、根据源MAC地址进行负载分担

2、根据目的MC地址进行负载分担

3、根据源IP地址进行负载分担

4、根据目的P地址进行负载分担

5、根据源MAC地址和目的MAC地址进行负载分担

6、根据源IP地址和目的IP地址进行负载分担

7、根据VLAN、源物理端口等对L2、IPv4、IPV6和MPLS报文进行增强型负载分担

20220711-Eth Trunk链路聚合配置案例

手工链路聚合配置命令:

interface Eth-Trunk 1 #创建链路聚合口eth-trunk 1

mode manual load-balance #配置链路聚合口为手动模式,配置聚合口模式时聚合口下不能有任何其它配置,需要在聚合口初始化时配置工作模式

trunkport GigabitEthernet 0/0/1 to 0/0/3 #将物理接口加入到聚合口,或者也可在物理接口下直接输入聚合口名称 eth-trunk 1

LACP动态配置:

interface Eth-Trunk 1 #创建链路聚合口eth-trunk 1

mode lacp-static #配置链路聚合为动态LACP模式,配置聚合口模式时聚合口下不能有任何其它配置,需要在聚合口初始化时配置工作模式

trunkport GigabitEthernet 0/0/1 to 0/0/3 #将物理接口加入到聚合口,或者也可在物理接口下直接输入聚合口名称 eth-trunk 1

max active-linknumber 2 #可选项#配置聚合口最大活动链路数量为2个,剩余的聚合口链路为备份使用,当活动链路故障后备份顶上

lacp preempt enable #可选项#配合主链路恢复时使用;开启LACP抢占,当主接口故障恢复时,在设定的抢占时间后恢复使用

lacp preempt delay 10 #可选项#配置抢占时间为10s,时间范围10~180s

load-balance dst-ip #可选项#配置负载均衡模式(基于目的ip),一共有6种方式(src-ip、dst-ip、src-mac、dst-mac、src-dst-ip、src-dst-mac)

least active-linknumber 4 #可选项#配置最小活动链路数量,当聚合口链路数量小于4条时,此时eth-trunk聚合口会down掉无法转发数据,建议不配置此项,默认即可

max bandwidth-affected-linknumber 5 #可选项#配置链路最大带宽数,一定小于实际带宽(比如可以配置8条链路聚合,此时只有5条链路带宽)此项配置无意义,建议不配,知道有此项参数即可

动态LACP需要选举主从关系,从需要跟着主设备链路走,先比较系统优先级、再比较mac地址、都是越小越优先,可以修改优先级

lacp priority 200 #修改系统优先级(在系统视图下配置)、优先级越小越优先、可使此设备成为主、默认32768

interface GigabitEthernet 0/0/3 #进入接口视图

lacp priority 3 #修改接口LACP优先级(在接口视图下配置),接口优先级只在本地的接口比较有意义

查看Eth -Trunk命令:

display eth-trunk #查看聚合口状态

display interface Eth-Trunk #查看聚合口信息

20220712-VRRP虚拟网关冗余协议

VRRP(Virtual Router Redundancy Protocol):虚拟网关冗余协议,将多个物理网关加入到VRRP虚拟组中,由一个主(master)和多个备(Backup)组成,功能上相当于一台虚拟网关,虚拟网关具有一个虚拟ip,作为终端的网关ip地址使用

VRRP现有两个版本:VRRPv2基于IPv4使用;VRRPv3基于IPv6使用;VRRP协议号112;组播地址=224.0.0.18

1、热备冗余技术

技术核心就是让多台物理网关协同合作,模拟出虚拟网关,从而实现网关的冗余备份及负载均衡

FHRP(First Hop Redundancy Protocol):第一跳网关冗余协议

VRRP(Virtual Router Redundancy Protocol):虚拟网关冗余协议,行业公有协议,任何厂商都可以使用该技术

HSRP(Host Standby Router Protocol):热备份路由器协议,思科私有技术,工作方式与VRRP相同

GLBP(Gateway Load Balance Protocol):网关冗余和负载均衡协议,思科私有技术,不仅可以实现网关冗余,还能实现多网关同时负载均衡工作

2、VRRP选举规则

主(Master):负责应答主机对虚拟网关ip的ARP响应,转发发往虚拟网关的数据包

备(Backup):负责在Master发生故障后,接替Master的工作

选举规则:先比优先级、再比较接口ip地址(越大越优先);范围0~255(默认100、255保留给IP地址拥有者使用【物理接口ip与虚拟网关ip地址相同】、0触发Backup立即成为Master【Master主动退出VRRP组】)

抢占规则:默认开启,当主恢复时,会在设定的抢占周期后成为主

3、虚拟mac规则

VRRP VRID 01 01

|0000.5e | 00.01 | 01|

|IANA | VRRP |VRRP组号|

前面红色这段为固定死的,后两位为手工配置的VRRP组号

4、VRRP状态机制

Initialize

初始化

Master Backup

主 备

20220713-VRRP配置案例

20220716-EIGRP基础

1、EIGRP的起源,所属分类以及工作原理

使用DUAL扩散更新算法

路由汇总:将多条连续的路由条目进行汇总,减少路由条目

路由聚合:超网路由,就是将子网路由汇总后掩码超出主类掩码

Layer2|IPv4|EIGRP|FCS 协议号:88 组播地址:224.0.0.10

Hello Update Query Reply Acknowledgement

20220723-BGP基础工作原理

1、BGP分类回顾以及BGP使用场景

AS号标识在全球Internet内标识一个园区节点,AS号需要向IANA购买;1~64511(公有AS号)、64512~65536(私有AS号)

Layer 2|IPv4|TCP|BGP|FCS BGP目的端口号:179

一个AS内的路由器称为IBGP(Internal BGP),IBGP的TTL值默认为255

不同AS的路由器称为EBGP(External BGP),EBGP的TTL值默认为1

为其它AS传输报文,发送者和接受者都不是自己AS内的,这样的AS区域称为传输AS

BGP协议不会产生任何路由、只能通过network或redistribute方式将当前存在的路由引入到BGP中

华为EBGP和IBGP管理距离都是255

思科EBGP管理距离:20

思科IBGP管理距离:200

Open 建立邻居

Keepalive 维护邻居关系、60s发送一次、180s没有收到回复邻居关系中断

Update 路由通告更新,只发一次,如果需要修改BGP属性,需要清BGP路由进程:clear ip bgp * soft #软重置BGP进程

Notification BGP配置参数错误、只要产生Notification报文邻居关系就会重置

Route Refresh 路由刷新,通过此报文可以要求邻居重新发送BGP路由信息

MED 类似IGP协议中的度量值Metric

AS_Path AS区域号;只有发送给EBGP邻居才会在AS_Path字段有值,i代表是通过network引入,e代表是通过EBGP引入,?通过其它协议重分发引入BGP中

2、BGP基本特性以及路由逻辑

本地产生的BGP路由:

在本地BGP路由表中,如果原来的路由有下一跳地址,那在新出现的BGP路由会继承原来的下一跳地址,如果原来的路由没有下一跳(直连或静态没有下一跳),则在BGP路由中下一跳为0.0.0.0

本地全0.0.0.0的BGP路由发送给任何邻居、下一跳都会修改为自身针对邻居的更新源地址(与邻居建邻居的接口地址)

本地BGP路由表中包含下一跳的路由发送给IBGP邻居时下一跳不变、发送给EBGP邻居时修改为自身针对邻居的更新源地址

BGP路由是通过邻居收到的:

通过IBGP收到的路由只能通告给EBGP邻居下一跳改变,不能通告给任何其它的IBGP邻居(IBGP水平分割)

通过EBGP收到的路由可以通过给任何邻居;通告给IBGP邻居时下一跳不变,通告给EBGP邻居时下一跳改变

3、BGP的配置命令

思科:

router bgp 1 #运行bgp进程

no auto-summary #关闭自动汇总

no synchronization #关闭自动同步

bgp router-id 1.1.1.1 #手工配置bgp路由器id

no bgp default ipv4-unicast #关闭ipv4自动建立bgp邻居,如果只希望建立ipv6邻居

neighbor 12.1.1.2 remote-as 10 #指对端邻居地址及所在as号,不指邻居地址的话bgp报文默认丢弃

neighbor 3.3.3.3 update-source loopback 1 #修改更新源地址,不管报文从哪个接口发出,都使用loopback 1口地址作为更新源地址

neighbor 3.3.3.3 ebgp-multihop #配置ebgp路由ttl多跳,默认ttl为1

address-family ipv4 unicast #进入ipv4地址簇

neighbor 12.1.1.2 activate #激活邻居关系

neighbor 3.3.3.3 next-hop-self #收到ebgp路由发送给ibgp路由时用,将ebgp下一跳地址修改,还需要重置bgp进程才生效

network 1.1.1.1 mask 255.255.255.255 #将路由表中现有的路由导入到bgp中,前缀掩码必须和路由表中一样

clear ip bgp * soft #软重置bgp进程

show bgp ipv4 unicast summary #查看bgp路由

华为:

bgp 1 #运行bgp进程

undo summary automatic #关闭自动汇总

undo synchronization #关闭自动汇总

router-id 1.1.1.1 #配置bgp路由器id

undo default ipv4-unicast #关闭ipv4自动建立邻居

peer 12.1.1.2 as-number 10 #对端邻居地址及所在as号

peer 3.3.3.3 connect-interface lookback 1 #修改更新源地址,不管报文从哪个接口发出,都使用lookback 1口作为更新源

peer 3.3.3.3 ebgp-max-hop #配置ebgp路由ttl多跳

ipv4-family unicast #进入ipv4地址簇

peer 12.1.1.2 3 enable #激活邻居

peer 3.3.3.3 next-hop-local #收到ebgp路由时用,用于将ebgp路由发送给ibgp时修改更新源地址为自身

network 1.1.1.1 255.255.255.255 #将路由表中现有的路由导入到bgp中,前缀掩码必须和路由表中一样

route recursive-lookup tunnel #华为路由bgp默认不做递归查询,需要使用这条命令开启递归查询

display bgp peer #查看bgp邻居

display ip routing-table #查看路由表

20220806-BFD技术原理

BFD(Bidirectional Forwarding Detection):双向转发检测

一种通用、标准化、介质无关、协议无关的快速故障检测机制

用于快速检测、监控网络中链路或路由的转发连通状态;不管是物理接口状态、二层链路状态、网络层路由状态、还是传输层连接、应用层运行状态,都可以被BFD工具检测感知故障

1、BFD工作原理

BFD本身没有邻居发现机制、靠被服务的上层应用通知其邻居建立BFD会话、建立会话后周期性发送BFD控制报文进行检测、当检测到故障后、通知被服务的相关层应用进行处理

2、BFD会话(BFD配置完成后需要敲 commit 命令后才会生效)

BFD会话标识符:

本地标识符(Local Discriminator)

远端标识符(Remote Discriminator)

BFD会话建立的方式:

静态建立BFD会话:手工配置BFD会话参数

动态建立BFD会话:创建BFD会话时,系统动态分配BFD会话参数

3、BFD报文类型和结构

BFD组播地址:224.0.0.184

控制报文:单跳检测(直连网络)UDP端口号3784;多跳检测(非直连网络)UDP端口号3784、4784

Echo报文:单臂回声(对端不支持BFD配置时)UDP端口号3785,单臂回声只支持单跳检测

4、BFD联动功能

监测模块:负责对链路状态、网络性能等进行监测、并将结果通知给Track模块

Track模块:收到监测模块的探测结果后,及时改变Track项的状态、并通知给应用模块进行处理

应用模块:根据Track模块的状态,进行相应的处理,从而实现技术联动机制

应用模块 监测模块

VRRP

静态路由 BFD会话检测

动态路由

接口备份

5、BFD状态机(BFD状态机的建立和拆除都采用三次握手,确保两端都能即时感知对方状态)

Down 初始状态

Init 已经能够与对端建立连接,本端设备希望BFD会话进入UP状态

BFD状态机 UP 会话成功建立

AdminDown 管理员手动down掉BFD会话

20220806-BFD会话配置案例

1、BFD参数

|

参数 |

缺省值 |

|

全局BFD功能 |

默认关闭 |

|

发送间隔 |

1000ms |

|

接收间隔 |

1000ms |

|

本地检测倍数 |

3 |

|

等待恢复时间 |

0s |

|

会话延迟UP时间 |

0s |

|

BFD报文优先级 |

7(最高级) |

2、BFD配置命令

bfd #全局开启bfd功能

bfd 1 bind peer-ip default-ip interface gig0/0/1 #创建单跳使用目的默认组播ip检测,此时bfd标识符本地与远端不能相同

bfd zhangka bind peer-ip 10.1.1.2 interface gig0/0/1 #创建单跳使用单播ip地址检测,bfd本地和远端标识符可以相同

discriminator local 123456 #配置本地标识符,如果绑定的是default-ip时,本地和远端标识符不能相同

discriminator remote 789 #配置远端标识符,如果绑定的是default-ip时,本地和远端标识符不能相同

commit #提交配置

display bfd session all #查看bfd状态

display bfd session peer ip 10.1.1.2 verbose #查看bfd详细信息

min-tx-interval 200 #可选项#配置bfd报文发送间隔,单位为毫秒

min-rx-interval 300 #可选项#配置bfd报文接收间隔,单位为毫秒

detect-multiplier 5 #可选项#配置bfd本地检测倍数,默认为3倍

3、BFD检测时间公式计算

本端BFD检测间隔时间=对端检测倍数*MAX(取双方设备配置的发送、接收间隔时间最大值)

20220806-BFD联动技术

1、BFD联动配置命令

process-interface-status #配置接口状态联动,只在default-ip组播地址下才能配置

bfd all-interface enable #在ospf进程中配置,动态建立bfd会话,配置与ospf联动

ip route-static 10.1.1.1 24 172.16.1.2 track bfd-session 3 #配置与静态路由联动,track只能接静态bfd会话,不支持动态bfd会话

vrrp vrid 1 track bfd-session 789 #配置与vrrp联动,跟bfd-session时配置的是本地BFD会话标识符,track只能接静态bfd会话,不支持动态bfd会话

vrrp vrid 1 track bfd-session session-name zhangka #配置与vrrp联动,跟session-name时配置的是本地BFD名称,track只能接静态bfd会话,不支持动态bfd会话

20220807-端口隔离

端口隔离:位于相同端口隔离组的端口之间无法互相访问、实现同一VLAN内端口之间的隔离访问

1、端口隔离模式

二层隔离三层互通:隔离同一VLAN内的广播报文,但是不同端口下的用户还可以进行三层通信,端口隔离默认使用该模式

二层三层均隔离:使同一VLAN不同端口下用户彻底无法通信,全局模式下配置 port-isolate mode all 开启此功能

2、配置命令

Interface gig0/0/1 #进入接口

port-isolate enable group 3 #开启端口隔离功能,如果不指定Group、默认加入Group 1中

Interface gig0/0/2 #进入接口

Am isolate gig/0/3 #配置单向隔离功能,G0/0/2不能访问G0/0/3,但G0/0/3可以访问G0/0/2

port-isolate mode all #全局模式下配置,开启二层三层均隔离

Display port-isolate group all #查看端口隔离组信息

20220807-MUX VLAN

MUX VLAN(Multiplex VLAN):一种通过VLAN进行网络资源控制的方案,只适用于二层网络中、对不同VLAN相同网段的终端进行互通和隔离,可实现VLAN间互通、VLAN间隔离、VLAN内隔离的效果

1、MUX VLAN规则

|

MUX VLAN |

VLAN类型 |

所属端口 |

通信规则 |

|

Principal VLAN(主VLAN) |

|

Principal Port(主端口) |

可以和所有VLAN通信 |

|

Subordinate(从VLAN) |

Group VLAN 互通型VLAN |

Group Port 互通型从端口 |

可以和Principal VLAN且本VLAN内可以通信 |

|

Separate VLAN 隔离型VLAN |

Separate Port 隔离型从端口 |

只能和Principal VLAN通信 |

2、MUX VLAN配置命令

Vlan batch 10 20 30 80 #批量创建vlan 10 20 30 80

Vlan 80 #进入vlan 80

mux-vlan #配置vlan 80为主vlan,接入层设备也需配置此项

Subordinate group 10 20 #配置vlan 10 20为互通型vlan,接入层设备也需配置此项

Subordinate separate 30 #配置vlan 30为隔离型vlan,接入层设备也需配置此项

Quit #退出

Interface gig0/0/1

Port mux-vlan enable #设备开启MUX VLAN功能,在所有接口下都需敲此命令

Display mux-vlan #查看mux-vlan信息

20220807-代理ARP

代理ARP(Proxy ARP):如果ARP请求是从一个网络的主机发往同一网段却不在同一物理网络(即不在同一广播域中)的另一台主机,那么连接它们的具有代理ARP功能的设备就可以回答该请求,这个过程称为代理ARP

1、代理ARP类型

|

Proxy ARP方式 |

适用场景 |

配置命令 |

|

路由式Proxy ARP |

需要互通的主机处于相同网段、但不在同一物理网络(即不在同一广播域中) |

arp-proxy enable |

|

VLAN内Proxy ARP |

需要互通的主机处于相同网段、并且属于相同VLAN、但VLAN内配置了端口隔离 |

arp-proxy inner-sub-vlan-proxy enable |

|

VLAN间Proxy ARP |

需要互通的主机处于相同网段、但属于不同VLAN的场景 |

arp-proxy inter-sub-vlan-proxy enable |

2、配置命令

Interface gig0/0/1 #进入接口

arp-proxy enable #接口使能路由式代理ARP功能

Interface gig0/0/2 #进入接口

arp-proxy inner-sub-vlan-proxy enable #接口使能vlan内代理ARP功能,MUX-VLAN使用

Interface gig0/0/3 #进入接口

arp-proxy inter-sub-vlan-proxy enable #接口使能vlan间代理ARP功能,Super-VLAN使用

20220807-MQC 流策略

MQC(Modular QoS Command-Line Interface):模块化Qos命令行

1、MQC三要素:流分类、流行为、刘策略

|

术语 |

功能 |

|

流分类 Traffic Classifier |

定义一组流量匹配规则、以对报文进行分类 |

|

流行为 Traffic Behavior |

定义针对某类报文所做的动作,例如报文过滤、流量监管、重标记、流量限速等 |

|

刘策略 Traffic Policy |

将指定的流分类和流行为绑定、对分类后的报文执行对应流行为中定义的动作 |

2、配置案例

20220808-Super VLAN

Super VLAN(VLAN Aggregation):VLAN聚合、通过引入Super VLAN和Sub VLAN的概念;Sub VLAN隔离广播域、一个Super VLAN聚合多个Sub VLAN,所有的Sub VLAN公用一个网段,解决了IP地址浪费的问题

1、Super VLAN功能定义

|

行业术语 |

功能 |

|

Sub VLAN |

只包含物理接口、不建立三层vlanif接口、Sub之间隔离广播域 |

|

Super VLAN |

只建立三层vlanif接口、不包含物理接口、常作为Sub VLAN的网关 |

|

操作规则 |

通过建立Super VLAN和Sub VLAN间的映射关系、把三层vlanif接口和物理接口绑定、从而实现普通VLAN功能的同时、达到节省IP地址的目的 |

2、配置命令

Vlan batch 10 20 30 50 #批量创建vlan

Vlan 50 #进入vlan 50

Aggregate-vlan #配置超级vlan

Access-vlan 10 20 30 #配置Sub vlan

Quit #退出

Interface vlanif 50 #进入vlanif 50三层接口

Ip address 10.1.1.254 24 #配置Super VLAN三层接口ip地址,作为Sub VLAN的网关

Arp-proxy inter-sub-vlan-proxy enable #开启vlan间代理arp功能,开启后Sub VLAN之间可以互相通信,默认Sub VLAN之间网络隔离

Display super-vlan #查看Super VLAN信息

Display sub-vlan #查看Sub VLAN信息

20220808-端口安全

端口安全(Port Security):开启端口安全后可以防止ARP欺骗、MAC地址欺骗、伪造大量MAC地址泛洪,造成交换机mac地址表爆表,占用链路带宽,影响网络通信

1、端口安全类型

|

端口安全类型 |

功能 |

|

安全动态MAC地址 |

启用端口安全后,动态学习到的mac地址默认不老化,除非配置老化时间,设备重启后mac地址表项丢失 |

|

安全静态MAC地址 |

启用端口安全后,手工配置的MAC地址不老化,保存配置后mac地址表项永久存在 |

|

Sticky MAC地址 |

启用端口安全且配置Sticky属性后,动态学习到的mac地址都会自动粘贴为安全静态mac地址且不老化,保存配置后mac地址表项永久存在 |

2、端口安全违规保护动作

|

动作 |

功能 |

|

Restrict |

丢弃源mac地址不存在的报文,并且产生日志告警,默认配置 |

|

Protect |

丢弃源mac地址不存在的报文,没有日志告警提示 |

|

Shutdown |

接口状态被设置为error-down,产生日志告警 默认接口被error-down关闭后不会自动恢复,使用restart命令可将端口恢复UP 可以配置error-down auto-recovery命令进行自动恢复端口UP |

3、配置命令

|

命令 |

功能 |

|

Port-security enable |

开启端口安全功能 |

|

port-security protect-action * restrict * protect * shutdown |

配置端口违规后动作 Restrict 丢弃源mac地址不存在报文,且产生日志告警 Protect 丢弃源mac地址不存在报文,没有日志告警 Shutdown 接口状态被设置为error-down,产生日志告警 |

|

error-down auto-recovery cause port-security interval 20 |

如果端口是因端口安全违规导致的error-down,等待20秒后自动恢复接口UP状态 |

|

port-security max-mac-num 10 |

允许端口学习的最大安全mac地址数量 |

|

port-security mac-address H-H-H |

配置安全静态mac地址 |

|

port-security mac-address sticky |

配置自动sticky mac地址 |

|

port-security aging-time 60 |

配置老化时间,单位为秒 |

|

Display mac-address security |

查看安全mac地址表项 |

|

Undo mac-address |

清除交换机所有mac地址表项 |

|

Undo mac-address vlan |

按照VLAN清除mac地址表项 |

|

Undo mac-address dynamic |

清除所有动态学习的mac地址表项 |

|

Undo mac-address static |

清除所有静态mac地址表项 |

20220816-RSTP

1、STP缺点

1、STP端口从Listening----->Learning----->Forwarding状态需要等待30秒(2个15秒时间)

2、交换机有BP端口,当RP端口down掉后接口需要经过从Listening----->Learning----->Forwarding状态需要等待30秒(2个15秒时间)

STP不足问题 3、交换机无BP端口,当RP端口down掉后接口需要等待BPDU老化计时器20s+30s的Listening----->Learning----->Forwarding状态时间才能恢复

4、连接用户终端的端口也参与STP的计算,也需要从Listening----->Learning----->Forwarding状态经过30s

5、STP拓扑变更通告BPDU,当网络中拓扑发生变化时,交换机会发送TCN报文给根桥,根桥收到TCN报文后,会回复TCA确认报文,并产生TC消息通知所有交换机删除桥mac地址表项,机制复杂,效率低下

2、STP端口状态

|

STP端口状态 |

端口状态下的行为 |

|

Disable |

不转发用户流量也不学习mac地址 |

|

Blocking |

|

|

Listening |

|

|

Learning |

不转发用户流量,但是学习mac地址 |

|

Forwarding |

既转发用户流量,又学习mac地址 |

3、RSTP

RSTP是从STP发展而来,实现的基本原理一致,RSTP具备STP的所有功能,可以兼容STP运行

RSTP和STP有以下不同之处:

减少了端口状态,从5个变成3个

增加了端口角色,有了备份根端口(Alternate)和备份指定端口(Backup),备份指定端口只有当网络运行在半双工模式下才能出现

BPDU报文格式及发送方式不同

当交换网络拓扑结构发生变化时,RSTP可以更快速地恢复网络连通性

4、RSTP端口角色

|

RSTP端口角色定义 |

|

|

端口角色 |

作用 |

|

Root Port 根端口 |

所在交换机上离根桥最近的端口,端口处于转发状态 |

|

Designated Port 指定端口 |

转发所连接网段的数据,端口处于转发状态 |

|

Alternate Port 备份根端口 |

根端口的备份,不处于转发状态 |

|

Backup Port 备份指定端口 |

指定端口的备份,不处于转发状态,特定条件下才会有这种状态:当发送的BPDU(报文未经任何修改)又被自己某个端口收到后才会触发 |

5、STP BPDU flags报文字段结构

6、RSTP BPDU flags报文字段结构

7、RSTP快速收敛:P/A机制

PS:P/A机制必须要求两台交换机之间链路为点到点的全双工模式,一旦P/A协商失败,指定端口的选择就需要等待两个Forward Delay时间,协商过程与STP一样

8、RSTP对STP优化总结

|

对比项 |

STP |

RSTP |

|

端口状态 |

5个 |

3个 |

|

端口角色 |

2个 |

4个 |

|

配置BPDU Flags位字段 |

2位(TCA、TC) |

8位全用 |

|

BPDU超时计时器 |

MaxAge 默认20s |

Hello Time(默认2s)*3*Timer Factor(默认1s) |

|

处理次优BPDU |

等待超时 |

立即回应最优BPDU |

|

稳定后BPDU发送方式 |

只有根桥发送 |

所有交换机 |

|

快速收敛 |

无 |

P/A机制 |

|

边缘端口 |

无 |

有 |

|

保护功能 |

无 |

4种保护机制 |

9、RSTP配置命令

Stp mode rstp #配置为RSTP运行模式

Stp edged-port default #配置交换机所有端口为边缘端口

Stp point-to-point #配置端口为点到点链路,有以下三种工作模式

Force-true #点到点链路

force-false #非点到点链路

Auto #自动检测链路工作模式

Inter face gig0/0/3 #进入接口

Stp edged-port enable #配置此接口为边缘端口

Interface gig0/0/3 #进入接口

Stp edged-port disable #禁用边缘端口

Display stp #查看stp信息

Display stp brief #查看stp信息

20220817-RSTP保护技术

1、RSTP的4种保护机制

|

保护机制 |

应用端口 |

作用 |

|

BPDU保护 |

Edged-port边缘端口 |

边缘端口收到BPDU报文时,把边缘端口shutdown |

|

根保护 |

指定端口 |

一旦收到更优的BPDU,将端口进入Discarding |

|

TC保护 |

全局 |

在单位时间内,只处理指定次数的TC BPDU报文 |

|

环路保护 |

根端口或备份根端口 |

如果根端口或备份根端口收不到上游设备的BPDU报文,端口会进入Discarding状态,角色切换为指定端口,不转发报文,从而实现网络中不会环路 |

2、BPDU保护配置

问题:当有人伪造RST BPDU恶意攻击交换机,引起网络震荡,造成网络不稳定,边缘端口收到BPDU报文时,也会参与生成树的计算

解决方法:当配置的边缘端口收到BPDU报文时,边缘端口将立即关闭,如果不关闭的话,此接口丧失边缘端口特性,并参与生成树的计算

Stp bpdu-protection #全局下配置边缘端口的BPDU保护,会自动将边缘端口追加BPDU保护,接口收到BPDU报文时,接口会自动down掉

error-down auto-recovery cause bpdu-protection interval 30 #配置error-down自动恢复时间30s,默认接口因error-down后不进行自动恢复

Display stp brief #查看stp信息,边缘端口追加BPDU保护机制

3、根保护配置

问题:由于错误配置或恶意攻击,合法根桥失去根地位,引起网络拓扑变动

解决方法:如果当指定端口收到更优的RST BPDU时,端口状态进入Discarding状态,不再转发报文

Stp root-protection #进入指定端口下开启端口根保护功能,只在指定端口上配置生效,当收到更优的BPDU报文时,接口进入Discarding状态,只有收不到更优的BPDU后端口才会自动进入Forwarding

Display stp brief #查看stp信息,边缘端口追加BPDU保护机制

4、TC保护

问题:当有伪造TC-BPDU报文恶意攻击交换机时,交换机短时间内会收到很多TC-BPDU报文,频繁的删除操作会给设备和网络稳定性造成很大的负担和隐患

解决方法:在指定的单位时间内,RSTP进程只处理TC-BPDU报文配置的次数

Stp tc-protection #全局下配置,开启TC-BPDU保护功能

Stp tc-protection interval 20 #配置处理阈值的单位时间20s,默认为2s

Stp tc-protection threshold 4 #配置阈值4个,默认为1个,这两行命令意思是在20秒内只处理4个TC-BPDU报文,其它多余的不管

Display stp tc-bpdu statistics #查看TC-BPDU报文

5、环路保护

问题:由于链路拥塞或单向链路故障,端口会收不到上游设备的BPDU报文,此时下游设备将重新选举端口角色,会导致环路的生成

解决方法:配置环路保护的端口,当接收不到上游设备发送的BPDU报文时,当该端口参与STP计算,则该端口在所有实例都将处于Discarding状态

Stp loop-protection #全局下配置,开启端口环路保护功能

20220818-MSTP

MSTP(Multiple STP):多生成树协议,形成多棵无环路的树,解决广播风暴并实现冗余备份;因STP和RSTP有一个共同缺陷,所有vlan共用一个生成树,无法实现数据负载分担

1、MSTP基本概念

整体架构:包含一个或多个MST域、每个MST域中又包含一个或多个MST实例

MST实例:Instance,由MSTID标识

VLAN映射表:描述了VLAN和MSTI之间的映射关系

MST域(MST Region):由多台交换机及它们之间的网段所构成,同一个MST域的设备具有以下特点

都启用MSTP

具有相同的MST域名

具有相同的实例映射关系

具有相同的修订级别

2、MSTP参数

|

参数 |

缺省值 |

|

运行模式 |

MSTP模式 |

|

交换设备的优先级 |

32768 |

|

端口优先级 |

128 |

|

路径开销的计算方法 |

Dot1t,即802.1t标准 |

|

Forward Delay Time |

15s |

|

Hello Time |

20s |

|

Max Age Time |

20s |

3、STP各版本区别

|

协议名称 |

标准 |

特点 |

应用场景 |

|

STP |

802.1d |

形成一棵无环路的树,解决广播风暴并实现冗余备份,收敛速度较慢 |

无需区分用户业务流量,所有VLAN共享一棵生成树 |

|

RSTP |

802.1w |

形成一棵无环路的树,解决广播风暴并实现冗余备份,收敛速度快 |

|

|

MSTP |

802.1s |

形成多棵无环路的树,解决广播风暴并实现冗余备份,收敛速度快 |

需要区分用户业务流量,并实现链路负载分担,不同的VLAN通过不同生成树转发流量,每棵生成树之间相互独立 |

4、STP、RSTP、MSTP兼容运行模式

|

场景 |

运行效果 |

|

STP对接RSTP |

模式自动下降为STP,进行慢收敛 |

|

RSTP对接MSTP |

只对接RSTP的实例0 |

|

MSTP对接STP |

模式自动下降为STP,进行慢收敛 |

注意:模式下降后的端口、如果重新连接其它设备时需要通过 stp mcheck 命令来恢复初始模式,否则还会继续运行在下降模式的状态下

5、配置命令

stp region-configuration #进入mstp域配置模式

region-name zhangka #配置mstp域名,默认为交换机的mac地址

revision-level 5 #配置mstp修订级别,范围0~65535,默认为0

instance 20 vlan 20 #配置实例与vlan的映射关系,默认所有vlan映射到instance 0上

check region-configuration #检测未激活的mstp配置

active region-configuration #激活mstp配置

stp instance 20 priority 4096 #可选项#配置mstp实例的优先级

stp instance 20 root primary #可选项#配置mstp实例为根桥,并且自动锁定优先级为0

stp instance 30 root secondary #可选项#配置mstp实例为备份根桥

stp instance 30 cost 200000 #可选项#配置mstp实例的开销

display stp region-configuration #验证mstp配置

display stp instance 20 brief #查看mstp实例20的信息

20220827-组播基础

组播定义:单点发送、多点接收

ip报文从一个源发出,被转发到一组特定的接收者,给多个接收者传输相同的数据,只需发送一份数据

1、单播点到点传输的缺点:

信息量和需求成正比,重复流量过多,消耗设备和链路带宽资源,难以保证传输质量

2、广播点到多点传输缺点:

数据传输被限制在一个广播域中,安全性和有偿服务得不到保障,地域范围限制,数据安全性无法保障,付费用户资源无法保障

3、组播基本概念

组播组:用组播ip地址标识的一组集合

组播源:信息的发送者称为“组播源”

组播组成员:所有加入该组播组的主机

组播路由器:支持三层组播功能的路由器或交换机

4、组播的优势

提高效率:降低网络流量、减轻硬件负荷

优化性能:减少冗余流量、节约网络带宽、降低网络负载

5、组播的缺点

组播的应用大多基于UDP协议,从而导致报文传输不稳定,报文重复、报文失序、缺少拥塞避免机制

20220904-组播地址

组播服务模型:针对接收者对源如何进行选择,使用不同的组播组地址范围

ASM模型(Any-Source Multicast 任意源组播):任意发送者都可以成为组播源,接收者无法预知组播源的位置;接收者可以在任意时间加入或离开该组播组;要求组播地址必须整个组播网络中唯一(同一时刻一个ASM地址只能被一种组播应用使用)

SSM模型(Source-Specific Multicast 源指定组播):接收者在加入组播组时,可以指定只接收哪些源的数据;加入组播组后,接收者只会收到指定源发送到改组的数据;组播地址不再要求全网唯一,只需要每个组播源上保持唯一(同一个源上不同的组播应用必须使用不同的SSM地址来区分)

1、组播IP地址:一个组播组就是一个ip地址,不表示具体的主机,而是标识一系列主机的集合,主机加入某个组播组即声明自己接收目的为某个ip地址的报文

|

地址 |

备注 |

|

D类地址范围 |

224.0.0.0~239.255.255.255 只作为组播目标地址 |

|

D类地址范围 |

含义 |

|

224.0.0.0~224.0.0.255 |

永久组地址,IANA为路由协议预留 |

|

224.0.1.0~231.255.255.255 233.0.0.0~238.255.255.255 |

ASM组播地址,全网范围内有效 PS:224.0.1.39和224.0.1.40是保留地址,不能使用 |

|

232.0.0.0~232.255.255.255 |

SSM组播地址,全网范围内有效 |

|

239.0.0.0~239.255.255.255 |

ASM本地管理组地址,仅在本地管理域内有效 |

|

永久组地址 |

含义 |

|

224.0.0.0 |

不分配 |

|

224.0.0.1 |

网段内所有主机和路由器(等效于广播地址) |

|

224.0.0.2 |

所有组播路由器 |

|

224.0.0.3 |

不分配 |

|

224.0.0.4 |

DVMRP路由器 |

|

224.0.0.5 |

OSPF路由器 |

|

224.0.0.6 |

OSPF DR |

|

224.0.0.7 |

ST(shared Tree 共享树)路由器 |

|

224.0.0.8 |

ST主机 |

|

224.0.0.9 |

RIP v2路由器 |

|

224.0.0.10 |

EIGRP协议 |

|

224.0.0.11 |

移动代理(mobile-agents) |

|

224.0.0.12 |

DHCP服务器/中继代理服务器 |

|

224.0.0.13 |

所有PIM路由器 |

|

224.0.0.14 |

RSVP |

|

224.0.0.15 |

所有CBT路由器 |

|

224.0.0.16 |

指定SBM |

|

224.0.0.17 |

所有SBM |

|

224.0.0.18 |

VRRP |

|

224.0.0.22 |

IGMP v3路由器 |

|

224.0.0.19~224.0.0.21 224.0.0.13~224.0.0.225 |

未指定 |

参考地址:http://www.iana.org/assignments/multicast-addresses/multicast-addresses.xhtml

2、组播MAC地址

20220918-组播架构

组播架构定义

|

机制 |

作用 |

|

寻址机制 |

使用组播地址,将一份数据报文发送给一组接收者 |

|

主机接入 |

基于组播协议实现,允许用户主机动态加入和离开某组播组,实现组播成员管理 |

|

组播路由 |

基于组播协议实现,构建报文分发树进行组播路由,从组播源传输报文到接受者 |

|

组播应用 |

组播源与接受者必须支持视频会议等组播应用软件,TCP/IP协议栈必须支持组播信息的发送和接收 |

组播协议定义

|

组播协议 |

应用位置 |

作用 |

|

IGMP |

用户主机与组播路由器之间 |

将用户主机接入组播网络: l 在主机侧实现组播组成员动态加入与离开 l 在路由器侧实现组播组成员关系的维护与管理 |

|

PIM |

域内组播路由器之间 |

组播路由与转发: l 按需创建组播路由 l 动态响应网络拓扑变化,维护组播路由表 l 按照路由表项执行转发 |

|

MSDP |

域间组播路由器之间 |

域间组播源信息共享: l 源所在域内的路由器将本地源信息传播给其他域内的路由器 l 不同域之间的路由器传递源信息 |

20220919-IGMP技术原理

IGMP(Internet Group Management Protocol):因特网组管理协议,是TCP/IP协议簇中负责IP组播成员管理的协议,它用来在接受者和其直接相邻的组播路由器之间建立、维护组播组成员关系

1、组播组管理协议工作机制

Ø 主机加入或离开组播组

Ø 路由器维护组播组

Ø 查询器选举机制

Ø 成员报告抑制

2、IGMP协议版本

|

版本 |

备注 |

|

IGMP v1 |

定义了基本的组成员查询和报告过程,RFC1112 |

|

IGMP v2 |

在IGMP v1的基础上添加了查询器选举和离开组机制,RFC2236 |

|

IGMP v3 |

成员可以指定接收或不接收某些组播源的报文,RFC3376 |

|

所有IGMP版本都支持ASM模型,IGMP v3可以直接应用于SSM模型,而IGMP v1和IGMP v2则需要SSM-Mapping技术提供支持才能应用于SSM模型,运行IGMP高版本的路由器可以支持低版本的成员报告(高版本向下兼容运行) |

|

3、IGMP v1报文格式

路由器周期性的发送成员关系查询,默认查询周期为60秒

成员关系报告的发送可以被动发送也可主动发送

² 被动发送:主机收到成员关系查询消息后,发送成员关系报告

² 主动发送:主机主动发送成员关系报告

IGMP v1问题

IGMP v1成员离开后需要等待130秒才能发现,130=60*2+10 (即组成员关系超时时间=IGMP普遍查询消息发送间隔 X 健壮系数 + 最大查询响应时间)

IGMP v1工作机制

每个收到查询的主机会启动一个计时器,默认0~10秒随机值,超时后发送报告,这样能抑制一个组播组内成员报告

4、IGMP v2报文格式

IGMP v2增加了最大响应时间字段,以动态的调整主机对组成员查询报文的响应时间

IGMP v2工作机制

IGMP v2组成员离开改进

5、IGMP v3概述

u 服务于SSM模型

u 增加了主机的控制能力,对组播源进行过滤选择

u 取消了成员报告抑制机制

u 过滤模式包含 include(包含)和 exclude(排除)

u 目前尚未得到广泛支持,如果对SSM模型没有需求请直接使用V2版本即可

IGMP v3工作机制

6、IGMP各版本功能对比

|

功能 |

IGMP v1 |

IGMP v2 |

IGMP v3 |

|

查询器选举方式 |

依靠PIM选举 |

自行竞争选举(ip越小越优先) |

自行竞争选举(ip越小越优先) |

|

普遍组查询报文 |

支持 |

支持 |

支持 |

|

成员报告报文 |

支持 |

支持 |

支持 |

|

特定组查询报文 |

不支持 |

支持 |

支持 |

|

成员离开报文 |

不支持 |

支持 |

没有专门定义成员离开报文,成员离开通过特定类型的报告报文实现 |

|

特定源组查询报文 |

不支持 |

不支持 |

支持 |

|

指定组播源 |

不支持 |

不支持 |

支持 |

|

兼容运行协议版本 |

IGMP v1 |

IGMP v1、IGMP v2 |

IGMP v1、IGMP v2、IGMP v3 |

|

ASM模型 |

支持 |

支持 |

支持 |

|

SSM模型 |

需要SSM-Mapping技术辅助加持 |

需要SSM-Mapping技术辅助加持 |

原生支持 |

20220920-IGMP Snooping技术原理与配置案例

1、IGMP Snooping概述

Ø 解决组播报文在二层泛洪问题

Ø 运行在数据链路层,是二层交换机上的组播约束机制,用于管理和控制组播组

Ø 通过监听IGMP报文,建立组播mac地址表

2、组播报文在交换机中泛洪问题

3、端口角色

|

端口角色 |

作用 |

如何生成 |

|

路由器端口 |

接收组播数据上游接口 |

收到源地址不为0.0.0.0的IGMP普遍组查询报文或PIM Hello报文的接口都将被叫做动态路由器端口 手工配置的路由器端口叫做静态路由器端口 |

|

成员端口 |

发送组播数据下游接口 |

收到IGMP Report报文的接口,叫做动态成员端口,手工配置的成员端口叫做静态成员端口 |

4、IGMP Snooping工作原理

5、IGMP配置命令

|

命令 |

作用 |

|

Multicast routing-enable |

全局启用组播路由功能 |

|

Igmp enable |

接口开启IGMP |

|

Igmp version 2 |

配置IGMP版本 |

|

Display igmp interface |

查看接口IGMP信息 |

|

Display igmp group |

查看IGMP组信息 |

|

Igmp static-group 225.1.1.1 |

配置静态IGMP表项 |

IGMP Snooping配置命令

|

命令 |

作用 |

|

Igmp-snooping enable |

全局开启IGMP-Snooping |

|

Vlan X Igmp-snooping enable |

开启vlan下的IGMP-Snooping功能 |

|

Display igmp-snooping router-port vlan X |

查看IGMP-Snooping路由器端口 |

|

Display igmp-snooping port-info |

查看IGMP-Snooping成员端口 |

20220920-组播分发技术

组播分发树:MDT(Multicast Distribution Tree)

Ø 描述组播数据在网络中的转发路径,由组播路由协议建立

Ø 有两种类型:SPT(最短路径树)和RPT(共享树)

1、组播分发概述

|

术语 |

作用 |

|

叶子路由器 |

与用户主机相连,但连接的用户主机不一定为组成员 |

|

第一跳路由器 |

组播转发路径上,与组播源相连且负责转发该组播源发出的组播数据 |

|

最后一条路由器 |

组播转发路径上,与组播成员相连且负责向该组成员转发组播数据 |

|

中间路由器 |

组播转发路径上,第一跳路由器与最后一跳路由器之间的PIM路由器 |

2、组播路由表项

|

路由表形式 |

说明 |

|

(S,G) SPT |

用于建立SPT,代表组播源S发往组播组G的组播报文 S代表特定组播源,G代表特定组播组 |

|

(*,G) RPT |

用于建立RPT,代表由任意组播源发往组播组G的组播报文 * 代表任意组播源,G代表特定组播组 |

SPT(Shortest Path Tree):最短路径树,也称为“Source Tree”源树

Ø 以组播源作为树根,将组播源到每一个接收者的最短路径结合起来构成的转发树

Ø 每一个组播源与接收者之间建立一棵独立的SPT

Ø 路径最优、延迟最小、占用内存较多

RPT(Rendezvous Point Tree):共享树

Ø 以某个路由器作为路由树的树根,这个根常被称为RP(汇合点或核心)

Ø 所有的组播源和接收者都使用这棵树来收发报文,组播源先向树根发送数据报文,之后报文又向下转发到达所有的接收者

Ø 对应某个组播组,网络中只有一棵树

Ø 路径不是最优、引入额外的延迟、占用内存较少

3、组播路由防环机制

RPF(Reverse Path Forwarding):反向路径转发

v 避免组播环路,确保组播数据沿正确的路径传输

v 路由器只有确认组播报文是从自身连接到组播源的接口上收到的,才进行转发,否则丢弃

RPF检查过程

v 在单播路由表中查找到组播报文源地址的路由

v 如果该路由的出接口就是组播报文的入接口(如果存在等价负载路由,则比较负载路由下一跳ip,选取大的ip为路由出接口,RPF只会使用一条单播路由),则RPF检查成功

v 否则RPF检查失败,报文丢弃

20220921-PIM DM(密集模式)技术原理

20220922-PIM SM(稀疏模式)技术原理

20220923-OSPF基础

链路状态协议OSPF

OSPF工作流程:建立邻居----->同步链路状态----->计算路由,通过LSDB链路状态数据库掌握全网拓扑结构

OSPF RID:用于在自治系统中唯一标识一台运行OSPF的路由器,每台运行OSPF的路由器都有一个唯一Route ID

DR与BDR:先比较Router ID越大越优先、再比较OSPF优先级,越大越优先,DR选举成功后不支持抢占

Ø 减少邻接关系

Ø 降低OSPF协议流量带宽

|

网络类型 |

默认链路层协议 |

组播、广播支持 |

手动邻居 |

DR、BDR选举 |

|

P2P(点到点网络) |

HDLC、PPP |

是 |

否 |

否 |

|

Broadcast(广播网络) |

Ethernet |

是 |

否 |

是 |

|

NBMA(非广播多路访问网络) |

FR |

否 |

是 |

是 |

|

P2MP(点到多点网络) |

无 |

是 |

否 |

否 |

配置命令

|

命令 |

功能 |

|

ospf network-type broadcast nbma p2mp p2p |

配置接口OSPF网络类型 PS 回环口/32主机路由现象:ospf认为回环口只有一个地址,因此在传递时自动变成/32主机路由信息,可以通过修改网络类型为Broadcast进行还原 |

|

peer x.x.x.x |

手动指定邻居 |

|

ospf dr-priority 100 |

配置接口优先级,默认为1 |

|

Display ospf lsdb |

查看LSDB链路状态数据库 |

|

Display ospf routing |

查看ospf路由表 |

20220926-OSPF多区域设计与虚连接

OSPF单区域问题:

Ø 收到的LSA通告太多了,OSPF路由器的负担太大

Ø 内部动荡会引起全网路由器的完全SPF计算

Ø 资源消耗过多,LSDB庞大,设备性能下降,影响数据转发

Ø 每台路由器都需要维护的路由表越来越大,单区域内路由无法汇总

OSPF多区域优点:把大型网络分隔为多个较小、可管理的单元-----区域Area

Ø 减少了LSA泛洪的范围,有效地把拓扑变化控制在区域内,达到网络优化的目的

Ø 在区域边界可以做路由汇总,减少了路由表的数量

Ø 充分利用OSPF特殊区域的特性,进一步减少LSA泛洪,从而优化路由

Ø 多区域提高了网络的扩展性,有利于组建大规模的网络

1、OSPF避免路由环路规则

u 只允许在一个区域内部或者在骨干区域和非骨干区域之间发布路由信息

u 不允许直接在两个非骨干区域之间发布路由信息,即从骨干区域传来的三类LSA不再传回骨干区域

u 每个ABR都必须连接到骨干区域,即要求所有非骨干区域必须和骨干区域相连,同时骨干区域也必须连续

2、虚链路(Virtual Link):由于网络设计、规划、升级、合并、改造等因素,造成不规范区域架构,最终导致路由学习不完整;虚链路的使用增加了网络的复杂程度,使故障的排查更加困难,因此在网络规划中尽量避免使用虚链路

解决方案:通过虚链路,两台ABR之间直接传递OSPF报文信息,两者之间的OSPF设备只是起到报文转发作用

配置命令:

|

命令 |

作用 |

|

Vilink-peer x.x.x.x |

配置虚链路,使用对端Router ID |

|

Display ospf vlink |

查看虚链路 |

20220927-OSPF报文

OSPF报文结构:协议号89

|

IP Packet Header |

OSPF Packet Header |

OSPF Packet Data |

0 7 15 31

|

Version |

Type |

Packet Length |

|

Router ID |

||

|

Area ID |

||

|

Checksum Auth Type |

||

|

Authentication |

||

|

Authentication |

||

1、字段验证:只有通过验证的数据包才能被接受,否则将不能建立邻居关系

|

字段 |

作用 |

|

Version |

IPv4版本为2,IPv6为3 |

|

Router ID |

域内必须唯一 |

|

Area ID |

应当满足以下两种情况之一: Ø 和接收端口所属区域的Area ID一致 Ø 和接收端口所属区域的Area ID不一致,但值为0,表示属于骨干区域,而且是在一个虚链路上发送的 |

|

AuType |

必须与该区域配置的AuType一致 |

|

Authentication |

验证信息,必须一致 |

|

Network Mask |

必须和接收端口的网络掩码一致,除了一种特殊情况:接口端口的网络类型为点到点或虚链路,则不检查掩码是否一致 |

|

Hello Interval |

必须和接收端口的配置保持一致 |

|

Router Dead Interval |

必须和接收端口的配置保持一致 |

|

Options |

E-bit表示是否接收外部路由,必须和相关区域的配置保持一致 |